Conformément aux exigences du FSB de Russie, l'utilisation du schéma de signature GOST R 34.10-2001 pour générer une signature électronique après le 31 décembre 2018 n'est pas autorisée. Cependant, le correctif correspondant pour Check Point avec cryptographie CryptoPro, qui prend en charge de nouveaux algorithmes, n'a pas été publié en 2018. Pour répondre aux exigences du régulateur et ne pas se retrouver soudainement sans canaux de communication sécurisés, de nombreuses entreprises utilisant des équipements Check Point avec prise en charge du chiffrement GOST, sans attendre un nouveau patch, ont émis des certificats pour les passerelles selon les algorithmes GOST R 34.10 / 11-2001.Cette publication décrit une situation dans laquelle les pare-feu Check Point (ME) sont déjà mis à jour vers la version R77.30 et le kit de distribution CryptoPro CSP 3.9 pour Check Point SPLAT / GAiA y est installé. Dans ce cas, vous pouvez enregistrer le certificat du nœud délivré à l'aide des algorithmes GOST R 34.10 / 11-2012, qui, lors de l'utilisation de l'installation en cluster de Check Point ME (déploiements Full HA autonomes distribués), permet de mettre à jour la cryptographie sur l'équipement sans interruption de communication. En pratique, une situation est assez courante lorsque de nombreux sites géographiquement distants construisent des tunnels VPN avec un cluster central. En conséquence, afin de ne pas mettre à jour un grand nombre de sites à la fois, le nouveau patch permet d'utiliser à la fois les algorithmes GOST R 34.10 / 11-2001 et les nouveaux algorithmes GOST R 34.10 / 11-2012 sur les équipements.

La méthode

recommandée par le fournisseur pour passer à une nouvelle cryptographie est la suivante:

- Migration (exportation) de la base de données du serveur SMS;

- Nouvelle installation du serveur SMS;

- Installation de CryptoPro CSP 4.0;

- Migration (importation) de la base de données vers un serveur SMS mis à jour.

- Fresh Install GW, géré par SMS;

- Installation de CryptoPro CSP 4.0 sur tous les GW.

Cette méthode ne vous permet pas de sauvegarder le certificat de passerelle émis conformément à GOST R 34.10 / 11-2001, de plus, elle nécessite beaucoup plus de temps.

Nous considérerons

un schéma alternatif de mise à jour , élaboré par nos soins sur un grand nombre d'équipements. Un petit stand a été assemblé pour sa mise en place:

SMS

SMS - Check Point Gateway Management Server (serveur d'administration principal)

Passerelles contrôlées: FW1-Node-1, FW1-Node-2

GW1-2 - Check Point (passerelles de sécurité), membres du cluster GW-Cluster, mode cluster: ClusterXL High Availability

SMS-GW - Check Point Gateway Server (serveur de gestion principal), Check Point Gateway (passerelle de sécurité), déploiement autonome

HOST1-2 - Une machine utilisée pour vérifier le flux de trafic entre les passerelles

En raison des ressources limitées de la station d'accueil, l'option de mise à niveau du déploiement Full HA autonome n'est pas présentée dans ce support, cependant, elle est identique à la mise à niveau du déploiement autonome avec la seule différence que la séquence d'actions à considérer devra être répétée pour la passerelle autonome secondaire.

Le schéma de mise à jour se compose de 2 étapes:

- mise à jour de la cryptographie sur une passerelle autonome;

- mettre à jour le cluster SMS et GW.

Examinons ces étapes plus en détail.

1. Mise à jour de la cryptographie sur la passerelle autonome (SMS + GW):

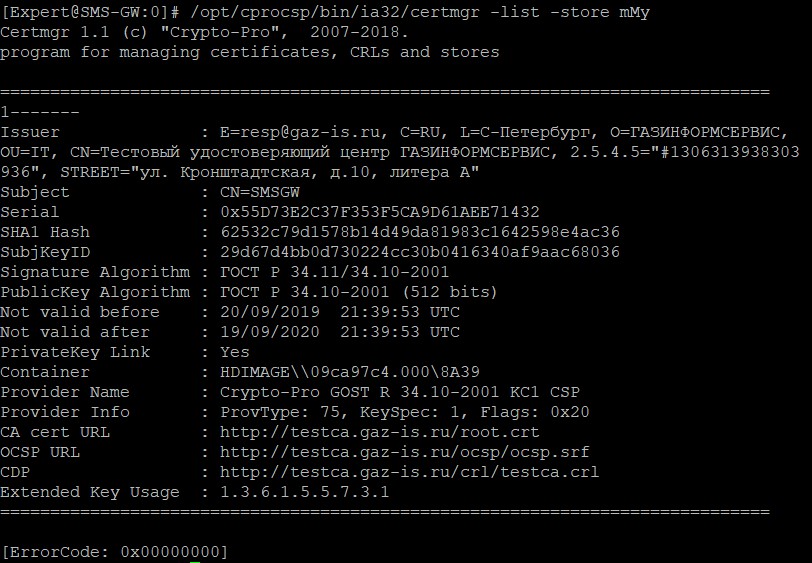

Vérifiez que le certificat est actuellement installé (pour vous assurer qu'après la mise à jour de la cryptographie, le certificat restera le même):

1. La première chose à faire est de supprimer CryptoPro 3.9.

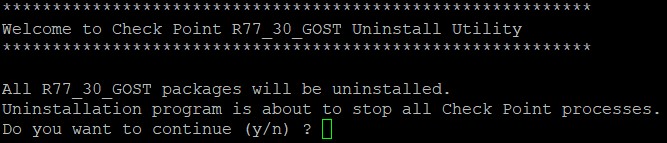

La commande à supprimer (exécutée dans la commande shell / bin / bash (expert)):

/opt/CPUninstall/R77.30_GOST/UnixUninstallScript

Ensuite, nous obtenons l'avertissement suivant:

Une fois le script terminé, vous devez redémarrer la passerelle.

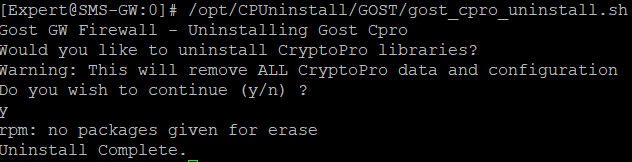

Après le redémarrage, vous devez exécuter la commande suivante pour supprimer les bibliothèques qui pourraient rester:

/opt/CPUninstall/GOST/gost_cpro_uninstall.sh

De plus, si les fichiers d'installation de CryptoPro 3.9 sont restés sur la passerelle, vous devez renommer le répertoire / var / gost_install en / var / gost_install_39 ou supprimer son contenu.

2. Ensuite, vous devez copier les fichiers nécessaires pour installer le nouveau correctif GOST dans le répertoire / var / gost_install. Il est recommandé que l'archive avec les bibliothèques de chiffrement (contient les répertoires rpm et kis) soit copiée le long du chemin / var / gost_install et décompressée, et le correctif copié le long du chemin / var / gost_install / hf et également décompressé.

3. Lancement de l'installation de Crypto PRO 4.0:

/var/gost_install/hf/UnixInstallScript

À la fin de l'exécution du script, vous devriez recevoir le message suivant, après quoi vous devrez redémarrer la passerelle:

4. Ensuite, vous devez installer la licence CryptoPro:

/opt/cprocsp/sbin/ia32/cpconfig -license –set <license_key>

Vous devez également vous connecter à l'aide de la console, qui fait partie du kit de distribution pour l'installation de CryptoPro, et installer la stratégie.

Immédiatement après un redémarrage, le tunnel est construit sur un certificat délivré conformément à GOST R 34.10 / 11-2001. Pour ce faire, vérifiez quel certificat est installé, réinitialisez IKE SA et IPsec SA (à l'aide de l'utilitaire TunnelUtil, qui est appelé par la commande vpn tu) et vérifiez que le tunnel est en cours de reconstruction:

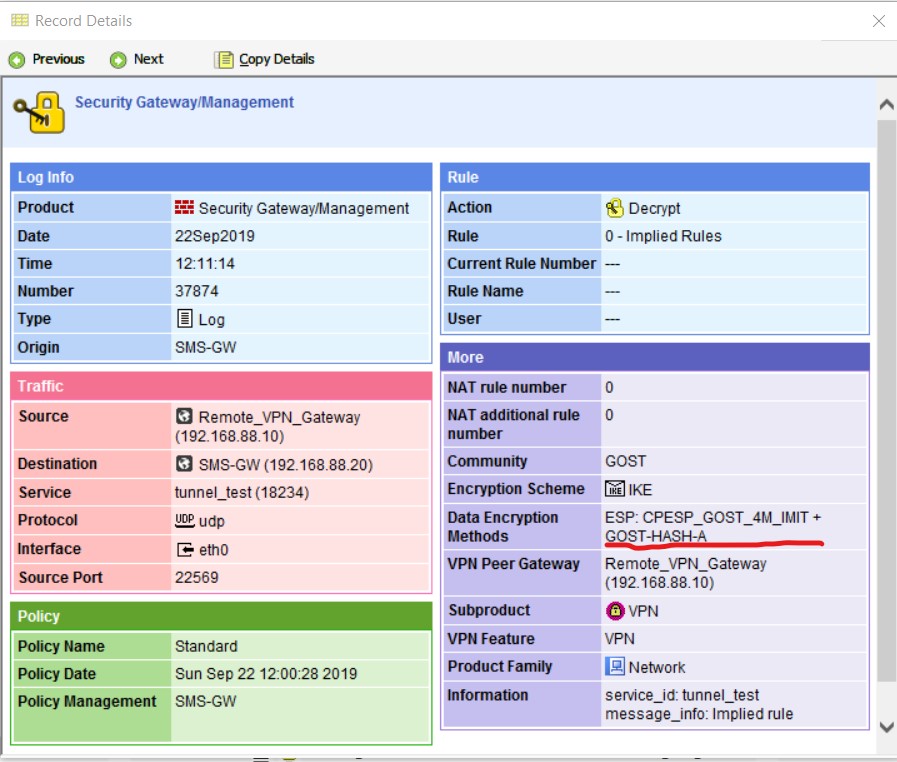

Comme vous pouvez le voir - le tunnel est en cours de reconstruction, vérifiez quel type d'enregistrement peut être vu dans SmartView Tracker:

Comme vous pouvez le voir, les méthodes de chiffrement des données sont les mêmes qu'avant la mise à jour de CryptoPro sur la passerelle.

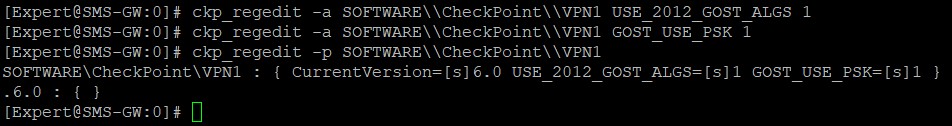

5. Ensuite, pour utiliser les algorithmes GOST 2012 sur le nœud mis à jour, il est nécessaire d'exécuter les commandes contenues dans README_GOST_2012_SIG_USAGE.txt dans le package de distribution pour installer CryptoPro 4.0:

ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 USE_2012_GOST_ALGS 1 ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 GOST_USE_PSK 1

6. Dans le même fichier ReadMe, vous trouverez les éléments suivants:

Though site key was needed only for clusters in previous GOST versions now you should also use site key for non-clustered GWs

Autrement dit, dans la nouvelle version du correctif, l'installation de SiteKey (et leur mise à jour ultérieurement) est également nécessaire pour les passerelles autonomes.

Pour générer la clé de site, exécutez la commande suivante:

/opt/cprocsp/bin/ia32/cp-genpsk.sh <Cluster_Name> Net 6:

SiteKey est une combinaison de la partie 0 et de la partie 1:

HM25MEKFK9HTLPU0V0THZPPEXBXZ

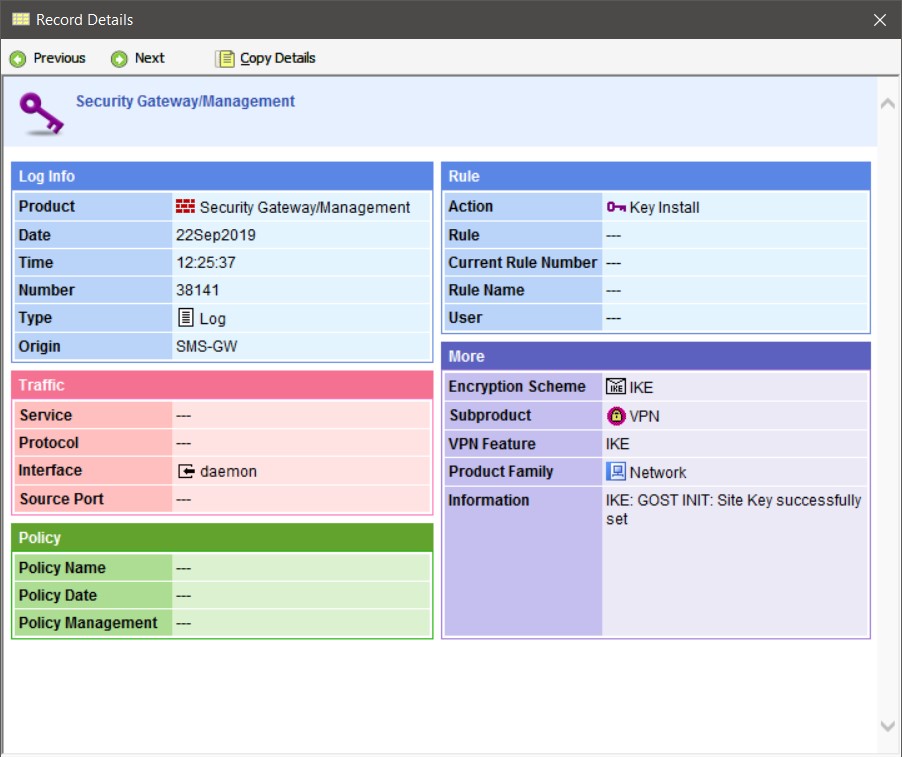

Après l'installation, l'entrée suivante apparaîtra dans SmartView Tracker:

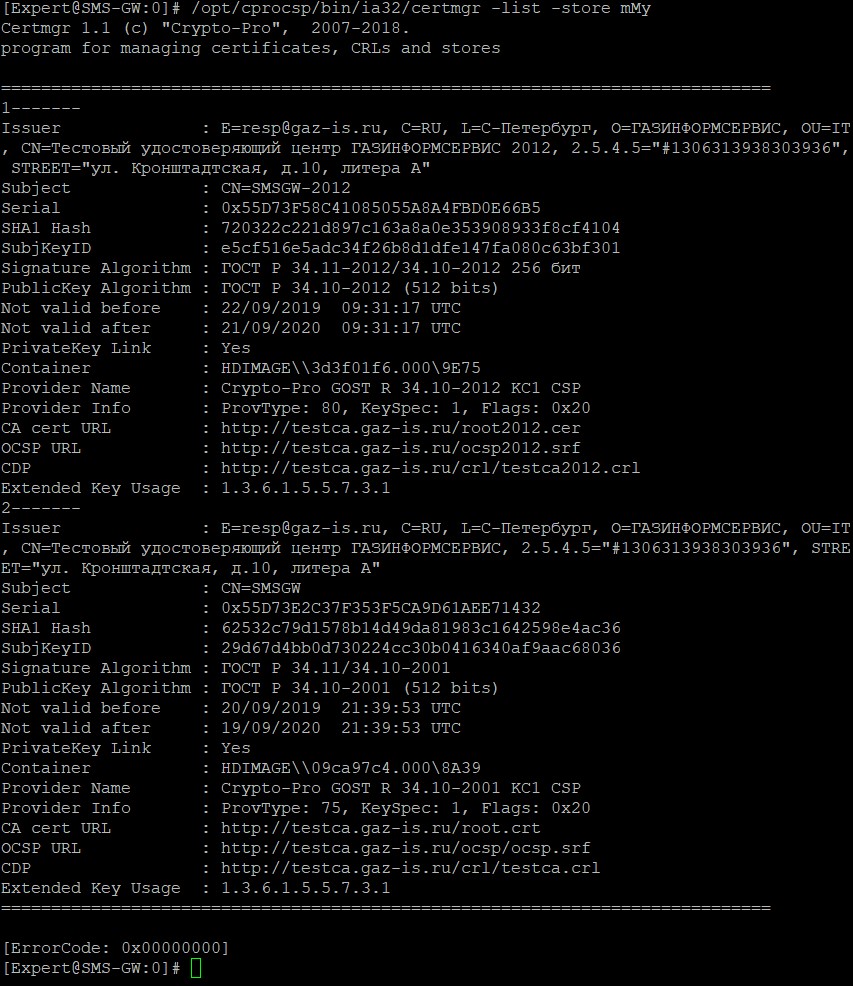

7. Après cela, il ne reste plus qu'à émettre le certificat GOST 2012 (après avoir installé le certificat racine de l'autorité de certification selon le nouveau GOST), la procédure n'est pas différente de la façon dont le certificat est émis pour le GOST précédent, il n'est donc pas considéré ici. Vérifiez que les deux certificats sont installés sur le nœud:

À ce stade, la mise à jour de la passerelle autonome est terminée.

2. Mise à jour du cluster SMS et GW

La procédure de mise à jour de la cryptographie sur SMS et les nœuds de cluster n'est pas différente de celle indiquée au paragraphe un, par conséquent, seuls les résultats de la mise à jour seront présentés ici.

La séquence d'actions:

- Suppression de CryptoPro 3.9;

- Suppression des anciens fichiers d'installation, copie sur les passerelles GW1-2 et les fichiers d'installation SMS CryptoPro 4.0;

- Installation de CryptoPro 4.0;

- Installation de la licence CryptoPro;

- L'inclusion d'algorithmes 2012 GOST;

- Génération et installation de SiteKey;

- Délivrance et installation de certificats délivrés selon de nouveaux algorithmes.

Dans la capture d'écran, vous pouvez voir que 2 certificats sont installés sur l'une des passerelles du cluster:

Après la mise à jour, étant donné que les certificats émis conformément à GOST R 34.10 / 11-2001 et GOST R 34.10 / 11-2012 sont installés sur les passerelles, jusqu'à ce que les critères de correspondance pour la passerelle distante soient installés ou que le certificat émis conformément à GOST R 34.10 soit supprimé / 11-2001 - le tunnel sera construit sur d'anciens certificats. Par conséquent, afin de ne pas supprimer les anciens certificats valides, nous allons définir les critères de correspondance:

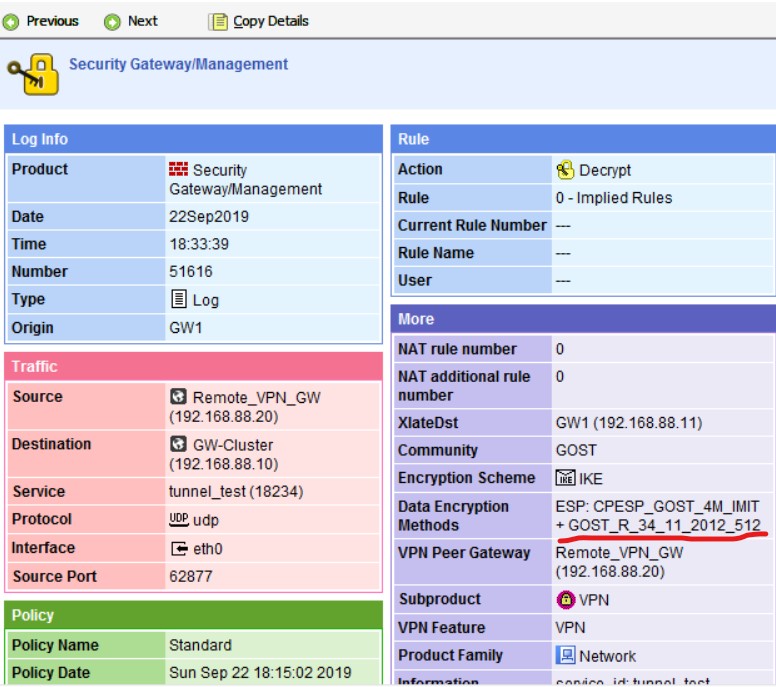

Après cela, dans SmartView Tracker, nous voyons que le tunnel est en cours de construction à l'aide de nouveaux certificats:

Sur ce point, la mise à jour de la cryptographie peut être considérée comme terminée.

La méthode que nous avons proposée nous permet d'optimiser le processus de mise à jour de la cryptographie sur les pare-feu, en l'implémentant sans interruption de communication.

Artem Chernyshev,Ingénieur principal, Gazinformservice