Open Security Collaborative Development est une initiative internationale ouverte de spécialistes de la sécurité informatique visant à résoudre les problèmes communs, à diffuser les connaissances et à améliorer la sécurité informatique en général.

Il a été créé à l'automne 2019 par des projets libres amicaux du domaine de la sécurité de l'information. Le développement conjoint est organisé sous forme de sprints de deux semaines. Le premier sprint était dédié à la détection des menaces en général et à l'amélioration de l'ensemble de règles du projet Sigma en particulier.

Pourquoi Sigma

Le projet Sigma est un format de signature courant pour les systèmes SIEM. Il possède un convertisseur qui génère des requêtes de recherche pour divers systèmes SIEM et un ensemble de règles de découverte à partir desquelles ces requêtes sont générées.

Au fil du temps, le jeu de règles du projet Sigma est devenu le jeu de règles de détection des menaces axé sur la communauté le plus important et le plus mature. Vous y trouverez des règles de détection des menaces («règles de corrélation») pour les nouvelles menaces (par exemple, des exploits pour BlueKeep ), des outils de test de pénétration ( Empire , Cobalt Strike ), des comportements malveillants ( vol de jeton ), et bien plus encore. La plupart des règles sont liées à MITRE ATT & CK .

Même si vous n'utilisez pas Sigma Converter, vous pouvez bénéficier de son ensemble mis à jour de règles de détection des menaces. La plupart des équipes de sécurité avancées se sont inscrites pour les mises à jour du projet Sigma sur GitHub . C'est le moment idéal pour vous inscrire si vous ne l'avez pas déjà fait.

Il y a des lacunes et des problèmes dans ce projet, tandis que dans le même temps, il existe de nombreuses études valables dans le domaine public (telles que Hunting for Windows Privilege Escalation / Lateral Movement / Credentials Dumping ), dont les matériaux n'ont pas encore été ajoutés au référentiel du projet. C'est sur cela que nous avons décidé de nous concentrer lors du premier sprint.

Comment c'était

Une cinquantaine de personnes ont confirmé leur participation au sprint. Le plan était assez simple:

- Le sprint de deux semaines commence le 21 octobre 2019

- Les participants sélectionnent des tâches dans le backlog ou fournissent / développent d'autres analyses

- Les participants s'appuient sur un manuel décrivant le flux de travail

- Les résultats seront vérifiés et ajoutés au référentiel du projet Sigma sur GitHub

Quelques jours plus tard, le 24 octobre 2019, nous avons organisé un atelier lors de la conférence hack.lu, présenté l'initiative OSCD, expliqué ce que nous faisions et pourquoi. Bien que la plupart des participants se soient connectés au travail à distance, nous avons très bien vérifié l'heure de l'atelier, car il était possible de discuter des règles développées dans un mode de discussion en direct.

Le lendemain, nous avons rendu compte des premiers résultats lors de l' atelier EU MITRE ATT & CK à Luxembourg:

Et nous avons atteint le résultat escompté (x2), malgré le fait qu'à la fin du sprint le nombre réel de participants ait été réduit à 30 personnes.

Résultat

Pendant le sprint de deux semaines, les participants:

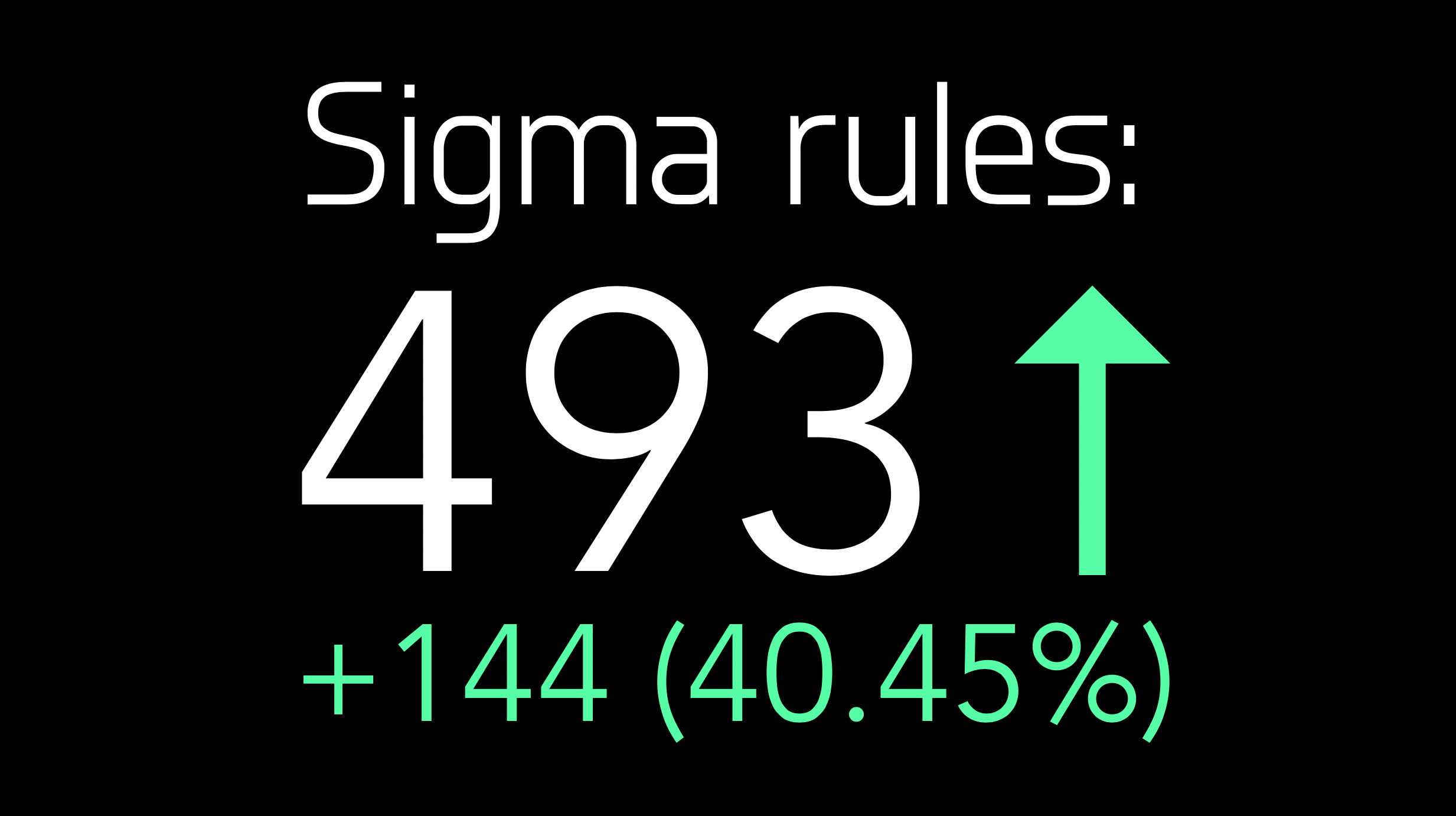

- ajouté 144 nouvelles règles sigma

- amélioré 19 existants

- supprimé deux règles existantes (décomposé et exposé la logique dans d'autres, plus contextualisées)

Ainsi, nous avons augmenté l'ensemble de règles du projet Sigma de plus de 40% .

La liste des règles ajoutées est disponible dans la description de la demande d' extraction dans la branche principale du référentiel Sigma sur GitHub.

Backlog

Bien que nous ayons accompli beaucoup de choses lors du premier sprint, il restait beaucoup de tâches qui n'ont pas pu être résolues par nos forces en deux semaines. Nous avons décidé de détailler le backlog et de le transférer vers les problèmes du référentiel Sigma pour un traitement ultérieur par la communauté:

Nous sommes convaincus qu'une solution commune à ces problèmes (et à d'autres problèmes du même type) est la solution la plus réaliste et la plus rapide au problème de la publication des "outils de sécurité offensifs", qui a été vivement débattu ces dernières semaines.

Nous nous efforçons de nous assurer que nos règles de détection couvrent le niveau TTP de The Pyramid of Pain , afin que nous puissions détecter les comportements malveillants, quel que soit l'outil utilisé. Les «outils de sécurité offensifs» sont nos meilleurs amis dans la recherche et le développement de ce type de règle.

Remerciements

Le premier OSCD Sprint n'aurait pas eu lieu sans Alexandre Dulonua et l' équipe de la conférence hack.lu. Ils ont fourni un soutien en matière d'information, un créneau lors de la conférence pour l'atelier OSCD, aidé à obtenir un visa et un logement. Nous leur en sommes très reconnaissants.

Enfin et surtout, les participants au sprint qui ont fait tout le travail:

- Thomas Packe, @blubbffiction ( projet Sigma ) DE

- Teymur Kheirkharov, @HeirhabarovT ( BI.ZONE SOC ) RU

- Daniel Bohannon, @danielhbohannon ( FireEye ) US

- Alexey Potapov ( PT ESC ) RU

- Kirill Kiryanov ( PT ESC ) RU

- Egor Podmokov ( PT ESC ) RU

- Anton Kutepov ( PT ESC ) RU

- Alexey Lednev ( PT ESC ) RU

- Anton Tyurin ( PT ESC ) RU

- Eva Maria Anhouse ( BSI ) DE

- Jan Hazenbusch ( BSI ) DE

- Diego Perez, @darkquassar (chercheur indépendant) AR

- Mikhail Larin ( Jet CSIRT ) RU

- Alexander Akhremchik ( Jet CSIRT ) RU

- Dmitry Lifanov ( Jet CSIRT ) RU

- Alexey Balandin, @ Kriks87 ( Jet CSIRT ) RU

- Roman Rezvukhin ( CERT-GIB ) RU

- Alina Stepchenkova ( CERT-GIB ) RU

- Timur Zinnyatullin ( groupe Angara technologies ) RU

- Gleb Sukhodolsky ( groupe Angara technologies ) RU

- Victor Sergeev, @stvetro ( Help AG ) AE

- Ilyas Ochkov , @CatSchrodinger (chercheur indépendant) RU

- James Pembeton, @ 4A616D6573 ( Hydro Tasmania ) AU

- Denis Beyu ( GKU À CITITO ) RU

- Mateus Otter, @ sn0w0tter ( Relativité ) PL

- Jacob Winesetl, @mrblacyk ( Tieto SOC ) PL

- Tom Kern ( NIL SOC ) SI

- Sergey Soldatov, @SVSoldatov ( Kaspersky MDR ) RU

- Ian Davis ( Tieto SOC ) CZ

Merci à vous tous. Rendez-vous au prochain sprint !

Joyeux Noël et bonne année!