Cet article a été écrit il y a plusieurs années lorsque le blocage du messager Telegram a été activement discuté par la communauté et contient mes réflexions à ce sujet. Et bien qu'aujourd'hui ce sujet soit presque oublié, j'espère qu'il sera peut-être encore intéressant pour quelqu'un

Ce texte est apparu à la suite de mes réflexions sur le sujet de la sécurité numérique, et pendant longtemps j'ai douté qu'il valait la peine d'être publié. Heureusement, il existe un grand nombre de spécialistes qui comprennent correctement tous les problèmes, et je ne peux rien leur dire de nouveau. Cependant, à côté d'eux, il y a encore un grand nombre de publicistes et d'autres blogueurs qui non seulement se trompent, mais génèrent également un grand nombre de mythes avec leurs articles.

Ce n'est un secret pour personne que ces dernières années, de sérieuses passions ont fait rage sur le théâtre numérique des opérations militaires. Bien sûr, nous avons à l'esprit l'un des sujets les plus discutés de la modernité russe, à savoir le blocage du messager Telegram.

Les opposants au blocage sont présentés comme une confrontation entre une personne et l'État, la liberté d'expression et un contrôle total sur une personne. Les partisans, au contraire, sont guidés par des considérations de sécurité publique et de lutte contre les structures criminelles et terroristes.

Tout d'abord, imaginez comment fonctionne le messager Telegram. Nous pouvons aller sur leur page principale et lire comment ils se positionnent. L'un des principaux avantages de l'utilisation de cette solution particulière sera de mettre l'accent sans compromis sur la sécurité de l'utilisateur final. Mais qu'est-ce que cela signifie exactement?

Comme dans de nombreux autres services publics, vos données sont transmises sous forme cryptée, mais uniquement vers les serveurs centraux, où elles sont sous une forme complètement ouverte et tout administrateur, si vous le souhaitez vraiment, verra facilement toute votre correspondance. Vous en doutez? Réfléchissez ensuite à la façon dont la fonction de synchronisation entre les appareils est implémentée. Si les données sont secrètes, comment parviennent-elles au troisième appareil? Après tout, vous ne fournissez aucune clé client spéciale pour le déchiffrement.

Par exemple, comme cela est fait dans le service de messagerie ProtonMail, où pour travailler avec le service, vous devez fournir une clé qui est stockée sur votre machine locale et qui est utilisée par le navigateur pour déchiffrer les messages dans votre boîte aux lettres.

Mais pas si simple. En plus des chats réguliers, il y en a aussi des secrets. Ici, la correspondance n'est réellement conduite qu'entre deux appareils et il n'est pas question de synchronisation. Cette fonction n'est disponible que sur les clients mobiles, et les captures d'écran de chat sont bloquées au niveau de l'application et le chat est détruit après un délai spécifié. D'un point de vue technique, le flux de données passe toujours par les serveurs centraux, mais il n'y est pas enregistré. De plus, la conservation elle-même est inutile, car seuls les clients ont des clés de déchiffrement et le trafic chiffré n'a aucune valeur particulière.

Ce schéma fonctionnera tant que les clients et le serveur le mettront en œuvre honnêtement et que l'appareil ne dispose pas de toutes sortes de programmes, à votre insu, envoyant des captures d'écran de votre écran à des tiers. Alors peut-être que la raison d'une telle aversion pour Telegram des agences d'application de la loi devrait être recherchée dans les chats secrets? C'est là, à mon avis, la racine du malentendu de la majorité des gens. Et nous ne pourrons pas comprendre pleinement la raison de ce malentendu tant que nous n'aurons pas compris ce qu'est le chiffrement en général et contre qui il est conçu pour protéger vos données.

Imaginez qu'un attaquant veuille transmettre un message secret à ses amis. Tellement important qu'il vaut la peine d'être confondu et réassuré. Telegram est-il un si bon choix du point de vue d'un spécialiste de la sécurité de l'information? Non, ça ne l'est pas. J'affirme que l'utilisation de l'une des messageries instantanées populaires pour cela est la pire option que vous pouvez choisir.

Le problème principal est l'utilisation d'un système de messagerie où votre correspondance sera recherchée en premier. Et même s'il est bien protégé, le fait même de sa présence peut vous compromettre. Rappelons que la connexion des clients se fait toujours via des serveurs centraux et au moins le fait d'envoyer un message entre deux utilisateurs peut encore être prouvé. Par conséquent, cela n'a aucun sens d'utiliser le courrier électronique, les réseaux sociaux et tout autre service public.

Comment alors organiser une correspondance répondant à toutes les exigences de sécurité? Dans le cadre de notre examen, nous rejetterons consciemment toutes les méthodes illégales ou controversées afin de montrer que le problème peut être résolu exclusivement dans le cadre de la loi. Aucun logiciel espion, pirate ou logiciel difficile à atteindre n'est nécessaire.

Presque tous les outils sont inclus dans l'ensemble des utilitaires standard fournis avec tout système d'exploitation GNU / Linux, et leur interdiction entraînera l'interdiction des ordinateurs en tant que tels.

Le réseau Internet mondial ressemble à un immense réseau de serveurs, avec le système d'exploitation GNU / Linux fonctionnant généralement sur eux et des règles de routage de paquets entre ces serveurs. La plupart de ces serveurs ne sont pas disponibles pour une connexion directe, cependant, en plus d'eux, il existe encore des millions de serveurs avec des adresses complètement accessibles qui nous servent tous, en passant un énorme trafic à travers nous. Et personne ne cherchera jamais votre correspondance au milieu de tout ce chaos, surtout si elle ne se démarque pas dans le contexte général.

Ceux qui souhaitent organiser un canal de communication secret achèteront simplement VPS (machine virtuelle dans le cloud) à l'un des centaines d'acteurs du marché. Le prix de l'émission, comme il n'est pas difficile à vérifier, est de quelques dollars par mois. Bien sûr, cela ne peut pas se faire de manière anonyme, et en tout cas, cette machine virtuelle sera liée à vos moyens de paiement, et donc à votre identité. Cependant, la plupart des hébergeurs ne se soucient pas de ce que vous exécutez sur leur matériel tant que vous n'avez pas dépassé leurs limites de base, telles que le nombre de trafic ou de connexions envoyées au port 23.

Bien qu'une telle opportunité existe, il n'est tout simplement pas rentable pour lui de dépenser les quelques dollars qu'il a gagnés pour vous afin de vous surveiller également.

Et même s'il veut ou sera contraint de le faire, il doit d'abord comprendre quel type de logiciel est utilisé spécifiquement par vous et, sur la base de ces connaissances, créer une infrastructure de suivi. Manuellement, cela ne sera pas difficile, mais l'automatisation de ce processus sera extrêmement difficile. Pour la même raison, conserver tout le trafic transitant par votre serveur ne sera économiquement rentable que si vous n'entrez pas dans le champ de vision des structures concernées qui souhaitent le faire à l'avance.

L'étape suivante consiste à créer un canal sécurisé de l'une des nombreuses manières existantes.

- Le moyen le plus simple consiste à créer une connexion ssh sécurisée au serveur. Plusieurs clients se connectent via OpenSSH et communiquent, par exemple, à l'aide de la commande wall. Pas cher et gai.

- Élever un serveur VPN et connecter plusieurs clients via un serveur central. Sinon, recherchez n'importe quel programme de chat pour les réseaux locaux et allez-y.

- Simple FreeBSD NetCat a soudainement une fonctionnalité intégrée pour le chat anonyme primitif. Prend en charge le cryptage des certificats et bien plus encore.

Inutile de mentionner que de la même manière, en plus de simples SMS, vous pouvez transférer n'importe quel fichier. Chacune de ces méthodes est implémentée en 5 à 10 minutes et n'est pas techniquement difficile. Les messages ressembleront à un simple trafic crypté, dont la majorité sur Internet.

Cette approche est appelée stéganographie - pour cacher des messages où ils ne pensent même pas à les chercher. En soi, cela ne garantit pas la sécurité de la correspondance, mais réduit la probabilité de sa détection à zéro. En outre, si votre serveur est également situé dans un autre pays, le processus de collecte de données peut ne pas être possible pour d'autres raisons. Et même si quelqu'un y a néanmoins accès, votre correspondance jusqu'à ce moment ne sera probablement pas compromise, car, contrairement aux services publics, elle n'est stockée localement nulle part (cela dépend bien sûr de ce que vous choisissez). méthode de communication).

Cependant, ils peuvent s'opposer à ce que je recherche au mauvais endroit, les agences de renseignement mondiales ont tout pensé depuis longtemps et tous les protocoles de cryptage ont depuis longtemps des trous pour un usage interne. Il s'agit d'une déclaration très solide, compte tenu de l'historique du problème. Que faire dans ce cas?

Tous les systèmes de cryptage qui sous-tendent la cryptographie moderne ont une propriété - la force cryptographique. On suppose que tout chiffre peut être déchiffré - ce n'est qu'une question de temps et de ressources. Idéalement, il est nécessaire de s'assurer que ce processus n'est tout simplement pas bénéfique pour le pirate, quelle que soit l'importance des données. Ou cela a pris tellement de temps qu'au moment du piratage, les données perdront déjà leur importance.

Cette affirmation n'est pas entièrement vraie. Il est correct en ce qui concerne les protocoles de cryptage les plus courants utilisés aujourd'hui. Cependant, parmi la grande variété de chiffres, il y en a un qui est complètement résistant aux fissures et en même temps très facile à comprendre. Il est théoriquement impossible de craquer si toutes les conditions sont réunies.

L'idée derrière le chiffrement de Vernam est très simple - des séquences de clés aléatoires sont créées à l'avance pour crypter les messages. De plus, chaque clé n'est utilisée qu'une seule fois pour crypter et décrypter un message. Dans le cas le plus simple, nous créons une longue chaîne d'octets aléatoires et convertissons chaque octet du message via une opération XOR avec l'octet correspondant dans la clé et l'envoyons plus loin sur un canal non chiffré. Il est facile de voir que le chiffrement est symétrique et que la clé de chiffrement et de déchiffrement est la même.

Cette méthode présente des inconvénients, et elle est rarement utilisée, mais l'avantage obtenu est que si les deux parties conviennent à l'avance de la clé et que cette clé n'est pas compromise, vous pouvez être sûr que les données ne seront pas lues.

Comment ça marche? La clé est générée à l'avance et transmise entre tous les participants via un canal alternatif. Il peut être transmis lors d'une réunion personnelle en territoire neutre, s'il existe une telle opportunité d'exclure complètement une éventuelle recherche, ou simplement l'envoyer par mail sur une clé USB. Nous vivons toujours dans un monde où il n'y a aucune capacité technique pour inspecter tous les supports de stockage qui traversent les frontières, tous les disques durs et les téléphones.

Une fois que tous les participants à la correspondance ont reçu la clé, le démarrage de la session de communication peut prendre beaucoup de temps, ce qui rend plus difficile la lutte contre ce système.

Un octet de la clé n'est utilisé qu'une seule fois pour crypter un caractère du message secret et son décryptage par les autres participants. Les clés utilisées peuvent être automatiquement détruites par tous les participants à la correspondance après le transfert de données. Une fois échangé avec des clés secrètes, vous pouvez envoyer des messages avec un volume total égal à leur longueur. Ce fait est généralement cité comme un inconvénient de ce chiffrement, qui est beaucoup plus agréable lorsque la clé a une longueur limitée et ne dépend pas de la taille du message. Cependant, ces gens oublient les progrès, et si pendant la guerre froide cela a été un problème, ce n'est pas le cas aujourd'hui. Sur la base du fait que la possibilité de médias modernes est presque illimitée et dans le cas le plus modeste, nous parlons de gigaoctets, alors un canal de communication sécurisé peut fonctionner indéfiniment.

Historiquement, le chiffrement Vernam, ou chiffrement utilisant des blocs-notes à usage unique, était largement utilisé pendant la guerre froide pour transmettre des messages secrets. Bien qu'il y ait des cas où, par inadvertance, différents messages ont été chiffrés avec les mêmes clés, c'est-à-dire que la procédure de chiffrement a été violée, ce qui a permis de les déchiffrer.

Est-il difficile d'utiliser cette méthode en pratique? Plutôt trivial, et l'automatisation de ce processus à l'aide d'ordinateurs modernes est hors de portée d'un amateur novice.

Alors peut-être que le but du blocage est d'endommager un messager Telegram spécifique? Si oui, puis de nouveau par. Le client Telegram prêt à l'emploi prend en charge les serveurs proxy et le protocole SOCKS5, qui permet à l'utilisateur de travailler via des serveurs externes avec des adresses IP qui ne sont pas bloquées. Il n'est pas difficile de trouver un serveur SOCKS5 public pour une courte session, et d'élever un tel serveur vous-même sur votre VPS-ke est encore plus facile.

Bien qu'un coup porté à l'écosystème messager se produira toujours, car pour la plupart des utilisateurs, ces restrictions créeront néanmoins une barrière insurmontable et sa popularité auprès de la population en souffrira.

Donc, pour résumer. Tout le battage médiatique autour de Telegram est du battage médiatique et rien de plus. Le bloquer pour des raisons de sécurité publique est techniquement illettré et inutile. Toutes les structures qui sont extrêmement intéressées par la correspondance sécurisée peuvent organiser leur canal en utilisant plusieurs techniques complémentaires, et, ce qui est plus intéressant, cela se fait extrêmement simplement tant qu'il y a au moins une sorte d'accès au réseau.

Aujourd'hui, le front de la sécurité de l'information ne passe pas par les messageries instantanées, mais plutôt par les utilisateurs ordinaires du réseau, même s'ils ne le réalisent pas. L'Internet moderne est une réalité avec laquelle il faut compter et dans laquelle les lois apparemment inébranlables ont récemment cessé de fonctionner. Le blocage des télégrammes est un autre exemple de guerre du marché de l'information. Pas le premier et certainement pas le dernier.

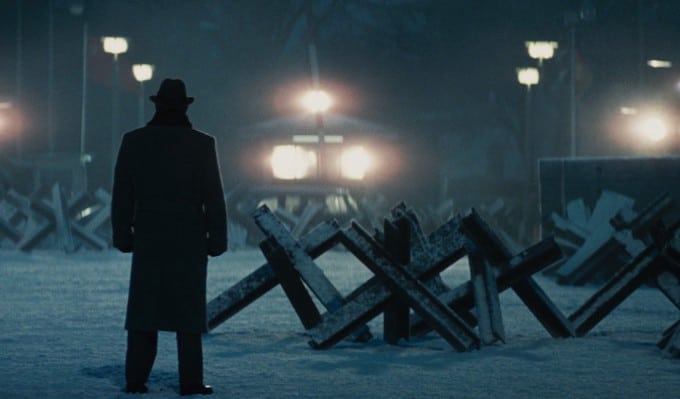

Il y a quelques décennies, avant le développement de masse d'Internet, le problème clé auquel étaient confrontés tous les types de réseaux d'agents était la mise en place d'un canal de communication sécurisé à la fois entre eux et la coordination de leur travail avec le centre. Contrôle strict des stations de radio privées pendant la Seconde Guerre mondiale dans tous les pays participants (l'inscription est toujours nécessaire aujourd'hui), plaques d'immatriculation de la guerre froide (certaines sont toujours valides), mini-bandes au bas de la botte - tout cela semble ridicule dans un nouveau cycle de civilisation. Comme l'inertie de la conscience, forçant la machine à états à bloquer de manière rigide tout phénomène indépendant de sa volonté. C'est pourquoi le blocage des adresses IP ne doit pas être considéré comme une solution acceptable et ne montre que le manque de compétence des personnes qui prennent de telles décisions.

Le principal problème de notre temps n'est pas le stockage ou l'analyse des données personnelles de correspondance par des tiers (c'est une réalité assez objective dans laquelle nous vivons aujourd'hui), mais le fait que les gens eux-mêmes sont prêts à fournir ces données. Chaque fois que vous accédez à Internet à partir de votre navigateur préféré, des dizaines de scripts vous regardent de près, enregistrant comment et où vous avez cliqué et quelle page vous avez visitée. Lors de l'installation d'une autre application pour un smartphone, la plupart considèrent la fenêtre de demande d'octroi de privilèges au programme comme une barrière intrusive avant de l'utiliser. Ne remarquant pas le fait qu'un programme inoffensif rampe dans votre ordinateur portable et souhaite lire tous vos messages. La sécurité et la confidentialité sont volontiers échangées contre la convivialité. Et une personne se sépare souvent complètement volontairement de ses informations personnelles, et donc de sa liberté, remplissant ainsi la base de données des organisations privées et étatiques mondiales avec des informations précieuses sur sa vie. Et ceux-ci utiliseront sans aucun doute ces informations à leurs propres fins. Et aussi dans la course au profit, ils le revendent à tout le monde, en ignorant les normes morales et éthiques.

J'espère que les informations présentées dans cet article vous permettront de jeter un regard neuf sur le problème de la sécurité de l'information et, éventuellement, de changer certaines de vos habitudes lorsque vous travaillez sur le réseau. Et les experts souriront sévèrement et continueront.

Paix à votre domicile.