Darren Kitchen: Bonjour, nous sommes en marge de la conférence DefCon au pavillon du groupe de hackers Hack 5, et je veux vous présenter un de mes hackers préférés, DarkMatter, avec son nouveau développement appelé WiFi Kraken.

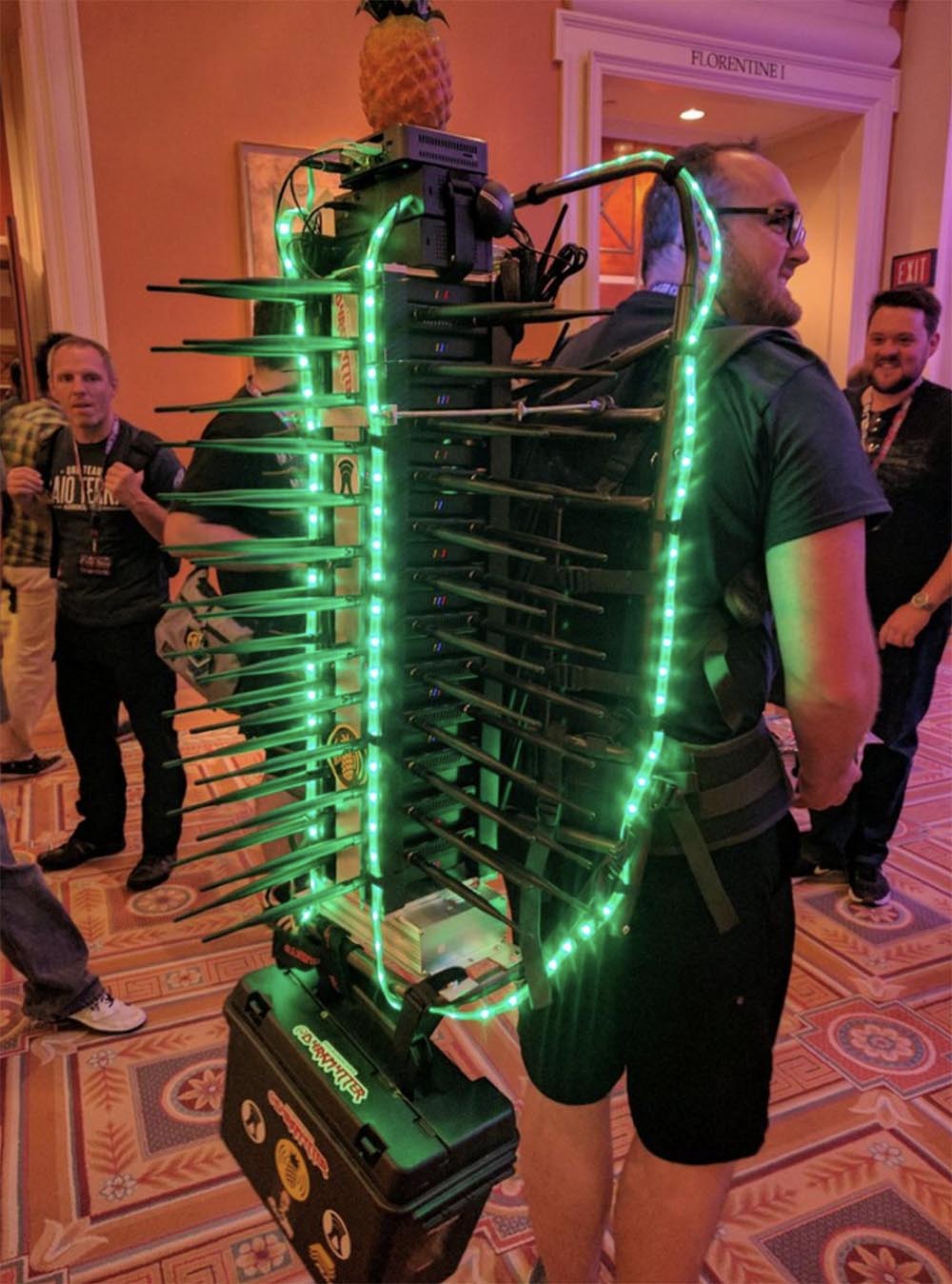

La dernière fois que nous nous sommes rencontrés, vous aviez un énorme sac à dos avec un «Cactus» surmonté d'un ananas, et en général c'était le moment fou!

Note du traducteur: Mike a placé un véritable ananas sur son appareil Cactus - un soupçon de WiFi Pineapple, un appareil de piratage pour intercepter les communications sans fil, voir la photo de la conférence BlackHat-2017.

Mike Spicer: Oui, des temps absolument fous! Ainsi, ce projet s'exécute sous le hashtag WiFi Kraken et représente une nouvelle génération de technologie dans le domaine de la surveillance des réseaux sans fil. Lorsque j'ai créé WiFi Cactus, j'ai acquis beaucoup de compétences et j'ai décidé de donner vie à ces connaissances, en les utilisant pour atteindre des objectifs pratiques dans un nouveau projet. Aujourd'hui, je vous présente Kraken!

Darren Kitchen: et quel est ce Kraken? À quoi sert-il et quel est le but de ce développement?

Mike Spicer: l' objectif est de pouvoir capturer toutes les données à la fois, les 50 canaux de communication sans fil WiFi dans la plage de 2,4 à 5 gigahertz, et en même temps.

Darren Kitchen: pourquoi n'utilisez-vous pas un seul canal radio pour intercepter toutes les données?

Note du traducteur: Mike Spicer est le créateur de WiFi Cactus, un appareil pour surveiller 50 canaux sans fil utilisés par des appareils mobiles situés dans un rayon de 100 m. WiFi Cactus a été présenté pour la première fois au public lors de la conférence BlackHat du 27 juillet 2017. Lien source:

https: //blog.adafruit.com/2017/08/02/wificactus-when-you-need-to-know-about-hackers-wearablewednesday/

Mike Spicer:

Mike Spicer: C'est assez problématique. Regardez la situation dans laquelle nous sommes maintenant - dans cette salle, il peut facilement y avoir 200 à 300 personnes avec un tas d'appareils qui communiquent sur différents canaux. Si j'écoute une seule chaîne, je peux ignorer certaines informations importantes transmises à ce moment-là sur une autre chaîne. Si vous essayez d'écouter toutes les chaînes, vous devez passer beaucoup de temps à sauter d'une chaîne à l'autre. Cactus résout ce problème en vous permettant d'écouter tous ces canaux simultanément.

Darren Kitchen: à quels problèmes Kraken a-t-il été confronté?

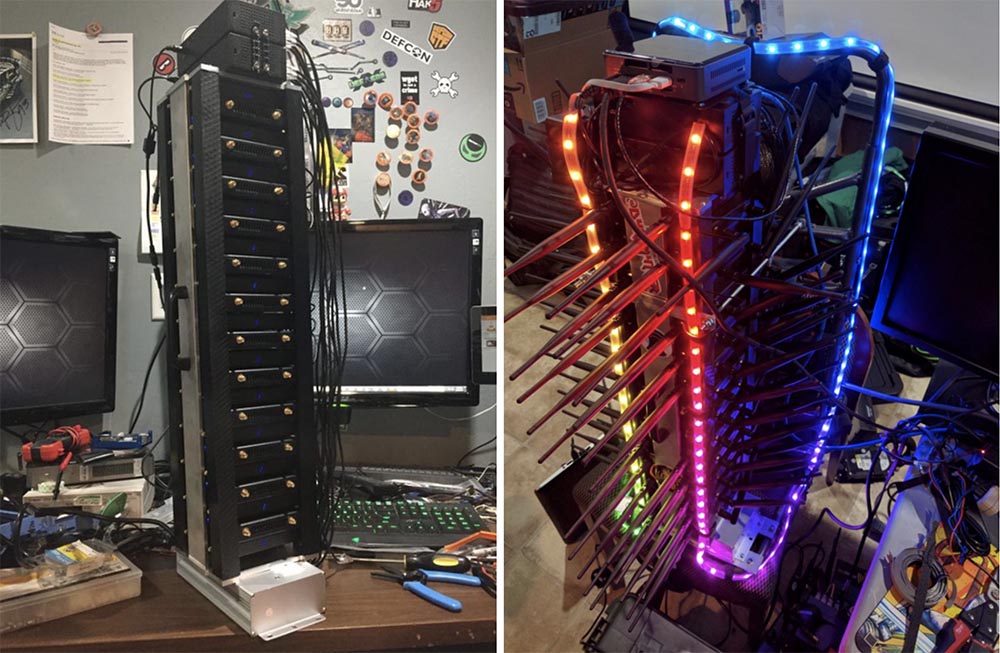

Mike Spicer: L'un des plus gros problèmes était le port Ethernet de 100 mégabits, que j'ai connecté à mon appareil et dont la bande passante ne me convenait pas. Lorsque vous avez 2 radios qui font 300 mégabits en utilisant des modules radio fin 802.11, pousser trop de données limite considérablement la bande passante. Je voulais donc étendre le canal de transmission / réception. Dans la prochaine version de Cactus, je suis passé d'un commutateur de 100 mégaoctets à un commutateur gigabit, ce qui a augmenté le débit de 10 fois.

Dans Kraken, j'ai utilisé une approche complètement nouvelle - je me connecte directement au bus PCI Express.

Darren Kitchen: À propos de PCIE - Je vois ici tout un tas de modules radio d'où sortent ces coins d'antenne en aluminium.

Mike Spicer: oui, c'est une solution d'ingénierie intéressante basée sur des pièces achetées sur Amazon, j'ai dû me tourmenter avec la gestion des câbles et peindre les antennes en noir avec une bombe aérosol.

La base est des adaptateurs de processeur sans fil pour les appareils Android MediaTek MT 6752, et le plus intéressant est l'utilisation du pilote du noyau Linux. Cela signifie que je peux surveiller les canaux, je peux injecter des données, faire toutes ces choses intéressantes que les pirates informatiques aiment faire avec les cartes sans fil.

Darren Kitchen: oui, je vois ici 11 cartes pour la communication sans fil B, G, A, C.

Mike Spicer:

Mike Spicer: dans la bande 2,4-5 GHz, 20 et 40.

Darren Kitchen: moins vingt et plus quarante. Ainsi, diverses plages de communication et leurs combinaisons peuvent être utilisées. C'est ce dont nous avons déjà parlé lorsque nous avons discuté de l'utilisation d'un scanner radio qui saute sur différents canaux radio. Vous écoutez le canal 1 et manquez tout ce qui se passe à ce moment-là sur le canal 6, écoutez le canal 2 et manquez le reste, etc. Dites-moi, combien de combinaisons de fréquences, canaux, plages votre appareil peut-il traiter simultanément?

Mike Spicer: selon des calculs récents, le nombre de canaux contrôlés simultanément est de 84. Peut-être que quelqu'un pourra surveiller plus de canaux, mais les combinaisons que j'utilise donnent un tel nombre. Cependant, ce projet ne permet d'en écouter que 14, presque autant que Cactus le permet, mais un peu moins. J'espère que je pourrai appliquer dans Kraken certaines des solutions de Cactus qui le rendront plus efficace.

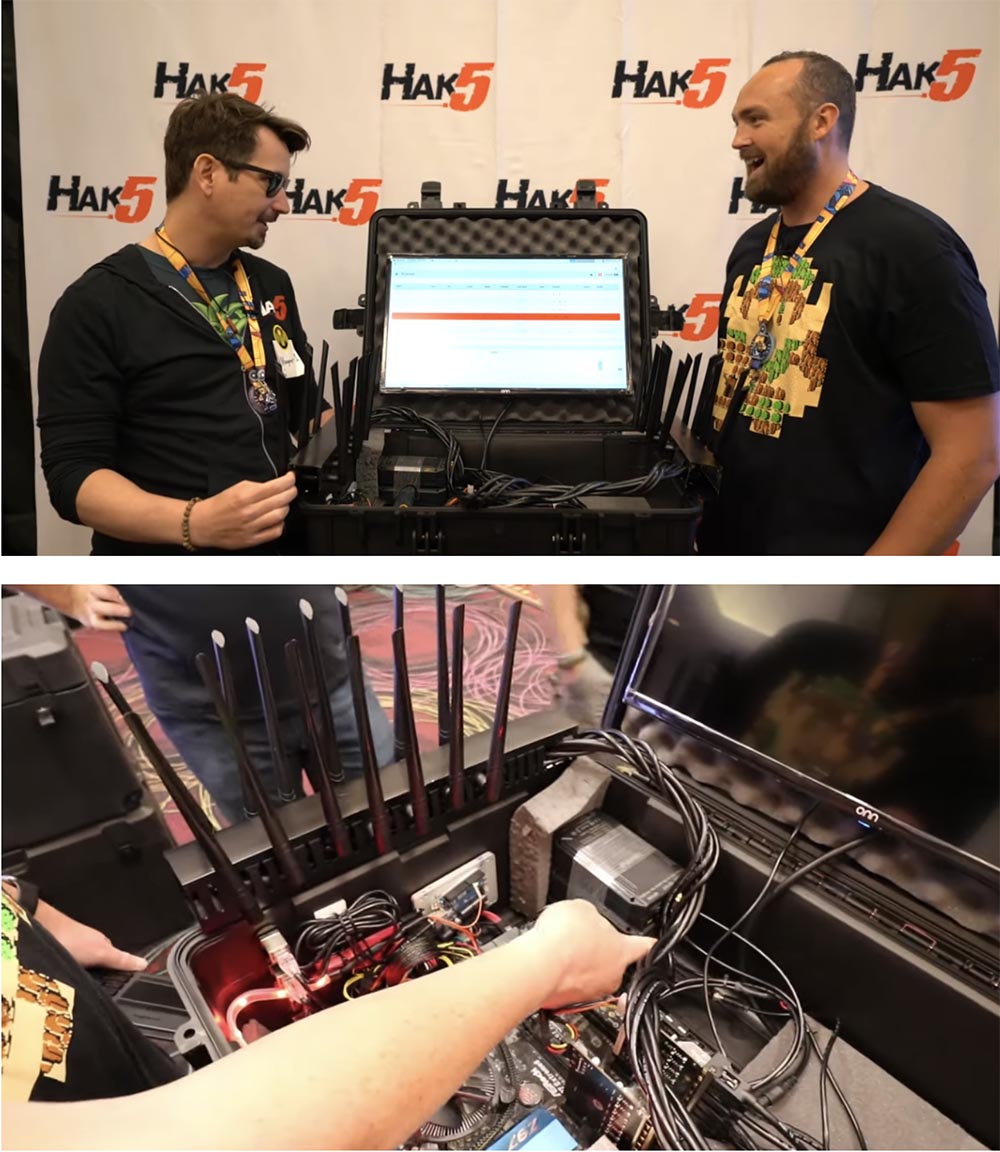

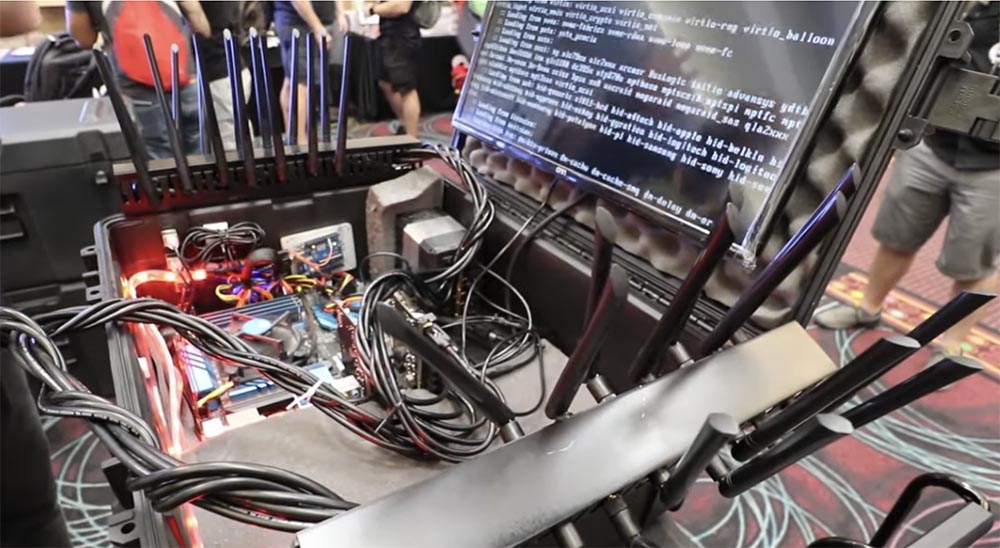

Darren Kitchen: dites-nous ce que vous utilisez pour capturer?

Mike Spicer: J'utilise le logiciel Kismet - il s'agit d'un détecteur de réseau, d'un analyseur de paquets et d'un système de détection d'intrusion pour les réseaux locaux sans fil 802.11. Il s'agit d'un logiciel universel étonnant qui me permet de réaliser presque tous les projets pour DefCon, superstable et ayant une interface utilisateur Web. Il peut analyser les réseaux sans fil, signaler ce qui se passe là-bas, par exemple, maintenant vous voyez une ligne rouge sur l'écran du moniteur, ce qui signifie que les appareils des utilisateurs sont à ce moment la poignée de main. Ce logiciel traite les données radio en temps réel. L'un des problèmes que j'ai pu résoudre avec l'aide de ce logiciel sur cet appareil était la visualisation des données en temps réel, c'est-à-dire que je peux voir sur le moniteur ce qui se passe actuellement avec le réseau sans fil.

Darren Kitchen:

Darren Kitchen: et pour cela, vous n'avez pas besoin de mettre votre sac à dos avec un "Cactus". Alors, qu'est-ce qu'il y a exactement dans la boîte noire de Kraken?

Mike Spicer: Fondamentalement, il s'agit d'un jeu de cartes pour la communication sans fil avec USB3.0, car je me connecte directement au bus PCIE.

Darren Kitchen: c'est-à-dire que vous utilisez un vrai ordinateur avec une carte mère ATX. Ceci est très similaire à la version alpha de l'appareil utilisé il y a de nombreuses années, composé de 6 cartes avec USB2.0, où la carte mère ATX avec 14 ports USB était utilisée et il était nécessaire d'ajouter un adaptateur USB pour fonctionner avec les cartes PCIE. Il y avait des problèmes de bande passante. Qu'est-ce qui est installé sur cet appareil? Je vois Intell.

Mike Spicer: oui, il utilise le processeur Intell i5, la quatrième génération, rien de cher, j'ai pris ce que j'avais. J'ai une carte mère de rechange avec moi, donc si quelque chose se casse, je la remplace juste, donc je suis prêt à résoudre d'éventuels problèmes. J'ai utilisé pour Kraken'a la farce bon marché la plus abordable à partir de pièces finies. Ce n'est pas un enclos Pelican, j'ai utilisé ce que la condition 1 appelait, cet enclos est solide comme le roc et 150 $ moins cher qu'un Pelican. Tout cet appareil m'a coûté moins de 700 $.

Darren Kitchen: et pour 700 dollars, vous avez fait un excellent renifleur pour les réseaux sans fil, ce qui peut être bien plus qu'une simple radio. Comment avez-vous abordé la solution au problème de bande passante en abandonnant l'utilisation de Pineapple?

Mike Spicer: Nous avons maintenant deux USB3.0, et je vais dire quelque chose sur la carte mère. Si vous regardez ici, vous pouvez voir le seul concentrateur USB racine équipé d'un bus, de sorte que tout passe par un port USB de 5 gigabits. C'est très pratique car c'est la même chose que d'avoir 250 appareils connectés au même bus, mais pas du tout cool en termes de bande passante. Par conséquent, j'ai trouvé ces cartes USB PCIE à 7 ports avec une bande passante de 5 gigaoctets chacune et les ai combinées en un canal commun avec une large bande passante d'environ 10 gigabits par seconde via un bus PCIE.

Le goulot d'étranglement suivant est un SSD utilisé via SATA de 6 gigaoctets, donc en moyenne, j'ai 500 mégaoctets par seconde, soit 4 gigaoctets.

Darren Kitchen: et vous avez également expliqué comment nommer votre discours.

Mike Spicer: Je l'ai appelé «Je sais ce que vous avez fait l'été dernier - 3 ans de surveillance des réseaux sans fil DefCon».

Darren Kitchen: et quel trafic, quelles données avez-vous surveillé lors des trois dernières conférences DefCon?

Mike Spicer: La chose la plus intéressante que j'ai découverte est la fuite d'API. Il y a eu 2 cas de ce type, une fuite provenant de la société norvégienne met.no, le développeur de l'application de prévisions météorologiques WeatherAPI, et liée à l'heure du lever et du coucher du soleil. Cette application a envoyé une requête HTTP où la latitude et la longitude étaient les principaux paramètres de la fuite, elle est donc totalement inoffensive.

Darren Kitchen: c'est-à-dire que toute personne possédant l'adresse MAC d'un téléphone unique pourrait intercepter cette demande ...

Mike Spicer: Oui, et entrez vos coordonnées pour changer l'heure du lever du soleil.

Darren Kitchen: oups!

Mike Spicer: C'est vrai, oups ... J'ai trouvé une autre application weather.com similaire qui fait la même chose, c'est un widget de bureau ZTE, et quand je l'ai trouvé, ils m'ont juste fait exploser le cerveau.

Darren Kitchen: eh bien, oui, ils ont une approche compréhensible - pourquoi s'embêter avec la disponibilité de HTTP, ce sont juste des données météorologiques, pas d'informations privées ...

Mike Spicer: oui, mais le fait est que lors de l'installation, la plupart de ces applications sont invitées à autoriser l'accès aux informations sur votre emplacement, et vous leur donnez une telle opportunité, en étant sûr que vos données personnelles seront en sécurité. En fait, la fuite d'informations via HTTP peut saper complètement votre confiance dans ces API.

Darren Kitchen:

Darren Kitchen: vous auriez dû voir un tas d'appareils uniques ici!

Mike Spicer: Oui, il y a tellement d'appareils sur le réseau sans fil! Lors de la DefCon précédente, Kismet a «mis» le serveur parce qu'il traitait les données d'un nombre fou d'appareils qui se trouvaient simultanément sur le réseau WiFi. Le nombre d'appareils enregistrés sur le réseau a atteint 40 mille! Je n'ai jamais été impliqué dans le comptage du nombre total d'appareils uniques que j'ai emportés, car c'est comme regarder dans les profondeurs d'un trou de lapin sans fin.

Darren Kitchen: Eh bien, oui, vous êtes toujours chez DefCon! Ici MDK3, MDK4 sont lancés, un tas d'adresses MAC apparaissent, etc.

Mike Spicer: oui, quand les gens commencent à faire fonctionner leurs microcontrôleurs ESP32 en même temps, alors l'enfer réel commence.

Darren Kitchen: existe-t-il des informations sur Kraken sur GitHub ou sur votre blog?

Mike Spicer: oui, j'ai téléchargé le code, car lorsque j'ai fait une analyse des données reçues, Wireshark ne pouvait pas y faire face, car lorsque vous avez un fichier de 2,3,5 Go et que vous souhaitez consulter la requête HTTP, vous êtes obligé de attendez 30 minutes. Je suis un gars solitaire qui analyse simplement le trafic et je n'ai pas d'équipe pour le faire pour moi, donc je dois faire mon travail le plus efficacement possible. J'ai regardé plusieurs outils, parlé avec des développeurs commerciaux, mais leurs produits ne répondaient pas à mes besoins. Certes, il y avait une exception - le programme Network miner, développé par le groupe NETRESEC. Il y a trois ans, le développeur m'a donné une copie gratuite de ce code, je lui ai envoyé mes commentaires, ils ont mis à jour le logiciel et maintenant le programme fonctionne parfaitement, fournissant le traitement non pas de tous les paquets réseau, mais seulement de ceux qui sont transmis sans fil.

Il divise automatiquement le trafic en parties et affiche les fichiers DNS, HTTP, de tout type pouvant être réassemblés. Il s'agit d'un outil informatique judiciaire qui peut approfondir les applications.

Ce programme fonctionne très bien avec des fichiers volumineux, mais je ne faisais qu'exécuter des ensembles de requêtes personnalisés et je devais toujours trouver tous les SSID utilisés sur le réseau sans fil DefCon. J'ai donc écrit mon propre instrument appelé Pcapinator, que je présenterai vendredi lors de ma présentation. Je l'ai également posté sur ma page à github.com/mspicer, afin que vous puissiez vérifier ses performances.

Darren Kitchen:

Darren Kitchen: la discussion et le test communs de nos produits sont une grande chose, l'une des principales caractéristiques de notre communauté.

Mike Spicer: oui, j'adore quand les gens me disent: "Que pensez-vous de ceci ou cela?", Et je réponds: "Non les gars, je n'ai jamais pensé à quelque chose comme ça, c'est une sacrée bonne idée!" . Comme avec le Kraken, mon idée était juste de coller toutes ces antennes ici, d'allumer le système et de le mettre quelque part dans le coin pendant 6 heures jusqu'à ce que la batterie soit épuisée, et d'attraper toutes les WiFi- locales trafic

Darren Kitchen: eh bien , je suis très heureux de vous rencontrer, et vous venez à Hack 5 pour voir ce que Mike a fait pour nous tous!

Un peu de publicité :)

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en recommandant à vos amis

des VPS basés sur le cloud pour les développeurs à partir de 4,99 $ , un

analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur les VPS (KVM) E5-2697 v3 (6 cœurs) 10 Go DDR4 480 Go SSD 1 Gbit / s à partir de 19 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher au centre de données Equinix Tier IV à Amsterdam? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?