Bonjour, Habr! Nous parlons souvent de moyens de récupérer des données sur des disques magnétiques et à semi-conducteurs, de sauvegarder, de

créer des RAID et d'autres astuces qui nous aident à ne pas se retrouver sans informations importantes au moment le plus inopportun de notre vie numérique. Mais que se passe-t-il si, à un moment donné, nous devons détruire les données sur l'un des disques SSD et les remettre dans leur état d'origine, comme si elles venaient de sortir de la boîte?

Ou vice versa. Il vous a fallu, par exemple, pour effacer en toute sécurité toutes les données sur un «lecteur» à semi-conducteurs. Et de sorte qu'il était impossible de les restaurer. Et puis vous ne connaissez jamais les curieux et les chasseurs de données. Que faire dans de telles situations? Est-ce suffisant de formater simplement le SSD, comme un disque dur traditionnel (si vous n'avez pas chamanisé le firmware «tin», bien sûr), ou aurez-vous besoin d'autre chose?

Malheureusement, le simple formatage des cellules de mémoire ne peut être qualifié de garantie élevée d'un effacement fiable des données. Dans le cas des disques SATA, la fonction ATA Secure Erase, dont nous avons

parlé dans un autre article, vous aidera. Mais que faire des disques m.2 / mSATA? Voici la fonction d'effacement cryptographique (Crypto Erase), qui est implémentée sur des appareils tels que Kingston

UV500 ,

A2000 ,

KC2000 ,

KC600 . La sécurité est l'une des principales fonctions de ces disques, notamment l'auto-chiffrement 256 bits basé sur l'algorithme AES, la compatibilité avec les solutions de sécurité TCG Opal 2.0, la norme de sécurité IEEE1667, ainsi que la prise en charge intégrée de Microsoft eDrive et BitLocker.

Avec les SSD ci-dessus, les utilisateurs finaux peuvent protéger toutes les données des regards indiscrets, même si le lecteur est retiré de l'ordinateur principal et installé sur un autre PC. Il n'est pas difficile de deviner que de tels disques sont principalement utilisés dans l'environnement des affaires pour empêcher, par exemple, les tentatives d'espionnage industriel. Il est également difficile de supposer que pour assurer une sécurité maximale dans ces disques, il doit simplement être possible d'effacer les données pour toujours. Dans notre cas, cette fonction est appelée TCG Revert.

SSD à chiffrement automatique: comment ça marche?

Les disques à chiffrement automatique (SED / Self-Encrypting Drive) sont sur le marché depuis de nombreuses années, mais en réalité très peu de gens utilisent pleinement les capacités de ces disques. Ces disques SSD utilisent le mécanisme de cryptage intégré au contrôleur de lecteur pour crypter chaque fichier stocké dans des cellules de mémoire flash. Cette méthode de chiffrement basée sur le matériel offre un niveau élevé de sécurité des données, est invisible pour l'utilisateur, ne peut pas être désactivée et n'affecte pas les performances.

Les lecteurs modernes à chiffrement automatique sont basés sur la norme industrielle SSC V1.0 Trusted Computing Group (TCG) Enterprise. Dans les produits plus anciens, le mécanisme de chiffrement matériel utiliserait simplement la clé de chiffrement fournie par l'utilisateur. Dans le cas de TCG Opal 2.0, le mécanisme matériel utilise une «clé de chiffrement à clé» (KEK) aléatoire créée par un générateur de nombres aléatoires. Cette clé n'est disponible pour aucune interface externe et est utilisée pour crypter les clés MEK (ou «clés de cryptage multimédia»), qui sont toujours stockées sous forme cryptée à l'intérieur du contrôleur SSD SED.

Qu'est-ce que TCG Opal?

La classe de sous-système de sécurité TCG est une fonctionnalité matérielle pour les SSD SED à chiffrement automatique qui permet d'accélérer le chiffrement des données sur le disque. Contrairement au logiciel, le chiffrement matériel libère le processeur ou le système d'exploitation de la charge du processus de chiffrement et de déchiffrement, de sorte que les performances globales ne se détériorent pas. L'ensemble de spécifications Opal SSC lui-même est un ensemble de normes de gestion de la sécurité pour protéger les données contre le vol et la falsification par des personnes sans scrupules qui peuvent accéder au périphérique de stockage ou au système hôte dans lequel elles sont installées. Il convient de noter que la fonction TCG Opal ne fonctionne pas d'elle-même, mais implique l'installation d'un logiciel spécial sur le lecteur (de Symantec, McAfee, WinMagic et d'autres sociétés), qui fournit des paramètres de sécurité et l'initialisation de l'utilisateur à chaque mise sous tension de l'ordinateur.

Les spécifications Opal SSC sont conçues pour protéger les données au repos lorsque le périphérique de stockage a été éteint et que l'utilisateur s'est déconnecté du système. Dans ce cas, vous ne devez pas associer l'état inactif au «mode veille» lorsque l'utilisateur ne quitte pas le système. En conséquence: vous devez faire des compromis et abandonner l'utilisation pratique du mode StandBy. Il convient également de noter que les SSD SED ne sont pas conçus pour protéger contre l'accès aux données une fois le périphérique de stockage déverrouillé à l'aide d'informations d'identification valides.

Au repos, la zone principale du disque est complètement verrouillée et inaccessible. Cependant, lorsque le système démarre, le disque chiffré lance un cliché instantané de la partition de démarrage principale pour l'identification avant le démarrage. Ce shadow MBR est un petit système d'exploitation qui demande à l'utilisateur un mot de passe à partir du lecteur, qui est ensuite transféré au contrôleur SSD via les commandes OPAL. Si le mot de passe est valide, le disque est déverrouillé, puis le vrai système d'exploitation démarre. Par conséquent, seuls les utilisateurs autorisés peuvent accéder aux données sur l'appareil auquel ils ont ajouté une protection par mot de passe; Cela minimise la probabilité de vol, de falsification ou de perte de données.

Comment effacer définitivement les données d'un SSD?

Certains disques SSD, y compris ceux à chiffrement automatique, ne peuvent tout simplement pas être effacés complètement en raison de ce chiffrement matériel lui-même. Dans le même temps, il existe une solution efficace qui permet ce que l'on appelle «l'effacement» cryptographique des informations grâce au fonctionnement de PSID Revert. En fait, toute la procédure de nettoyage se résume au processus de destruction de toutes les clés de chiffrement. Ainsi, les données ne peuvent plus être déchiffrées. Veuillez noter que cette méthode ne peut pas être utilisée sur les SSD sans prise en charge TCG Opal. De plus, cela ne fonctionnera pas si les options TCG Opal et eDrive ne sont pas activées. Un manuel plus détaillé pour travailler avec TCG Opal, en ce qui concerne les disques Kingston, peut être trouvé

sur le site officiel de la société . Dans cet article, nous n'aborderons que le sujet de la suppression complète des données d'un SSD, sans entrer dans les subtilités des paramètres préliminaires qui doivent être effectués avant d'utiliser des disques compatibles Opal.

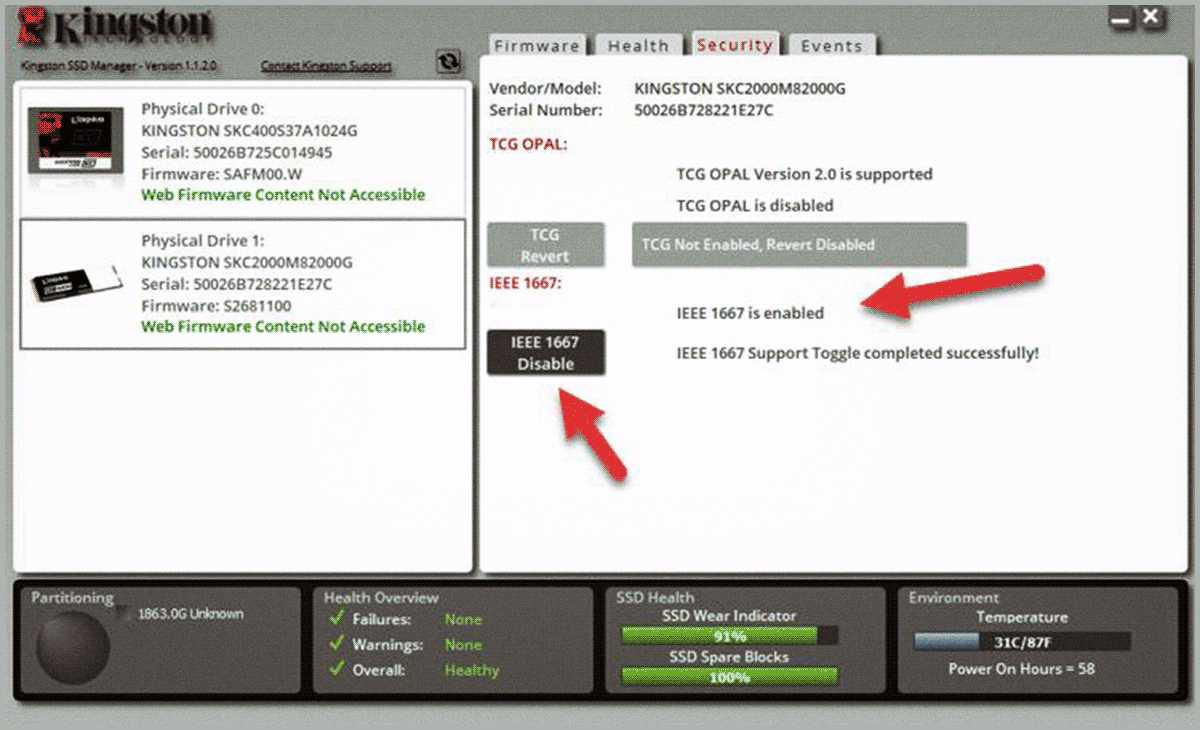

Alors ..., des mots à l'action. Pour effacer toutes les données d'un SSD Kingston KC2000 500 Go en utilisant la méthode Revert, vous devrez désigner le «lecteur» ci-dessus comme lecteur secondaire dans Windows 8, 10 ou Windows Server 2012. Lorsque tout est prêt, il vous suffit de télécharger l'utilitaire depuis le site officiel du fabricant

Kingston SSD Manager , installez-le sur le disque principal et exécutez (pour les disques d'autres fabricants, des utilitaires d'urgence avec des fonctionnalités similaires sont également fournis, de sorte que la méthode d'effacement cryptographique sera similaire). Parmi les paramètres de maintenance du disque, il existe une option dont nous avons besoin pour réinitialiser le lecteur.

Vous pouvez le trouver sur l'onglet Sécurité, où vous devrez sélectionner la commande TCG Revert («Réinitialiser les paramètres initiaux TCG»). Pour confirmer l'accès au SSD, entrez le numéro PSID dans la zone de texte à droite de TCG Revert - un identifiant SSD unique à 32 chiffres (vous pouvez le trouver sur le lecteur lui-même) et activez l'option de réinitialisation. Une fois l'opération de réinitialisation terminée, le programme affiche un message indiquant la réussite de l'opération. Sinon (si le message n'apparaît pas: par exemple, vous avez fait une erreur et entré un mauvais numéro PSID), les paramètres doivent être réinitialisés à nouveau.

Sur la base des résultats de la procédure, toutes les données sur le lecteur seront supprimées cryptographiquement et le SSD sera réinitialisé aux paramètres d'usine. Il reste à désactiver la prise en charge IEEE1667, et le lecteur est prêt à être réutilisé sans aucun souci du fait que les informations à ce sujet seront restaurées. De plus, vous pouvez utiliser n'importe quelle application de sécurité compatible pour réactiver OPAL ou eDrive sur un tel SSD.

Pour plus d'informations sur les produits Kingston Technology, visitez

le site

officiel de l'entreprise .