Imaginez cette situation. Froid matin d'octobre, institut de design dans le centre régional d'une des régions de la Russie. Une personne du service du personnel se rend sur l’une des pages d’emploi du site Web de l’Institut, publiée il y a quelques jours, et y voit une photographie d’un chat. Le matin cesse vite d'être ennuyeux ...

Dans cet article, Pavel Suprunyuk, directeur technique du département d'audit et de conseil du Groupe IB, parle de la place qu'occupent les attaques d'ingénierie sociale dans les projets pratiques d'évaluation de la sécurité, quelles formes inhabituelles elles peuvent prendre et comment se protéger contre de telles attaques. L'auteur précise que l'article est de nature générale, cependant, si certains aspects intéressent les lecteurs, les experts du Groupe IB répondront facilement aux questions dans les commentaires.

Partie 1. Pourquoi si sérieux?

Revenons à notre chat. Après un certain temps, le service du personnel supprime la photo (les captures d'écran ici et ci-dessous sont partiellement retouchées afin de ne pas révéler les vrais noms), mais elle revient obstinément, elle est à nouveau supprimée, et cela se produit plusieurs fois. Le service du personnel comprend que le chat a les intentions les plus sérieuses, il ne veut pas partir, et il appelle à l'aide d'un programmeur web - la personne qui a fait le site et le comprend, et l'administre maintenant. Le programmeur visite le site, supprime à nouveau le chat ennuyeux, révèle qu'il a été placé au nom du service du personnel lui-même, puis fait l'hypothèse que le mot de passe du service du personnel a été divulgué à certains hooligans du réseau et le change. Le chat n'apparaît plus.

Que s'est-il vraiment passé? En ce qui concerne le groupe d'entreprises auquel appartient l'institut, les spécialistes du groupe IB ont effectué des tests de pénétration dans un format proche de Red Teaming (en d'autres termes, il s'agit d'une imitation d'attaques ciblées contre votre entreprise en utilisant les méthodes et les outils les plus avancés de l'arsenal des groupes de pirates informatiques). Nous avons parlé en détail du Red Teaming

ici . Il est important de savoir que lors de la réalisation d'un tel test, un très large éventail d'attaques, à partir de celles convenues au préalable, y compris l'ingénierie sociale, peuvent être utilisées. Il est clair que le placement même du chat n'était pas le but ultime de ce qui se passe. Et il y avait ce qui suit:

- Le site Web de l'Institut était hébergé sur un serveur du réseau de l'Institut lui-même et non sur des serveurs tiers;

- fuite détectée du compte du service du personnel (fichier journal des messages à la racine du site). Il était impossible d'administrer le site avec ce compte, mais il était possible de modifier les pages d'emploi;

- en changeant les pages, vous pouvez placer vos scripts en JavaScript. Habituellement, ils rendent les pages interactives, mais dans cette situation avec les mêmes scripts, il était possible de voler au navigateur du visiteur ce qui distinguait le service des ressources humaines du programmeur et le programmeur du visiteur ordinaire - l'identifiant de session sur le site. Le chat était un déclencheur d'attaque et une image pour attirer l'attention. En langage de balisage de site HTML, cela ressemblait à ceci: si vous avez téléchargé une image, JavaScript a déjà été exécuté et votre identifiant de session, ainsi que les données sur votre navigateur et votre adresse IP, ont déjà été volés.

- Avec l'identifiant volé de la session de l'administrateur, on pouvait obtenir un accès complet au site, placer des pages exécutables dans le langage PHP, et donc accéder au système d'exploitation du serveur, puis au réseau local lui-même, ce qui était un objectif intermédiaire important du projet.

L'attaque s'est soldée par un succès partiel - l'identifiant de session administrateur a été volé, mais il était lié à une adresse IP. Nous ne pouvions pas contourner cela, nous ne pouvions pas augmenter les privilèges du site pour ceux de l'administrateur, mais nous avons amélioré notre humeur. Le résultat final a finalement été obtenu sur une autre partie du périmètre du réseau.

Partie 2. Je vous écris - quoi de plus? Et j'appelle et piétine dans votre bureau, laissant tomber les lecteurs flash

Ce qui s'est passé dans la situation avec le chat est un exemple d'ingénierie sociale, bien que pas tout à fait classique. En fait, il y avait plus d'événements dans cette histoire: il y avait un chat, un institut, un service du personnel et un programmeur, mais il y avait aussi des courriels avec des questions de clarification qui auraient été écrits par des «candidats» au service du personnel lui-même et au programmeur personnellement afin de provoquer les aller à la page du site.

En parlant de lettres. Le courrier électronique ordinaire - probablement le principal véhicule de l'ingénierie sociale - n'a pas perdu de sa pertinence depuis quelques décennies et conduit parfois aux conséquences les plus inhabituelles.

Nous racontons souvent l'histoire suivante lors de nos événements, car elle est très révélatrice.

Habituellement, sur la base des résultats de projets d'ingénierie sociale, nous compilons des statistiques qui, comme vous le savez, sont sèches et ennuyeuses. Tant de pour cent des destinataires ont ouvert la pièce jointe à partir de la lettre, beaucoup ont cliqué sur le lien, mais ces trois-là ont généralement entré leur nom d'utilisateur et leur mot de passe. Dans un projet, nous avons reçu plus de 100% de la saisie du mot de passe - c'est-à-dire qu'il s'est avéré plus que nous n'en avons envoyé.

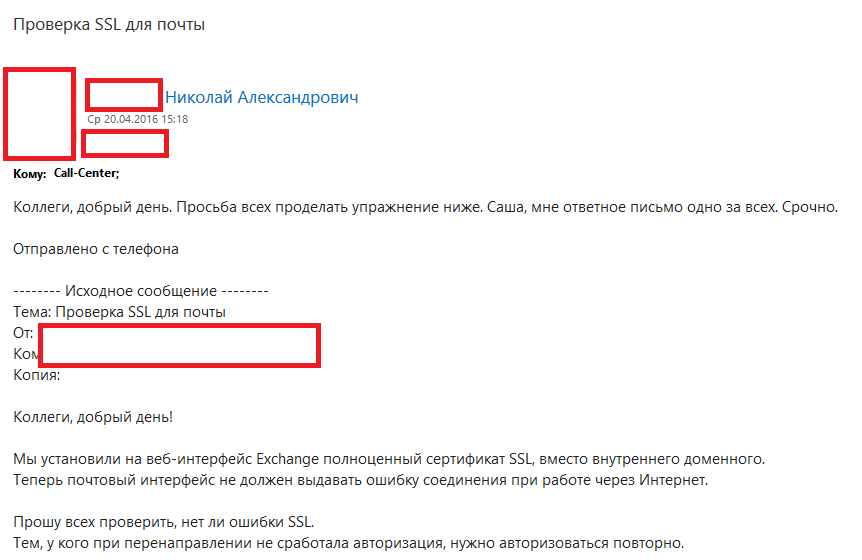

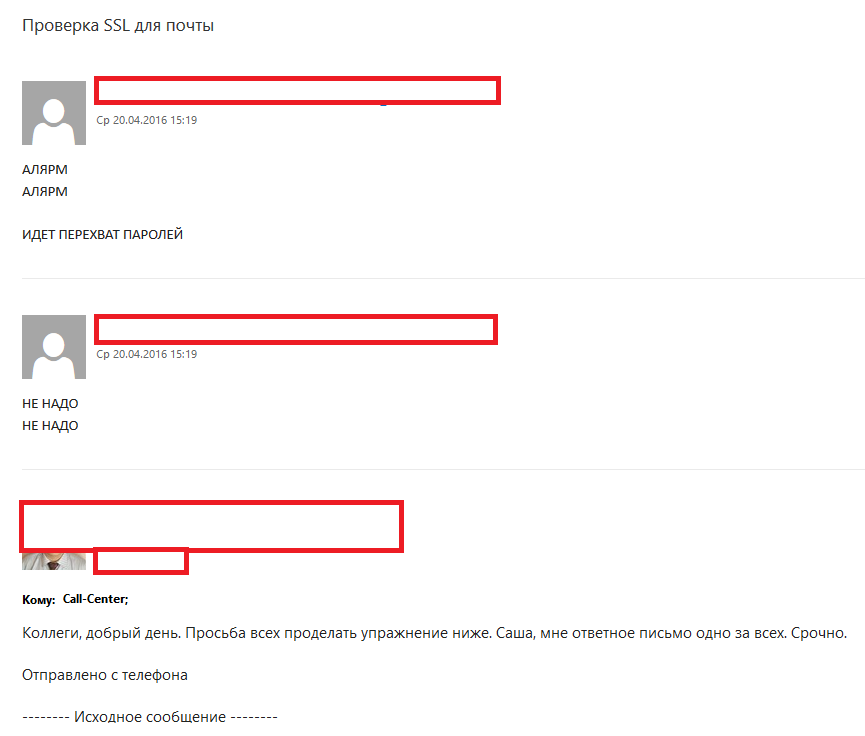

C'est arrivé comme ceci: une lettre de phishing a été envoyée, soi-disant par la société d'État CISO, demandant "de tester d'urgence les changements dans le service de messagerie". La lettre est tombée sur le chef d'une grande unité qui était engagée dans le support technique. Le chef a été très diligent dans l'exécution des ordres des hautes autorités et l'a envoyé à tous ses subordonnés. Le centre d'appels lui-même était assez grand. En général, les situations où quelqu'un envoie des e-mails de phishing «intéressants» à ses collègues et qu'ils rencontrent également sont assez courantes. Pour nous, c'est le meilleur retour sur la qualité de la rédaction d'une lettre.

Un peu plus tard, nous sommes arrivés au cœur (la lettre a été retirée dans une boîte aux lettres compromise):

Ce succès de l'attaque est dû au fait que la liste de diffusion a utilisé un certain nombre de défauts techniques dans le système de messagerie du client. Il a été configuré de telle manière qu'il était possible d'envoyer des lettres au nom de tout expéditeur de l'organisation elle-même sans autorisation, même à partir d'Internet. Autrement dit, vous pourriez prétendre être CISO, ou le chef du support technique, ou quelqu'un d'autre. De plus, l'interface de messagerie, observant les lettres de "son propre" domaine, a soigneusement remplacé une photo du carnet d'adresses, ce qui a ajouté du naturel à l'expéditeur.

En vérité, une telle attaque ne s'applique pas à des technologies particulièrement sophistiquées; c'est le fonctionnement réussi d'une faille très basique dans les paramètres de messagerie. Elle comprend régulièrement des ressources informatiques et de sécurité de l'information spécialisées, mais il existe néanmoins des entreprises avec tout cela. Étant donné que personne n'est enclin à vérifier soigneusement les en-têtes de service du protocole de messagerie SMTP, le message est généralement vérifié pour «danger» par des icônes d'avertissement de l'interface de messagerie, qui ne reflètent pas toujours l'image entière.

Fait intéressant, cette vulnérabilité fonctionne dans une direction différente: un attaquant peut envoyer un e-mail au nom de votre entreprise à un destinataire externe. Par exemple, il peut simuler une facture pour un paiement régulier en votre nom en spécifiant d'autres personnes au lieu de vos coordonnées. Si vous ne tenez pas compte des problèmes de lutte contre la fraude et d'encaissement, c'est probablement l'un des moyens les plus faciles de voler de l'argent en utilisant l'ingénierie sociale.

En plus de voler des mots de passe par phishing, un classique des attaques sociotechniques est la distribution de pièces jointes exécutables. Si ces investissements dépassent toutes les mesures de sécurité dont disposent généralement les entreprises modernes, un canal d'accès à distance à l'ordinateur de la victime sera créé. Pour démontrer les conséquences d'une attaque, la télécommande qui en résulte peut être développée pour accéder à des informations sensibles sensibles. Il est à noter que la grande majorité des attaques qui effraient tout le monde dans les médias commencent exactement de cette façon.

Dans notre service d'audit, pour des raisons d'intérêt, nous considérons des statistiques approximatives: quelle est la valeur totale des actifs des entreprises auxquelles nous avons accédé au niveau de «Administrateur de domaine» principalement en raison du phishing et du mailing des investissements exécutés? Cette année, il a atteint environ 150 milliards d'euros.

Il est clair que l'envoi de courriels provocateurs et la publication de photos de chats sur des sites Web ne sont pas les seuls moyens de l'ingénierie sociale. Dans ces exemples, nous avons essayé de montrer la diversité des formes d'attaque et leurs conséquences. En plus des lettres, un attaquant potentiel peut effectuer des appels pour obtenir les informations nécessaires, diffuser des supports (par exemple, des lecteurs flash) avec des fichiers exécutables dans le bureau de l'entreprise cible, obtenir un emploi en tant que stagiaire, accéder physiquement au réseau local sous le couvert d'un installateur de caméra vidéo. Tout cela, soit dit en passant, sont des exemples de nos projets réussis.

Partie 3. La doctrine est légère et non apprise est l'obscurité

Une question raisonnable se pose: eh bien, il y a l'ingénierie sociale, ça a l'air dangereux, mais que doivent faire les entreprises avec tout ça? Le capitaine se dépêche de vous aider Preuve: vous devez vous défendre et de manière globale. Une partie de la protection visera déjà à devenir des mesures de sécurité classiques, telles que les moyens techniques de protection des informations, la surveillance, le soutien organisationnel et juridique des processus, mais l'essentiel, à notre avis, devrait être orienté vers le travail direct avec les employés comme le maillon le plus faible. Après tout, peu importe à quel point vous renforcez l'équipement ou rédigez des réglementations strictes, il y aura toujours un utilisateur qui ouvrira une nouvelle façon de tout casser. De plus, ni la réglementation, ni l'équipement ne suivront le rythme de la créativité de l'utilisateur, surtout si un attaquant qualifié le lui dit.

Tout d'abord, il est important d'éduquer l'utilisateur: expliquer que même dans son travail de routine, des situations liées à l'ingénierie sociale peuvent survenir. Pour nos clients, nous organisons souvent des cours d' hygiène numérique, un événement qui enseigne les compétences de base pour contrer les attaques en général.

Je peux ajouter que l'une des meilleures mesures de protection ne sera pas la mémorisation des règles de sécurité de l'information, mais une évaluation un peu détachée de la situation:

- Qui est mon interlocuteur?

- D'où vient son offre ou sa demande (cela ne s'est jamais produit auparavant, et maintenant il apparaît)?

- Qu'est-ce qui est inhabituel dans cette requête?

Même un type inhabituel de police de lettres ou un style de discours inhabituel pour l'expéditeur peut déclencher une chaîne de doute qui arrêtera l'attaque. Les instructions prescrites sont également nécessaires, mais elles fonctionnent différemment, alors qu'elles ne peuvent pas spécifier toutes les situations possibles. Par exemple, les administrateurs SI leur écrivent que vous ne pouvez pas entrer votre mot de passe sur des ressources tierces. Et si le mot de passe demande "votre" ressource réseau "entreprise"? L'utilisateur pense: «Il y a déjà deux douzaines de services avec un seul compte dans notre entreprise, pourquoi pas un autre apparaît?» Une autre règle en découle: un workflow bien organisé affecte également directement la sécurité: si un service voisin peut vous demander des informations uniquement par écrit et uniquement par l'intermédiaire de votre responsable, une personne «d'un partenaire de confiance de l'entreprise» ne pourra pas le demander par téléphone - ce sera un non-sens pour vous. Il vaut particulièrement la peine de se méfier si votre interlocuteur exige de tout faire dès maintenant, ou «DÈS QUE POSSIBLE», car il est de bon ton d’écrire. Même dans un travail normal, une telle situation n'est souvent pas saine et, dans les conditions d'attaques possibles, elle est un puissant déclencheur. Pas le temps d'expliquer, lancez mon dossier!

Nous remarquons que les utilisateurs, en tant que légendes d'une attaque sociotechnique, sont toujours soumis à des sujets liés à l'argent sous une forme ou une autre: la promesse de promotions, de préférences, de cadeaux, ainsi que des informations prétendument faites par des ragots et des intrigues locales. En d'autres termes, le banal "péché mortel" fonctionne: une soif de profit, une avidité et une curiosité excessive.

Une bonne formation doit toujours comprendre de la pratique. Ici, des experts en tests de pénétration peuvent venir à la rescousse. La question suivante: quoi et comment allons-nous tester? Chez Group-IB, nous proposons l'approche suivante: sélectionnez immédiatement l'objectif des tests: évaluez l'état de préparation aux attaques uniquement par les utilisateurs eux-mêmes ou vérifiez la sécurité de l'entreprise dans son ensemble. Et pour tester en utilisant des méthodes d'ingénierie sociale, en simulant des attaques réelles, c'est-à-dire avec le même phishing, en envoyant des documents exécutables, des appels et d'autres techniques.

Dans le premier cas, l'attaque est soigneusement préparée avec les représentants du client, principalement avec ses spécialistes en informatique et en sécurité de l'information. Les légendes, les outils et les techniques d'attaque sont cohérents. Le client lui-même fournit des groupes de discussion et des listes d'utilisateurs pour l'attaque, qui incluent tous les contacts nécessaires. Des exceptions sont créées sur les moyens de protection, car les messages et les charges exécutables doivent nécessairement atteindre le destinataire, car dans un tel projet, seule la réaction des personnes est intéressante. Facultativement, vous pouvez placer des marqueurs dans l'attaque, selon lesquels l'utilisateur peut deviner qu'il s'agit de l'attaque - par exemple, vous pouvez faire quelques erreurs d'orthographe dans les messages ou laisser des inexactitudes dans la copie de l'identité de l'entreprise. À la fin du projet, nous obtenons des «statistiques très sèches»: quels groupes de discussion et dans quelle mesure ont réagi aux scénarios.

Dans le second cas, l'attaque est réalisée sans aucune connaissance initiale, la méthode de la «boîte noire». Nous collectons indépendamment des informations sur l'entreprise, ses employés, le périmètre du réseau, formons des légendes pour les attaques, sélectionnons des méthodes, recherchons les moyens de protection possibles utilisés dans l'entreprise cible, adaptons les outils et écrivons des scripts. Nos experts utilisent à la fois les méthodes classiques de renseignement open source (OSINT) et le produit développé par Group-IB - Threat Intelligence, un système qui, lors de la préparation au phishing, peut agir comme un agrégateur d'informations sur une entreprise sur une longue période, y compris en utilisant des informations classifiées . Bien sûr, pour que l'attaque ne devienne pas une surprise désagréable, ses détails sont également cohérents avec le client. Il se révèle être un test de pénétration à part entière, mais il sera basé sur une ingénierie sociale avancée. Une option logique dans ce cas est le développement d'une attaque au sein du réseau, jusqu'à l'obtention des droits les plus élevés sur les systèmes internes. Soit dit en passant, de la même manière, nous utilisons des attaques sociotechniques dans

Red Teaming et dans certains tests de pénétration. En conséquence, le client recevra une vision globale indépendante de sa sécurité contre un certain type d'attaques sociotechniques, ainsi qu'une démonstration de l'efficacité (ou vice versa, de l'inefficacité) de la ligne de défense construite contre les menaces externes.

Nous recommandons une telle formation au moins deux fois par an. Premièrement, toute entreprise a un roulement de personnel et l'expérience antérieure est progressivement oubliée par les employés. Deuxièmement, les méthodes et techniques d'attaques sont en constante évolution et cela conduit à la nécessité d'adapter les processus de sécurité et les équipements de protection.

Si nous parlons de mesures techniques de protection contre les attaques, les éléments suivants aident dans la plus grande mesure:

- La présence d'une authentification obligatoire à deux facteurs sur les services publiés sur Internet. Libérer de tels services en 2019 sans systèmes d'authentification unique, sans protection par mot de passe et authentification à deux facteurs dans une entreprise de plusieurs centaines de personnes équivaut à un appel ouvert «me casser». Une protection correctement mise en œuvre rendra impossible l'utilisation rapide des mots de passe volés et donnera le temps d'éliminer les conséquences d'une attaque de phishing.

- Surveiller le contrôle d'accès, minimiser les droits des utilisateurs sur les systèmes et suivre les directives de configuration sécurisée des produits publiées par tous les principaux fabricants. C'est souvent de nature simple, mais très efficace et difficile à mettre en œuvre dans la pratique, ce que tout le monde a dans une certaine mesure négligé par souci de rapidité. Et certains sont si nécessaires que sans eux, aucun remède ne peut sauver.

- Ligne de filtrage des e-mails bien conçue. Antispam, analyse totale des pièces jointes à la recherche de code malveillant, y compris des tests dynamiques via des sandbox. Une attaque bien préparée implique qu'une pièce jointe exécutable ne sera pas détectée par les outils antivirus. Le bac à sable, au contraire, vérifiera tout sur lui-même, en utilisant les fichiers de la même manière qu'une personne les utilise. En conséquence, un éventuel composant malveillant sera révélé par les modifications apportées à l'intérieur du bac à sable.

- Moyens de protection contre les attaques ciblées. Comme déjà indiqué, les outils antivirus classiques ne détectent pas les fichiers malveillants lors d'une attaque bien préparée. Les produits les plus avancés devraient suivre automatiquement l'ensemble des événements se produisant sur le réseau - à la fois au niveau de l'hôte individuel et au niveau du trafic au sein du réseau. Dans le cas d'attaques, des chaînes d'événements très caractéristiques apparaissent qui peuvent être suivies et arrêtées si vous avez ce type de surveillance concentré sur les événements.

L'article original a été

publié dans la revue Information Security / Information Security # 6, 2019.