Je continue l'histoire du développement du

système Cisco Threat Response , qui se transforme progressivement en un système de gestion des incidents à part entière qui combine toutes les solutions de sécurité des informations Cisco; et tout en étant gratuit. La dernière fois, j'ai

expliqué comment le CTR peut être intégré à Cisco Email Security pour aider à enquêter sur les incidents de messagerie. Aujourd'hui, nous allons parler de la façon dont le CTR s'intègre au

système de détection des anomalies du réseau

Cisco Stealthwarch Enterprise . Il s'agit d'une nouvelle intégration et tout le monde ne la connaît pas encore.

Regardez cette capture d'écran du système Cisco Stealthwatch (c'est d'ailleurs une vraie image d'un des clients). Que voyez-vous dessus? En près de 10 minutes, environ 3 Go de données iraniennes ont été téléchargées sur le réseau (cette capture d'écran, comme vous pouvez le voir, bien qu'elle ait été prise en janvier, est de l'année 2019, pas 2020, et donc cette histoire n'a rien à voir avec les derniers événements politiques sur Moyen-Orient).

Communiquez-vous souvent avec l'Iran? Faites-vous affaire avec lui? Non? Alors pourquoi certains nœuds internes chargent-ils beaucoup de données de ce pays. Pourquoi? Quelle en est la raison? Il est peu probable que les sites de Youtube, Facebook, Gmail ou Dropbox soient situés en Iran. Alors, quelle est la raison d'une telle anomalie?

Et voici une autre capture d'écran (d'un autre client déjà). Trafic SMB incompréhensible et assez intense avec la Corée du Nord. Pourquoi? Un tel trafic peut être à l'intérieur du réseau d'entreprise, mais lors de l'interaction avec des ressources externes?

Une autre vraie histoire. Jetez un œil à la capture d'écran suivante de Cisco Stealthwatch. Qu'est-ce qui vous surprend ou vous dérange? Trop de trafic NTP. Il s'agit peut-être d'une fuite de données via NTP, que peu de gens contrôlent (DLP ne le fait certainement pas). Ou peut-être s'agit-il d'une attaque DDoS via NTP?

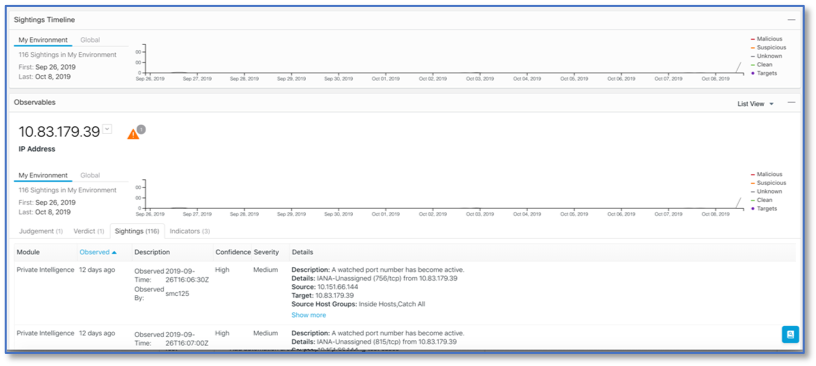

Nous voyons une anomalie, mais nous ne pouvons pas toujours compter sur les données de Stealthwatch pour savoir à quoi est liée telle ou telle activité suspecte. Dans certains cas, la fonctionnalité d'enrichissement d'événements Stealthwatch aide avec les données de Threat Intelligence, mais il existe des situations qui nécessitent une enquête plus détaillée. Cisco Stealthwatch vous donne la possibilité de voir ce qui va généralement au-delà des fonctionnalités de sécurité traditionnelles ou ce qui les contourne. Mais en identifiant les anomalies ou les abus, nous avons immédiatement un certain nombre de questions:

- Quelle est la cause de cette anomalie?

- Quelle est sa source?

- S'agit-il d'une anomalie indépendante ou d'une partie d'un incident plus important?

- Quoi d'autre est associé à cette anomalie?

Après avoir reçu des informations de Stealthwatch, vous devez vérifier chaque alarme pour toutes les sources de Threat Intelligence que vous utilisez (en plus des flux intégrés dans Cisco Stealthwatch) et les comparer avec d'autres fonctionnalités de sécurité. Si vous ne disposez pas de SIEM, cela prend un temps supplémentaire et assez long, même chez les spécialistes. SIEM, comme la plate-forme TI qui l'accompagne, coûte beaucoup d'argent. Comment résoudre ce dilemme?

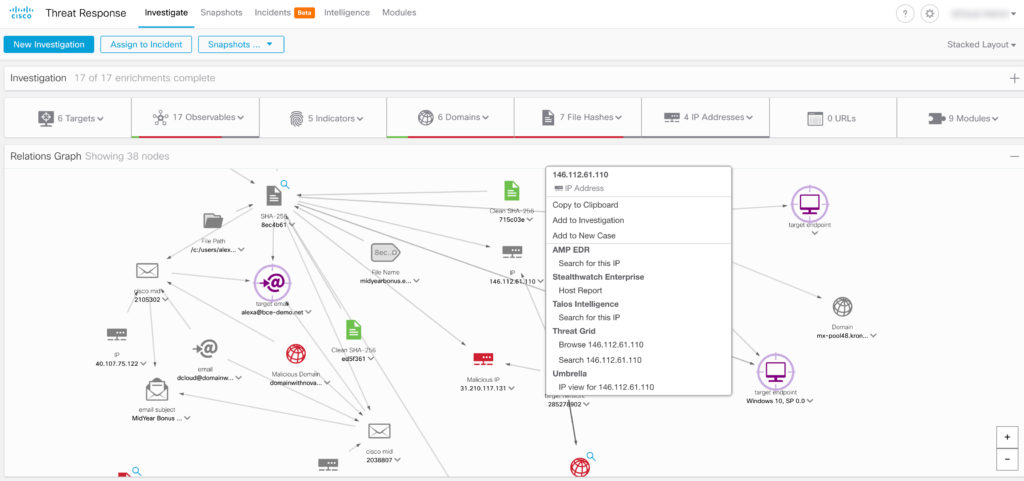

Cisco a une solution sur laquelle j'ai déjà écrit plus d'une fois sur Habré - c'est «SOC out of the box» ou Cisco Threat Response - une solution gratuite qui fait la plupart du travail pour les analystes SI et qui reçoit les données d'incidents de diverses solutions et solutions Cisco des entreprises tierces, les compare automatiquement et les enrichit avec des données provenant de diverses sources TI, affichant le chemin du développement et l'ampleur de l'incident en quelques secondes. Depuis CTR, vous pouvez également répondre aux incidents identifiés en émettant des commandes appropriées sur les pare-feu, les systèmes de prévention des attaques, les solutions de classe EDR ou les outils de surveillance du trafic DNS basés sur le cloud.

Les anomalies surveillées par Stealthwatch sont envoyées à CTR Incident Manager, ce qui vous permet de voir ces événements IB ainsi que d'autres événements reçus de Cisco Firepower, Cisco AMP for Endpoints, Cisco Threat Grid, Cisco Umbrella, Cisco Email Security, etc. Dashboard, vous pouvez envoyer une demande au CTR pour toute anomalie ou événement qui vous intéresse, sans donner toute la télémétrie au CTR et sans augmenter les risques de divulgation d'informations confidentielles.

Les événements envoyés au CTR sont ensuite enrichis d'un contexte supplémentaire, que le CTR reçoit à la fois d'autres moyens de protection et d'une variété de sources TI externes, par exemple VirusTotal. L'intégration de CTR et de Stealthwatch fonctionne également en sens inverse. Pour les sites qui vous rendent suspect ou qui tombent dans les journaux de Cisco Firepower ou AMP for Endpoints, par exemple, vous pouvez faire une demande du CTR à Stealthwatch et obtenir plus d'informations à leur sujet.

Notre intégration vous permet également d'utiliser le CTR comme bus d'intégration et, à travers lui, de faire des demandes à d'autres produits Cisco qui ne sont pas directement intégrés à Stealthwatch. Par exemple, en identifiant un hôte suspect dans Stealthwatch, vous pouvez demander toutes les informations IP qui lui sont associées dans le système de protection des points finaux Cisco AMP for Endpoints. Vous pouvez également vérifier cette IP dans la source externe Cisco Talos TI (que vous ayez ou non une licence Cisco Steallthwatch Threat Intelligence).

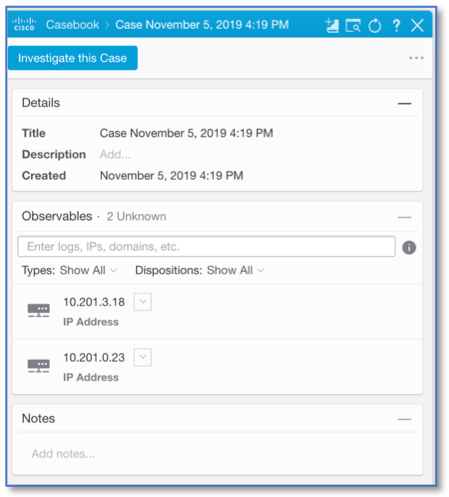

Le plug-in de navigateur Casebook, qui vous permet d'extraire automatiquement tous les indicateurs de compromis nécessaires des pages Web, peut également le faire pour l'interface Stealthwatch, accélérant ainsi le processus d'enquête et réduisant le temps nécessaire pour collecter à tout moment toutes les informations nécessaires. Mais la vitesse est l'un des facteurs clés de succès dans les enquêtes sur les incidents et la réduction des dommages qui en découlent.

Une fois que Stealthwatch vous a transféré les événements qui vous intéressent dans le CTR, une carte d'incident est créée qui contient toutes les informations nécessaires sur l'anomalie, qui peuvent être enrichies avec des données provenant d'autres moyens de protection, y compris des solutions tierces intégrées au CTR. Si Stealthwatch lui-même vous permet de bloquer les attaques en s'intégrant à Cisco ISE, alors CTR offre une plus large gamme d'options pour neutraliser les menaces - elles peuvent être bloquées sur un nœud spécifique via AMP for Endpoints, sur le périmètre via Cisco Firepower, vers Internet via Cisco Umbrella.

Si Stealthwatch vous permet d'enquêter sur une anomalie, en s'appuyant uniquement sur les données de télémétrie réseau reçues de l'équipement réseau, alors CTR étend cette fonctionnalité (et je me souviens que CTR est une solution gratuite) et vous permet d'afficher des événements de sécurité plus liés dans l'interface graphique, pour comprendre si le site qui nous intéresse est la victime ou la source de menace au début de l'attaque, que ce soit la cible ou que nous tombions sous la main, ainsi que de nombreuses autres victimes dans le monde.

L'un des problèmes qui a été noté par les répondants à notre étude de référence Cisco 2019 CISO est la mauvaise automatisation des tâches quotidiennes dans l'activité du service de sécurité de l'information. 79% des dirigeants du SI ont déclaré que travailler avec des événements du SI à partir d'une variété d'outils de sécurité était devenu plus difficile qu'en 2018. La solution Cisco Threat Response est conçue spécifiquement pour tirer le meilleur parti de votre investissement dans les technologies de sécurité de l'information de Cisco grâce à l'automatisation, qui est réalisée dès la sortie de l'emballage. Si vous ne disposez pas encore de SIEM et que le système de sécurité des informations repose principalement sur des solutions Cisco, vous pouvez essayer de commencer à créer des processus SecOps avec la réponse Cisco Threat Response gratuite. En outre, le CTR réduit considérablement le temps et les efforts nécessaires pour enquêter sur les incidents, ce qui rend vos opérations de sécurité des informations plus efficaces et plus efficientes.