Lors du développement d'un produit logiciel ou d'un service SaaS basé sur le cloud, il est assez difficile de suivre les activités tierces de tous les spécialistes impliqués dans le processus de développement. Ouvrez simplement Github, saisissez «<company_domain_name.com> pass» dans la recherche et évaluez les résultats. Dans le cas où Github montre soudainement quelque chose d'intéressant dans sa livraison, nous envisagerons des scénarios qui peuvent aider les attaquants à perturber le processus commercial de votre entreprise. Et si Github est toujours silencieux, alors nous envisagerons des options alternatives pour attaquer le cycle de développement du produit, dans lequel non seulement les développeurs, mais même les ingénieurs de sécurité, peuvent devenir le point d'entrée de l'infrastructure.

Mise au rebut de Github

Avec les bonnes requêtes de recherche, vous pouvez trouver toutes sortes de fragments de code contenant des informations d'identification pour la connexion à l'infrastructure de l'entreprise, qui sont utilisés par les développeurs et les ingénieurs d'assurance qualité. Cependant, non seulement Github peut être examiné pour des secrets. La technique d'étude des référentiels publics pour les secrets (données de compte, clés privées, etc.) vous permet d'ouvrir l'accès à des endroits intéressants dans l'application avant même que son analyse de sécurité directe ne commence.

Étant donné que de nombreuses sociétés informatiques de produits de niveaux de maturité complètement différents (du démarrage à l'entreprise) impliquent divers entrepreneurs dans leur cycle de développement, la probabilité de fuite de données précieuses vers des référentiels publics augmente. Tout expert impliqué dans le cycle de développement comporte certains risques pour le produit.

Ainsi, par exemple, dans le processus de recherche de fragments de code source contenant le domaine d'un produit SaaS, des fragments de tests automatiques contenant des informations d'identification privilégiées pour la connexion à la plate-forme peuvent être trouvés. Et pour vous assurer que cet exemple n'est pas hypothétique, mais bien réel, rendez-vous sur Techcrunch, trouvez le nom d'une entreprise qui fournit le produit SaaS et recherchez son domaine sur le github.

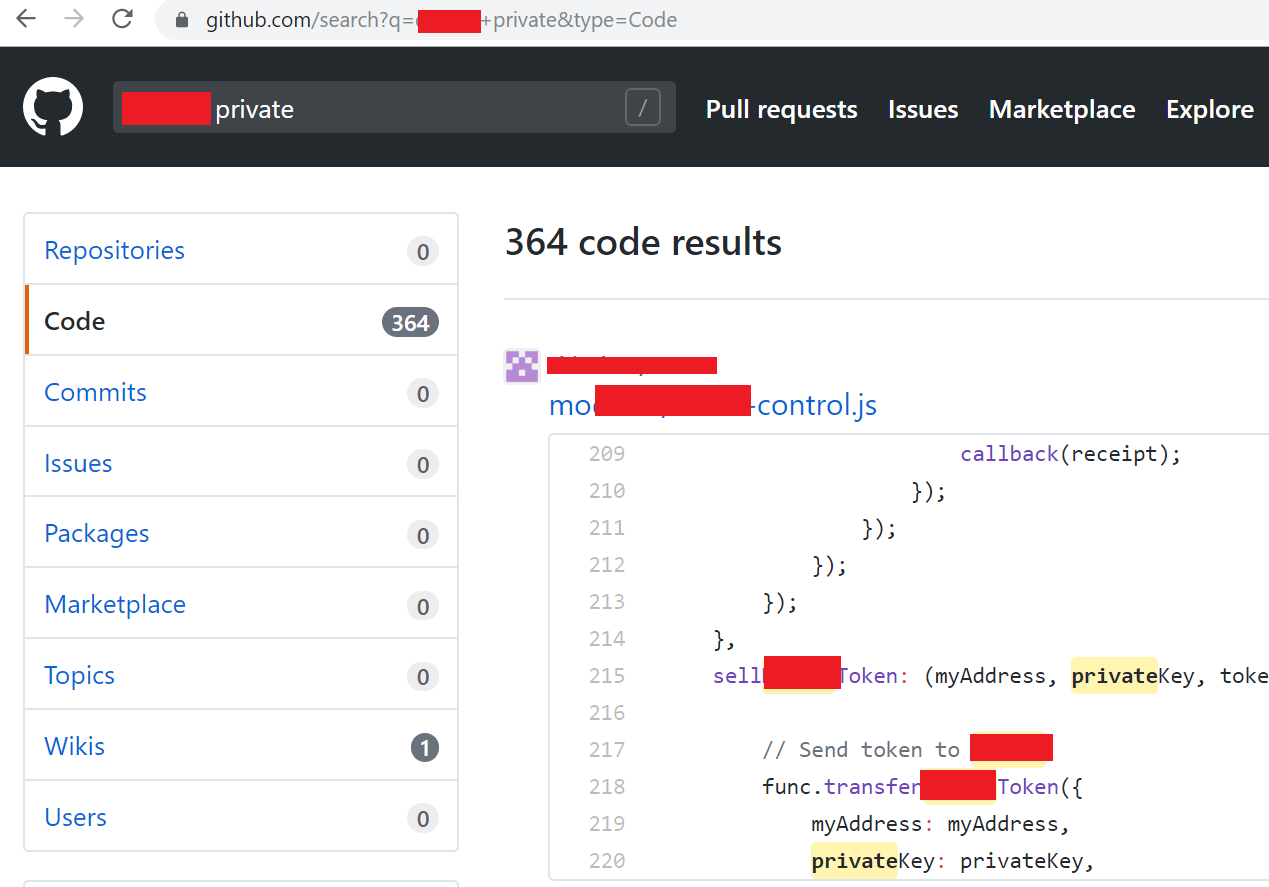

Nous ouvrons des nouvelles sur les startups, voyons beaucoup de portefeuilles blockchain et de plateformes blockchain, sélectionnons n'importe quelle startup avec un nom de fantaisie et recherchons son domaine sur le github. Nous rencontrons de nombreux secrets dans différents scripts pour se connecter à la plateforme.

Une recherche sur Github pour les bonnes requêtes ouvre de nombreux scripts intéressants avec des secrets

Une recherche sur Github pour les bonnes requêtes ouvre de nombreux scripts intéressants avec des secretsLe plus souvent, les secrets se trouvent dans les référentiels suivants:

- des tests automatiques de code que les ingénieurs de l'assurance qualité sauvegardent dans leurs référentiels publics personnels;

- des référentiels d'organisations contractantes chargées d'intégrer les clients au produit;

- Référentiels personnels des développeurs qui sauvegardent leurs outils internes;

- scripts d'installation du produit et fichiers de microservices squelettes utilisés par les entrepreneurs chargés d'installer et de maintenir le produit (opérations).

Un exemple de secret laissé dans le code: une clé privée pour se connecter à la plateforme SaaS

Un exemple de secret laissé dans le code: une clé privée pour se connecter à la plateforme SaaSUn exemple de secrets pour aider un attaquant à compromettre un produit ou son utilisateur:

- informations d'identification de connexion (exemple de requêtes de recherche: "nom_produit + passe", "nom_domaine + connexion");

- clés privées et certificats (exemple d'une requête de recherche: "nom_domaine + privé").

Secrets des ingénieurs en sécurité

Un expert en sécurité s'est alors exclamé: "Mais si les développeurs avaient utilisé Hashicorp Vault, ces problèmes n'auraient pas été!" Oui, sous certaines conditions, de telles solutions de gestion secrète sont efficaces. Cependant, parfois, même les professionnels de la sécurité font des erreurs.

Prenez les meilleures solutions commerciales pour l'analyse de code statique des vulnérabilités (SAST). Parmi ce sommet, il y a probablement des produits volumineux et coûteux qui représentent une plate-forme complète pour l'intégration dans les processus de développement CI / CD et ont des API pour les scripts d'automatisation tiers.

SonarQube est un exemple de plateforme d'analyse de la qualité et de la sécurité du code. Sa popularité est indiquée par le nombre d'installations que l'on peut trouver à Shodan avec une seule demande:

port: 9000 sonarqube

Géographie des installations disponibles de la plateforme SonarQube

Géographie des installations disponibles de la plateforme SonarQube Nombre d'installations SonarQube par pays

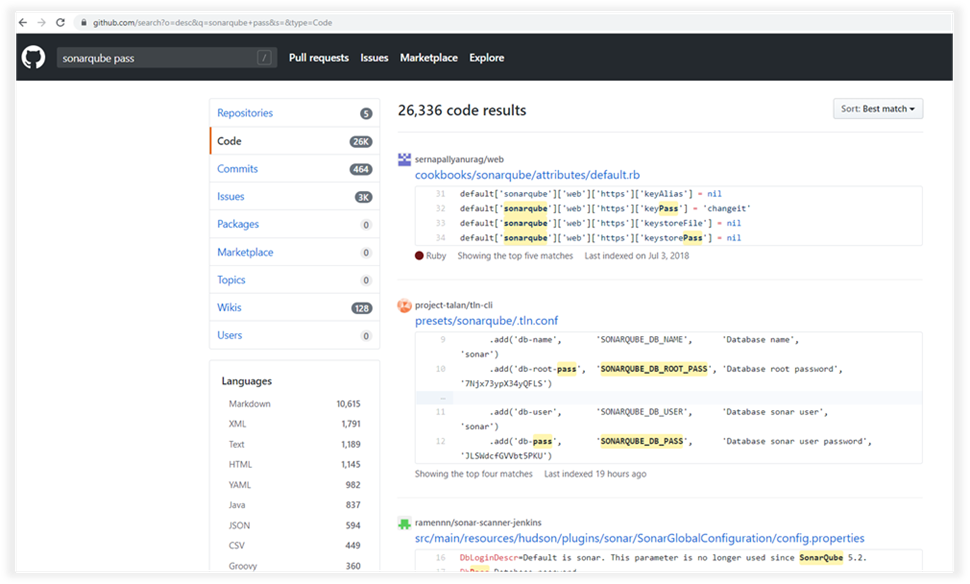

Nombre d'installations SonarQube par paysSi vous consultez Github pour tout secret lié à SonarQube, vous pouvez trouver de petits scripts qui sont utilisés pour connecter et contrôler l'analyse.

Scripts contenant (éventuellement) des secrets de connexion à la plateforme

Scripts contenant (éventuellement) des secrets de connexion à la plateformeSi vous consultez la documentation officielle de SonarQube, vous pouvez trouver une description du format de lancement des tâches à partir de la CLI. En particulier, l'une des clés est chargée de transmettre les données du compte pour le compte duquel la commande sera exécutée.

Clés responsables du transfert des informations de compte dans la plateforme

Clés responsables du transfert des informations de compte dans la plateformeEn utilisant ces informations, vous pouvez obtenir des résultats de recherche plus pertinents. Les recherches contenant «sonar + login» ou «sonar + mot de passe» vous permettent de trouver des scripts d'automatisation qui sont utilisés non seulement par les développeurs, mais aussi directement par les commandes de sécurité.

Nous avons lu la documentation, fait une nouvelle demande, reçu un problème plus pertinent

Nous avons lu la documentation, fait une nouvelle demande, reçu un problème plus pertinentSecrets Search Automation

Vous pouvez rechercher une fuite de secrets dans le référentiel officiel de l'entreprise, ou dans les référentiels non officiels de ses employés ou sous-traitants (et peut-être des utilisateurs). Le processus de recherche de secrets sur Github ou dans d'autres référentiels peut être illustré comme suit:

Processus de recherche de secrets

Processus de recherche de secretsPour automatiser ces actions, il existe de nombreux utilitaires et scripts, il est donc recommandé de ne pas réinventer la roue. Par exemple, vous pouvez utiliser les outils suivants:

- gitGrabber (https://github.com/hisxo/gitGraber) - permet une surveillance en temps réel de Github et d'autres services pour les secrets. Convient pour la tâche de surveillance de l'apparence des secrets pour des requêtes de recherche données.

- gitLeaks (https://github.com/zricethezav/gitleaks) - un outil pour surveiller des référentiels spécifiques pour la fuite de secrets. Idéal pour effectuer des tâches de surveillance du référentiel officiel de l'entreprise.

L'utilisation de ces utilitaires avec des requêtes pertinentes pour leurs objectifs vous permettra d'organiser un système de surveillance des fuites de secrets dans les référentiels publics. Dans le même temps, comme les collègues AppSec l'ont correctement noté dans les commentaires sur

Twitter , afin de garder le secret secret, vous devez implémenter et utiliser des solutions de gestion des secrets. Par exemple, Hashicorp Vault, qui est dédié à un

matériau distinct.

Chercheurs, recherche réussie! Pour les développeurs, des commits sûrs!