La principale nouvelle de la semaine dernière était une vulnérabilité dans la bibliothèque de chiffrement Windows liée à une vérification incorrecte des certificats numériques. Le problème a été résolu par un correctif cumulatif publié le mardi 14 janvier. Selon Microsoft, il n'y a pas eu de véritable attaque avant la divulgation d'informations. La vulnérabilité semble être la première fois dans l'histoire découverte par la US National Security Agency. Plus précisément, la NSA est probablement engagée dans la recherche de vulnérabilités et (éventuellement) les exploite régulièrement, mais c'est la première fois que des informations sont transmises publiquement au fournisseur pour le compte de la NSA.

La vulnérabilité affecte les dernières versions de Windows 10 et Windows Server 2016/2019. Sur l'échelle CVSSv3, il est évalué à 8,1 points - très sérieusement, mais il y a eu des événements pires. Pour un système non corrigé, cela ouvre la possibilité d'une attaque MiTM très crédible. Autrement dit, vous pouvez diriger l'utilisateur vers un faux site Web afin que le navigateur ne jure même pas de l'absence ou de l'inexactitude du certificat. De même, un logiciel avec un faux certificat sera identifié comme légitime. Ce n'est pas aussi dangereux que les vulnérabilités découvertes précédemment dans les services d'accès à distance, mais assez mauvais pour une collaboration inhabituelle entre la NSA et Microsoft.

Sources primaires:

ActualitésBulletin Microsoft

Détails du billet de blog Microsoft

Agence

consultative de la sécurité nationale

Preuve de concept:

un ,

deux ,

troisUn article de Brian Krebs, qui a été le premier à signaler la vulnérabilité et le prochain patch

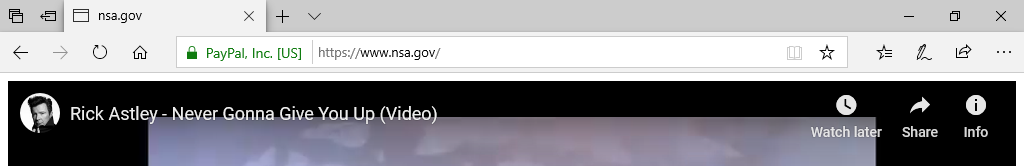

Images drôles (

d'ici ):

Les captures d'écran montrent clairement quel est le problème. En raison d'une erreur dans la bibliothèque Crypt32.dll, Windows ignore une étape importante lors de la vérification des clés cryptographiques à l'aide de courbes elliptiques. En conséquence, il devient possible de créer votre propre certificat, que le système d'exploitation considère comme correct. Kudelski Security a créé un

site pour vérifier les vulnérabilités. La page est signée avec un faux certificat Github, et après l'installation du correctif, le navigateur devrait jurer sur la non-correspondance de domaine et de certificat. Sur un système non corrigé, le certificat est reconnu comme valide et le contenu de la page s'affiche:

Les premiers rapports de la vulnérabilité affirmaient qu'elle s'applique à toutes les versions de Windows depuis presque 20 ans, mais ce n'est pas le cas. Seules quelques-unes des dernières versions de Windows 10 et les dernières versions de Windows Server sont prises en charge. Windows 7 n'avait pas besoin d'être corrigé. Et ce serait intéressant, car la prise en charge de ce système d'exploitation a pris fin ce mois-ci.

L'étendue de la vulnérabilité est également limitée par les caractéristiques de l'interaction du logiciel avec la bibliothèque de chiffrement Windows. Dans tous les cas, vous pouvez simuler une signature numérique d'un logiciel tiers. Il n'est pas possible de simuler des mises à jour du système Windows - elles utilisent un algorithme de cryptage différent. Il est possible de falsifier des certificats pour des sites Web dans Internet Explorer, les navigateurs Microsoft Edge et dans tout autre navigateur basé sur le moteur Chromium. Firefox n'est pas affecté, car il utilise son propre système de validation de certificat.

Dans certains cas, un logiciel antivirus considère la présence d'un certificat prouvant l'innocuité du programme, par conséquent, une vulnérabilité pourrait théoriquement faciliter l'infection par un logiciel malveillant sur un ordinateur. Cependant, selon Kaspersky Lab, un tel nombre ne fonctionnera pas avec ses produits. En général, nous pouvons dire que cela a fonctionné: les systèmes non corrigés sont soumis à un risque assez grave, mais pour cela, il est nécessaire de créer les conditions pour la réussite de l'attaque MiTM. Beaucoup plus dangereux peut être un

bogue dans Internet Explorer, qui est déjà utilisé dans de vraies attaques et pour lequel il n'y a pas encore de correctif.

Que s'est-il passé d'autre

Parallèlement au bogue de chiffrement, une autre vulnérabilité grave dans les services Bureau à distance a été

fermée , ce qui pourrait théoriquement être utilisé pour exécuter du code arbitraire.

Un

exploit public pour la vulnérabilité critique des routeurs Cisco est apparu. La vulnérabilité,

fermée le 3 janvier , peut être utilisée pour obtenir un contrôle total sur un périphérique réseau.

Les

vulnérabilités critiques suivantes

ont été trouvées dans les plugins pour Wordpress (InfiniteWP Client et WP Time Capsule). Environ 300 000 sites sont concernés, les bugs vous permettent d'obtenir des droits d'administrateur sans saisir de mot de passe.

Dans les deux ans, Google

ne prendra plus en charge les cookies de sites tiers - c'est maintenant le principal moyen de suivre le comportement des utilisateurs à des fins publicitaires.

La semaine dernière, Apple a de nouveau

refusé de déverrouiller le téléphone du terroriste à la demande du FBI. La dernière fois (

en 2016 ), le FBI a réussi seul, mais depuis lors, la protection des téléphones Apple s'est considérablement améliorée. Il s'agit essentiellement d'une continuation de la discussion sur l'affaiblissement des méthodes de cryptage des données à des fins de sécurité nationale.