Salutations! Bienvenue dans la sixième leçon de

mise en route de

Fortinet . Dans la

dernière leçon, nous avons appris les bases de l'utilisation de la technologie NAT sur

FortiGate , et nous avons également publié notre utilisateur de test sur Internet. Il est maintenant temps de prendre soin de la sécurité de l'utilisateur dans son immensité. Dans cette leçon, nous examinerons les profils de sécurité suivants: filtrage Web, contrôle des applications, ainsi que l'inspection HTTPS.

Afin de se familiariser avec les profils de sécurité, nous devons faire face à une autre chose: les modes d'inspection.

Par défaut, le mode Flow Based est utilisé. Il vérifie les fichiers lorsqu'ils passent par FortiGate sans mise en mémoire tampon. Dès que le colis arrive, il est traité et transmis sans attendre la réception de l'intégralité du fichier ou de la page Web. Il nécessite moins de ressources et offre de meilleures performances que le mode Proxy, mais en même temps, toutes les fonctionnalités de sécurité n'y sont pas disponibles. Par exemple, un système de prévention des fuites de données (DLP) ne peut être utilisé qu'en mode proxy.

Le mode proxy fonctionne différemment. Il crée deux connexions TCP, une entre le client et FortiGate, et la seconde entre FortiGate et le serveur. Cela lui permet de tamponner le trafic, c'est-à-dire de recevoir un fichier complet ou une page Web. L'analyse des fichiers à la recherche de diverses menaces ne commence qu'après la mise en mémoire tampon de l'intégralité du fichier. Cela vous permet d'appliquer des fonctionnalités supplémentaires qui ne sont pas disponibles en mode basé sur Flow. Comme vous pouvez le voir, ce mode est censé être l'opposé de Flow Based - la sécurité joue un rôle majeur ici, et les performances s'estompent à l'arrière-plan.

Très souvent, ils demandent - quel mode est le meilleur? Mais il n'y a pas de recette générale. Tout est toujours individuel et dépend de vos besoins et de vos tâches. Plus tard dans le cours, j'essaierai de montrer les différences entre les profils de sécurité dans les modes Flow et Proxy. Cela vous aidera à comparer les fonctionnalités et à décider laquelle vous convient le mieux.

Passons directement aux profils de sécurité et soyons les premiers à envisager le filtrage Web. Il vous aide à surveiller ou à suivre les sites Web que les utilisateurs visitent. Je pense que vous ne devriez pas approfondir l'explication de la nécessité d'un tel profil dans les réalités actuelles. Nous comprendrons mieux comment cela fonctionne.

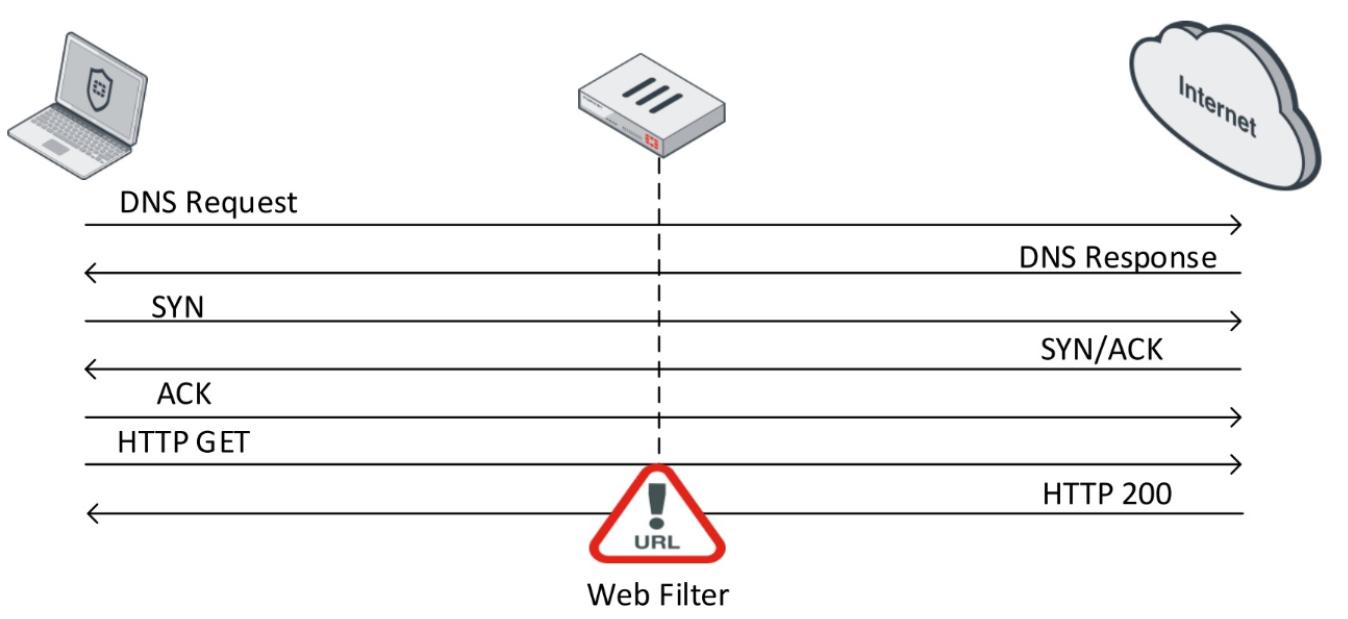

Une fois la connexion TCP établie, l'utilisateur, à l'aide d'une demande GET, demande le contenu d'un site Web spécifique.

Si le serveur Web répond positivement, il envoie des informations sur le site Web en réponse. C'est là qu'intervient le filtre Web. Il valide le contenu de cette réponse. Lors de la validation, FortiGate envoie une demande au Réseau de Distribution FortiGuard (FDN) en temps réel pour déterminer la catégorie de ce site. Après avoir déterminé la catégorie d'un site Web spécifique, le filtre Web, en fonction des paramètres, effectue une action spécifique.

En mode Flow, trois actions sont disponibles:

- Autoriser - autoriser l'accès au site Web

- Bloquer - bloquer l'accès au site Web

- Surveiller - autoriser l'accès au site Web et l'écrire dans les journaux

En mode proxy, deux actions supplémentaires sont ajoutées:

- Avertissement - avertir l'utilisateur qu'il essaie de visiter une ressource spécifique et lui donner le choix - continuer ou quitter le site Web

- Authentifier - demander les informations d'identification de l'utilisateur - cela permet à certains groupes d'autoriser l'accès à des catégories restreintes de sites Web.

Chez

FortiGuard Labs, vous pouvez trouver toutes les catégories et sous-catégories du filtre Web, ainsi que la catégorie à laquelle appartient un site Web particulier. En général, pour les utilisateurs des solutions Fortinet c'est un site plutôt utile, je vous conseille de mieux le connaître pendant votre temps libre.

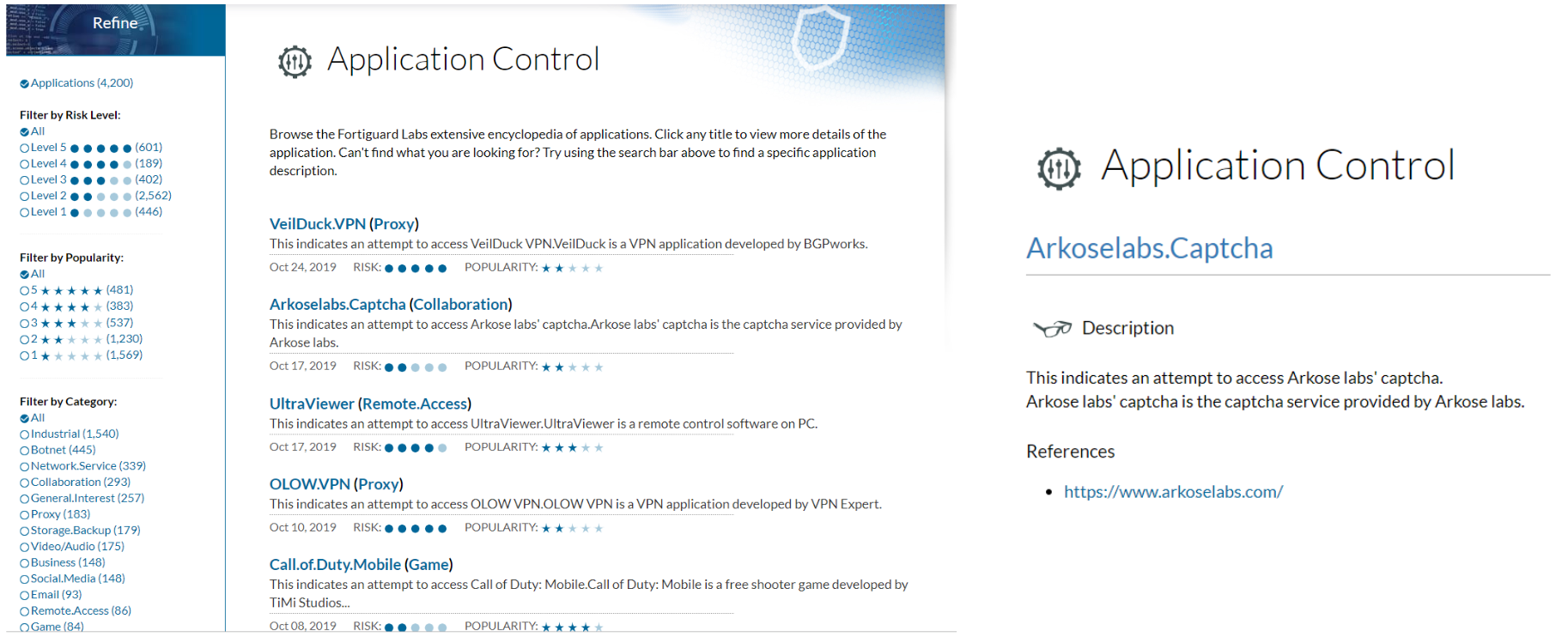

Vous pouvez en dire très peu sur le contrôle des applications. Le nom montre qu'il vous permet de contrôler le fonctionnement des applications. Et il le fait à l'aide de modèles de diverses applications, les soi-disant signatures. Sur la base de ces signatures, il peut déterminer une application spécifique et lui appliquer une action spécifique:

- Autoriser - autoriser

- Surveiller - activer et écrire ceci dans les journaux

- Bloquer - désactiver

- Quarantaine - enregistrez l'événement dans les journaux et bloquez l'adresse IP pendant un certain temps

Vous pouvez également afficher les signatures existantes sur

FortiGuard Labs .

Considérons maintenant le mécanisme d'inspection HTTPS. Selon les statistiques de fin 2018, la part du trafic HTTPS a dépassé 70%. Autrement dit, sans l'utilisation de l'inspection HTTPS, nous ne pouvons analyser qu'environ 30% du trafic transitant par le réseau. Pour commencer, voyons comment fonctionne HTTPS en grosso modo.

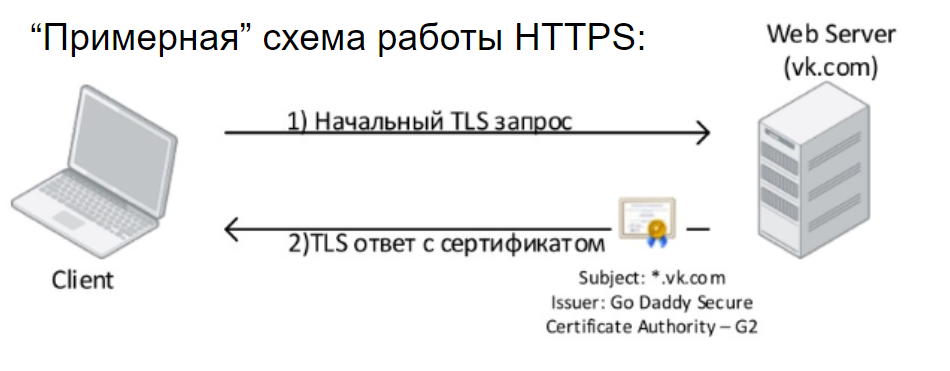

Le client initie une requête TLS au serveur Web et reçoit une réponse TLS, et voit également un certificat numérique qui doit être approuvé pour cet utilisateur. C'est le minimum nécessaire que nous devons connaître sur le travail de HTTPS, en fait, le schéma de son travail est beaucoup plus compliqué. Après une négociation TLS réussie, la transmission des données sous forme cryptée commence. Et c'est bien. Personne ne peut accéder aux données que vous échangez avec le serveur Web.

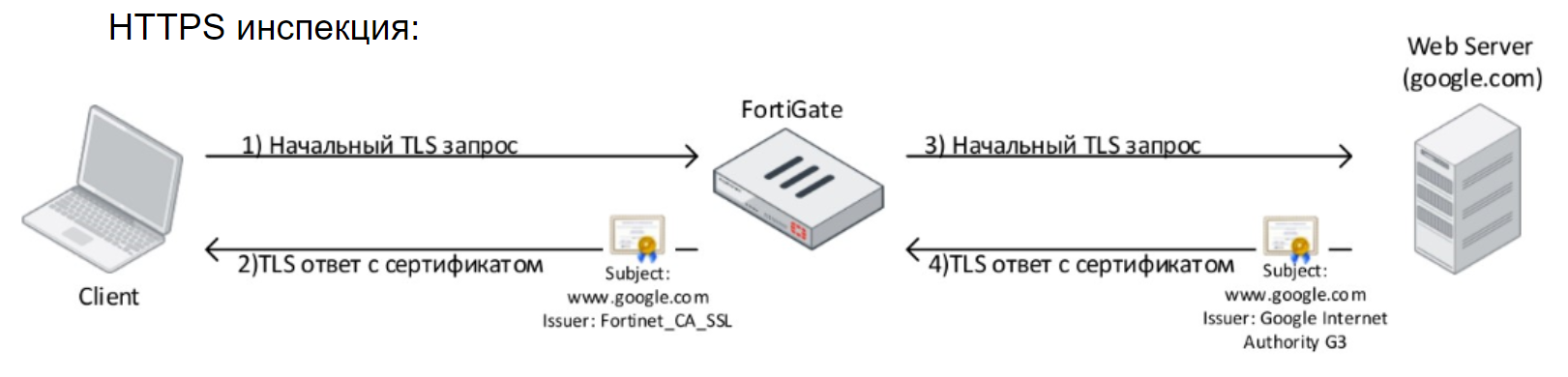

Cependant, pour les sociétés de sécurité, c'est un vrai casse-tête, car elles ne peuvent pas voir ce trafic et vérifier son contenu sans antivirus, ni système de prévention des intrusions, ni systèmes DLP, rien. Il a également une incidence négative sur la qualité de la définition des applications et des ressources Web utilisées au sein du réseau - juste celle qui se rapporte à notre sujet de la leçon. La technologie d'inspection HTTPS est conçue pour résoudre ce problème. Son essence est très simple - en fait, le dispositif impliqué dans l'inspection HTTPS organise une attaque dans Man In The Middle. Cela ressemble à ceci: FortiGate intercepte la demande d'un utilisateur, organise une connexion HTTPS avec lui et déclenche de lui-même une session HTTPS avec la ressource à laquelle l'utilisateur a accédé. Dans le même temps, un certificat émis par FortiGate sera visible sur l'ordinateur de l'utilisateur. Il doit être approuvé pour que le navigateur autorise la connexion.

En fait, l'inspection HTTPS est une chose assez compliquée et a de nombreuses limites, mais nous ne considérerons pas cela comme faisant partie de ce cours. J'ajouterai seulement que l'introduction de l'inspection HTTPS n'est pas une question de minutes, elle prend généralement environ un mois. Il est nécessaire de collecter des informations sur les exceptions nécessaires, de définir les paramètres appropriés, de recueillir les commentaires des utilisateurs et d'ajuster les paramètres.

La théorie ci-dessus, ainsi que la partie pratique, sont présentées dans ce didacticiel vidéo:

Dans la prochaine leçon, nous examinerons d'autres profils de sécurité: antivirus et système de prévention des intrusions. Afin de ne pas le manquer, restez à l'écoute des mises à jour sur les chaînes suivantes: