Dans de nombreux cas, les ingénieurs sociaux qui réussissent ont de fortes qualités humaines. Ils sont charmants, polis et simples - les qualités sociales nécessaires pour établir une connexion et une confiance rapides.

Kevin Mitnick

Vérifier la sensibilisation du personnel aux menaces à la sécurité de l'information est l'un des cas les plus populaires. Elle est réalisée, en règle générale, par des méthodes d'ingénierie sociale.

Ce post a été écrit par moi en collaboration avec les collègues de Perspective Monitoring basé sur des cas réels élaborés par notre groupe de travail dans la pratique.

Objectif: vérification de la conformité des politiques SI par les employés.

Méthodes: ingénierie sociale.

Objectif local: obtenir des informations qui permettront la mise en œuvre de l'attaque «escalade de privilèges».

Les étapes de la conduite des programmes sociaux ne sont pas très différentes des étapes d'un pentest.

Planification

L'essentiel dans un réseau social est de se fixer un objectif clair. Sans établissement d'objectifs, en agissant au hasard, vous obtiendrez peu, transformez simplement un réseau social en stand, et vous-même en clowns.

Nous nous sommes fixé un objectif: aller voir l'administrateur système et obtenir de lui des informations sur la structure du compte, la structure du mot de passe, idéalement - obtenir le mot de passe lui-même.

Collecte et analyse d'informations

C'est l'étape la plus longue et la plus fastidieuse. À travers les yeux d'une personne ignorante, le travail d'un ingénieur social consiste en des conversations téléphoniques, au cours desquelles, par la puissance de la magie, du talent et du charme, il récupère des informations confidentielles d'utilisateurs sans méfiance. En réalité, la collecte / négociation d’informations est corrélée comme un entraînement / performance épuisant de plusieurs jours au championnat des athlètes.

Ce dont nous avons besoin: les informations les plus complètes sur les employés de l'entreprise attaquée. A savoir: nom, fonction, contacts, autorité. Les informations les plus importantes sont les technologies utilisées dans l'entreprise. Des informations sur l'entreprise elle-même sont également nécessaires: position sur le marché, situation financière, rumeurs, ragots (ce dernier est particulièrement intéressant, car il révèle la situation informelle de l'entreprise).

Ce que nous utilisons: le site Web de l'organisation, la collecte d'informations sur les sources ouvertes, le phishing et certaines informations que le client peut fournir.

Le phishing est une solution idéale, mais pour un pirate blanc, ce n'est pas toujours possible du point de vue d'un contrat avec un client. Nous préparons une lettre contenant une pièce jointe malveillante ou un lien vers un site de phishing. Le but est d'obtenir de véritables informations d'identification d'utilisateur.

Pour qu'un e-mail de phishing atteigne la cible, vous devez étudier attentivement les informations sur l'entreprise et ses spécificités. Quelles technologies sont utilisées dans l'entreprise? Où est situé le bureau? Quels bonus les employés offrent-ils? Quels problèmes l'entreprise a-t-elle?

Exemple d'e-mail de phishing:

Vous pouvez créer plusieurs lettres, dont chacune se concentre sur son groupe cible.

Le client est-il anti-phishing? D'accord, nous nous armons de patience et passons au crible les sources ouvertes: sites de travail, sites de critiques, réseaux sociaux, blogs, forums, groupes thématiques. Préparez-vous à tuer quelques jours pour un travail ennuyeux et souvent ingrat.

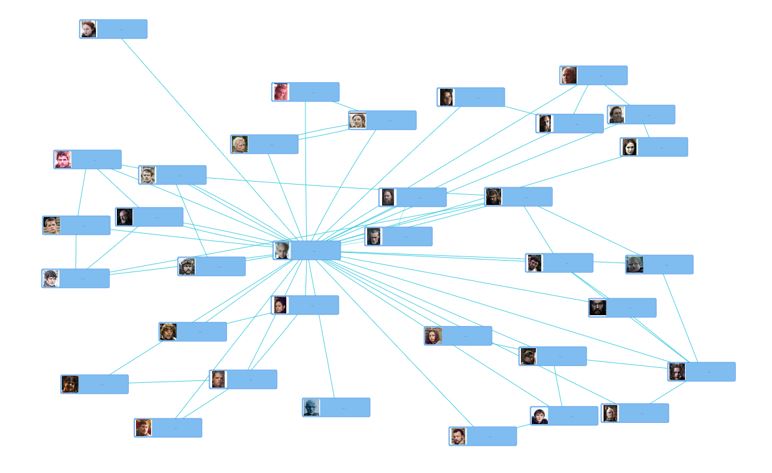

La collecte manuelle d'informations à partir de sources publiques est une tâche laborieuse. Étant donné que l'un des produits développés par notre société est une collecte de données sur des sources ouvertes, cette étape prend un peu de temps, car tout se fait assez rapidement, les communications entre les objets d'intérêt se construisent automatiquement.

Schéma d'amitié d'un compte réel. Photos remplacées.

Le résultat final de l'étape peut être le suivant:

- structure organisationnelle approximative de l'entreprise attaquée;

- structure de messagerie des employés

- liste des employés potentiels avec des postes;

- contacts des employés, téléphones, e-mail, comptes dans les réseaux sociaux.

Exploitation des vulnérabilités

De tous les utilisateurs, nous devons choisir plusieurs victimes: celles à qui nous appelons et celles au nom desquelles nous appelons. Pour réfléchir à leurs connexions, sur la base de l'analyse des comptes de réseaux sociaux, rédigez le prétendu portrait psychologique.

Si notre objectif est un administrateur système, les groupes cibles seront les suivants: réception, secrétaires, RH, comptabilité, personnel de support technique et, en fait, administrateurs.

Conditionnellement, selon le degré de sensibilité aux attaques, nous divisons les utilisateurs dans les groupes suivants.

Paranoïaque. Vous n'en tirerez rien. Peu importe pourquoi ils sont comme ça, enfant, ma mère a interdit de parler à des étrangers ou a récemment été battue par un garde maléfique. Ils sont reconnaissables au langage des tissus, à la froideur et au formalisme.

Indifférent. Un tel employé ne se soucie pas profondément de qui l'appelle et pourquoi. Avant même qu'il ne décroche, il réfléchit déjà à la façon de se débarrasser de vous le plus rapidement possible, peu importe qui vous êtes et ce dont vous avez besoin. Dans un petit pourcentage de cas, précisément en raison de leur non-sens, un tel employé vous donnera toutes les informations nécessaires. Se réfère le plus souvent au déjeuner, à la fin de la journée de travail, à l'emploi ou au manque d'autorité.

Lâche. Les employés qui ont peur à mort de ne pas plaire à leurs supérieurs, d'enfreindre les règles ou les ordres, en général, ceux dont la peur pour leur chaise à ce moment particulier l'emporte sur la pensée critique. Plus de boss metal dans votre voix, et vous le craquez.

Gentilles, bonnes personnes, sincèrement prêtes à aider. Mais en même temps, ils n'essaient pas de savoir qui ils aident réellement. Mais c'est notre public cible.

Comment distinguer les uns des autres? Formation, connaissance de la psychologie, instinct, jeu d'acteur, expérience.

Ainsi, sur la base d'une analyse des profils des employés des réseaux sociaux, nous sélectionnons 2 victimes: une secrétaire avec un respecté et une administratrice. Bien sûr, de préférence pas 2, mais 5-6. Le meilleur choix est des personnalités brillantes avec des caractéristiques prononcées faciles à imaginer et à représenter. Le scénario d'attaque doit également être rédigé en tenant compte des particularités de la psychologie et des liens des «victimes» trouvées. Appeler un employé au hasard pour lui demander un mot de passe est un échec.

La victime, au nom de laquelle l'appel sera fait: la secrétaire est respectée Ekaterina Petrova, 21 ans, est dans l'entreprise depuis six mois, étudiant par contumace en tant qu'économiste. Maquillage lumineux, cheveux roses, beaucoup de photos sur les réseaux sociaux, un compte dans Tinder.

Nous appelons Dmitry, un employé du service d'assistance technique, 35 ans, expérience professionnelle dans l'entreprise depuis 5 ans, est célibataire, veut changer de métier. Ceci est important car il est possible que l'employé s'associe moins psychologiquement à l'entreprise et soit plus négligent de la sécurité.

Développer un scénario d'attaque

Légende: une fille en congé de maladie ne peut pas entrer son courrier professionnel par l'owa. Elle doit faire un bulletin d'information pour les cadres supérieurs concernant le moment de la conférence fermée. Elle a entré le mot de passe incorrectement 3 fois et demande de lui en envoyer un temporaire, promettant de changer le mot de passe lors de la première connexion. La légende doit être inventée à l'avance et mémorisée afin d'éviter la situation "Stirlitz n'a jamais été aussi proche de l'échec". L'improvisation doit encore et le degré de chaos est préférable de réduire.

L'essentiel est la confiance, ne laissez pas la personne à l'autre bout du fil récupérer. Perdu, confus, a commencé à marmonner, a oublié votre nom, n'a pas pu trouver rapidement quoi répondre - perdu.

Script d'appel:

- Dim, salut! Voici Katya. Vous avez un moment?

- salut! Qu'est-ce que Katya?

- Oui, je le suis! Katya Petrova, à la réception. Dim, enregistrez.De plus, plusieurs scénarios sont possibles:

- Dima ne se souvient pas de qui est Katya, mais il a honte de l'admettre.

- Dima a "reconnu" Katya.

- Katya est debout à côté de Dima et il est choqué par ce qui se passe.

Dans ce cas, il dira probablement quelque chose comme "Quoi?" Qu'est-ce que Katya ?? »et tout ce qui reste à faire est de raccrocher et de ne plus jamais appeler Dima à partir de ce numéro. Par conséquent, il existe plusieurs cibles potentielles à attaquer à l'avance.

Disons que tout va bien pour nous et Dima est prêt pour le dialogue.

- Qu'est-il arrivé?

- Dim, je suis à la maison, en arrêt maladie. Je ne peux pas aller dans notre boîte aux lettres générale reeption@xxx.ru, mais pour le moment je dois vraiment faire une liste de diffusion pour nos hauts aujourd'hui. Sentinelle, Ivanova va me tuer. (Ivanova, comme nous l'avons découvert lors de la collecte d'informations, est le gestionnaire direct de Katina) .

Pendant un appel, il est nécessaire de scanner l'état émotionnel de Dima avec une vitesse fulgurante. Est-il en contact? Est-il retenu? Est-il pressé? Flirte-t-il avec Katya? Est-il indifférent? Si Dima a des passe-temps que vous lisez sur les réseaux sociaux, vous pouvez également les visser, mais très soigneusement afin de ne pas les rejouer. Ici, vous aurez besoin de toute votre empathie. «Comptez» une personne, choisissez le bon ton - le mot de passe est dans votre poche.

Vous pouvez garder sous vos yeux une photo de Katya. Pendant un certain temps, vous devez devenir Katya vous-même à la moelle osseuse.

Ensuite, considérez 2 options.

1) Dima est un gouging gai, il est intéressé à discuter et il est prêt à aider.

- Qu'est-ce que tu as échoué? Avez-vous vérifié la disposition et les bouchons?

"Pourquoi ne puis-je pas passer?" Oui, j'ai entré le mot de passe incorrectement 3 fois. Et donc elle a réussi, nous n'utilisons pas cette boîte si souvent. J'ai oublié que nous avons "si" ou "es". Oui, j’ai quand même essayé, et là c’est 3 fois pas ça, je me souviens, mais il n’y avait plus de tentatives, c’était enfermé. Que faire !!! Ivanov me tuera, comme s'il me tuerait. Aidez Dimaan ... Pouvez-vous me jeter un mot de passe temporaire dans le panier? Et à la première entrée, je vais le changer en arrière.Il peut y avoir de nombreuses options de conversation. J'ai oublié la capsule, mélangé la mise en page, choisi le mauvais navigateur. L'idée générale est que Katya tourmentera Dima avec sa stupidité, ses gazouillis et ses questions idiotes jusqu'à ce qu'il crache et dicte ou envoie un nouveau mot de passe.

Après avoir changé le mot de passe, vous disposerez d'un certain temps, exactement jusqu'au moment où quelqu'un essaie de se connecter avec le mot de passe habituel et appelle le support technique. Que peut-on prendre dans la boîte générale du secrétariat? Eh bien, par exemple, téléchargez un répertoire avec les contacts des employés.

Pour défendre Dima, je peux dire que les situations dans le travail de support technique ne sont pas les mêmes, et les utilisateurs démontrent parfois des troubles d'apprentissage et des oublis encore plus importants.

2) Dima est un type sombre et sans contact.

- Dmitry, j'ai besoin d'un accès à distance au courrier électronique. En rapport avec le besoin de production. J'en ai un besoin urgent. Ce qui veut dire qu'il n'y a pas de demande, je suis à la maison, en arrêt maladie. Oui, je vous demande par exception de faire vous-même une demande! Je m'appelle Petrova Ekaterina Ivanovna, secrétariat du département. J'ai un besoin urgent de faire une liste de diffusion pour la haute direction. Dois-je écrire à la direction que je ne pourrais pas rédiger cette newsletter par la faute d'un employé du support technique?Et maintenant, la réponse parfaite de Dima: «Chère Catherine, je vous demande de rappeler à partir du numéro de téléphone indiqué dans le système d'information de l'entreprise. Je n'ai pas le droit de vous dire le mot de passe. "

Le but du test de sensibilisation n'est pas de punir le malheureux Dima, qui a divulgué le mot de passe à une fille aux cheveux roses. L'essentiel est d'identifier et d'éliminer les faiblesses.

Que doit faire une entreprise dans laquelle un audit d'ingénierie sociale révèle de nombreuses vulnérabilités liées au facteur humain? Nos recommandations:

- formation périodique du personnel aux bases de la sécurité de l'information, formations impliquant des entreprises spécialisées;

- vérifier la sensibilisation des employés aux problèmes de sécurité de l'information;

- l'employé doit savoir exactement quelles informations sont confidentielles;

- formation des informaticiens à la lutte contre l'ingénierie sociale.

Le point le plus faible du système est la personne. Si vous ne prêtez pas attention au facteur humain, quelle que soit la sécurité et la cohérence avec toutes les normes et les meilleures pratiques de votre système, vous perdrez des données via un utilisateur ordinaire.