Aujourd'hui, pour beaucoup de Khabrovchan, les vacances professionnelles sont le jour de la protection des données personnelles. Et donc nous aimerions partager une étude intéressante. Proofpoint a préparé une étude sur les attaques, les vulnérabilités et la protection des données personnelles en 2019. Son analyse et son analyse sont sous le coup. Bonnes vacances, mesdames et messieurs!

L'étude Proofpoint la plus intrigante est le nouveau terme VAP. Comme le dit la partie introductive: «Tout le monde dans votre entreprise n'est pas un VIP, mais tout le monde peut devenir un VAP.» L'acronyme VAP signifie Very Attacked Person et c'est une marque déposée de Proofpoint.

Récemment, il était communément admis que si des attaques personnalisées se produisent dans les entreprises, elles visent principalement les cadres supérieurs et autres VIP. Mais Proofpoint fait valoir que cela n'a pas été le cas depuis longtemps, car la valeur d'une seule personne pour les attaquants peut être unique et complètement inattendue. Par conséquent, les experts ont étudié quelles industries ont été les plus attaquées l'année dernière, où le rôle des VAP était le plus inattendu et quelles attaques ont été utilisées pour cela.

Vulnérabilités

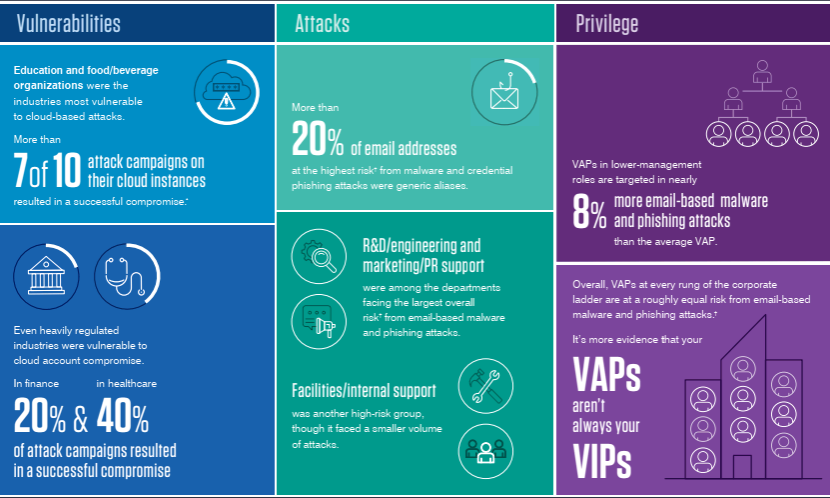

Les secteurs les plus vulnérables aux attaques étaient l'éducation, ainsi que la restauration collective (F&B), où les représentants des franchises, principalement des petites entreprises associées à une «grande» entreprise, mais avec un niveau de compétence et de sécurité de l'information beaucoup plus faible, étaient les plus touchés. Des influences malveillantes se sont constamment produites sur leurs ressources cloud et 7 incidents sur 10 ont entraîné la compromission de données confidentielles. La pénétration dans le cloud a eu lieu par piratage de comptes individuels. Et même dans des domaines tels que la finance et la santé, dans lesquels diverses réglementations ont été adoptées et des exigences de sécurité mises en avant, les données ont été perdues dans 20% (pour la finance) et 40% (pour la santé) des attaques.

Attaques

Le vecteur d'attaques est sélectionné spécifiquement pour chaque organisation ou même un utilisateur spécifique. Cependant, les chercheurs ont pu identifier des modèles intéressants.

Par exemple, un nombre important d'adresses électroniques compromises se sont avérées être des boîtes aux lettres courantes - environ les ⅕ du nombre total de comptes sujets au phishing et utilisés pour distribuer des logiciels malveillants.

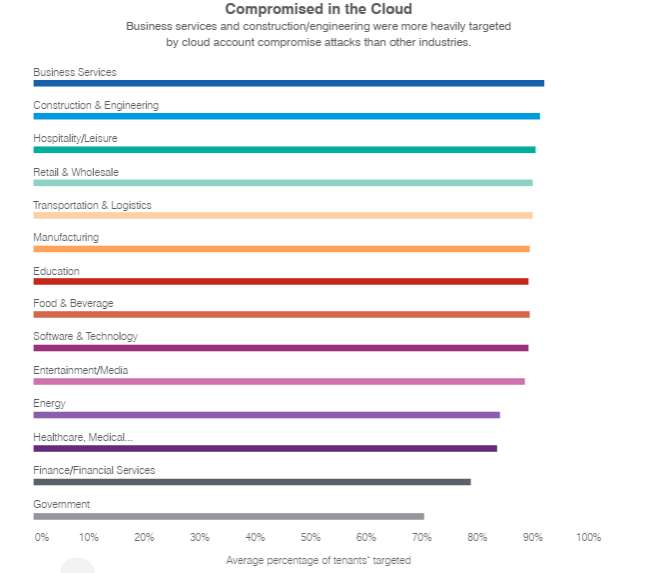

En ce qui concerne les industries elles-mêmes, les services aux entreprises viennent en premier en termes d'intensité des attaques, mais le niveau global de «pression» des pirates reste élevé pour tout le monde - le nombre minimum d'attaques se produit sur les structures gouvernementales, mais parmi eux, des influences malveillantes et des tentatives de compromettre les données ont été observées 70 % des participants à l'étude.

Privilèges

Aujourd'hui, lors du choix d'un vecteur d'attaque, les attaquants choisissent soigneusement son rôle dans l'entreprise. L'étude a montré que les comptes de niveau inférieur représentent en moyenne 8% plus d'attaques par e-mail, y compris la propagation de virus et le phishing. Dans le même temps, les attaquants ciblent beaucoup moins fréquemment les entrepreneurs et les gestionnaires.

Les services de R&D, de marketing et de relations publiques sont les plus vulnérables aux attaques contre les comptes cloud - ils reçoivent 9% d'e-mails malveillants de plus que la moyenne des entreprises. Les services internes et les services de support viennent en deuxième position, qui, avec un indice de risque élevé, subissent néanmoins 20% d'attaques en moins. Les experts expliquent cette difficulté à organiser des attaques ciblées contre ces unités. Mais les RH et la comptabilité sont attaquées beaucoup moins fréquemment.

Si nous parlons de positions spécifiques, alors les plus vulnérables aux attaques aujourd'hui sont les commerciaux et les managers à différents niveaux. D'une part, ils sont obligés de répondre même aux lettres de service les plus étranges. En revanche, ils communiquent en permanence avec les financiers, les logisticiens et les prestataires externes. Par conséquent, le compte piraté du directeur des ventes vous permet d'obtenir beaucoup d'informations intéressantes de l'organisation, et avec une grande chance de les monétiser.

Méthodes de sécurité

Les experts de Proofpoint ont identifié 7 recommandations pertinentes à la situation actuelle. Pour les entreprises soucieuses de leur sécurité, elles conseillent:

- Mise en œuvre de recours centrés sur les personnes. Ceci est beaucoup plus utile que les systèmes qui analysent le trafic réseau entre les nœuds. Si le service de sécurité voit clairement qui est attaqué, à quelle fréquence il reçoit les mêmes e-mails malveillants, à quelles ressources il a accès, il sera alors beaucoup plus facile pour ses employés de construire une défense appropriée.

- Former les utilisateurs à travailler avec des e-mails malveillants. Idéalement, ils devraient être capables de reconnaître les messages de phishing et de les signaler au service de sécurité. Il est préférable de le faire en utilisant des e-mails aussi réels que possible.

- Implémentez la sécurité du compte. Vous devez toujours garder à l'esprit ce qui se passera lorsque le prochain compte est piraté ou lorsque le gestionnaire clique sur un lien malveillant. Pour la protection dans ces cas, vous avez besoin d'un logiciel spécialisé.

- Installation de systèmes de protection de messagerie avec numérisation des lettres entrantes et sortantes. Les filtres réguliers ne peuvent plus gérer les e-mails de phishing composés avec une sophistication particulière. Par conséquent, il est préférable d'utiliser l'IA pour détecter les menaces et d'analyser également les e-mails sortants pour empêcher les attaquants d'utiliser des comptes piratés.

- Isolement de ressources Web dangereuses. Cela peut être très utile pour les boîtes aux lettres partagées qui ne peuvent pas être protégées avec une authentification multifacteur. Dans de tels cas, il est préférable de bloquer tous les liens suspects.

- La protection des comptes de médias sociaux, en tant que méthode pour maintenir la réputation de la marque, devient nécessaire. Aujourd'hui, les chaînes et les comptes de médias sociaux associés aux entreprises sont également piratés, et des solutions spéciales sont également nécessaires pour leur sécurité.

- Solutions de fournisseurs de solutions intelligentes. Compte tenu de l'éventail des menaces, de la pratique croissante de l'utilisation de l'IA dans le développement d'attaques de phishing et de la variété d'outils, des solutions vraiment intelligentes sont nécessaires pour détecter et prévenir le piratage.

Approche de protection des données personnelles d'Acronis

Hélas, pour protéger les données confidentielles, un antivirus et un filtre anti-spam ne suffisent plus. Et c'est pourquoi l'un des domaines les plus innovants du développement d'Acronis est notre Cyber Protection Operations Center à Singapour, où la dynamique des menaces existantes est analysée et les nouvelles activités malveillantes sont surveillées dans le réseau mondial.

Le concept de Cyber Protection, qui se situe à la jonction des techniques de cybersécurité et de protection des données, implique la prise en charge de cinq vecteurs de cybersécurité, dont la sécurité, l'accessibilité, la confidentialité, l'authenticité et la sécurité des données (SAPAS). Les constatations de Proofpoint confirment que les conditions actuelles nécessitent une protection des données plus approfondie.Par conséquent, il existe aujourd'hui une demande non seulement pour la sauvegarde des données (qui aide à protéger les informations précieuses contre la destruction), mais également pour l'authentification et le contrôle d'accès. Par exemple, les solutions Acronis pour cela utilisent le notaire électronique, travaillant sur la base des technologies de la blockchain.

Aujourd'hui, les services Acronis sont basés sur Acronis Cyber Infrastructure, Acronis Cyber Cloud et utilisent également l'API Acronis Cyber Platform. Grâce à cela, la capacité de protéger les données selon la méthodologie SAPAS est disponible non seulement pour les utilisateurs des produits Acronis, mais aussi pour l'ensemble de l'écosystème de partenaires.