एंटीवायरस के सभी संस्करणों के लिए एक कार्यशील शोषण प्रकाशित किया गया है। जीपीएल के तहत कोड उधार लेने की बात सामने आई है

कल, Google में प्रोजेक्ट ज़ीरो हैकर से तावीस ओरमंडी ने रिमोट कोड निष्पादन भेद्यताओं सहित, सिमेंटेक एंटीवायरस प्रोग्राम में कई कमजोरियों के लिए खुली पहुंच पोस्ट की ।कुछ विशेषज्ञों का कहना है कि सिस्टम में अपने अधिकतम विशेषाधिकार स्तर को देखते हुए कंप्यूटर पर इंस्टॉल किया गया एंटीवायरस प्रोग्राम अतिरिक्त आक्रमण वेक्टर बन सकता है, यानी सिस्टम की समग्र सुरक्षा में एक अतिरिक्त उल्लंघन हो सकता है। सिमेंटेक उदाहरण इसे यथासंभव स्पष्ट रूप से प्रदर्शित करता है। कुछ मामलों में, विंडोज के तहत, दुर्भावनापूर्ण कोड को सीधे ऑपरेटिंग सिस्टम के कर्नेल में लोड किया जाता है, जिससे कर्नेल की मेमोरी को नुकसान होता है।सिमेंटेक प्रोग्राम एक ही कर्नेल का उपयोग करते हैं, इसलिए नॉर्मन ब्रांड के तहत बेचा जाने वाले एंटीवायरस सहित सभी सिमेंटेक कार्यक्रमों के लिए वर्णित तरीके काम करते हैं। उनमें से हैं:

कल, Google में प्रोजेक्ट ज़ीरो हैकर से तावीस ओरमंडी ने रिमोट कोड निष्पादन भेद्यताओं सहित, सिमेंटेक एंटीवायरस प्रोग्राम में कई कमजोरियों के लिए खुली पहुंच पोस्ट की ।कुछ विशेषज्ञों का कहना है कि सिस्टम में अपने अधिकतम विशेषाधिकार स्तर को देखते हुए कंप्यूटर पर इंस्टॉल किया गया एंटीवायरस प्रोग्राम अतिरिक्त आक्रमण वेक्टर बन सकता है, यानी सिस्टम की समग्र सुरक्षा में एक अतिरिक्त उल्लंघन हो सकता है। सिमेंटेक उदाहरण इसे यथासंभव स्पष्ट रूप से प्रदर्शित करता है। कुछ मामलों में, विंडोज के तहत, दुर्भावनापूर्ण कोड को सीधे ऑपरेटिंग सिस्टम के कर्नेल में लोड किया जाता है, जिससे कर्नेल की मेमोरी को नुकसान होता है।सिमेंटेक प्रोग्राम एक ही कर्नेल का उपयोग करते हैं, इसलिए नॉर्मन ब्रांड के तहत बेचा जाने वाले एंटीवायरस सहित सभी सिमेंटेक कार्यक्रमों के लिए वर्णित तरीके काम करते हैं। उनमें से हैं:- नॉर्टन सिक्योरिटी, नॉर्टन 360, और अन्य नॉर्टन विरासत उत्पादों (सभी प्लेटफार्मों)

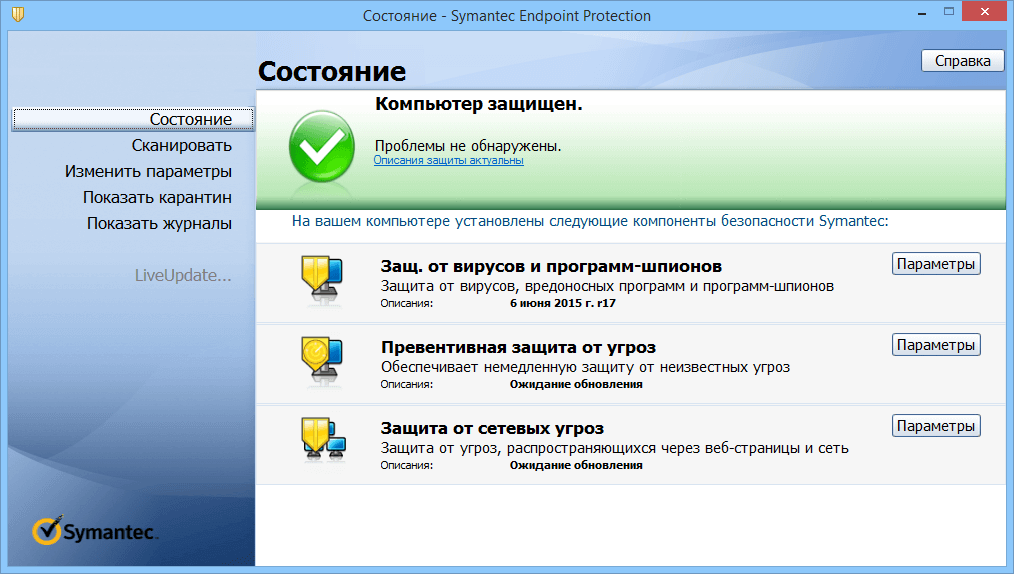

- सिमेंटेक एंडपॉइंट सुरक्षा (सभी संस्करण, सभी प्लेटफ़ॉर्म)

- सिमेंटेक ईमेल सुरक्षा (सभी प्लेटफ़ॉर्म)

- सिमेंटेक प्रोटेक्शन इंजन (सभी प्लेटफार्म)

- SharePoint सर्वर के लिए Symantec सुरक्षा

- और अन्य

प्रोजेक्ट जीरो के टैविस ओरमंडी ने कुछ कमजोरियों के उदाहरणों का खुलासा किया है ताकि हर कोई समस्या के सार को समझ सके।एंटीवायरस के मामले में, समस्या यह है कि वे UPX जैसे पैकर्स द्वारा निष्पादित निष्पादन योग्य फ़ाइलों को कैसे स्कैन करते हैं । ऐसी फ़ाइलों को स्कैन करने के लिए, एंटीवायरस फ़ाइल को उसके मूल रूप में वापस करने के लिए विशेष फ़ाइल अनपैकर्स का उपयोग करते हैं। यह मानक पैकर्स के साथ मदद करता है, लेकिन बाकी के लिए आपको अनुकरण का सहारा लेना पड़ता है।टैविस ओरमंडी लिखते हैं कि ये सभी तरीके अनावश्यक रूप से जटिल और बेहद कमजोर हैं, क्योंकि इस तरह के कोड को सुरक्षित बनाना बहुत मुश्किल है। “हम सैंडबॉक्स और सुरक्षा विकास जीवनचक्र का उपयोग करने की सलाह देते हैंलेकिन विक्रेताओं ने अक्सर यहां कोनों को काट दिया, ”थिसिस लिखते हैं। इस वजह से , अनपैकर्स कमजोरियों का एक बड़ा स्रोत बन जाते हैं, जैसा कि पहले से ही कोमोडो , ईएसईटी , कास्परस्की , फिराये और कई अन्य लोगों के साथ था ।सिमेंटेक के मामले में, स्थिति और भी खराब है, क्योंकि इसके कार्यक्रमों में अनपैक कर्नेल में काम करते हैं !उदाहरण के लिए, के लिए अपने निकालने ASPack तुच्छ बफर अतिप्रवाह यदि मान मानते हैं SizeOfRawData की तुलना में अधिक SizeOfImage । जब ऐसा होता है, तो सिमेंटेक "अतिरिक्त" बाइट्स को बफर का उपयोग करके स्थानांतरित करता हैmemcpy। तदनुसार, हम इस पद्धति का उपयोग करके कर्नेल स्तर पर निष्पादन के लिए आसानी से मनमाना कोड चला सकते हैं: char *buf = malloc(SizeOfImage)

memcpy(&buf[DataSection->VirtualAddress],

DataSection->PointerToRawData,

SectionSizeOnDisk)

बग ट्रैकर

में भेद्यता CVE-2016-2208 को अधिक विस्तार से वर्णित किया गया है । लिनक्स, मैकओएस और यूनिक्स ऑपरेटिंग सिस्टम पर, यह सिमेंटेक या नॉर्टन प्रक्रिया में एक स्वच्छ रूट-स्तरीय अतिप्रवाह की ओर जाता है, और विंडोज पर, यह कर्नेल मेमोरी भ्रष्टाचार का कारण बनता है।चूंकि सिमेंटेक एक विशेष ड्राइवर का उपयोग करता है ताकि सभी सिस्टम इंटरप्ट को बाधित करने के लिए, भेद्यता का फायदा उठाने के लिए, बस पीड़ित को ई-मेल या शोषण के लिए लिंक द्वारा एक फ़ाइल भेजें। पीड़ित को फ़ाइल खोलने या लिंक का अनुसरण करने की आवश्यकता नहीं है, एंटीवायरस अपने आप सब कुछ करेगा । यह कृमि के लिए यह भी संभव बनाता है कि स्वचालित रूप से स्थापित सिमेंटेक / नॉर्टन एंटीवायरस के साथ सभी प्रणालियों में फैल जाए!इस प्रकार, आप उद्यम के स्थानीय नेटवर्क में बड़ी संख्या में कंप्यूटर को आसानी से संक्रमित कर सकते हैं।यह उत्सुक है कि सार्वजनिक डोमेन में जानकारी प्रकाशित करने से पहले, तवीस ओरमंडी ने पासवर्ड-संरक्षित ज़िप संग्रह में ई-मेल के माध्यम से सुरक्षा विभाग को एक शोषण भेजा, और पासवर्ड को पत्र के पाठ में इंगित किया गया था। लेकिन स्थापित "सुरक्षा सुविधाओं" वाले मेल सर्वर ने सिमेंटेक को संदेश पाठ से पासवर्ड निकाला, इसे संग्रह पर लागू किया और शोषण कोड का अध्ययन करने की प्रक्रिया में खुद को दुर्घटनाग्रस्त कर लिया ।Tavis Ormandy PowerPoint फ़ाइलों और अन्य Microsoft Office फ़ाइलों को पार्स करने में कमजोरियों के बारे में बात करता है, साथ ही साथ हेयुरिस्टिक इंजन Bloodhound Heuristics (एडवांस्ड ह्यूरिस्टिक प्रोटेक्शन) में भेद्यताएँ। शोषण स्रोत कोड प्रकाशित। यह एक 100% कार्यशील शोषण है जो नॉर्टन एंटीवायरस और सिमेंटेक एंडपॉइंट के मानक विन्यास के खिलाफ काम करता है, और बस काम करता है जब आप लिंक को मेल से भेजते हैं या वेब पेज पर लिंक प्रकाशित करते हैं (इसे खोलने की आवश्यकता नहीं है)।इस मामले में, निम्नलिखित उत्पाद असुरक्षित हैं (सभी संभावित रूप से संवेदनशील सिमेंटेक कार्यक्रम यहां सूचीबद्ध नहीं हैं, यह बहुत संभव है कि शोषण दूसरों में भी काम करता है):- नॉर्टन एंटीवायरस (मैक, विंडोज)

- सिमेंटेक एंडपॉइंट (मैक, विंडोज, लिनक्स, यूनिक्स)

- सिमेंटेक स्कैन इंजन (सभी प्लेटफॉर्म)

- सिमेंटेक क्लाउड / एनएएस प्रोटेक्शन इंजन (सभी प्लेटफॉर्म)

- सिमेंटेक ईमेल सुरक्षा (सभी प्लेटफ़ॉर्म)

- SharePoint / Exchange / नोट्स / etc (सभी प्लेटफ़ॉर्म) के लिए Symantec सुरक्षा

- अन्य सभी सिमेंटेक / नॉर्टन कैरियर, एंटरप्राइज, एसएमबी, होम और अन्य एंटी-वायरस प्रोग्राम

- और अन्य

विंडोज के तहत, यह रूट विशेषाधिकारों के साथ अन्य ऑपरेटिंग सिस्टम में, सिस्टम स्तर पर कोड के निष्पादन की ओर जाता है।सिमेंटेक के कुछ कार्यक्रम स्वचालित रूप से अपडेट नहीं होते हैं, इसलिए सिस्टम प्रशासकों को अपने नेटवर्क की सुरक्षा के लिए तत्काल कदम उठाने की आवश्यकता है। सिमेंटेक से आधिकारिक जानकारी यहाँ है ।युपीडी। जैसा कि यह पता चला है , सिमेंटेक ने ओपन-सोर्स लाइब्रेरीज़ लिम्बर्सपैक और अनारस्कस से कोड उधार लिया - और उन्हें कम से कम सात साल तक अपडेट नहीं किया!