यूएस सीक्रेट सर्विस ने पेरिस्कोप स्किमर्स को चेतावनी दी है

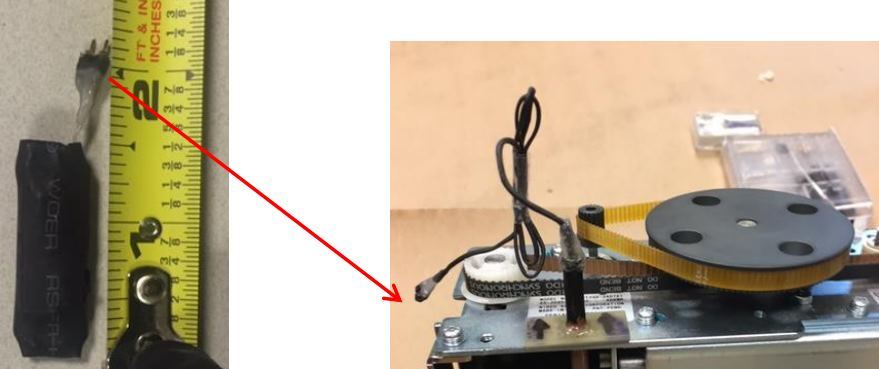

दूसरे दिन , यूएस सीक्रेट सर्विस ने नेटवर्क पर एक नए प्रकार के स्किमर्स के बारे में जानकारी प्रकाशित की, जिन्हें "पेरिस्कोप स्केपर्स" कहा जाता था। तदनुसार, ऐसे उपकरणों द्वारा डेटा चोरी की प्रक्रिया को "पेरिस्कोप स्किमिंग" कहा जाता है। ये डिवाइस क्रेडिट कार्ड डेटा चोरी करने के लिए सीधे एटीएम कार्ड से जुड़े होते हैं। गुप्त सेवा के अन्य कर्तव्यों में विभिन्न प्रकार की वित्तीय धोखाधड़ी और पहचान की चोरी की जांच है।इस तरह की प्रणाली पहली बार 19 अगस्त, 2016 को अमेरिका के कनेक्टिकट में खोजी गई थी। दूसरी बार पेंसिल्वेनिया, संयुक्त राज्य अमेरिका (इस साल 3 सितंबर) की एक बस्तियों में स्थापित एक एटीएम में एक नए प्रकार का स्किमर पाया गया था। विशेषज्ञों के अनुसार, जिन्होंने इस तरह के "पेरिस्कोप" का अध्ययन किया है, उपकरण लगभग दो सप्ताह तक सिस्टम के अंदर हो सकते हैं। डिवाइस की मेमोरी क्षमता स्किमर को 32,000 क्रेडिट कार्ड के डेटा को याद रखने की अनुमति देती है।जाहिर है, ऐसे स्किमर स्थापित करने वाले हमलावरों के पास एक कुंजी होती है जो आपको एटीएम के इलेक्ट्रॉनिक्स तक पहुंचने की अनुमति देती है। सिस्टम को खोलने के बाद, पटाखे दो उपकरणों को स्थापित करते हैं, तारों द्वारा एक साथ जुड़े हुए हैं। पहला मॉडल कार्ड रीडर के मामले में, प्राप्त स्लॉट के बगल में स्थापित किया गया है।जालसाज एटीएम कार्ड से कुछ स्किमर संपर्क जोड़ते हैं, जो चुंबकीय टेप के साथ पढ़े गए क्रेडिट कार्ड डेटा को प्रसारित करने के लिए जिम्मेदार है। मॉड्यूल गोंद के साथ तय किया गया है। स्किमर का एकमात्र दृश्यमान विस्तार तार है जो पहले मॉड्यूल को दूसरे से जोड़ता है। दूसरा मॉड्यूल कंट्रोल सिस्टम है, जो बैटरी, डेटा स्टोरेज और कंट्रोल इलेक्ट्रॉनिक्स को संचालित करता है। डेटा वेयरहाउस एक छोटी हार्ड ड्राइव की तरह दिखता है।

दूसरे दिन , यूएस सीक्रेट सर्विस ने नेटवर्क पर एक नए प्रकार के स्किमर्स के बारे में जानकारी प्रकाशित की, जिन्हें "पेरिस्कोप स्केपर्स" कहा जाता था। तदनुसार, ऐसे उपकरणों द्वारा डेटा चोरी की प्रक्रिया को "पेरिस्कोप स्किमिंग" कहा जाता है। ये डिवाइस क्रेडिट कार्ड डेटा चोरी करने के लिए सीधे एटीएम कार्ड से जुड़े होते हैं। गुप्त सेवा के अन्य कर्तव्यों में विभिन्न प्रकार की वित्तीय धोखाधड़ी और पहचान की चोरी की जांच है।इस तरह की प्रणाली पहली बार 19 अगस्त, 2016 को अमेरिका के कनेक्टिकट में खोजी गई थी। दूसरी बार पेंसिल्वेनिया, संयुक्त राज्य अमेरिका (इस साल 3 सितंबर) की एक बस्तियों में स्थापित एक एटीएम में एक नए प्रकार का स्किमर पाया गया था। विशेषज्ञों के अनुसार, जिन्होंने इस तरह के "पेरिस्कोप" का अध्ययन किया है, उपकरण लगभग दो सप्ताह तक सिस्टम के अंदर हो सकते हैं। डिवाइस की मेमोरी क्षमता स्किमर को 32,000 क्रेडिट कार्ड के डेटा को याद रखने की अनुमति देती है।जाहिर है, ऐसे स्किमर स्थापित करने वाले हमलावरों के पास एक कुंजी होती है जो आपको एटीएम के इलेक्ट्रॉनिक्स तक पहुंचने की अनुमति देती है। सिस्टम को खोलने के बाद, पटाखे दो उपकरणों को स्थापित करते हैं, तारों द्वारा एक साथ जुड़े हुए हैं। पहला मॉडल कार्ड रीडर के मामले में, प्राप्त स्लॉट के बगल में स्थापित किया गया है।जालसाज एटीएम कार्ड से कुछ स्किमर संपर्क जोड़ते हैं, जो चुंबकीय टेप के साथ पढ़े गए क्रेडिट कार्ड डेटा को प्रसारित करने के लिए जिम्मेदार है। मॉड्यूल गोंद के साथ तय किया गया है। स्किमर का एकमात्र दृश्यमान विस्तार तार है जो पहले मॉड्यूल को दूसरे से जोड़ता है। दूसरा मॉड्यूल कंट्रोल सिस्टम है, जो बैटरी, डेटा स्टोरेज और कंट्रोल इलेक्ट्रॉनिक्स को संचालित करता है। डेटा वेयरहाउस एक छोटी हार्ड ड्राइव की तरह दिखता है। एटीएम उपयोगकर्ताओं से क्रेडिट कार्ड की जानकारी चुराने के लिए साइबर क्रिमिनल जिन तकनीकों का उपयोग करते हैं वे कभी अधिक परिष्कृत हो रहे हैं। स्किमर का एक नया प्रकार संभवतः एंटी-स्किमर प्रौद्योगिकियों का उपयोग करके ऐसे उपकरणों का पता लगाने से बचने का एक तरीका है जो अभी भी खड़े नहीं हैं। तथ्य यह है कि कई देशों में, बैंक कर्मचारियों और पुलिस ने विश्वसनीय स्किमर डिटेक्शन सिस्टम का उपयोग करना शुरू किया। वे लगभग 100% सटीकता के साथ काम करते हैं, अगर स्किमर एटीएम के बाहर स्थापित किया गया है।एक और दिलचस्प बात यह है कि "पेरिस्कोप स्किमर" में ऐसा कोई कैमरा नहीं है जो बैंक ग्राहकों के कार्ड डेटा को पढ़ सके। इसके आधार पर, सूचना सुरक्षा विशेषज्ञों का निष्कर्ष है कि "पेरिस्कोप" सिर्फ एक प्रोटोटाइप है, एक वास्तविक डिवाइस का एक प्रारंभिक मॉडल है। शायद स्कैमर कैमरों का उपयोग नहीं करने जा रहे हैं, लेकिन एक ऑन-बोर्ड कीबोर्ड स्थापित करने की योजना है जो पूरी तरह से मूल दोहराता है। लेकिन यह केवल एक धारणा है। पहले की तरह, सुरक्षा गार्ड क्रेडिट कार्ड के डेटा को हाथ से बंद करने की सलाह देते हैं।

एटीएम उपयोगकर्ताओं से क्रेडिट कार्ड की जानकारी चुराने के लिए साइबर क्रिमिनल जिन तकनीकों का उपयोग करते हैं वे कभी अधिक परिष्कृत हो रहे हैं। स्किमर का एक नया प्रकार संभवतः एंटी-स्किमर प्रौद्योगिकियों का उपयोग करके ऐसे उपकरणों का पता लगाने से बचने का एक तरीका है जो अभी भी खड़े नहीं हैं। तथ्य यह है कि कई देशों में, बैंक कर्मचारियों और पुलिस ने विश्वसनीय स्किमर डिटेक्शन सिस्टम का उपयोग करना शुरू किया। वे लगभग 100% सटीकता के साथ काम करते हैं, अगर स्किमर एटीएम के बाहर स्थापित किया गया है।एक और दिलचस्प बात यह है कि "पेरिस्कोप स्किमर" में ऐसा कोई कैमरा नहीं है जो बैंक ग्राहकों के कार्ड डेटा को पढ़ सके। इसके आधार पर, सूचना सुरक्षा विशेषज्ञों का निष्कर्ष है कि "पेरिस्कोप" सिर्फ एक प्रोटोटाइप है, एक वास्तविक डिवाइस का एक प्रारंभिक मॉडल है। शायद स्कैमर कैमरों का उपयोग नहीं करने जा रहे हैं, लेकिन एक ऑन-बोर्ड कीबोर्ड स्थापित करने की योजना है जो पूरी तरह से मूल दोहराता है। लेकिन यह केवल एक धारणा है। पहले की तरह, सुरक्षा गार्ड क्रेडिट कार्ड के डेटा को हाथ से बंद करने की सलाह देते हैं। दुर्भाग्य से, यह विधि, सबसे पहले, हमेशा मदद नहीं करती है। दूसरे, इसका उपयोग बहुत सीमित संख्या में एटीएम उपयोगकर्ताओं द्वारा किया जाता है।कुछ विशेषज्ञों के अनुसार, एटीएम पटाखे की गतिविधि को कम करने का एकमात्र विश्वसनीय तरीका कार्ड से चुंबकीय टेप को निकालना है। वह अब तक क्रेडिट कार्ड का सबसे कमजोर तत्व है। लेकिन जल्द ही ऐसा होने की संभावना नहीं है, क्योंकि यह चुंबकीय टेप है जो अनुमति देता है, उदाहरण के लिए, यह सुनिश्चित करने के लिए कि उपयोगकर्ता ने क्रेडिट कार्ड सही ढंग से डाला है। इसके अलावा, क्रेडिट कार्ड पर चुंबकीय टेप एक आधुनिक मानक है। यदि आप कुछ बदलना शुरू करते हैं, तो बैंकों और उनकी सेवा करने वाले संगठनों को एटीएम के पुन: उपकरण और कार्ड बदलने में महत्वपूर्ण धन खर्च करना होगा।जालसाजों को एटीएम के अंदर जाने के लिए चाबी का इस्तेमाल नहीं करना पड़ता है। ऐसे और भी कई तरीके हैं जिनसे अपराधी संभलते हैं। उदाहरण के लिए, 2013 से यह ज्ञात है कि स्कीमर को स्टोर और अन्य सामानों और सेवाओं की बिक्री के अन्य बिंदुओं पर पोर्टेबल टर्मिनलों पर स्थापित किया गया है। यह सब बहुत जल्दी किया जाता है, और पैच पैनल स्थापित करने में सेकंड लगते हैं।यह कैसे ओवरले पैनल और मूल टर्मिनल पैनल दिखता है।कुछ अपराधी स्किमर्स के साथ काम नहीं करते हैं, विशेष उपकरणों का उपयोग करके एटीएम पर दुर्भावनापूर्ण सॉफ़्टवेयर स्थापित करना पसंद करते हैं। यह एटीएम हैक करने का बहुत सामान्य तरीका नहीं है, लेकिन कई अपराधी अभी भी इसका उपयोग करते हैं। एटीएम के लिए सॉफ़्टवेयर प्लेटफ़ॉर्म की सुरक्षा 100% विश्वसनीय नहीं है, और अक्सर बैंक एटीएम का उपयोग पुराने सॉफ़्टवेयर शेल के साथ करते हैं, जहां कई कमजोरियाँ हैं ।

दुर्भाग्य से, यह विधि, सबसे पहले, हमेशा मदद नहीं करती है। दूसरे, इसका उपयोग बहुत सीमित संख्या में एटीएम उपयोगकर्ताओं द्वारा किया जाता है।कुछ विशेषज्ञों के अनुसार, एटीएम पटाखे की गतिविधि को कम करने का एकमात्र विश्वसनीय तरीका कार्ड से चुंबकीय टेप को निकालना है। वह अब तक क्रेडिट कार्ड का सबसे कमजोर तत्व है। लेकिन जल्द ही ऐसा होने की संभावना नहीं है, क्योंकि यह चुंबकीय टेप है जो अनुमति देता है, उदाहरण के लिए, यह सुनिश्चित करने के लिए कि उपयोगकर्ता ने क्रेडिट कार्ड सही ढंग से डाला है। इसके अलावा, क्रेडिट कार्ड पर चुंबकीय टेप एक आधुनिक मानक है। यदि आप कुछ बदलना शुरू करते हैं, तो बैंकों और उनकी सेवा करने वाले संगठनों को एटीएम के पुन: उपकरण और कार्ड बदलने में महत्वपूर्ण धन खर्च करना होगा।जालसाजों को एटीएम के अंदर जाने के लिए चाबी का इस्तेमाल नहीं करना पड़ता है। ऐसे और भी कई तरीके हैं जिनसे अपराधी संभलते हैं। उदाहरण के लिए, 2013 से यह ज्ञात है कि स्कीमर को स्टोर और अन्य सामानों और सेवाओं की बिक्री के अन्य बिंदुओं पर पोर्टेबल टर्मिनलों पर स्थापित किया गया है। यह सब बहुत जल्दी किया जाता है, और पैच पैनल स्थापित करने में सेकंड लगते हैं।यह कैसे ओवरले पैनल और मूल टर्मिनल पैनल दिखता है।कुछ अपराधी स्किमर्स के साथ काम नहीं करते हैं, विशेष उपकरणों का उपयोग करके एटीएम पर दुर्भावनापूर्ण सॉफ़्टवेयर स्थापित करना पसंद करते हैं। यह एटीएम हैक करने का बहुत सामान्य तरीका नहीं है, लेकिन कई अपराधी अभी भी इसका उपयोग करते हैं। एटीएम के लिए सॉफ़्टवेयर प्लेटफ़ॉर्म की सुरक्षा 100% विश्वसनीय नहीं है, और अक्सर बैंक एटीएम का उपयोग पुराने सॉफ़्टवेयर शेल के साथ करते हैं, जहां कई कमजोरियाँ हैं । किसी का ध्यान नहीं जाने के लिए, स्कैमर्स लघु उपकरणों का उपयोग करते हैं। वे लंबे समय तक एटीएम में रह सकते हैं। यह उन प्रणालियों के लिए विशेष रूप से सच है जो दूरस्थ क्षेत्रों में स्थापित हैं जहां नियंत्रण बहुत सावधानी से नहीं किया जाता है।

किसी का ध्यान नहीं जाने के लिए, स्कैमर्स लघु उपकरणों का उपयोग करते हैं। वे लंबे समय तक एटीएम में रह सकते हैं। यह उन प्रणालियों के लिए विशेष रूप से सच है जो दूरस्थ क्षेत्रों में स्थापित हैं जहां नियंत्रण बहुत सावधानी से नहीं किया जाता है। कुछ स्कैमर बाहर नहीं, बल्कि एटीएम के अंदर स्किमर स्थापित करने के लिए ब्रूट बल का उपयोग करते हैं। यहां इस तरह के एक मामले का एक सरल उदाहरण है:

कुछ स्कैमर बाहर नहीं, बल्कि एटीएम के अंदर स्किमर स्थापित करने के लिए ब्रूट बल का उपयोग करते हैं। यहां इस तरह के एक मामले का एक सरल उदाहरण है: इसके अलावा, एटीएम मामले पर एक उद्घाटन में स्थापित एक स्किमर का पता लगाना बहुत अधिक कठिन है ताकि बाहर से किसी तीसरे पक्ष के डिवाइस को नोटिस किया जा सके। सभी एटीएम सिस्टम से लैस नहीं हैं जो रिपोर्ट को हैक करने का प्रयास करते हैं, और विधि अभी भी पूरी तरह से समाप्त नहीं हुई है।स्किमर को स्थापित करने का एक और मूल तरीका बैंक के दरवाजे के साथ काम करना है। अपराधियों ने खुद को एटीएम से जोड़ने की कोशिश करने के बजाय, अपराधियों ने इसे दरवाजे पर रख दियाएटीएम के साथ परिसर में प्रवेश रोकना। ये दरवाजे गैर-बैंक घंटों के दौरान एक कार्ड के साथ खोले जा सकते हैं। फ्रॉडस्टर्स दरवाजे में एक स्किमर स्थापित करते हैं, और जब दरवाजा खोलते हैं, तो यह चुंबकीय पट्टी से आवश्यक जानकारी पढ़ता है। एक वीडियो कैमरा जो हमेशा की तरह पिन कोड का एक सेट निकालता है, एटीएम के क्षेत्र में स्थित है।कुछ धोखेबाज लापरवाह बैंक कर्मचारियों के काम के परिणामों का उपयोग करते हैं, जो अपने नेटवर्क के संचार नोड्स को लगभग किसी भी व्यक्ति के लिए सुलभ छोड़ देते हैं। यह अक्सर बाहरी एटीएम और टर्मिनलों के साथ होता है जो बैंक द्वारा हवाई अड्डों, दुकानों, ट्रेन स्टेशनों और अन्य स्थानों पर स्थापित किए जाते हैं।

इसके अलावा, एटीएम मामले पर एक उद्घाटन में स्थापित एक स्किमर का पता लगाना बहुत अधिक कठिन है ताकि बाहर से किसी तीसरे पक्ष के डिवाइस को नोटिस किया जा सके। सभी एटीएम सिस्टम से लैस नहीं हैं जो रिपोर्ट को हैक करने का प्रयास करते हैं, और विधि अभी भी पूरी तरह से समाप्त नहीं हुई है।स्किमर को स्थापित करने का एक और मूल तरीका बैंक के दरवाजे के साथ काम करना है। अपराधियों ने खुद को एटीएम से जोड़ने की कोशिश करने के बजाय, अपराधियों ने इसे दरवाजे पर रख दियाएटीएम के साथ परिसर में प्रवेश रोकना। ये दरवाजे गैर-बैंक घंटों के दौरान एक कार्ड के साथ खोले जा सकते हैं। फ्रॉडस्टर्स दरवाजे में एक स्किमर स्थापित करते हैं, और जब दरवाजा खोलते हैं, तो यह चुंबकीय पट्टी से आवश्यक जानकारी पढ़ता है। एक वीडियो कैमरा जो हमेशा की तरह पिन कोड का एक सेट निकालता है, एटीएम के क्षेत्र में स्थित है।कुछ धोखेबाज लापरवाह बैंक कर्मचारियों के काम के परिणामों का उपयोग करते हैं, जो अपने नेटवर्क के संचार नोड्स को लगभग किसी भी व्यक्ति के लिए सुलभ छोड़ देते हैं। यह अक्सर बाहरी एटीएम और टर्मिनलों के साथ होता है जो बैंक द्वारा हवाई अड्डों, दुकानों, ट्रेन स्टेशनों और अन्य स्थानों पर स्थापित किए जाते हैं। जालसाजों को केवल यह पता लगाना है कि कौन सी वस्तु उपलब्ध है और इसके साथ क्या किया जा सकता है। पेशेवरों के लिए, यह सब सिर्फ बच्चों का काम है।अब तक, सबसे सुरक्षित एटीएम वे हैं जो इमारतों की दीवारों में बैंकों द्वारा एम्बेडेड हैं। इस मामले में, धोखेबाज केवल डिवाइस के बाहरी पैनल तक पहुंच सकते हैं, और यहां अन्य प्रकार के एटीएम की तुलना में बहुत कम विकल्प हैं।

जालसाजों को केवल यह पता लगाना है कि कौन सी वस्तु उपलब्ध है और इसके साथ क्या किया जा सकता है। पेशेवरों के लिए, यह सब सिर्फ बच्चों का काम है।अब तक, सबसे सुरक्षित एटीएम वे हैं जो इमारतों की दीवारों में बैंकों द्वारा एम्बेडेड हैं। इस मामले में, धोखेबाज केवल डिवाइस के बाहरी पैनल तक पहुंच सकते हैं, और यहां अन्य प्रकार के एटीएम की तुलना में बहुत कम विकल्प हैं।Source: https://habr.com/ru/post/hi397423/

All Articles