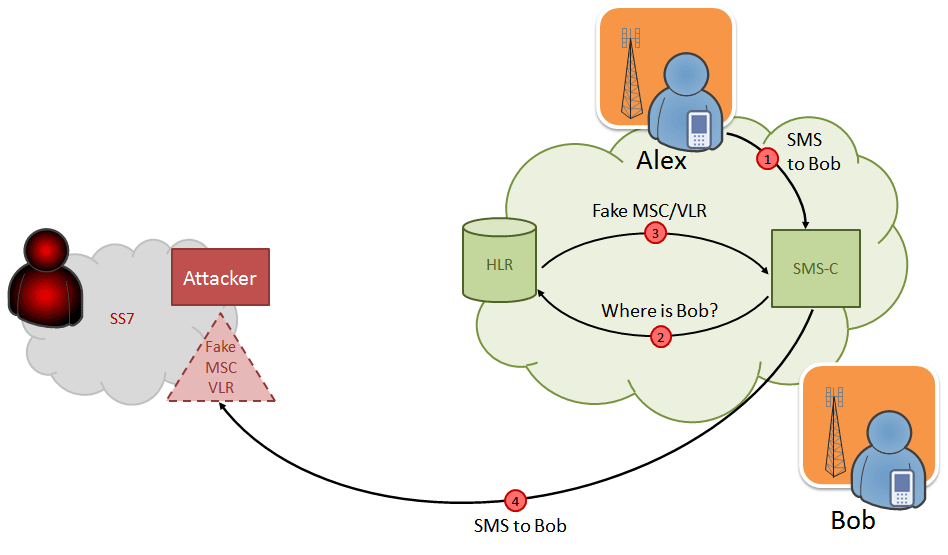

एसएमएस संदेशों के अवरोधन के साथ हमले की योजना। चित्रण: सकारात्मक प्रौद्योगिकियां

एसएमएस संदेशों के अवरोधन के साथ हमले की योजना। चित्रण: सकारात्मक प्रौद्योगिकियांSS7 सिग्नलिंग प्रोटोकॉल में गंभीर कमजोरियों को कई वर्षों से जाना जाता है। उदाहरण के लिए, 2014 में, रूसी पॉजिटिव टेक्नोलॉजीज के विशेषज्ञों दिमित्री कुर्बातोव और सर्गेई पूजांकोव ने सूचना सुरक्षा पर एक सम्मेलन में

स्पष्ट रूप से प्रदर्शित किया कि इस तरह के हमले कैसे होते हैं। एक हमलावर कॉल सुन सकता है, एक ग्राहक के स्थान को स्थापित कर सकता है और उसे नकली बना सकता है, DoS हमले का संचालन कर सकता है, एक खाते से धन हस्तांतरित कर सकता है, एसएमएस रोक सकता है। इन हमलों का अध्ययन "

एसएस 7 पर आधारित मोबाइल नेटवर्क की कमजोरियां " और "

मोबाइल नेटवर्क एसएस 7 में मुख्य सुरक्षा खतरों के आंकड़े " रिपोर्ट में किया गया है।

और अब पहला सबूत सामने आया है कि 2014 के बाद से हैकर्स ने दो-कारक प्राधिकरण को बायपास करने और बैंक ग्राहकों के खातों से धन हस्तांतरित करने के लिए वास्तव में इस तकनीक का उपयोग किया है। जर्मन अखबार

Süddeutsche Zeitung ने इसकी जांच

प्रकाशित की।

समस्या यह है कि एसएस 7 सिग्नलिंग नेटवर्क को 1975 में विकसित किया गया था (रोमिंग के दौरान संदेशों को रूट करने के लिए) और ऐसे हमलों के खिलाफ सुरक्षा तंत्र मूल रूप से इसमें नहीं रखे गए थे। यह समझा गया कि यह प्रणाली पहले से ही बंद थी और बाहरी कनेक्शन से सुरक्षित थी। व्यवहार में, यह ऐसा नहीं है: आप इससे जुड़ सकते हैं। सैद्धांतिक रूप से, आप इसे किसी भी कांगो या किसी अन्य देश में जोड़ सकते हैं - और फिर आपके पास रूस, अमेरिका, यूरोप और अन्य देशों में सभी ऑपरेटरों के स्विच तक पहुंच होगी। किसी भी ग्राहक के आने वाले एसएमएस का अवरोधन इस तरह से किया जाता है, जैसा कि पॉजिटिव टेक्नोलॉजीज द्वारा वर्णित है। उसी समय, हमलावर को परिष्कृत उपकरणों की आवश्यकता नहीं होती है: एसएस 7 पैकेट जनरेटर के साथ एक लिनक्स कंप्यूटर, जो इंटरनेट पर पाया जा सकता है, पर्याप्त है।

"नकली" MSC / VLR पते पर ग्राहक के पंजीकरण के बाद, ग्राहक के लिए इच्छित सभी एसएमएस संदेश हमलावर की साइट पर आ जाएंगे।

हमलावर कर सकता है:

- संदेश प्राप्त होने पर प्रतिक्रिया भेजें (भेजने वाले पक्ष को यह आभास होगा कि एसएमएस प्राप्तकर्ता को दिया गया है);

- एक रसीद रिपोर्ट न भेजें और ग्राहक को पिछले स्विच में पंजीकृत करें (इस मामले में, कुछ ही मिनटों में संदेश फिर से प्राप्तकर्ता को भेजा जाएगा);

- रसीद पर एक रिपोर्ट भेजें, ग्राहक को पिछले स्विच पर फिर से पंजीकृत करें और उसे एक संशोधित संदेश भेजें।

इस हमले के लिए इस्तेमाल किया जा सकता है:

- एक मोबाइल बैंक के एक बार के पासवर्ड का अवरोधन;

- इंटरनेट सेवाओं (मेल, सामाजिक नेटवर्क, आदि) से पुनर्प्राप्त पासवर्ड का अवरोधन;

- मोबाइल ऑपरेटर की वेबसाइट पर अपने व्यक्तिगत खाते के लिए पासवर्ड प्राप्त करना

एक बार फिर, कुर्बातोव और पुज़ानकोव ने 2014 में यह सब वर्णित किया (!), लेकिन अब केवल स्यूडुटशेचे ज़ीतुंग के लोगों ने पता लगाया कि इस तरह के हमले वास्तव में किए गए थे, और एसएमएस के माध्यम से दो बार प्रमाणीकरण अब कोई सुरक्षा प्रदान नहीं करता है।

वास्तव में, केवल विशेष सेवाएं पहले इस विकल्प का उपयोग कर सकती थीं, लेकिन अब कोई भी इसका उपयोग कर सकता है जिसके पास लिनक्स कंप्यूटर है। अख़बार

Süddeutsche Zeitung लिखते हैं कि SS7 स्विच की पहुंच कुछ जगहों पर 1000 यूरो में खरीदी जा सकती है। रिश्वत का उपयोग करते हुए, आप अभी भी एक मोबाइल ऑपरेटर के

वैश्विक शीर्षक (जीटी) पहचानकर्ता प्राप्त कर सकते हैं - यह कुछ गरीब भ्रष्ट देशों में भी संभव है, जहां अधिकारी कभी-कभी खुद को व्यक्तिगत लाभ के लिए कानून तोड़ने की अनुमति देते हैं।

हमलावरों ने फ़िशिंग या मैलवेयर का उपयोग करके पीड़ितों के बैंक विवरणों को पहचान लिया, और फिर एसएस-वन भेद्यता का उपयोग एक बार लेनदेन पुष्टि कोड (एमटीएएन) प्राप्त करने के लिए किया, जिसे बैंक एसएमएस के माध्यम से भेजता है।

जर्मन अखबार की एक जांच न केवल बैंक खातों से पैसे की चोरी के बारे में बात करती है, बल्कि एक प्रमाणीकरण कारक के रूप में एसएमएस की मौलिक भेद्यता की ओर इशारा करती है: “मुझे आश्चर्य नहीं है कि हैकर्स ने उन पैसे ले लिए जो उनके पास अपनी उंगलियों पर थे। मुझे केवल इस बात पर आश्चर्य है कि जासूसी एजेंटों में शामिल होने और SS7 नेटवर्क की कमजोरियों का फायदा उठाने के लिए ऑनलाइन बैंकिंग चोरों को इतना लंबा समय लगा, ”मोबाइल नेटवर्क सुरक्षा और SS7 के एक अन्य प्रसिद्ध विशेषज्ञ, कार्स्टन नोहल कहते हैं। 2014 में रूस में इसी सम्मेलन में, उन्होंने मोबाइल नेटवर्क पर हमलों पर एक रिपोर्ट पढ़ी, और अन्य सम्मेलनों में भी इस विषय पर बार-बार बात की। विशेष रूप से, उन्होंने 2014 में कैओस कम्युनिकेशन कांग्रेस हैकर सम्मेलन में एसएस 7 कमजोरियों के बारे में बात की और यहां तक कि प्रदर्शन के उद्देश्यों के लिए

कांग्रेसी टेड डब्लू एलयू (उनकी सहमति से)

से सेल फोन कॉल भी

सुनी । इस कांग्रेस ने अब

कांग्रेस से एसएस 7 वैश्विक सिग्नलिंग नेटवर्क पर महत्वपूर्ण कमजोरियों पर सुनवाई आयोजित करने का

आह्वान किया है ।

यह बहुत महत्वपूर्ण है कि कई ऑनलाइन सेवाएं, बैंक और अन्य संगठन तुरंत प्रमाणीकरण के लिए एसएमएस का उपयोग करना बंद कर देते हैं, क्योंकि इस चैनल को

आधिकारिक तौर पर असुरक्षित (एनआईएसटी सिफारिशों) के रूप में मान्यता दी गई है । उदाहरण के लिए, Google अधिक विश्वसनीय Google प्रमाणक मोबाइल एप्लिकेशन का उपयोग करता है, लेकिन फिर भी खाता में प्रवेश करने के लिए एसएमएस कोड भेजता है, जो एसएस 7 में सक्रिय रूप से शोषित कमजोरियों को देखते हुए सुरक्षा प्रणाली को पूरी तरह से कमजोर कर देता है।