बिजली के झटके से हृदय की मांसपेशियों की कृत्रिम उत्तेजना की तकनीक का उपयोग दवा में काफी समय से किया जाता रहा है। समय के साथ, पेसमेकर, और यह उनके बारे में है, और अधिक परिपूर्ण होते जा रहे हैं। पहले, वायर्ड मॉड्यूल पेसमेकर के लिए उपयोग किए जाते थे, लेकिन अब वे ज्यादातर वायरलेस हैं, बातचीत रेडियो आवृत्तियों के माध्यम से होती है। लेकिन, एक नियम के रूप में, सिस्टम जितना अधिक जटिल होगा, इसे अक्षम करना उतना ही आसान होगा। यह हमेशा मामला नहीं है, लेकिन कुछ मामलों में स्थिति बस यही है। और यह पेसमेकर पर भी लागू होता है। इसलिए, अपेक्षाकृत हाल ही में, वेब पर खबरें दिखाई देने लगीं कि पेसमेकर, विशेष रूप से रेडियो-नियंत्रित वाले घुसपैठियों के लिए कमजोर थे।

डॉक्टरों ने पहले से ही चिंता व्यक्त करना शुरू कर दिया है - आखिरकार, अगर यह छोटा उपकरण हैक किया जा सकता है, और यहां तक कि दूरस्थ रूप से, इसका अर्थ है किसी व्यक्ति को मारने या नुकसान पहुंचाने की संभावना, दूर से भी। सच है, कुछ विशेषज्ञों ने कहना शुरू कर दिया कि पेसमेकर को क्रैक करना काफी मुश्किल है, और एक औसत व्यक्ति के लिए इस तरह के मॉड्यूल को नियंत्रित करने के लिए पहुंच प्राप्त करना असंभव है। वास्तव में, तकनीकी रूप से समझ रखने वाले उपयोगकर्ता के लिए जो इलेक्ट्रॉनिक्स और रेडियो व्यवसाय से परिचित है, कुछ भी जटिल नहीं है। दरअसल, यहां तक कि इसकी आवश्यकता नहीं है, आप केवल ईबे पर एक विशिष्ट पेसमेकर मॉडल के लिए एक नियंत्रण मॉड्यूल खरीद सकते हैं और पहले से ही इस विशेष मॉडल के पेसमेकर के उपयोगकर्ताओं के लिए खतरा पैदा कर सकते हैं।

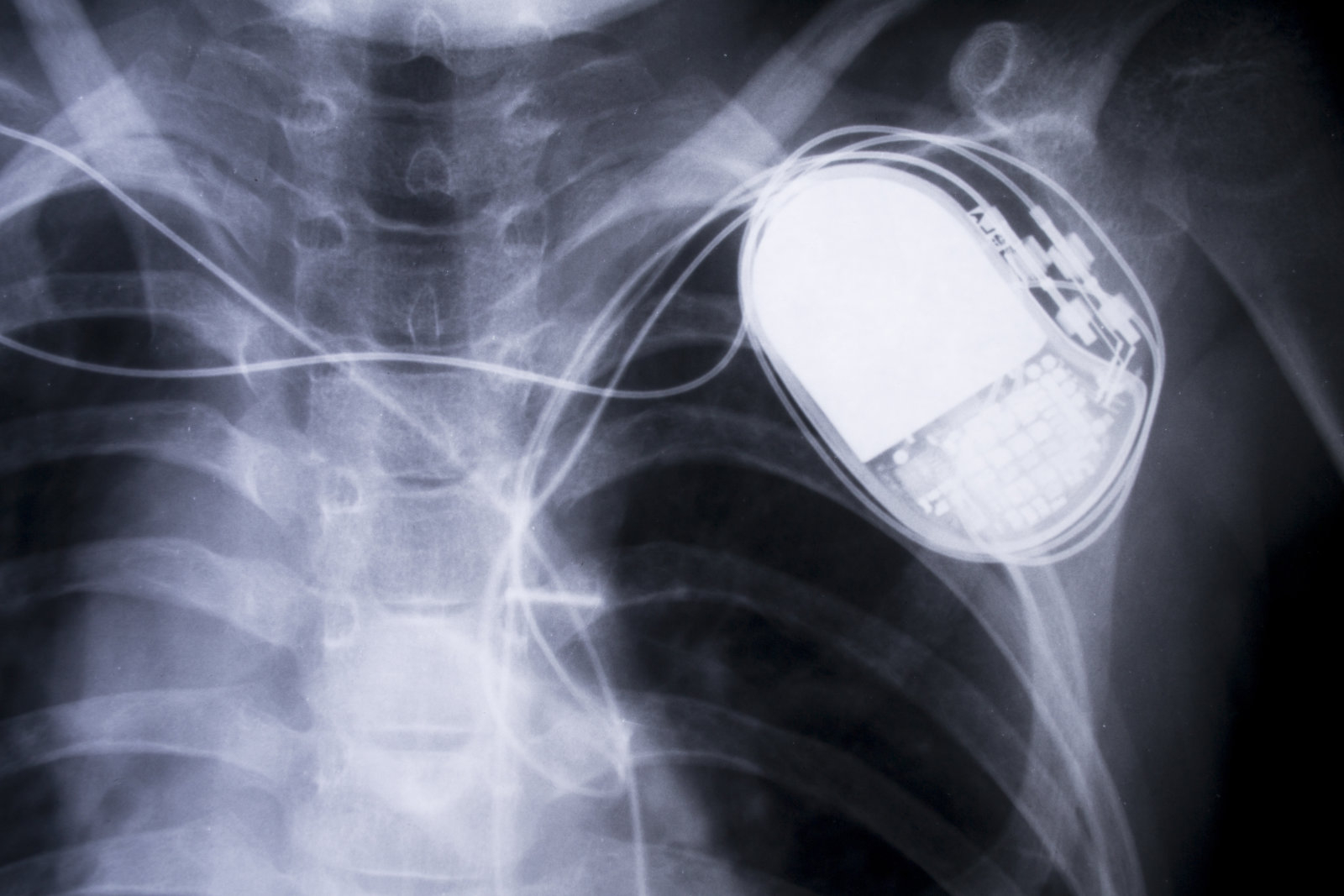

सामान्य स्थिति में, कार्डियक पेसमेकर, पेक्टोरल मांसपेशियों के बगल

में स्थित होते हैं , जो हृदय को विद्युत संकेत देते हैं। पेसमेकर का मुख्य कार्य एक रोगी पर दिल की दर को बनाए रखना या लगाना है जिसका दिल अक्सर नहीं धड़कता है, या एट्रिआ और निलय (एट्रियोवेंट्रिकुलर ब्लॉक) के बीच एक इलेक्ट्रोफिजियोलॉजिकल वियोग है।

समस्याओं में से एक यह है कि इस तरह के उपकरणों के डेवलपर्स अपने पेसमेकर में पहचान प्रणाली शुरू करने की कोशिश भी नहीं करते हैं। विशेषज्ञों का

तर्क है कि किसी विशेष निर्माता का कोई पेसमेकर प्रोग्रामर कंट्रोल मॉड्यूल उसी कंपनी द्वारा निर्मित किसी भी उपकरण के साथ काम कर सकता है, ज्यादातर मामलों में एक विशिष्ट पेसमेकर के लिए विशिष्ट मॉड्यूल का कोई बंधन नहीं होता है। साइबर सुरक्षा के क्षेत्र में काम करने वाली एक संस्था व्हॉट्सकोप के विशेषज्ञों का कहना है। यह पता चला है कि पेसमेकर वाले रोगियों को घुसपैठियों से संरक्षित नहीं किया जाता है। आखिरकार, अगर ऐसा नियंत्रण मॉड्यूल किसी ऐसे व्यक्ति के हाथों में आता है जो किसी पेसमेकर के साथ किसी व्यक्ति को नुकसान पहुंचाने का फैसला करता है, तो वह हस्तक्षेप करने की संभावना नहीं है।

लेकिन बाजार में इस प्रकार की डिवाइस की आपूर्ति करने वाली कंपनियों का दावा है कि उनका वितरण नियंत्रित है। वास्तव में, यह

पूरी तरह से सच नहीं है , क्योंकि बहुत सारे "बाएं" नियंत्रण मॉड्यूल एक ही ईबे पर बेचे जाते हैं, जिन्हें शायद ही कहीं ध्यान में रखा जाता है। कोई भी उन्हें खरीद सकता है, हालांकि यह थोड़ा ऐसा उत्पाद है जो एक्सेस करने लायक है। व्हाइटसकोप शोधकर्ताओं द्वारा ईबे पर विभिन्न प्रकार के उपकरणों को $ 15 से $ 3,000 तक की कीमतों के साथ खरीदने के बाद सुरक्षा कमजोरियों की खोज की गई थी। कुल मिलाकर, चार अलग-अलग निर्माताओं से हृदय गति के ड्राइवरों के नियंत्रण मॉड्यूल में 8,000 से अधिक कमजोरियों का पता चला था। दो मामलों में, विशेषज्ञों ने रोगी डेटा पाया जो एक खुले रूप में उपकरणों में संग्रहीत किया गया था। मरीजों, जैसा कि यह पता चला था, संयुक्त राज्य अमेरिका के प्रसिद्ध अस्पतालों में से एक में इलाज किया गया था।

अध्ययन के लेखकों का तर्क है कि हृदय गति ड्राइवरों और नियंत्रण उपकरणों के डेवलपर्स को अपने उपकरणों की सुरक्षा पर अधिक ध्यान देना चाहिए, और इसलिए, ऐसे उपकरणों के उपयोगकर्ताओं की सुरक्षा। संरक्षण के सबसे सरल तरीकों की उपेक्षा के कारण उनके जीवन और स्वास्थ्य पर हमला हो रहा है। इसके अलावा, समस्या एक निर्माता के साथ नहीं है, यह पहले ही ऊपर कहा जा चुका है कि कई विभाजित पेसमेकर को कमजोर माना जा सकता है।

सबसे दिलचस्प बात यह है कि सूचना सुरक्षा विशेषज्ञों ने पेसमेकरों में संरक्षण

की कमी की

आलोचना की है जो पहली बार नहीं है। 2013 की शुरुआत में, इस मुद्दे को स्वतंत्र शोधकर्ताओं और खाद्य और औषधि प्रशासन द्वारा एक साथ उठाया गया था। न केवल पेसमेकर के साथ, बल्कि इंसुलिन पंप, हार्ट रेट मॉनिटर, एनेस्थीसिया मशीन आदि सहित अन्य उपकरणों के साथ सुरक्षा समस्याएं। तथ्य यह है कि अधिकांश भाग के ऐसे उपकरणों में वायर्ड पासवर्ड होते हैं। हमलावर जो इन एक्सेस पासवर्ड को जानते हैं वे कमजोरियों का फायदा उठा सकते हैं।

अब तक, इस बात का कोई सबूत नहीं है कि किसी ने इस प्रकार का हमला किया हो। लेकिन इसका मतलब यह नहीं है कि उन्हें भविष्य में आयोजित नहीं किया जाएगा। अमेरिका के पूर्व उपराष्ट्रपति डिक चेनी

ने कहा कि उनका मानना है कि खतरा वास्तविक है। दिल के दौरे को रोकने के लिए एक समय में एक डीफिब्रिलेटर लगाया गया था। इस प्रकार के चिकित्सा उपकरणों पर हमलों, सबसे अधिक संभावना है, दूर से काम नहीं करेगा।

नियंत्रण मॉड्यूल और समान पेसमेकर की बातचीत के लिए, निकटता की आवश्यकता है - और यह मीटर के बारे में नहीं है, लेकिन सेंटीमीटर के सर्वोत्तम दसियों पर। अब तक चिकित्सा उपकरणों में कमजोरियों का उपयोग करते हुए बड़े पैमाने पर हमले को लागू करना मुश्किल लगता है। लेकिन इसका मतलब यह बिल्कुल नहीं है कि किसी को यह सब वास्तविकता में बदलने का रास्ता नहीं मिलेगा। ऐसा होने से रोकने के लिए, निर्माताओं को अपने उत्पादों की सुरक्षा का ध्यान रखना चाहिए।