हाल ही में, मीडिया में एक दिलचस्प तथ्य सामने आया: एक वायर्ड रिपोर्टर के साथ संवाद करते हुए, एक फेसबुक कर्मचारी

ने स्मार्टफोन को बंद

करने के लिए कहा, ताकि सामाजिक नेटवर्क के लिए उनके संचार के तथ्य को रिकॉर्ड करना अधिक कठिन हो। फेसबुक इसके लिए उपग्रह नेविगेशन या एक माइक्रोफोन का उपयोग कर सकता है, हालांकि उन्हें अक्षम करना स्नूपिंग को रोकने के लिए पर्याप्त होगा। फोन में शायद कुछ और है जिससे आपको डरना चाहिए। एक आधुनिक स्मार्टफोन सेंसर से भरा होता है: 2-3 कैमरे, एक एम्बिएंट लाइट सेंसर, एक एक्सेलेरोमीटर, एक जाइरोस्कोप, जीपीएस और ग्लोनास, एक मैग्नेटोमीटर और अन्य। जैसा कि नासा के शोधकर्ताओं ने अन्य उद्देश्यों के लिए अंतरिक्ष यान की अनुचित मरम्मत के लिए सेंसर

का उपयोग किया है, हमलावर एक या अधिक सेंसर तक पहुंच प्राप्त करके स्मार्टफोन के मालिक के बारे में बहुत कुछ सीख सकते हैं। यह चिप्स को स्थापित करके या

तार जोड़कर गैजेट्स के

भौतिक हैकिंग के मामलों के बारे में नहीं है, बल्कि सेंसर जैसे कि उपयोगकर्ताओं को ट्रैक करने, वायरटैप करने या पिन कोड प्राप्त करने जैसे कार्यों को हल करने के बारे में है।

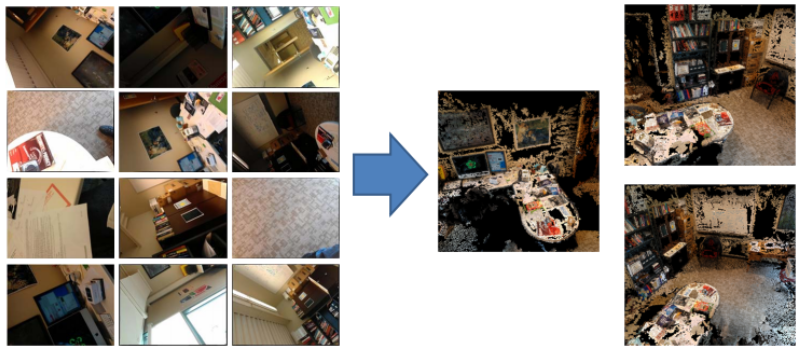

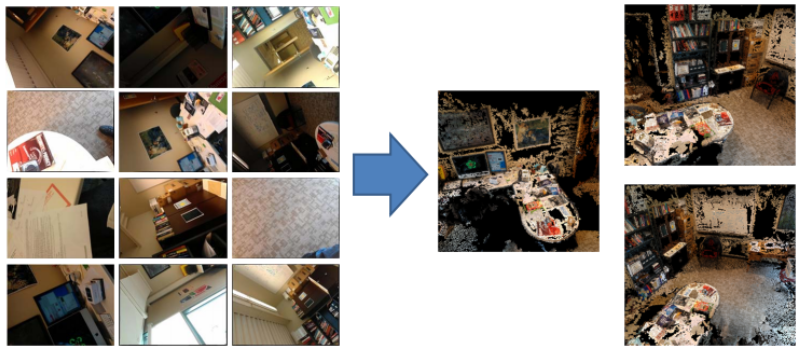

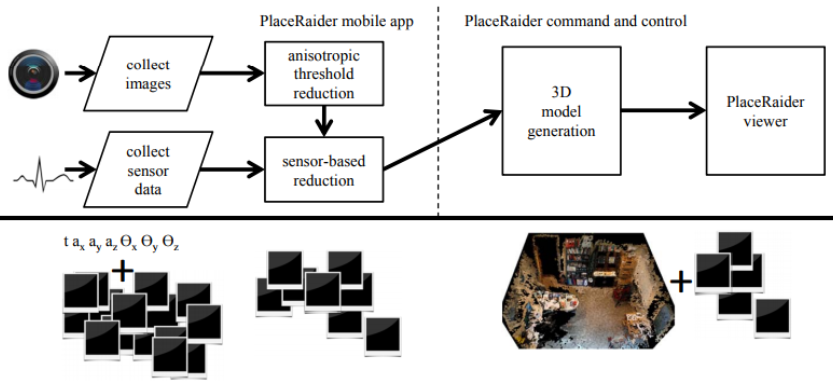

प्लेसरैडर एप्लिकेशन के लिए चित्रण जो उपयोगकर्ता के ज्ञान के बिना बनाए गए फ़्रेमों से एक कमरे का 3 डी मॉडल बनाता है

प्लेसरैडर एप्लिकेशन के लिए चित्रण जो उपयोगकर्ता के ज्ञान के बिना बनाए गए फ़्रेमों से एक कमरे का 3 डी मॉडल बनाता हैएक्सेलेरोमीटर तीन अक्षों के साथ डिवाइस की गति को ट्रैक करने में सक्षम है। विशेष रूप से, यह फोन को छवि को फ्लिप करने में मदद करता है, इसे डिवाइस की स्थिति के आधार पर लंबवत या क्षैतिज रूप से सेट करता है। 2006 में, त्वरण सेंसर पहली बार फोन में दिखाई दिया, फिर यह नोकिया 5500 मॉडल था, जिसमें एक्सेलेरोमीटर ने "खेल" कार्यों को लागू करने में मदद की - एक पेडोमीटर। जाइरोस्कोप को सबसे पहले Apple स्मार्टफोन में जोड़ा गया था - iPhone 4 में। सेंसर आपको बिना तीर पर क्लिक किए रेसिंग गेम में कार को नियंत्रित करने की अनुमति देता है और प्रदर्शित नक्शे पर व्यक्ति की दिशा सुनिश्चित करता है। इन सुविधाओं के लिए आपको सुरक्षा का भुगतान करना होगा। हमलावर, एक या अधिक सेंसर से डेटा तक पहुंच प्राप्त कर सकते हैं, उनसे बहुत सारी उपयोगी जानकारी निकालने में सक्षम हैं। इस पहुँच को प्राप्त करना आसान है: उदाहरण के लिए, अपने स्मार्टफोन से

इस पृष्ठ पर जाएँ, और आप देखेंगे कि जावास्क्रिप्ट आसानी से जाइरोस्कोप से डेटा प्राप्त करता है। HTML5 के साथ भी ऐसा ही

संभव है ।

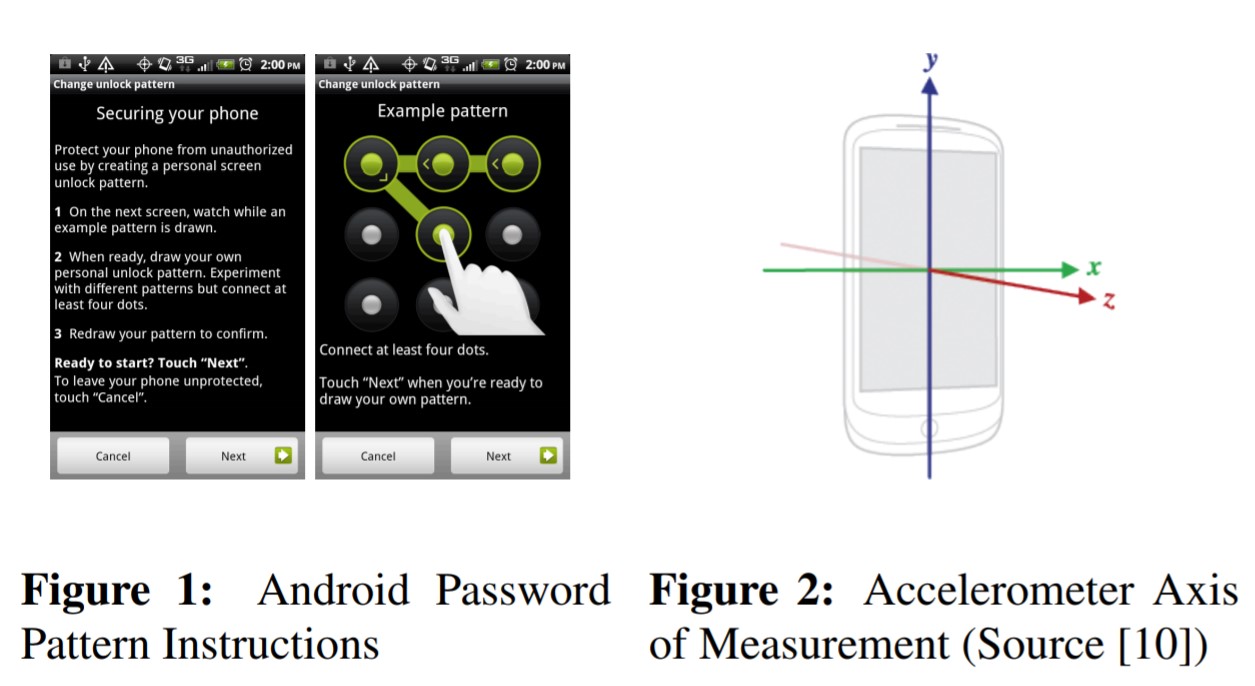

आईओएस और एंड्रॉइड पर स्मार्टफोन एक डिजिटल पिन कोड, ग्राफिक या फिंगरप्रिंट का उपयोग करके ब्लॉक किए गए हैं। पहले दो मामलों में, फोन को यह पता लगाकर हैक किया जा सकता है कि उपयोगकर्ता द्वारा अनलॉक किए जाने पर यह स्थिति कैसे बदलता है। डिजिटल पिनकोड के मामले में, यूके में न्यूकैसल विश्वविद्यालय के शोधकर्ताओं ने 74% मामलों में पहली बार अनुमान लगाया कि यह कई सेंसर का उपयोग कर रहा है - ए एक्सेलेरोमीटर, जाइरोस्कोप और मैग्नेटोमीटर। तीसरे प्रयास में, उन्होंने 94% मामलों में कोड को क्रैक किया।

लोकप्रिय ब्राउज़रों सफारी, क्रोम, फ़ायरफ़ॉक्स, ओपेरा और डॉल्फिन में शुरू में सेंसर तक पहुंच होती है, इसलिए हमलावरों को केवल साइट पर उचित शोषण जोड़ने की आवश्यकता होती है, और स्टोर से एप्लिकेशन इंस्टॉल करते समय स्वामी से अनुमति की आवश्यकता नहीं पूछनी चाहिए।

ग्राफिक पिनकोड में एक 3x3 फ़ील्ड पर चार या अधिक बिंदुओं का त्वरित पासवर्ड प्रविष्टि शामिल है। इस क्षेत्र में 389,112 संभावित संयोजन हैं, लेकिन यूनिवर्सिटी ऑफ एक्सपेरिलवन के शोधकर्ताओं को यकीन है कि वास्तव में, उपयोगकर्ता परिमाण कम योजनाओं के क्रम का उपयोग करते हैं। कुछ संयोजन निरंतर उपयोग के लिए असुविधाजनक हैं। बैकग्राउंड में चलने वाला एप्लिकेशन सही समय पर एक्सेलेरोमीटर शुरू करता है, फिर इसे बंद कर देता है और स्कैमर्स को डेटा ट्रांसफर करता है। शोधकर्ताओं को केवल एक हैक सेंसर की जरूरत थी।

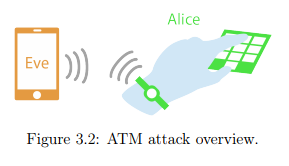

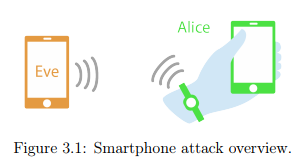

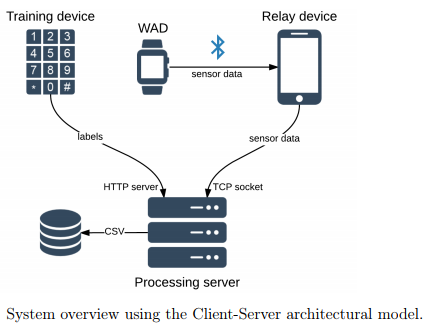

2015 में, कोपेनहेगन के आईटी विश्वविद्यालय के वैज्ञानिकों द्वारा एक समान विधि का उपयोग किया गया था, केवल इस मामले में

स्मार्ट वॉच ने न केवल स्मार्टफोन पर कोड की

निगरानी की , बल्कि एटीएम या स्टोर पर कार्ड से पिन भी। घड़ी में गायरो सेंसर से डेटा को स्मार्टफोन में स्थानांतरित किया गया था, जहां से उन्हें सर्वर पर भेजा गया था और सीएसवी पर अपलोड किया गया था।

हर दिन लाखों लोग लैपटॉप और डेस्कटॉप पर काम करते हैं। जालसाज यह पता लगा सकते हैं कि कोई व्यक्ति कीबोर्ड पर क्या टाइप करता है, अगर स्मार्टफोन उससे दूर नहीं है। 2011 में जॉर्जिया इंस्टीट्यूट ऑफ टेक्नोलॉजी के वैज्ञानिकों ने कीबोर्ड पर दर्ज पाठ की निगरानी के लिए मोबाइल उपकरणों को

क्रमादेशित किया: गैजेट्स ने टेबल की सतह कंपन को मापा। वैज्ञानिकों के अनुसार, प्रक्रिया आसान नहीं थी, लेकिन उस समय निर्धारण की सटीकता 80% तक थी।

IPhone 3GS स्मार्टफोन इस तरह के काम के लिए उपयुक्त नहीं था, लेकिन iPhone 4, बिल्ट-इन gyro सेंसर वाला पहला स्मार्टफोन, उत्कृष्ट परिणाम दिखाता है। शोधकर्ताओं की एक टीम ने ट्रैकिंग के लिए माइक्रोफोन, अधिक संवेदनशील सेंसर का उपयोग करने का प्रयास किया। अंत में एक्सेलेरोमीटर पसंदीदा तरीका निकला, क्योंकि यह परंपरागत रूप से सिस्टम द्वारा कम संरक्षित है।

वैज्ञानिकों द्वारा विकसित एक तकनीक कीस्ट्रोक्स के लगातार जोड़े की तलाश में थी। एप्लिकेशन यह पता लगाता है कि चाबियाँ कहाँ दबाए गए थे - बाएं-शीर्ष और दाएं नीचे, दाएं-नीचे और दाएं-शीर्ष - और प्रत्येक जोड़ी की कुंजियों के लिए दूरी भी निर्धारित करता है। इसके बाद परिणामों की तुलना प्रीलोडेड डिक्शनरी से की जाती है। विधि ने तीन या अधिक अक्षरों के शब्दों के साथ काम किया।

आप न केवल एक्सीलरोमीटर से डेटा चुरा सकते हैं, बल्कि स्मार्टफोन की मदद से डिवाइस को नियंत्रित कर सकते हैं, जिससे स्मार्टफोन धोखेबाजों के लिए आवश्यक कार्रवाई कर सकता है। $ 5 स्पीकर ने ध्वनि तरंगों का उपयोग करते हुए 5 निर्माताओं से 20 एक्सेलेरोमीटर को क्रैक करने में मदद की। मिशिगन विश्वविद्यालय और दक्षिण कैरोलिना विश्वविद्यालय के शोधकर्ताओं की एक टीम

ने "म्यूजिक वायरस" का

इस्तेमाल किया , क्योंकि उन्होंने द न्यू यॉर्क टाइम्स के

साथ एक साक्षात्कार में अपनी तकनीक का इस्तेमाल करते हुए कहा, फिटबिट ऐप को विश्वास है कि उपयोगकर्ता ने हजारों कदम उठाए और एक फोन का उपयोग करके खिलौना कार को नियंत्रित किया। शोधकर्ताओं का लक्ष्य ऐसे हमलों का मुकाबला करने के लिए सॉफ्टवेयर समाधान तैयार करना था।

चूंकि जाइरोस्कोप ध्वनि कंपन भी उठाता है, इसलिए, यह

एक कंप्यूटर हार्ड ड्राइव की तरह , छिपे हुए वायरटैपिंग के लिए इस्तेमाल किया जा सकता है। स्टैनफोर्ड विश्वविद्यालय के वैज्ञानिकों और इजरायल की रक्षा कंपनी राफेल के विशेषज्ञों ने एक एंड्रॉइड स्मार्टफोन के जाइरोस्कोप को लगातार चालू माइक्रोफोन में बदलने का

एक तरीका खोज लिया है । उन्होंने गायरोफोन एप्लिकेशन विकसित किया: कई एंड्रॉइड डिवाइसों के सेंसर 80 से 250 हर्ट्ज से आवृत्तियों पर ध्वनि से कंपन उठाते हैं।

एक वयस्क पुरुष की आवाज़ में 85 से 155 हर्ट्ज, महिलाओं की आवृत्ति होती है - 165 से 255 हर्ट्ज तक। इसलिए, gyro सेंसर मानव भाषण सुनने में सक्षम है। IPhone जाइरो 100 हर्ट्ज से नीचे की आवृत्ति का उपयोग करता है, इसलिए यह एक ही उद्देश्य के लिए उपयुक्त नहीं है, लेकिन, फिर भी, व्यक्तिगत शब्दों द्वारा, स्पीकर के लिंग को पहचानने में मदद कर सकता है। 2014 में उपकरण की सटीकता बहुत अधिक नहीं थी - 64% तक।

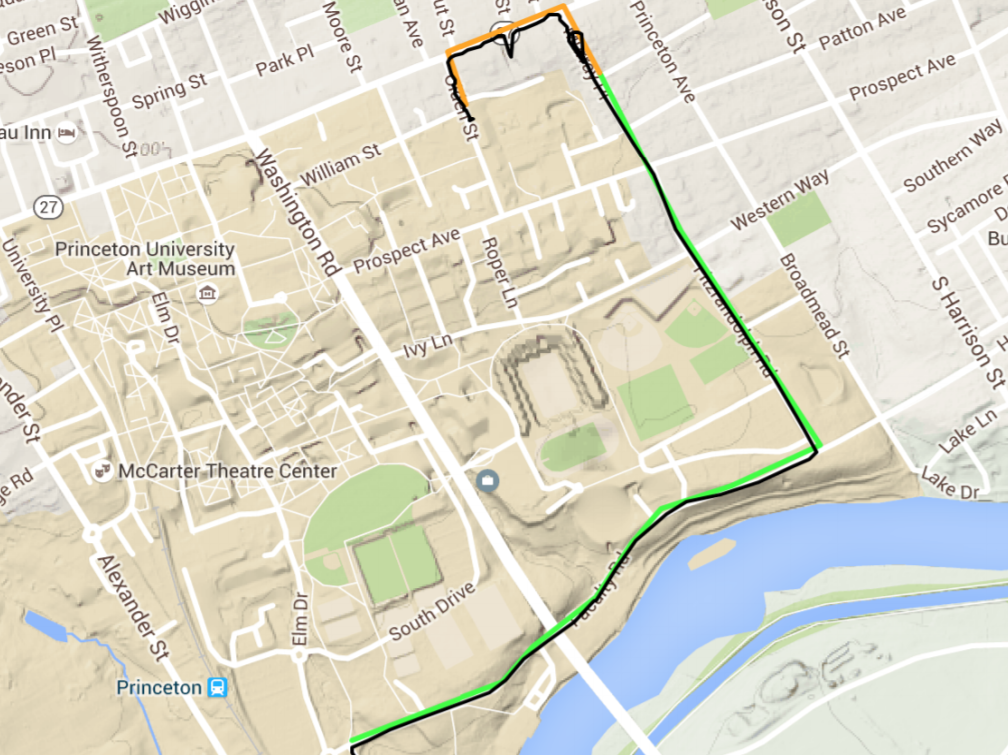

स्मार्टफोन और मशीन लर्निंग में कई सेंसरों का समन्वित कार्य उपग्रह नेविगेशन बंद होने पर डिवाइस के मालिक के आंदोलन

को ट्रैक करने में मदद करेगा। नीचे दिए गए चित्रण से पता चलता है कि इंस्टीट्यूट ऑफ इलेक्ट्रिकल एंड इलेक्ट्रॉनिक्स इंजीनियर्स (IEEE) के शोधकर्ताओं की एक टीम द्वारा प्रस्तावित विधि द्वारा मार्ग को कितनी सही तरीके से निर्धारित किया गया है। ग्रीन उस पथ को इंगित करता है जो उपयोगकर्ता ने परिवहन में यात्रा की है, नारंगी यात्रा की गई दूरी को इंगित करता है, और काला जीपीएस डेटा को इंगित करता है।

PinMe एप्लिकेशन खुले डेटा के साथ सेंसर से जानकारी की तुलना करता है। सबसे पहले, शोषण मार्ग के शुरुआती बिंदु को निर्धारित करने के लिए स्मार्टफोन के अंतिम आईपी पते और वाई-फाई कनेक्शन के बारे में जानकारी प्राप्त करता है। फिर, दिशा, गति और आवृत्ति में, स्टॉप चलने, एक कार चलाने और सार्वजनिक परिवहन, एक हवाई जहाज पर उड़ान भरने के बीच के अंतर को पहचानता है। PinMe प्राप्त आंकड़ों की तुलना खुले स्रोतों से जानकारी के साथ करता है: यह OpenStreetMaps से नेविगेशन डेटा लेता है, Google मैप्स से एक ऊंचाई मानचित्र, एयरलाइन और रेलवे शेड्यूल से मार्ग डेटा। मार्ग को स्पष्ट करने के लिए, एप्लिकेशन ने वेदर चैनल मौसम सेवा का उपयोग किया: तापमान और हवा के दबाव के बारे में सटीक जानकारी सेंसर द्वारा एकत्र की गई जानकारी पर मौसम की स्थिति के प्रभाव को समतल करने में मदद करती है।

2010 में, जापानी दूरसंचार निगम केडीडीआई

ने एक समान तकनीक का

उपयोग किया : स्मार्टफोन में एक्सेलेरोमीटर का उपयोग कर्मचारियों की निगरानी के लिए किया गया था। सेंसर के डेटा से यह समझना संभव हो गया है कि क्या कोई व्यक्ति सीढ़ियों से या सपाट सतह पर चल रहा है, चाहे कचरा अपने डिब्बे को धो रहा हो या फर्श धो रहा हो। 2015 में, चीन के नानजिंग विश्वविद्यालय के विशेषज्ञों ने सबवे में लोगों की आवाजाही पर नजर रखने के लिए एक्सेलेरोमीटर से डेटा का

इस्तेमाल किया ।

स्मार्टफोन के मालिक को एप्लिकेशन का पता लगाएं जो बैटरी की स्थिति पर डेटा प्राप्त करता है। कोई भी एप्लिकेशन ऐसी जानकारी प्राप्त कर सकता है, क्योंकि इसके लिए अतिरिक्त अनुमति की आवश्यकता नहीं होती है। स्टैनफोर्ड के वैज्ञानिकों और रक्षा कंपनी राफेल के विशेषज्ञों, जो पहले ही ऊपर उल्लेखित हैं, ने पावर स्पाई तकनीक

विकसित की है ।

बैटरी डिस्चार्ज की गति के विश्लेषण के कारण उपयोगकर्ता का स्थान 90 प्रतिशत सटीकता के साथ निर्धारित किया जाता है: इस तरह से वैज्ञानिकों ने रिपीटर्स से गैजेट की दूरी निर्धारित की। लेकिन ऐसी सटीकता केवल तभी संभव है जब उपयोगकर्ता इस मार्ग पर पहली बार गुजरता नहीं है।

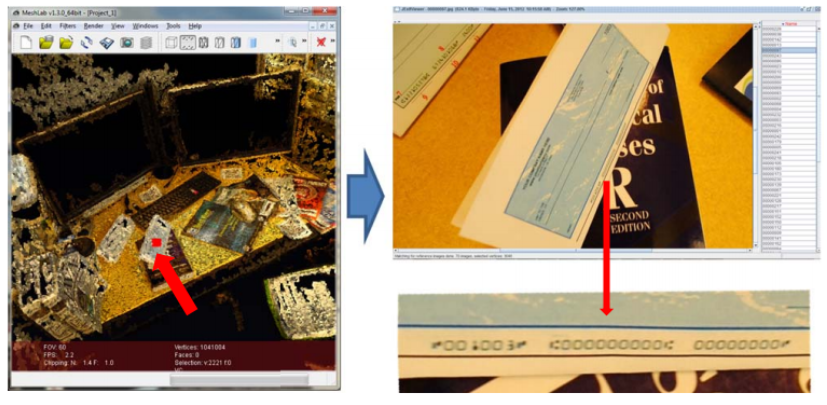

2012 में, इंडियाना में अमेरिकी सैन्य अनुसंधान केंद्र और इंडियाना यूनिवर्सिटी के वैज्ञानिकों

ने एंड्रॉइड 2.3 स्मार्टफोन के लिए प्लेरैडर ऐप

विकसित किया, जो उपयोगकर्ता के पर्यावरण को 3 डी में फिर से संगठित कर सकता है।

उपयोगकर्ता को फ़ोटो लेने और कैमरा का उपयोग करने और उन्हें भेजने की अनुमति देने के साथ एक एप्लिकेशन डाउनलोड करना था। प्लेसरैडर, पृष्ठभूमि में काम कर रहा है, शटर ध्वनि को बंद कर दिया ताकि उपयोगकर्ता को चिंता न हो। फिर कार्यक्रम ने बेतरतीब ढंग से फोटो खींचे, स्मार्टफोन के समय, स्थान और अभिविन्यास के बारे में जानकारी संग्रहीत की। फोटो को फ़िल्टर करने और खराब किए गए फ़्रेम को हटाने के बाद, उदाहरण के लिए, उपयोगकर्ता की जेब में, एप्लिकेशन ने उन्हें सर्वर पर भेजा, जहां कमरे का एक 3 डी मॉडल बनाया गया था।

इस विचार की प्रभावशीलता का परीक्षण करने के लिए, वैज्ञानिकों ने बीस स्वयंसेवकों को "संक्रमित" फोन दिए, जो आवेदन के बारे में नहीं जानते थे, और उन्हें विभिन्न सरल कार्यों के साथ कार्यालय भेज दिया। अगले चरण में, लोगों के दो समूहों ने परिणामों को देखा: एक - व्यक्तिगत तस्वीरें, दूसरा - 3 डी मॉडल। दोनों समूहों ने क्यूआर कोड, चेक, दस्तावेज और कैलेंडर की खोज की, जो हमलावर यह निर्धारित करने के लिए उपयोग कर सकते थे कि पीड़ित किसी विशेष स्थान पर नहीं होगा।

"अंतिम उपयोगकर्ता" के लिए आवेदन, अर्थात्, सबसे खराब स्थिति में, एक अपराधी, और हमारे मामले में, वैज्ञानिकों ने हॉलीवुड की फिल्मों की सर्वश्रेष्ठ परंपराओं में फ्रेम के कुछ हिस्सों को लाने की अनुमति दी। इस मामले में, 3 डी मॉडल खोलने वाला व्यक्ति एक निश्चित बिंदु पर क्लिक कर सकता है, जिसके बाद एप्लिकेशन डेटाबेस से बेहतर तस्वीरों की तलाश में था, जो वांछित स्थान के करीब ले गया। नीचे दी गई छवि तालिका पर पड़ी चेक की संख्या को दर्शाती है।

जितनी अधिक शक्ति - उतनी ही ज़िम्मेदारी: स्मार्टफोन के डेवलपर्स और उनके लिए एप्लिकेशन को याद रखना आवश्यक है, जो आज उपयोगकर्ताओं के पर्स को हैक करने, आंदोलनों को ट्रैक करने और अधिक सटीक विज्ञापन लक्ष्यीकरण के लिए हितों की पहचान करने की असीमित संभावनाएं प्रदान करते हैं। वास्तविक जीवन में, निश्चित रूप से, इनमें से अधिकांश विद्वानों की रुचि ब्लैक मिरर के पटकथा लेखकों से है।

रियल हैकर्स समय-समय पर आबादी से पैसे लेने के शांत तरीके विकसित करते हैं, लेकिन उन्हें इसका बहुत अच्छा एहसास नहीं है। उदाहरण के लिए, फरवरी 2018 में, वे यूके, यूएसए और कनाडा में माइनर को सरकारी साइटों

पर डाउनलोड करने में सक्षम थे , जिससे उन्हें चार घंटे के लिए क्रिप्टोक्यूरेंसी अर्जित करने के लिए मजबूर किया गया। इन साइटों से भारी मात्रा में जानकारी प्राप्त करने और इसे बेचने के बजाय, उन्होंने एक खनिक को जोड़ा और $ 24 कमाए। हालांकि, परिस्थितियों और इस धन के स्पष्टीकरण के बाद, खनन सेवा ने उन्हें भुगतान नहीं किया।