छाया में रहकर उच्च रैंकिंग वाले पीड़ितों पर नज़र रखें। यह InvisiMole के दो दुर्भावनापूर्ण घटकों के संचालन का सिद्धांत है। वे संक्रमित कंप्यूटर को हमलावरों के वीडियो कैमरे में बदल देते हैं, जो आपको कार्यालय में या किसी अन्य स्थान पर जहां डिवाइस स्थित है, सब कुछ देखने और सुनने की अनुमति देता है। InvisiMole ऑपरेटर आसानी से सिस्टम से जुड़ते हैं, पीड़ित के कार्यों की निगरानी करते हैं और उसके रहस्यों को चुरा लेते हैं।

ईएसईटी टेलीमेट्री के अनुसार, इस

स्पाईवेयर के पीछे हमलावर कम से कम 2013 से सक्रिय हैं। हालांकि, इस

साइबर जासूसी उपकरण का न केवल अध्ययन किया गया था, बल्कि रूस और यूक्रेन में संक्रमित कंप्यूटरों पर ईएसईटी उत्पादों द्वारा पता लगाने तक इसका पता नहीं लगाया गया था।

अभियान अत्यधिक लक्षित है, जो संक्रमण के निम्न स्तर की व्याख्या करता है - केवल कुछ दर्जन कंप्यूटर।

InvisiMole एक मॉड्यूलर वास्तुकला है, एक आवरण DLL (आवरण DLL) के साथ अपनी यात्रा शुरू करता है, फिर दो मॉड्यूल इसके संसाधनों में निर्मित होते हैं। दोनों मॉड्यूल बहुक्रियाशील बैकडोर हैं, जिससे मालवरी को लक्ष्य के बारे में अधिकतम जानकारी एकत्र करने की अनुमति मिलती है।

संक्रमित मशीन से उपयोगकर्ता का ध्यान हटाने के लिए, अतिरिक्त उपाय लागू किए जाते हैं। यह दुर्भावनापूर्ण प्रोग्राम को लंबे समय तक सिस्टम पर बने रहने की अनुमति देता है। हमारे पास अभी तक संक्रमण के वेक्टर की स्थापना नहीं है - वर्तमान में सभी विकल्प संभव हैं, जिसमें मशीन के लिए भौतिक पहुंच के साथ मैनुअल इंस्टॉलेशन भी शामिल है।

स्थापना और दृढ़ता

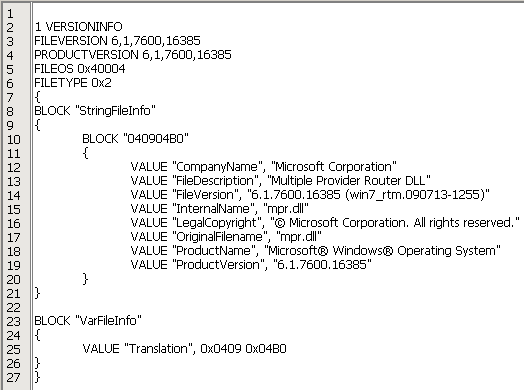

जांच के तहत मालवरी का पहला हिस्सा एक डीएसएल आवरण है जिसे

फ्री पास्कल कंपाइलर का उपयोग करके संकलित किया गया है। हमारे टेलीमेट्री डेटा के अनुसार, DLL को विंडोज़ फ़ोल्डर में रखा गया है और नकली संस्करण जानकारी के साथ एक वैध

mpr.dll लाइब्रेरी

mpr.dll रूप में प्रच्छन्न है।

चित्रा 1. DLL आवरण एक वैध mpr.dll पुस्तकालय फ़ाइल के रूप में प्रच्छन्न, नाम और संस्करण की जानकारी की नकल

चित्रा 1. DLL आवरण एक वैध mpr.dll पुस्तकालय फ़ाइल के रूप में प्रच्छन्न, नाम और संस्करण की जानकारी की नकलहमने अन्य आवरण नामों के साथ नमूने नहीं देखे, हालांकि DLL कोड में संकेत हैं कि फ़ाइल को

fxsst.dll या

winmm.dll भी कहा जा सकता है।

मालवरी को लॉन्च करने का पहला तरीका DLLs (DLL अपहरण) को बदलने की तकनीक है। DLL रैपर को समान फ़ोल्डर में रखा गया है जैसे

explorer.exe और

%windir%\system32 में स्थित वैध लाइब्रेरी के बजाय विंडोज एक्सप्लोरर प्रक्रिया के साथ विंडोज स्टार्टअप पर लोड किया गया है।

हमने मालवरी के 32- और 64-बिट संस्करण पाए, जो दोनों आर्किटेक्चर में दृढ़ता प्रदान करता है।

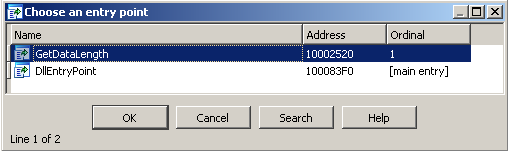

DLL को खराब करने के विकल्प के रूप में, अन्य लोडिंग और दृढ़ता के तरीके संभव हैं। रैपर DLL

GetDataLength फ़ंक्शन का निर्यात करता है। इस फ़ंक्शन को कॉल करते समय, DLL यह देखने के लिए जांचता है कि क्या यह मूल प्रक्रिया के रूप में

explorer.exe या

svchost.exe का उपयोग करके

rundll32.exe प्रक्रिया द्वारा लोड किया गया था, और उसके बाद ही पेलोड को लॉन्च करता है। यह दृढ़ता सुनिश्चित करने के लिए अन्य संभावित तरीकों का सुझाव देता है - अनुसूचक (मूल प्रक्रिया

svchost.exe ) में कार्यों को जोड़ना या रजिस्ट्री ऑटोरन कुंजी (मूल प्रक्रिया

explorer.exe ) को लिखना है।

भले ही दृढ़ता बनी रहे, मालवेयर और पेलोड का व्यवहार सभी मामलों में एक जैसा ही होता है। DLL आवरण,

RC2FM और

RC2CL नामों के तहत संसाधनों में संग्रहीत मॉड्यूल को लोड करता है, और (यदि DLL प्रतिस्थापन का उपयोग किया जाता है) प्रक्रिया

explorer.exe में एक वैध पुस्तकालय है ताकि आवेदन के सामान्य संचालन को बाधित न किया जाए और किसी का ध्यान न जाए।

चित्रा 2. निर्यात आवरण कार्य

चित्रा 2. निर्यात आवरण कार्यतकनीकी विश्लेषण

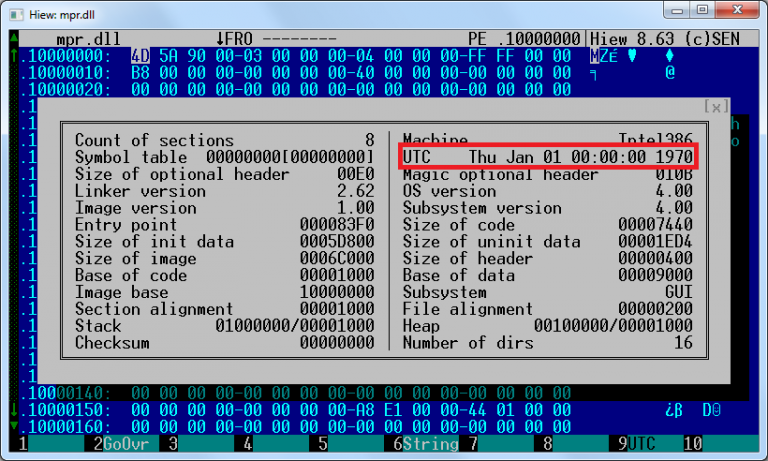

मैलवेयर के संकलन की सटीक तारीख अज्ञात है - नवीनतम DLL आवरण के नमूने लेखकों द्वारा बदल दिए गए थे, पीई टाइमस्टैम्प मैन्युअल रूप से शून्य पर रीसेट किए गए थे। हालांकि, अध्ययन के दौरान, हमें 13 अक्टूबर, 2013 का एक पुराना संस्करण मिला, ताकि नए संस्करणों को बाद में स्पष्ट रूप से संकलित किया जा सके।

चित्रा 3. बाद के सभी नमूनों में टाइमस्टैम्प को शून्य पर सेट किया गया है

चित्रा 3. बाद के सभी नमूनों में टाइमस्टैम्प को शून्य पर सेट किया गया हैएन्क्रिप्शन और डिक्रिप्शन

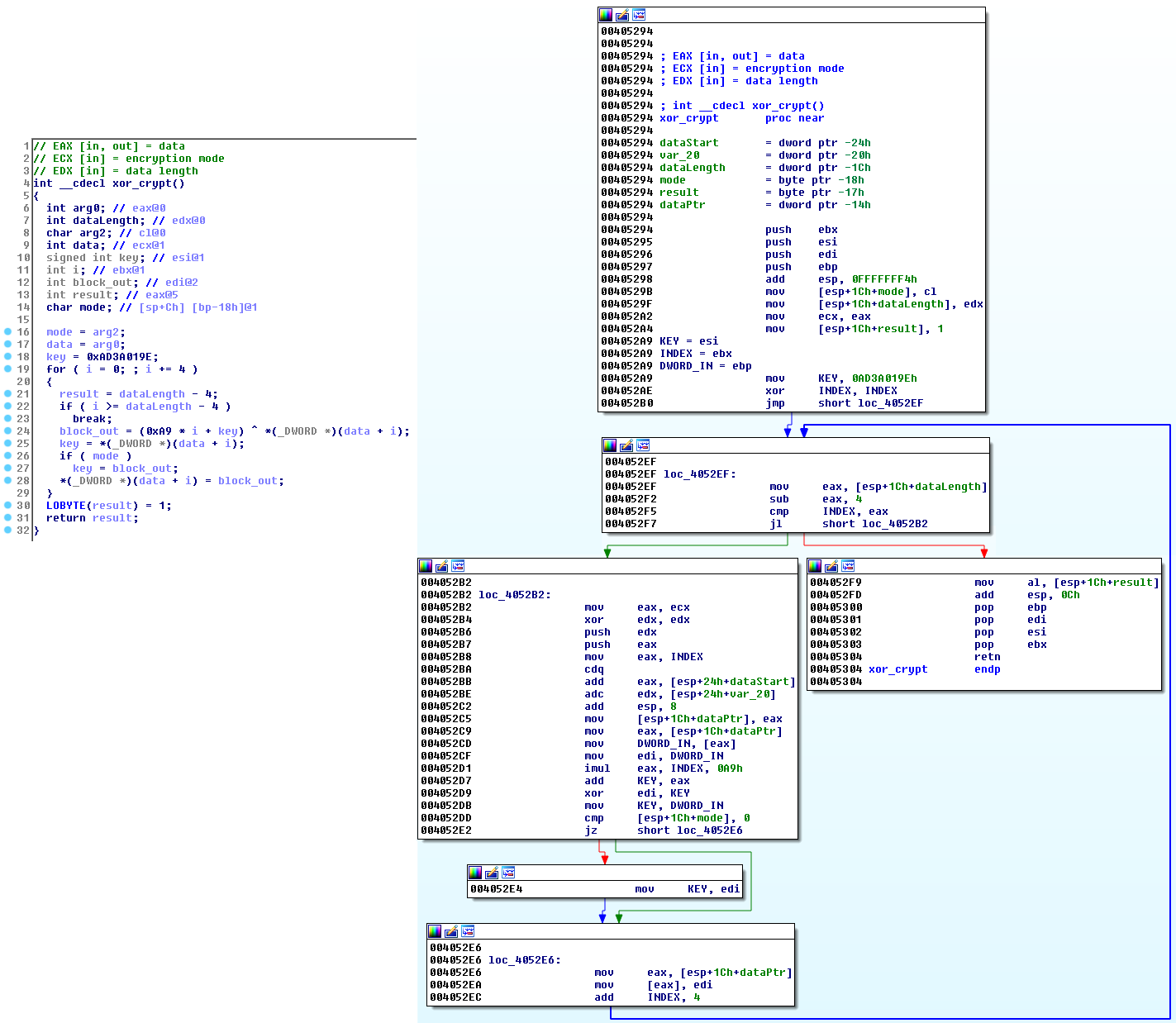

वायरस विश्लेषकों और सिस्टम प्रशासकों से खुद को छिपाने के लिए, दुर्भावनापूर्ण प्रोग्राम के लेखक स्ट्रिंग्स, आंतरिक फ़ाइलों, कॉन्फ़िगरेशन डेटा और नेटवर्क संचार के एन्क्रिप्शन का उपयोग करते हैं। जबकि

RC2FM मॉड्यूल कस्टम सिफर का उपयोग करता है, DLL आवरण और

RC2CL मॉड्यूल सभी उद्देश्यों के लिए एक विशिष्ट प्रक्रिया का उपयोग करता है, जिसमें DLL आवरण में निर्मित अन्य दुर्भावनापूर्ण मॉड्यूल को डिक्रिप्ट करना भी शामिल है।

वह स्क्रिप्ट जिसके साथ आप DLL आवरण से अंतर्निहित

RC2FM और

RC2CL निकाल सकते हैं,

GitHub पर ESET रिपॉजिटरी में उपलब्ध

है ।

चित्रा 4. विभिन्न नमूनों में डिक्रिप्शन प्रक्रिया (विघटित और विघटित)

चित्रा 4. विभिन्न नमूनों में डिक्रिप्शन प्रक्रिया (विघटित और विघटित)RC2FM मॉड्यूल

पहले, छोटे

RC2FM मॉड्यूल में एक बैकडोर होता है जो 15 कमांड का समर्थन करता है। उन्हें संक्रमित कंप्यूटर पर हमलावर द्वारा निर्देशित के रूप में निष्पादित किया जाता है। मॉड्यूल सिस्टम में कई बदलाव कर सकता है, और इसमें साइबर जासूसी के उपकरण भी शामिल हैं।

फ़ाइलों में लॉगिंग का विकल्प होता है, लेकिन सिस्टम लॉग का नाम नमूने में निर्दिष्ट नहीं है। इससे पता चलता है कि फ़ंक्शन का उपयोग केवल विकास चरण में किया गया था।

नेटवर्क संचार

यह मॉड्यूल C & C सर्वर के साथ संचार करता है, जो या तो नमूने में हार्डकोड होता है या बाद में हमलावरों द्वारा जोड़ा जाता है।

इसके अलावा, मॉड्यूल संक्रमित मशीन पर कॉन्फ़िगर किए गए प्रॉक्सी के साथ भी C & C सर्वर तक पहुंचने में सक्षम है। यदि कोई सीधा कनेक्शन स्थापित नहीं किया जा सका, तो मॉड्यूल विभिन्न ब्राउज़रों (फ़ायरफ़ॉक्स, पेल मून और ओपेरा) के लिए स्थानीय रूप से कॉन्फ़िगर की गई प्रॉक्सी या प्रॉक्सी का उपयोग करके अपने किसी भी C & C सर्वर से कनेक्ट करने का प्रयास करता है।

RC2FM यहां तक कि हाल ही में उपयोग किए गए अनुप्रयोगों की सूची की जांच कर सकता है और पोर्टेबल ब्राउज़र निष्पादन योग्य खोजने की कोशिश कर सकता है:

FirefoxPortable.exe

OperaPortable.exe

वाटरफॉक्स चलाएं

OperaAC.exe

Palemoon-portable.exe

यदि पीड़ित इन पोर्टेबल ब्राउज़रों में से किसी एक का उपयोग

प्रॉक्सी सर्वर द्वारा कॉन्फ़िगर किया गया है , तो मैलवेयर उपयोगकर्ता सेटिंग्स में इसका पता लगा सकता है और इसका उपयोग अपने C & C सर्वर के साथ संवाद करने के लिए कर सकता है।

C & C सर्वर के साथ संचार HTTP GET और POST अनुरोधों की एक श्रृंखला है, जैसा कि चित्र 5 में दिखाया गया है। एन्क्रिप्ट किए गए अनुरोध में पीसी आईडी और टाइमस्टैम्प, साथ ही साथ कुछ अन्य जानकारी (वैकल्पिक) शामिल हैं। यह ध्यान रखना महत्वपूर्ण है कि

RC2FM मॉड्यूल अन्य इनविसीयम घटकों के विपरीत कई एन्क्रिप्शन विधियों (सरल XOR एन्क्रिप्शन के वेरिएंट) का उपयोग करता है।

चित्र 5. RC2FM मॉड्यूल द्वारा C & C सर्वर को भेजे गए अनुरोध का एक उदाहरण

चित्र 5. RC2FM मॉड्यूल द्वारा C & C सर्वर को भेजे गए अनुरोध का एक उदाहरणसी एंड सी सर्वर पर पीड़ित के सफल पंजीकरण के बाद, अतिरिक्त जानकारी सिस्टम में लोड की जाती है, जिसकी व्याख्या पिछले दरवाजे कमांड द्वारा की जाएगी।

कार्यक्षमता

RC2FM बुनियादी सिस्टम जानकारी को सूचीबद्ध करने और सिस्टम में सरल बदलाव करने के साथ-साथ कई स्पाइवेयर सुविधाओं के लिए आदेशों का समर्थन करता है। हमलावरों के अनुरोध पर, मॉड्यूल एक समझौता किए गए कंप्यूटर पर माइक्रोफ़ोन को दूरस्थ रूप से चालू कर सकता है और ऑडियो रिकॉर्ड कर सकता है। रिकॉर्ड एमपी 3 प्रारूप में वैध लाइब्रेरी

lame.dll का उपयोग करके एन्कोड किया गया है, जिसे मैलवेयर द्वारा डाउनलोड और उपयोग किया जाता है।

डेटा चुराने का एक और टूल स्क्रीनशॉट है। पिछले दरवाजे आदेशों में से एक स्क्रीनशॉट लेने के लिए डिज़ाइन किया गया है।

एक दुर्भावनापूर्ण प्रोग्राम स्थानीय सिस्टम पर प्रदर्शित सभी आंतरिक और बाहरी डिस्क पर नज़र रखता है। जब एक नया ड्राइव जुड़ा होता है, तो यह सभी फाइलों के साथ एक सूची बनाता है और इसे एन्क्रिप्टेड रूप में संग्रहीत करता है।

उचित आदेश भेजने के बाद एकत्रित जानकारी हमलावर को प्रेषित की जाएगी।

पिछले दरवाजे की टीमें

समर्थित आदेशों की आईडी और विवरण निम्नलिखित हैं। दुभाषिया में पिछले समारोह के दृश्य चित्र 6 में दिखाया गया है।

0 - एक फ़ोल्डर, नेटवर्क शेयरों में प्रदर्शित डिस्क, फ़ाइलों की सूची बनाएं

2 - एक फ़ाइल बनाएँ, स्थानांतरित करें, नाम बदलें, निष्पादित करें या हटाएं, निर्दिष्ट पथ का उपयोग करके एक निर्देशिका हटाएं

4 - फ़ाइल खोलें, सूचक को फ़ाइल की शुरुआत में सेट करें

5 - पहले से खोली गई फ़ाइल को बंद करें

6 - पहले से खोली गई फ़ाइल में डेटा लिखें

7 - फ़ाइल की समय / डिलीट फ़ाइल की विशेषताओं को बदलें

8 - फाइल को खोलें, पॉइंटर को फाइल के अंत में सेट करें

10 - फाइल की समय / डिलीट फाइल की विशेषताओं को बदलें

12 - निर्दिष्ट निर्देशिका में निर्दिष्ट फ़ाइल मुखौटा द्वारा फाइलें ढूंढें

13 - एक स्क्रीनशॉट लें

14 - आंतरिक डेटा का उपयोग करके फ़ाइलों को अपलोड या संशोधित करें

15 - कनेक्टेड ऑडियो डिवाइसेस का उपयोग करके रिकॉर्ड ध्वनि, उपलब्ध उपकरणों की एक सूची बनाएं, रिकॉर्डिंग भेजें, कॉन्फ़िगरेशन बदलें

16 - मॉड्यूल में खुली फ़ाइलों के लिए जाँच करें

17 - C & C सर्वर की सूची को ताज़ा करें

19 - निर्दिष्ट रजिस्ट्री कुंजियों या मूल्यों को बनाएं, स्थापित करें, कॉपी करें, सूची बनाएं या हटाएं

चित्रा 6. दुभाषिया में पिछले समारोह (मूल और हमारे विश्लेषण के बाद, आईडीए में ग्रुप नोड्स फ़ंक्शन का उपयोग करके संशोधित किया गया है पठनीयता)

चित्रा 6. दुभाषिया में पिछले समारोह (मूल और हमारे विश्लेषण के बाद, आईडीए में ग्रुप नोड्स फ़ंक्शन का उपयोग करके संशोधित किया गया है पठनीयता)RC2CL मॉड्यूल

RC2CL मॉड्यूल जासूसी उपकरणों की एक विस्तृत श्रृंखला के साथ एक पिछले दरवाजे भी है। यह

RC2FM मॉड्यूल के रूप में एक ही समय में एक DLL आवरण द्वारा लॉन्च किया गया है। यह एक अधिक जटिल मॉड्यूल है, इसके कार्य प्रणाली में परिवर्तन करने की तुलना में सूचना के अधिकतम संग्रह के उद्देश्य से अधिक हैं।

दिलचस्प है,

RC2CL मॉड्यूल में पिछले दरवाजे की कार्यक्षमता को बंद करने और प्रॉक्सी के रूप में काम करने का विकल्प है। इस स्थिति में, मैलवेयर विंडोज फ़ायरवॉल को बंद कर देता है और एक सर्वर बनाता है जो क्लाइंट और C & C सर्वर या दो क्लाइंट के बीच संचार का समर्थन करता है।

नेटवर्क संचार

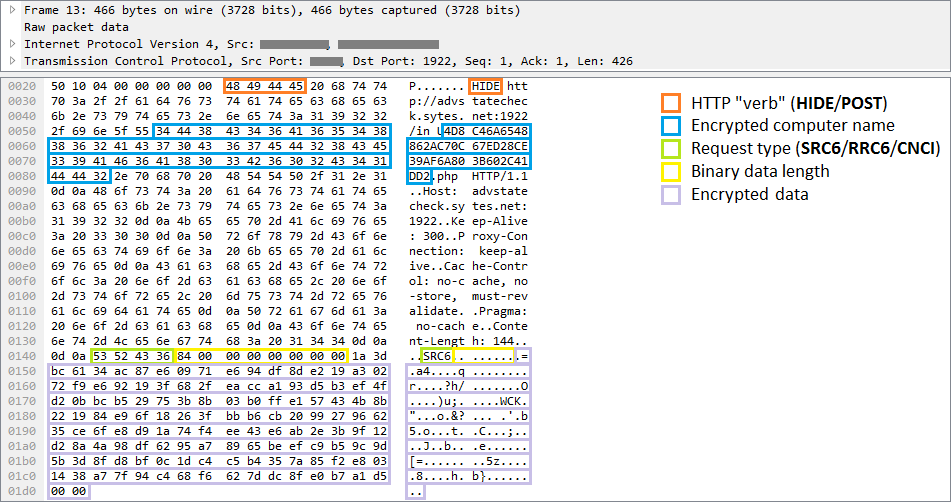

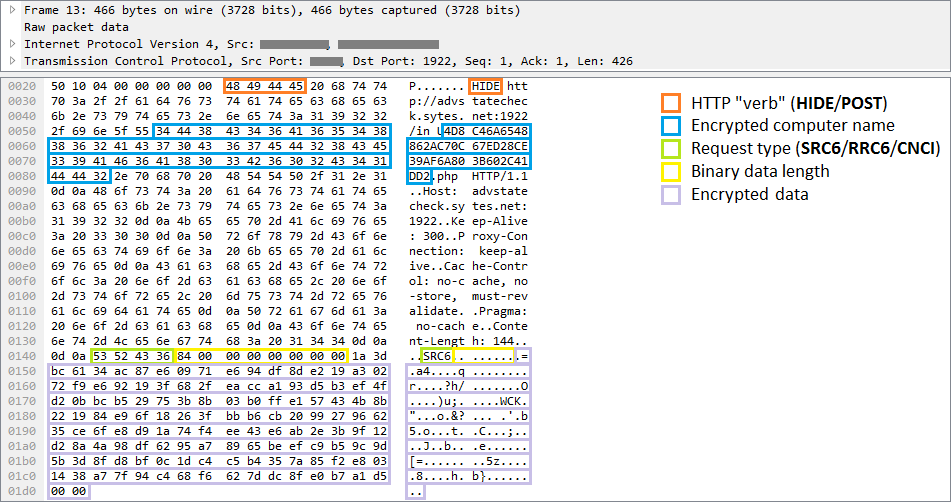

मैलवेयर एक टीसीपी सॉकेट के माध्यम से सी और सी सर्वर के साथ संचार करता है। क्लाइंट द्वारा भेजे गए संदेशों को HTTP प्रोटोकॉल के तहत मास्क किया जाता है, लेकिन आपको चित्र 7 में उदाहरण में अमान्य HTTP पद्धति "HIDE" पर ध्यान देना चाहिए।

अनुरोधों में समझौता किए गए सॉफ़्टवेयर के पहचानकर्ता, अनुरोध का प्रकार और एन्क्रिप्टेड जानकारी होती है जो हमलावरों द्वारा भेजी जानी चाहिए, अर्थात पिछले दरवाजे के आदेशों को निष्पादित करने का परिणाम या नए निर्देशों के लिए अनुरोध।

चित्र 7. RC2CL मॉड्यूल द्वारा कमांड सर्वर को भेजे गए अनुरोध का एक उदाहरण

चित्र 7. RC2CL मॉड्यूल द्वारा कमांड सर्वर को भेजे गए अनुरोध का एक उदाहरणकार्यक्षमता

प्राप्त आदेश के आधार पर, पिछले दरवाजे संक्रमित प्रणाली पर विभिन्न ऑपरेशन कर सकते हैं। नियमित बैकडोर फ़ाइल सिस्टम और रजिस्ट्री कुंजी, समर्थन फ़ाइल निष्पादन और दूरस्थ शेल सक्रियण के साथ जोड़तोड़ करते हैं। यह स्पाइवर इन सभी टीमों का समर्थन करता है और इससे भी अधिक - 84 टीमें हमलावरों को पीड़ित के बारे में व्यापक जानकारी एकत्र करने की अनुमति देती हैं।

एक दुर्भावनापूर्ण प्रोग्राम एक संक्रमित कंप्यूटर को स्कैन करता है और हमलावरों को विभिन्न डेटा ट्रांसफर करता है: सिस्टम जानकारी (सक्रिय प्रक्रियाओं की सूची, चलने वाली सेवाएं, लोड किए गए ड्राइवर या उपलब्ध डिस्क), नेटवर्क जानकारी (आईपी एड्रेस टेबल, इंटरनेट कनेक्शन की गति)।

InvisiMole एक समझौता प्रणाली पर उपलब्ध वायरलेस नेटवर्क को स्कैन कर सकता है। Spivar SSID और मैक के पता वाई-फाई एक्सेस पॉइंट जैसे एड्रेस रिकॉर्ड करता है। फिर इस डेटा को सार्वजनिक डेटाबेस से सत्यापित किया जा सकता है, जो हमलावरों को पीड़ित के जियोलोकेशन को ट्रैक करने की अनुमति देता है।

अन्य कमांड समझौता मशीन के उपयोगकर्ताओं, उनके खातों और पिछले सत्रों के बारे में जानकारी प्रदान करते हैं।

विशेष रूप से रुचि एक समझौता मशीन पर स्थापित सॉफ्टवेयर है। सिस्टम में कौन से प्रोग्राम स्थापित हैं? उनमें से कौन सा स्वचालित रूप से सिस्टम स्टार्टअप या उपयोगकर्ता लॉगिन पर शुरू होता है? किसी विशेष उपयोगकर्ता द्वारा किन कार्यक्रमों का उपयोग किया जाता है? यदि हमलावर किसी चीज़ में रुचि रखते हैं, तो आवश्यक डेटा प्राप्त करने के लिए बस एक कमांड दर्ज करें।

मैलवेयर को हाल ही में खोले गए दस्तावेज़ों और अन्य दिलचस्प फ़ाइलों की खोज करने के लिए एक कमांड मिल सकती है। यह विशिष्ट निर्देशिकाओं और बाहरी उपकरणों, रिपोर्ट परिवर्तनों और हमलावरों द्वारा चुनी गई फ़ाइलों को निकालने के लिए देख सकता है।

मैलवेयर खाता प्रबंधन प्रणाली (UAC) को चालू या बंद कर सकता है, या इसे बायपास कर सकता है और बिना प्रशासक अधिकारों (

लिंक पर अधिक) के संरक्षित निर्देशिका में फ़ाइलों के साथ काम कर सकता है। यदि मैलवेयर प्रक्रिया

explorer.exe तहत चल रहा है, जो स्वचालित रूप से ऊंचा अधिकार प्राप्त करता है, तो यह एक COM ऑब्जेक्ट बना सकता है और इसका उपयोग उन क्षेत्रों में फ़ाइलों को हटाने और स्थानांतरित करने के लिए करता है जिन्हें व्यवस्थापक अधिकारों की आवश्यकता होती है।

इसके अलावा, InvisiMole दूर से पीड़ित के वेब कैमरा और माइक्रोफोन को चालू कर सकता है, तस्वीरें ले सकता है या ध्वनि रिकॉर्ड कर सकता है। हमलावर स्क्रीनशॉट लेकर डिवाइस पर गतिविधि की निगरानी कर सकते हैं। क्या विशेष रूप से दिलचस्प है, InvisiMole आपको न केवल पूरी स्क्रीन के स्क्रीनशॉट लेने की अनुमति देता है, बल्कि हर खुली खिड़की भी है। यह हमलावरों को तब भी जानकारी इकट्ठा करने की अनुमति देता है जब खिड़कियां एक दूसरे को बंद कर देती हैं।

पिछले दरवाजे आदेशों में से एक आपको निम्नलिखित नामों के साथ ड्राइवरों की सामग्री को बदलने की अनुमति देता है:

blbdrive.sys

compbatt.sys

secdrv.sysहमने हमलावरों द्वारा इस आदेश के उपयोग का अवलोकन नहीं किया है, लेकिन हम यह मान सकते हैं कि इसका उपयोग 32-बिट सिस्टम पर अतिरिक्त दृढ़ता प्रदान करने के लिए किया जाता है।

पिछले दरवाजे सिस्टम के साथ हस्तक्षेप करने में सक्षम है (उदाहरण के लिए, एक उपयोगकर्ता के रूप में लॉग इन करें, प्रक्रिया को पूरा करें या सिस्टम को बंद करें), लेकिन मुख्य रूप से निष्क्रिय संचालन प्रदान करता है। कार्यक्रम जब भी संभव हो अपनी गतिविधि को छिपाने की कोशिश करता है।

इसलिए, स्पिवर सिस्टम में दिलचस्प स्थानों की खोज करता है, हाल ही में खोले गए दस्तावेजों का अध्ययन करता है या कुछ फाइलों को बदलता है। ये क्रियाएं निशान छोड़ देती हैं और पीड़ित के संदेह का कारण बन सकती हैं, क्योंकि इस तरह के प्रत्येक ऑपरेशन के बाद, अंतिम फ़ाइल का समय बदल जाता है और / या उस तक पहुंच बदल जाती है। पता लगाने से बचने के लिए, मैलवेयर उपयोगकर्ता से अपने जोड़तोड़ को छिपाने के लिए फ़ाइल के पिछले परिवर्तन या खोलने की तारीख वसूल करता है।

स्पायवरी लेखक कैसे पता लगाने से बचने की कोशिश करते हैं, इसका एक और उदाहरण डिस्क पर छोड़े गए निशान के साथ काम कर रहा है। एक दुर्भावनापूर्ण प्रोग्राम एक बड़ी मात्रा में गोपनीय डेटा एकत्र करता है जो कुछ समय के लिए फाइलों में संग्रहीत होता है और सी एंड सी-सर्वर पर एक सफल अपलोड के बाद हटा दिया जाता है। समस्या यह है कि एक अनुभवी सिस्टम प्रशासक हटाए गए फ़ाइलों को पुनर्प्राप्त कर सकता है, जो पीड़ित को समझौते के बारे में पता चलने के बाद हमले की जांच करने में मदद करेगा। यह संभव है क्योंकि फ़ाइल को हटाने के बाद भी कुछ जानकारी डिस्क पर रहती है। इसे रोकने के लिए, InvisiMole के पास सभी फ़ाइलों को सुरक्षित रूप से हटाने का विकल्प है। इसका अर्थ है कि पहले डेटा को शून्य या यादृच्छिक बाइट्स के साथ ओवरराइट किया गया है, और उसके बाद ही फ़ाइल को हटा दिया गया है।

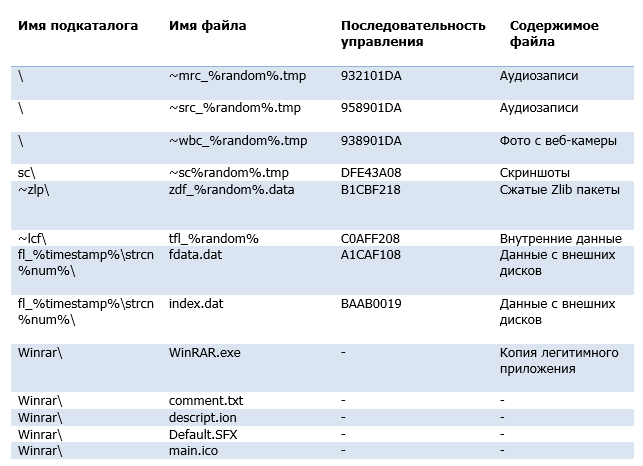

अंतर्निहित स्मृति

पिछले दरवाजे के कॉन्फ़िगरेशन और एकत्र किए गए डेटा को दो पते पर संग्रहीत किया जाता है - यह कार्यशील निर्देशिका और रजिस्ट्री कुंजी है। पिछले दरवाजे आदेशों का एक महत्वपूर्ण हिस्सा इन डेटा भंडारण स्थानों और उनकी सामग्री में हेरफेर करने के लिए डिज़ाइन किया गया है।

एक दूरस्थ सर्वर से कमांड का उपयोग करके कार्य निर्देशिका का स्थान निर्धारित किया जाता है। निर्देशिका का उपयोग फ़ाइलों के एक अस्थायी भंडारण के रूप में किया जाता है जिसमें एक समझौता किए गए कंप्यूटर से एकत्रित जानकारी होती है। इन फ़ाइलों में एक सामान्य नामकरण विधि, एन्क्रिप्शन एल्गोरिथ्म और संरचना है। उन्हें XOR सिफर के एक सरल संस्करण के साथ एन्क्रिप्ट किया गया है, जिसका उपयोग मालवरी के घटकों में किया जाता है। फ़ाइल प्रकार फ़ाइल की शुरुआत में स्थित 4-बाइट नियंत्रण अनुक्रम से प्राप्त किया जा सकता है।

एकत्र किए गए डेटा को संग्रहीत करने के अलावा, निर्देशिका का उपयोग वैध WinRAR.exe एप्लिकेशन की प्रतिलिपि के लिए होम निर्देशिका के रूप में किया जाता है। मालवर इसे कॉपी करता है और चोरी हुए डेटा को संग्रह करने के लिए इसका उपयोग करता है।

रजिस्ट्री कॉन्फ़िगरेशन डेटा, साथ ही साथ कार्यशील निर्देशिका में फ़ाइलों की एक सूची संग्रहीत करता है। डेटा को बाइनरी फ़ाइल माल्वारी में लागू ज़्लिब प्रक्रिया का उपयोग करके पैक किया जाता है, और आंतरिक फ़ाइलों के समान सिफर का उपयोग करके एन्क्रिप्ट किया गया है।

पिछले दरवाजे की टीमें

मध्यवर्ती परिणाम और कॉन्फ़िगरेशन डेटा संग्रहीत करने के लिए अस्सी से अधिक बैकडोर कमांड्स कार्यशील निर्देशिका और रजिस्ट्री कुंजियों का उपयोग करते हैं। दुभाषिया में पिछले दरवाजे के साथ ग्राफ चित्र 8 में दिखाया गया है।

सभी आदेशों का लगभग एक तिहाई रजिस्ट्री में संग्रहीत कॉन्फ़िगरेशन डेटा को पढ़ने और अद्यतन करने से संबंधित है। शेष आदेशों की आईडी और विवरण नीचे सूचीबद्ध हैं।

4 - निर्देशिका में फ़ाइल जानकारी की एक सूची बनाएं

6 - फ़ाइल डाउनलोड करें

20 - सक्रिय प्रक्रियाओं की सूची दें

22 - आईडी द्वारा प्रक्रिया को समाप्त करें

24 - फ़ाइल निष्पादित करें

26 - फाइल डिलीट करें

28 - आईपी अग्रेषण तालिका प्राप्त करें

30 - किसी फ़ाइल में डेटा लिखें

३१ - निष्क्रियता

38 - खातों की एक सूची बनाएं

40 - सिस्टम में सेवाओं की एक सूची बनाएं

42 - लोड किए गए ड्राइवरों की एक सूची बनाएं

43 - बुनियादी सिस्टम जानकारी (कंप्यूटर का नाम, ओएस संस्करण, मेमोरी स्थिति, स्थानीय समय, डिस्क की जानकारी, कॉन्फ़िगर की गई प्रॉक्सी के बारे में जानकारी, सिस्टम और प्रक्रियाओं के लिए वर्तमान डेटा निष्पादन रोकथाम नीति, आदि) एकत्र करें।

44 - स्थापित सॉफ्टवेयर की एक सूची बनाओ

46 - स्थानीय उपयोगकर्ताओं और सत्र की जानकारी सूचीबद्ध करें

48 - उपयोगकर्ताओं द्वारा उपयोग किए जाने वाले अनुप्रयोगों की एक सूची बनाएं

५२ - निर्देशिका संरचना बनाएँ

78 - रिमोट शेल बनाएं

81 - रिमोट शेल के माध्यम से कमांड चलाएँ

91 - उपयोगकर्ता खाता नियंत्रण सक्षम / अक्षम करें

93 - अंतिम उपयोगकर्ता सत्र / शट डाउन / रीस्टार्ट सिस्टम

101 - निर्दिष्ट निर्देशिकाओं में परिवर्तन और रिकॉर्ड परिवर्तन

103 - निर्देशिका हटाएं

109 - मॉनिटर चालू / बंद करें और स्टैंडबाय सक्षम करें

120 - डिस्प्ले / सक्रिय विंडो का स्क्रीनशॉट लें

126 - प्रदर्शन / सक्रिय विंडो का स्क्रीनशॉट लें और कॉन्फ़िगरेशन डेटा को अपडेट करें

130 - असंबद्ध डिस्क पर संसाधन जानकारी की सूची

132 - फ़ाइल का नाम बदलें / स्थानांतरित करें, फ़ाइल के निर्माण / उद्घाटन / लेखन समय को निर्दिष्ट में बदलें

134 - हाल ही में खोली गई फ़ाइलों की सूची

152 - डिस्कनेक्ट करें (पहले से जुड़ा हुआ) हटाने योग्य ड्राइव

155 - रजिस्ट्री कुंजी को बनाएँ / हटाएं, रजिस्ट्री कुंजी मूल्यों को सेट / हटाएं, या रजिस्ट्री मूल्यों / कुंजी / डेटा को सूचीबद्ध करें

159, 161 - रूटिंग / फ़ायरवॉल को बंद करें, एक विशिष्ट पोर्ट पर एक प्रॉक्सी सर्वर बनाएं

172 - कंप्यूटर को पुनरारंभ करने के लिए पूछते हुए संवाद बॉक्स को दोहराएं

175 - फ़ाइल हेरफेर के लिए बाईपास उपयोगकर्ता खाता नियंत्रण

177 - एक फ़ाइल बनाएं और लिखें, निर्माण / खोलने / बदलने के समय पर डेटा सेट करें

181 - सभी सिस्टम पुनर्स्थापना बिंदु निकालें

183 - WinRAR एप्लिकेशन का रीसेट (वैध) घटक

185 - पासवर्ड से सुरक्षित संग्रह में फ़ाइलें जोड़ें (पासवर्ड = "12KsNh92Dwd")

187 - डीएलएल को डिक्रिप्ट, अनज़िप और लोड करें, RC2CL, RC2FM संसाधनों से एक्सई फ़ाइलों को लोड करें

189 - एक सिस्टम पुनर्स्थापना बिंदु बनाएं

191 - पासवर्ड सुरक्षित संग्रह को निकालें (12KsNh92Dwd)

193 - एन्क्रिप्टेड फ़ाइल को बदलें

195 - मुख्य प्रक्रिया पूरी होने के बाद पुनः प्रारंभ करें

197 - एक पैटर्न में हार्ड-कोडेड डेटा के 198 बाइट भेजें

199 - फ़ाइल का नाम बदलें / स्थानांतरित करें

206 - डीसीएल को डिक्रिप्ट, अनज़िप करें और डाउनलोड करें, RC2CL, RC2FM संसाधनों से exe फाइलें लोड करें

211 - एकत्र जानकारी (स्क्रीनशॉट, ऑडियो रिकॉर्डिंग, आदि) डाउनलोड करें

213 - सक्रिय विंडो की एक सूची बनाएं

218 - इनपुट उपकरणों से ऑडियो रिकॉर्डिंग के लिए एपीआई

220 - एक वेब कैमरा से फ़ोटो लेने के लिए एपीआई

224 - प्रत्येक सिस्टम स्टार्टअप पर निष्पादित फाइलों की एक सूची बनाएं

226 - सक्षम वायरलेस नेटवर्क (मैक एड्रेस, एसएसआईडी, सिग्नलिंग अंतराल) की एक सूची बनाएं

228 - संपीड़ित Zlib पैकेट रीसेट करें

चित्र 8. दुभाषिया में पिछले दरवाजे का कार्य (पठनीयता के लिए आईडीए प्रो में समूह नोड्स फ़ंक्शन का उपयोग करके मूल और संशोधित)

चित्र 8. दुभाषिया में पिछले दरवाजे का कार्य (पठनीयता के लिए आईडीए प्रो में समूह नोड्स फ़ंक्शन का उपयोग करके मूल और संशोधित)निष्कर्ष

InvisiMole एक पूर्ण विशेषताओं वाला स्पाइवेयर सॉफ्टवेयर है जो व्यापक सुविधाएँ प्रदान करता है जो अन्य प्रसिद्ध साइबर जासूसी उपकरणों के साथ प्रतिस्पर्धा कर सकता है।

कोई केवल अनुमान लगा सकता है कि लेखक डुप्लिकेट फ़ंक्शन के साथ दो मॉड्यूल का उपयोग क्यों करते हैं।

यह माना जा सकता है कि छोटे मॉड्यूल ,, का RC2FMउपयोग टोही के पहले चरण में किया जाता है, और बड़ा ,, RC2CLकेवल मशीनों पर चलता है - ब्याज ऑपरेटरों। लेकिन ऐसा नहीं है - दो मॉड्यूल एक साथ लॉन्च किए जाते हैं। दूसरा संभावित स्पष्टीकरण: मॉड्यूल को विभिन्न लेखकों द्वारा इकट्ठा किया जाता है और फिर ऑपरेटरों को अधिकतम उपकरण प्रदान करने के लिए संयुक्त किया जाता है।इनविसीमोले पहचान और विश्लेषण से बचने के लिए केवल कुछ तकनीकों का उपयोग करता है। हालाँकि, स्पाइवेयर का उपयोग कम संख्या में उच्च-रैंकिंग लक्ष्यों पर हमलों में किया गया था, वह कम से कम पांच वर्षों तक पता लगाने से बचने में सफल रही।समझौता संकेतक (IoCs)

ESET का पता लगाना

Win32/InvisiMole.A trojan

Win32/InvisiMole.B trojan

Win32/InvisiMole.C trojan

Win32/InvisiMole.D trojan

Win64/InvisiMole.B trojan

Win64/InvisiMole.C trojan

Win64/InvisiMole.D trojanSHA-1 हैश

5EE6E0410052029EAFA10D1669AE3AA04B508BF9

2FCC87AB226F4A1CC713B13A12421468C82CD586

B6BA65A48FFEB800C29822265190B8EAEA3935B1

C8C4B6BCB4B583BA69663EC3AED8E1E01F310F9F

A5A20BC333F22FD89C34A532680173CBCD287FF8C & C सर्वर डोमेन नाम

activationstate.sytes[.]net

advstatecheck.sytes[.]net

akamai.sytes[.]net

statbfnl.sytes[.]net

updchecking.sytes[.]netसी और सी सर्वर के आईपी पते और गतिविधि की अवधि

2013-2014 - 46.165.231.85

2013-2014 - 213.239.220.41

2014-2017 - 46.165.241.129

2014-2016 - 46.165.241.153

2014-2018 - 78.46.35.74

2016-2016 - 95.215.111.109

2016-2018 - 185.118.66.163

2017-2017 - 185.118.67.233

2017-2018 - 185.156.173.92

2018-2018 - 46.165.230.241

2018-2018 - 194.187.249.157रजिस्ट्री कुंजी और मूल्य

RC2FM

[HKEY_CURRENT_USER\Software\Microsoft\IE\Cache]

"Index"RC2CL

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Console]

or [HKEY_CURRENT_USER\Software\Microsoft\Direct3D]

"Settings"

"Type"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\OLE]

or [HKEY_CURRENT_USER\Software\Microsoft\Direct3D]

"Common"

"Current"

"ENC"

"FFLT"

"Flag1"

"FlagLF"

"FlagLF2"

"IfData"

"INFO"

"InstallA"

"InstallB"

"LegacyImpersonationNumber"

"LM"

"MachineAccessStateData"

"MachineState 0"

"RPT"

"SP2"

"SP3"

"SettingsMC"

"SettingsSR1"

"SettingsSR2"फ़ाइलें और फ़ोल्डर्स

RC2FM

%APPDATA%\Microsoft\Internet Explorer\Cache\AMB6HER8\

%volumeSerialNumber%.dat

content.dat

cache.dat

index.dat

%APPDATA%\Microsoft\Internet Explorer\Cache\MX0ROSB1\

content.dat

index.dat

%random%.%ext%

%APPDATA%\Microsoft\Internet Explorer\Cache\index0.datRC2CL

Winrar\

comment.txt

descript.ion

Default.SFX

WinRAR.exe

main.ico

fl_%timestamp%\strcn%num%\

fdata.dat

index.dat

~mrc_%random%.tmp

~src_%random%.tmp

~wbc_%random%.tmp

sc\~sc%random%.tmp

~zlp\zdf_%random%.data

~lcf\tfl_%random%