ध्यान दें - यह

एक नोट का एक

तुच्छ अनुवाद है कि कैसे

जोनाथन बोमन ने सार्वजनिक AWS S3 को पाया, जिसका उपयोग Apple.com उप डोमेन में से एक पर किया गया था। इसके अलावा, यह नोट अच्छा है कि यह धैर्य के साथ संयोजन में कई छोटी उपयोगिताओं के लाभों को प्रदर्शित करता है।

कॉफी लें और

एक्वाटोन शुरू

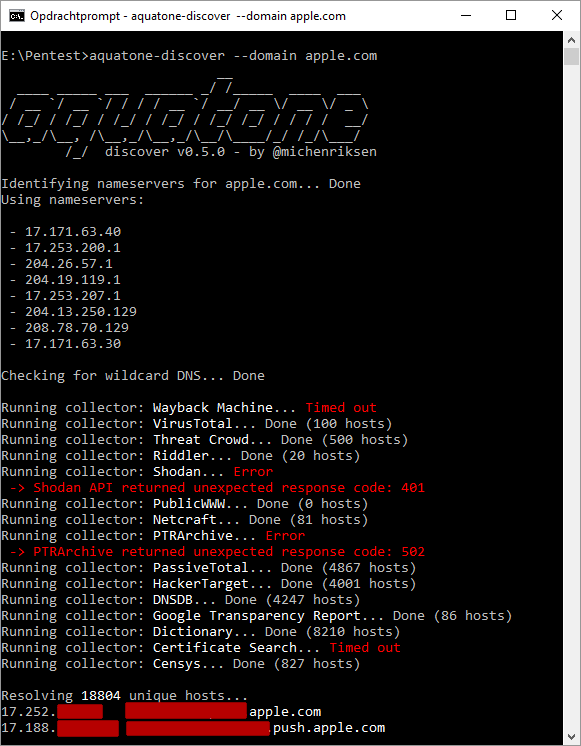

करें । यह उपयोगिता एक दिए गए डोमेन में उप-डोमेन का पता लगा सकती है जो एक शब्दकोश के साथ खुले स्रोतों और जानवर बल का उपयोग कर सकती है।

एक्वाटोन की चार अलग-अलग टीमें हैं:

- एक्वाटोन-खोज - विभिन्न उप-डोमेन की खोज करता है

- एक्वाटोन-स्कैन - आइटम 1 के परिणाम को स्कैन करता है। बंदरगाहों को खोलने के लिए

- Aquatone-इकट्ठा - एक HTML रिपोर्ट में सभी परिणामों को इकट्ठा करते हुए, प्रत्येक उपडोमेन के स्क्रीनशॉट बनाता है

- एक्वाटोन-टेकओवर - बाहरी मेजबानों द्वारा आयोजित निष्क्रिय उप डोमेन को खोजने की कोशिश करता है। एक मिला? रजिस्टर जाओ और अपना इनाम पाओ!

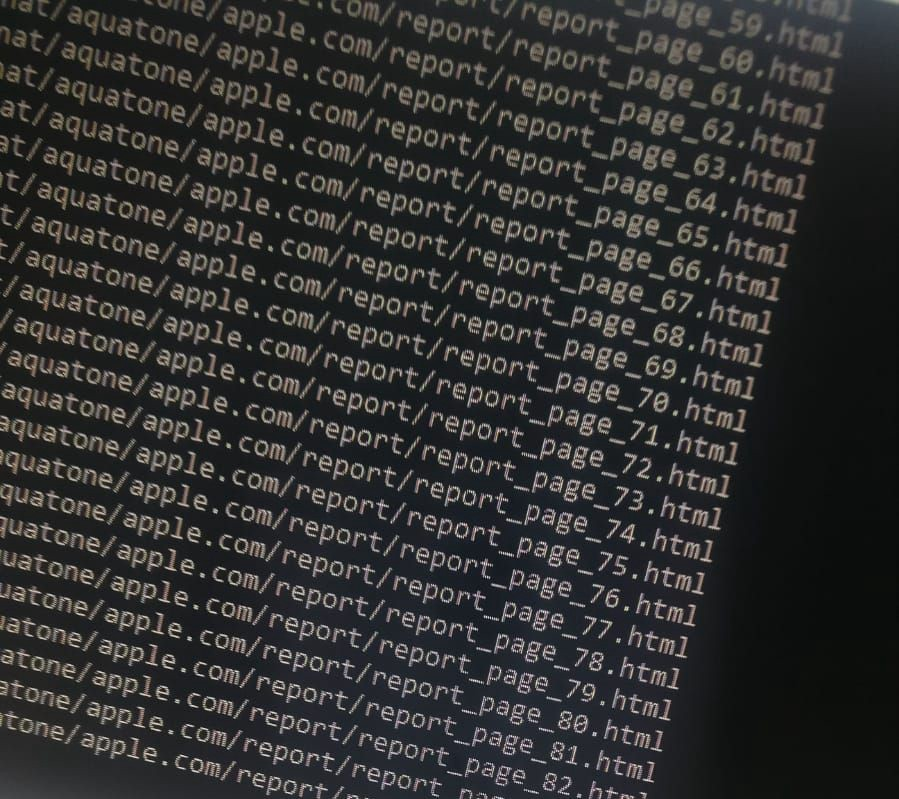

एक्वाटोन की रिपोर्ट आउटपुट

एक्वाटोन की रिपोर्ट आउटपुटहम बैठते हैं, प्रतीक्षा करते हैं, सपने देखते हैं।

आमतौर पर इसे खोजने, स्कैन करने और एकत्र करने में कुछ मिनट लगते हैं।

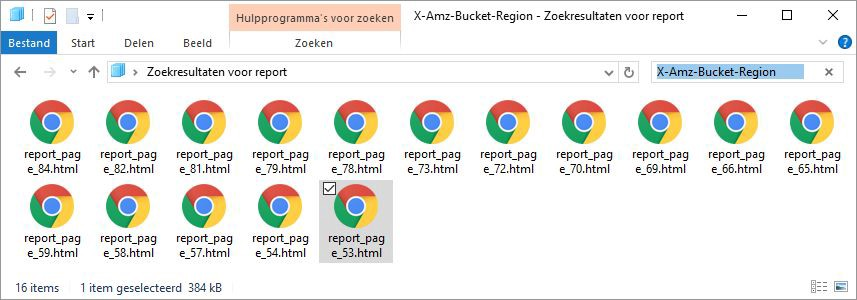

Apple.com के बारे में क्या? इसमें 30 मिनट, 84 रिपोर्टें, 18k अद्वितीय मेजबान थे।

क्या हम Apple.com स्कैन के लिए एक्वाटोन का उपयोग करने वाले पहले व्यक्ति हैं? निश्चित रूप से नहीं। क्या अन्य लोगों ने सभी 84 पृष्ठ पढ़े हैं? निश्चित रूप से नहीं।

इसलिए पृष्ठ 50 से शुरू करें और केवल अंतिम 34 पृष्ठ पढ़ें।

पैटर्न विसंगतियों के लिए खोजेंरिपोर्ट पढ़ने के 50 मिनट बाद, एक टेम्प्लेट देखा जाता है। उनमें से एक यह है कि ऐप्पल.कॉम कभी-कभी अपने उपडोमेन द्वारा उपयोग की गई फ़ाइलों को संग्रहीत करने के लिए AWS S3 का उपयोग करता है। इसलिए, यदि आप S3 में से किसी एक पर लिख सकते हैं, तो आप Apple.com उप डोमेन में से किसी एक को एक्सेस प्रदान कर सकते हैं।

सभी 84x रिपोर्ट पढ़ना उबाऊ है। सभी रिपोर्टों में सर्वर द्वारा भेजे गए http हेडर होते हैं। S3 - हमेशा X-Amz- बकेट-रीजन हेडर भेजता है। रिपोर्ट में इस शीर्षक के लिए खोजें:

अब प्रत्येक को मैन्युअल रूप से देखने की जरूरत है कि यदि आप url खोलते हैं तो क्या होगा। लगभग सभी उप-डोमेन पहुँच से वंचित कर देते हैं।

सिवाय एक:

live-promotions.apple.com S3 प्रतिक्रिया, बाल्टी नाम और निर्देशिका सामग्री से युक्त।

S3 प्रतिक्रिया, बाल्टी नाम और निर्देशिका सामग्री से युक्त।तो अब S3 बाल्टी नाम है। इससे आप सीधे इससे जुड़ सकते हैं।

कैसे पहुंचें,

यहां देखें ।

आपको एडब्ल्यूएस के कमांड लाइन इंटरफ़ेस को स्थापित करने की आवश्यकता है और आप ऊपर दिए गए उत्तर से नाम का उपयोग करके इस बाल्टी को खोलने का प्रयास कर सकते हैं

उसके बाद, आप नकली लॉगिन पेज डाउनलोड करने और इसे ब्राउज़र में खोलने का प्रयास कर सकते हैं।

aws s3 cp login.html s3://$bucketName --grants read=uri=http://acs.amazonaws.com/groups/global/AllUsers

खाना बनानानिष्कर्ष

खाना बनानानिष्कर्षApple के S3 बाल्टी को पढ़ने / लिखने के लिए पूर्ण पहुँच प्राप्त की गई थी, जो कि उनके एक उप-डोमेन पर उपलब्ध है। फ़िशिंग साइट पर बाढ़ या कुकीज़ चुराने के लिए पर्याप्त।

निर्णयअनाम उपयोगकर्ताओं को पढ़ने / लिखने की अनुमति कभी न दें

सौभाग्य से, S3 सुरक्षा बहुत सरल और डिफ़ॉल्ट है।

देखें doc:

docs.aws.amazon.com/AmazonS3/latest/dev/access-control-overline.htmlवह क्या था:- live-promotions.apple.com पर फ़िशिंग पेज अपलोड किया गया

- आप आगंतुकों कुकीज़ चुरा सकता है

- बाल्टी से गोपनीय फाइलों को खींचना संभव था (इसमें xcode पर परियोजनाएं शामिल थीं)

हॉल ऑफ फेम4 घंटे के बाद, मुझे बग की पुष्टि करने वाले Apple की प्रतिक्रिया मिली। उस दिन इसे ठीक कर लिया गया था और अब

हॉल ऑफ फेम में इसका उल्लेख किया

गया हैदर्शकों से पत्र + स्क्रीन समय06/19/2018 बग की खोज की और सूचना दी

06/19/2018 Apple ने बग की पुष्टि की

06/19/2018 Apple ने बग को ठीक किया

06-22-2018 Apple ने हॉल ऑफ फेम में मेरा उल्लेख किया

06-22-2018 को यह ब्लॉग प्रकाशित किया