पेगासस बैंकिंग ट्रोजन के लिए स्रोत कोड हाल ही में

प्रकाशित किया गया है। संग्रह के नाम पर कारबानक समूह के उल्लेख के बावजूद, मिनर्वा लैब्स के शोधकर्ताओं

ने ट्रोजन के इस समूह में शामिल होने से

इनकार किया और

बुहतराप (रतोपक) समूह में अपनी भागीदारी साबित की। संग्रह के अंदर ट्रोजन के काम का संक्षिप्त विवरण, इसके स्रोत कोड, बैंक भुगतान प्रणाली का विवरण और कई रूसी बैंकों के कर्मचारियों का डेटा है।

इस मालवेयर का सोर्स कोड आर्किटेक्चर काफी दिलचस्प है। कार्यक्षमता को संकलन चरण में एकल "बिनपैक" में इकट्ठा किए गए मॉड्यूल में विभाजित किया गया है। संकलन प्रक्रिया में tric.pfx फ़ाइल से प्रमाणपत्र के साथ निष्पादन योग्य फ़ाइलों पर हस्ताक्षर करना भी शामिल है, जो संग्रह में नहीं है।

कोई कम उत्सुक नहीं है पेगासस की नेटवर्क गतिविधि, जो संक्रमण के बाद, डोमेन के भीतर फैलने की कोशिश करती है और जानती है कि पाइप और मेल्सलेट परिवहन का उपयोग करने वाली मशीनों के बीच डेटा को कैसे प्रॉक्सी किया जाए। हमने ट्रोजन की नेटवर्क गतिविधि की विशेषताओं का अध्ययन करने पर ध्यान केंद्रित किया और जल्दी से

पीटी नेटवर्क अटैक डिस्कवरी उत्पाद से पेगासस का पता लगाया। यह अपने सभी उपयोगकर्ताओं को इस ट्रोजन की गतिविधि और उसके नेटवर्क पर इसके संशोधनों का समय पर पता लगाने की अनुमति देगा। इस लेख में, मैं नेटवर्क वितरण तंत्र और पेगासस की प्रतियों के बीच बातचीत का विस्तृत विवरण दूंगा।

पहचान

मशीन पर एक बार, मुख्य इंस्टॉलर एक्स मॉड्यूल प्रक्रिया होलोइंग तकनीक का उपयोग करके svchost.exe में कोड इंजेक्ट करता है और, मुख्य मॉड्यूल को इनिशियलाइज़ करने के बाद, पेगासस कई समानांतर प्रक्रियाओं को शुरू करता है:

- डोमेन प्रतिकृति - नेटवर्क के भीतर खुफिया में लगी हुई है और अन्य विंडोज मशीनों में फैलने का प्रयास करती है।

- मेल्सलोट श्रोता प्रसारण मेलसोट संदेशों के लिए सुनता है, जिसके माध्यम से पेगासस खनन किए गए खातों को भेजता है। स्लॉट नाम संकलन समय पर उत्पन्न होता है।

- पाइप सर्वर श्रोता मशीन की ओर से उत्पन्न नाम के साथ विंडोज पाइप को सुनता है। ये पाइप मुख्य रूप से नेटवर्क पर अन्य पेगासस प्रतियों और उनकी बातचीत का पता लगाने के लिए उपयोग किए जाते हैं।

- Logon Passwords समय-समय पर हर कुछ मिनटों में Mimikatz के मॉड्यूल के साथ खाता डेटा डंप करने की कोशिश करता है।

- नेटवर्क कनेक्टिविटी CnC सर्वर और आवधिक संदेश के साथ संचार के लिए जिम्मेदार है।

// start transports which links data with our CB-manager pwInitPipeServerAsync(dcmGetServerCallback()); mwInitMailslotServer(dcmGetServerCallback()); ... // start broadcasting creds to other machines cmStartupNetworkBroadcaster();

डोमेन प्रतिकृति

पेगासस में सबसिस्टम में से एक विंडोज नेटवर्क पर लेटरल मूवमेंट के लिए जिम्मेदार है। वितरण को दो महत्वपूर्ण चरणों में विभाजित किया गया है:

- पड़ोसी कारों का पता लगाना।

- एक मशीन के लिए प्रतिकृति की कोशिश की।

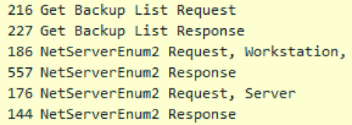

एक डोमेन में पड़ोसी मशीनों की खोज दो एपीआई कॉल के माध्यम से की जाती है:

NetServerEnum, जिसे ब्राउज़र सेवा की आवश्यकता है और WNetOpenEnum / WNetEnumResource पर कॉल करता है।

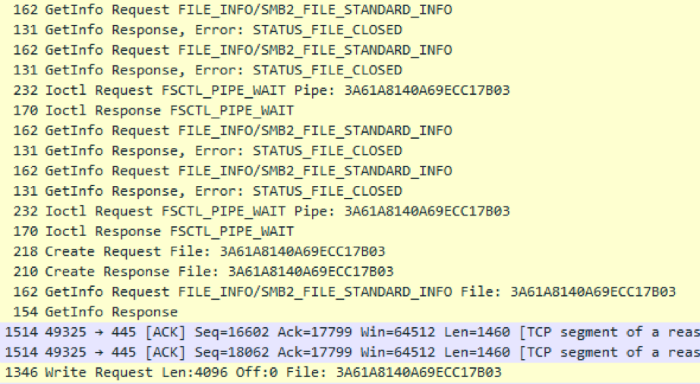

यदि वे पहले से ही संक्रमित हैं, तो डोमेन में पाई गई सभी मशीनों को स्कैन किया जाना चाहिए। पेगासस प्रत्येक 200 मिलीसेकंड उत्पन्न जनन पाइप नाम को एक पंक्ति में 20 से अधिक बार सर्वेक्षण करता है। हमने इस असामान्य व्यवहार का उपयोग डोमेन में पेगासस गतिविधि के संकेतकों में से एक के रूप में किया। संक्रमण के किसी भी लक्षण का पता नहीं लगने पर, मैलवेयर अगले चरण - प्रतिकृति प्रयास के लिए आगे बढ़ता है।

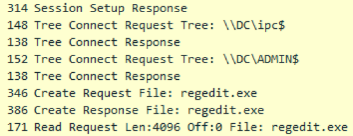

प्रतिकृति इस प्रकार है। होस्ट पर पाए गए खातों (केएम) का उपयोग करते हुए, पेगासस आईपीसी $ और एडीएमआईएन $ गेंदों के लिए एसएमबी प्रोटोकॉल का उपयोग करके मशीन में प्रवेश करने का प्रयास करता है, और अगर आईपीसी $ की पहुंच है और एडीएमआईएन $ तक कोई पहुंच नहीं है, तो पेगासस निष्कर्ष निकालता है कि यह सही है खाता अपर्याप्त है और इसे अमान्य के रूप में चिह्नित किया जाना चाहिए। ADMIN $ बॉल तक पहुँच प्राप्त करने के बाद, जो% windir% फ़ोल्डर के लिए एक उपनाम है, मैलवेयर भविष्य में उपयुक्त मॉड्यूल का उपयोग करने के लिए मशीन की वास्तुकला को निर्धारित करने की कोशिश करता है।

आर्किटेक्चर निर्धारण एल्गोरिथम रिमोट मशीन पर पीई फ़ाइल हेडर पर आधारित है। इस तरह की फाइल के रूप में, पेगासस% विंडिर% फोल्डर से पहले 4 किलोबाइट्स नोटपैड.एड को पढ़ने की कोशिश करता है। इस पद्धति का एक स्पष्ट दोष यह है कि विंडोज सर्वर 2012 पर, नोटपैड% विंडीर% \ System32 पथ पर स्थित है।

Windows 7 पर स्थान notepad.exe:

C:\Users\Administrator>where notepad.exe C:\Windows\System32\notepad.exe C:\Windows\notepad.exe

विंडोज सर्वर 2012 पर:

C:\Users\Administrator>where notepad.exe C:\Windows\System32\notepad.exe

यदि यह नोटपैड। Exe का पता नहीं लगाता है, तो पेगासस सर्वर को संक्रमित नहीं कर सकता है, भले ही इसमें आवश्यक अधिकारों के साथ खाता जानकारी हो। % विंडर% में नोटपैड की सरल अनुपस्थिति विंडोज सर्वर 2012 पर पेगासस के वितरण को रोक सकती है। इस संबंध में regedit.exe का उपयोग करना अधिक विश्वसनीय है।

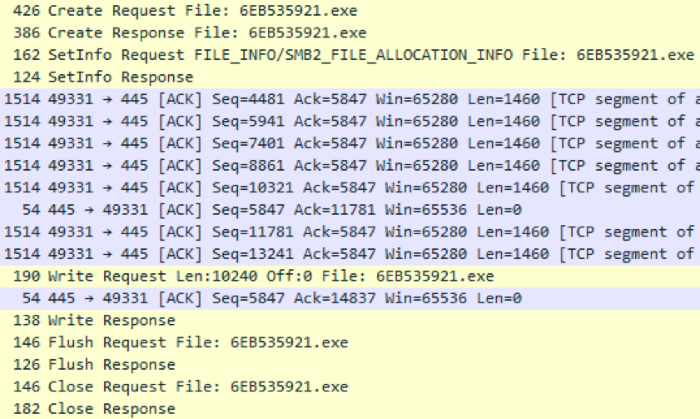

लक्ष्य सर्वर की वास्तुकला को सफलतापूर्वक परिभाषित करने के बाद, पेगासस आकार में लगभग 10 किलोबाइट्स के एक छोटे आरएसई (रिमोट सर्विस एक्सई) ड्रॉपर को लोड करता है, जिसका कार्य पाइप के माध्यम से पेगासस मॉड्यूल से स्पष्ट रूप में पाइप के माध्यम से बिनपैक को लोड करना और शेलकोड मॉड्यूल को नियंत्रण स्थानांतरित करना है। ड्रॉपर नाम एक छद्म यादृच्छिक तरीके से बना है और इसमें 8 से 15 वर्णों तक हेक्साडेसिमल वर्णों की एक स्ट्रिंग शामिल है। छद्म-यादृच्छिक जनरेटर को लक्ष्य मशीन के नाम के आधार पर आरंभीकृत किया जाता है और ड्रॉपर की पिछली प्रतियों के साथ% विंडिर% के संभावित अव्यवस्था से बचने के लिए शुरू के बीच एक ही होगा।

एंटीवायरस द्वारा अखंडता और संभावित विलोपन के लिए ड्रॉपर की जांच की जाती है, जिसके बाद इसे दो कार्यान्वित तंत्रों में से एक - SCM या WMI द्वारा लॉन्च किया जाता है, और सबसे पहले पेगासस WMI तंत्र के माध्यम से RSE शुरू करने का प्रयास करता है, और केवल सेवा नियंत्रण प्रबंधक (SCM) का उपयोग करता है। ऐसा इसलिए है क्योंकि SCM विंडोज लॉग में अधिक निशान छोड़ता है। पेगासस के रचनाकारों ने अन्य वितरण विधियों की भी योजना बनाई - Wsh Remote, Powershell remoting, Task Scheduler, और RDP के माध्यम से कमांड निष्पादित करने के लिए एक मॉड्यूल विकास के तहत था।

जैसा कि ऊपर उल्लेख किया गया है, एक सफल लॉन्च के बाद, ड्रॉपर जाँच करता है और सुनने के लिए पाइप खोलता है और आने वाले पेलोड पर नियंत्रण स्थानांतरित करता है।

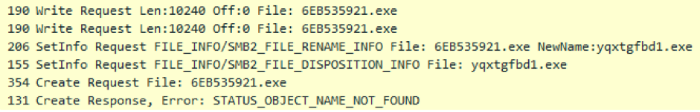

चूंकि पेगासस कोड को svchost.exe प्रक्रिया में प्रोसेस होलिंग विधि द्वारा इंजेक्ट किया जाता है, इसलिए प्राथमिक इंफेक्शन के मामले में न तो मूल इंस्टॉलर एक्स डिस्क पर रहना चाहिए, न ही वितरण के मामले में आरएसई ड्रॉपर। यदि ड्रॉपर अभी भी एक ज्ञात मार्ग से सुलभ है, तो पेगासस इसे अपने तरीके से हटा देता है:

- यादृच्छिक डेटा के साथ फ़ाइल की सामग्री को ओवरराइट करना;

- खाली डेटा (शून्य) के साथ ओवरराइटिंग;

- फ़ाइल का नाम बदलें;

- फ़ाइल विलोपन।

एक सफल संक्रमण के बाद, डोमेन प्रतिकृति वितरण प्रक्रिया फिर से शुरू होती है।

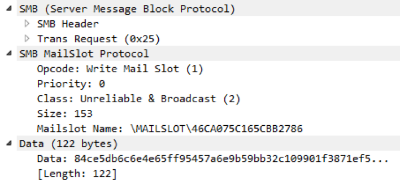

मेल्सलॉट काम करता है

पेगासस को खाता डेटा की पहुंच या तो पेगासस की एक अन्य प्रति से या mod_LogonPasswords मॉड्यूल से मिलती है, यह डोमेन द्वारा यूएस डेटा का प्रसारण शुरू करेगा। वितरण Mailslot- आधारित एसएमबी तंत्र का उपयोग करके किया जाता है, जो एक डोमेन में डेटा के एक छोटे हिस्से के यूनिडायरेक्शनल प्रसारण की अनुमति देता है। वितरण बेतरतीब ढंग से उत्पन्न स्लॉट नाम के अनुसार होता है और इसलिए कि डोमेन में सभी संक्रमित मशीनें एक ही नाम से डेटा भेज और प्राप्त कर सकती हैं, नाम के लिए छद्म यादृच्छिक जनरेटर बिल्ड के दौरान निर्दिष्ट TARGET_BUILDCHAIN_HIN चर से आरंभ किया जाता है।

चूंकि मेल्सलेट तंत्र अधिकतम पैकेट आकार पर एक सीमा लगाता है, केवल एक केएम को अंतिम मेलिंग समय के सिद्धांत के अनुसार एक समय में भेजा जाता है: सभी उपलब्ध केएम के बीच, डोमेन जिसकी अंतिम डाक की तारीख सबसे पुरानी है डोमेन द्वारा भेजी जाती है।

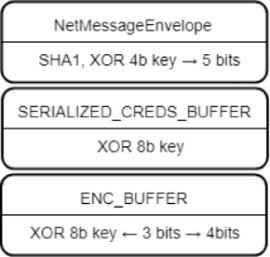

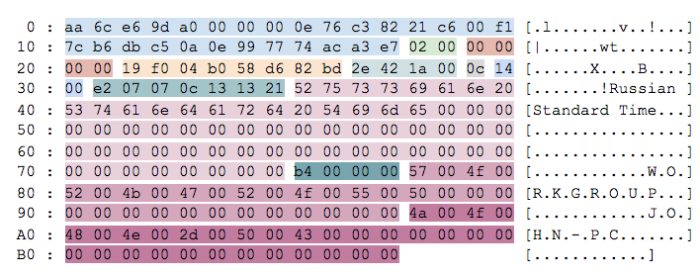

मेल्सलॉट में डेटा को स्पष्ट पाठ में प्रेषित नहीं किया जाता है, लेकिन XOR एन्क्रिप्शन की तीन परतों में लिपटे हुए हैं, और डेटा के साथ चाबियां प्रेषित की जाती हैं। पहली डेटा परत NetMessageEnvelope लिफाफा है जो SHA1 एल्गोरिथ्म द्वारा डेटा अखंडता की जाँच के साथ स्थानीय नेटवर्क पर प्रसारित सभी डेटा के लिए उपयोग किया जाता है। पैकेट की शुरुआत में 4 बाइट्स डेटा की कुंजी है, जिसे 5 बिट्स की दाईं ओर प्रति चक्र के बिट शिफ्ट्स द्वारा बदल दिया जाता है। लिफाफे के अंदर एक XOR एनकोडेड डेटा संरचना है जिसमें सीधे यूएस फ़ील्ड्स और वे जोड़े गए थे। 8 और बाइट कुंजी भी संरचना की शुरुआत में स्थित है, लेकिन ऑफसेट के बिना लागू किया जाता है। KM संरचना को डिकोड करने के बाद, यह केवल ENC_BUFFER संरचनाओं जैसे कंप्यूटर का नाम, डोमेन नाम, उपयोगकर्ता नाम और पासवर्ड से अलग-अलग फ़ील्ड को डिसेर्बलाइज़ करने के लिए बनी हुई है। इन क्षेत्रों को ऑफ़सेट के साथ 8-बाइट कुंजी के साथ एन्क्रिप्ट किया गया है। मेल्लोट पैकेज को डिक्रिप्ट करने की स्क्रिप्ट और इस तरह के पैकेज का एक उदाहरण यहां पाया जा सकता है:

स्क्रिप्ट ,

पीसीएपी ।

रिलीज़ संस्करण में मेल्सलॉट संदेश भेजने की अवधि 20 सेकंड से 11 मिनट तक है।

// some random wait before making next step DbgPrint("going to sleep");

खातों का आदान-प्रदान करने के अलावा, मेलस्लेट तंत्र का उपयोग इंटरनेट एक्सेस के साथ एक संक्रमित मशीन की खोज करने और इंटरनेट एक्सेस का विज्ञापन करने के लिए किया जाता है। NetMessageEnvelope लिफाफा भेजे जाने वाले संदेश के प्रकार को संग्रहीत करता है। बिना पहुंच के मशीन के बीच डेटा विनिमय और इंटरनेट एक्सेस वाली मशीन को पाइप के माध्यम से किया जाता है।

पाइप काम करता है

दो-तरफ़ा संचार या बड़ी मात्रा में डेटा के हस्तांतरण के लिए, पेगासस प्रतियां एक संचार चैनल के रूप में पाइप का उपयोग करती हैं। पाइप का नाम, हालांकि यह एक छद्म यादृच्छिक जनरेटर द्वारा भी उत्पन्न होता है, लेकिन मशीन के नाम और निर्माण पर निर्भर करता है और इस प्रकार, क्लाइंट और सर्वर भागों को एक ही नाम का उपयोग करने की अनुमति देता है।

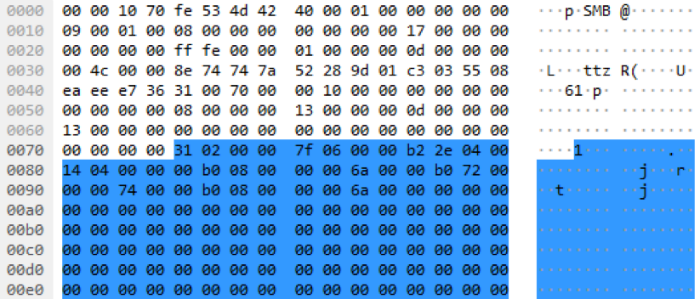

एकतरफा संचार में, उदाहरण के लिए, किसी अन्य मशीन की प्रतिकृति के दौरान बिनपेक को स्थानांतरित करना, डेटा एन्क्रिप्ट नहीं किया गया है और स्पष्ट में प्रेषित नहीं है। बीनपैक एक SHELLCODE_CONTEXT संरचना के साथ 561 बाइट्स की लंबाई के साथ शुरू होता है।

दो-तरफा संचरण के दौरान, उदाहरण के लिए, बिना इंटरनेट एक्सेस और एक CnC सर्वर के बिना पेगासस कॉपी के बीच डेटा को समेटना, XOR एन्क्रिप्शन के साथ एक ही नेटमैसेजेज लिफाफा संरचना का उपयोग मेल्सलोट के मामले में किया जाता है, क्योंकि यह आपको आईडी क्षेत्र में विभिन्न प्रकार के संदेशों के बीच अंतर करने की अनुमति देता है।

स्थापत्य रूप से, डेटा प्रॉक्सी को डेटा के एक हिस्से (PMI_SEND_QUERY) को स्थानांतरित करने के लिए अनुरोध के माध्यम से किया जाता है, प्रतिक्रिया में अनुरोध आईडी प्राप्त करता है और आईडी (PMI_CHECK_STATIN_QUERY) द्वारा कार्य की स्थिति को क्वेरी करता है। एक नियम के रूप में, एक अन्य लिफाफा संरचना को लोड के रूप में स्थानांतरित किया जाता है, जो विभिन्न कार्यात्मकताओं और एन्क्रिप्शन की एक और परत को जोड़ता है।

इसके अलावा, संक्रमित मशीनों के बीच बातचीत पर पाइप के साथ काम करना समाप्त नहीं होता है। Mod_KBRI_HD मॉड्यूल cmd.exe प्रक्रियाओं में कोड को इंजेक्ट करता है जो MoveFileExW कॉल को स्वीकार करता है और कॉपी किए जा रहे सभी डेटा का विश्लेषण करता है, क्योंकि यह भुगतान प्रक्रिया का हिस्सा है। यदि कॉपी की गई फ़ाइल में डेटा है जो हमलावरों के लिए ब्याज की है - भुगतान के साथ डेटा, इस बारे में एक अधिसूचना CnC सर्वर को भेजी जाती है। Cm_.exe में mod_KBRI मॉड्यूल के बीच संचार और Pegasus की एक प्रतिलिपि संक्रमित मशीन के अंदर एक पाइप के माध्यम से बाहर ले जाया जाता है जिसका नाम उत्पन्न नहीं होता है, लेकिन स्रोत कोड में हार्डकोड होता है:

\.\pipe\pg0F9EC0DB75F67E1DBEFB3AFA2

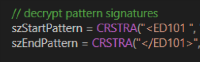

मॉड्यूल की कार्यक्षमता में टेम्पलेट के अनुसार फ्लाई पर डेटा खातों का प्रतिस्थापन भी शामिल है। स्क्रीनशॉट में खोजने के लिए पैटर्न का एक उदाहरण।

Cnc यातायात

CnC सर्वर के साथ सीधे डेटा एक्सचेंज के लिए एक अलग स्ट्रीम जिम्मेदार है, जो हर कुछ मिनटों में आंतरिक प्रक्रियाओं या मैलवेयर की अन्य प्रतियों से डेटा चंक्स की कतार की जाँच करता है और उन्हें सर्वर पर भेजता है।

Mod_NetworkConnectivity मॉड्यूल के प्रारंभ के दौरान, यह नेटवर्क कनेक्शन की एक मल्टीस्टेज जांच करता है:

1) प्रॉक्सी सर्वर सेटिंग्स का पता लगाना और

www.google.com से जुड़ने की कोशिश करना:

- रजिस्ट्री ब्रांच में \\ Software \\ Microsoft \\ Windows \\ CurrentVersion \\ इंटरनेट सेटिंग्स।

- WPADAD (WinHttpGetProxyForUrl पर कॉल करें)।

- वर्तमान उपयोगकर्ता के लिए प्रॉक्सी कॉन्फ़िगरेशन के माध्यम से कॉल करें (कॉल WinHttpGetIEProxyConfigForCurrentUser)।

2) Microsoft अद्यतन सर्वर और लौटाए गए डेटा के साथ कनेक्शन की जाँच करना (

difrootseq.txt ,

Ordrootstl.cab ,

rootupd.exe )

3) 6 पते में से एक के साथ HTTPS कनेक्शन का परीक्षण:

सभी जांचों को पारित करने के बाद ही, पेगासस का मानना है कि बाहरी नेटवर्क तक इसकी आवश्यक पहुंच है और एक संदेश के साथ मेल्सलॉट डोमेन के माध्यम से यह घोषणा कर सकता है। इसके अलावा, पेगासस खुद को छिपाने और व्यावसायिक घंटों के दौरान केवल CnC सर्वर के साथ संवाद कर सकता है - स्थानीय समय 9 बजे से 7 बजे तक।

Pegasus CRYPT_MODE_CBC / PKCS5_PADDING मोड में DES एन्क्रिप्शन का उपयोग करके एन्क्रिप्टेड रूप में राशि के हैश की गणना के साथ एक लिफाफे में लिपटे डेटा के चैंक भेजता है। एन्क्रिप्शन कुंजी केवल संकलन के दौरान चर पर निर्भर करती है, और इस प्रकार हम मालवेयर और सर्वर के बीच ट्रैफ़िक को केवल उसके BUILDCHAIN_HASH को जानते हुए डिक्रिप्ट कर सकते हैं। संग्रह के अंदर स्रोत कोड में, इस चर का मान 0x7393c9a643eb4a76 था। स्क्रिप्ट otstuk डिक्रिप्ट करने के लिए (चेक-इन) सर्वर से और इस तरह के एक पैकेज का एक उदाहरण यहां पाया जा सकता:

स्क्रिप्ट ,

PCAP ।

यह चेक-इन के दौरान या किसी भी डेटा के साथ ऐसी सामग्री (संरचना INNER_ENVELOPE) को CnC सर्वर में स्थानांतरित करता है। प्रारंभ में, एक लिफाफे के 28 बाइट्स होते हैं जिनकी लंबाई क्षेत्र और SHA1 राशि होती है।

उसी डेटा को पाइपों के माध्यम से समीपस्थ होने के दौरान मशीनों के बीच स्थानांतरित किया जाता है, लेकिन नेटमैसेज ई लिफाफा लिफाफे के अंदर लपेटा जाता है जिसे हम हैश राशि और XOR एन्क्रिप्शन के साथ जानते हैं।

CnC ऑपरेटर आदेशों या अन्य डेटा के साथ पेगासस प्रतियों और संदेशों को निष्पादित करने के लिए आदेश भेज सकता है, उदाहरण के लिए, EID_CREDENTIALS_LIST में अपने स्वयं के फ़ील्ड एन्क्रिप्शन परत हो सकते हैं, जैसा कि हमने प्रसारण खातों के उदाहरण में देखा था।

खोज

सबसे पहले, हम नेटवर्क पर पेगासस गतिविधि का पता लगाने में रुचि रखते थे और स्रोत कोड का सावधानीपूर्वक अध्ययन करने और परीक्षण वातावरण में चलने के बाद, हमने उन नेटवर्क विसंगतियों और कलाकृतियों की खोज की जो स्पष्ट रूप से नेटवर्क पर इस जटिल मैलवेयर की उपस्थिति का संकेत देते हैं। पेगासस को वास्तव में बहुमुखी कहा जा सकता है - यह संदेश भेजने और अन्य प्रतियों के साथ संचार स्थापित करने के लिए सक्रिय रूप से एसएमबी प्रोटोकॉल का उपयोग करता है, अन्य मशीनों में फैलता है और अपने स्वयं के विशेष तरीके से CnC सर्वर के साथ संचार करता है। डोमेन में एक पीयर-टू-पीयर नेटवर्क स्थापित करके, पेगासस की प्रतियां बाहरी नेटवर्क का मार्ग प्रशस्त करती हैं और एक दूसरे के माध्यम से ट्रैफ़िक को प्रॉक्सी करके CnC सर्वर के साथ संचार करती हैं। निष्पादन योग्य फ़ाइलों पर हस्ताक्षर करने के लिए और कनेक्शन सत्यापन के दौरान Microsoft और मोज़िला संसाधनों तक पहुँचने के लिए प्रमाण पत्र का उपयोग करने से होस्ट पर इसकी गतिविधि और पहचान का पता लगाना मुश्किल हो जाता है।

पेगासस स्रोत कोड परियोजना काफी अच्छी तरह से संरचित और वर्णित है, इसलिए निकट भविष्य में हम अन्य दुर्भावनापूर्ण कार्यक्रमों और संशोधनों की उपस्थिति से इसके कोड के कुछ हिस्सों की उधार लेने की उम्मीद कर सकते हैं।

दूरस्थ रूप से निष्पादित कमांड और खाता डेटा की खोज के लिए कई तंत्र अवास्तविक बने रहे, डेवलपर्स फ्लाई पर कार्यान्वयन के दौरान शेलकोड को बदलने की क्षमता भी जोड़ने जा रहे थे। और ये उनके सभी विचार नहीं हैं।

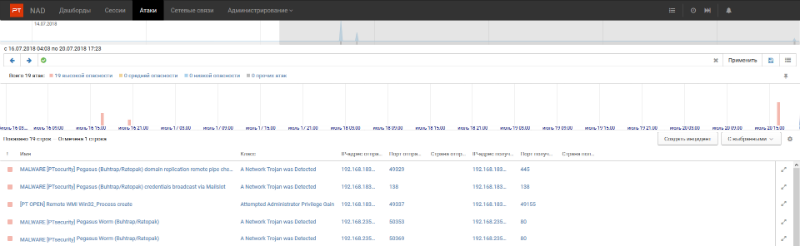

हमने पीटी एनएडी और आईडीएस सुरिकाटा के लिए कई हस्ताक्षर विकसित किए हैं, जो हमें विभिन्न चरणों में पेगासस-विशिष्ट नेटवर्क गतिविधि की पहचान करने की अनुमति देता है, जो इसकी गतिविधि के पहले सेकंड से शुरू होती है। आप हमारे

जीथूब और

ट्विटर पर सुरिकाटा आईडी के लिए खुले हस्ताक्षर पा सकते हैं, यदि आप सुरीटा-अपडेट अपडेट तंत्र का उपयोग करते हैं, तो वे स्वचालित रूप से आपके सुरिकटा में पहुंच जाएंगे।

आप देख सकते हैं कि नीचे स्क्रीनशॉट में पेगासस गतिविधि के लिए हस्ताक्षर कैसे काम करते हैं। यह हमारा नया

पीटी नेटवर्क अटैक डिस्कवरी उत्पाद है जो घटनाओं की पहचान करता है और उनकी जांच करने में मदद करता है:

इसके अलावा, समझौते के निम्नलिखित संकेतक (आईसी) का पता लगाने के लिए इस्तेमाल किया जा सकता है:

MIDSLOT \ 46CA075C165CBB2786

पाइप \ pg0F9EC0DB75F67E1DBEFB3AFA2

hxxp: //denwer/pegasus/index.php

hxxp: //mp3.ucrazy.org/music/index.php

hxxp: //support.zakon-auto.net/tuning/index.asp

hxxp: //video.tnt-online.info/tnt-comedy-tv/stream.php

@Attackdetection,

ट्विटर से सिरिल शिपुलिन

द्वारा पोस्ट किया गया |

तार