मेरा नाम केन वेस्टिन है, मैं आपको बताता हूं कि पेशेवर साइबर-स्टाकर होने का क्या मतलब है

(साइबर-स्टाकिंग किसी व्यक्ति, लोगों या संगठन के समूह को खोजने के लिए इंटरनेट का उपयोग है) ।

मैं GadgetTrak का संस्थापक हूं, जिसमें मैं एक हैकर और अंशकालिक सीईओ था, और लोगों से चुराए गए उपकरणों को पुनर्प्राप्त करने के लिए तकनीकी उपकरणों का विकास करने वाला। मैंने छवियों में EXIF डेटा खोजने के लिए एक खोज इंजन भी बनाया।

अब मैं GadgetTrak के लिए काम नहीं करता हूं और मैं वर्तमान में Tripwire Inc. में वर्तमान वरिष्ठ सुरक्षा विश्लेषक हूं, जो कई जांचों में शामिल है, सोशल नेटवर्क और अन्य स्रोतों से जानकारी इकट्ठा करता है, और बुरे लोगों को जेल भेजता है।

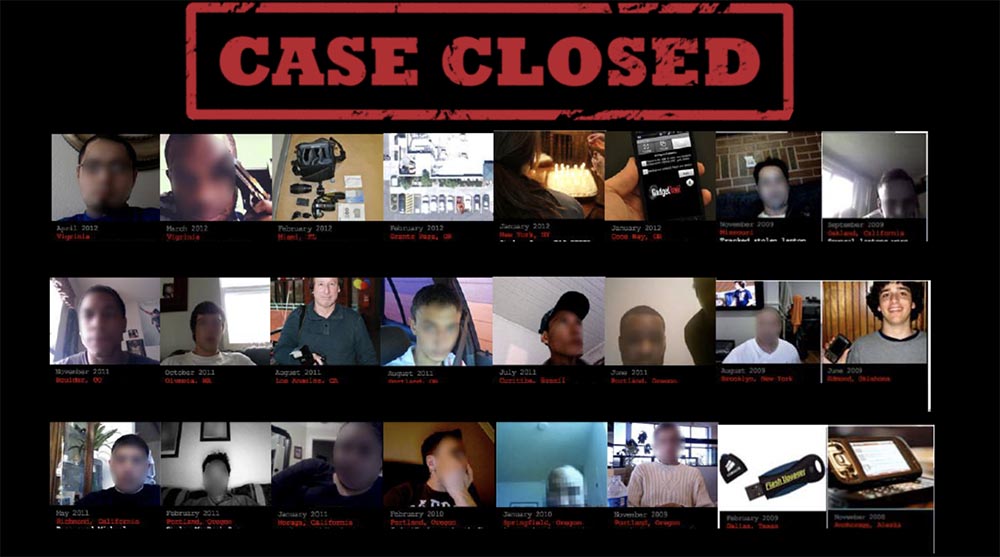

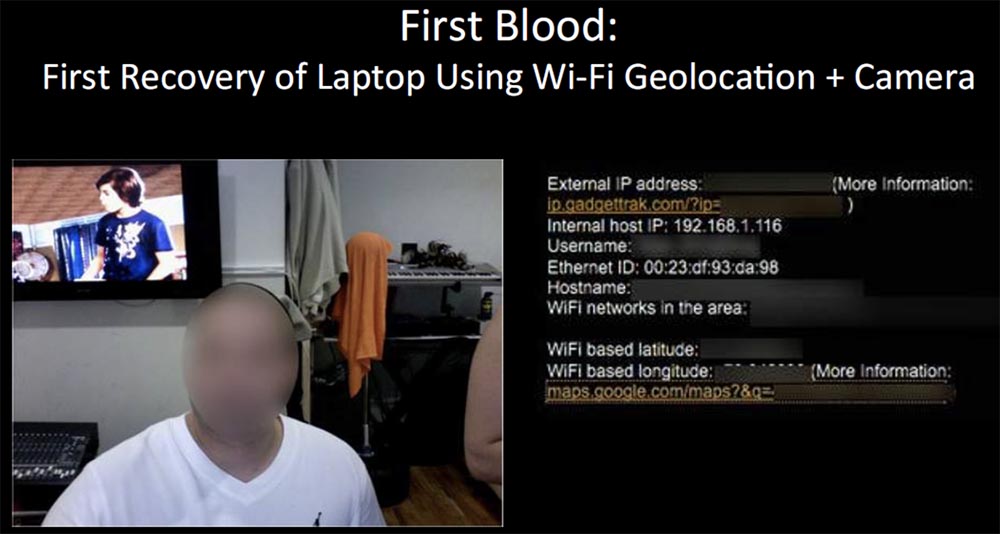

यह स्लाइड "शर्म की दीवार" दिखाती है - ये वास्तविक जांच से वास्तविक लोगों की तस्वीरें हैं जिनमें मैंने भाग लिया था। आप वेबकैम द्वारा लिए गए बहुत सारे फ़ोटो देखते हैं, मैंने उन्हें गुमनाम रखने के लिए जानबूझकर हमलावरों के चेहरे दाग दिए। इनमें से कुछ तस्वीरें मेरे द्वारा लौटे उपकरणों से ली गई थीं, और एक वेबकैम द्वारा नहीं ली गई थीं।

दिलचस्प बात यह है कि आधे से अधिक समय तक जब मैं चोरी के उपकरणों को बरामद करने के लिए पुलिस के पास गया, तो उन्होंने मुझे अन्य अभियानों में मदद करने के लिए कहा। कई बार मैं ड्रग्स, हिंसक कार चोरी, लैपटॉप चोरी से संबंधित मामलों में मदद करने के लिए हुआ। इनमें से कुछ मामले ट्रोजन उपकरणों के उपयोग से संबंधित थे जो वायरस की कमजोरियों, दुर्भावनापूर्ण कार्यक्रमों का उपयोग करते हैं जो लोगों की जासूसी करते हैं, मैं प्रस्तुति के दौरान इस बारे में अधिक विस्तार से बात करूंगा। मैंने ऐसे उपकरण विकसित किए जो मेरी गोपनीयता बनाए रखने की कोशिश करते हुए घुसपैठियों पर नज़र रखने में मदद करते हैं।

आप सोच सकते हैं कि मेरे काम का वह हिस्सा उन लोगों की आलोचना करता है जो यह नहीं समझते हैं कि मेरे द्वारा उपयोग की जाने वाली जासूसी विधियों का उपयोग अपराधों को सुलझाने और उनके गंभीर परिणामों को रोकने के लिए किया जाता है।

ब्लैक हैट कांफ्रेंस की समीक्षा से उद्धरण के साथ स्क्रीन एक स्लाइड दिखाती है: "मुझे लगता है कि आपको प्रौद्योगिकियों के आवेदन के नैतिक पक्ष पर ध्यान देना चाहिए जिसे आप प्रदर्शित करने में बहुत खुश हैं।"

मैं यह नोट करना चाहता हूं कि बाजार में पेश किए गए कई एप्लिकेशन उन सूचनाओं के साथ अधिक भयानक काम करने में सक्षम हैं जो मैं चोरी के उपकरणों को वापस करने के लिए उपयोग करता हूं।

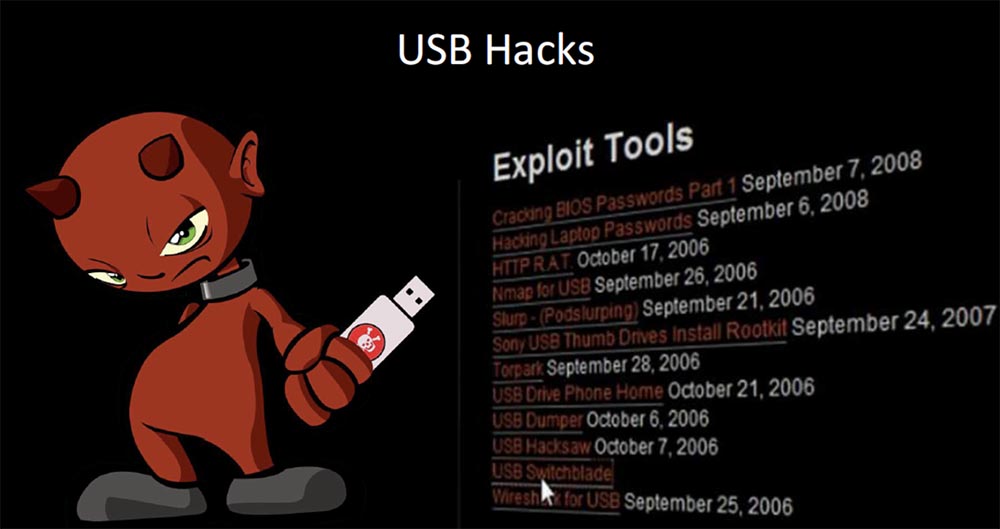

मैंने अपने उपकरणों का उपयोग तब शुरू किया जब मैंने एक कंपनी के लिए काम किया जो USB उपकरणों को अवरुद्ध करने में विशेष था। 2006-2008 में यह बहुत पहले की बात है।

उस समय, मेरा सुरक्षा प्रभाव उसी तरह था जैसा कि नेटवर्क व्यवस्थापक अपने वेब सर्वर और साइट प्रबंधन की सुरक्षा के लिए करता है। मुझे वास्तव में आश्चर्य हुआ कि इन USB- आधारित उपकरणों का उपयोग नेटवर्क में हैक करने के लिए कैसे किया जाता है। आप जानते हैं कि बाहर से नेटवर्क तक पहुंचना काफी मुश्किल है, लेकिन एक आलसी हैकर होने के नाते, आप सिस्टम को क्रैक करने और डेटा चोरी करने के लिए यूएसबी डिवाइस का उपयोग कर सकते हैं। इसलिए मैंने इन उपकरणों के साथ काम करना शुरू कर दिया और यहां तक कि साइट

usbhacks.com भी बनाई, जहां मैंने अपने कुछ टूल पोस्ट करना शुरू कर दिया और साइट उपयोगकर्ताओं का समुदाय विकसित होना शुरू हो गया। समुदाय के कुछ सदस्यों के साथ काम करना वास्तव में दिलचस्प था, और कानून के दोनों किनारों पर मेरे विकास में रुचि प्रकट हुई।

तब पहली बार मुझे एफबीआई से एक छोटा "कॉल" मिला था, लेकिन उन्होंने अभी भी अच्छा करने के इरादे का पता लगाया, नुकसान नहीं। उस समय, कोई भी सुरक्षा परीक्षण के लिए ऐसे उपकरणों पर चर्चा या वितरण नहीं कर रहा था। लेकिन अब, इस तरह के उपकरणों की मदद से, नेटवर्क प्रशासक वास्तव में अपने नेटवर्क की जांच कर सकते हैं कि वे इस तरह के हैकर टूल का जवाब कैसे देंगे।

कई सुरक्षा शोधकर्ता अभी भी मुझसे इन उपकरणों के लिए पूछते हैं, इसलिए मैं अपनी वेबसाइट

usbhacks.com/USBHACKS.zip पर एक लिंक प्रदान करता

हूं , जहां आप उन्हें डाउनलोड कर सकते हैं, बस अपने एंटीवायरस को कॉन्फ़िगर करें ताकि यह इन कार्यक्रमों को ब्लॉक न करें। आप कुछ स्क्रिप्टों को बदलकर उन्हें अपनी आवश्यकताओं के अनुसार अनुकूलित कर सकते हैं, और वे अभी भी काम करेंगे।

जब मैंने इन USB उपकरणों का अध्ययन किया, तो मैंने सोचा कि कैसे उनका उपयोग किया जाए, उन्हें और अधिक अनुकूल बनाया जाए, कुछ उपयोगी के रूप में दुर्भावनापूर्ण "ट्रोजन" सॉफ़्टवेयर को कैसे बदलें।

आमतौर पर, आप ऑटोरुन का उपयोग करके यूएसबी फ्लैश ड्राइव में प्लग करते हैं, बाइनरी फ़ाइल चलाते हैं, और काफी जानकारी एकत्र कर सकते हैं। यदि आप हैश को रोक सकते हैं तो आप बहुत सारी चीजें कर सकते हैं। चोरी की चीजों को वापस करने के लिए, मुझे लगता है कि आप यह जानते हैं, आप एक आईपी पता प्राप्त कर सकते हैं, आप आंतरिक नेटवर्क पते का पता लगा सकते हैं, आप इस आईपी पते द्वारा जियोलोकेशन निर्धारित कर सकते हैं और पता लगा सकते हैं कि यह किस शहर में स्थित है। लेकिन अधिक उपयोगी जानकारी कंप्यूटर का नाम और उपयोगकर्ता का नाम था जो इस प्रणाली के साथ काम करता है।

मैंने अपने टूल को मुफ्त में ऑनलाइन पोस्ट किया है। वास्तव में, यह मेरे मास्टर डिप्लोमा का हिस्सा था, जो मैंने बनाया था, उस प्रणाली का हिस्सा था और मैं उत्सुक था कि लोग इसके साथ क्या करेंगे। मुझे बहुत आश्चर्य हुआ कि कितने लोग मेरे संसाधन में रुचि रखते हैं और साइट के मुख्य पृष्ठ पर पोस्ट किए गए गैजेट का उपयोग करते हैं। 2-3 दिनों के भीतर, लगभग 20,000 लोगों ने वहां पंजीकरण कराया। आप कल्पना कर सकते हैं कि यह सब एक केंद्रीय सर्वर के माध्यम से चला गया और आप रिमोट ट्रैकिंग को सक्रिय कर सकते हैं, क्योंकि डिवाइस को कनेक्ट करने के बाद यह मालिक को डेटा भेजता है। मैं उन उपकरणों के बारे में बड़ी मात्रा में जानकारी एकत्र करने में कामयाब रहा जिनके साथ मेरे गैजेट ने काम किया।

स्लाइड उस पत्र का पाठ दिखाती है जो उपयोगकर्ताओं को भेजा गया था।

"विषय: गैजेट चोरी: उपकरण का पता चला।

USB फ्लैश ड्राइव जिसे आपने खोया या चोरी होने की सूचना दी थी, एक पीसी से जुड़ा था और हम जांच के लिए सिस्टम से निम्न डेटा निकालने में सक्षम थे:

- सार्वजनिक आईपी पता: xxx.xx.xxx.xxx,

- मेजबान: xxx.xx.xxx.xxx,

- आंतरिक आईपी पता: xxx.xx.xxx.xxx,

- कंप्यूटर का नाम: XXXXXXXXX,

- उपयोगकर्ता नाम: xxxxx

देश: अमेरिका

राज्य: ओरेगन

शहर: थियालटिन,

पोस्टकोड: 97062

क्षेत्र कोड: 503

अक्षांश: 45.3653

देशांतर: - 122.758 ”

यह केवल यूएसबी डिवाइस के बारे में नहीं था, मुझे पता चला कि मेरा गैजेट बाहरी हार्ड ड्राइव और जीपीएस डिवाइस के साथ काम करता है, क्योंकि यह नक्शे को अपडेट करने की तरह ही हुआ। उन्होंने आईपॉड के साथ काम किया, और अगर इस दौरान उन्होंने टैबलेट पर सॉफ्टवेयर को बदलने का प्रबंधन नहीं किया, तो यह एक यूएसबी फ्लैश ड्राइव को इससे जोड़ने और पहुंच प्राप्त करने के लिए पर्याप्त था। यह सब बहुत दिलचस्प था।

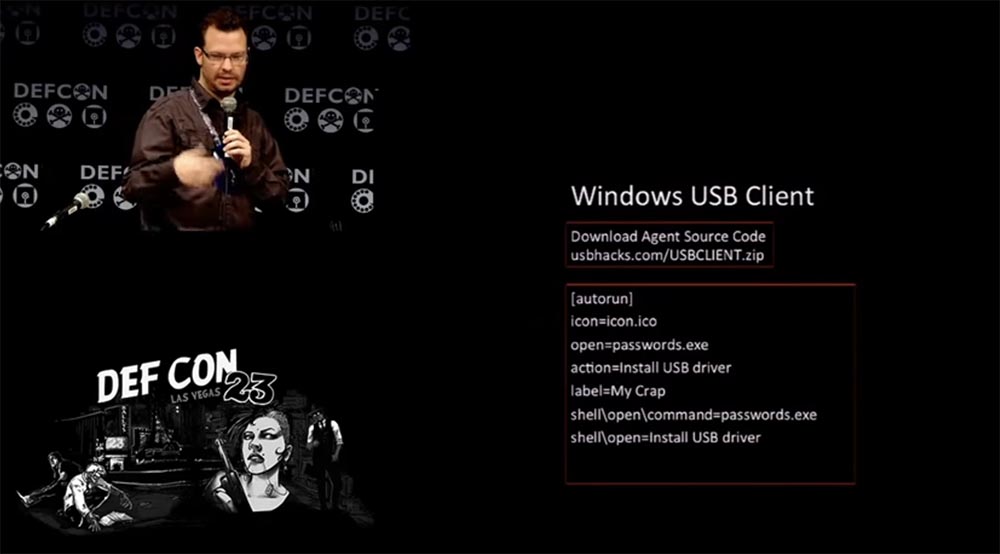

मैंने विंडोज के लिए एक USB क्लाइंट भी बनाया, जिसका कोड इस स्लाइड पर दिया गया है, और आप इसे

usbhacks.com/USBCLIENT.zip पर डाउनलोड कर सकते हैं।

यह C ++ में लिखा गया है, इसमें ऑटोरन है, और इस दिन मौजूद Microsoft उत्पाद भेद्यता का उपयोग करता है। आप विभिन्न संस्थानों और चिकित्सा केंद्रों में विंडोज एक्सपी चलाने वाले कंप्यूटर देख सकते हैं जो अभी भी इस प्रकार के हमले की चपेट में हैं। मैं बाद में कुछ उदाहरण दूंगा। और यद्यपि हम सभी जानते हैं कि इस साल ब्लैकहैट सम्मेलन में भी यूएसबी डिवाइस कितने कमजोर हैं, ऐसे कई लोग थे जिन्होंने अपने फ्लैश ड्राइव का एक गुच्छा "चारों ओर" फेंक दिया और ऐसे जासूस उपकरणों के शिकार बन गए जिनकी मदद से उनके सिस्टम से डेटा चुराया गया था । और मुझे यकीन नहीं है कि अगर यह आप में से एक था, तो उसने यह मौका नहीं लिया होगा।

एक और बात मुझे पता चली कि आईपी एड्रेस प्राप्त करने में समस्या है। इस तरह के हमले के लिए चीन को जिम्मेदार ठहराया जाता है, लेकिन यह असमान रूप से कठिन नहीं है जहां इसका आविष्कार किया गया था। आप जानते हैं, कानून प्रवर्तन एजेंसियों को कागजात के साथ खिलवाड़ करना पसंद नहीं है, लेकिन जब उन्हें आईपी पते से निपटना होता है, तो उन्हें इंटरनेट सेवा प्रदाता (आईएसपी) से यह जानकारी प्राप्त करने के लिए अदालती आदेश प्राप्त करने के लिए बहुत सारे कागज खींचने पड़ते हैं।

इसके अलावा, यह ठीक से पहचानना संभव नहीं है कि अपराध के दौरान इस कंप्यूटर या चोरी किए गए डिवाइस के सामने कौन था। आप आईपी के मालिक को निर्धारित कर सकते हैं, लेकिन वह कहेगा: "यह मैं नहीं था!", और आप कुछ भी साबित नहीं करेंगे। इसके अलावा, यह आईपी पते को बदल सकता है या एक अनाम का उपयोग कर सकता है। प्रॉक्सी सर्वर के माध्यम से कनेक्शन के कारण, आईपी पते का निर्धारण विशेष रूप से सटीक नहीं है।

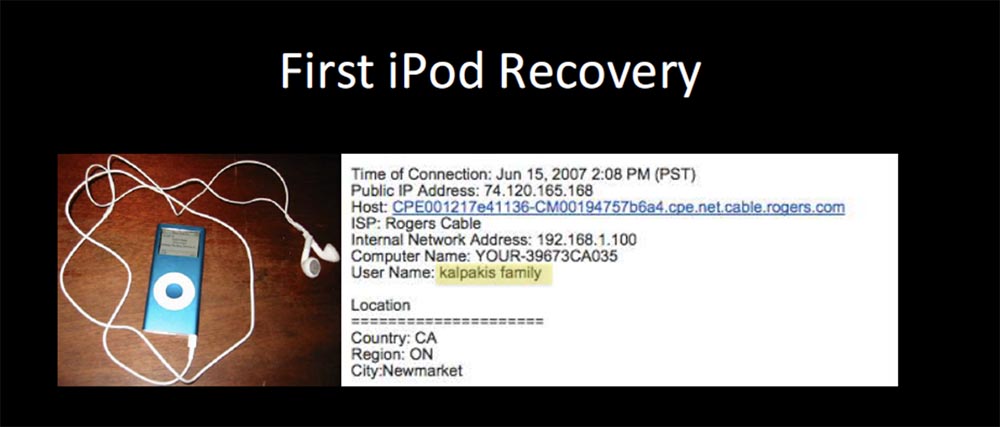

सामान्य तौर पर, आईपी को निर्धारित करने की प्रक्रिया में बहुत समय लगता है - 2 सप्ताह से 3 महीने तक, और यह एक बहुत बड़ी समस्या है, इसलिए, चोरी के उपकरणों की खोज करते समय, आपको जल्दी से कार्य करने की आवश्यकता होती है, खासकर अगर चोर उन्हें पहचानने से बचाने की कोशिश करता है। यह ध्यान दिया जाना चाहिए कि आमतौर पर चोरी के उपकरणों की खोज में शामिल कंपनियां अधिक "बोल्ड" जांच विधियों का उपयोग करती हैं। निम्नलिखित स्लाइड आईपॉड को दिखाती है जिसे मैंने खोजा था।

ऐसे कई बच्चे थे जिन्होंने अपने टेबलेट पर मेरा गैजेट स्थापित किया था। एक बार एक आदमी ने स्कूल में इस तरह की एक टैबलेट चुरा ली, और जब वह घर आया और उसे एक कंप्यूटर से जोड़ा, तो मेरे डिवाइस ने जल्दी से सभी आवश्यक डेटा का निर्धारण किया, और यह सौभाग्य था कि उपयोगकर्ता का नाम "कल्पकिस परिवार" था। चूँकि उस नाम के साथ स्कूल में केवल एक बच्चा था, इसलिए स्कूल ने इस iPod को वापस करने में कामयाब रहा।

मेरे विचार का अर्थ यह था कि यदि चोरी की गई डिवाइस को ट्रैक किया जा सकता है, तो कई लोग ऐसे उपकरणों को चोरी करने से मना करेंगे।

मैंने यह भी पाया कि ये सभी उपकरण एक उच्च गुणवत्ता वाले अवरक्त कैमरे के साथ मिलकर काम कर सकते हैं, जो एक थर्मल छवि पर कब्जा कर लेते हैं। मैंने उनके लिए एक विशेष सॉफ्टवेयर एजेंट बनाने के प्रस्ताव के साथ कंपनी का रुख किया, जिसका उपयोग हम इन कैमरों की सुरक्षा के लिए कर सकते हैं, जिनमें से प्रत्येक की लागत $ 3000 है। यह काफी सरल था, क्योंकि कैमरों ने एक एसडी कार्ड पर छवि रिकॉर्ड की, और मैंने कैमरे को चमकाने के लिए एक विशेष कोड लिखा।

सुरक्षा का अर्थ यह था कि यदि कोई कैमरे से पुराने कार्ड को खारिज करता है और एक नया सम्मिलित करता है, तो कैमरे के फर्मवेयर में दर्ज कोड स्वचालित रूप से इस नए कार्ड पर स्थापित हो जाएगा, जो इसे ब्लॉक करने में मदद करेगा। इसने न केवल चुराए गए IR कैमरों की खोज को आसान बनाया, बल्कि विदेशों में उनके अवैध निर्यात को नियंत्रित करना भी संभव बनाया। उदाहरण के लिए, अगर यह पता चला कि ऐसा कैमरा ईरान में कहीं कंप्यूटर से जुड़ा था, तो कैमरे के विक्रेता को बड़ी समस्या होती।

इसके अलावा, सॉफ़्टवेयर एजेंट ने एक आईआर छवि के साथ एक पासवर्ड के रूप में एक फ़ाइल का उपयोग करने की अनुमति दी, जैसे कि बिल्ली की यह तस्वीर।

आगे मैं आपको बताऊंगा कि कैसे मैंने Apple उत्पादों के लिए एक समान ग्राहक बनाने की कोशिश की। मुश्किल यह थी कि मैक ओएस एक्स पर कोई ऑटोरन फीचर नहीं था, लेकिन आप लोगों को बेवकूफ बना सकते थे। सबसे बड़ी भेद्यता जिसका मुझे शोषण करना पसंद है, वह है मानवीय लालच और मूर्खता। मैंने Apple स्क्रिप्ट का उपयोग किया है, और आप पूछ सकते हैं कि यह क्यों? क्योंकि ये स्क्रिप्ट अधिक विश्वसनीय हैं, वे "ऐप्पल" अक्ष के अधिकांश अनुप्रयोगों के लिए उपयुक्त हैं। आईट्यून्स ऐप है जिसे मैंने ट्रिक देने की कोशिश की है। मैंने अपना ट्रोजन एक .mp3 फ़ाइल में रखा। लेकिन तथ्य यह है कि ओएस एक्स में यह सुविधा है: यदि आप .mp3 के अंत में लिखकर एप्लिकेशन एक्सटेंशन को बदलने का प्रयास करते हैं, तो सिस्टम स्वचालित रूप से .app एक्सटेंशन को फ़ाइल के अंत में फेंक देगा ताकि उपयोगकर्ता को पता चले कि यह वास्तव में एक प्रोग्राम है, न कि म्यूजिक फाइल। ।

इसलिए, मुझे इस तरह की चीज़ का उपयोग एक सजातीय के रूप में करना पड़ा - शून्य चौड़ाई वाला एक प्रतीक, इसके लिए मैंने "कार्बनिक" नामक प्रणाली को छोड़ दिया और अपनी फ़ाइल के अंत में .mp3 को "पूंछ" .app के साथ प्रदान करने की कोशिश किए बिना छोड़ दिया। निम्नलिखित स्लाइड मेरी स्क्रिप्ट में उपयोग किए गए कोड को दिखाती है।

यह आपको आइट्यून्स एप्लिकेशन का उपयोग करते समय सिस्टम, उपयोगकर्ता नाम, कंप्यूटर का नाम और अन्य जानकारी के बारे में जानकारी प्राप्त करने की अनुमति देता है। यह स्क्रिप्ट आपको सभी चल रहे एप्लिकेशनों के बारे में पता लगाने की अनुमति देता है, और यह अच्छा है, क्योंकि आप कई स्क्रिप्ट्स लिख सकते हैं जो उनमें निर्मित होंगी और डेटा चोरी करने की कोशिश करेंगे। मैंने आईट्यून्स को अपने द्वारा आवश्यक डेटा एकत्र करने और उन्हें अपने URL पर संगीत फ़ाइलों के रूप में भेजने के लिए बनाया, ताकि मैं संगीत सुन सकूं और इसके साथ "खराब" चीजें कर सकूं।

बड़ी बात यह है कि आप Apple स्क्रिप्ट से शेल स्क्रिप्ट बना सकते हैं, लेकिन अगर आप उन्हें अपने सिस्टम पर चलाने का निर्णय लेते हैं तो सावधान रहें।

ज्ञात हो कि USB डिवाइस अभी भी एक अटैक वेक्टर हैं। यह ज्ञात है कि उनकी मदद से स्टक्सनेट वायरस ईरान में परमाणु सुविधाओं की प्रणाली में प्रवेश किया और उसी तरह रूसी उपकरणों में फैल गया। दुर्भावनापूर्ण सॉफ़्टवेयर - W32.Gammima AG वर्म - 2008 में USB डिवाइस का उपयोग करके अंतर्राष्ट्रीय अंतरिक्ष स्टेशन (ISS) में प्रवेश किया।

2012 में, औद्योगिक और मिशन-क्रिटिकल साइटों पर आईसीएस-सीईआरटी कंप्यूटर इंसिडेंट रिस्पांस सेंटर ने बताया कि वायरस से संक्रमित एक फ्लैश ड्राइव में एक कर्मचारी को लाने के बाद दो अमेरिकी बिजली संयंत्र घायल हो गए थे। विंडोज एक्सपी का उपयोग करने वाले कई कंप्यूटर अभी भी ऐसे खतरों से ग्रस्त हैं, जो 2015 में ब्लैक हैट सम्मेलन में नोट किया गया था।

नुकसान का पता लगाने का एक आईपी पता एक तरीका है, लेकिन मुझे कई अन्य स्रोतों से जानकारी संसाधित करनी होगी। यह स्लाइड "पागल दीवार" दिखाती है जिसे आपने कई टेलीविज़न शो में देखा था जिसमें पुलिस हत्या को सुलझाने की कोशिश करती है। उनके पास सभी सबूत हैं, और वे इन सभी लाइनों को सही ढंग से खींचते हैं, सबूतों को जोड़ने की कोशिश कर रहे हैं। यह एक तरह की विचार प्रक्रिया है जिसका मैं पालन करता हूं। मैं मल्टीगो जैसे टूल का भी उपयोग करता हूं, यह इस प्रक्रिया को बहुत स्वचालित करता है। मुझे यकीन नहीं है कि अगर आपने कभी इसका इस्तेमाल किया है, तो यह एक बहुत बड़ा उपकरण है और आप इसके लिए सभी विशेष मॉड्यूल लिख सकते हैं ताकि आपको बहुत काम करने में मदद मिल सके।

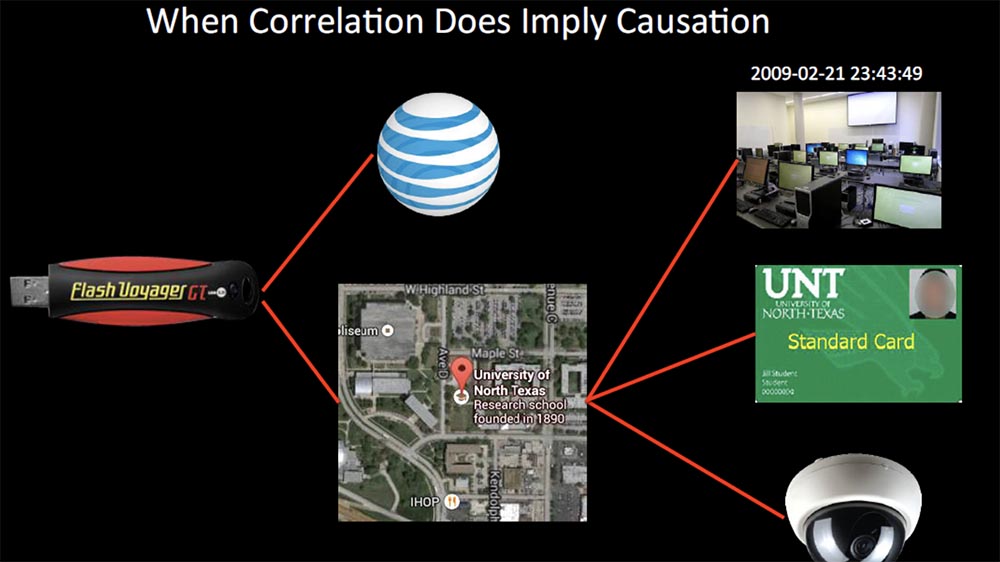

मेरे पास एक लापता "फ्लैश ड्राइव" को ट्रैक करने का मामला था। हम स्रोत आईपी पता प्राप्त करने में सक्षम थे, जिसने एक अजीब उपयोगकर्ता नाम का संकेत दिया था जिसने हमें किसी व्यक्ति की पहचान करने की अनुमति नहीं दी थी। हम इसकी तुलना एटीएंडटी सब्सक्राइबर डेटाबेस में मौजूद नामों से करना चाहते थे, लेकिन आप जानते हैं कि एटी एंड टी के साथ यह कैसा है, तीन महीनों में हम इस "फ्लैश ड्राइव" का ट्रैक खो सकते हैं। वह एक प्रोफेसर से चुराया गया था और महत्वपूर्ण अध्ययनों पर डेटा शामिल था, लेकिन हम पुलिस को इस जांच में अपने सभी संसाधनों का उपयोग करने के लिए मना नहीं कर सके।

इसलिए, हमने विश्वविद्यालय और एक विशिष्ट कंप्यूटर प्रयोगशाला के बीच किसी भी कनेक्शन की निगरानी करना शुरू किया, जो उपयोगी था क्योंकि हमें आंतरिक नेटवर्क से भी जानकारी मिली थी। उसने हमें जांच में आगे बढ़ने की अनुमति दी। हमने विश्वविद्यालय के कंप्यूटर सुरक्षा विभाग का दौरा किया, इस तथ्य का लाभ उठाते हुए कि हमारे पास एक आईपी पता और एक समय टिकट था, और नेटवर्क पर कंप्यूटर के आंतरिक पते का निर्धारण किया। हालाँकि, यह एक "अतिथि" कंप्यूटर था, जिसने लॉग इन करने वाले आईडी छात्र को पहचानने की अनुमति नहीं दी थी। मैंने प्रश्न पूछना शुरू किया और पाया कि कंप्यूटर तक पहुंच प्राप्त करने के लिए छात्र कार्ड को स्कैन करना आवश्यक है, और सुरक्षा प्रणाली के पास इस बारे में प्रासंगिक रिकॉर्ड हैं।

हमने इसे टाइम स्टैम्प के साथ जोड़ा और चोरी के दौरान इस कमरे में मौजूद सभी लोगों की सूची प्राप्त की। हमें पता चला कि एक साल पहले इस कमरे से कई डेस्कटॉप डिवाइस चोरी हो गए थे, जिसके बाद यहां निगरानी कैमरे लगाए गए थे। हर कोई नहीं जानता कि इनमें से कई कैमरे डेटा स्टोर करते हैं, जो लॉग फाइल में भी दर्ज होता है। हमें पता चला कि प्रोफेसर के साथ इस कमरे में कौन था और जानता था कि सुरक्षा इस समय कमरे के बाहर थी। नतीजतन, हमने प्रोफेसर को "फ्लैश ड्राइव" लौटाया, हमारे पास इस पर जानकारी को मिटाने का समय भी नहीं था।

मैं लैपटॉप जैसी चोरी की गई वस्तुओं को वापस करने में मदद करने के तरीके भी खोजना चाहता था। सभी मौजूदा खोज उपकरण मुख्य रूप से आईपी पते और उपयोगकर्ता पहचान को निर्धारित करने पर आधारित थे, जिसमें बहुत समय लगता था। अधिक इनवेसिव कार्यान्वयन के तरीके पेश किए गए थे, जो सिस्टम के पिछले दरवाजे को खोलते थे, जिससे कीबोर्ड इनपुट इंटरसेप्टर स्थापित करना संभव हो जाता था। हालांकि, कई मामलों में इस तरह के तरीकों ने सिस्टम को वास्तविक हैकर्स के लिए अधिक संवेदनशील बना दिया, क्योंकि उन्हें मूल सॉफ़्टवेयर में बदलाव की आवश्यकता थी।

मैं इस निष्कर्ष पर पहुंचा था कि आपको इस तरह के चरम उपायों का सहारा नहीं लेना चाहिए, लेकिन आपको इसके लिए लैपटॉप में मौजूद उपकरणों को अनुकूलित करने की आवश्यकता है। उदाहरण के लिए, मैं वाई-फाई-आधारित जियोलोकेशन के साथ एक अंतर्निहित वेबकैम के उपयोग को संयोजित करूंगा। आप जानते हैं, एक कंपनी थी जो कैमरों के साथ मैकबुक प्रदान करती थी, लेकिन कोई भी वाई-फाई का उपयोग नहीं करता था। जब पहला आईफोन बाहर आया, तो उसने पहले से ही उस फीचर का इस्तेमाल किया। मैंने स्काईहुक प्रणाली के साथ काम किया और यह पता चला कि इसे तैनात किया जा सकता है ताकि हम कैमरा जानकारी का उपयोग करके जियोलोकेशन प्राप्त कर सकें। तो यह विशेष रूप से कानून प्रवर्तन एजेंसियों के लिए "गेम कन्वर्टर" का एक प्रकार था।

हालांकि, इस प्रणाली के संचालन के साथ कुछ कठिनाइयां हैं। इसलिए, जब आप एक रिमोट सर्वर पर ट्रैकिंग को सक्रिय करते हैं, तो यह जांच करेगा कि क्या यह डिवाइस चोरी हो गया है और बहुत सारे साक्ष्य एकत्र करें। उदाहरण के लिए, आईपी पते में बदलाव के साथ दूसरे नेटवर्क पर लैपटॉप की आवाजाही को ट्रैक करने के लिए, लॉगऑन इवेंट की जांच करें, ध्यान दें कि नेटवर्क पर डिवाइस को पंजीकृत करने का स्थान बदल गया है, और फिर जानकारी भेजें।

लेकिन उस समय मैं सर्वर पर फोटो भेजने जैसी चीजों से परेशान नहीं होना चाहता था, इसलिए आप सीधे फ़्लिकर फोटो होस्टिंग पर जा सकते हैं, वहां एक खाता पंजीकृत कर सकते हैं और अपने सभी डेटा पर नियंत्रण प्राप्त कर सकते हैं। उसी समय, आपको इस प्रकृति का संदेश प्राप्त होगा: “हमने निर्धारित किया कि फ़ोटो में ऊपर चित्रित व्यक्ति ने आपके कंप्यूटर पर अनधिकृत पहुँच प्राप्त करने का प्रयास किया है। नीचे दी गई जानकारी आपके लापता मैकबुक से एकत्र की गई थी। ” इसके बाद बाह्य आईपी पते, आंतरिक होस्ट, उपयोगकर्ता नाम, ईथरनेट आईडी, होस्ट नाम, वाई-फाई नेटवर्क नाम और जियोलोकेशन का उपयोग करके प्राप्त एक्सेस निर्देशांक पर डेटा का पालन किया गया था।

, , .

, , , Wi-Fi, , 30 , .

, Skyhook wireless, – OS X, Windows, Android, iOS. , , Google Maps API. , .

Wi-Fi -. -, , «», , .

: «, , 10-20 ». : « ?» : « !», : « , !». - . , , -. «»: , , . , «», , , .

, « » . 3 , .

, . , . , , , . 4 5 . , , . , , , . 10 20 , , . , , , , , , .

. , «» , Russia. , «Russian pride». , , , .

, , . , , . 6 7 , , . , , , .

, . 2- , , , . , , , , .

. Myspace , Scion, , «» . eBay, .

, , . , , , , . .

, , , . , – , , . .

, . .

. , – . , , , , , , , . , , . , , , , , . . , .

, , IP- . , , . , , - , . , , .

, , , , , . « 8», .

:

. Washington Square Mall, . Sprint , , $500, .

, , , . GPS, . , , .

, « », , , , . , .

, , .

, , .

. , , , .

, , , Samsung Epic. , , Washington Square Mall, , .

, GPS , , EXIF , . , , .

, , . EXIF , GPS- , , EXIF , . EXIF

www.sno.phy.queensu.ca/~phil/exiftool . ,

exifscan.com , EXIF. , EXIF . .

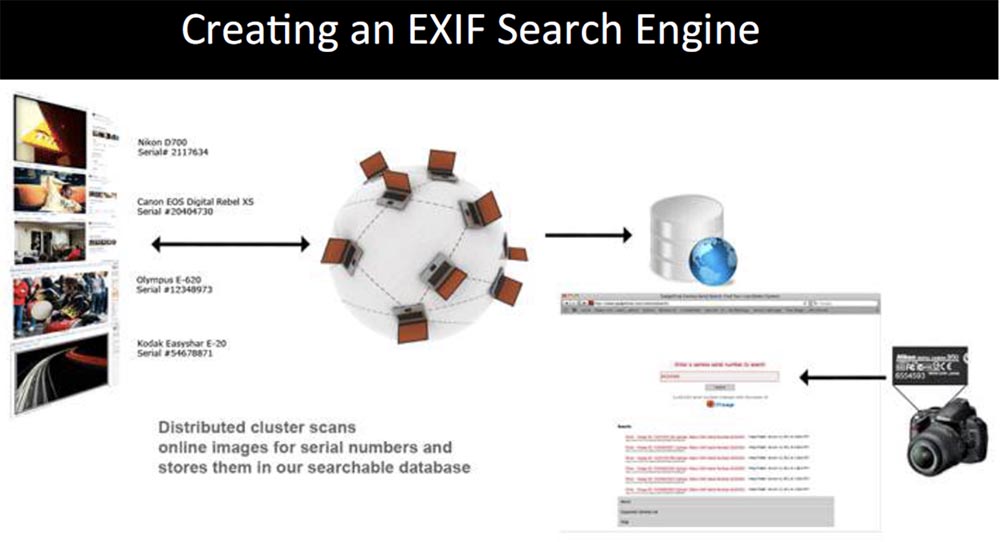

, , , . EXIF , , , . , , , , 10 .

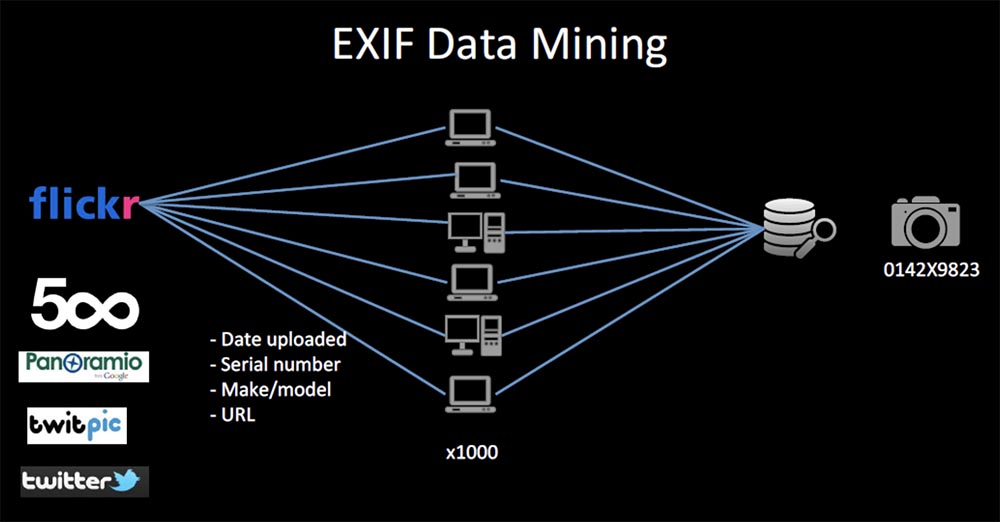

, . , - Flickr, , .

- , , CP usage. , , . , - SETI.

Flickr API Flickr, IP . IP-, . , Yahoo, 200 Flickr. , EXIF 4- .

, . .

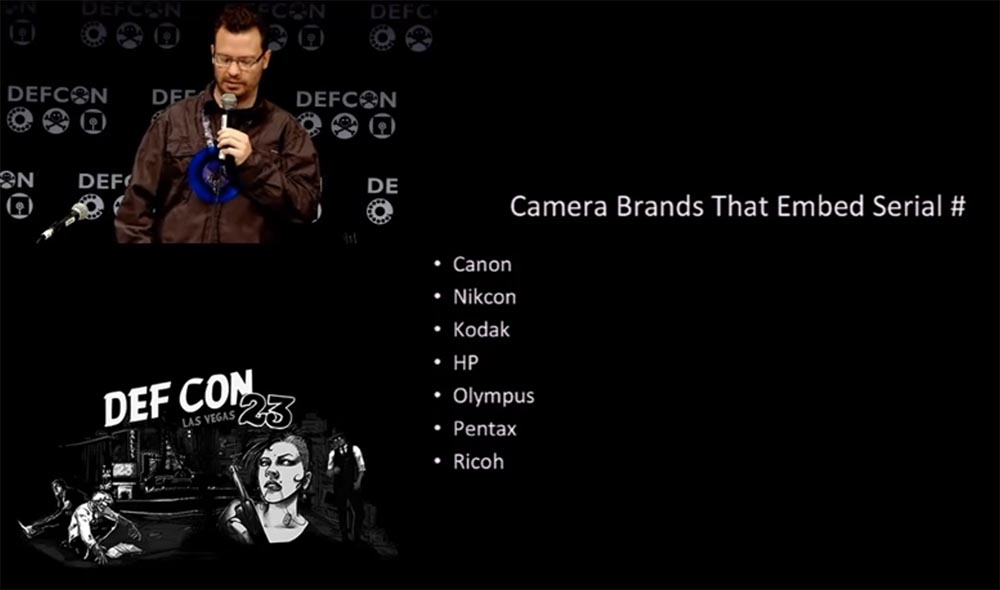

, «» EXIF, , , .

, , 3 - Flickr, , . , . , $9000 , .

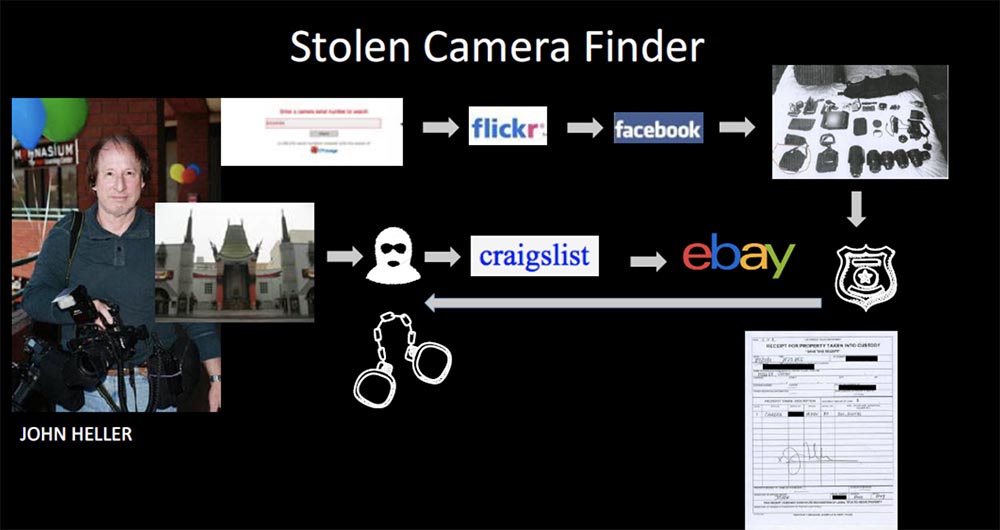

, 3 , Flickr , , Facebook , . -, , Craigslist, eBay , , . , eBay, . Craigslist , , , , , .

, .

, Craigslist ( Crimelist). - , , . , , , .

, , , . , , , , 110 .

, .

(3).

, . , , , , , , . , .

, « », , . , , , .

, - , . , , . , - SMS-, , , , 20 , .

हमारे साथ बने रहने के लिए धन्यवाद। क्या आप हमारे लेख पसंद करते हैं? अधिक दिलचस्प सामग्री देखना चाहते हैं? एक आदेश देकर या अपने मित्रों को इसकी अनुशंसा करके हमें समर्थन दें,

एंट्री-लेवल सर्वरों के अनूठे एनालॉग पर हैबर उपयोगकर्ताओं के लिए 30% छूट जो हमने आपके लिए ईजाद की है: VPS (KVM) E5-2650 v4 (6 करोड़) 10GB DDR4 240GB SSD 1Gbps से पूरा सच $ 20 या सर्वर को कैसे विभाजित करें? (विकल्प RAID1 और RAID10 के साथ उपलब्ध हैं, 24 कोर तक और 40GB DDR4 तक)।

डेल R730xd 2 बार सस्ता? केवल हमारे पास

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 टीवी 249 डॉलर में नीदरलैंड और यूएसए से है! इन्फ्रास्ट्रक्चर Bldg का निर्माण कैसे करें के बारे में पढ़ें

। एक पैसा के लिए 9,000 यूरो की लागत डेल R730xd E5-2650 v4 सर्वर का उपयोग कर वर्ग?