शुभ दोपहर, मेरा नाम फेडर है, मैं

InSecure.org से

हूं और मैं 1997 में जारी

नैंप सुरक्षा स्कैनर परियोजना का लेखक हूं। मैं यहां आने वाले सभी लोगों को धन्यवाद देना चाहता हूं, और मुझे यहां आमंत्रित करने के लिए खुद को

परिभाषित करना चाहता हूं। मैं ऐसे सम्मेलनों का बहुत बड़ा प्रशंसक हूं, जहां ऐसे लोग हैं, जिनके पास शौकिया तकनीक के लिए एक वास्तविक जुनून है, लेकिन जिनके पास ऐसी कंपनियां नहीं हैं जो एक टिकट के लिए हजारों डॉलर का भुगतान करने के लिए तैयार हैं, वे आ सकते हैं।

मैं आपको चेतावनी देना चाहता हूं कि यह बातचीत सोशल नेटवर्क पर क्रॉस-साइट स्क्रिप्टेड हमले करने या

ट्विटर चैनलों को हैक करने के तरीके के बारे में नहीं है। यह पोर्ट स्कैनिंग के बारे में है और पोर्ट स्कैनिंग से कुछ अधिक है, और यदि आपको पोर्ट स्कैनिंग पसंद नहीं है, तो अगले 50 मिनट आपके लिए सबसे बुरा सपना होंगे।

क्योंकि मेरे लिए डैन कामिंस्की के बारे में कुछ और बात करना असामान्य होगा, जो

डीएनएस के बारे में बात नहीं करते। मेरा मतलब है, मैं कुछ OS की खोज में या

Nmap स्क्रिप्ट हैंडलर की कार्रवाई में उसी तरह से भाग सकता हूं, जिस तरह से Dan अपने

DNS को ले सकता है और कुछ बेवकूफों को बेवकूफ बनाने के लिए

YouTube पर सुरंग बनाने के लिए इसका उपयोग कर सकता है, लेकिन दोनों ही मामलों में हम सिर्फ अपनी कुंजी का विस्तार करते हैं विषय।

मेरा विषय, जैसा कि आप पहली स्लाइड से देख सकते हैं, इंटरनेट को स्कैन करने के बारे में है। मैंने इस गर्मियों में इंटरनेट पर लाखों मेजबान को स्कैन करने और आवश्यक डेटा एकत्र करने में बहुत समय बिताया।

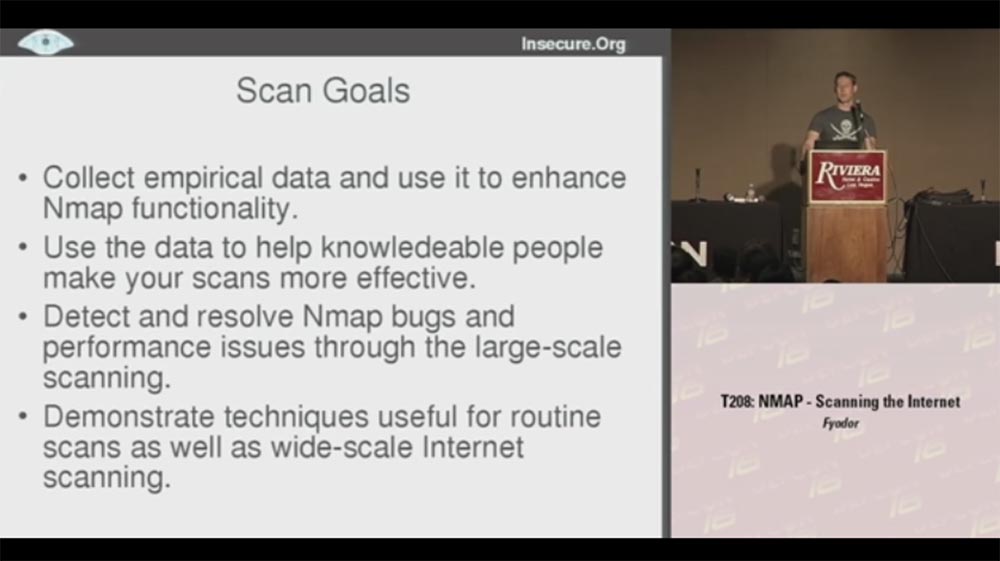

और जब मैं लोगों को इस बारे में बताता हूं, तो वे अक्सर पूछते हैं: "क्यों?" मेरे लिए, स्कैनिंग अपने आप में मूल्यवान है, लेकिन अगर आपको किसी कारण की आवश्यकता है, तो इस मामले में, इस मामले में मेरे पास परियोजना के कुछ विशिष्ट लक्ष्य थे। पहला अनुभवजन्य डेटा एकत्र करना है और इसका उपयोग

नैंप की कार्यक्षमता का विस्तार और सुधार करने के लिए है, हम इस बारे में थोड़ी देर बाद बात करेंगे।

दूसरा लक्ष्य जानकार लोगों को अधिक कुशलता से स्कैन करने में मदद करने के लिए डेटा का उपयोग करना है। कई लोग नेटवर्क संरचना और जनसंख्या के बारे में जानकारी इकट्ठा कर रहे हैं ताकि यह पता लगाया जा सके कि कौन से स्कैनिंग तरीके सबसे अच्छे हैं। लेकिन आमतौर पर वे आश्चर्यचकित होते हैं कि बिना कुछ उपयुक्त पाए मौजूदा स्कैनिंग टूल को कैसे अनुकूलित किया जाए। ताकि आप अपनी खुद की जरूरतों के लिए मेरे अनुभवजन्य डेटा का उपयोग कर सकें, वे आपको यह जानने में मदद करेंगे कि परिणामों को कैसे स्कैन और इकट्ठा किया जाए।

तीसरा लक्ष्य

Nmap त्रुटियों का पता लगाने और उन्हें ठीक करना और बड़े पैमाने पर स्कैनिंग के लिए प्रदर्शन में सुधार करना है। क्योंकि लाखों मेजबान विभिन्न प्रकार की स्थितियों में स्कैन किए जाते हैं, और आप यह ट्रैक कर सकते हैं कि

नैंप किस तरह से प्रतिक्रिया करता है। मैं उन त्रुटियों को ठीक करने में कामयाब रहा, जो सिस्टम को क्रैश या फ्रीज करने का कारण बनते हैं, इस प्रक्रिया को गति देकर यह पता लगाते हैं कि स्कैन धीमा करने का क्या कारण है।

चौथा लक्ष्य उन प्रौद्योगिकियों को प्रदर्शित करना है, जिनका उपयोग पारंपरिक स्कैनिंग और इंटरनेट के बड़े पैमाने पर स्कैनिंग दोनों के लिए किया जा सकता है।

विचार यह है कि यदि यह स्कैन 25 मिलियन होस्ट के लिए काम करता है, तो यह संभवतः 25,000 होस्ट को स्कैन करने या आपको कितने स्कैन करने की आवश्यकता है।

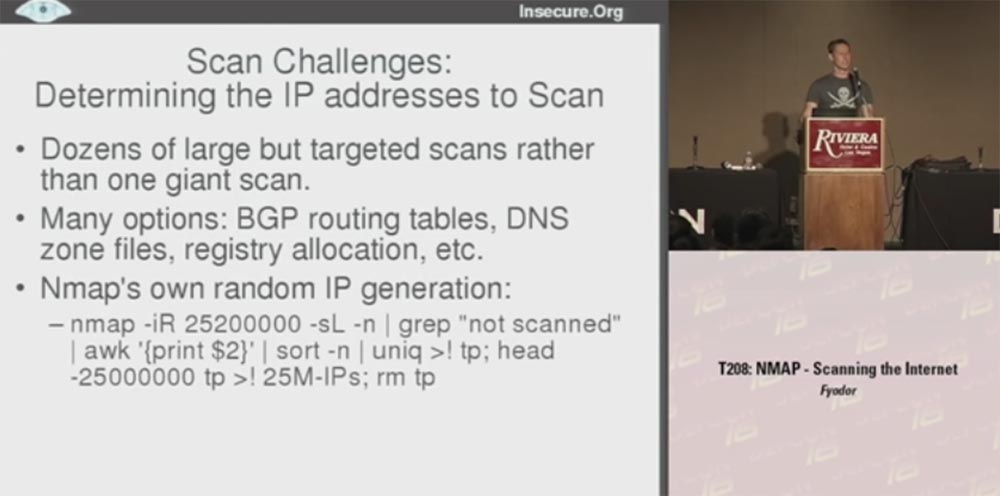

आइए उन समस्याओं को देखें जिन्हें स्कैन करते समय मुझे सामना करना पड़ा था। सबसे पहले, मैं यह कहना चाहता हूं कि एक बड़े स्कैन के बजाय दर्जनों बड़े, लेकिन लक्षित स्कैन करना बेहतर है। इन लक्ष्यों में से प्रत्येक आपको एक निश्चित प्रकार के उपयोगी डेटा एकत्र करने की अनुमति देता है, लेकिन समस्या विशिष्ट आईपी पते को निर्धारित करने के लिए है जिन्हें स्कैन करने की आवश्यकता है।

इसके लिए कई संभावनाएं हैं:

बीजीपी रूटिंग टेबल जो आपको

बताती हैं कि कौन से नेटवर्क रूट किए गए हैं, डीएनएस जोन फाइलें, रजिस्टर आवंटन टेबल आदि।

मैंने अपने स्वयं के स्क्रिप्ट किए गए

Nmap IP एड्रेस जनरेटर का उपयोग करने का निर्णय लिया, जो मुझे 25,000,000 IP पते बनाने की अनुमति देता है, और मैंने संभावित डुप्लिकेट के कारण अतिरिक्त 200,000 बनाया। उसी समय, कंप्यूटर वास्तव में स्कैन नहीं किए जाते हैं, लेकिन उनकी सूची, क्योंकि मैं बाद में मशीनों को स्कैन करूंगा। नतीजतन, मुझे 25 मिलियन आईपी पते की एक सूची मिली, जिसे मैं स्कैन करता था। यह यादृच्छिक संख्या उत्पन्न करने का एक तरीका था, लेकिन जैसे ही आपके पास विशिष्ट लक्ष्य होते हैं जिन्हें स्कैन करने की आवश्यकता होती है, निम्नलिखित प्रश्न उठता है: आप किस स्रोत का उपयोग करने जा रहे हैं।

यहां मेरे पास बहुत सारे विचार थे, दूसरे की तुलना में एक पागल, पी 2 पी स्कैनिंग। मैं

Nmapster नामक एक ग्राहक को वितरित करने जा रहा था जिसे लोग डाउनलोड कर सकते थे। वह अपने कंप्यूटर को स्कैन करेगा और कहेगा कि हम सामान्यीकरण के लिए डेटा एकत्र करते हैं। लेकिन मैंने फैसला किया कि मुख्य लक्ष्य

नेमपिंग को रोज़मर्रा की स्कैनिंग के लिए अधिक तेज़ और अधिक कुशल बनाना था, और यह कि इसके लिए कस्टम प्रोग्राम बनाने के बजाय,

नैंप का उपयोग करने पर ध्यान केंद्रित करना बेहतर था।

दूसरी बड़ी बाधा इस तरह के कार्यों की अवैधता थी। जब आप कई मेजबानों को स्कैन करते हैं, तो लोग नाराज हो सकते हैं, और मैं नहीं चाहता कि मेरा आईएसपी मुझे फिर से प्रदान करने से इनकार कर दे, लेकिन गिरफ्तार होने की संभावना और भी खराब लगती है। इसलिए, मैंने अपने पड़ोसी के मुफ्त वायरलेस एक्सेस प्वाइंट (तालियां और हंसी) के माध्यम से ऑनलाइन जाने का फैसला किया।

नहीं, मैं सिर्फ मजाक कर रहा हूं, इसके अलावा, मेरे पड़ोसी के इंटरनेट चैनल में इतना बैंडविड्थ नहीं होगा जितना मुझे ट्रैफिक को संभालने के लिए।

इसलिए, मैंने आईएसपी का उपयोग करने का फैसला किया, जिसका उपयोग मैं कॉलोकोलेशन के लिए करता हूं, और वहां से स्कैन करता हूं, अर्थात, इसके क्षेत्र में स्थित उपकरणों के माध्यम से। स्कैन शुरू होने के 15 मिनट बाद, इन लोगों ने मुझसे संपर्क किया, यह सोचकर कि नरक क्या चल रहा है, शायद मेरा कंप्यूटर इंटरनेट पर सबसे खराब कीड़ा से संक्रमित है, क्योंकि यह पागल हो जाता है और पूरे इंटरनेट पर प्रति सेकंड हजारों कारों की जांच करता है! उन्होंने मुझे डिस्कनेक्ट करने का सुझाव दिया, लेकिन मैंने समझाया कि उन्हें चिंता नहीं करनी चाहिए, कि मैं आहत नहीं होऊंगा, मैं एक विशिष्ट उद्देश्य के लिए ऐसा कर रहा हूं। तब उन्होंने सोचा कि मैं किसी तरह का स्पैमर था, या इससे भी बुरा, अगर यह संभव है, और मुझे गिरफ्तार करने की आवश्यकता है। तब मैं डर गया और सोचा कि मैं समाप्त हो गया हूं, मुझे अपनी परियोजना को छोड़ना होगा और क्रॉस-साइट भेद्यता का अध्ययन करना शुरू करना होगा। सौभाग्य से, यह पता चला कि वे

नैंप उपयोगकर्ता थे और मैं यह समझाने में सक्षम था कि मेरे कार्यक्रम को अधिक कुशल और उत्पादक बनाने के लिए यह स्कैन आवश्यक है। जिस पर उन्होंने कहा: "ठीक है, तो आप जारी रख सकते हैं!"

मैंने स्कैनिंग गति को थोड़ा कम कर दिया, क्योंकि मैं नहीं चाहता था कि उनके फ्यूज उड़ जाएं, और इस महान काम को जारी रखा। दुर्भाग्य से, अमेरिकी रक्षा विभाग इतना दयालु नहीं था, वे बिल्कुल भी मेरे स्कैन को पसंद नहीं करते थे, और उन्होंने मुझसे कहा था कि मैं नई सैन्य सुविधाओं को स्कैन करना बंद कर दूं। मैंने सोचा था कि कुछ नेटवर्क को स्कैन करने

की नप की क्षमता मेरे लिए उपयोगी होगी, लेकिन वे मुझे इन नेटवर्क की पहचान नहीं करने देंगे, क्योंकि वे सैन्य सुविधाएं भी थीं। इसलिए तब से मैं थोड़ा घबराया हुआ हूं अगर सैन्य विमान मेरे सिर पर उड़ते हैं।

स्कैनिंग में अगली बाधा फायरवॉल थी। कुछ मामलों के लिए, मेरे लिए इंटरनेट के असुरक्षित खंड से परिणाम प्राप्त करना पर्याप्त था, लेकिन दूसरों के लिए यह अध्ययन करना अच्छा होगा कि यह कंपनी फायरवॉल के पीछे कैसे दिखती है। आप जानते हैं कि वे अक्सर विभिन्न बंदरगाहों को नियंत्रित करते हैं, इसलिए अंदर से एक खुला नेटवर्क पूरी तरह से अलग दिखता है। मुझे यह कहते हुए प्रसन्नता हो रही है कि मैं फायरवॉल्स की एक श्रृंखला के माध्यम से तोड़ने में सक्षम था, न कि एक उन्नत विखंडन के हमले की तरह कुछ की मदद से, लेकिन प्रौद्योगिकियों की सहायता से जो उन्हें आवश्यक डेटा प्रदान करने के लिए "बस" पूछते थे।

कई बड़ी कंपनियां हैं जो अपने नेटवर्क को प्रतिदिन

Nmap के साथ स्कैन करती हैं, और वे इसे बेहतर बनाने में मदद करने के लिए डेटा के रूप में योगदान करने में खुश थीं।

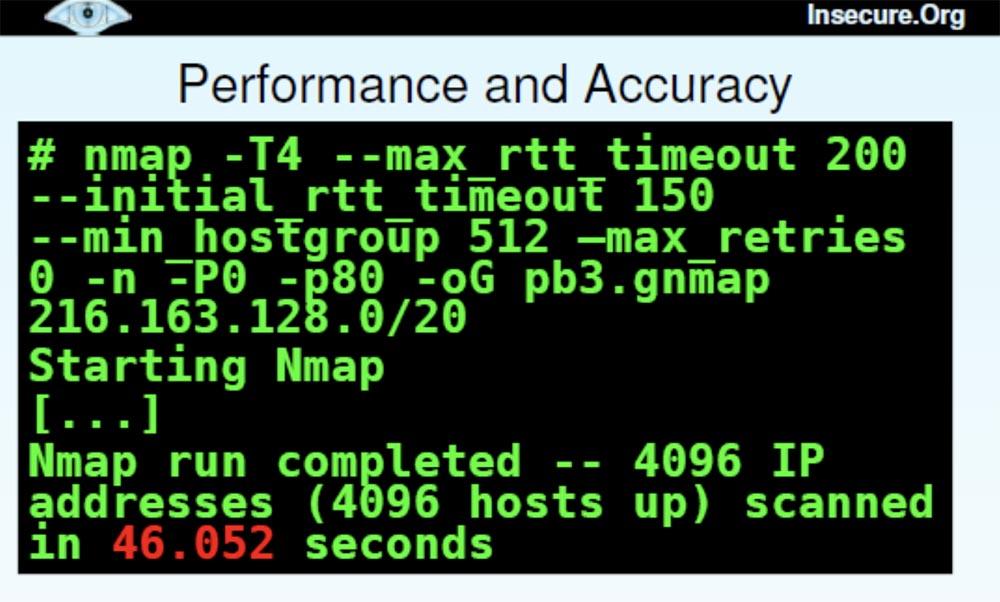

अगले मुद्दे प्रदर्शन और सटीकता थे। इंटरनेट को स्कैन करना एक लंबा और कठिन काम है। मुख्य लक्ष्य नेम के प्रदर्शन में सुधार करना था क्योंकि इसके उपयोग के आंकड़े निराशाजनक थे:

- स्कैन 93 एच 57 मिनट की शुरुआत के बाद से समय समाप्त हो गया। 40 एस (4 दिनों से अधिक);

- इस दौरान, 254868 नियोजित मेजबानों में से, 2048 मेजबानों पर स्थित 65,000 बंदरगाहों के यूडीपी स्कैन किए गए;

- इस समय के दौरान, UDP स्कैनिंग की योजना बनाई गई संख्या का लगभग 11.34% प्रदर्शन किया गया था, शेष मेजबानों को स्कैन करने का समय 688 घंटे 41 मिनट 48 सेकंड होगा।

जब शेष समय का आपका अनुमान "पूर्णांक ओवरफ़्लो" की ओर जाता है और एक नकारात्मक लाता है, तो यह बहुत उत्साहजनक संकेत नहीं है। यह विशेष स्कैन अभी भी जारी है, और शायद अगले साल DEFCON सम्मेलन में मैं आपको बताऊंगा कि इसका क्या हुआ। सौभाग्य से, हमारे कुछ अन्य स्कैन बहुत पहले समाप्त हो गए थे, इसलिए यह एक प्रकार का परिचय है कि हमने किस प्रकार के स्कैन किए और क्यों।

अब आइए अधिक व्यावहारिक युक्तियों पर चलते हैं जो उपयोगी विवरणों के रूप में कार्य कर सकते हैं और आपको बताते हैं कि आप इसे अपने स्वयं के स्कैन के लिए सहायता के रूप में कैसे उपयोग कर सकते हैं। होस्ट की खोज एक अच्छी शुरुआत है, क्योंकि नेटवर्क की टोह लेने के दौरान आप जो पहली चीज करना चाहते हैं, वह है होस्ट का पता लगाना और पता लगाना कि स्कैनिंग के लिए कौन से नेटवर्क उपलब्ध हैं। इसलिए, आपको आईपी पते को स्कैन करने में समय बर्बाद नहीं करना चाहिए जो मेजबानों द्वारा नहीं सुने जाते हैं और यह तय करते हैं कि स्कैन करने के लिए कौन से तरीके हैं।

एक समय था जब अधिकांश मेजबानों ने

ICMP के गूंज अनुरोधों या पिंग पैकेटों का जवाब दिया था जो कि

Nmap ने डिफ़ॉल्ट रूप से पोर्ट 80 को भेजे थे, लेकिन दुर्भाग्य से यह समय 10 साल पहले समाप्त हो गया।

अब ज्यादातर कंपनियां पिंग पैकेजों को रोकती हैं और मुझे अधिक कुशल तरीकों का इस्तेमाल करना पड़ा।

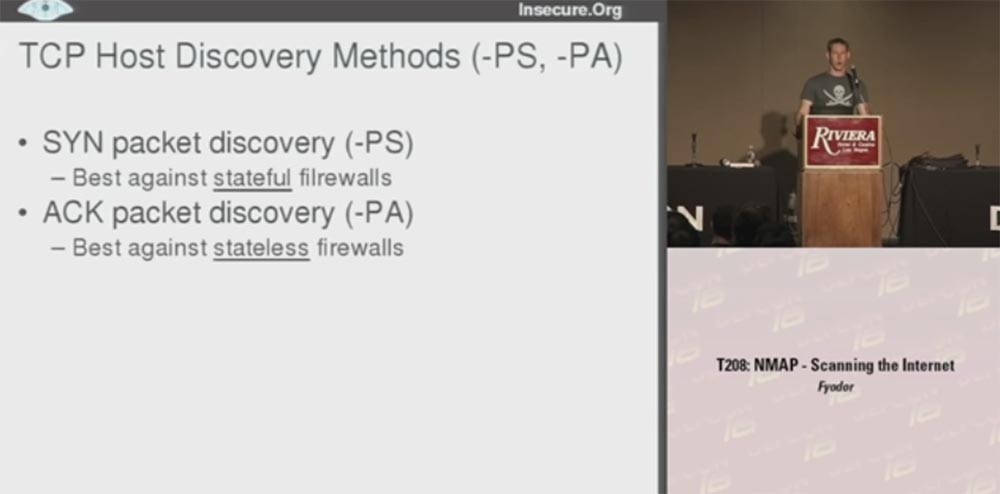

पहले

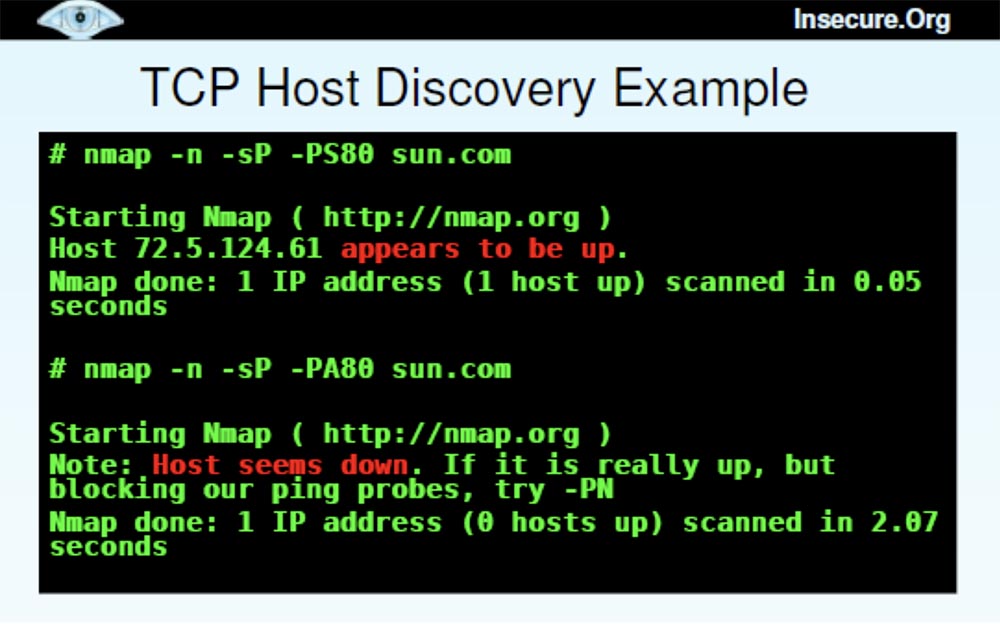

SYN (-PS) सिंथेटिक पैकेट का उपयोग करके मेजबानों का पता लगाने के लिए एक

टीसीपी विधि थी जो स्थैतिक फ़िल्टरिंग फ़ायरवॉल के खिलाफ सबसे अच्छा काम करती है जो अपवादों की एक निरंतर सूची का उपयोग करती है और डायनेमिक फ़िल्टरिंग फ़ायरवॉल के खिलाफ प्रभावी

एसीके (-पीए) पैकेट का उपयोग करती है।

वे फायरवॉल जो सिंथेटिक पैकेट को आमतौर पर

एसीके पैकेट से जाने देते हैं, और इसके विपरीत।

मैं

sun.com के पोर्ट 80 के लिए सिंथेटिक पैकेज के साथ

Nmap का उपयोग करने का एक त्वरित उदाहरण दिखाऊंगा। जैसा कि आप देख सकते हैं, जवाब बहुत जल्दी आया और यह दिखाता है कि मेजबान उपलब्ध है।

फिर हम उसी होस्ट के लिए

ACK पैकेट का उपयोग करते हैं, आप देखते हैं कि स्कैन में अधिक समय लगा और होस्ट ने हमें कोई जवाब नहीं दिया क्योंकि इससे पिंग सेंसिंग अवरुद्ध हो गया।

इस प्रकार, आप समझ सकते हैं कि इस होस्ट पर कौन सा फ़ायरवॉल स्थापित है - स्थिर या गतिशील फ़िल्टरिंग के साथ। इस मामले में, हमारे पास एक स्थिर फ़ायरवॉल है जिसने

SYN पैकेटों को छोड़ दिया और

ACK पैकेट्स को अवरुद्ध कर दिया।

सवाल उठ सकता है कि किस तरह के पोर्ट सेंसिंग का उपयोग करना बेहतर है। मैं जवाब दूंगा - आपको दोनों प्रकार के पैकेट भेजने की आवश्यकता है जब तक कि मेजबान उनमें से एक को पारित नहीं करता है।

अगला प्रश्न यह है कि किस पोर्ट का उपयोग किया जाए। आपके पास 65 हजार पोर्ट हैं, और उन लोगों को चुनना असंभव है जो सबसे अच्छा काम करते हैं। इसलिए, मैंने अनुभवजन्य डेटा के आधार पर बंदरगाहों का चयन किया, जो अगली स्लाइड में दिखाया गया है। कुछ प्रकार के मेजबानों का पता लगाने के लिए यह सबसे अच्छा 10 बंदरगाह है।

कुछ लोग इस सूची को देख सकते हैं और पूछ सकते हैं कि सबसे आम

विंडोज पोर्ट 135 या 139 कहां हैं?

हालाँकि, याद रखें कि मैंने अपना डेटाबेस अच्छी तरह से संरक्षित मेजबानों के आधार पर बनाया है, इसलिए यदि आपको फ़ायरवॉल स्थापित करने में समस्या आ रही है, तो आप इन

विंडोज पोर्ट को बेहतर तरीके से ब्लॉक कर सकते हैं। मैं

एसकेएन पैकेट के साथ इन पोर्टों के हिस्से की "जांच" करने की सलाह

दूंगा , दूसरा हिस्सा -

एसीके पैकेट के साथ।

आगे हमारे पास

UDP होस्ट डिस्कवरी है। इस मामले में, बंद

यूडीपी पोर्ट खुले लोगों की तुलना में बेहतर हैं क्योंकि वे जवाब देने के लिए अधिक प्रवण हैं। ओपन पोर्ट, एक साफ पैकेट प्राप्त करना, पता नहीं है कि इसके साथ क्या करना है और बस इसे अनदेखा करें। बंद पोर्ट आमतौर पर इस तरह के एक पैकेट को प्रतिबंधित करते हैं, और इसका मतलब है कि मेजबान यहां है। पोर्ट 53 अक्सर फ़ायरवॉल अपवादों में आता है क्योंकि यह

DNS के लिए है ।

मैंने

ICMP होस्ट डिस्कवरी विधि

(PE, PM, PP) का भी उपयोग किया। कुछ सिस्टम आसानी से पिंग स्वीकार करते हैं, लेकिन दूसरों को ब्लॉक करते हैं। उदाहरण के लिए,

Google.com व्यवस्थापक पिंग पैकेट प्राप्त करने में कोई खतरा नहीं देखते हैं, लेकिन वे नेटवर्क मास्क अनुरोधों और टाइमस्टैम्प को रोकते हैं क्योंकि उनका मानना है कि हैकर्स उनका उपयोग करते हैं।

अन्य प्रशासक हैकर्स के रूप में स्पष्ट रूप से इको अनुरोधों को ब्लॉक करते हैं, लेकिन नेटवर्क मास्क अनुरोधों और

नेटमास्क / टाइमस्टैम्प समय स्टैम्प को रोकने के बारे में भूल जाते हैं। इसलिए, मैं आपको दोनों प्रकार के अनुरोधों का उपयोग करने की सलाह देता हूं - एक प्रतिध्वनि अनुरोध और दूसरे प्रकार के अनुरोधों में से एक।

हमारे पास

प्रोटोकॉल पिंग (पीओ) नामक एक नई सुविधा भी है। डिफ़ॉल्ट रूप से, यह प्रोटोकॉल 3 प्रकार के IP पैकेटों का उपयोग करता है: 1 (

ICMP ), 2 (

IGMP ) और 4 (

IPinIP ) ताकि मेजबान के जीवित रहने पर एक सस्ती प्रतिक्रिया मिल सके। मैंने यह पता लगाने के लिए परीक्षण नहीं किया कि कौन से प्रोटोकॉल सबसे उपयोगी हैं, इसलिए सभी 3 डिफ़ॉल्ट रूप से उपयोग किए जाते हैं।

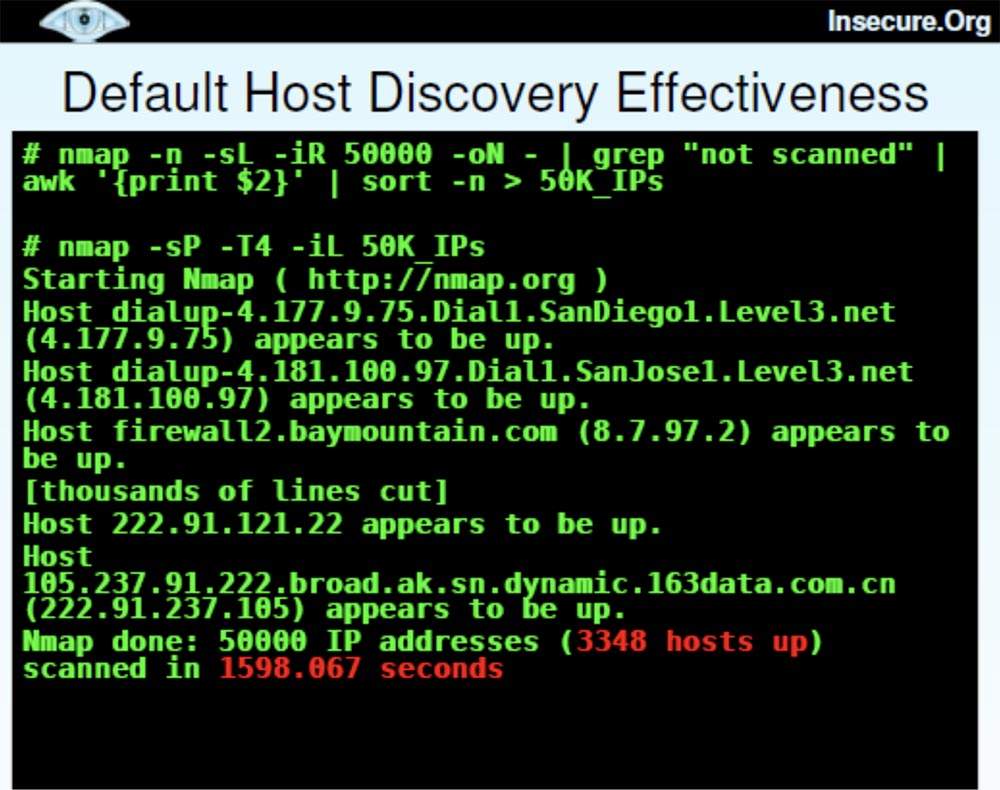

अब मैं विभिन्न मेजबान खोज तकनीकों के बारे में बात करना चाहता हूं जो मैंने उपयोग किया था, और आप पूछ सकते हैं कि इनमें से कौन सा ढेर सबसे मूल्यवान है और उनके बीच क्या अंतर है। स्लाइड पर उदाहरण दिखाता है जब मैंने 50 हज़ार आईपी पते उत्पन्न किए और डिफ़ॉल्ट पिंग स्कैन का उपयोग किया, जिसके परिणामस्वरूप 3348 होस्ट 1600 एस या 27 मिनट में पाए गए।

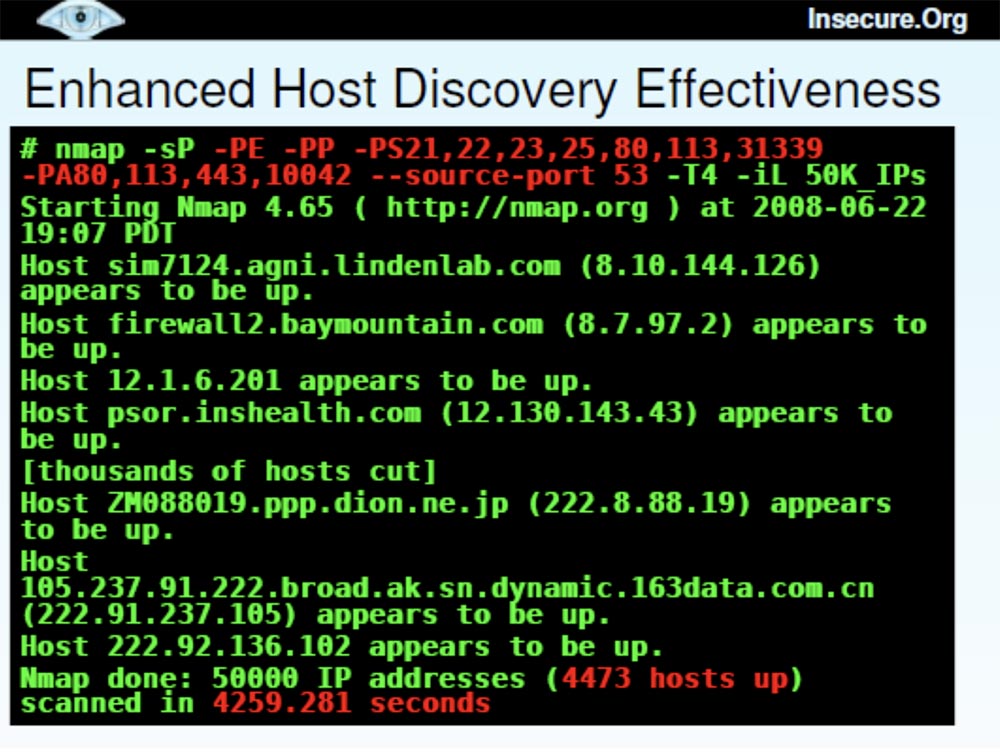

यह बहुत सारे कंप्यूटर है, और यह स्कैन काफी सफल दिखता है। लेकिन तब मैंने "उन्नत" स्कैनिंग का उपयोग करने का निर्णय लिया, लगभग 50 हजार मेजबानों की एक ही सूची ली और कई अलग-अलग पहचान तकनीकों को जोड़ा, जैसे कि इको रिप्लाई, टाइमस्टैम्प, पोर्ट हीप की

SYN जांच और स्रोत पोर्ट 53 को मास्क करने के लिए सेट करें

डीएनएस के तहत। इससे हमें 4473 "लाइव" मेजबानों का पता लगाने की अनुमति मिली, लेकिन इसमें थोड़ा अधिक समय लगा - 4259 सेकेंड।

इन दो स्कैनिंग विधियों की तुलना - डिफ़ॉल्ट और उन्नत विकल्पों के साथ - से पता चला कि दूसरे ने 167% अधिक समय (41 मिनट बनाम 27) लिया और 34% अधिक मेजबान पाया।

अब मैं

Nmap उन्नयन के बारे में बात करना चाहता हूं, जो इन अध्ययनों के आधार पर किए गए थे।

Nmap 4.68 का नवीनतम संस्करण

http://nmap.org/changelog.html पर उपलब्ध है, जहाँ बग को ठीक कर दिया गया है और प्रदर्शन में सुधार किया गया है। नवीनतम

एसवीएन रिलीज़ भी है, जो

http://nmap.org/book/install.html#instsvn पर पाया जा सकता है।

मैं यह कहते हुए त्रुटि संदेशों से थक गया हूं कि "हां, हमने इसे 2003 में निर्धारित किया था" क्योंकि कई लोग हैं जो अक्सर अपडेट नहीं करना चाहते हैं। फिर वे शिकायत करते हैं कि

नैंप कार्यक्रम लंबे समय तक पुराना है, क्योंकि यह आपको बताता है कि कौन से पोर्ट नंबर खुले हैं, लेकिन यह नहीं बताते हैं कि कौन सी सेवाएं उनके पीछे हैं। हाल ही में, मैंने कार्यक्रम में कई सुधारों को जोड़ा है, और यदि आपको कार्यक्रम के सबसे उन्नत संस्करण की आवश्यकता है -

BHD CO 8 ब्लैक हैट डेफकॉन की रिहाई, आप इसे विशेष लिंक

svn: //svn.insecure.org/nmapexp/bhdc08 पर अतिथि लॉगिन का उपयोग करके पा सकते हैं। और पासवर्ड। इस नवीनतम संस्करण में

टॉप पोर्ट्स स्कैनिंग फीचर और कुछ अन्य विशेषताएं शामिल हैं जिनके बारे में मैं बाद में चर्चा करूंगा।

तो,

टॉप पोर्ट्स प्रोजेक्ट, खुले IP और

UDP पोर्ट को खोजने के लिए लाखों IP पतों की एक और बड़ी स्कैन है, जो लोकप्रिय पोर्ट्स का चयन करता है। कुछ बड़े संगठनों ने फायरवॉल के पीछे स्थित आंतरिक नेटवर्क डेटा को स्कैन करने की क्षमता भी प्रदान की है। उसी समय, प्रत्येक पोर्ट के लिए आवृत्ति डेटा के साथ

Nmap सेवा फ़ाइलों को पूरक किया गया था।

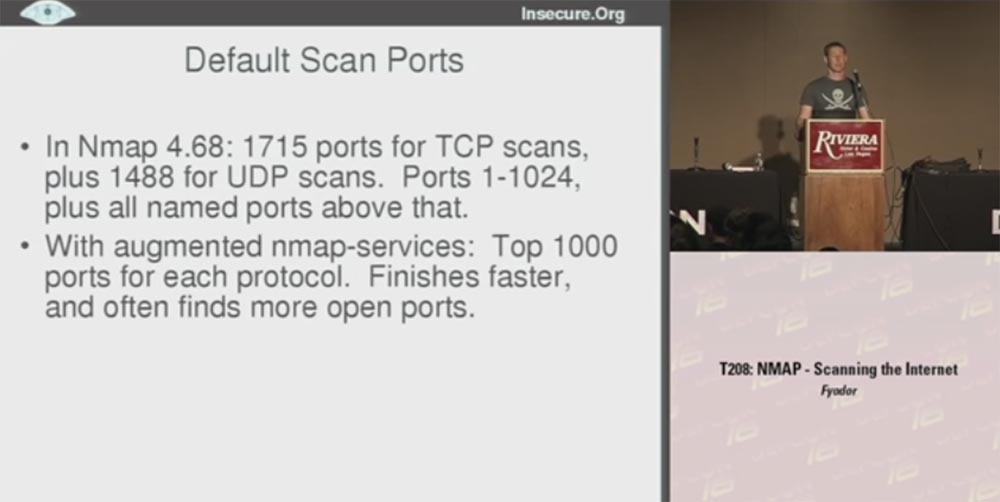

उन बंदरगाहों पर विचार करें जो डिफ़ॉल्ट रूप से स्कैन किए गए थे।

एनएएमपी 4.68 ने 1715

टीसीपी पोर्ट और 1488

यूडीपी पोर्ट स्कैन किए, 1 से 1024 तक पोर्ट को स्कैन किया और सभी को उच्च पोर्ट नाम दिया। मैं ध्यान देता हूं कि कई बंदरगाहों का आविष्कार कई साल पहले किया गया था और लंबे समय तक उपयोग नहीं किया गया था। इसी समय, कई खुले नाममात्र बंदरगाह हैं।

Nmap के

Nmap के अंतिम संस्करण ने प्रत्येक प्रोटोकॉल के लिए शीर्ष 1000 पोर्ट फ़्रीक्वेंसी डेटा का उपयोग किया, इसलिए कई मामलों में मुझे सबसे अच्छे परिणाम मिले। इसने हमें पुराने अप्रयुक्त बंदरगाहों को स्कैन करने में समय बर्बाद नहीं करने दिया, इस प्रकार, स्कैनिंग तेज है क्योंकि सभी मौजूदा बंदरगाहों के आधे से अधिक भाग वास्तव में स्कैन किए जाते हैं।

एक त्वरित स्कैन एक डिफ़ॉल्ट स्कैन से बहुत अलग है।

Nmap में, इसे अक्षर (

-F ) द्वारा दर्शाया जाता है। इस बार,

Nmap 4.68 ने संपूर्ण संख्या सीमा में 1276

TCP पोर्ट और 1017

UDP पोर्ट स्कैन किए। आप पूछ सकते हैं कि क्यों, डिफ़ॉल्ट रूप से, संसाधित किए गए अधिक पोर्ट को स्कैन कर रहा है, लेकिन यहां कुछ भी नाटकीय नहीं है - एक त्वरित स्कैन बस कम समय लगा। हालांकि, इस मामले में, स्कैनर ने सभी मौजूदा बंदरगाहों की जांच नहीं की, लेकिन केवल उन लोगों के साथ काम किया जिनके नाम नई

Nmap सेवा फ़ाइल में थे। परिणामस्वरूप, प्रत्येक प्रोटोकॉल के लिए TOP 100 पोर्ट के लिए स्कैनिंग की गई, और मुझे डिफ़ॉल्ट रूप से स्कैन करते समय अधिक से अधिक परिमाण के क्रम में गति प्राप्त हुई। यह

टीसीपी प्रोटोकॉल के लिए और

यूडीपी के लिए और भी अधिक उपयोगी

है , क्योंकि मैं जानता हूं कि बहुत से लोग

यूडीपी स्कैनिंग कभी नहीं करते हैं, इसे खुले बंदरगाहों को छानने के मामले में बहुत समय लगता है और जटिल है। इसलिए, वे दिखावा करते हैं कि

यूडीपी का अस्तित्व ही नहीं है। हालांकि, हैकर ढोंग नहीं करते हैं, इसलिए हमारे लिए यह समझना बहुत जरूरी है कि इस प्रोटोकॉल के साथ क्या हो रहा है।

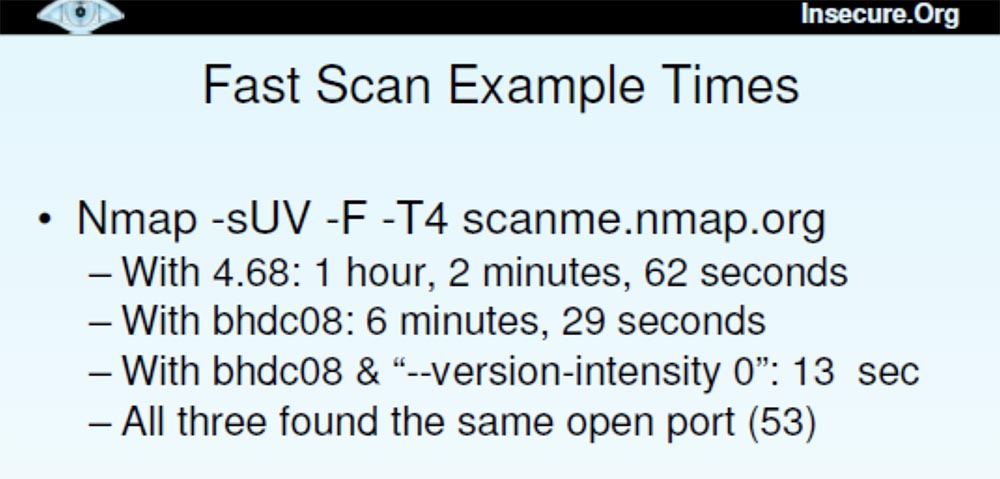

निम्नलिखित स्लाइड

Nmap के विभिन्न संस्करणों का उपयोग करके त्वरित स्कैन उदाहरण दिखाती है। स्कैनिंग मोड

Nmap - sUV - F-T4 के पदनाम में

U अक्षर

UDP पोर्ट,

F - फास्ट स्कैन इंगित करता है। इस खुले संस्करण में एक फ़िल्टरिंग समस्या है क्योंकि

Nmap को कोई प्रतिक्रिया नहीं मिलती है और यह निर्धारित नहीं कर सकता है कि पोर्ट फ़िल्टर किया गया है या खुला है। यह तब होता है जब आप

scanme.nmap.org से संस्करण का उपयोग करते हैं। , , .

,

Nmap 4.68 ,

Blackhat DefCon 08 6 , «»

Blackhat DefCon 08 13 . 3 53.

:

- top-ports <n>

उसने प्रत्येक आवश्यक प्रोटोकॉल और फ़ंक्शन के साथ सबसे लोकप्रिय खुले बंदरगाहों को स्कैन किया:

–port-ratio <n>

जहाँ

n को 0 और 1 के बीच चुना गया था, उसने इस स्तर पर एक आवृत्ति सेट के साथ सभी बंदरगाहों को स्कैन किया।

नवीनतम संस्करण ने झंडे के साथ काम किया

- "

विचलन - तीव्रता 0 "। इसका मतलब यह था कि

यूडीपी अनुरोधों को कुछ प्रोटोकॉल का उपयोग करके कुछ बंदरगाहों पर भेजा गया था, अर्थात 53 के लिए मैंने केवल

DNS की कोशिश की, 161 बंदरगाहों के लिए केवल

LMBC आदि। इसने स्कैन का समय घटाकर 13 सेकंड कर दिया।

इस कहानी का नैतिक यह है कि यदि आप जानते हैं कि आपको वास्तव में किस डेटा की आवश्यकता है, तो आप स्कैन को थोड़ा अनुकूलित कर सकते हैं और इसे बहुत तेज़ बना सकते हैं। इस मामले में, हमें एक ही डेटा प्राप्त हुआ, लेकिन एक घंटे की प्रतीक्षा करने के बजाय, हमने केवल 13 सेकंड इंतजार किया। तो सुविधाओं को कॉन्फ़िगर करने से बहुत मदद मिलती है, विशेष रूप से शीर्ष बंदरगाह सुविधा। आपको केवल 1000 पोर्ट के डिफ़ॉल्ट स्कैन और 100 पोर्ट के त्वरित स्कैन के बीच चयन करने की आवश्यकता है और मनमाने ढंग से निर्दिष्ट करें कि आप कितने पोर्ट स्कैन करना चाहते हैं।

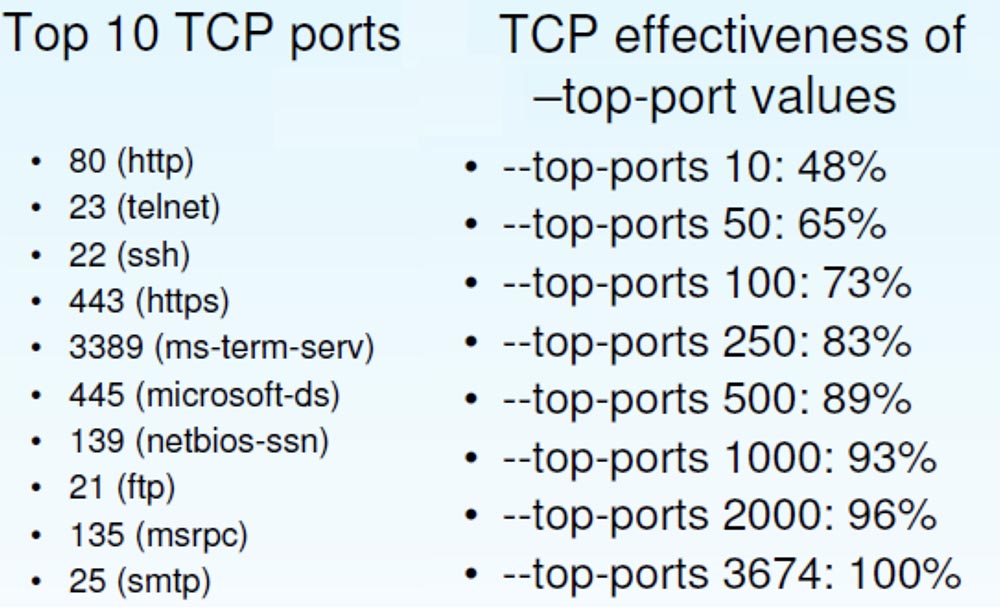

यह सवाल उठाता है कि कौन से टॉप पोर्ट्स फीचर सबसे अच्छा काम करते हैं। नीचे दी गई स्लाइड टॉप -10

टीसीपी पोर्ट्स और "टॉप्स" दक्षता का एक नमूना दिखाती है, जिसे मैंने अनुभवजन्य डेटा के आधार पर बनाया था। यह नमूना दिखाता है कि मैंने एक या एक "शीर्ष" का उपयोग करके कितने खुले बंदरगाह पाए।

यदि आप बंदरगाहों के सबसे तेज "दसियों" स्कैन का उपयोग करते हैं, तो आप खुले टीसीपी बंदरगाहों के आधे से अधिक का पता लगा सकते हैं। "टॉप 100" पोर्ट का उपयोग करते हुए, आप 73% खुले पोर्ट का पता लगा सकते हैं, डिफ़ॉल्ट "टॉप -1000" का उपयोग 93% का पता लगाता है, लेकिन आप केवल 65 हजार पोर्ट पोर्ट का 2% स्कैन करते हैं।

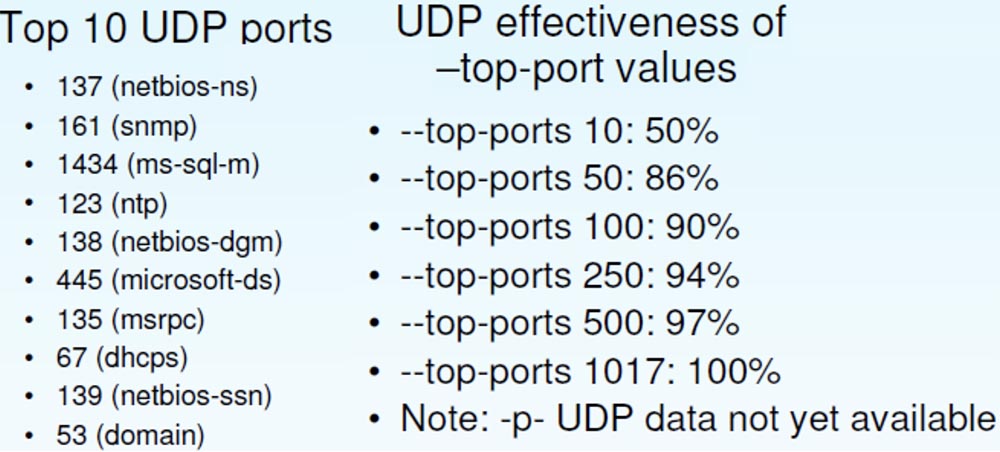

अगला, मैं खुले

यूडीपी बंदरगाहों को खोजने के लिए आंकड़े प्रदान करूंगा। विशिष्ट

Microsoft पोर्ट यहां पर हावी हैं, हालांकि

SNMP और

NTP हैं ।

यूडीपी

यूडीपी दक्षता

टीसीपी दक्षता से भिन्न होती है, यहां खुले बंदरगाहों का एक बड़ा प्रतिशत निम्न "शीर्ष" मूल्यों के साथ निर्धारित किया जाता है। इसलिए, "टॉप -100"

यूडीपी टीसीपी के लिए 73% के खिलाफ 90% पोर्ट का पता लगाना संभव बनाता है।

मैंने हाल ही में विकसित एक और फ़ंक्शन का उपयोग किया:

पैकेट दर नियंत्रण ।

मेरे मन में उसके बारे में मिश्रित भावनाएँ हैं। मुझे

नैंप के लोड नियंत्रण और अन्य तकनीकों पर गर्व है कि कौन सी स्कैनिंग गति सबसे अच्छा काम करेगी। लेकिन ऐसे कई लोग हैं जो कहते हैं कि वे बस एक निश्चित आवृत्ति पर बंदरगाहों को स्कैन करना चाहते हैं और अगर कोई पैकेट खो जाता है तो चिंता न करें। यह एक कारण है कि वे

रैंड या

यूनिकॉर्न जैसे स्कैनर का उपयोग करते हैं। ऐसे मामलों के लिए, मैंने एक फ़ंक्शन जोड़ने का फैसला किया है जो पैकेट प्रति सेकंड भेजने की अधिकतम और न्यूनतम आवृत्ति निर्धारित करता है।

यह बहुत उपयोगी साबित हुआ, जब मैंने अपनी इंटरनेट होस्टिंग सेवा को लगभग "फ्यूज" कर दिया, क्योंकि मैं 300 पैकेट /

सेकंड में

Nmap के लिए स्कैन पैरामीटर सेट करने और इन लोगों को

ISP से थोड़ा खुश करने में सक्षम था।

निम्नलिखित स्लाइड एक उदाहरण दिखाती है कि सभी उपयोगी

नैंप सुविधाओं को एक साथ कैसे रखा जाए।

यहां आप स्रोत आईपी पता दर्ज करते हैं जिसे मैं इस विशेष स्कैन के लिए उपयोग करना चाहता हूं और डीबग मोड को इंगित करता हूं। मैंने अक्सर स्कैन के दौरान कार्यक्रम के साथ बातचीत करने के लिए इस फ़ंक्शन का उपयोग किया, क्योंकि लोग नहीं जानते हैं कि आप

डी कुंजी दबा सकते हैं और डिबग मोड खोल सकते हैं, और यदि आप इसे कई बार दबाते हैं, तो आप स्क्रीन को स्क्रॉल कर सकते हैं और देख सकते हैं कि

Nmap क्या करता है पल।

यहां मैंने कम विलंबता का उपयोग किया, क्योंकि मैं मेजबानों के लिए लंबे समय तक इंतजार नहीं करना चाहता था जिसके लिए पैकेट आवृत्ति सीमित थी। मैंने समय फ़ाइल के मानों के फ़ंक्शन का उपयोग करके एक लॉग फ़ाइल बनाने का फ़ंक्शन लागू किया, जो स्वचालित रूप से दिनांक और समय डालता है।

अगला, मैंने उस फ़ाइल का नाम दर्ज किया जिसे मैं अंत में प्राप्त करना चाहता हूं और नोट किया कि मैं स्कैन करने के लिए 1 सेकंड से अधिक प्रयास नहीं करना चाहता हूं, क्योंकि मैं बड़ी मात्रा में स्कैनिंग जल्द से जल्द करने जा रहा हूं।

इसके बाद, होस्ट रैंडमाइजेशन पर ध्यान दिया जाता है, स्कैन किए गए पोर्ट की संख्या सूचीबद्ध होती है, मेजबानों के मैक पतों का एक बड़ा समूह इंगित किया जाता है, न्यूनतम स्कैन आवृत्ति 175 पैकेट प्रति सेकंड और अधिकतम 300 पैकेट प्रति सेकंड है।

यह एक उदाहरण है कि मैंने कैसे लगातार

Nmap एल्गोरिथ्म में बदलाव किया और सुधार किया, जब तक कि मुझे एक विकल्प नहीं मिला, जो दूसरों की तुलना में बेहतर काम करता था।

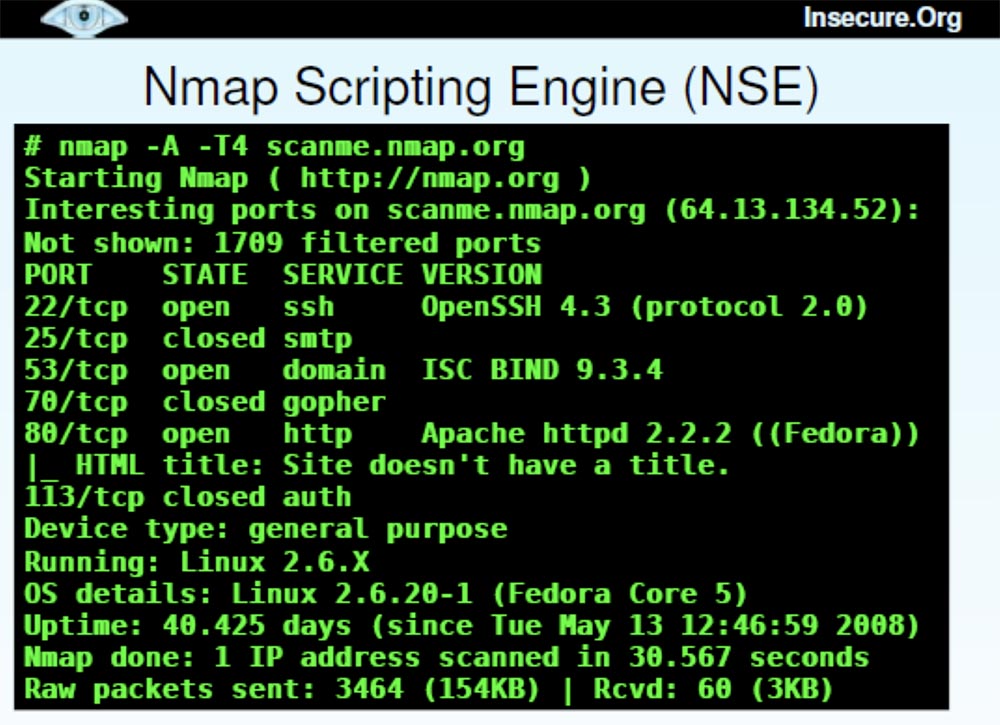

अब मैं आपको नवीनतम

Nmap समाचार बताने के लिए बचे समय का उपयोग करना चाहता हूं। उनमें से कुछ नई और दिलचस्प विशेषताएं हैं, उदाहरण के लिए,

एनएसई स्क्रिप्टिंग इंजन। यह एक मॉड्यूलर तंत्र है जो एक विशिष्ट तरीके से बंदरगाहों को मतदान करता है। इस स्थिति में, हम उन वेबसाइटों के लिए

HTML शीर्षक बनाते हैं जो इसे खोजते हैं।

अब

Nmap द्वारा समर्थित 50 से अधिक स्क्रिप्ट हैं, जो

व्हिस डेटा के साथ संगत हैं,

ब्रूट-फोर्सिंग पॉप 3 पासवर्ड और अन्य पागल चीजें जिन्हें आप उपयोग करना चाहते हैं।

अब मैं आपको शीघ्रता से दिखाऊंगा कि

Nmap स्क्रिप्टिंग इंजन कैसे काम करता है।

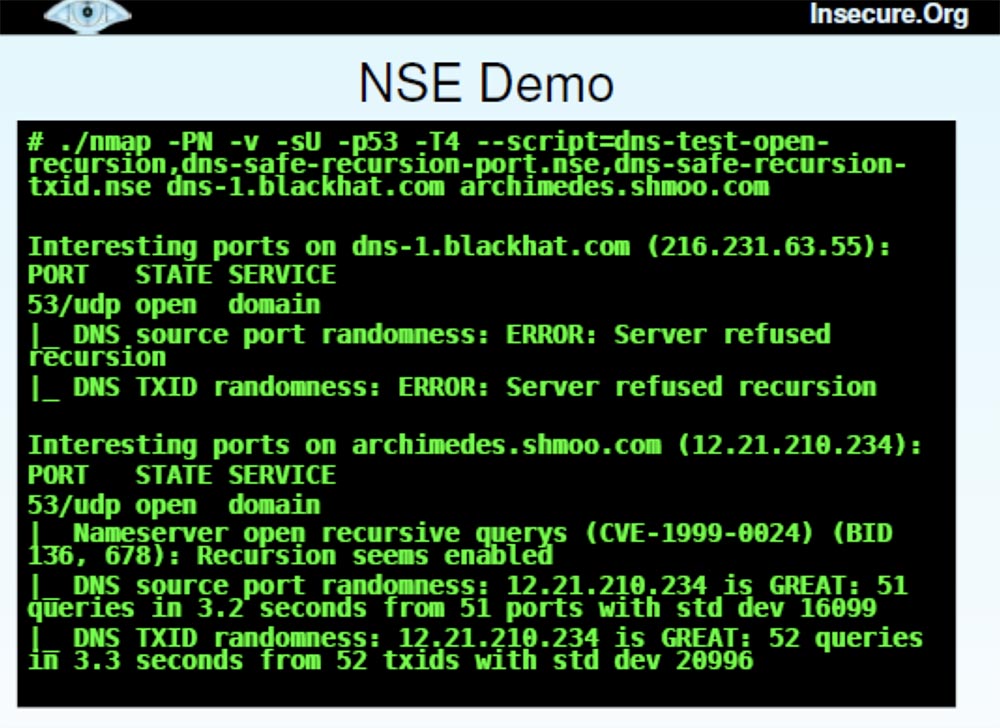

यह एक लंबी टीम है, इसलिए मैं इसे दूसरी जगह से कॉपी करूंगा। यह विस्तृत

नैम्प मोड को निर्धारित करता है - पिंग न करें, पोर्ट 53 के लिए

यूडीपी जांच करें, आक्रामक समय का उपयोग करें और यहां 3 स्क्रिप्ट लागू करें, जो

DNS त्रुटि से बचने में मदद करेगा जो डैन ने पिछले रविवार को बात की थी। एक स्क्रिप्ट बस यह देखने के लिए जांच करती है कि क्या DNS सर्वर पुनरावृत्ति की अनुमति देता है, दूसरा यह देखने के लिए कि क्या यह मूल पोर्ट संख्याओं को यादृच्छिक करता है, और तीसरा यह जांचने के लिए कि क्या इसमें यादृच्छिक लेन-देन पहचानकर्ता है। ये वो गलतियां हैं जिन्हें लोग कैश पॉइज़निंग की समस्या को कम करने के लिए ठीक करना चाहते हैं।

हमारे मामले में, मैं

ब्लैकहैट सर्वरों में से एक और

श्मॉट डॉट कॉम सर्वरों के पोर्ट स्कैनिंग के दौरान

एनएसई के संचालन को प्रदर्शित करना चाहता हूं। इसमें थोड़ा समय लगता है, और फिर पोर्ट नंबर के ठीक बगल में परिणाम प्रदर्शित होता है।

आप देख सकते हैं कि 216.231.64.55 के IP पते के साथ

blackhat.com के लिए, जब

UDP स्कैनिंग पोर्ट 53, दोनों ही मामलों में एक सर्वर पुनरावृत्ति विफलता प्राप्त हुई थी, इसलिए इसे आगे "पूछताछ" नहीं किया जा सकता था। IP पता 12.21.210.234 के साथ सर्वर

archimedes.shmoo.com के लिए, पुनरावृत्ति हुई। लेकिन मुझे यह बताते हुए खुशी हो रही है कि पोर्ट रेंडमाइजेशन के मामले में यह बहुत अच्छा था।

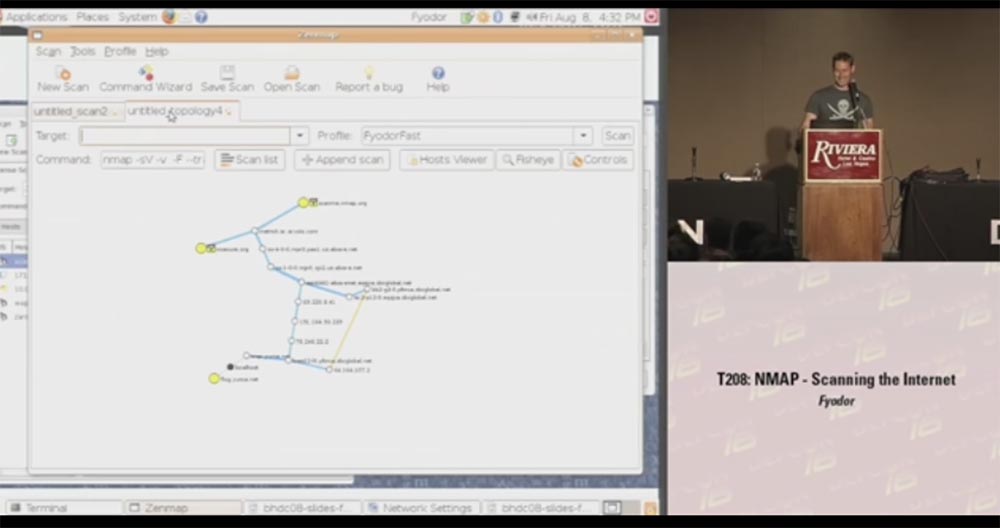

मैं उन कुछ उदाहरणों में से एक दिखाना चाहता था जब मेरा उद्यम बुरी तरह से विफल हो गया था, इसलिए यहां खेल को "जो पहले कैश को जहर दे सकता है" खेलना संभव होगा, लेकिन फैसला किया कि यह हमारी प्रस्तुति के लिए एक अच्छा विचार नहीं था। इसके अलावा, मेरे पास एक विषय पर अधिक दिलचस्प सामग्री है जो मुझे

चिंतित करती है - यह नया

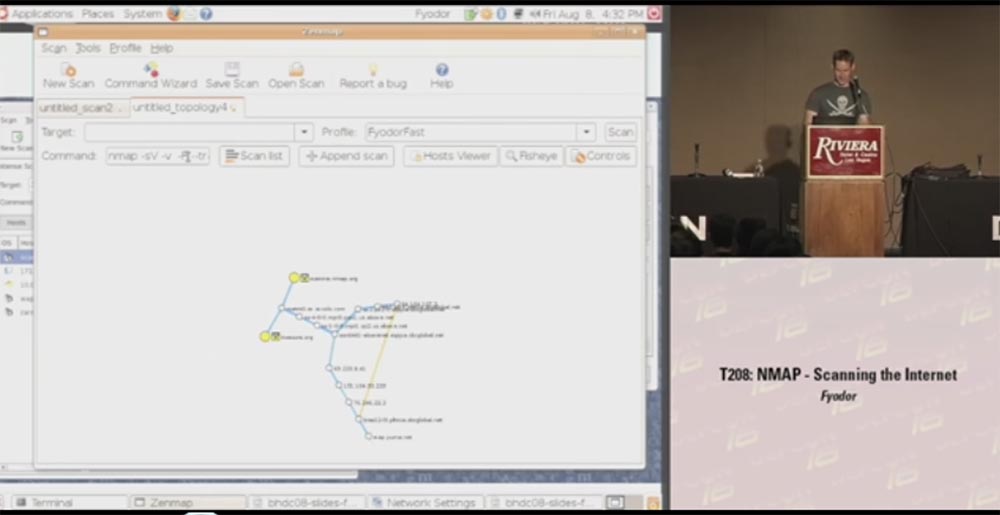

ज़ेनमैप जीयूआई है ।

बहुत से लोग कहते हैं कि उन्हें ग्राफिकल इंटरफ़ेस की आवश्यकता नहीं है, क्योंकि वे 10 साल से

Nmap के साथ काम कर रहे हैं और इसके सभी 130 विकल्पों को जानते हैं। हालांकि, यह इंटरफ़ेस स्कैनर के साथ काम करने के लिए एक शक्तिशाली उपकरण है, जिसे मैं अब जल्दी से प्रदर्शित करूंगा।

यह आउटपुट के साथ एक विंडो प्रदर्शित करता है, प्रत्येक ओपन होस्ट, आप

HTTP या

SSH डिस्प्ले का फ़िल्टरिंग सेट कर सकते हैं, और इसी तरह। इसके अलावा, हमने स्कैनर के नवीनतम संस्करण में एक दिलचस्प विशेषता जोड़ी। उन लोगों के लिए जो कहते हैं: "चूंकि आपने इस उपकरण को

एच-कार्ड कहा है , इसलिए मुझे नरक को बहुत कार्ड दें!", हमने स्कैन किए गए नेटवर्क की टोपोलॉजी का एक चित्रमय आरेख जोड़ा।

यह एक काफी सटीक चीज है, जो एक नेटवर्क स्कैन के परिणाम को खींचता है और इसे स्रोत नोड के केंद्र में रखता है, और इस केंद्र के चारों ओर गाढ़ा हलकों में प्रत्येक नेटवर्क पर कूदता है और आपके द्वारा स्कैन किए गए कंप्यूटर दिखाए जाते हैं। आप ऐसा नोड ले सकते हैं और कह सकते हैं: "अरे, मुझे दिखाओ कि इस विशेष स्कैन के लिए अन्य डेटा क्या है, मुझे खुले पोर्ट दिखाओ, इत्यादि", यानी जब आप एक पीले सर्कल पर होवर करते हैं, तो सभी विवरणों के साथ एक विंडो खुलती है स्कैन किया गया। आप नई मशीनों को स्कैन कर सकते हैं और उन्हें सर्किट में भी जोड़ा जाएगा। आप किसी अन्य होस्ट के सापेक्ष आरेख को भी केन्द्रित कर सकते हैं - बस नोड पर क्लिक करें और इसे वांछित दिशा में खींचें।

ग्राफिकल इंटरफ़ेस का एक और बड़ा प्लस यह है कि अब

Nmap विंडोज उपयोगकर्ताओं के साथ काम करने में सक्षम होगा, जिन्हें यह पता नहीं है कि कमांड लाइन का उपयोग करके प्रोग्राम को कैसे नियंत्रित किया जाए। मुझे पहले से ही उनके पत्र मिले थे, जिसमें लिखा था: “मैंने डेस्कटॉप पर

nmap.exe आइकन पर डबल-क्लिक किया, जिसके बाद एक ब्लैक बॉक्स एक सेकंड के लिए पॉप अप हुआ, और फिर सब कुछ गायब हो गया। जाहिर है, आपका कार्यक्रम पूरी तरह से टूट गया है। ” इसलिए मुझे उम्मीद है कि

जेनमैप जीयू मैं उनकी मदद करूंगा। हालांकि, दूसरी ओर, शायद ऐसे लोगों को

नॅम्प का उपयोग बिल्कुल नहीं करना चाहिए।

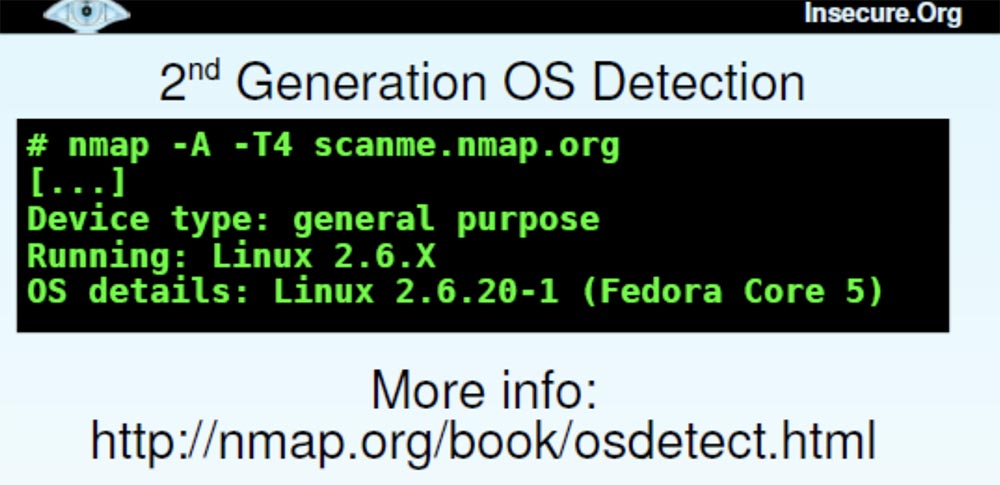

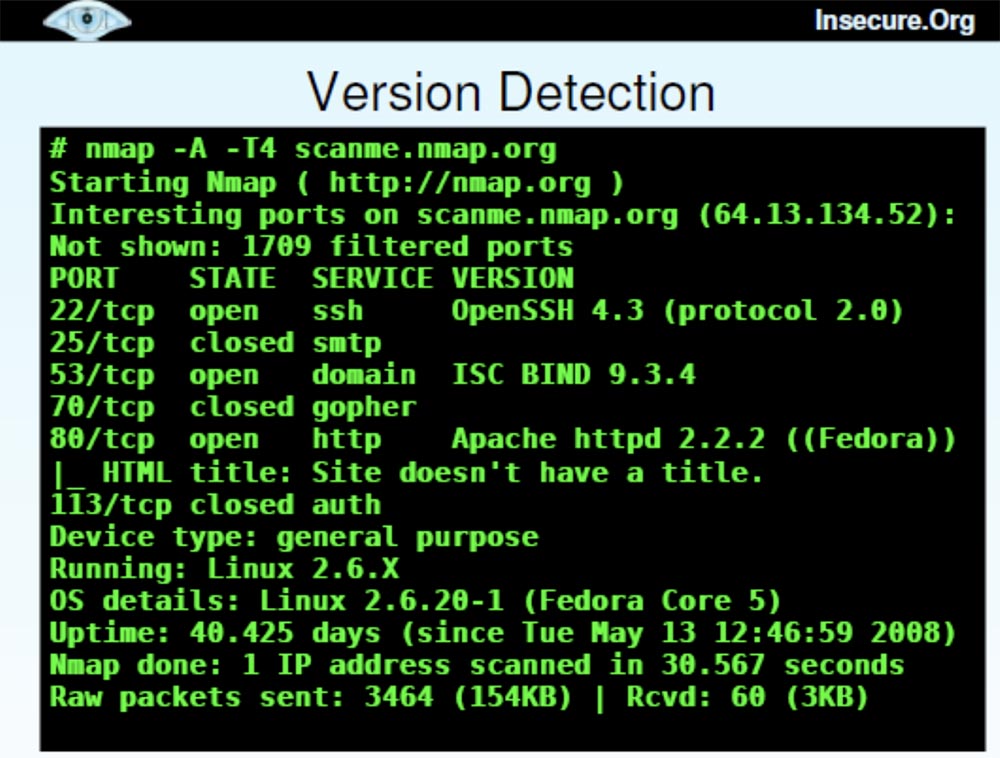

हमारे पास एक दूसरी पीढ़ी का ओएस डिटेक्शन सिस्टम भी है।

इसने पिछले 7 वर्षों में OS का पता लगाने के संबंध में जो कुछ भी मैंने अध्ययन किया था, उसमें सन्निहित था, और इसमें नए ऑपरेटिंग सिस्टम के 1,500 हस्ताक्षर शामिल थे। तो नैंप उपयोगकर्ता किसी भी उपकरण को पा सकते हैं जिसे आप हमारी

nmap.org वेबसाइट पर कल्पना कर सकते हैं और

विंडोज या

लिनक्स के लिए प्रोग्राम का संस्करण डाउनलोड कर सकते हैं। हमारे पास सॉफ़्टवेयर संस्करणों का पता लगाने के लिए एक उपकरण भी है।

एक फ़ंक्शन भी है जिसे

कारण कहा जाता है। यह एक प्रकार का फ़िल्टर है जो दिखाता है कि किस कारण से पोर्ट का उद्घाटन हुआ - सिंथेटिक या

एसीके पैकेट के उपयोग के कारण, या पोर्ट किस कारण से बंद हुआ, उदाहरण के लिए, रिबूट के कारण।

यह समझने के लिए एक बहुत अच्छा उपकरण है कि वास्तव में

नैंप क्या करता है। अगला फ़ंक्शन, जो आपको बहुत सारी उपयोगी जानकारी प्रदान कर सकता है, "पैकेट ट्रेसिंग", या

पैकेट ट्रेस कहा जाता है।

उसके लिए धन्यवाद, मुझे पता चल सकता है कि क्या पोर्ट 25 अंतिम मेजबान है जो मुझे पैकेट लौटाता है, या अगर फ़ायरवॉल उन्हें वापस फेंक देता है। एक त्वरित

Nmap स्कैन के दौरान पैकेट ट्रेस को देखकर, मैं बता सकता हूं कि वे किस डिवाइस के साथ बातचीत कर रहे हैं। यहां आप आवृत्ति, स्कैन किए गए विकल्प, आईपी आईडी, और इस फ़ंक्शन के साथ देख सकते हैं कि मैं यह पता लगा सकता हूं कि एक ही मेजबान ने मुझे दोनों मामलों में पैकेट भेजा है या नहीं। यह फायरवॉल और फ़िल्टरिंग सिस्टम को समझने के लिए उपयोगी है।

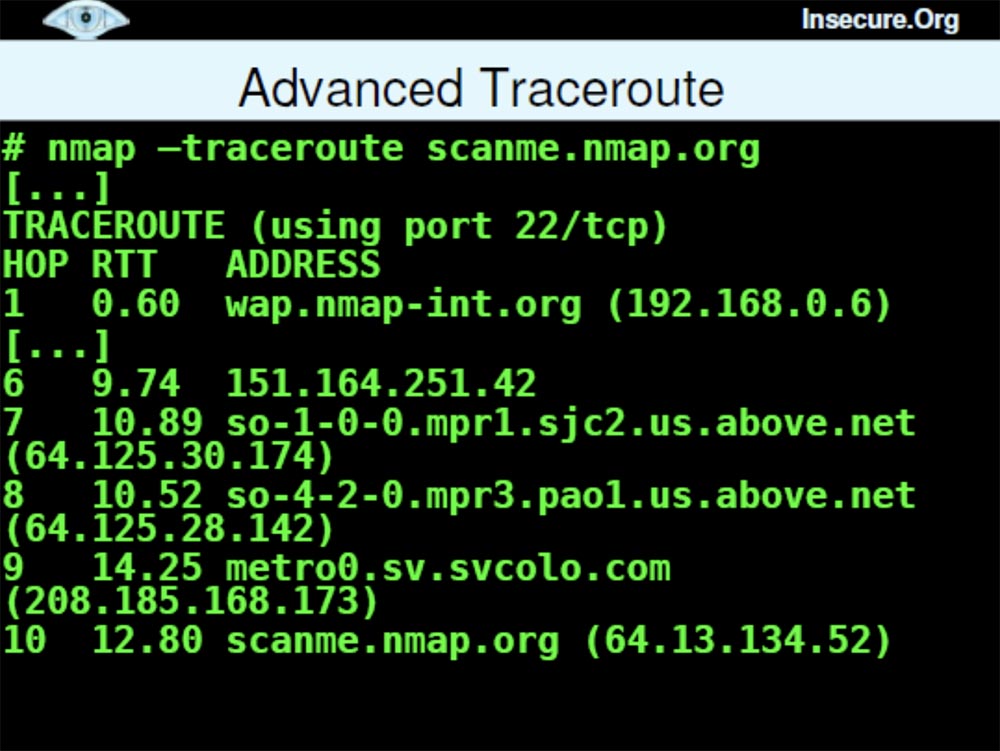

एडवांस ट्रेसरआउट नामक एक अन्य विशेषता यह बताती है कि किस प्रकार की ध्वनि का उपयोग पैठ के लिए किया जाता है। यह एक त्वरित कार्य है क्योंकि

नैंप स्कैनिंग के साथ समानांतर में इसे निष्पादित कर सकता है।

इसके बाद, मैंने कई प्रदर्शन और स्कैन सटीकता सुधार किए।

प्रोग्राम इंटरफ़ेस के मुख्य पृष्ठ पर एक संपूर्ण अनुभाग है, जो उन सभी विकल्पों को दर्शाता है जिनका उपयोग आप काम करने के लिए कर सकते हैं। अगला, हमारे पास

टीसीपी और

आईपी हेडर विकल्प है, जो आपको स्रोत मार्ग या स्रोत रिकॉर्ड निर्दिष्ट करने की अनुमति देता है।

आप में से कई लोग कहेंगे कि मूल मार्गों की आवश्यकता 15 साल पहले थी और अब किसी को इसकी आवश्यकता नहीं है। लेकिन मैंने एक व्यक्ति के साथ बात की, जिसने हाल ही में एक कंपनी में एक स्थानीय क्षेत्र नेटवर्क का परीक्षण किया। यह एक सम्मेलन कक्ष की तरह कुछ में स्थित था और केवल एक निश्चित श्रृंखला के सर्वर से जुड़ सकता था, इसलिए कंपनी के सभी कंप्यूटरों के साथ संपर्क स्थापित करना संभव नहीं था। उन्होंने सम्मेलन कक्ष तक पहुंचने के लिए

DMZ जैसा कुछ बनाया था। फिर इस आदमी ने अपने सर्वर में से एक लिया और इसके माध्यम से मूल मार्ग खो दिया, गंतव्य कंप्यूटर पाया और इस तरह इस प्रतिबंध के आसपास प्राप्त करने में सक्षम था।

हमने

Ncat नाम का एक और नया उपकरण विकसित किया है।

यह आदरणीय हॉबिट की आधुनिक

नेटकट व्याख्या है। यह मूल पोर्ट स्कैनर को छोड़कर,

Netcat 1.10 की सभी विशेषताओं का समर्थन करता है, क्योंकि मैं अपने

Nmap को स्कैनर के रूप में उपयोग करना पसंद करता हूं। यह कई नई शांत विशेषताओं का भी समर्थन करता है:

एसएसएल, आईपीवी 6 लिनक्स, विंडोज, मैक ओएस , नेटवर्क मध्यस्थता, पोर्ट फ़ॉरवर्डिंग, प्रॉक्सीज़ (क्लाइंट, सर्वर, चेन) पर चलने वाले विभिन्न प्लेटफार्मों पर एक अन्य कंप्यूटर, शेल निष्पादन, एक्सेस कंट्रोल के माध्यम से स्कैनिंग के लिए आदि यह कार्यक्रम 2005 में क्रिस कैटरजॉन द्वारा बनाया गया था और अब यह रिलीज के लिए पूरी तरह से तैयार है। क्रिस ने कुछ सुविधाओं को भी जोड़ा, जैसे कि आईपी विकल्प और पिंग डिटेक्शन मोड।

अगला उपकरण

एनडिफ है , जिसकी उपस्थिति कई लंबे समय से इंतजार कर रही है।

यह उपयोगिता दो या दो से अधिक स्कैन के परिणामों की तुलना करती है और परिवर्तनों को दिखाती है: नए या दूरस्थ मेजबान, बंदरगाह, परिवर्तित सेवाएं, आदि। यह rescanning जब जल्दी से परिवर्तनों का पता लगाने के लिए महान है। उदाहरण के लिए, हर दिन मैं एक कंपनी के नेटवर्क को स्कैन करता हूं, और काम के अंत में मैं इस उपयोगिता को कहता हूं और कहता हूं: "मुझे उन परिवर्तनों को भेजें जो कल से हुए हैं।" इसलिए मैं नए खुले पोर्ट, जोड़े गए कंप्यूटर और इतने पर देख सकता हूं।

अंत में, मैं आपको अपनी पुस्तक "नेटवर्क स्कैनिंग एनमैप का उपयोग करना" दिखाना चाहता हूं, मैं कई वर्षों से इस पर काम कर रहा हूं। यह न केवल मेरे नेटवर्क स्कैनर की क्षमताओं के बारे में कहता है, बल्कि नेटवर्क स्कैनिंग तकनीकों के बारे में भी कहता है।

मैंने इस पुस्तक की 170 प्रतियां छापीं जिन्हें मैं यहां वितरित करना चाहता हूं, लेकिन मुझे डर है कि वे अगली सुबह बेची जाएंगी। यह पुस्तक अमेजन पर भी बेची जाएगी और

denman.org/book पर मुफ्त डाउनलोड के लिए उपलब्ध होगी। आप अपने आप को

Nmap हैकर सूची में जोड़ सकते हैं और मेरे कार्यक्रम के बारे में समाचार प्राप्त कर सकते हैं।

निम्नलिखित स्लाइड उन लोगों को सूचीबद्ध करती है, जिन्होंने 9 महीने पहले जारी किए गए संस्करण 4.50 से शुरू होने वाले

नैंप कार्यक्रम के सुधार में योगदान दिया। मैं उनकी मदद के बिना कुछ नहीं कर सकता था। हमारी परियोजना स्वयंसेवकों के लिए बहुत ऋणी है जो इसमें शामिल हुए और इसे बेहतर बनने में मदद की।

और अब मेरे पास अभी भी कुछ सवालों के जवाब देने के लिए समय है।

वास्तव में, मैं जर्मनी और यूके और अन्य देशों में बहुत अच्छा महसूस नहीं करता हूं, जिन्होंने लोगों को

नैंप जैसे उपकरणों का उपयोग करने से प्रतिबंधित करने वाले कानून पारित किए हैं। हां, अच्छे और बुरे दोनों लोग उनका उपयोग कर सकते हैं, लेकिन अपने नेटवर्क में सुधार करना बेहतर है, और उन लोगों के समान कार्य नहीं करना चाहिए जो हथौड़ों का उपयोग करने से मना करते हैं, क्योंकि वे किसी व्यक्ति को मार सकते हैं। व्यक्तिगत रूप से, मैं जर्मनी और इंग्लैंड में बोलना पसंद करता हूं, इसलिए इस तरह का प्रतिबंध मेरे लिए एक संभावित समस्या हो सकती है, क्योंकि मैं कानून तोड़ने के लिए गिरफ्तार नहीं होना चाहता।

मैं जज को यह भी नहीं समझा सका कि मेरी प्रेरणा क्या है, क्योंकि मैं जर्मन भाषा बिल्कुल नहीं जानता। इसलिए, मुझे खुशी है कि लोगों के कुछ संघ इस कानून के खिलाफ लड़ रहे हैं।

यदि आपके पास अभी भी प्रश्न हैं, तो मुझे सीधे हॉल के सामने वाले कमरे में 103 में उत्तर देने में खुशी होगी। ध्यान देने के लिए आप सभी का धन्यवाद!

हमारे साथ बने रहने के लिए धन्यवाद। क्या आप हमारे लेख पसंद करते हैं? अधिक दिलचस्प सामग्री देखना चाहते हैं? एक आदेश देकर या अपने मित्रों को इसकी अनुशंसा करके हमें समर्थन दें,

एंट्री-लेवल सर्वरों के अनूठे एनालॉग पर हैबर उपयोगकर्ताओं के लिए 30% छूट जो हमने आपके लिए ईजाद की है: VPS (KVM) E5-2650 v4 (6 करोड़) 10GB DDR4 240GB SSD 1Gbps से पूरा सच $ 20 या सर्वर को कैसे विभाजित करें? (विकल्प RAID1 और RAID10 के साथ उपलब्ध हैं, 24 कोर तक और 40GB DDR4 तक)।

VPS (KVM) E5-2650 v4 (6 करोड़) 10GB DDR4 240GB SSD 1Gbps दिसंबर तक मुफ्त में जब छह महीने की अवधि के लिए भुगतान करते हैं, तो आप

यहां ऑर्डर कर सकते

हैं ।

डेल R730xd 2 बार सस्ता? केवल हमारे पास

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps नीदरलैंड और यूएसए में $ 249 से 100 टीवी है ! इन्फ्रास्ट्रक्चर Bldg कैसे बनाएँ के बारे में पढ़ें

। एक पैसा के लिए 9,000 यूरो की लागत डेल R730xd E5-2650 v4 सर्वर का उपयोग कर वर्ग?