छवि स्रोत

DNS (Eng। डोमेन नाम प्रणाली - डोमेन नामों की एक प्रणाली) - डोमेन के बारे में जानकारी प्राप्त करने के लिए एक वितरित कंप्यूटर प्रणाली।

टीएलएस ( ट्रांसपोर्ट लेयर सिक्योरिटी प्रोटोकॉल) - इंटरनेट नोड्स के बीच सुरक्षित डेटा ट्रांसफर प्रदान करता है।

समाचार के बाद, "Google सार्वजनिक डीएनएस चुपचाप टीएलएस समर्थन पर डीएनएस को चालू कर दिया," मैंने इसे आज़माने का फैसला किया। मेरे पास एक Stunnel है जो एक एन्क्रिप्टेड TCP सुरंग बनाएगा। लेकिन प्रोग्राम आमतौर पर यूडीपी प्रोटोकॉल का उपयोग करके डीएनएस के साथ संवाद करते हैं। इसलिए, हमें एक प्रॉक्सी की आवश्यकता है जो टीसीपी स्ट्रीम से यूडीपी पैकेटों को आगे और पीछे करेगी। हम इसे लूआ पर लिखेंगे।

टीसीपी और यूडीपी डीएनएस पैकेट के बीच पूरा अंतर:

4.2.2। टीसीपी का उपयोग

टीसीपी कनेक्शन पर भेजे गए संदेश सर्वर पोर्ट 53 (दशमलव) का उपयोग करते हैं। संदेश दो बाइट लंबाई फ़ील्ड के साथ उपसर्ग है जो संदेश को लंबाई देता है, दो बाइट लंबाई फ़ील्ड को छोड़कर। यह लंबाई फ़ील्ड निम्न स्तर के प्रसंस्करण को पूर्ण संदेश को पार्स करने की शुरुआत से पहले इकट्ठा करने की अनुमति देता है।

RFC1035: DOMAIN NAMES - प्रभाव और विशिष्टता

यही है, हम वहाँ करते हैं:

- हम UDP से एक पैकेट लेते हैं

- इसे शुरुआत में जोड़े बाइट्स के एक जोड़े में जिसमें इस पैकेट का आकार इंगित किया गया है

- टीसीपी चैनल को भेजें

और विपरीत दिशा में:

- हम TCP से कुछ बाइट्स पढ़ते हैं, हमें पैकेट का आकार मिलता है

- हम टीसीपी से एक पैकेट पढ़ते हैं

- इसे UDP के माध्यम से प्राप्तकर्ता को भेजें

Stunnel अनुकूलित करें

- रूट सर्टिफिकेट रूट- R2.crt को निर्देशिका में Stunnel config के साथ डाउनलोड करें

- प्रमाणपत्र को पीईएम में परिवर्तित करें

openssl x509 -inform DER -in Root-R2.crt -out Root-R2.pem -text

हम stunnel.conf में लिखते हैं:

[dns] client = yes accept = 127.0.0.1:53 connect = 8.8.8.8:853 CAfile = Root-R2.pem verifyChain = yes checkIP = 8.8.8.8

यही है, Stunnel:

- 127.0.0.1:53 पर अनएन्क्रिप्टेड टीसीपी स्वीकार करेंगे

- 8.8.8.8:853 (Google DNS) को संबोधित करने के लिए एक एन्क्रिप्टेड टीएलएस सुरंग खोलेगा

- आगे और पीछे डेटा ट्रांसफर करेगा

Stunnel लॉन्च करें

सुरंग के संचालन को कमांड से जांचा जा सकता है:

nslookup -vc ya.ru 127.0.0.1

UDP के बजाय DNS सर्वर के लिए TCP कनेक्शन का उपयोग करने के लिए -vc विकल्प nslookup को बाध्य करता है।

परिणाम:

*** Can't find server name for address 127.0.0.1: Non-existent domain Server: UnKnown Address: 127.0.0.1 Non-authoritative answer: Name: ya.ru Address: ( IP )

पटकथा लिखना

मैं लुआ 5.3 में लिख रहा हूँ। संख्याओं के साथ द्विआधारी संचालन इसमें पहले से ही उपलब्ध हैं। खैर, हमें लुआ सॉकेट मॉड्यूल की आवश्यकता होगी।

फ़ाइल नाम: सरल-udp-to-tcp-dns -xy.lua

local socket = require "socket"

--[[--

आइए एक सरल फ़ंक्शन लिखें जो आपको कंसोल पर एक डंप पैकेज भेजने की अनुमति देगा। मैं देखना चाहता हूं कि प्रॉक्सी क्या करती है।

--]]--

function serialize(data)

--[[--

UDP को TCP और वापस

हम दो फ़ंक्शन लिखते हैं जो दो डेटा ट्रांसमिशन चैनलों के साथ काम करेंगे।

--]]--

--[[--

दोनों फ़ंक्शन लॉन्च के तुरंत बाद coroutine.yield () निष्पादित करते हैं। यह आपको फ़ंक्शन के मापदंडों को पहली कॉल में पास करने की अनुमति देता है और फिर अतिरिक्त मापदंडों के बिना coroutine.resume (co) करता है।

मुख्य

और अब मुख्य कार्य जो मुख्य लूप तैयार करेगा और शुरू करेगा।

--]]--

function main() local tcp_dns_socket = socket.tcp()

--[[--

हम मुख्य कार्य का शुभारंभ करते हैं। यदि कनेक्शन अचानक बंद हो जाता है, तो एक सेकंड के बाद हम इसे मुख्य कॉल करके फिर से स्थापित करेंगे।

--]]--

repeat local ok, err = coroutine.resume(coroutine.create(main)) -- main if not ok then print(err) end socket.sleep(1) -- until false

चेक

दौड़ना stunnel

हमारी स्क्रिप्ट चलाओ

lua5.3 simple-udp-to-tcp-dns-proxy.lua

कमांड के साथ स्क्रिप्ट ऑपरेशन की जांच करें

nslookup ya.ru 127.0.0.1

इस बार, '-vc' के बिना, यह है कि हमने कैसे प्रॉक्सी को लिखा और शुरू किया, जो टीसीपी सुरंग में यूडीपी डीएनएस अनुरोधों को लपेटता है।

परिणाम:

*** Can't find server name for address 127.0.0.1: Non-existent domain Server: UnKnown Address: 127.0.0.1 Non-authoritative answer: Name: ya.ru Address: ( IP )

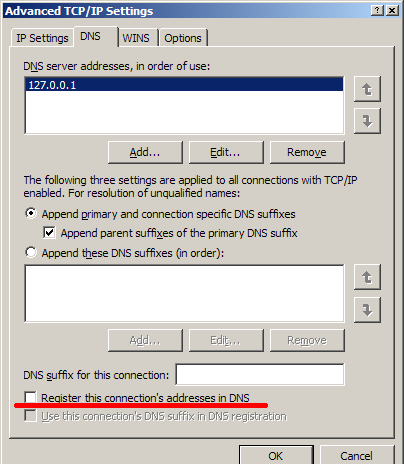

यदि सब कुछ ठीक है, तो आप कनेक्शन सेटिंग्स में DNS सर्वर "127.0.0.1" के रूप में निर्दिष्ट कर सकते हैं

निष्कर्ष

अब हमारे DNS प्रश्नों को TLS द्वारा संरक्षित किया जाता है।

कनेक्शन के ठीक बाद, विंडोज हमारी सुरंग के माध्यम से हमें Google के DNS सर्वरों पर पंजीकृत करने की कोशिश करता है। यह अनचेक करके उन्नत DNS सेटिंग्स में अक्षम है।

अभी भी time.windows.com के लिए अनुरोध है। वह अब इतना व्यक्तिगत नहीं है, लेकिन मैंने कभी नहीं पाया कि इसे कैसे बंद किया जाए। स्वचालित समय सिंक्रनाइज़ेशन अक्षम है।

संदर्भ

- RFC1035: DOMAIN NAMES - प्रभाव और विशिष्टता

- टीएलएस पर डीएनएस

- सरल-यूडीपी-टू-tcp- DNS-proxy.lua

- DNS क्वेरी को मैन्युअल रूप से लिखें