29 नवंबर, 2018 को, छद्म नाम

@TheHackerGiraffe के तहत एक ट्विटर उपयोगकर्ता "हैक किया गया" 50,000 से अधिक नेटवर्क प्रिंटर और उन पर मुद्रित यात्रियों ने उन्हें एक निश्चित PewDiePie YouTube चैनल की सदस्यता लेने का आग्रह किया। उनका कहना है कि इस तरह वह अपनी मूर्ति की लोकप्रियता को बढ़ावा देना चाहते थे, जो अब YouTube के लिए ग्राहकों की संख्या के मामले में 1 स्थान के लिए लड़ रही है।

जिस सरलता के साथ हैकर 50,000 प्रिंटर्स तक पहुंचने में सक्षम था, वह यहां दिलचस्प है। रेडिट पर

एएमए क्यू एंड ए सत्र में, एक हैकर ने इस हैक के विवरण का खुलासा किया। यह पता चला है कि इसमें कुछ भी जटिल नहीं है। इसके अलावा, पुराने प्रिंटर फर्मवेयर में कई कमजोरियों का फायदा उठाने के लिए सॉफ्टवेयर टूल स्वतंत्र रूप से वेब पर उपलब्ध हैं। दुर्भाग्य से, सचमुच कोई भी इस चाल को दोहरा सकता है।

चित्रण: कच्चे बंदरगाह 9100 पर छपाईहजारों प्रिंटर पर संदेशों ने एक वास्तविक हलचल पैदा कर दी, क्योंकि वे विभिन्न कंपनियों में कई उपकरणों पर दिखाई दिए: बड़े निगमों में उच्च गुणवत्ता वाले मल्टीफ़ंक्शन प्रिंटर से लेकर गैस स्टेशनों और रेस्तरां में छोटे पोर्टेबल रसीद प्रिंटर तक,

जेडडीनेट लिखते हैं ।

29 नवंबर, 2018 को, दुनिया भर में 50,000 से अधिक प्रिंटर ने इस तरह का संदेश छापा। यह तस्वीर ब्रिटेन के ब्राइटन में प्रभावित आईटी प्रशासक द्वारा ट्विटर पर पोस्ट की गई थी। ट्विटर पर ऐसी ही कई तस्वीरों में से एक

29 नवंबर, 2018 को, दुनिया भर में 50,000 से अधिक प्रिंटर ने इस तरह का संदेश छापा। यह तस्वीर ब्रिटेन के ब्राइटन में प्रभावित आईटी प्रशासक द्वारा ट्विटर पर पोस्ट की गई थी। ट्विटर पर ऐसी ही कई तस्वीरों में से एकयह प्रचार PewDiePie प्रशंसकों द्वारा शुरू किए गए एक बड़े अभियान का हिस्सा है। अब वे स्वीडिश ब्लॉगर के लिए ग्राहकों की संख्या में नेतृत्व बनाए रखने के लिए सोशल नेटवर्क पर कड़ी मेहनत कर रहे हैं: उनके पास वर्तमान में 72.6 मिलियन ग्राहक हैं और 72.5 मिलियन ग्राहकों के साथ प्रतिद्वंद्वी टी-सीरीज़ चैनल बैक में सांस ले रहा है।

प्रिंटर्स ने बस एक टेक्स्ट संदेश प्रदर्शित किया, जिसमें उन्हें चैनल की सदस्यता लेने के लिए कहा गया।

इसी तरह के हैक

50,000 प्रिंटर की वर्तमान हैक अद्वितीय नहीं है। ऐसा बार-बार हुआ है। उदाहरण के लिए, ऐसा ही कुछ 24 मार्च, 2016 को हैकर

वीव (असली नाम एंड्रयू एयूहाइमर) द्वारा किया गया था, जिन्होंने

हजारों नेटवर्क प्रिंटर पर नस्लवादी और यहूदी विरोधी संदेश प्रदर्शित किए थे। दिलचस्प है, Auerheimer जेल में "श्वेत आंदोलन" में शामिल हो गया, जहां वह पिछले कंप्यूटर-हैकिंग अपराध के लिए 41 महीने की सजा काट रहा था।

फरवरी 2017 में, इस ट्रिक को एक अन्य हैकर, स्टैकओवरफ़्लोइन द्वारा दोहराया गया, जिसने 150,000 से अधिक प्रिंटरों पर

बेवकूफ चित्र मुद्रित किए ।

पोस्ट स्टैकओवरफ़्लोइन

पोस्ट स्टैकओवरफ़्लोइनतकनीकी विवरण

जैसा कि हमने पहले ही कहा है, हैकिंग का तकनीकी पक्ष विशेष रूप से मुश्किल नहीं है। @ TheHackerGiraffe का

कहना है कि उन्होंने इसे बोरियत से बाहर निकाला था: "डेस्टिनी 2 खेलने के चार घंटे बाद मैं ऊब गया था और मैंने फैसला किया कि मैं किसी को हैक करना चाहता हूं।"

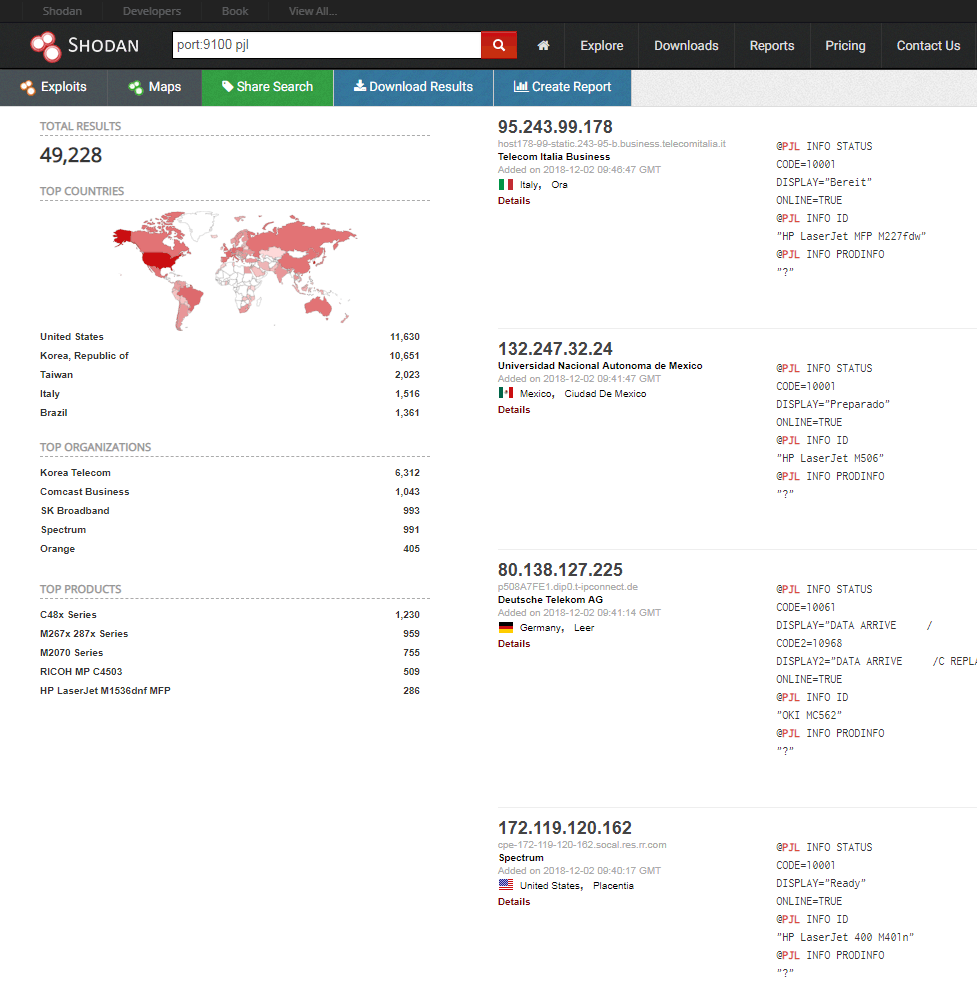

कमजोर उपकरणों की खोज करने के लिए, शोडान खोज इंजन का पारंपरिक रूप से उपयोग किया जाता है। यह आपको पोर्ट नंबर और प्रोटोकॉल को निर्दिष्ट करने की अनुमति देता है - और उन नेटवर्क उपकरणों की एक सूची प्राप्त करता है जिन पर यह पोर्ट इंटरनेट पर स्वतंत्र रूप से आईपी पते के साथ खुला है।

अंतिम हमले का उद्देश्य खुले आईपीपी (इंटरनेट प्रिंटिंग प्रोटोकॉल), एलपीडी (लाइन प्रिंटर डेमन) पोर्ट और पोर्ट 9100 के साथ प्रिंटर का उद्देश्य था। फिर एक स्क्रिप्ट को प्राप्त आईपी पते और निर्दिष्ट पोर्ट पर पोस्टस्क्रिप्ट फ़ाइल भेजने के लिए लिखा जाता है, जिसे मुद्रण के लिए तुरंत स्वीकार कर लिया जाता है।

एक खुले पोर्ट के साथ प्रिंटर की संख्या 9100 है। शोडान खोज इंजन से स्क्रीनशॉट (2 दिसंबर, 2018)

एक खुले पोर्ट के साथ प्रिंटर की संख्या 9100 है। शोडान खोज इंजन से स्क्रीनशॉट (2 दिसंबर, 2018)Reddit AMA में, हैकर @ TheHackerGiraffe ने कहा कि उन्होंने केवल 50,000 प्रिंटरों को संदेश भेजे, हालांकि वे अधिक उपयोग कर सकते थे: खोज इंजन IPP, LPD और JetDirect इंटरनेट पोर्ट के साथ 800,000 से अधिक अप्रकाशित प्रिंटर लौटा। लेकिन हैकर ने 9100 खुले बंदरगाहों के साथ केवल 50,000 प्रिंटर चुने।

शोदान से कमजोर प्रिंटर की सूची डाउनलोड की जा सकती है। तब हैकर ने प्रिंटर एक्सप्लोरेशन टूलकिट (PRET) लिया, जिसका स्रोत कोड

इंटरनेट पर स्वतंत्र रूप से प्रकाशित होता है और इसका उपयोग प्रिंटर से कनेक्ट करने के लिए किया जाता है। वैसे, PRET आपको न केवल एक संदेश प्रिंट करने की अनुमति देता है, बल्कि आंतरिक नेटवर्क, फाइलों तक भी पहुंचता है, और प्रिंटर को नुकसान पहुंचाता है, अन्य चीजों के अलावा।

प्रिंटर शोषण टूलकिट वास्तुकला (PRET)

प्रिंटर शोषण टूलकिट वास्तुकला (PRET)जनवरी 2017 में, नेटवर्क प्रिंटरों की विनाशकारी सुरक्षा पर वैज्ञानिक कार्य के साथ शोधकर्ताओं की एक टीम द्वारा कार्यक्रम अपलोड किया गया था। अपने काम में, उन्होंने पुराने फर्मवेयर के साथ नेटवर्क प्रिंटर के 20 से अधिक मॉडलों में छह कमजोरियों का विस्तार से वर्णन किया। उपकरण को नेटवर्क का परीक्षण करने और कमजोरियों की खोज करने के लिए डिज़ाइन किया गया है।

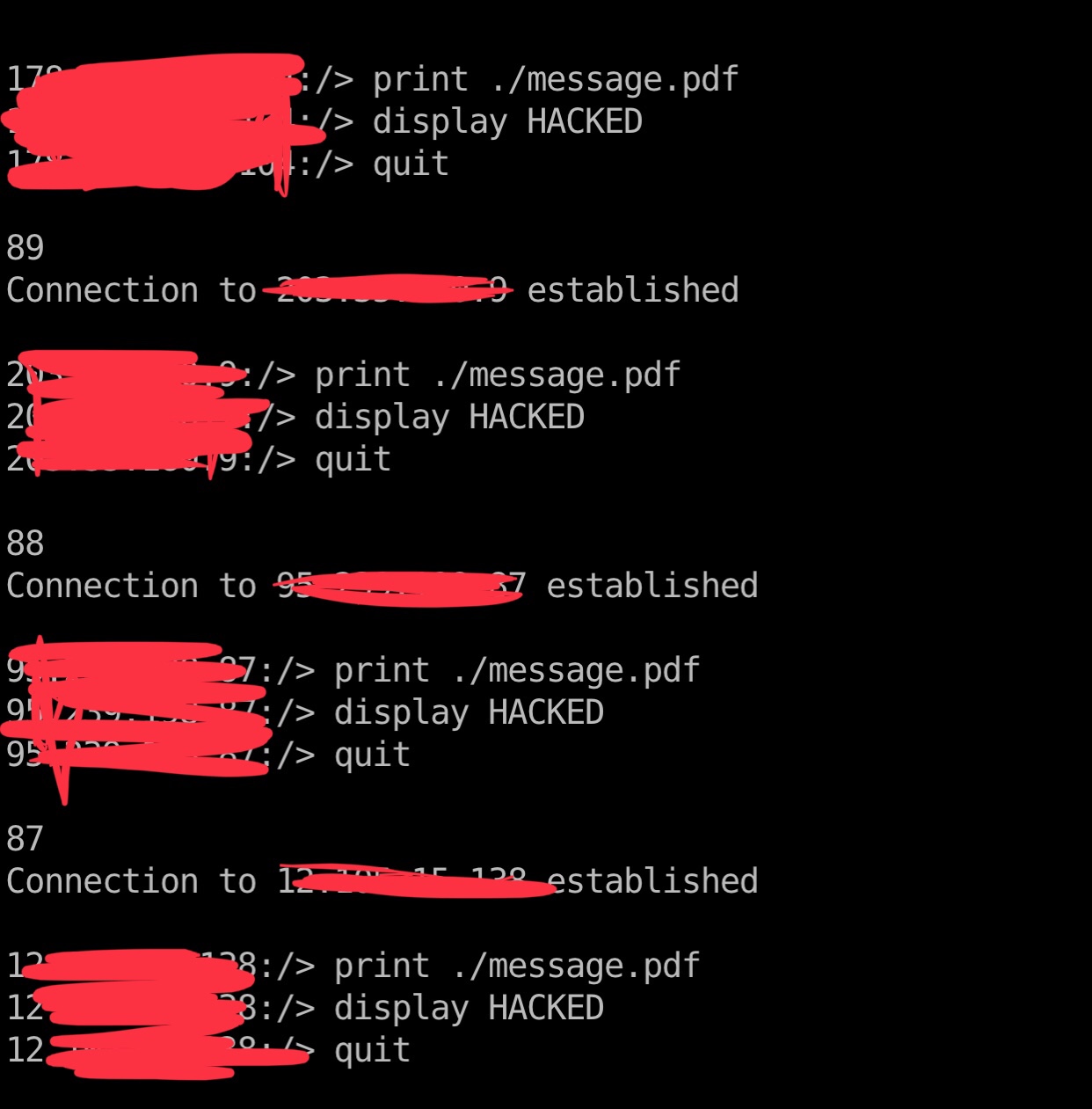

@ TheHackerGiraffe ने

ऐसी बैश स्क्रिप्ट लॉन्च की। स्क्रिप्ट Shodan (संभावित_bros.txt) के साथ प्रिंटर की एक सूची लेती है और कमांड में निर्दिष्ट कमांड के साथ प्रत्येक PRET आईपी पते के माध्यम से लूप करती है:

Command.txt की सामग्री:

print ./message.pdf display HACKED quit

बड़ी संख्या में आईपी पते होने के कारण, स्क्रिप्ट को सर्वर पर कहीं चलाना बेहतर है।

हमले में कार्रवाई, सर्वर से स्क्रीनशॉट। फोटो: @ TheHackerGiraffe

हमले में कार्रवाई, सर्वर से स्क्रीनशॉट। फोटो: @ TheHackerGiraffe@ TheHackerGiraffe अपने कार्यों को अवैध नहीं मानता, क्योंकि प्रिंटर इंटरनेट के माध्यम से नियंत्रित करने के लिए स्वतंत्र रूप से खुले हैं: "इंटरनेट पर एक बड़े" प्रिंट "बटन की कल्पना करें,

" वे

कहते हैं ।

हैकिंग और बेवकूफ उपयोग लक्ष्यों के बावजूद, वर्तमान घटना नेटवर्क उपकरणों की रक्षा के बारे में बहुत कुछ कहती है (अधिक सटीक रूप से, इस सुरक्षा की कमी)। जैसा कि आप देख सकते हैं, बड़ी संख्या में उपयोगकर्ता फर्मवेयर अपडेट करने के बारे में नहीं सोचते हैं और पैच जारी करने का पालन नहीं करते हैं। हालांकि, यह लंबे समय से ज्ञात है, अब केवल एक स्पष्ट प्रदर्शन किया गया है कि इससे क्या हो सकता है।

@TheHackerGiraffe ने लिखा, "लोग इस बात को कम आंकते हैं कि कोई हमलावर कितनी आसानी से गंभीर अराजकता का कारण बन सकता है।" "।

हालांकि, प्रिंटर सबसे दिलचस्प लक्ष्य नहीं हैं। उदाहरण के लिए, Shodan को 190,000 खुले FTP सर्वर मिलते हैं ...