दूसरे दिन, कंपनी सेफ्टा लैब के सूचना सुरक्षा विशेषज्ञों ने कई हैकिंग उपयोगकर्ता खातों याहू मेल और जीमेल के एक अध्ययन के परिणामों को प्रकाशित किया। जैसा कि यह निकला, इन सेवाओं द्वारा उपयोग किए जाने वाले दो-कारक प्रमाणीकरण तकनीक में कई कमियां हैं जो हमलावरों को कार्य करने की अनुमति देती हैं।

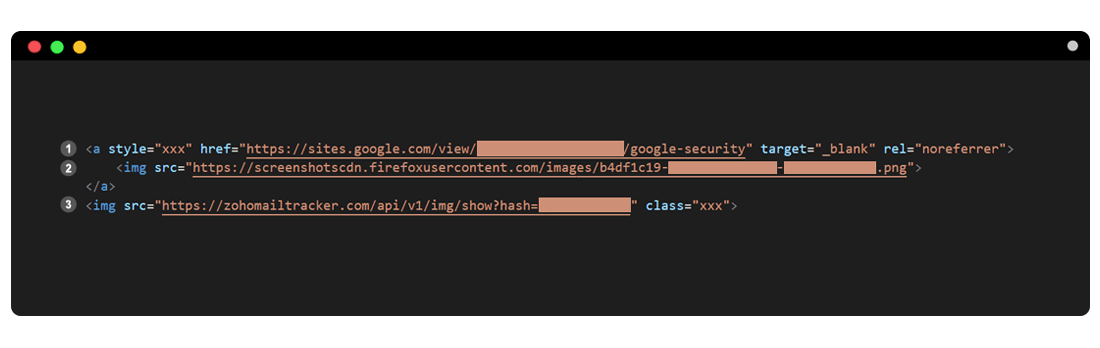

जांच के लेखकों का मानना है कि हैक ईरान सरकार के आदेश से किए गए थे। पूरे अभियान का उद्देश्य सूचना हैक किए गए खाते थे। छिपी हुई छवि और स्क्रिप्ट के साथ ई-मेल का उपयोग करके हमला किया गया था।

पत्र स्वयं उल्लेखित मेल सेवाओं के उपयोगकर्ता खाते में कथित रूप से संदिग्ध गतिविधि के बारे में एक संदेश था। ये ई-मेल mailservices @ gmail [।] कॉम, noreply.customermerm@gmail.com [] कॉम, ग्राहक] ईमेल-वितरण []] जैसे पते से भेजे गए थे। इसलिए, इन संदेशों के उन्नत उपयोगकर्ता भी संदिग्ध नहीं थे।

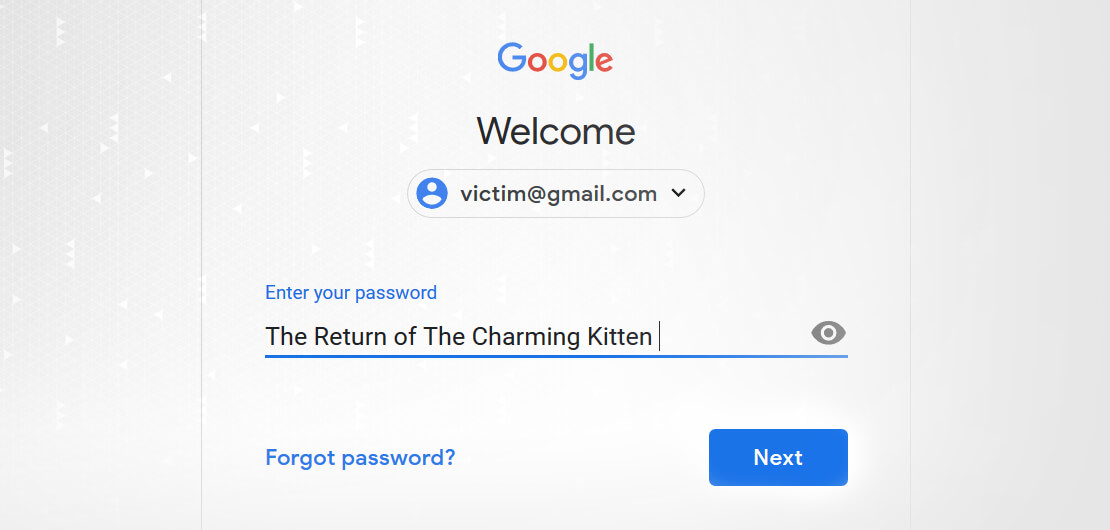

इसके विपरीत, कई ने "प्रोटेक्ट अकाउंट" बटन पर क्लिक करने की मांग की, जिसने उपयोगकर्ता को मेल सेवा के नकली लॉगिन पृष्ठ पर पुनर्निर्देशित किया। जब कोई उपयोगकर्ता अपना डेटा दर्ज करता है, तो उनका उपयोग हमलावरों द्वारा वास्तविक खाते तक पहुंचने के लिए लगभग वास्तविक समय में किया जाता था। एक उपयोगकर्ता जिसके पास दो-कारक प्रमाणीकरण सक्षम है, को फोन पर एक-बार पासवर्ड के साथ एक एसएमएस प्राप्त हुआ, हमलावरों को किसी तरह खाते में प्रवेश करने का अवसर मिला। उन्होंने Google प्रमाणक सुरक्षा को दरकिनार करना सीखा।

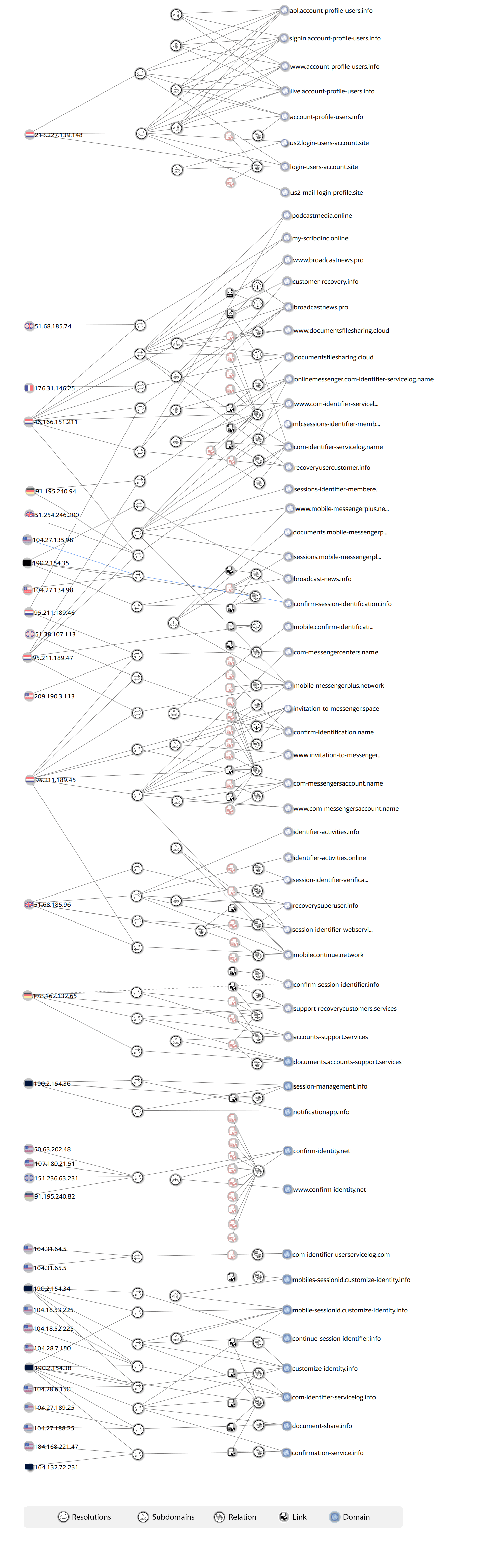

शोधकर्ताओं ने उन डोमेन और सर्वर का चार्ट बनाया जो उनके साथ जुड़े हैं।

हमलावरों ने अपने ठिकाने को छुपाने के लिए एक वीपीएन सिस्टम और एक प्रॉक्सी का इस्तेमाल किया। लेकिन शोधकर्ताओं ने मूल आईपी रेंज को बहाल करने में कामयाब रहे, जहां से हमले को अंजाम दिया गया था। ये ईरानी पते थे। इसके अलावा, इसी तरह के काम करने के तरीके चार्मिंग किटन पटाखा समूह द्वारा उपयोग किए जाते रहे हैं, जो कि ईरानी सरकार से संबद्ध है।

हमलावर जो शिकार कर रहे थे, वे थे, सबसे पहले, पत्रकार, राजनेता, दुनिया के कई देशों के विभिन्न प्रकार के सार्वजनिक कार्यकर्ता।

यह स्पष्ट है कि इस तरह के हमलों से खुद को बचाने का मुख्य तरीका केवल संदिग्ध ई-मेल नहीं खोलना है। दुर्भाग्य से, यह विधि हमेशा काम नहीं करती है, क्योंकि कई लोग Google या याहू द्वारा कथित रूप से लिखे गए पत्र में कुछ भी संदिग्ध नहीं देखते हैं। हार्ड कुंजी का उपयोग (उदाहरण के लिए, YubiKey), जो पोर्ट पर यूएसबी डिवाइस को कनेक्ट करते समय प्रमाणीकरण की अनुमति देता है, मदद कर सकता है।

Google ने एक अध्ययन किया है जिसके परिणाम स्पष्ट रूप से संकेत देते हैं कि USB कुंजी स्मार्टफ़ोन या अन्य प्रणालियों की तुलना में अधिक विश्वसनीय हैं जिनका उपयोग दो-कारक प्रमाणीकरण के लिए किया जा सकता है।

सूचना सुरक्षा विशेषज्ञ यह भी सलाह देते हैं कि आप सुरक्षा घटकों में से एक के रूप में एसएमएस भेजने के साथ दो-कारक प्रमाणीकरण का उपयोग न करें।