मैसाचुसेट्स इंस्टीट्यूट ऑफ टेक्नोलॉजी। व्याख्यान पाठ्यक्रम # 6.858। "कंप्यूटर सिस्टम की सुरक्षा।" निकोलाई ज़ेल्डोविच, जेम्स मिकेंस। 2014 साल

कंप्यूटर सिस्टम सुरक्षा सुरक्षित कंप्यूटर सिस्टम के विकास और कार्यान्वयन पर एक कोर्स है। व्याख्यान खतरे के मॉडल को कवर करते हैं, हमले जो सुरक्षा से समझौता करते हैं, और हाल के वैज्ञानिक कार्यों के आधार पर सुरक्षा तकनीक। विषयों में ऑपरेटिंग सिस्टम (OS) सुरक्षा, सुविधाएँ, सूचना प्रवाह प्रबंधन, भाषा सुरक्षा, नेटवर्क प्रोटोकॉल, हार्डवेयर सुरक्षा और वेब अनुप्रयोग सुरक्षा शामिल हैं।

व्याख्यान 1: "परिचय: खतरे के मॉडल"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 2: "हैकर हमलों का नियंत्रण"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 3: "बफर ओवरफ्लो: शोषण और संरक्षण"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 4: "पृथक्करण का पृथक्करण"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 5: "सुरक्षा प्रणालियाँ कहाँ से आती हैं?"

भाग 1 /

भाग 2व्याख्यान 6: "अवसर"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 7: "मूल ग्राहक सैंडबॉक्स"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 8: "नेटवर्क सुरक्षा मॉडल"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 9: "वेब अनुप्रयोग सुरक्षा"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 10: "प्रतीकात्मक निष्पादन"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 11: "उर / वेब प्रोग्रामिंग भाषा"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 12: नेटवर्क सुरक्षा

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 13: "नेटवर्क प्रोटोकॉल"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 14: "एसएसएल और एचटीटीपीएस"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 15: "मेडिकल सॉफ्टवेयर"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 16: "साइड चैनल हमलों"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 17: "उपयोगकर्ता प्रमाणीकरण"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 18: "निजी ब्राउज़िंग इंटरनेट"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 19: "बेनामी नेटवर्क"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 20: "मोबाइल फोन सुरक्षा"

भाग 1 /

भाग 2 /

भाग 3व्याख्यान 21: "ट्रैकिंग डेटा"

भाग 1 /

भाग 2 /

भाग 3 व्याख्यान 22: "सूचना सुरक्षा एमआईटी"

भाग 1 /

भाग 2 /

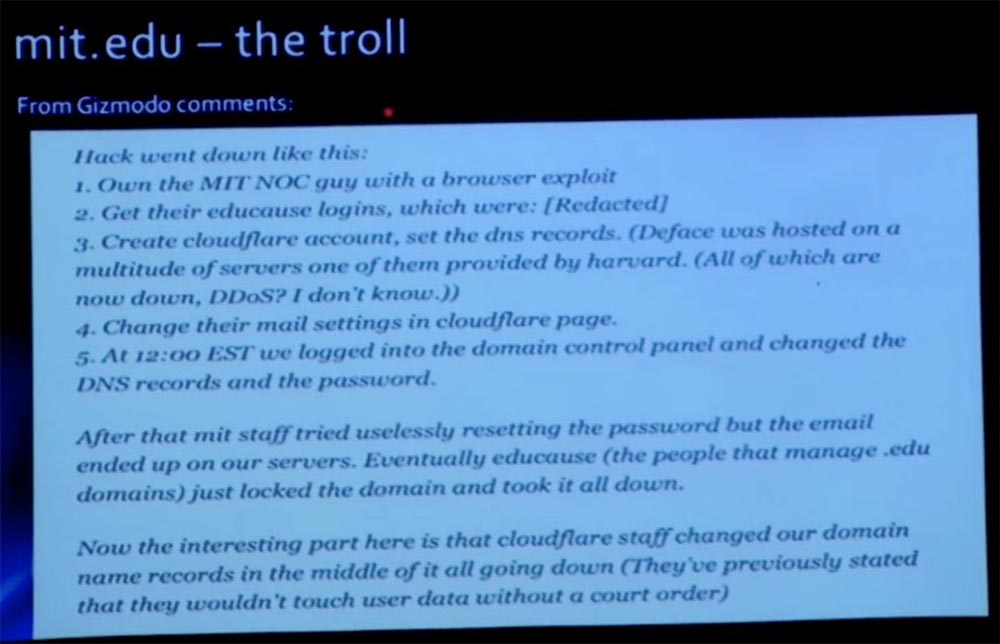

भाग 3निम्नलिखित स्लाइड Gizmodo से एक संदेश दिखाती है, इसे मैं ट्रोलिंग कहता हूं। हमलावरों की तरफ से यह थोड़ा स्पष्ट था, चाहे वे कितने भी हों। यहां वे पूरी दुनिया को बताते हैं कि ऐसा होने के लगभग एक दिन बाद उन्होंने हमारे नेटवर्क को कैसे हैक किया।

हालाँकि, जैसे ही हमें पता चला कि हमने mit.net पर MIT या कुछ भी हैक नहीं किया है, लेकिन हमारे रजिस्ट्रार, हमने तुरंत उससे संपर्क किया, हमारे रिकॉर्ड बदल दिए और सब कुछ ब्लॉक कर दिया। हालांकि, DNS में कुछ समय के लिए डेटा था, जिनमें से कुछ घंटों तक मौजूद थे, इसलिए कार्रवाई करने के बाद, हमने अभी भी कुछ ट्रैफ़िक प्रवाह का अवलोकन किया। और जब हम हमले के परिणामों को खत्म करने की कोशिश कर रहे थे, हैकर्स ने गिज़मोडो पर निम्नलिखित टिप्पणियों को प्रकाशित किया: "उन्होंने ब्राउज़र नियंत्रण का उपयोग करके नेटवर्क नियंत्रण केंद्र के एक व्यक्ति को पकड़ लिया।" मैन! "उन्हें अपने प्रशिक्षण लॉगिन मिले, जो ब्ला ब्ला ब्ला थे," और इसी तरह। यही है, हमला वेक्टर एमआईटी एनओसी नेटवर्क कंट्रोल सेंटर के एक आदमी की तरह था।

मार्क ने कसम खाई कि यह वह नहीं था। वास्तव में, उन्होंने शपथ नहीं ली, लेकिन समझाया कि उन्हें किसी भी तरह से समझौता नहीं किया गया था। इसलिए, घटना के बाद, हमने इस बारे में सच्चाई प्रकाशित की कि हमला वास्तव में कैसे आयोजित किया गया था। यदि आप इसके बारे में पढ़ना चाहते हैं तो यह लिंक

www.exploit-db.com/papers/25306 अभी भी मान्य है। वास्तव में, हैकर्स ने हमारे EDUCAUSE डोमेन के रजिस्ट्रार खाते को हैक कर लिया। यह पता चलता है कि हर DNS खाते से छेड़छाड़ की गई है। हमें पता नहीं है कि एमआईटी पर हमला करने के लिए इसका उपयोग करने का निर्णय लेने से पहले हैकर्स ने कितने समय तक इस डेटा का स्वामित्व किया है। जो हुआ उसमें हमारे संस्थान का कोई दोष नहीं था। बाद में, 2013 में, रजिस्ट्रार ने शीर्ष-स्तरीय डोमेन तक पहुंच प्रदान करने में अपनी गलती स्वीकार की, और हम सभी को पासवर्ड बदलना पड़ा, क्योंकि लगभग 7000 mit.edu डोमेन नामों से समझौता किया गया था।

परिणामस्वरूप, हमने अपने डोमेन के खाते को अवरुद्ध कर दिया ताकि इसे बदला नहीं जा सके, लेकिन आप जानते हैं कि यदि आप "लॉक" पर टिक करते हैं, जो लोगों को सिस्टम को अपडेट करने से रोकता है, तो यह बहुत अच्छा नहीं है। किसी भी मामले में, उन्होंने अपनी प्रणाली तय की। इसलिए, यह हमारी गलती नहीं थी, हालांकि, इस तरह के हमले इस अर्थ में दिलचस्प थे कि यह दिखाया गया है कि हमले के लिए कुछ मुख्य इंटरनेट प्रोटोकॉल का उपयोग कैसे किया जा सकता है।

इसलिए, वर्तमान खतरे के परिदृश्य में दो घटक होते हैं: सामाजिक हमले और नेटवर्क-आधारित हमले। सामाजिक हमलों को आदर्श वाक्य द्वारा चित्रित किया जा सकता है: "यदि आप सिलिकॉन का उपयोग नहीं कर सकते हैं, तो कार्बन का उपयोग करें!" दूसरे शब्दों में, यदि आप पीड़ित के हार्डवेयर में प्रवेश करने में असमर्थ थे, तो उपयोगकर्ता को उसके कीबोर्ड के माध्यम से हैक करें। यह अब विशेष रूप से अक्सर मनाया जाता है।

अपने स्वयं के 20 वर्षों के अनुभव के आधार पर, मैं कह सकता हूं कि नेटवर्क हमले जो दूर से मेजबान का उपयोग करते हैं, वे अक्सर नहीं होते हैं। कंप्यूटर सिस्टम अधिक सुरक्षित हो रहे हैं, कम से कम बाहर से। आप जानते हैं, पुराने दिनों में, शायद दस साल पहले, विंडोज, सोलारिस और लिनक्स अपनी सभी सेवाओं के साथ बेचे गए थे, और मैंने कहा कि वे क्रिसमस ट्री की तरह चमकते थे। सब कुछ शामिल था, दो मानदंडों के कारण - सुविधा और सुरक्षा - उन्होंने सुविधा को चुना, वे चाहते थे कि उपयोगकर्ता को सब कुछ सही बॉक्स से बाहर निकलना चाहिए।

अब, मुझे विश्वास है, हमने एक उचित समझौता पाया है। जब आप एक "ताज़ा" ऑपरेटिंग सिस्टम स्थापित करते हैं, तो इसमें एक होस्ट-आधारित फ़ायरवॉल लॉन्च किया जाता है और कोई सार्वजनिक सेवा नहीं होती है। हमारे पास विंडोज को अपडेट करने और ऐप्पल को अपडेट करने जैसी चीजें हैं, सभी लिनक्स वितरण में पैकेज मैनेजर हैं, ताकि ओएस "बॉक्स से बाहर" हो, इंटरनेट तक पहुंच हो, वर्तमान संस्करण में काफी जल्दी अपडेट होगा। अब आपके पास ये प्राचीन बक्से नहीं हैं जिनमें प्राचीन सेवाएं पूरी दुनिया के लिए खुली हैं।

इसलिए, मैं हैकर्स को स्टैक तक जाता हूं, शायद आठवें या नौवें स्तर तक। अब वे कंप्यूटर के साथ लोगों की तुलना में अधिक चिंतित हैं। और वे एक व्यक्ति की कमजोरियों या कमजोरियों का उपयोग करने की कोशिश कर रहे हैं, जैसे कि भय, लालच, भोलापन, समाजक्षमता, वैध उपयोगकर्ता के अधिकारों का लाभ उठाने और अनुप्रयोगों या सिस्टम तक विशेषाधिकार प्राप्त करने के लिए पहुंच प्राप्त करने के लिए। मेजबानों का उपयोग करने के बजाय, वे लोगों का उपयोग करते हैं।

हाल ही में, परिसर में, हमने "लक्षित फ़िशिंग" नामक घटनाओं को देखा है। मैं किसी को डराना नहीं चाहता। देश भर के शैक्षणिक संस्थानों में इन हमलों के कई प्रकार देखे गए हैं। यह एक बहुत गंभीर खतरा है, इसलिए हमें इस समस्या को हल करने के लिए भागना पड़ा, हालांकि, एमआईटी को सीधे ऐसे हमलों से निपटने की जरूरत नहीं थी। फ़िशिंग लक्षित एक विशिष्ट समुदाय को लक्षित करता है और विश्वसनीय संदेशों का उपयोग करता है। साधारण स्पैम या फ़िशिंग में, एक हमलावर बस बड़े पैमाने पर इंटरनेट पर संदेश भेजता है, उन लोगों को पकड़ने के लिए एक स्पैमर नेटवर्क फेंकता है, जो किसी अजीब कारण से इन संदेशों का जवाब दे सकते हैं।

हालांकि, लक्षित फ़िशिंग के साथ, हमलावर अपने नेटवर्क को संकीर्ण करते हैं और एक समुदाय पाते हैं जो संदेश की विश्वसनीयता में विश्वास करता है, उदाहरण के लिए, बैंक ऑफ अमेरिका ग्राहक समुदाय या एमआईटी छात्र, कर्मचारी और शिक्षक समुदाय। इस मामले में, वे विभिन्न संस्थानों के समुदायों का चयन करने में सक्षम थे। उदाहरण के लिए, बोस्टन विश्वविद्यालय इन समुदायों में से एक बन गया है। हमलावर एक फर्जी प्रमाणीकरण साइट की ओर इशारा करते हुए फर्जी ईमेल संदेशों के साथ समुदाय पर हमला करते हैं। उपयोगकर्ताओं का एक निश्चित प्रतिशत लिंक पर क्लिक करता है और लॉग इन करता है, जो निश्चित रूप से, क्रेडेंशियल्स के साथ हमलावर को प्रदान करता है। तब हमलावर एक वास्तविक साइट पर गया और इन उपयोगकर्ताओं की बचत को उसके खाते में भेज दिया। क्षति की मात्रा की सूचना नहीं दी गई थी, लेकिन मुझे लगता है कि यह बड़ी थी।

इससे कैसे निपटें? काफी हद तक यह उपयोगकर्ता की अज्ञानता की समस्या है, इसलिए इस प्रकार की धोखाधड़ी के बारे में समुदाय को सूचित करना आवश्यक है। बस लोगों को बताएं कि उन्हें ईमेल पर भरोसा नहीं करना है, और उन्हें क्लिक करने से पहले लिंक की जांच करनी होगी। हालांकि, मानव प्रकृति के अनुभव और ज्ञान से यह इस प्रकार है कि हमेशा ऐसे उपयोगकर्ताओं का एक निश्चित प्रतिशत होगा जो इस चेतावनी को अनदेखा करते हैं और जहां यह नहीं होना चाहिए क्लिक करें, और मैं बस इस पर चकित हूं। आप सोच सकते हैं कि मेरा मेलबॉक्स मेरे परिवार के सदस्यों को संबोधित सभी फ़िशिंग संदेशों का प्राप्तकर्ता है। मुझे अपने पिता से, मेरी बहन से मेल प्राप्त होता है, और कभी-कभी इसकी विश्वसनीयता निर्धारित करना मुश्किल होता है, इसलिए आपको हमेशा पत्रों के प्रेषक के पते पर ध्यान देना चाहिए।

वर्तमान में, कई ई-मेल क्लाइंट आपको उनके पते का लिंक दिखाना पसंद नहीं करते हैं, जो बहुत कष्टप्रद है, इसलिए पत्र भेजने वाले की पहचान करना मुश्किल हो जाता है।

मेरी राय में, समस्या की जड़ यह है कि पासवर्ड केवल मृत प्रौद्योगिकी हैं। यह उस पर आधारित है जिसे आप जानते हैं - यह एक पासवर्ड है; आप बायोमेट्रिक्स क्या हैं; और क्या आप खुद एक टोकन हैं। बीच-बीच में होने वाला हमला बस वही चुरा लेता है जो आप जानते हैं, यानी पासवर्ड। लेकिन अगर आप इसमें कुछ जोड़ सकते हैं, तो यह हमले को आधा कर देगा, और हैकर्स आपकी पहचान से समझौता नहीं कर पाएंगे।

निकट भविष्य में, हम एक दूसरा प्रमाणीकरण कारक लॉन्च कर रहे हैं जो आईडीपी टचस्टोन से जुड़ा होगा। यदि आप duo.mit.edu पर जाते हैं, तो आप इस सुविधा के शुरुआती उपयोग से खुद को परिचित कर सकते हैं, जहां हम Duo Security नामक एक विक्रेता का उपयोग करते हैं। यह एक दो-कारक प्रमाणीकरण क्लाउड सिस्टम है जिसका उपयोग कई शैक्षणिक संस्थानों में किया जाता है। काम का सिद्धांत यह है कि आप अपने फोन को दूसरे कारक के रूप में पंजीकृत करते हैं और इसके लिए एक छोटे मोबाइल एप्लिकेशन का उपयोग करते हैं। यदि आपके पास स्मार्टफोन नहीं है, तो आप एसएमएस का उपयोग करके प्रमाणित कर सकते हैं, अर्थात, सिस्टम आपको एक नंबर के साथ एक संदेश भेजेगा। आप 10 वन-टाइम पासवर्ड की सूची भी बना सकते हैं। निकट भविष्य में हम इस प्रणाली को एमआईटी समुदाय को प्रदान करेंगे, फिलहाल यह पूरी तरह कार्यात्मक है, लेकिन अभी तक इसकी घोषणा नहीं की गई है।

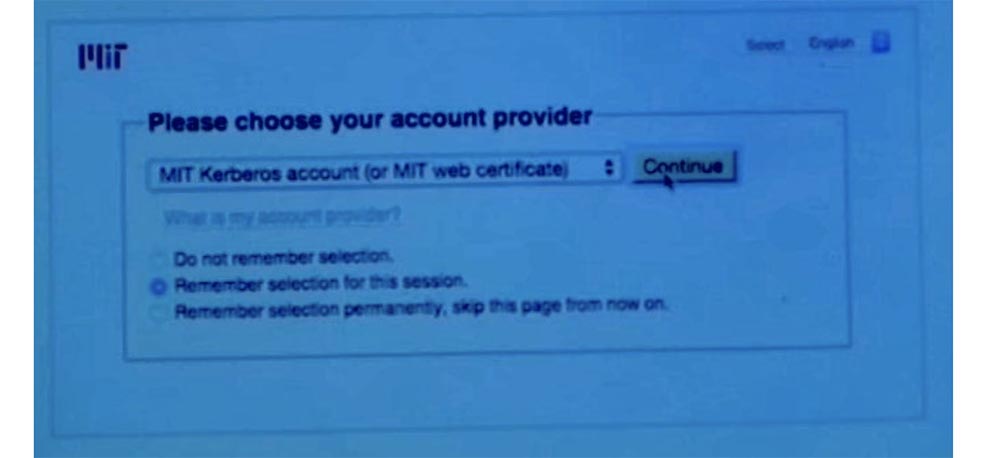

यदि आप duo.mit.edu पर लॉग इन करना चाहते हैं, तो आप अपने फोन का चयन कर सकते हैं और टचस्टोन यूजर आईडी को सक्षम कर सकते हैं। अब मैं आपको एक छोटा डेमो दिखाऊंगा कि सिस्टम में एकीकरण कैसे होता है। एसएएमएल और शिबोलेथ जैसे मानकों और फ़ेडरेटेड सिस्टम, जो टचस्टोन की नींव हैं, का उपयोग करने की सुंदरता यह है कि हम अतिरिक्त प्रमाणीकरण कारकों को आसानी से निर्धारित कर सकते हैं। मैं बस उस उपकरण पर जाने का इरादा रखता हूं जिसका मैं उपयोग कर रहा हूं, और जो मेरे प्रमाणपत्र का उपयोग करके मेरे टचस्टोन को नेत्रहीन रूप से प्रमाणित करेगा।

मैं वर्तमान में atlas.mit.edu का उपयोग कर रहा हूं। तो, यहां मेरा सामान्य टचस्टोन लॉगिन है, मैं जारी रखें पर क्लिक करता हूं और मुझे एक और निमंत्रण मिलेगा।

दुर्भाग्य से, ऐसा लगता है कि मैं वाई-फाई से कनेक्ट नहीं कर सकता। ठीक है, चलो बाद के लिए डेमो छोड़ दें, बाद में हम इस व्याख्यान (दर्शकों की हँसी) के वीडियो को संपादित करेंगे।

मैंने इस डेमो का पूर्वाभ्यास नहीं किया, इसलिए ऐसा हुआ। लेकिन मेरा विश्वास करो, यह काम करता है। यदि आप डुओ के माध्यम से जाते हैं, तो आप पंजीकरण कर सकते हैं, और टचस्टोन के साथ आपकी सभी बातचीत अब दो-कारक होगी। इस प्रमाणीकरण योजना के लिए धन्यवाद, आप पूरी तरह से सुरक्षित रहेंगे। यह वास्तव में अच्छी तरह से काम करता है।

एक और खतरा जो हमने पिछले कुछ महीनों में झेला है, वह फ़िशिंग को लक्षित करने का है, न केवल शैक्षणिक संस्थानों का, बल्कि पूरे देश के लोगों का। हम इसे "पुलिस आईडी स्पूफिंग" कहते हैं। और इस तरह की धोखाधड़ी डिजिटल दुनिया से परे है। धोखाधड़ी यह है कि MIT समुदाय के सदस्यों को उनके गृहनगर के पास स्थित पुलिस स्टेशन से बुलाया जाता है। पुलिस अधिकारी उन्हें बुरी खबर बताते हैं। वे कहते हैं कि आप पर जल्द ही कर धोखाधड़ी का आरोप लगाया जाएगा, या रिपोर्ट की जाएगी कि आपके रिश्तेदार के साथ दुर्घटना हुई है और एक निश्चित राशि के लिए समस्या को हल करने की पेशकश की गई है।

बेशक, वास्तव में इसमें से कोई भी नहीं है। कॉल एक हमलावर से आता है जो नकली एएनआई पहचान और एक एसआईपी फोन का उपयोग करके एक आउटगोइंग कॉल को खराब करता है, जिसे कॉन्फ़िगर किया गया है ताकि कॉल प्राप्त करने वाला व्यक्ति फ़ील्ड में स्थित किसी भी जानकारी पर भरोसा करता है, चाहे कॉल वास्तव में किस नंबर से आई हो।

मार्क सिलिस: हमलावर एक सस्ते एसआईपी सेवा की सदस्यता लेता है, लेक्सिंगटन पुलिस स्टेशन के फोन नंबर को अपने क्षेत्र में सेट करता है, और आपको एक संदेश भेजता है। इस सेवा को "प्रतिस्थापन के साथ एसआईपी-टेलीफोनी संख्या" कहा जाता है। जैसे ही कॉल ट्रांसकोडिंग गेटवे पर जाता है, जो इसे पारंपरिक टेलीफोनी में बदल देता है, कार्यक्रम कहता है कि सब कुछ क्रम में है - यह सही संख्या है, और हम इसे उपयोगकर्ता को दिखाएंगे।

डेविड लैपॉर्ट:

डेविड लैपॉर्ट: तो आपको लगता है कि आपको लगता है कि पुलिस थाने से बहुत बुरी खबर मिल रही है। फिर, अपराधी मानवीय कमजोरी का फायदा उठाते हैं। इस मामले में, यह शायद डर है।

मार्क सिलिस: या अपराधबोध।

डेविड लैपॉर्ट: हां, अगर आपने कानून नहीं तोड़ा है (हंसते हैं)। लेकिन किसी भी मामले में, सभी कॉल का सार इस तथ्य के लिए नीचे आता है कि आपको किसी चीज़ के लिए भुगतान करना होगा, हालांकि यह धोखाधड़ी की तरह लग सकता है। लेकिन अगर वे कहते हैं कि मेरी पत्नी एक कार दुर्घटना में थी, तो मैं शांति से स्थिति का आकलन नहीं कर पाऊंगा और किसी भी बेतुकी जानकारी पर विश्वास करूंगा जो वे मुझे बता सकते हैं।

हमारे पास कैंपस में कुछ लोग थे, जिन्हें इस तरह के कॉल आते थे। मुझे नहीं लगता कि उन्होंने भुगतान किया, लेकिन वे इस हमले के लक्ष्य थे। मैं दोहराता हूं, यह हमारे साथ ही नहीं हो रहा है। यदि आप Google पर जानकारी खोजते हैं, तो आपको पिट्सबर्ग समाचार पत्रों और देश भर में इस तरह के कॉल के बारे में संदेश मिलेंगे।

लेकिन फिर, यह एक लक्षित फ़िशिंग हमला है, है ना? वे यह पता लगाते हैं कि आप कहाँ बस अपना नाम गुज़ारा करते हैं या छात्रों या एमआईटी कर्मचारियों की सूची को देखते हैं और आपके बारे में कुछ विवरण पाते हैं। उन्हें बस पर्याप्त विश्वसनीय होने की आवश्यकता है, जिसके बाद वे आपको कॉल करेंगे, डराएंगे और बाहर निकालेंगे।

इस मामले में, शमन मुश्किल है, क्योंकि टेलीफोन प्रणाली शामिल है, जिसमें कई "पुल" शामिल हैं, जो कॉल के वास्तविक स्रोत को निर्धारित करना बेहद कठिन बनाता है। ईमानदारी से, मैं एक फोन आदमी नहीं हूं, और मेरे लिए इस प्रणाली में बहुत सारी चीजें हैं जो मैं बस छोड़ देता हूं। लेकिन कानून प्रवर्तन यहाँ शामिल होना चाहिए। आपको अपने आईएसपी से संपर्क करना चाहिए ताकि वह कानून प्रवर्तन एजेंसियों के साथ मिलकर इन घोटालेबाजों पर नज़र रखे।

\

ई-मेल के माध्यम से लक्षित फ़िशिंग के बारे में एक और बात है। कुछ लोग इसे "व्हेलिंग उद्योग" कहते हैं - यह संगठन के शीर्ष प्रबंधन पर लक्षित हमला है।

मैं अन्यत्र आया था, लेकिन हमने यहां भी इसी तरह के हमलों का अनुभव किया।

हमलावरों ने अधिक विश्वसनीय जानकारी के लिए कर्मचारी सूचियों का उपयोग करके एमआईटी के अधिकारियों को लक्षित संदेश भेजे। अपर्याप्त रूप से चौकस होने के कारण, पीड़ितों ने ऐसे संदेशों का जवाब दिया। उदाहरण के लिए, एक मित्र ने उसे पैसे हस्तांतरित करने के लिए कहा, और वास्तविक व्यक्ति जिसकी ओर से पत्र आया था, उसे उसके बारे में कोई विचार नहीं था। सहमत होकर, पीड़िता ने देश के दूसरी तरफ या दुनिया के किसी कोने में किसी को पैसा भेजा। इसलिए हमने भी इसका अनुभव किया।

संक्षेप में, अवगत रहें - एसएमटीपी एक विश्वसनीय प्रोटोकॉल नहीं है। इसके साथ, आप कुछ भी सत्यापित नहीं कर सकते। इसलिए हर चीज के प्रति अविश्वास रखो।

मार्क सिलिस: क्या आप उन्हें हमारी कहानी बताने जा रहे हैं?

डेविड लैपॉर्ट: नहीं, चलो बेहतर है आप!

मार्क सिलिस : ठीक है, यह हाल ही में हुआ, मैं गुमनामी बनाए रखने के लिए विवरणों में नहीं जाऊंगा और नामों का खुलासा करूंगा। तो, MIT प्रशासन के शीर्ष प्रतिनिधियों में से एक पहुँचता है और कहता है: “अरे, मुझे यह पत्र मिला है। यह एक वरिष्ठ नेता का है, जिसने मुझसे मदद मांगी और मुझे एक निश्चित राशि का हस्तांतरण करने के लिए कहा। मैंने उसे जवाब दिया, लेकिन उसने कहा कि वह नहीं जानता कि मैं किस बारे में बात कर रहा था। यह कैसे हो सकता है? क्या किसी ने मेरा ईमेल अकाउंट हैक किया है? "

डेव के अनुसार, लोग सोच भी नहीं सकते कि ईमेल उनके मेलबॉक्स को हैक किए बिना किसी तरह से फेक हो सकता है, क्योंकि यह एक भरोसेमंद रिश्ता है।

यह पता चलता है कि यह नाइजीरिया में एक इंटरनेट कैफे या ऐसा कुछ था। हमलावर केवल MIT के संगठनात्मक ढांचे से परिचित हो गया, एक वरिष्ठ कार्यकारी निदेशक पाया गया, किसी ने वित्त के उपाध्यक्ष के कार्यालय में पाया और लिखा: "अरे, मुझे आपको इस बैंक हस्तांतरण में मदद करने की आवश्यकता है, यहां खाता संख्या है।" ऐसी बातें हर दिन होती हैं। जाहिर है, हमारे कर्मचारी ने कोई पैसा स्थानांतरित नहीं किया।

डेविड लैपॉर्ट: क्या पत्र पूरी तरह से विश्वसनीय था?

मार्क सिलिस: हाँ।

डेविड लैपॉर्ट: मैंने पहले ही यह देख लिया था।

मार्क सिलिस: यहां तक कि पत्र का स्वर और बाकी सब कुछ बहुत विश्वसनीय लगता था।

डेविड लैपॉर्ट: हाँ।

मार्क सिलिस:

मार्क सिलिस: वास्तव में, हमलावर ने अपने आधार को सार्वजनिक वेबसाइटों के लिए वरिष्ठ प्रबंधक द्वारा लिखे गए ईमेल संदेशों के रूप में लिया क्योंकि वे समुदाय और इस तरह के नोट भेजते हैं, जो बिल्कुल उसी शैली का उपयोग करते हैं, जो संदेशों का परिचय और अंत करते हैं। यहां तक कि वे जिस भाषा और शब्दों का उपयोग करते थे, वे भी समान थे। यह वह सामग्री थी जिसे हमलावर ने अपने लाभ के लिए बदल दिया। यहां तक कि मुझे आश्चर्य हुआ कि यह संदेश कितना प्रशंसनीय था।

डेविड लैपॉर्ट: सौभाग्य से, इस बारे में पूछने वाले कर्मचारी ने इस संदेश को असाधारण के रूप में लिया, हालांकि यह पूरी तरह से प्रशंसनीय लग रहा था, और उस व्यक्ति से संपर्क करने का फैसला किया, जिसे उसने पत्र का प्रेषक माना, इसलिए धोखाधड़ी योजना को उजागर किया गया था। हालाँकि, चीजें इतनी जल्दी नहीं हो सकती थीं।

इसलिए, मैंने उल्लेख किया कि आज, मेरे अनुभव में, नेटवर्क अटैक वेक्टर पहले की तरह व्यापक नहीं है। यह वर्ष गंभीर शोषण शोषण का वर्ष था। SSL Heartbleed, SChannel Microsoft POODLE SSL v.3.

SSL , , , SSL. , , . Shellshock , Bash, . « » . . , , , .

? , . , - .

-, . , «» . « », , , , . , , , , , , , , .

– . StealthWatch, , «» NetFlow , . , IP- MIT, , .

, «» IP-. , .

BGP, . , . 5 , , . , Shellshock SSL, , , , , - IP- , , , , . .

, IT-. « », MIT . , BYOD, . BYOD , , .

MIT , , , Dropbox, . Dropbox — , , . , , , , , ? , Dropbo , ? , «» , , Dropbox . , IT -, .

. , . , .

. , . , , , , , . , . , - Amazon, Salesforce.com, Google Apps Dropbox. , . . , ?

, SAML , MIT SAML. Dropbox, Touchstone.

, , , , , , SAML Shibboleth, .

– « », mit.net . , , . . , mit.net . . VRF — , , . , . «».

, . , IP- , , , IP- ? , , , .

, , . , — 802.1 X, , , , , , .

.

: , .

: , ! !

: , , Linux Windows, . mit.net , .

, , . , MIT — -, . . . . .

, , - . -, - . 1-2 . , . , , , . , - -, , .

: MIT?

: StealthWatch, , 80% HTTP.

: HTTP- .

: , , . , , , ( ). , , , . , . , , , MIT . , , - - -.

: , . , Netflix, Netflix, . , , Netflix «».

: , , . , , , . -…

: -?

: ?

: , , !

: , . , ? ( ). «», , . , - . , . , , Netflix Amazon Prime, $4 , . Comcast. IPTV, . , , .

: , , !

: , !

: !

.

हमारे साथ बने रहने के लिए धन्यवाद। क्या आप हमारे लेख पसंद करते हैं? अधिक दिलचस्प सामग्री देखना चाहते हैं? एक आदेश रखकर या अपने दोस्तों को इसकी अनुशंसा करके हमें समर्थन दें,

एंट्री-लेवल सर्वरों के अनूठे एनालॉग पर हैबर उपयोगकर्ताओं के लिए 30% छूट जो हमने आपके लिए ईजाद की है: VPS (KVM) E5-2650 v4 (6 कोर) 10GB DDR4 240GB SSD 1Gbps से पूरा सच $ 20 या सर्वर को कैसे विभाजित करें? (विकल्प RAID1 और RAID10 के साथ उपलब्ध हैं, 24 कोर तक और 40GB DDR4 तक)।

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps जब तक छह महीने की अवधि के लिए भुगतान नहीं किया जाता है, तब

तक वसंत निःशुल्क ।

डेल R730xd 2 बार सस्ता? केवल हमारे पास

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps नीदरलैंड और यूएसए में $ 249 से 100 टीवी है ! इन्फ्रास्ट्रक्चर Bldg का निर्माण कैसे करें के बारे में पढ़ें

। एक पैसा के लिए 9,000 यूरो की लागत डेल R730xd E5-2650 v4 सर्वर का उपयोग कर वर्ग?