- हम एक गाय खरीदने के लिए चाहिए ...

- यह जरूरी होगा, पैसा कहां से लाएं?

"प्रोस्टोकवशीनो से तीन"

ताकि एक कार्यान्वयन परियोजना की आवश्यकता के बारे में प्रबंधन के साथ आपकी बातचीत कार्टून से इस संक्षिप्त संवाद के लिए कम न हो, आपको तर्क को पहले से तैयार करने की आवश्यकता है। कई वर्षों से हम एक्सेस राइट्स मैनेजमेंट (IdM) के सिस्टम को लागू कर रहे हैं, और इस दौरान, ग्राहकों के साथ बात करते हुए, हमने बजटों को सही ठहराने के कई तरीकों के बारे में सुना। आज हमने एक लेख में इन जीवन हैक को एकत्र किया है। कटौती के तहत - एक कदम-दर-चरण मार्गदर्शिका और पेबैक अवधि की गणना के लिए सूत्रों के उदाहरण, परिचालन क्षमता में वृद्धि और सिस्टम के स्वामित्व की कुल लागत। यह सब IdM के कार्यान्वयन द्वारा चित्रित किया गया है, लेकिन सामान्य सिद्धांत लगभग किसी भी आईटी प्रणाली पर लागू होते हैं।

किसी भी तर्क में कार्यान्वयन के अपेक्षित लाभ शामिल होने चाहिए, जो विशिष्ट आंकड़ों में प्रस्तुत किए गए हैं। IdM के मामले में, यह निम्नलिखित सूची में से एक या अधिक मानदंडों पर आधारित हो सकता है:

- प्रदर्शन में सुधार;

- सूचना सुरक्षा घटनाओं के जोखिम को कम करना;

- नियामक / उद्योग मानकों का अनुपालन

- वर्तमान संगठन की रणनीति के लिए समर्थन।

यदि किसी कंपनी में बजटों को सही ठहराने की प्रक्रिया बहुत सख्ती से औपचारिक नहीं है, तो अनुमोदन के लिए सामान्य विचार पर्याप्त हो सकते हैं। लेकिन आमतौर पर प्रबंधन अभी भी सब कुछ एक मौद्रिक समकक्ष में अनुवाद करने की मांग करता है और पेबैक पर लौटने का समय बताता है।

आइए हम और अधिक विस्तार से विचार करें कि ईडीएम कार्यान्वयन परियोजना को सही ठहराने के लिए क्या लाभ हो सकते हैं और कब / कैसे उनका उपयोग करना है।

प्रदर्शन में सुधारआईडीएम को लागू करने से वास्तव में कई प्रदर्शन मैट्रिक्स में सुधार हो सकता है। उदाहरण के लिए, कर्मचारियों को मैनुअल अनुदान देने और उनके निष्पादन को गति देने के लिए अनुप्रयोगों के प्रवाह को कम करना। लेखा परीक्षकों या सूचना सुरक्षा सेवाओं के लिए डेटा तैयार करने के लिए आवश्यक समय और श्रम को कम करें। एक्सेस अनुरोधों की स्थिति के बारे में तकनीकी सहायता कॉल की संख्या को कम से कम करें।

परिचालन दक्षता में वृद्धि को मापने के लिए संकेतक जैसे:

- सूचना प्रणाली में लंबित पहुंच को काम पर रखने पर कर्मचारियों का डाउनटाइम।

- कर्मचारियों से काम पर रखने, बर्खास्तगी, नौकरी हस्तांतरण और अन्य अनुरोधों से संबंधित उपयोगकर्ता खातों के प्रबंधन के लिए संचालन की संख्या।

- सूचना प्रणालियों में पासवर्ड के उपयोग या परिवर्तन के लिए एप्लिकेशन की स्थिति से संबंधित समर्थन कॉल की संख्या।

- कर्मचारी एक्सेस राइट्स डेटा एकत्र करने के लिए आवश्यक समय - उदाहरण के लिए, ऑडिट के दौरान या सुरक्षा से अनुरोध पर। कभी-कभी जानकारी का एक सरल संग्रह, जहां किसी कर्मचारी की पहुंच होती है, वहां कई दिन लग सकते हैं।

- प्रबंधकों के लिए कर्मचारियों के उपयोग के अधिकारों की समीक्षा के लिए आईटी और सूचना सुरक्षा कर्मियों के लिए आवश्यक समय। पहुंच के अधिकारों की अतिरेक को कम करने के लिए यह उपाय कई मानकों द्वारा प्रदान किया जाता है, लेकिन वास्तव में बहुत उच्च जटिलता के कारण इसे लागू नहीं किया जाता है। उदाहरण के लिए, 10,000 के कर्मचारियों वाले संगठन में, प्रति कर्मचारी लगभग 1 दिन लगता है।

प्रदर्शन संकेतकों के सुधार के माध्यम से पुष्टि करते समय, यह महत्वपूर्ण है कि ये संकेतक महत्वपूर्ण हैं, ताकि व्यावसायिक प्रक्रियाओं पर उनका स्पष्ट प्रभाव हो। उदाहरण के लिए, एक बड़े कर्मचारी के कारोबार के साथ, प्राधिकरण के लिए शब्द को छोटा करना और नए कर्मचारी के डाउनटाइम को कम करना महत्वपूर्ण होगा।

वित्तीय मैट्रिक्स में अनुवाद करने का सबसे आसान तरीका सिस्टम के कार्यान्वयन के बाद प्रदर्शन में सुधार है। तदनुसार, आपको यह गणना करने की आवश्यकता है कि ईडीएम के कार्यान्वयन से पहले पहुंच प्रदान करने पर "काम" कितना है और इसके बाद कितना।

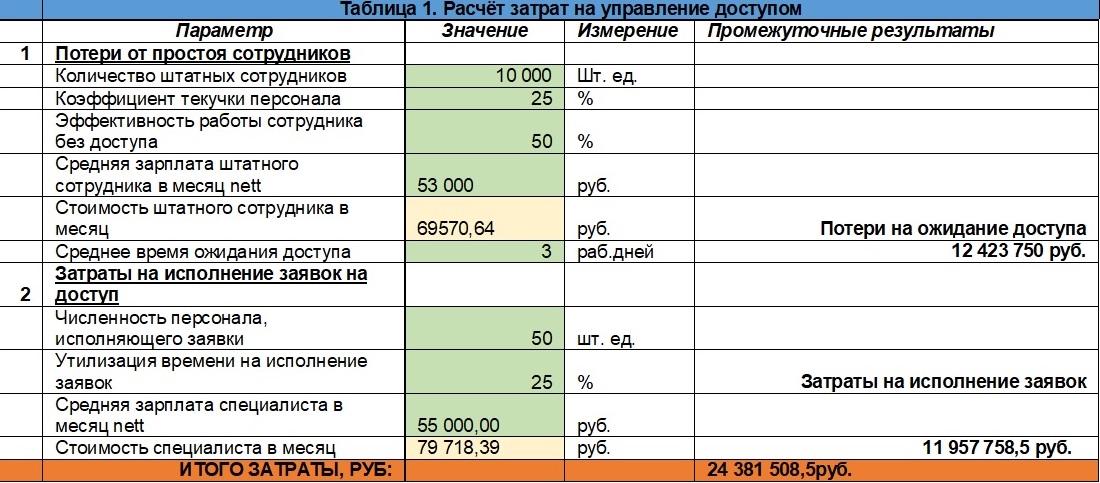

IdM कार्यान्वयन से पहले अभिगम नियंत्रण लागतों की गणना करेंहम एक सैद्धांतिक उदाहरण पर गणना के सिद्धांतों पर विचार करेंगे, लेकिन, निश्चित रूप से, बजट की पुष्टि करते समय, आपको उन संकेतकों का उपयोग करना चाहिए जो किसी विशेष संगठन की वास्तविकताओं का वर्णन करते हैं। मान लीजिए किसी कंपनी में 10,000 कर्मचारी हैं। अभिगम नियंत्रण लागत का आकलन करने के लिए, हम दो संकेतकों का उपयोग करते हैं:

- कर्मचारियों के डाउनटाइम से नुकसान जिन्हें समय पर तरीके से एक्सेस अधिकार नहीं दिया गया था;

- पहुंच के लिए एप्लिकेशन निष्पादित करने की लागत।

यहां आप सूचना प्रणालियों के कर्मचारियों के अधिकारों के ऑडिट और समीक्षा की "लागत" को भी ध्यान में रख सकते हैं, लेकिन ये अधिक विशिष्ट आवश्यकताएं हैं जो हर संगठन के पास नहीं हैं, इसलिए सादगी के लिए हम उन्हें पर्दे के पीछे छोड़ देंगे।

कर्मचारी डाउनटाइम से हार गएकर्मचारी डाउनटाइम से नुकसान का आकलन करने के लिए, हम कर्मचारी टर्नओवर संकेतक का उपयोग करते हैं, जो उन कर्मचारियों के औसत प्रतिशत को दर्शाता है जो एक वर्ष के भीतर कंपनी छोड़ देते हैं और जिन्हें नए कर्मियों द्वारा प्रतिस्थापित करने की आवश्यकता होगी। यह हमें प्रति वर्ष नए कर्मचारियों की औसत संख्या देगा, जिन्हें सूचना संसाधनों तक पहुंच प्रदान करने की आवश्यकता होगी ताकि वे अपने काम को पूरी तरह से कर सकें।

कंपनी के उद्योग और विशिष्ट विशेषज्ञों की गतिविधि के प्रकार के आधार पर, टर्नओवर का स्तर काफी भिन्न हो सकता है।

भर्ती करने वाली कंपनी एंटाल रूस के आंकड़े

भर्ती करने वाली कंपनी एंटाल रूस के आंकड़ेमान लीजिए कि हमारी कंपनी रसद के क्षेत्र में काम करती है, और कर्मचारियों का कारोबार 25% है। इसलिए, एक वर्ष में, हमें 2,500 नए कर्मचारियों तक पहुँच अधिकार प्रदान करना चाहिए।

अगले चरण में, हमें उस औसत समय की गणना करने की आवश्यकता होगी जिसके दौरान नए कर्मचारियों को आईपी तक पहुंच प्रदान की जाती है। संगठन के आकार और एक क्षेत्रीय नेटवर्क की उपलब्धता के आधार पर, यह सूचक 1 दिन से 2 सप्ताह तक भिन्न हो सकता है। हमारे अनुभव में, औसत बाजार संकेतक 3 व्यावसायिक दिनों का है, इसलिए हम इसका उपयोग करेंगे।

अगला, हमें एक कर्मचारी के डाउनटाइम से कंपनी के नुकसान की मात्रा का अनुमान लगाने की आवश्यकता है। यहां, जैसा कि वे कहते हैं, सब कुछ बहुत ही व्यक्तिगत है। घाटे की मात्रा कंपनी के दायरे पर और उपस्थिति के क्षेत्र पर और उद्यम के आकार पर और यहां तक कि कर्मचारी की स्थिति पर भी निर्भर कर सकती है। उदाहरण के लिए, एक तकनीकी सहायता कर्मचारी के लिए, सूचना प्रणाली तक पहुंच की कमी पूर्ण डाउनटाइम से भरा हुआ है। और AXO प्रबंधक के काम की प्रभावशीलता, जो आईपी के उपयोग के बिना बड़े पैमाने पर उद्यम के जीवन को सुनिश्चित कर सकती है, पहुंच की कमी, ज़ाहिर है, नाटकीय रूप से इतना प्रभावित नहीं करेगी। ताकि हम पर ज़मीन पर ज्यादती का आरोप न लगे, हम अपनी गणना के लिए औसतन 50% लेते हैं।

आवश्यक अधिकारों की प्रतीक्षा करते हुए कर्मचारी डाउनटाइम से नुकसान की गणना करने के लिए, आपको खाता बोनस और ओवरहेड को ध्यान में रखे बिना संगठन के लिए औसत "कर्मचारी लागत" निर्धारित करने की आवश्यकता होगी। हमारे उदाहरण में, यह 69570.64 रूबल है। एक महीने में, औसतन 20-21 कार्य दिवस, यानी, कर्मचारी मजदूरी की लागत प्रति दिन लगभग 3 313 रूबल है।

तो, हम विचार करते हैं। हमने ऊपर संकेत दिया है कि एक्सेस अधिकार देने में 3 व्यावसायिक दिन लगते हैं, जिसके दौरान कर्मचारी 50% दक्षता के साथ काम करता है। वह 3 747 * 3 * 0.5 = 4969.5 रूबल है। एक नए कर्मचारी के डाउनटाइम के कारण कंपनी हार जाती है। हमारे पास वर्ष में ऐसे 2500 हैं, जो कुल 12,423,750 रूबल प्राप्त होते हैं।

पहुंच के लिए आवेदनों के निष्पादन के लिए लागतपहुंच के लिए एप्लिकेशन निष्पादित करने की लागत का अनुमान लगाने के लिए, हम निम्नलिखित संकेतक का उपयोग करते हैं:

- उन विशेषज्ञों की संख्या जो एक्सेस के लिए एप्लिकेशन निष्पादित करते हैं। हमारे उदाहरण में, यह 50 लोग हैं।

- काम के समय का प्रतिशत जो वे इस कार्य के लिए समर्पित करते हैं, कहते हैं, 25%।

ऐसे विशेषज्ञ (79,718.39 रूबल) के राष्ट्रीय औसत सकल वेतन के आधार पर, हम पाते हैं कि कंपनी अनुप्रयोगों के निष्पादन पर प्रति वर्ष 79,718.39 * 12 * 50 * 0.25 = 11,957,758.5 रूबल खर्च करती है।

वैकल्पिक रूप से, आप गणनाओं के औसत अनुरोधों की संख्या के आधार पर ले सकते हैं (अक्सर यह जानकारी सेवा डेस्क प्रणाली से प्राप्त की जा सकती है), अनुरोध के निष्पादन का औसत समय और उनके निष्पादन पर खर्च किए गए वास्तविक समय का अनुमान लगाते हैं। इस मामले में, गणना प्रत्येक प्रकार के सिस्टम के लिए अलग से की जानी चाहिए, क्योंकि वे बहुत भिन्न हो सकते हैं। उदाहरण के लिए, सक्रिय निर्देशिका तक पहुँच प्रदान करने में 5-10 मिनट लगते हैं, लेकिन कंपनी के सभी कर्मचारियों के लिए इस प्रकार की पहुँच आवश्यक है। एसएपी परिदृश्य तक पहुंच प्रदान करने में 20-30 मिनट लग सकते हैं, लेकिन हर किसी को ऐसी पहुंच की आवश्यकता नहीं है।

नतीजतन, हमें इन लागतों का कुछ अनुमान मिलता है। हमारी गणना में, यह केवल 26 मिलियन रूबल (तालिका 1 देखें) की राशि थी।

IdM कार्यान्वयन के बाद अभिगम नियंत्रण लागतों की गणना

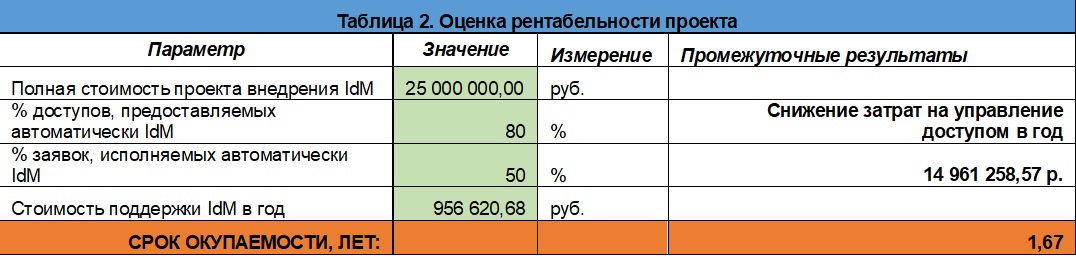

IdM कार्यान्वयन के बाद अभिगम नियंत्रण लागतों की गणनाइसके अलावा, परियोजना की अदायगी का आकलन करने के लिए, आइडीएम की शुरुआत के बाद समान लागत के अनुमान के साथ प्राप्त राशि की तुलना करना आवश्यक होगा, साथ ही कार्यान्वयन की लागत और सिस्टम के रखरखाव के लिए।

किसी कंपनी के लिए ईडीएम को लागू करने की लागत आपके विक्रेता या इंटीग्रेटर द्वारा खुशी से गणना की जाएगी। हमारे अनुमानों के अनुसार, 10,000 कर्मचारियों वाले उद्यम में एक IdM प्रणाली की शुरूआत से कंपनी को बाजार में औसतन 25 मिलियन रूबल का खर्च आएगा। वार्षिक तकनीकी सहायता को छोड़कर।

अब आइए यह पता करें कि IdM के आने के बाद हमारी लागत कैसे बदल जाएगी।

सबसे पहले, हम उन एक्सेस अधिकारों के प्रतिशत की गणना करते हैं जो IdM सिस्टम कर्मचारियों को प्रदान करेगा। एक नियम के रूप में, यदि किसी संगठन के पास कुछ बुनियादी अधिकार हैं जो कर्मचारियों को काम पर रखने पर सौंपा जाता है, तो IdM उन्हें स्वचालित रूप से प्रदान करता है। लेकिन यह भी मान लें कि IdM संपूर्ण मूल सेट प्रदान नहीं करता है, लेकिन केवल 80% है। अगर कंपनी को एक साल में 12,423,750 रूबल का नुकसान हुआ। एक्सेस अधिकारों की प्रतीक्षा कर रहे कर्मचारियों के डाउनटाइम के कारण, अब यह राशि 80% कम हो गई है और 2,448,750 रूबल की राशि है।

अब आइए अनुमान लगाएं कि मानव हस्तक्षेप के बिना IdM- प्रणाली कितने प्रतिशत स्वचालित रूप से निष्पादित करने में सक्षम होगी। अनुभव के अनुसार, सिस्टम तक पहुंच के लिए सभी 100% अनुप्रयोगों को स्वचालित करना संभव है यदि यह कनेक्टर के माध्यम से आईडीएम से जुड़ा हुआ है। हालांकि, प्रत्येक पूर्णकालिक भूमिका की कार्यात्मक शक्तियों की एक सूची बनाने के लिए बहुत काम की आवश्यकता होती है, इसलिए, वास्तव में, स्वचालित रूप से निष्पादित अनुप्रयोगों का औसत प्रतिशत कम है - लगभग 80% भी। हम इस तथ्य के लिए एक भत्ता बनाएंगे कि सभी सूचना प्रणाली IdM कनेक्टर्स के माध्यम से नहीं जुड़ी होंगी, और हम इस संकेतक को 50% तक कम कर देंगे। तदनुसार, पहुंच प्रदान करने की लागत 11,957,758.5 रूबल से घट जाएगी। 5 978 879.25 रूबल तक।

इसलिए, ईडीएम की शुरुआत के बाद, एक्सेस कंट्रोल से संबंधित समान प्रक्रियाओं में कंपनियों को एक साल में 15 917 879.25 रूबल से सस्ता पड़ेगा। और 8,463,629.25 रूबल की राशि होगी। लेकिन उसी समय, तकनीकी सहायता लागतों को उनके साथ जोड़ा जाएगा। मान लीजिए कि एक कंपनी इस कार्य के लिए एक व्यक्तिगत कर्मचारी आवंटित करती है। विशेषज्ञ के काम की लागत तालिका 1 (एक्सेस कंट्रोल कॉस्ट की गणना) से ली गई है, अर्थात आरयूबी 79,718.39 यह पता चला है कि एक वर्ष में लगभग 956,620.68 रूबल ईडीएम समर्थन पर खर्च किए जाएंगे। और कुल लागत 9,420,249.93 रूबल होगी।

नतीजतन, हमें 25 मिलियन रूबल पर सिस्टम को पेश करने की लागत के साथ, सिस्टम का समर्थन करने के लिए एक विशेषज्ञ को आवंटित करना, कंपनी में प्रवेश के लिए 50% अनुप्रयोगों को काम पर रखने और निष्पादित करते समय अधिकारों का 80% स्वचालित अनुदान देना, पल पल की अवधि, सिस्टम को संचालन में डाल दिया जाता है। एक साल और एक आधे से अधिक हो जाएगा (तालिका 2 देखें)।

कभी-कभी इस तरह के औचित्य के लिए, विश्लेषणात्मक रिपोर्टों का उपयोग किया जाता है, जो मुख्य रूप से विदेशी विश्लेषकों की कलम से आते हैं। वे सिस्टम के कार्यान्वयन की प्रभावशीलता के बारे में कुछ आंकड़े प्रदान करते हैं। उदाहरण के लिए, रिपोर्ट में वादा किया गया है कि IT कर्मचारी 14% तक की IdM पर बचत कर सकते हैं, 52% तक कॉल का उपयोग कर सकते हैं, और 10% तक अनावश्यक खातों को बचा सकते हैं। दुर्भाग्य से, ये आंकड़े हमेशा रूसी वास्तविकताओं को प्रतिबिंबित नहीं करते हैं।

घटना जोखिम में कमीIdM के कार्यान्वयन से आप कई सूचना सुरक्षा जोखिमों को कम कर सकते हैं या प्रासंगिक घटनाओं का समय पर पता लगा सकते हैं:

- सूचना प्रणाली तक पहुंच के असंगत प्रावधान के जोखिम,

- इस तथ्य के कारण बर्खास्त कर्मचारियों का जोखिम कि उनके खातों को अवरुद्ध नहीं किया गया था,

- ठेकेदारों के अनधिकृत उपयोग के जोखिम जिनके अधिकार समय पर निरस्त नहीं किए गए,

- कर्मचारियों की अत्यधिक शक्तियों का जोखिम।

अक्सर, सूचना सुरक्षा जोखिमों के माध्यम से एक प्रणाली के कार्यान्वयन को सही ठहराते हुए, यह प्रबंधन के लिए महत्वपूर्ण है कि क्या ऐसी ही घटनाएं पहले भी हुई हैं। (और यदि नहीं, तो इन जोखिमों से खुद को क्यों बचाएं?) खैर, जैसा कि सूचना सुरक्षा सेवा के एक सम्मानित मुखिया कहना पसंद करते हैं, ऐसे लोगों को सलाह दी जा सकती है कि वे दरवाजे पर ताला न लगाएं - क्योंकि उन्हें पहले नहीं लूटा गया है!

हालांकि, जैसा कि अभ्यास से पता चलता है, ऐसी घटनाएं समय-समय पर होती हैं, और उनका प्रभाव बहुत ही ध्यान देने योग्य हो सकता है। हमारे व्यवहार में, एक ऐसा मामला था जब एक कर्मचारी के "महत्वपूर्ण" डेटा को एन्क्रिप्ट करने वाले वायरस को पकड़ने के कारण एक बैंक शाखा कई दिनों से निष्क्रिय थी, जिसे कर्मचारी को बिल्कुल भी एक्सेस नहीं करना चाहिए था। इस मामले में, क्षति को अपेक्षाकृत आसानी से रूबल में बदल दिया जाता है, लेकिन एक्सेस उल्लंघन से संबंधित सभी सूचना सुरक्षा घटनाओं के साथ ऐसा नहीं होता है।

सूचना सुरक्षा के ऐसे कौन से जोखिम हैं जो IdM प्रणाली को कम करते हैं? निम्नलिखित उदाहरण दिए जा सकते हैं:

- रखी कर्मचारियों के सक्रिय खाते।

- असंगत पहुँच अधिकार या पहुँच जो नहीं होनी चाहिए थी।

- अनावश्यक अधिकार को वापस लिए बिना संगठन के भीतर कर्मचारियों के स्थानान्तरण के कारण अत्यधिक पहुंच अधिकार ("गुणा" हो सकता है, "किसी अन्य कर्मचारी की तरह एक समान स्थिति है" के सिद्धांत पर एक कर्मचारी को अधिकार देने के कारण)।

- पहुँच जो सहमति दी गई है और समय पर दी गई है लेकिन समय पर निरस्त नहीं की गई है।

- तकनीकी आवश्यकताओं के लिए अस्थायी रूप से बनाए गए खाते, लेकिन बाद में हटाए नहीं गए।

- प्रतिरूपित (समूह) खातों का उपयोग।

सामान्य तौर पर, सूचना सुरक्षा के माध्यम से औचित्य के मामले में, व्यापार का दृष्टिकोण सूचना सुरक्षा के लिए मौलिक रूप से महत्वपूर्ण है। कहीं इसे औपचारिक कार्य के रूप में माना जाता है, तो कहीं व्यवसायिक रूप में। यदि व्यापार के लिए सूचना सुरक्षा आवश्यक नहीं है, तो अन्य लेखों के माध्यम से कार्यान्वयन को सही ठहराना बेहतर है।

नियामक / मानकों की आवश्यकताओं का अनुपालनऔचित्य का यह ब्लॉक उन संगठनों के लिए प्रासंगिक है जो बाहरी नियामकों की आवश्यकताओं के अंतर्गत आते हैं - उदाहरण के लिए, रूसी संघ के केंद्रीय बैंक, या आंतरिक - उदाहरण के लिए, मूल संगठन जो गतिविधि के लिए मानक निर्धारित करता है। पूर्व में वे संगठन शामिल हैं जो स्टॉक एक्सचेंज में कारोबार करते हैं।

IdM के कार्यान्वयन से आप SRT BR, PCI DSS, SoX, ISO 27001 और अन्य जैसे मानकों के अनुसार अभिगम नियंत्रण आवश्यकताओं को पूरा कर सकते हैं। अक्सर इन आवश्यकताओं को संगठनात्मक उपायों द्वारा कवर किया जाता है, लेकिन अक्सर बाहरी संगठनों से गुजरने वाले बड़े संगठनों को एक्सेस कंट्रोल जोखिमों को साफ करने और कम करने के लिए आईडीएम क्लास सिस्टम के उपयोग पर सिफारिशें मिलती हैं।

यदि बाहरी लेखा परीक्षकों से सिफारिश की जाती है, तो मानकों के माध्यम से ईडीएम को लागू करने का औचित्य काफी सुचारू रूप से चलता है।

वर्तमान संगठन की रणनीति के लिए समर्थनसमाधान को प्रमाणित करने के लिए यह दृष्टिकोण आंशिक रूप से पिछले वाले का एक संकलन है, लेकिन आवश्यक रूप से दूसरे पर ध्यान केंद्रित करता है, उपरोक्त विकल्पों का उपयोग तर्क के रूप में करता है। इस दृष्टिकोण का विचार संगठन के चल रहे मिशन, रणनीति या सिस्टम कार्यान्वयन के माध्यम से चल रहे कार्यक्रमों का समर्थन करना है। उदाहरण के लिए, यदि किसी कंपनी ने प्रक्रियाओं की दक्षता बढ़ाने पर अपनी जगहें निर्धारित की हैं, तो IdM इस कार्यक्रम के कार्यान्वयन में पूरी तरह से फिट बैठता है, जो डाउनटाइम और मैनुअल श्रम से जुड़े एक्सेस कंट्रोल प्रक्रियाओं की लागत को कम करने में मदद करता है। अगर कंपनी की आईपीओ में प्रवेश करने की योजना है, तो IdM कंपनी के पूंजीकरण को बढ़ाने का एक साधन हो सकता है। हमारे व्यवहार में ऐसे मामले एक से अधिक बार हुए हैं।

यदि परियोजना प्रबंधन द्वारा किए गए परिवर्तनों की रूपरेखा में फिट बैठता है, तो उपयुक्त भाषा का उपयोग करके इसकी उपयोगिता को व्यक्त करना बहुत आसान है। इस मामले में पिछले दृष्टिकोणों को अपेक्षित प्रभाव को मजबूत करने के लिए एक अधिक ठोस तर्क के रूप में इस्तेमाल किया जा सकता है।

सारांशउपरोक्त कई सामान्य दृष्टिकोण हैं जिन्हें हम व्यक्तिगत रूप से व्यवहार में मिले ईडीएम कार्यान्वयन परियोजनाओं के औचित्य के लिए हैं। हमारा लक्ष्य यह दिखाना था कि किन मुद्दों से इस मुद्दे पर संपर्क करना संभव है, और मार्गदर्शन प्रदान करना कि किन स्थितियों में औचित्य के एक या दूसरे तरीके का उपयोग करना बेहतर है। फिर भी, प्रत्येक कंपनी में यह प्रक्रिया बहुत रचनात्मक है: इसकी अपनी बारीकियां, प्रक्रियाएं, प्रस्तुति प्रारूप और यहां तक कि अपनी "भाषा" भी है, और हमेशा व्यक्तिगत है। यह इस कठिन कार्य में आपको रचनात्मक सफलता की कामना करता है, और हम आशा करते हैं कि हमारी सलाह प्रबंधन से पहले किसी भी समाधान के कार्यान्वयन के औचित्य को उचित ठहराने में मदद करेगी, जिसे आप आवश्यक मानते हैं।

दिमित्री बोंदर, विकास और संवर्धन प्रमुख, सौर inRights द्वारा पोस्ट किया गया