मैं आपको यह बताना चाहता हूं कि बिना किसी डर के स्थानीय मशीन पर एसएसएच कीज़ को सुरक्षित रूप से कैसे स्टोर करें कि कुछ एप्लिकेशन उन्हें चोरी या डिक्रिप्ट कर सकते हैं।

लेख उन लोगों के लिए उपयोगी होगा, जिन्होंने 2018 में व्यामोह के बाद एक सुरुचिपूर्ण समाधान नहीं पाया है और $HOME/.ssh में कुंजियाँ संग्रहीत करना जारी रखते हैं।

इस समस्या को हल करने के लिए, मैं KeePassXC का उपयोग करने का सुझाव देता हूं , जो सबसे अच्छे पासवर्ड प्रबंधकों में से एक है, यह मजबूत एन्क्रिप्शन एल्गोरिदम का उपयोग करता है, और इसमें एक अंतर्निहित एसएसएच एजेंट भी है।

यह सीधे पासवर्ड डेटाबेस में सभी कुंजियों को सुरक्षित रूप से संग्रहीत करना संभव बनाता है और इसे खोलने पर स्वचालित रूप से सिस्टम में जोड़ देता है। एक बार डेटाबेस बंद हो जाने के बाद, SSH कुंजियों का उपयोग भी असंभव हो जाएगा।

सबसे पहले, हम लॉगिन पर SSH एजेंट के ऑटोस्टार्ट को जोड़ेंगे, इसके लिए अपने पसंदीदा संपादक में ~/.bashrc खोलें और बहुत अंत तक जोड़ें:

SSH_ENV="$HOME/.ssh/environment" function start_agent { echo "Initialising new SSH agent..." /usr/bin/ssh-agent | sed 's/^echo/#echo/' > "${SSH_ENV}" echo succeeded chmod 600 "${SSH_ENV}" . "${SSH_ENV}" > /dev/null }

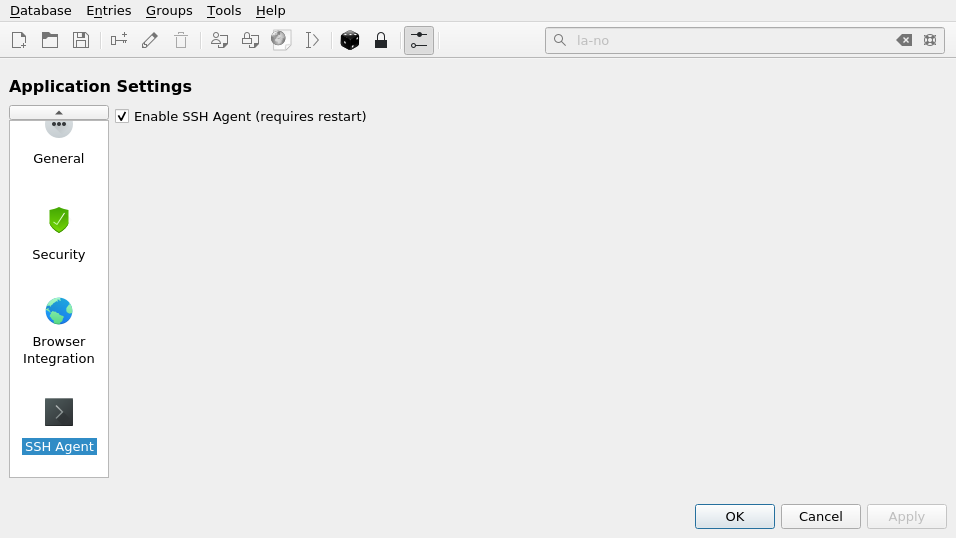

तब हमें KeePassXC में समर्थन सक्षम करने की आवश्यकता है:

उपकरण -> विकल्प -> एसएसएच एजेंट -> एसएसएच एजेंट सक्षम करें

यह सेटअप पूरा करता है, अब KeePassXC में एक नई SSH कुंजी जोड़ने का प्रयास करें:

कुंजी के साथ आइकन पर क्लिक करें, फिर डेटा भरें:

यदि कुंजी पासवर्ड संरक्षित है, तो समान पासवर्ड प्रदान करें

उन्नत टैब पर, हमारे id_rsa के साथ अनुलग्नक लोड करें:

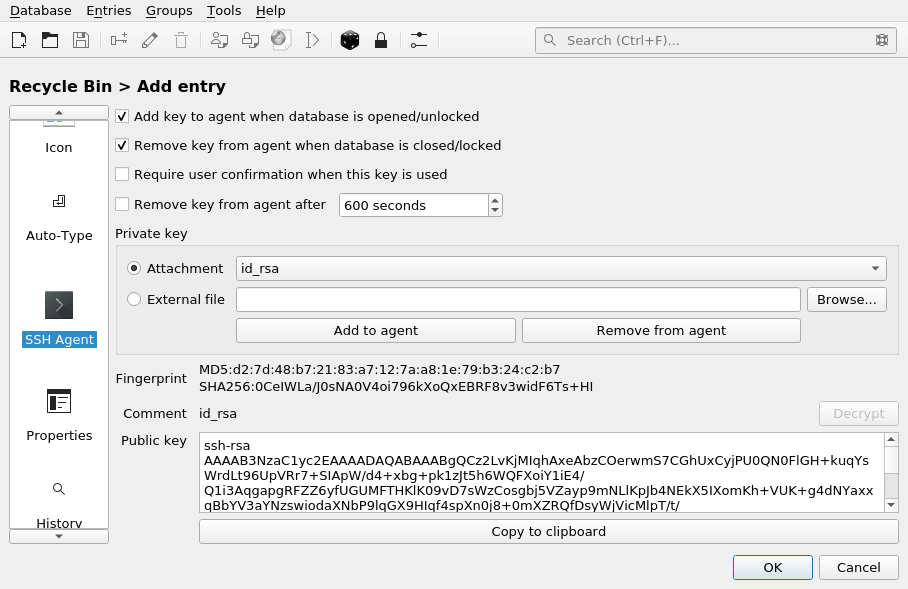

SSH एजेंट टैब पर, ध्यान दें:

- डेटाबेस को खोलते / अनलॉक करते समय एजेंट को एक कुंजी जोड़ें

- डेटाबेस को बंद / लॉक करते समय एक एजेंट से एक कुंजी निकालें

इसके बाद, अटैचमेंट में हमारी कुंजी ( id_rsa ) चुनें

और Add to Agent बटन पर क्लिक करें:

अब जब आप KeePassXC शुरू करते हैं, तो कुंजी स्वचालित रूप से SSH एजेंट में जुड़ जाएगी, इसलिए आप इसे डिस्क पर स्टोर नहीं कर सकते हैं!