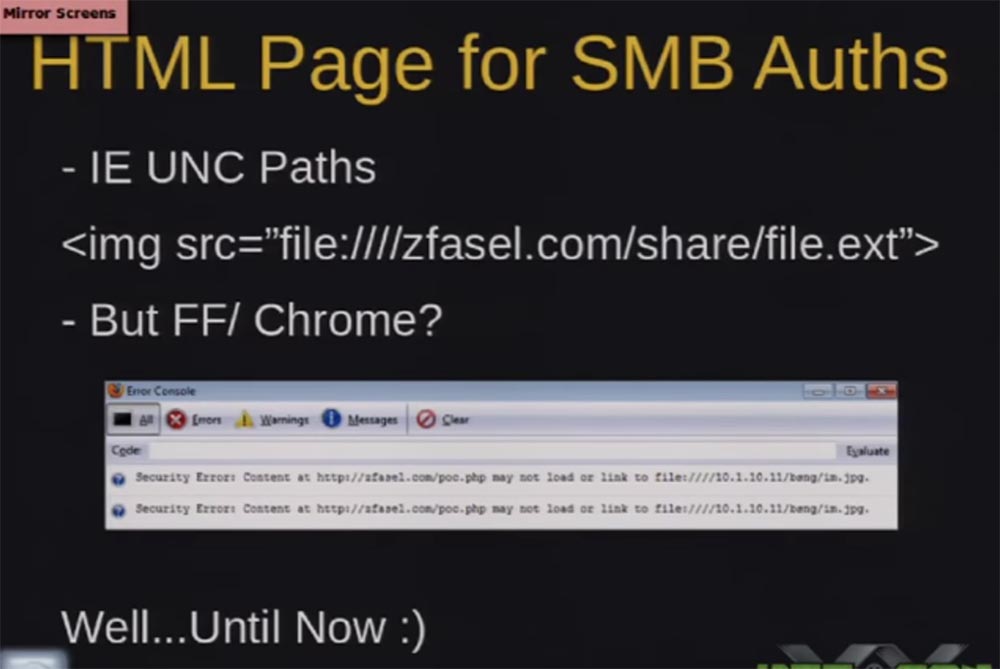

DEFCON 20 सम्मेलन। 60 सेकंड में कैप्चर करें: अतिथि खाते से विंडोज डोमेन व्यवस्थापक तक। भाग 1अच्छी बात यह है कि हम DNS को फेक कर स्थानीय नेटवर्क में प्रवेश कर सकते हैं। उपयोगकर्ता प्राथमिकताओं और झुकावों को ध्यान में रखने वाली सामाजिक इंजीनियरिंग के बारे में क्या? Pentesters को पता है कि IE में आप छवि फ़ाइल टैग लगा सकते हैं, उदाहरण के लिए, .jpg प्रारूप, UNC नेटवर्क पथ के लिए, और फिर IE इसे Windows में वापस स्थानांतरित कर देगा और स्वचालित रूप से नेटवर्क फ़ोल्डर से कनेक्ट होगा, अनुरोधित छवि या कुछ और प्राप्त करने की कोशिश कर रहा है, उदाहरण के लिए। , जावास्क्रिप्ट, iFrame, आदि। तो आज के लिए, IE के पास स्वचालित प्रमाणीकरण है।

यही काम फ़ायरफ़ॉक्स और क्रोम में भी किया जा सकता है, हालांकि लोगों को लगता है कि ये ब्राउज़र ज़्यादा सुरक्षित हैं। यह स्क्रीनशॉट फ़ायरफ़ॉक्स त्रुटि कंसोल को दिखाता है, जो बताता है कि ब्राउज़र इस छवि फ़ाइल को सार्वजनिक नेटवर्क से डाउनलोड नहीं कर सकता है, क्योंकि सुरक्षा नीति उन फ़ाइलों को डाउनलोड करने से रोकती है जो ब्राउज़र सुरक्षा संदर्भ में नहीं हैं। हमारे टूल की एक दिलचस्प विशेषता यह है कि फ़ायरफ़ॉक्स और क्रोम ब्राउज़रों को केवल सामग्री हेड-टाइप करने के लिए HTTP हेडर भेजकर फ़ाइलें डाउनलोड करने के लिए मजबूर किया जा सकता है: इन फ़ाइलों को टेंप फ़ोल्डर से या सीधे डेस्कटॉप से खोलने और फिर खोलने के लिए एप्लिकेशन / फ़ोर्स-डाउनलोड। इस प्रकार, हम फ़ाइल सुरक्षा संदर्भ और सक्रिय प्रमाणीकरण को सामान्य SMB में सेट करते हैं, इसलिए अब आप उपयोगकर्ताओं को अपने धोखाधड़ी सर्वर पर प्रमाणित करने के लिए बाध्य कर सकते हैं।

लेकिन क्या होगा अगर वे "अपलोड फ़ाइल" पर क्लिक नहीं करते हैं या इसे अस्थायी फ़ोल्डर से खोलते हैं? इस स्थिति में, आप इसे ऐसा बना सकते हैं कि उपयोगकर्ता किसी ब्राउज़र में HTML पृष्ठ देखते समय स्वतः ही प्रमाणित कर लें। ऐसा करने के लिए, प्लग-इन फ़ायरफ़ॉक्स और क्रोम से जुड़ा होना चाहिए। मेरा ध्यान प्लगइन, क्विकटाइम पर आकर्षित किया गया था, जो अक्सर उपयोगकर्ताओं द्वारा डिफ़ॉल्ट रूप से स्थापित किया जाता है। मुझे पता है कि दर्जनों अलग-अलग प्लगइन्स हैं, लेकिन अक्सर आप अपने आईफ़ोन और इंस्टॉल किए गए क्विकटाइम पर आईट्यून्स वाले लोगों से मिलते हैं। मैं QuickTime सुविधाओं की सूची के माध्यम से चला गया और लोगों को अपने उपयोगकर्ता नाम और पासवर्ड दर्ज करके प्रमाणित करने के लिए मजबूर करने के लिए अपने जालसाज़ नेटवर्क सर्वर को कैसे खराब कर दिया, यह सोचकर हैरान रह गया।

हमने थोड़ा सोचा और निर्णय लिया कि आप UNC नेटवर्क पथ में एक प्लेलिस्ट डाल सकते हैं, और फिर उपयोगकर्ता स्वचालित रूप से स्थानीय सुरक्षा संदर्भ को प्रमाणित और बायपास करेंगे। हमें अन्य दो प्लगइन्स पर थोड़ा और काम करने की आवश्यकता है, लेकिन अभी के लिए, QuickTime हमारे कार्य का एक उत्कृष्ट काम करता है।

लोगों को हमारे सर्वर पर स्वचालित रूप से प्रमाणित करने के लिए बाध्य करने का एक और तरीका ईमेल के माध्यम से है। कुछ लोग जानते हैं कि आउटलुक में आप HTML ईमेल, या ईमेल का उपयोग करके HTML टेम्पलेट का उपयोग कर सकते हैं। यदि हमारे पास एक साझा नेटवर्क संसाधन है, तो हम इसे ऐसे ईमेल के अंदर सम्मिलित कर सकते हैं, और यदि उपयोगकर्ता इस ईमेल को खोलता है, तो यह स्वचालित रूप से इस संसाधन से जुड़ जाएगा और इसे प्रमाणित करेगा।

हमारे उद्देश्यों के लिए, आप .docs प्रारूप में फ़ाइलों का उपयोग कर सकते हैं। किसी भी दस्तावेज को उसी तरह से इस्तेमाल किया जा सकता है जैसे कि एक छवि या एक एचटीएमएल फाइल को यूएनसी में डाला जाता है, जिसके खुलने पर यह स्वचालित रूप से एक नेटवर्क शेयर से जुड़ जाएगा।

Desktop.ini फ़ाइल के बारे में मत भूलना। यह बहुत अच्छी तरह से ज्ञात नहीं है, लेकिन आप इस फाइल को आइकन और वॉलपेपर जैसे डेस्कटॉप संसाधनों को स्थापित करने के लिए उत्पन्न कर सकते हैं, और इसे "साझा" फ़ोल्डर में रख सकते हैं। इस मामले में, फिर से, सिस्टम वर्तमान उपयोगकर्ता खाते का उपयोग करके इन आइकन और "लॉग इन" को प्राप्त करने के लिए स्वचालित रूप से कनेक्ट हो जाएगा।

उसी तरह, आप एक्सटेंशन के साथ शॉर्टकट फ़ाइल की सेटिंग बदल सकते हैं। संसाधन से स्वचालित रूप से कनेक्ट होने के लिए .lnk।

तो, हमारे उपकरण जल्दी और आसानी से स्वचालित रूप से इन .ini या HTML फ़ाइलों को बनाता है।

आखिरी चीज जो मैं बात करना चाहता हूं वह है MITM, या "बीच का आदमी।" आप NTLM प्रमाणीकरण अनुरोधों को पुनर्निर्देशित कर सकते हैं या पृष्ठ में HTML सामग्री को एम्बेड कर सकते हैं, जैसा कि उपकरण नहीं करता है, और इस तरह यह अपना काम करने में मदद करता है। इस तरह, आप क्लाइंट को एनटीएलएम रिले को लागू करने के लिए किसी फर्जी सर्वर से जुड़ने के लिए मजबूर कर सकते हैं। ऐसे अन्य उपकरण हैं जो आपको SMB या HTTP के माध्यम से NTLM रिले करने की अनुमति देते हैं और उपयोगकर्ताओं को आपके लिए प्रमाणित करने के लिए बाध्य करते हैं।

स्क्विर्टल की एक और अच्छी विशेषता यह एपीआई अनुरोध बनाने के लिए इसे एक प्रारंभिक बिंदु बनाने की क्षमता है, जहां आप टाइप 2 और 3 संदेश प्राप्त करने के लिए आपके द्वारा लिखे गए किसी भी उपकरण का उपयोग कर सकते हैं। टाइप 3 संदेश अंतिम प्रमाणीकरण अनुरोध है, आपको इसे प्राप्त करने के लिए एपीआई संदेश भेजना होगा। 2 टाइप करें और इसे वापस पाएं। मैंने जल्दी से एक एपीआई लिखा है जो आपको आपके इच्छित किसी भी उपकरण का उपयोग करने की अनुमति देता है, आप स्रोत कोड को बदल सकते हैं और धोखाधड़ी करने वाले सर्वर को कनेक्ट करने के लिए और इसी तरह का उपयोग कर सकते हैं।

हालांकि, यदि आप एक पेंटर या परीक्षण उपयोगकर्ता हैं, तो आपको कुछ रिश्तों की आवश्यकता है, रिवर्स इंटरैक्शन। इसलिए, हमारे टूल में नियमों का एक सेट शामिल है। मैंने पहले ही कहा है कि सभी मौजूदा उपकरण उपयोगकर्ताओं को एक ही स्रोत पर भेजते हैं, और हमें यह निर्धारित करना चाहिए कि ये उपयोगकर्ता कौन हैं। मैं एक क्लिक में ऐसा करना चाहता था ताकि, जैसा कि मैंने कहा, 60 सेकंड में एक डोमेन व्यवस्थापक का अधिकार प्राप्त करना संभव होगा।

मैंने अपने एप्लिकेशन नियमों में इस तथ्य के आधार पर लिखा है कि उपयोगकर्ता समूहों से संबंधित हैं और लक्ष्य लक्ष्य समूहों से संबंधित हैं।

जैसे ही हमें पता चलता है कि उपयोगकर्ता किसी समूह से संबंधित है और स्वचालित कनेक्शन के साथ कुछ एक्सेस कर सकता है, हमें उसे कनेक्ट करने, प्रतीक्षा करने और यह आशा करने के लिए मजबूर करने की आवश्यकता नहीं है कि वह वापस आ जाएगा। हम एक सरल नियम स्थापित करते हैं, बाद में मैं इसे उपयोगकर्ता इंटरफ़ेस में दिखाऊंगा कि यदि उपयोगकर्ता समूह X में प्रवेश करता है, तो एक निश्चित मॉड्यूल Y का उपयोग लक्ष्य समूह T के संबंध में कार्रवाई Z करने के लिए किया जाता है। कुछ सेकंड के बाद मैं यह प्रदर्शित करता हूं कि यह कैसे काम करता है।

नियमों में तुरंत एपीआई अनुरोधों की जांच करना, सामान्य नियमों की जांच करना, और समय समाप्त होने तक इसे दोहराना शामिल है। जैसे ही समय समाप्त होता है, आपको उपयोगकर्ता को डिस्कनेक्ट करने की अनुमति नहीं देते हुए, स्टेटिक कॉल के साथ जवाब देने और प्रमाणीकरण स्थिति को रखने की आवश्यकता होती है।

हम SMB से कनेक्ट करने के लिए SMB, HTTP से कनेक्ट करने के लिए HTTP, HTTP से कनेक्ट करने के लिए, और इसी तरह NTLM रिले को लागू करके SMB का उपयोग कर सकते हैं। समस्या यह है कि लोग व्यावहारिक रूप से कई अन्य प्रोटोकॉल का उपयोग नहीं करते हैं, इसलिए मैंने LDAP और MSSQL जैसे प्रोटोकॉल पर करीब से नज़र डालने का फैसला किया।

मैं थोड़ी देर बाद LDAP के बारे में बात करूंगा, लेकिन अभी के लिए मैं नोटिस करता हूं कि MSSQL एक अच्छी बात है, क्योंकि हम एक डेटाबेस प्राप्त कर सकते हैं, हम डेटा तक पहुंच सकते हैं, और यह आश्चर्यजनक है।

चूंकि हम ग्राहकों के साथ काम कर रहे हैं, इसलिए हम चाहते हैं कि कनेक्ट होने के तुरंत बाद हम स्वचालित रूप से प्रदर्शन करें। इसलिए, हमने Metasploit का उपयोग करते हुए उपयोगकर्ताओं और समूहों को सूचीबद्ध किया, जो इस वर्ष के ब्लैकहैट सम्मेलन में प्रस्तुत किया गया था। इस प्रकार, एक पंचक के रूप में, मुझे साझा फ़ाइलों तक पहुंच प्राप्त हुई, कमांड निष्पादित करने का अवसर मिला और प्रशासक विशेषाधिकारों के बिना लक्षित उपयोगकर्ताओं और लक्षित समूहों के बारे में जानकारी हासिल की। हालाँकि, इस सब के साथ, मैं डोमेन नियंत्रकों से नहीं जुड़ सकता। कारण यह है कि डिफ़ॉल्ट रूप से अधिकांश डोमेन नियंत्रकों के पास एक SMB हस्ताक्षर है। जो लोग SMB हस्ताक्षर से परिचित नहीं हैं, मैं कहता हूं कि यह SMB प्रोटोकॉल का सुरक्षा तंत्र है, जिसे सुरक्षा हस्ताक्षर भी कहा जाता है। यह मूल एनटीएलएम हैश का उपयोग सत्र पर हस्ताक्षर करने और प्रत्येक पैकेट पर हस्ताक्षर करने के लिए करता है, और यदि कोई हस्ताक्षर नहीं है, तो यह आपको डिस्कनेक्ट करता है। इसलिए, डिफ़ॉल्ट रूप से, हम NTLM रिले को डोमेन नियंत्रक पर लागू नहीं कर सकते। इसने मुझे विचलित कर दिया, इसलिए मैंने यह पता लगाने का निर्णय लिया कि इस नियंत्रक को प्राप्त करना कितना आसान और तेज़ है। आइये जाने कुछ और स्लाइड।

यह पता चला कि LDAP डोमेन नियंत्रक में डिफ़ॉल्ट रूप से सक्षम है, जो NTLM प्रमाणीकरण का उपयोग करने की अनुमति देता है, जो महान है। लेकिन हम पासवर्ड नहीं बदल सकते, क्योंकि, एक नियम के रूप में, पासवर्ड को बदलना या उपयोगकर्ता को जोड़ने के लिए SSL की आवश्यकता होती है और SSL को LDAP में शामिल किया जाता है यदि डोमेन के पास CA प्रमाणपत्र है। हमने जो भी किया वह हमारे टूल में दर्ज किया गया था कि आप उपयोगकर्ता पासवर्ड बदल सकते हैं, उपयोगकर्ताओं को बाहर निकाल सकते हैं और जोड़ सकते हैं, सूची बना सकते हैं, मेमोरी से सक्रिय उपयोगकर्ता हैश को निकाल सकते हैं, डोमेन नियंत्रण में लॉग इन कर सकते हैं और अन्य शांत चीजें कर सकते हैं। बड़ी बात यह है कि आप उपयोगकर्ताओं को बिना एसएसएल और अन्य चीजों के समूहों में जोड़ सकते हैं, इसलिए एक पंचर के रूप में आप अन्य उपयोगकर्ताओं के खातों को ले सकते हैं और कनेक्ट कर सकते हैं, उन्हें डोमेन व्यवस्थापक समूह में जोड़ सकते हैं यदि आपके पास व्यवस्थापक विशेषाधिकार हैं, और इसी तरह और आगे भी।

SMB पर वापस। शिकागो से मेरी 4 घंटे की उड़ान के दौरान, मैंने अपने उद्देश्यों के लिए एसएमबी सॉक्स प्रॉक्सी का उपयोग करने के बारे में सोचा। जो कोई भी जानता है वह जानता है कि यह प्रोटोकॉल अनुप्रयोगों को एक फ़ायरवॉल के माध्यम से संवाद करने की अनुमति देता है जो एक मध्यवर्ती सर्वर का उपयोग करके एक सीधा कनेक्शन को अवरुद्ध करता है जिससे दोनों क्लाइंट कनेक्ट हो सकते हैं। यानी, SOCKS प्रॉक्सी एक क्लाइंट से दूसरे क्लाइंट को क्लीन डेटा भेजता है और इसके विपरीत। इस प्रकार, यह प्रॉक्सी रिले डेटा के साथ NTLM पैकेट को बदल सकता है।

HTTP का उपयोग करके, हम SharePoint सर्वर को आंतरिक वेबसाइटों से जोड़ सकते हैं। कुछ लोग मानते हैं कि NTLM के साथ कोई समस्या नहीं होगी क्योंकि आप एक आंतरिक नेटवर्क पर हैं, लेकिन बाहरी नेटवर्क का क्या? कभी-कभी SharePoint सर्वर भी वहाँ होते हैं, लेकिन बहुत बार नहीं। मैंने सोचा था कि कई संगठन बाहरी पहुंच के लिए खुले हैं, NTLM का समर्थन करते हैं और वेब सेवाओं के आदान-प्रदान की अनुमति देते हैं। जो लोग एक्सचेंज वेब सर्विसेज (ईडब्ल्यूएस) से परिचित नहीं हैं, मैं कहूंगा कि वे एक तरह के एचटीटीपी एपीआई हैं, जो आमतौर पर आउटलुक वेब एक्सेस के रूप में एक ही सर्वर पर स्थित होते हैं। डिफ़ॉल्ट रूप से, वे Negotiate HTTP प्रमाणीकरण पद्धति का उपयोग करते हैं, जो NTLM का समर्थन करता है, ताकि हम EWS में स्थित सेवा के लिए एक बाहरी HTTP रिले कर सकें।

यह परेशान करने वाला है, क्योंकि बाहर से आप अपने पत्राचार, संपर्कों, घटनाओं के कैलेंडर तक पहुंच सकते हैं और हॉटस्पॉट कनेक्शन बिंदुओं का उपयोग करके ई-मेल के लिए अपने स्वयं के नियम निर्धारित कर सकते हैं। आप इंटरनेट के माध्यम से ईडब्ल्यूएस सर्वर पर जा सकते हैं यदि उनके पास आउटगोइंग कनेक्शन के लिए फ़ायरवॉल नियम नहीं हैं जो आपको एक धोखाधड़ी एसएमबी सर्वर से कनेक्ट करने की अनुमति नहीं देते हैं और स्वचालित रूप से प्रमाणीकरण प्राप्त करते हैं। और यह सब इस तथ्य के कारण संभव है कि सभी के पास ईडब्ल्यूएस सेवाओं से जुड़ा एक मोबाइल फोन है और उनके साथ सिंक्रनाइज़ किया गया है।

और अब मुझे एक पेय की आवश्यकता है, क्योंकि इस जगह में मैं एक डेमो शुरू करना चाहता था। तो, यह स्लाइड दिखाता है कि मेरे ZackAttack एप्लिकेशन का ग्राफ़िकल यूज़र इंटरफ़ेस कैसा दिखता है, मैं क्रियाओं, लक्ष्यों, लक्ष्य समूहों और उपयोगकर्ता समूहों के लिए सेटिंग्स देखने के लिए नीचे दिए गए पृष्ठ को केवल नीचे स्क्रॉल करूँगा।

तो आप इसकी कार्यक्षमता का अंदाजा लगा सकते हैं और यह कितना शक्तिशाली हो सकता है। एक धोखाधड़ी HTTP सर्वर, एक धोखाधड़ी SMB सर्वर और एक प्रबंध HTTP सर्वर अभी चल रहा है। स्लाइड आगे दिखाती है कि उपयोगकर्ता किन समूहों में हैं।

यह दिखाता है कि कौन और कब नेटवर्क से जुड़ा है, ताकि आप देख सकें कि किस उपयोगकर्ता ने फिर से कनेक्ट किया है।

दाईं ओर, सिस्टम खाते और मौजूदा उपयोगकर्ताओं के खाते लाल रंग में दिखाए जाते हैं, जहाँ से आप एक क्लिक से SMB के माध्यम से लक्ष्यों को सूचीबद्ध कर सकते हैं, एक्सचेंज वेब सेवाओं से मेल प्राप्त कर सकते हैं, यदि आप एक सत्र व्यवस्थापक हैं, तो साझा फ़ाइलों, SharePoint, और इसी तरह एक्सेस करें।

जैसा कि मैंने कहा, हम नियम बना सकते हैं और हम उपयोगकर्ताओं को समूहों में स्वचालित गणना द्वारा या मैन्युअल रूप से समूह बनाकर जोड़ सकते हैं, उदाहरण के लिए, "moo" नामक समूह बनाना।

जैसा कि मैंने कहा, ऐसा कुछ नहीं हो सकता है, डेमो देवता मुझे पसंद नहीं करते हैं। हमें वापस जाना होगा और कार्यक्रम में कुछ ट्विक करना होगा।

क्षमा करें दोस्तों, लेकिन यह सिर्फ एक अल्फा रिलीज है, मैंने इस कोड को 3 सप्ताह में अकेले लिखा है। अब मैं "yar" नामक एक समूह जोड़ूंगा, अब आप देखेंगे कि ये दोनों समूह सबसे नीचे दिखाई दिए हैं, जिसमें चयनित उपयोगकर्ता जोड़ा गया है।

जैसा कि मैंने कहा, हम एक डोमेन नियंत्रक से विभिन्न उपयोगकर्ता समूहों को भी सूचीबद्ध कर सकते हैं, यह "उपयोगकर्ता समूह" टैब है, और "हमला नियम" टैब - "हमला नियम" का उपयोग करके स्वचालित प्रमाणीकरण के लिए नियम बनाएं।

आप यहां नए बनाए गए यार समूह के उपयोगकर्ताओं को देखते हैं जिन्हें लक्ष्य समूहों के विशिष्ट उद्देश्यों के लिए एक्सचेंज वेब सेवाओं से जोड़ा जा सकता है, और यहां आप किसी भी आईपी पते को भी जोड़ सकते हैं, उदाहरण के लिए, 10.1.10.250 लक्ष्य समूह के लिए।

जैसे ही उपयोगकर्ता समूह से किसी व्यक्ति से प्रमाणीकरण का अनुरोध प्राप्त होता है, हम स्वचालित रूप से EWS से जुड़ जाते हैं और ड्राफ़्ट फ़ोल्डर से इनबॉक्स के सभी अक्षरों को खींच लेते हैं, हम आसानी से एक और फ़ोल्डर जोड़ सकते हैं, कहते हैं, भेजे गए आइटम।

इस टूल के बारे में सबसे अच्छी बात यह है कि प्रमाणीकरण के बाद, सत्र पूरे धोखाधड़ी सर्वर के लिए पूरे कनेक्शन के लिए खुला रखा जाता है और इन सभी कार्यों को किया जाता है। इस प्रकार, हमें आने वाले ईमेल प्राप्त करने के लिए फिर से प्रमाणित करने की आवश्यकता नहीं है।

चूंकि हमारे पास सिस्टम से आने वाले 30 अनुरोध हैं, इसलिए हम पहले लगभग 30 नियमों को स्थापित कर सकते हैं और फिर इस विशेष कनेक्शन में कई प्रकार के कार्य कर सकते हैं। जैसा कि मैंने कहा, हम इन सभी चरणों को सभी उपयोगकर्ताओं के लिए और इस कनेक्शन के सभी उद्देश्यों के लिए या विशिष्ट उद्देश्यों के लिए दोहरा सकते हैं।

उसी समय, हम प्रामाणिक पेलोड टैब पर क्लिक करके एक पेलोड उत्पन्न कर सकते हैं। यहां से, आप उपयोगकर्ता की ओसी को निर्धारित करने के लिए HTML फ़ाइलों को बना सकते हैं और ब्राउज़र को स्वचालित रूप से प्रमाणित करने के लिए मजबूर करने के लिए 3 तरीकों में से एक का उपयोग कर सकते हैं।

यहां आप साझा किए गए फ़ोल्डरों में फाइल अपलोड करने के लिए Desktop.ini बना सकते हैं और UNC पाथ को एक xml .doc फ़ाइल में इंजेक्ट करने के लिए फाइल जनरेटर का उपयोग कर सकते हैं, .lnk शॉर्टकट फाइल्स और आर्काइव जिप फाइलों को बनाएं, जैसे कि स्वचालित रूप से XTML मेल फाइल्स बनाएं। यह सब Firesheep और NTLM Relaying की मदद से यथासंभव सरल किया जाता है।

अंत में, परिणाम + लॉग टैब के माध्यम से, मेरा टूल उपयोगकर्ता हैश को ट्रैक करता है जैसा कि उसने स्थैतिक प्रमाणीकरण से पहले किया था, और इसलिए आप पासवर्ड को क्रैक करने का प्रयास कर सकते हैं।

तो, यह ZackAttack की क्षमताओं का प्रदर्शन था। तो हम इससे अपनी रक्षा कैसे करें? रक्षा हमले की सतह को सीमित करना है।

प्रत्येक के पास इस तरह के हमलों के खिलाफ बचाव के अपने तरीके हैं। लोग NTLM संस्करण 2 का उपयोग करने का सुझाव देते हैं। मेरा टूल इस संस्करण का समर्थन करता है, लेकिन संस्करण 2 और संस्करण 1 के बीच कोई महत्वपूर्ण अंतर नहीं हैं।

आप आउटबाउंड पोर्ट 445 पर एक फ़ायरवॉल स्थापित कर सकते हैं, जो आपको स्वचालित प्रमाणीकरण को बाध्य करने वाले धोखाधड़ी पेलोड भेजने वाले किसी भी व्यक्ति से बचाएगा। हालांकि, यह मोबाइल उपकरणों के माध्यम से प्रवेश के खिलाफ की रक्षा नहीं करता है।

NTLM प्रमाणीकरण के लक्ष्यों को सीमित करने के लिए आप Windows 7 में GPO कार्यक्रमों के उपयोग को प्रतिबंधित करने के लिए समूह नीतियों को कॉन्फ़िगर कर सकते हैं। सभी का दावा है कि सबसे अच्छा समाधान केर्बरोस है। हालांकि, समस्या यह है कि संगठन को केर्बोस को सब कुछ स्विच करने की आवश्यकता होगी, और यह काम नहीं करेगा, क्योंकि कई चीजें हैं जो केर्बरोस का समर्थन नहीं करती हैं। एक और बात यह है कि यदि आप केर्बोस को सक्षम करते हैं, तो आप NTLM का समर्थन करने में सक्षम नहीं होंगे, वही हस्ताक्षर करने के लिए जाता है, क्योंकि जिन्हें आप नहीं जानते हैं, उनके लिए आपको प्रत्येक पैकेज को मूल पासवर्ड हैश के साथ साइन इन करना होगा। LDAP, SMB हस्ताक्षर, उन्नत HTTP प्रमाणीकरण पर हस्ताक्षर करना - यह सब Cerberus द्वारा समर्थित नहीं है, इसलिए लोग यह सोचकर गलत हैं कि हस्ताक्षर सभी समस्याओं को हल करेंगे। यदि आप अनिवार्य हस्ताक्षर लागू करते हैं, तो यह कई चीजों को अक्षम कर सकता है।

इसलिए, संगठन की सुरक्षा में, आपको कुछ संतुलन बनाए रखना चाहिए। यदि आप एक अंतिम उपयोगकर्ता हैं, तो आप आमतौर पर ऐसी चीजों के बारे में चिंता नहीं करते हैं, लेकिन यदि आप एक निगम के सिस्टम प्रशासक हैं, तो आपके लिए सबसे बड़ी समस्या NTLM का उपयोग करने से इंकार करने की आवश्यकता होगी।

चूंकि विंडोज 8 और विंडोज 2012 अभी भी डिफ़ॉल्ट रूप से एनटीएलएम का समर्थन करते हैं, इसलिए इस पर हार मानने और केर्बरोस का उपयोग करने के लिए कुछ समय लगेगा, और मुझे आशा है कि मेरा टूल मदद करता है।

Zfasel.com/tools पर घर मिलते ही इसे मंगलवार ३१ जुलाई को प्रकाशित किया जाएगा। यह इस सम्मेलन की डीवीडी के साथ-साथ मेरी स्लाइड्स पर भी उपलब्ध है। यदि आप मुझे बताना चाहते हैं कि मेरा प्रदर्शन और मेरा प्रदर्शन कितना भद्दा था, तो dc20@zfasel.com पर ईमेल भेजें या मेरे @zfasel उपनाम के लिए ट्विटर पर खोजें।

हमारे साथ बने रहने के लिए धन्यवाद। क्या आप हमारे लेख पसंद करते हैं? अधिक दिलचस्प सामग्री देखना चाहते हैं? एक आदेश रखकर या अपने दोस्तों को इसकी अनुशंसा करके हमें समर्थन दें,

एंट्री-लेवल सर्वरों के अनूठे एनालॉग पर हैबर उपयोगकर्ताओं के लिए 30% छूट जो हमने आपके लिए ईजाद की है: VPS (KVM) E5-2650 v4 (6 कोर) 10GB DDR4 240GB SSD 1Gbps से पूरा सच $ 20 या सर्वर को कैसे विभाजित करें? (विकल्प RAID1 और RAID10 के साथ उपलब्ध हैं, 24 कोर तक और 40GB DDR4 तक)।

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps जब तक वसंत मुक्त नहीं हो जाता है जब तक कि आधे साल के लिए भुगतान नहीं किया जाता है, आप

यहां ऑर्डर कर सकते

हैं ।

डेल R730xd 2 बार सस्ता? केवल हमारे पास

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps नीदरलैंड और यूएसए में $ 249 से 100 टीवी है ! इन्फ्रास्ट्रक्चर Bldg का निर्माण कैसे करें के बारे में पढ़ें

। एक पैसा के लिए 9,000 यूरो की लागत डेल R730xd E5-2650 v4 सर्वर का उपयोग कर वर्ग?