कुछ समय पहले, वीटीबी ब्रांड के तहत, तीन बड़े बैंकों का विलय किया गया था: वीटीबी, पूर्व-वीटीबी 24 और मॉस्को के पूर्व-बैंक। बाहरी पर्यवेक्षकों के लिए, संयुक्त वीटीबी बैंक अब एक पूरे के रूप में काम कर रहा है, लेकिन अंदर से, सब कुछ बहुत अधिक जटिल दिखता है। इस पोस्ट में, हम एकीकृत वीटीबी बैंक के एकीकृत नेटवर्क बनाने की योजना के बारे में बात करेंगे, फायरवॉल की बातचीत को व्यवस्थित करने पर जीवन हैक साझा करें, सेवाओं को बाधित किए बिना नेटवर्क खंडों को जोड़ने और संयोजन करें।

असमान अवसंरचना की बातचीत में कठिनाइयाँ

वीटीबी के संचालन वर्तमान में तीन विरासत इन्फ्रास्ट्रक्चर द्वारा समर्थित हैं: एक्स-बैंक ऑफ मॉस्को, एक्स-वीटीबी 24 और वीटीबी ही। उनमें से प्रत्येक के बुनियादी ढांचे में नेटवर्क परिधि का अपना सेट है, जिसकी सीमा पर सुरक्षात्मक उपकरण हैं। नेटवर्क स्तर पर इन्फ्रास्ट्रक्चर को एकीकृत करने के लिए शर्तों में से एक एक निरंतर आईपी एड्रेसिंग संरचना का अस्तित्व है।

मर्ज के तुरंत बाद, हमने पता रिक्त स्थान संरेखित करना शुरू कर दिया, और अब यह पूरा होने वाला है। लेकिन प्रक्रिया समय लेने वाली और त्वरित है, और इन्फ्रास्ट्रक्चर के बीच क्रॉस-एक्सेस के आयोजन की समय सीमा बहुत तंग थी। इसलिए, पहले चरण में, हमने विभिन्न बैंकों के इन्फ्रास्ट्रक्चर को एक-दूसरे के साथ उस रूप में जोड़ा जैसे कि वे हैं - कई मुख्य सुरक्षा क्षेत्रों के लिए फ़ायरवॉलिंग के माध्यम से। इस योजना के अनुसार, एक नेटवर्क परिधि से दूसरे तक पहुंच को व्यवस्थित करने के लिए, नेट और पैट तकनीकों का उपयोग करते हुए संसाधनों और उपयोगकर्ताओं के जोड़ों के पते पर प्रसारित कई फायरवॉल और सुरक्षा के अन्य साधनों के माध्यम से यातायात को रूट करना आवश्यक है। इसके अलावा, जंक्शनों पर सभी फायरवॉल स्थानीय और भौगोलिक रूप से दोनों आरक्षित हैं, और यह हमेशा बातचीत और भवन सेवा श्रृंखलाओं को व्यवस्थित करते समय ध्यान में रखा जाना चाहिए।

ऐसी योजना काफी कार्यात्मक है, लेकिन आप निश्चित रूप से इसे इष्टतम नहीं कह सकते। तकनीकी और संगठनात्मक दोनों मुद्दे हैं। कई प्रणालियों के घटकों को समन्वित और दस्तावेज करना आवश्यक है जिनके घटक अलग-अलग बुनियादी ढांचे और सुरक्षा क्षेत्रों में बिखरे हुए हैं। इसी समय, इन्फ्रास्ट्रक्चर को बदलने की प्रक्रिया में, प्रत्येक सिस्टम के लिए इस दस्तावेज़ को जल्दी से अपडेट करना आवश्यक है। इस प्रक्रिया को संचालित करने से हमारे सबसे मूल्यवान संसाधन - उच्च योग्य विशेषज्ञों को बहुत अधिक भार पड़ता है।

तकनीकी समस्याओं को लिंक पर यातायात के गुणन, सुरक्षा उपकरणों के उच्च भार, नेटवर्क इंटरैक्शन के आयोजन की जटिलता, पते के अनुवाद के बिना कुछ इंटरैक्शन बनाने की अक्षमता में व्यक्त किया जाता है।

ट्रैफ़िक गुणन की समस्या मुख्य रूप से कई सुरक्षा क्षेत्रों के कारण एक-दूसरे के साथ विभिन्न साइटों पर फ़ायरवॉल के माध्यम से बातचीत करती है। सर्वरों की भौगोलिक स्थिति के बावजूद, यदि ट्रैफ़िक सुरक्षा क्षेत्र की परिधि से आगे जाता है, तो यह सुरक्षा सुविधाओं की एक श्रृंखला से गुजरेगा जो अन्य स्थानों पर हो सकती है। उदाहरण के लिए, हमारे पास एक डेटा सेंटर में दो सर्वर हैं, लेकिन एक वीटीबी की परिधि में है, और दूसरा एक्सटी-वीटी 24 नेटवर्क की परिधि में है। उनके बीच का ट्रैफ़िक सीधे नहीं जाता है, लेकिन 3-4 फायरवॉल से होकर गुजरता है जो अन्य डेटा केंद्रों में सक्रिय हो सकता है, और ट्रंक नेटवर्क के माध्यम से ट्रैफ़िक को फ़ायरवॉल और कई बार वापस भेजा जाएगा।

उच्च विश्वसनीयता सुनिश्चित करने के लिए, हमें एचए क्लस्टर के रूप में एक साइट पर प्रत्येक - दो और एक अन्य साइट पर एक या दो फायरवॉल के लिए 3-4 फायरवॉल की आवश्यकता होती है, जिसमें मुख्य फ़ायरवॉल क्लस्टर या साइट पूरी तरह से बाधित होने पर ट्रैफ़िक स्विच हो जाएगा।

हम संक्षेप में बताते हैं। तीन स्वतंत्र नेटवर्क

समस्याओं का एक

पूरा ढेर हैं : अत्यधिक जटिलता, अतिरिक्त महंगे उपकरण, अड़चनें, अतिरेक की कठिनाइयों और परिणामस्वरूप, बुनियादी ढांचे के संचालन की उच्च लागत की आवश्यकता।

सामान्य एकीकरण दृष्टिकोण

चूंकि हमने नेटवर्क आर्किटेक्चर के परिवर्तन का फैसला किया है, इसलिए हम बुनियादी चीजों के साथ शुरुआत करेंगे। ऊपर से नीचे तक चलते हैं, हम व्यापार, आवेदकों, सिस्टम इंजीनियरों और सुरक्षा कर्मियों की आवश्यकताओं का विश्लेषण करके शुरू करेंगे।

- उनकी जरूरतों के आधार पर, हम सुरक्षा क्षेत्रों के लक्ष्य संरचना और इन क्षेत्रों के बीच परस्पर संबंध के सिद्धांतों को डिजाइन करते हैं।

- हम अपने मुख्य उपभोक्ताओं - डेटा केंद्रों और बड़े कार्यालयों के भूगोल पर क्षेत्रों की इस संरचना को लागू करते हैं।

- अगला, हम परिवहन एमपीएलएस नेटवर्क बनाते हैं।

- इसके तहत, हम पहले से ही प्राथमिक नेटवर्क लाते हैं जो भौतिक परत को सेवाएं प्रदान करता है।

- हम बढ़त मॉड्यूल और फ़ायरवॉल मॉड्यूल की नियुक्ति के लिए स्थानों का चयन करते हैं।

- लक्ष्य चित्र स्पष्ट होने के बाद, हम वर्कआउट करते हैं और मौजूदा बुनियादी ढांचे से माइग्रेशन पद्धति को लक्ष्य एक तक पहुंचाते हैं ताकि प्रक्रिया कार्य प्रणालियों के लिए पारदर्शी हो।

लक्ष्य नेटवर्क अवधारणा

लक्ष्य नेटवर्क अवधारणाहमारे पास एक प्राथमिक बैकबोन नेटवर्क होगा - यह फाइबर-ऑप्टिक संचार लाइनों (FOCL), निष्क्रिय और सक्रिय चैनल बनाने वाले उपकरणों पर आधारित एक दूरसंचार परिवहन बुनियादी ढांचा है। यह xWDM ऑप्टिकल चैनल डेंसिफिकेशन सबसिस्टम और संभवतः, एक SDH नेटवर्क का भी उपयोग कर सकता है।

प्राथमिक नेटवर्क के आधार पर, हम तथाकथित

कोर नेटवर्क का निर्माण कर रहे हैं। इसमें एक एकल पता योजना और रूटिंग प्रोटोकॉल का एक सेट होगा। मुख्य नेटवर्क में शामिल हैं:

- एमपीएलएस - मल्टीसर्विस नेटवर्क;

- डीसीआई - डेटा सेंटर के बीच लिंक;

- EDGE मॉड्यूल - विभिन्न कनेक्शन मॉड्यूल: फ़ायरवॉल, पार्टनर संगठन, इंटरनेट चैनल, डेटा सेंटर, LAN, क्षेत्रीय नेटवर्क।

हम

पारगमन (पी) और अंत (पीई) नोड्स के आवंटन के साथ एक पदानुक्रमित सिद्धांत के अनुसार एक मल्टीसेवा नेटवर्क

बनाते हैं । आज बाजार पर उपलब्ध उपकरणों के प्रारंभिक विश्लेषण के दौरान, यह स्पष्ट हो गया कि एक उपकरण में पी / पीई कार्यक्षमता को संयोजित करने की तुलना में अलग-अलग उपकरणों के लिए पी-नोड के स्तर को स्थानांतरित करना अधिक आर्थिक रूप से संभव होगा।

बहु-सेवा नेटवर्क में विशेष रूप से IPv6 और मल्टिकास्ट समर्थन में उच्च उपलब्धता, गलती सहिष्णुता, न्यूनतम अभिसरण समय, मापनीयता, उच्च प्रदर्शन और कार्यक्षमता होगी।

रीढ़ की हड्डी के नेटवर्क के निर्माण के दौरान, हम

स्वामित्व प्रौद्योगिकियों (जहां गुणवत्ता से समझौता किए बिना संभव है) को

छोड़ने का इरादा रखते हैं, क्योंकि हम समाधान को लचीला बनाने के लिए प्रयास करते हैं और एक विशिष्ट विक्रेता से बंधे नहीं होते हैं। लेकिन एक ही समय में हम विभिन्न विक्रेताओं के उपकरणों से "विनैग्रेट" नहीं बनाना चाहते हैं। हमारा मौलिक डिजाइन सिद्धांत उपकरणों की अधिकतम संख्या प्रदान करना है, जो इस संख्या में विक्रेताओं के लिए न्यूनतम रूप से पर्याप्त हैं। यह संभव है, अन्य बातों के अलावा, सीमित संख्या में कर्मियों का उपयोग करके नेटवर्क के बुनियादी ढांचे के रखरखाव को व्यवस्थित करने के लिए। यह भी महत्वपूर्ण है कि नया उपकरण एक सहज प्रवास प्रक्रिया सुनिश्चित करने के लिए मौजूदा उपकरणों के साथ संगत है।

परियोजना के ढांचे के भीतर वीटीबी, पूर्व-वीटीबी 24 और एक्स-बैंक ऑफ मॉस्को नेटवर्क के सुरक्षा क्षेत्रों की संरचना को कार्यात्मक रूप से डुप्लिकेट सेगमेंट के संयोजन के साथ पूरी तरह से नया रूप देने की योजना है। सामान्य मार्ग नियमों के साथ सुरक्षा क्षेत्रों की एक एकीकृत संरचना और इंटरनेटवर्क एक्सेस की एक एकीकृत अवधारणा की योजना बनाई गई है। हम अलग-अलग हार्डवेयर फायरवॉल का उपयोग करते हुए सुरक्षा क्षेत्रों के बीच फायरवॉलिंग करने की योजना बना रहे हैं, जो दो मुख्य स्थानों पर स्थित हैं। हम मानकीकृत गतिशील मार्ग प्रोटोकॉल के आधार पर उनके बीच स्वचालित अतिरेक के साथ दो अलग-अलग साइटों पर सभी एज मॉड्यूल को स्वतंत्र रूप से लागू करने की योजना बनाते हैं।

हम एक अलग भौतिक नेटवर्क (आउट-ऑफ-बैंड) के माध्यम से कोर नेटवर्क के उपकरणों के प्रबंधन को व्यवस्थित करते हैं। प्रमाणीकरण, प्राधिकरण और लेखा (एएए) की एकल सेवा के माध्यम से सभी नेटवर्क उपकरणों तक प्रशासनिक पहुंच प्रदान की जाएगी।

नेटवर्क में समस्याओं को जल्दी से खोजने के लिए, विश्लेषण के लिए नेटवर्क में किसी भी बिंदु से ट्रैफ़िक को कॉपी करना और एक स्वतंत्र संचार चैनल के माध्यम से विश्लेषक को वितरित करना बहुत महत्वपूर्ण है। ऐसा करने के लिए, हम SPAN ट्रैफ़िक के लिए एक अलग नेटवर्क बनाएंगे, जिसकी मदद से हम एनालिटिक्स सर्वर पर ट्रैफ़िक फ़्लो इकट्ठा करेंगे, फ़िल्टर करेंगे और ट्रांसमिट करेंगे।

नेटवर्क द्वारा प्रदान की जाने वाली सेवाओं और लागतों को आवंटित करने की संभावना को मानकीकृत करने के लिए, हम SLA संकेतकों के साथ एकल कैटलॉग पेश करेंगे। हम सेवा मॉडल पर आगे बढ़ते हैं, जिसमें हम लागू कार्यों के साथ नेटवर्क बुनियादी ढांचे के नियंत्रण, नियंत्रण अनुप्रयोगों के तत्वों के परस्पर संबंध और सेवाओं पर उनके प्रभाव को ध्यान में रखते हैं। और यह सेवा मॉडल एक नेटवर्क निगरानी प्रणाली द्वारा समर्थित है ताकि हम आईटी लागत को सही ढंग से आवंटित कर सकें।

सिद्धांत से अभ्यास तक

अब हम एक स्तर नीचे जाएंगे और आपको हमारे नए बुनियादी ढांचे में सबसे दिलचस्प समाधानों के बारे में बताएंगे जो आपके लिए उपयोगी हो सकते हैं।

संसाधन वन: विवरण

वीटीबी संसाधन वन के साथ हम पहले ही खाबरोवस्क निवासियों को

परिचित कर चुके हैं। अब अधिक विस्तृत तकनीकी विवरण देने का प्रयास करें।

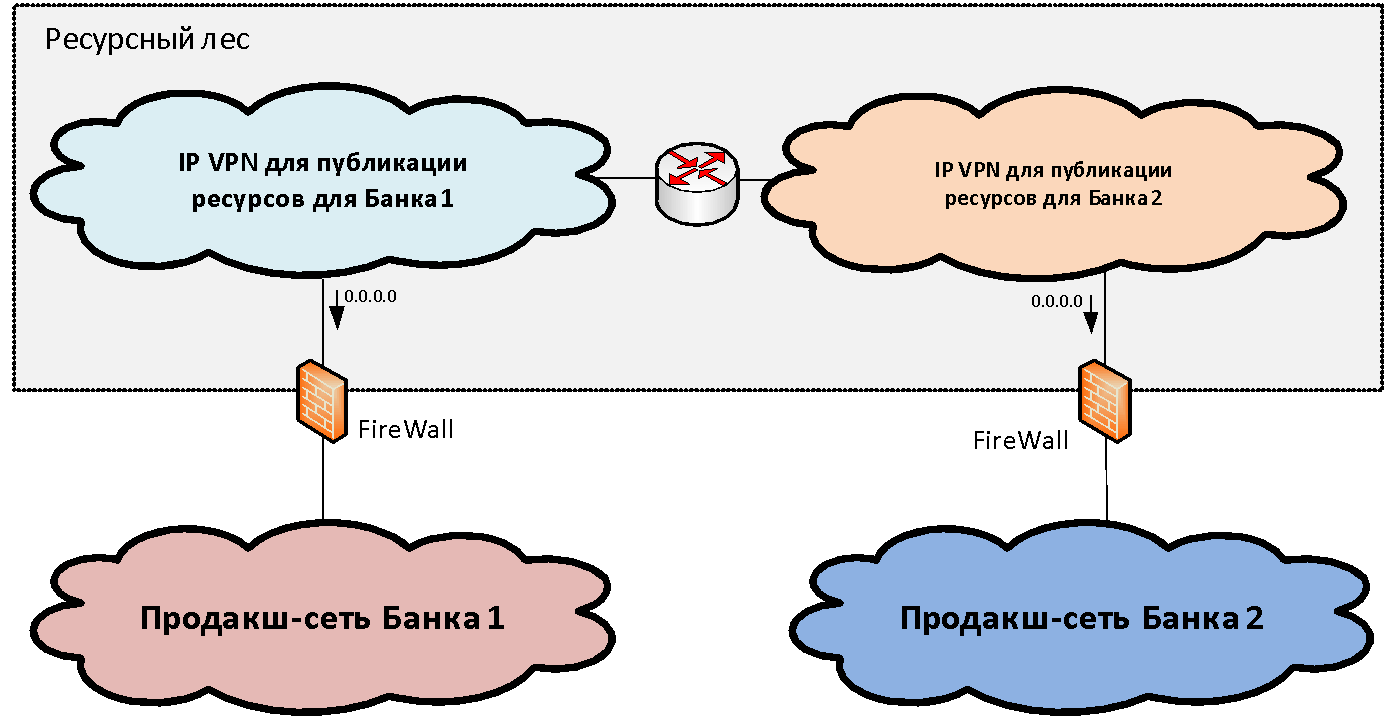

मान लें कि हमारे पास विभिन्न संगठनों के दो (सरलता के लिए) नेटवर्क इन्फ्रास्ट्रक्चर हैं जिन्हें संयुक्त करने की आवश्यकता है। प्रत्येक बुनियादी ढांचे के भीतर, एक नियम के रूप में, कार्यात्मक नेटवर्क सेगमेंट (सुरक्षा क्षेत्रों) के सेट के बीच, कोई भी मुख्य उत्पादक नेटवर्क सेगमेंट को भेद कर सकता है, जहां मुख्य औद्योगिक सिस्टम स्थित हैं। हम इन उत्पादक क्षेत्रों को लॉक सेगमेंट की एक निश्चित संरचना से जोड़ते हैं, जिसे हम

"संसाधन वन" कहते हैं । ये प्रवेश द्वार खंड दो इन्फ्रास्ट्रक्चर से उपलब्ध साझा संसाधनों को प्रकाशित करते हैं।

नेटवर्क के दृष्टिकोण से, एक संसाधन वन की अवधारणा, दो आईपी वीपीएन (दो बैंकों के मामले के लिए) से मिलकर एक गेटवे सुरक्षा क्षेत्र बनाना है। इन आईपी वीपीएन को स्वतंत्र रूप से आपस में जोड़ा जाता है और फायरवॉल के माध्यम से उत्पादक खंडों से जोड़ा जाता है। इन सेगमेंट के लिए आईपी एड्रेसिंग को आईपी एड्रेस की डिसऑइंट रेंज से चुना जाता है। इस प्रकार, संसाधन फ़ॉरेस्ट की ओर रूटिंग दोनों संगठनों के नेटवर्क से संभव हो जाता है।

लेकिन संसाधन वन से औद्योगिक क्षेत्रों तक मार्ग के साथ, स्थिति कुछ बदतर है, क्योंकि उनमें संबोधित करने के बाद अक्सर अंतर हो जाता है और एक एकल तालिका बनाना असंभव है। इस समस्या को हल करने के लिए, हमें संसाधन वन में दो खंडों की आवश्यकता है। संसाधन वन के प्रत्येक खंड में, एक डिफ़ॉल्ट मार्ग "उनके" संगठन के औद्योगिक नेटवर्क की ओर लिखा गया है। यानी, उपयोगकर्ता संसाधन वन के अपने "स्वयं" खंड में और पीएटी के माध्यम से दूसरे खंड में पते का अनुवाद किए बिना पहुंच सकते हैं।

इस प्रकार, संसाधन फ़ॉरेस्ट के दो खंड एकल गेटवे सुरक्षा क्षेत्र का प्रतिनिधित्व करते हैं, यदि आप फायरवॉल के साथ सीमा खींचते हैं। उनमें से प्रत्येक का अपना रूटिंग है: डिफ़ॉल्ट गेटवे "अपने" बैंक की ओर दिखता है। यदि हम संसाधन वन के कुछ खंड में एक संसाधन रखते हैं, तो संबंधित बैंक के उपयोगकर्ता NAT के बिना इसके साथ बातचीत कर सकते हैं।

NAT के बिना सहभागिता कई प्रणालियों के लिए और सबसे महत्वपूर्ण है, सबसे पहले, Microsoft डोमेन इंटरैक्शन के लिए - आखिरकार, संसाधन फ़ॉरेस्ट में हमारे पास नए सामान्य डोमेन के लिए सक्रिय निर्देशिका सर्वर हैं, जिनके साथ ट्रस्ट दोनों संगठनों द्वारा स्थापित हैं। इसके अलावा, NAT-इंटरैक्शन के बिना, स्काइप फॉर बिज़नेस, ABS "MBANK" और कई अन्य विभिन्न अनुप्रयोगों जैसे सिस्टम की आवश्यकता होती है, जहां सर्वर क्लाइंट के पते पर वापस चला जाता है। और अगर ग्राहक पीएटी के पीछे है, तो रिवर्स कनेक्शन स्थापित नहीं किया जाएगा।

संसाधन फ़ॉरेस्ट के सेगमेंट में हम जो सर्वर स्थापित करते हैं, उन्हें दो श्रेणियों में विभाजित किया जाता है: बुनियादी ढांचा (उदाहरण के लिए, एमएस एडी सर्वर) और कुछ सूचना प्रणालियों तक पहुंच प्रदान करना। आखिरी प्रकार का सर्वर जिसे हम डेटा मार्ट कहते हैं। Storefronts आमतौर पर वेब सर्वर होते हैं, जिसका बैकएंड पहले से ही संगठन के उत्पादन नेटवर्क में फ़ायरवॉल के पीछे होता है जिसने संसाधन फ़ॉरेस्ट में यह स्टोरफ्रंट बनाया है।

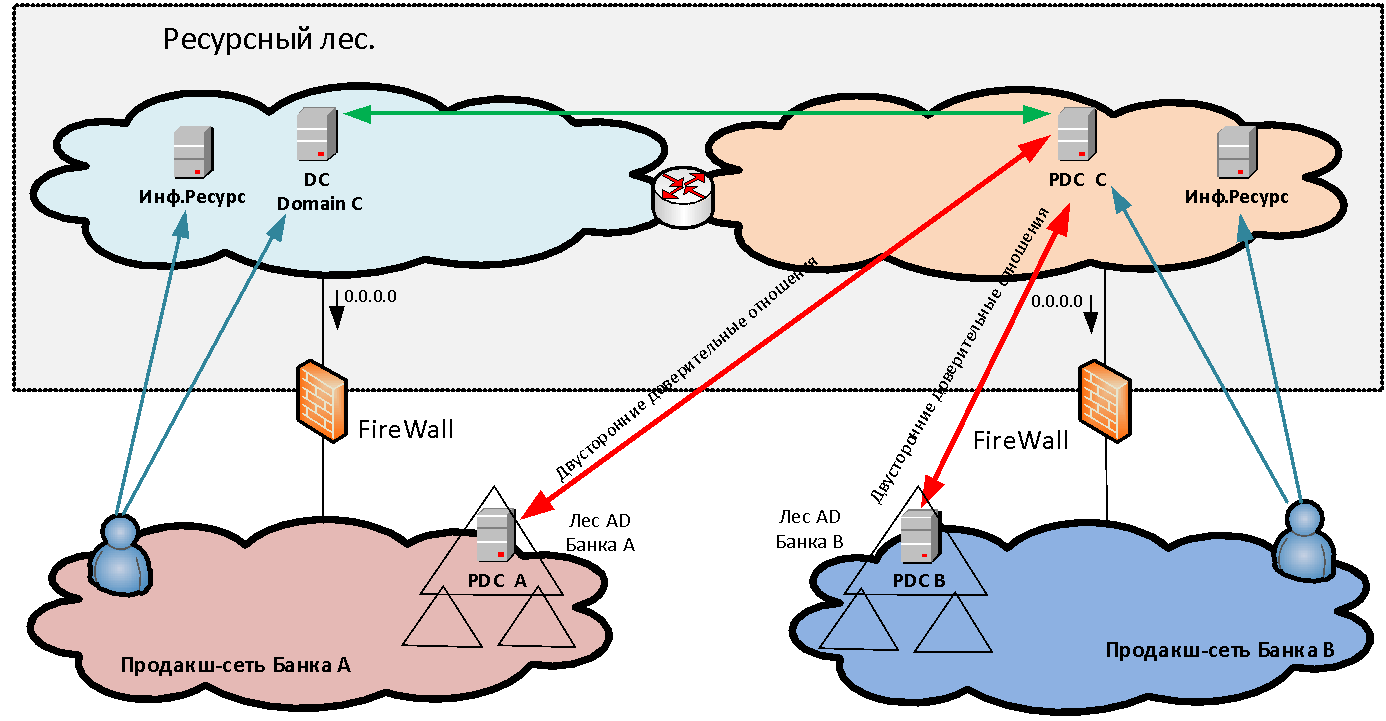

और प्रकाशित संसाधनों तक पहुँचने के दौरान

उपयोगकर्ताओं को कैसे

प्रमाणित किया जाता है? यदि हम किसी अन्य डोमेन में एक या दो उपयोगकर्ताओं के लिए बस कुछ एप्लिकेशन तक पहुंच प्रदान करते हैं, तो हम उनके लिए अपने डोमेन में प्रमाणीकरण के लिए अलग खाते बना सकते हैं। लेकिन जब हम इन्फ्रास्ट्रक्चर के बड़े विलय के बारे में बात करते हैं - कहते हैं, 50 हजार उपयोगकर्ता - उनके लिए अलग-अलग क्रॉस-अकाउंट शुरू करना और बनाए रखना पूरी तरह से अवास्तविक है। विभिन्न संगठनों के जंगलों के बीच प्रत्यक्ष विश्वास बनाना भी हमेशा संभव नहीं होता है, दोनों सुरक्षा कारणों से और पता स्थान रिक्त करने की स्थिति में पीएटी उपयोगकर्ताओं को बनाने की आवश्यकता के कारण। इसलिए, एकीकृत उपयोगकर्ता प्रमाणीकरण की समस्या को हल करने के लिए, संसाधन फ़ॉरेस्ट की परिधि में एक डोमेन से मिलकर एक नया MS AD फ़ॉरेस्ट बनाया जाता है। इस नए डोमेन में, उपयोगकर्ता सेवाओं को एक्सेस करते समय प्रमाणित करते हैं। इसे संभव बनाने के लिए, नए वन और प्रत्येक संगठन के डोमेन वनों के बीच द्विपक्षीय वन-स्तरीय ट्रस्ट स्थापित किए जाते हैं। इस प्रकार, किसी भी संगठन का उपयोगकर्ता किसी भी प्रकाशित संसाधन पर प्रमाणित कर सकता है।

नेटवर्क एकीकरण हो रहा है

जब हमने संसाधन वन के बुनियादी ढांचे के माध्यम से सिस्टम की बातचीत की स्थापना की और इस तरह तीव्र लक्षणों को समाप्त कर दिया, तो यह नेटवर्क के प्रत्यक्ष एकीकरण का समय था।

ऐसा करने के लिए, पहले चरण में, हमने तीन बैंकों के उत्पाद खंडों को एक शक्तिशाली फ़ायरवॉल (तार्किक रूप से एकीकृत, लेकिन शारीरिक रूप से कई बार विभिन्न साइटों पर आरक्षित) से जोड़ा। फ़ायरवॉल विभिन्न बैंकों के सिस्टम के बीच सीधा संपर्क प्रदान करता है।

पूर्व VTB24 के साथ, सिस्टम के बीच किसी भी प्रत्यक्ष बातचीत को आयोजित करने से पहले, हम पहले से ही पता रिक्त स्थान को संरेखित करने में कामयाब रहे। फ़ायरवॉल पर राउटिंग टेबल बनाने और उचित एक्सेस खोलने के बाद, हम सिस्टम के बीच दो अलग-अलग इन्फ्रास्ट्रक्चर में बातचीत सुनिश्चित करने में सक्षम थे।

मॉस्को के पूर्व-बैंक के साथ, लागू इंटरैक्शन के संगठन के समय पता स्थान संरेखित नहीं किए गए थे, और हमें सिस्टम के इंटरैक्शन को व्यवस्थित करने के लिए म्यूचुअल एनएटी का उपयोग करना था। NAT का उपयोग करके कई DNS रिज़ॉल्यूशन समस्याओं का निर्माण किया गया था जो डुप्लिकेट DNS ज़ोन के रखरखाव द्वारा हल किए गए थे। इसके अलावा, NAT के कारण, कई अनुप्रयोग प्रणालियों के संचालन में कठिनाइयाँ थीं। अब हमने पता स्थानों के चौराहों को लगभग समाप्त कर दिया है, लेकिन हम इस तथ्य से सामना कर रहे हैं कि कई वीटीबी और एक्स-बैंक ऑफ मॉस्को सिस्टम अनुवादित पतों पर बातचीत करने के लिए एक साथ बंधे हैं। अब हमें व्यापार की निरंतरता को बनाए रखते हुए इन इंटरैक्शन को वास्तविक आईपी पते पर स्थानांतरित करना होगा।

NAT उन्मूलन

यहां हमारा लक्ष्य बुनियादी ढांचे की सेवाओं (MS AD, DNS) और एप्लिकेशन (Skype for Business, MBANK) के एकीकरण के लिए एक ही एड्रेस स्पेस में सिस्टम का संचालन सुनिश्चित करना है। दुर्भाग्य से, चूंकि कुछ एप्लिकेशन सिस्टम पहले से ही अनुवादित पते पर एक-दूसरे से बंधे हैं, इसलिए एनएटी को विशिष्ट इंटरैक्शन के साथ खत्म करने के लिए प्रत्येक एप्लिकेशन सिस्टम के साथ व्यक्तिगत काम की आवश्यकता होती है।

कभी-कभी आप

ऐसी चाल के लिए जा सकते

हैं :

एक ही सर्वर को एक ही समय में अनुवादित पते के तहत और वास्तविक एक के नीचे सेट करें। इसलिए, आवेदन प्रशासक प्रवास से पहले एक वास्तविक पते पर काम का परीक्षण कर सकते हैं, अपने आप पर गैर-एनएटी बातचीत को स्विच करने का प्रयास करें, और यदि आवश्यक हो तो वापस रोल करें। उसी समय, हम पैकेट कैप्चर फ़ंक्शन का उपयोग करके फ़ायरवॉल की निगरानी करते हैं यह देखने के लिए कि क्या कोई अनुवादित पते के माध्यम से सर्वर के साथ संचार कर रहा है। जैसे ही इस तरह के संचार बंद हो जाते हैं, हम संसाधन के मालिक के साथ समझौते में, प्रसारण बंद कर देते हैं: सर्वर का केवल एक वास्तविक पता होता है।

NAT को पार्स करने के बाद, दुर्भाग्य से, कुछ समय के लिए कार्यात्मक समान खंडों के बीच फ़ायरवॉल को बनाए रखना आवश्यक होगा, क्योंकि सभी ज़ोन समान सुरक्षा मानकों का पालन नहीं करते हैं। सेगमेंट को मानकीकृत करने के बाद, सेगमेंट के बीच फ़ायरवॉल को राउटिंग द्वारा प्रतिस्थापित किया जाता है और कार्यात्मक रूप से समान सुरक्षा ज़ोन को एक साथ मर्ज किया जाता है।

फ़ायरवॉल fayrvoling

आइए इंटरनेटवर्क फ़ायरवॉलिंग की समस्या पर आगे बढ़ते हैं। सिद्धांत रूप में, यह किसी भी बड़े संगठन के लिए प्रासंगिक है जिसमें सुरक्षात्मक उपकरणों के स्थानीय और वैश्विक दोनों दोषों को सहन करना आवश्यक है।

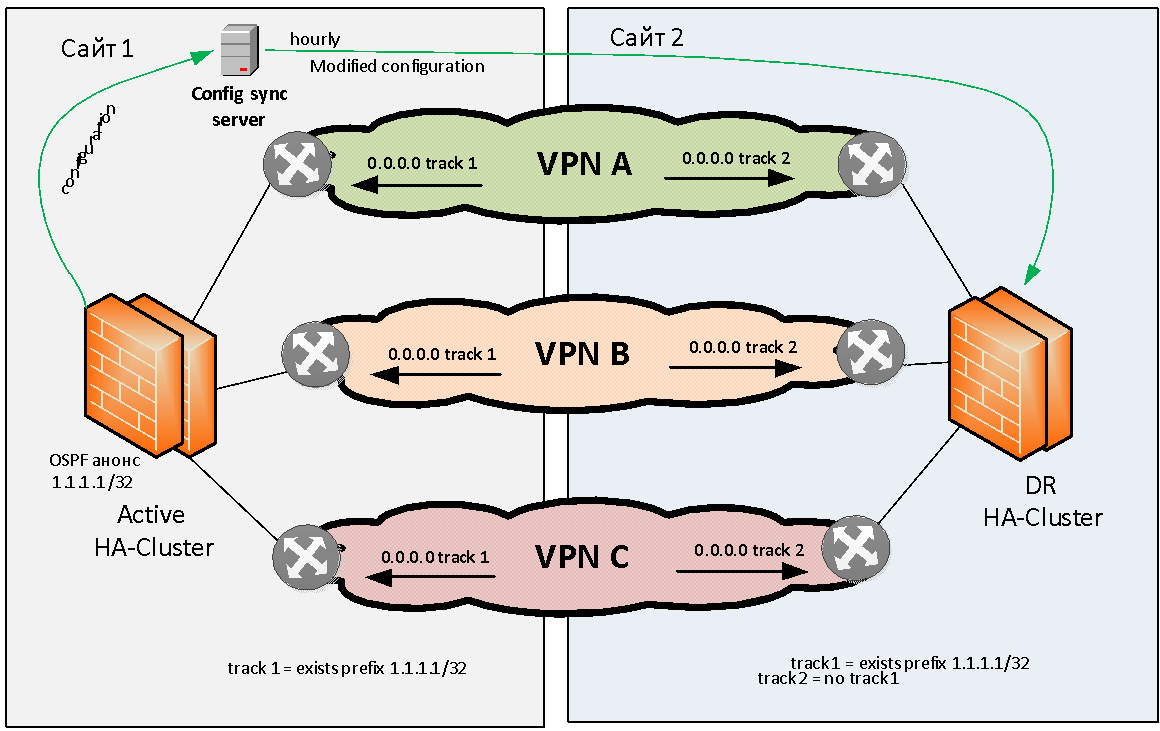

आइए सामान्य रूप से फ़ायरवॉल आरक्षण की समस्या को तैयार करने का प्रयास करें। हमारे पास दो साइटें हैं: साइट 1 और साइट 2। कई (उदाहरण के लिए, तीन) एमपीएलएस आईपी वीपीएन हैं जो एक स्टेटफुल फ़ायरवॉल के माध्यम से एक दूसरे के साथ संवाद करते हैं। इस फ़ायरवॉल को स्थानीय और भौगोलिक रूप से आरक्षित करने की आवश्यकता है।

हम फ़ायरवॉल के स्थानीय बैकअप की समस्या पर विचार नहीं करेंगे, लगभग कोई भी निर्माता फ़ायरवॉल को स्थानीय हा क्लस्टर में इकट्ठा करने की क्षमता प्रदान करता है। फायरवॉल के भौगोलिक आरक्षण के लिए, व्यावहारिक रूप से किसी भी विक्रेता के पास यह कार्य बॉक्स से बाहर नहीं है।

बेशक, आप L2 के साथ कई साइटों पर फ़ायरवॉल क्लस्टर "स्ट्रेच" कर सकते हैं, लेकिन फिर यह क्लस्टर विफलता के एक बिंदु का प्रतिनिधित्व करेगा और हमारे समाधान की विश्वसनीयता बहुत अधिक नहीं होगी। क्योंकि क्लस्टर्स कभी-कभी सॉफ़्टवेयर त्रुटियों के कारण पूरी तरह से मुक्त हो जाते हैं, या साइटों के बीच L2 लिंक ब्रेक के कारण एक विभाजित मस्तिष्क स्थिति में आते हैं। इस वजह से, हमने तुरंत L2 पर फ़ायरवॉल क्लस्टर्स को फैलाने से इनकार कर दिया।

हमें एक ऐसी योजना के साथ आने की जरूरत है जिसमें अगर एक साइट पर एक फ़ायरवॉल मॉड्यूल विफल हो जाता है, तो दूसरी साइट पर एक स्वचालित संक्रमण होगा। यहां हमने यह कैसे किया।

जब सक्रिय क्लस्टर एक ही साइट पर स्थित हो, तो एक्टिव / स्टैंडबाय जियो-रिर्जिंग मॉडल से चिपके रहने का निर्णय लिया गया था। अन्यथा, हम तुरंत असममित मार्ग के साथ समस्याओं का सामना करते हैं, जो कि बड़ी संख्या में एल 3 वीपीएन के साथ हल करना मुश्किल है।

सक्रिय फ़ायरवॉल क्लस्टर को किसी तरह इसके सही संचालन का संकेत देना चाहिए। सिग्नलिंग पद्धति के रूप में, हमने फ़ायरवॉल से परीक्षण (ध्वज) के नेटवर्क को / 32 मास्क के साथ OSPF घोषणा को चुना। साइट 1 पर नेटवर्क उपकरण फ़ायरवॉल से इस मार्ग की उपस्थिति की निगरानी करता है और, यदि उपलब्ध हो, तो दिए गए फ़ायरवॉल क्लस्टर की ओर स्थिर रूटिंग (उदाहरण के लिए, 0.0.0.0 / 0) को सक्रिय करता है। इस स्थिर डिफ़ॉल्ट मार्ग को फिर बीजीपी एमपी प्रोटोकॉल तालिका में रखा गया है और बैकबोन नेटवर्क में वितरित किया गया है। , OSPF , , IP VPN.

, , , .

1 - , , 1 , 2 — . , , VPN' . , , , .

, active/standby. active-. , . , (, IP- ). . . .

L3 , . .

. , , — , , . L3-, .

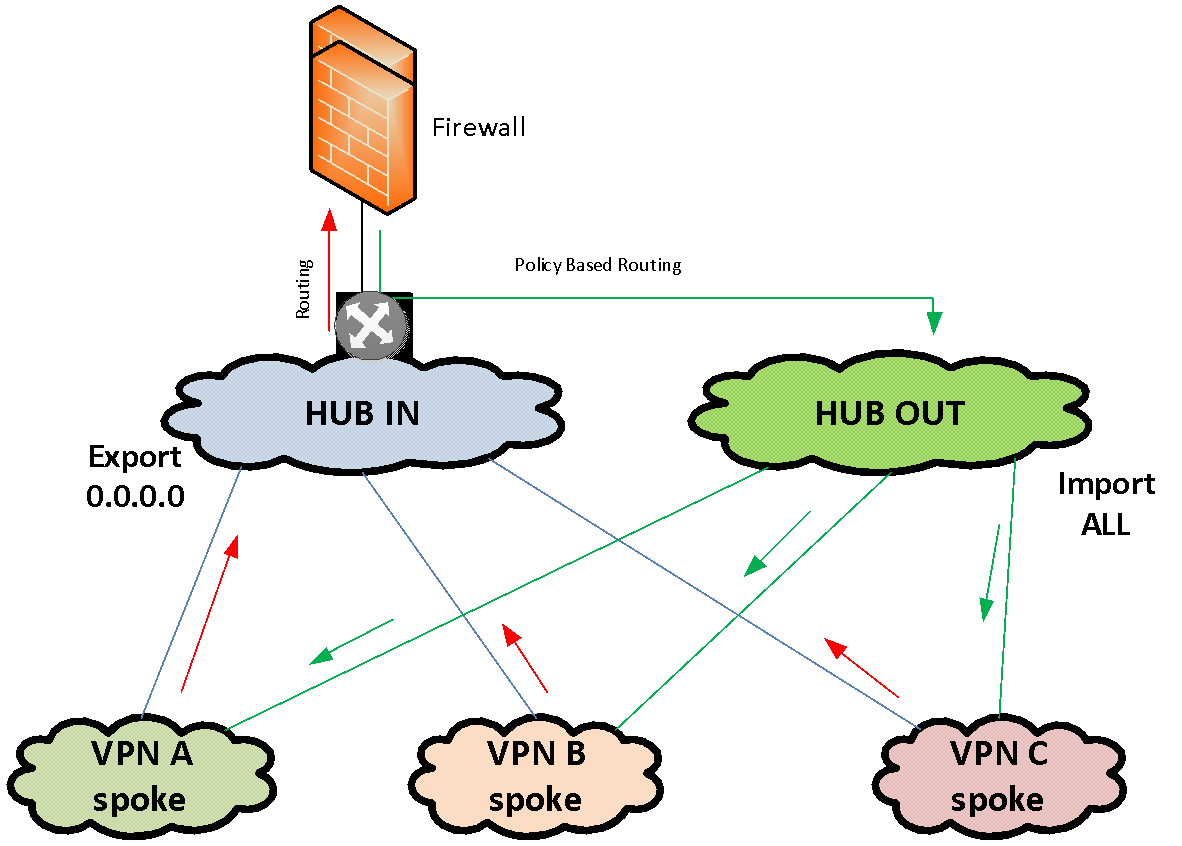

, IP-. MPLS VPN. MPLS VPN «IN» VPN «OUT». VPN HUB-and-spoke VPN. Spoke HUB' VPN, .

«IN»

- Spoke VPN' VPN. «OUT»

Spoke VPN' .

MPLS VPN «IN». VPN . VPN HUB-VPN «IN» . . , Policy Based Routing. VPN «OUT», VPN «OUT» Spoke-VPN.

VPN, . MPLS import / export HUB VPN.

VPN , — , VLAN, ..

निष्कर्ष

, , . , , , . .