रूस में स्पैम की एक ताजा

लहर का अध्ययन करते हुए, हमने अपना ध्यान एक और हमले की ओर लगाया। जनवरी 2019 के मध्य से, प्रसिद्ध

"लव यू

" अभियान को अंतिम रूप

दिया गया है और जापान में पुनर्निर्देशित

किया गया है , जहां इसका उपयोग GandCrab 5.1 एनकोडर को वितरित करने के लिए किया जाता है।

टेलीमेट्री डेटा के अनुसार, "लव यू" का नवीनतम संस्करण 28 जनवरी, 2019 को लॉन्च किया गया था, इसकी गतिविधि मूल से लगभग दोगुनी थी (नीचे ग्राफ़ देखें)। जनवरी के मध्य में, कुछ अपडेट के साथ दुर्भावनापूर्ण पेलोड का एक सेट स्पैम के माध्यम से वितरित किया जाता है। इसलिए, हमने क्रिप्टोमिनर, सिस्टम सेटिंग्स बदलने के लिए सॉफ्टवेयर, एक दुर्भावनापूर्ण बूटलोडर, फॉर्फीक्स वर्म, साथ ही साथ गैंडक्रब संस्करण 5.1 एनकोडर को डाउनलोड करने का प्रयास देखा।

चित्र 1. "लव यू" अभियान में वितरित दुर्भावनापूर्ण जावास्क्रिप्ट अटैचमेंट का पता लगाना और

चित्र 1. "लव यू" अभियान में वितरित दुर्भावनापूर्ण जावास्क्रिप्ट अटैचमेंट का पता लगाना और ई

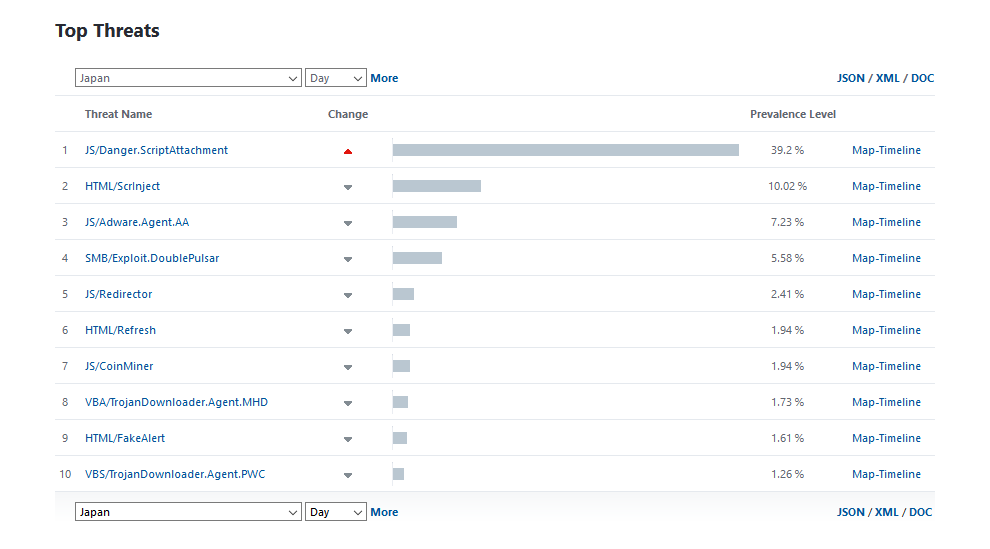

की नवीनतम लहर29 जनवरी, 2019 तक, अधिकांश हिरासत जापान (95%) में थे, प्रति घंटे हजारों दुर्भावनापूर्ण ईमेल पाए गए। उसी दिन, JS / Danger.ScriptAttachment (ईएसईटी को दुर्भावनापूर्ण जावास्क्रिप्ट के रूप में ईमेल अनुलग्नकों के माध्यम से वितरित किया गया) दुनिया में चौथा सबसे अधिक पाया गया खतरा और जापान में नंबर 1 खतरा था (नीचे देखें)।

चित्र 2। जेएस / डेंजर ।स्क्रिप्टऑप्टाचमेंट जापान में 29 जनवरी तक नंबर 1 खतरा था

चित्र 2। जेएस / डेंजर ।स्क्रिप्टऑप्टाचमेंट जापान में 29 जनवरी तक नंबर 1 खतरा थाहमला परिदृश्य

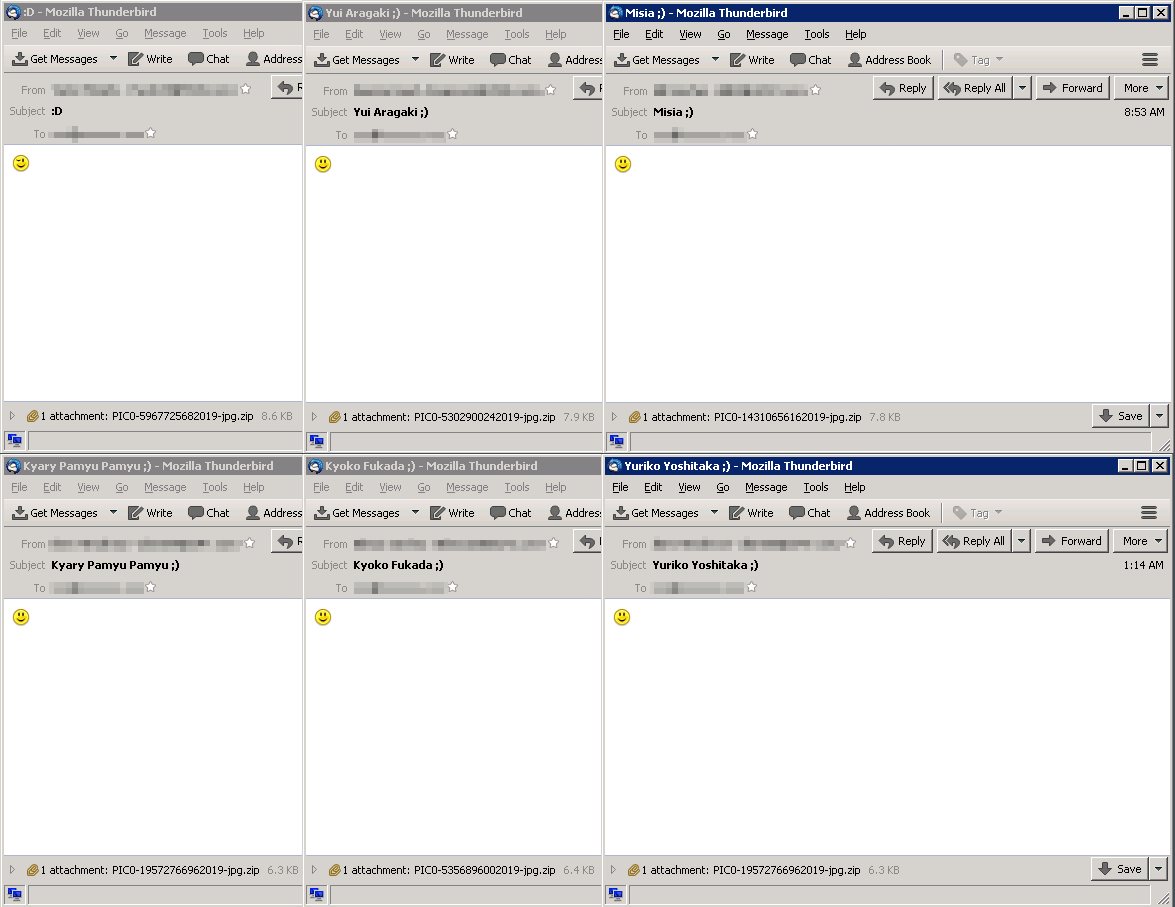

नवीनतम अभियान में, हमलावरों ने मेलिंग सूचियों के पाठ को बदल दिया है, जो विषय रेखा में "लव यू" से आगे बढ़ते हुए जापान से संबंधित शीर्षकों के लिए है। पत्र के विषय और शरीर में कई मुस्कुराहट बनी रही।

विश्लेषण के दौरान हमने जो पत्र देखे उनके विषय:

- यूई अरागकी;)

- क्यारी पाम्यु पाम्यु;)

- क्योको फुकाडा;)

- युरिको योशिताका;)

- शीना रिंगो;)

- मिसिया;)

(जापानी शो बिजनेस स्टार)

अध्ययन किए गए दुर्भावनापूर्ण अटैचमेंट ज़िप अभिलेखागार हैं जो चित्र नाम PIC0- [9-अंक-संख्या] 2019-jpg.zip के साथ छवियों के रूप में प्रच्छन्न हैं। नीचे दिया गया आंकड़ा ऐसे पत्रों के उदाहरण दिखाता है।

चित्रा 3. जापानी अभियान के स्पैम ईमेल के उदाहरण

चित्रा 3. जापानी अभियान के स्पैम ईमेल के उदाहरणज़िप संग्रह में एक ही प्रारूप में नाम के साथ एक जावास्क्रिप्ट फ़ाइल है, लेकिन केवल .js में समाप्त होती है। जावास्क्रिप्ट को निकालने और चलाने के बाद, यह हमलावरों के सी एंड सी सर्वर से पहले चरण का पेलोड लोड करता है - ईएसईटी उत्पादों द्वारा विन एक्स / ट्रोजनडाउजर.एजेंट.ईएनएन के रूप में पता लगाया गया एक एक्सई फ़ाइल। इस पेलोड की मेजबानी करने वाले URL में bl * wj * b.exe (फ़ाइल नाम बदला हुआ) और krabler.exe; इस पेलोड को C: \ Users \ [username] \ AppData \ Local \ Temp [random] .exe में लोड किया गया है।

पहला चरण पेलोड एक ही C & C सर्वर से निम्न अंतिम पेलोड को डाउनलोड करता है:

- GandCrab संस्करण 5.1 एनकोडर

- क्रिप्टोकरंसी

- फोर्फीक्स वर्म

- एक बूटलोडर जो भाषा सेटिंग्स के अनुसार काम करता है (केवल पेलोड को डाउनलोड करता है यदि संक्रमित कंप्यूटर की भाषा सेटिंग्स चीन, वियतनाम, दक्षिण कोरिया, जापान, तुर्की, जर्मनी, ऑस्ट्रेलिया या यूके के अनुरूप हैं)

- सिस्टम सेटिंग्स बदलने के लिए सॉफ्टवेयर

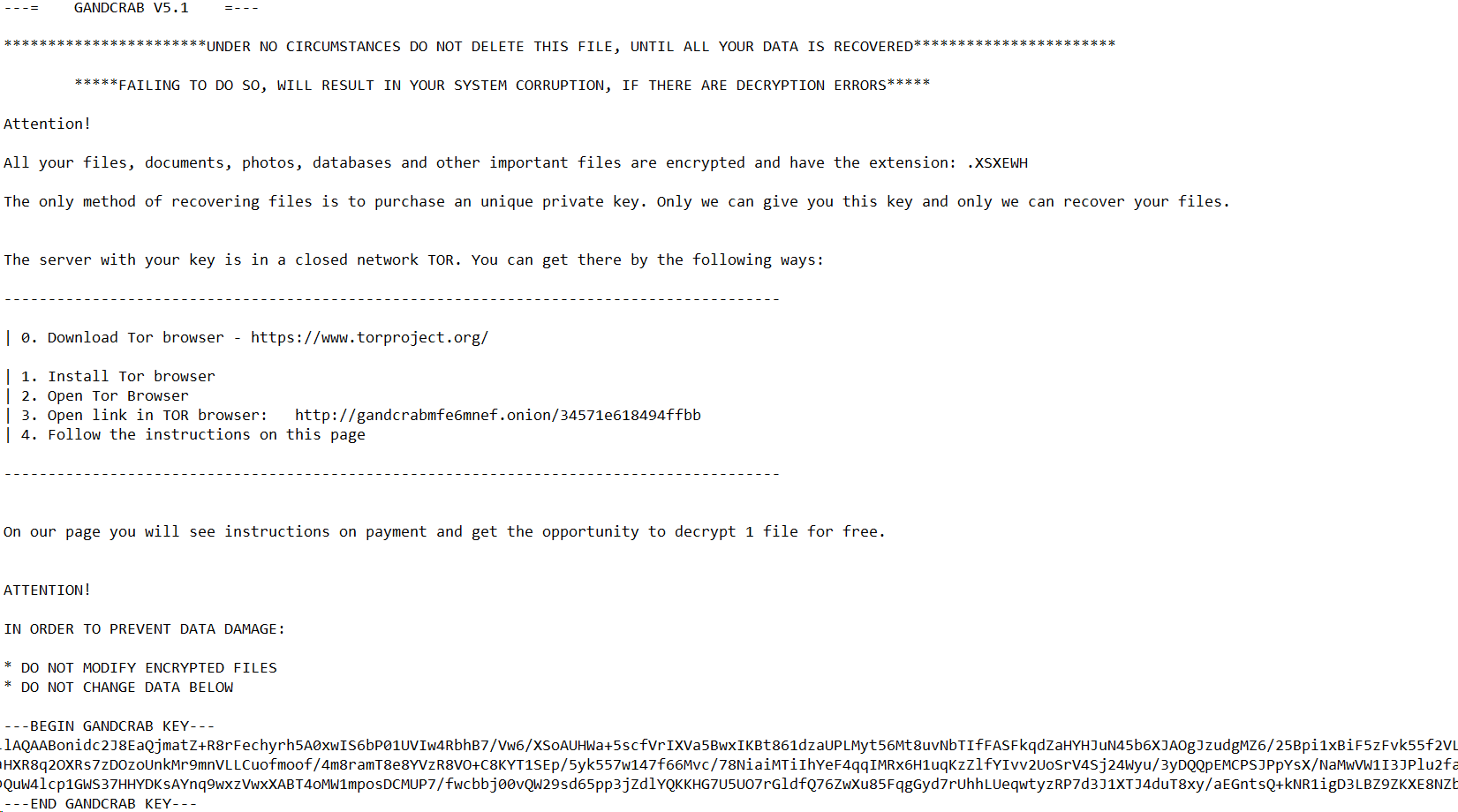

GandCrab 5.1 उनके नामों में एक यादृच्छिक पाँच-वर्ण एक्सटेंशन जोड़कर फ़ाइलों को एन्क्रिप्ट करता है। फ़ाइल नामों में इस एक्सटेंशन वाले फिरौती अनुरोध और उनकी सामग्री एनक्रिप्ट द्वारा प्रभावित प्रत्येक फ़ोल्डर में बनाई गई है।

चित्रा 4. GandCrab v5.1 बायबैक अनुरोध

चित्रा 4. GandCrab v5.1 बायबैक अनुरोधइस अभियान का पेलोड IP पते 92.63.197 []।] 153 से डाउनलोड किया गया है, जिसका भू-स्थान यूक्रेन से मेल खाता है। इस पते का उपयोग जनवरी के मध्य से "लव यू" अभियान में किया गया है।

संकेतक से समझौता करें

दुर्भावनापूर्ण ज़िप अनुलग्नकों के हैश के उदाहरण8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026ESET का पता लगाने: जेएस / खतरे

जावास्क्रिप्ट लोडर हैश उदाहरणcfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9ESET डिटेक्शन: JS / TrojanDownloader.Agent.SYW या JS / TrojanDownloader.Nemucet.KK

स्टेज वन पेलोड हैशिंग के उदाहरण47C1F1B9DC715D6054772B028AD5C8DF00A73FFCESET का पता लगाने: Win32 / TrojanDownloader.Agent.EJN

अंतिम पेलोड हैशिंग के उदाहरणएन्क्रिप्शन GandCrab

885159F6F04133157871E1D9AA7D764BFF0F04A3 Win32 /

885159F6F04133157871E1D9AA7D764BFF0F04A314E8A0B57410B31A8A4195D34BED49829EBD47E9 Win32 /

14E8A0B57410B31A8A4195D34BED49829EBD47E9कृमि Phorpiex

D6DC8ED8B551C040869CD830B237320FD2E3434A Win32 / Phorpiex.J

लोडर

AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D Win32 / TrojanDownloader.Agent.EEQ

सिस्टम सेटिंग बदलने के लिए सॉफ्टवेयर

979CCEC1DF757DCF30576E56287FCAD606C7FD2C Win32 / Agent.VQU

C & C सर्वर अभियान में उपयोग किया जाता है92.63.197[.]153