लगभग। ट्रांस। : मूल लेख स्वीडन के एक इंजीनियर द्वारा लिखा गया था - ईसाई अब्देलमस्सिह, जो उद्यम स्तर की वास्तुकला, आईटी सुरक्षा और क्लाउड कंप्यूटिंग के शौकीन हैं। हाल ही में, उन्होंने कंप्यूटर विज्ञान में मास्टर की डिग्री प्राप्त की और अपने काम को साझा करने की जल्दी में है - एक मास्टर की थीसिस, या बल्कि, इसका एक हिस्सा एक कंटेनरीकृत [को कुबेरनेट्स] में अलग करने की समस्याओं के लिए समर्पित है। "ग्राहक" के रूप में जिनके लिए यह शोध कार्य तैयार किया गया था, वह अपनी मातृभूमि की पुलिस से कम नहीं हैं।

कंटेनर ऑर्केस्ट्रेशन और क्लाउड-देशी कंप्यूटिंग हाल के वर्षों में बहुत लोकप्रिय हो गए हैं। उनका अनुकूलन इस स्तर पर पहुंच गया है कि वित्तीय उद्यम, बैंक और सार्वजनिक क्षेत्र भी उनमें रुचि दिखाते हैं। अन्य कंपनियों की तुलना में, वे सूचना सुरक्षा और आईटी के क्षेत्र में व्यापक आवश्यकताओं द्वारा प्रतिष्ठित हैं।

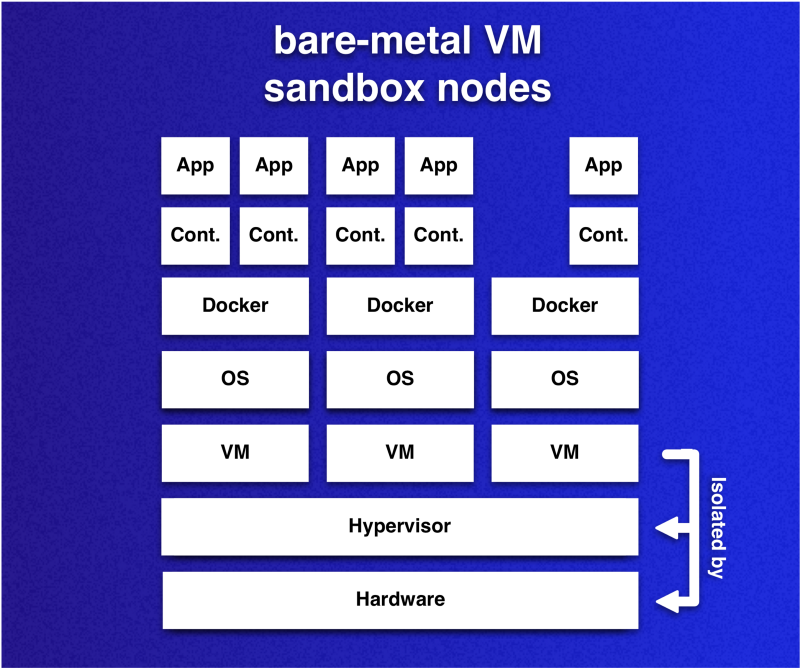

महत्वपूर्ण पहलुओं में से एक यह है कि कंटेनरों का उपयोग उत्पादन वातावरण में कैसे किया जा सकता है और एक ही समय में, अनुप्रयोगों के बीच सिस्टम पृथक्करण को बनाए रखा जा सकता है। चूंकि ऐसे संगठन नंगे धातु के शीर्ष पर वर्चुअलाइजेशन के आधार पर निजी क्लाउड वातावरण का उपयोग करते हैं, ऐसे अलगाव का नुकसान जब ऑर्केस्ट्रेटेड कंटेनरों के साथ पर्यावरण में पलायन करना अस्वीकार्य है। इन सीमाओं को देखते हुए, मेरा शोध प्रबंध लिखा गया था, और स्वीडिश पुलिस को एक लक्ष्य ग्राहक के रूप में माना जाता है।

थीसिस में अध्ययन का विशिष्ट मुद्दा है:

नंगे धातु पर चलने वाले ESXi हाइपरवाइजर के शीर्ष पर चलने वाली आभासी मशीनों की तुलना में डॉकटर और कुबेरनेट्स में आवेदन सीमांकन का समर्थन कैसे किया जाता है?

इस मुद्दे पर सावधानीपूर्वक अध्ययन की आवश्यकता है। कुछ के साथ शुरू करने के लिए, सामान्य भाजक - अनुप्रयोगों को देखें।

वेब एप्लिकेशन भ्रमित कर रहे हैं

वेब अनुप्रयोगों में कमजोरियां - हमला वैक्टर का एक वास्तविक चिड़ियाघर। जिनमें से सबसे महत्वपूर्ण जोखिम ओडब्ल्यूएएसपी टॉप 10 (

2013 ,

2017 ) में प्रस्तुत किए गए हैं। ये संसाधन विशिष्ट जोखिमों को कम करने में डेवलपर्स को शिक्षित करने में मदद करते हैं। हालाँकि, भले ही डेवलपर्स ने निर्दोष कोड लिखा हो, लेकिन अनुप्रयोग अभी भी असुरक्षित हो सकता है - उदाहरण के लिए, पैकेज निर्भरता के माध्यम से।

डेविड गिल्बर्टसन ने

इस बारे में एक

शानदार कहानी लिखी कि कैसे आप वितरित किए गए दुर्भावनापूर्ण पैकेज के माध्यम से कोड को इंजेक्ट कर सकते हैं, उदाहरण के लिए, Node.js- आधारित अनुप्रयोगों के लिए NPM के हिस्से के रूप में। कमजोरियों का पता लगाने के लिए, आप निर्भरता स्कैनर का उपयोग कर सकते हैं, लेकिन वे केवल जोखिम को

कम करते हैं, लेकिन इसे पूरी तरह से खत्म नहीं करते हैं।

यदि आप तृतीय-पक्ष निर्भरता के बिना एप्लिकेशन बनाते हैं, तो भी यह मानना अवास्तविक है कि एप्लिकेशन कभी भी कमजोर नहीं होगा।

इन जोखिमों के कारण, हम यह नहीं कह सकते कि वेब अनुप्रयोग सुरक्षित हैं।इसके बजाय,

गहराई (डीआईडी) रणनीति

में एक

रक्षा के लिए छड़ी। आइए अगले स्तर पर देखें: कंटेनर और वर्चुअल मशीन

कंटेनर बनाम आभासी मशीनें - अलगाव की एक कहानी

एक कंटेनर एक अलग-थलग उपयोगकर्ता-स्पेस वातावरण है जिसे अक्सर कर्नेल की क्षमताओं का उपयोग करके लागू किया जाता है। उदाहरण के लिए,

डॉकर इसके लिए लिनक्स नेमस्पेस, cgroups और क्षमताओं का उपयोग करता है। इस अर्थ में, डॉकर कंटेनरों का अलगाव टाइप 1 हाइपरविजर

(यानी, हार्डवेयर पर सीधे काम करना; नंगे-धातु हाइपरवाइज़र) द्वारा शुरू की गई आभासी मशीनों से

बहुत अलग है।

ऐसी आभासी मशीनों के लिए भेदभाव को निम्न स्तर पर लागू किया जा सकता है जैसे कि वास्तविक हार्डवेयर में, उदाहरण के लिए,

Intel VT के माध्यम से। डॉकर कंटेनर, बदले में, सीमांकन के लिए लिनक्स कर्नेल पर भरोसा करते हैं। जब यह

परत-नीचे के हमलों की बात आती है, तो यह अंतर बहुत महत्वपूर्ण है।

यदि कोई हमलावर वर्चुअल मशीन या कंटेनर में कोड निष्पादित करने में सक्षम है, तो वह संभावित रूप से एक

एस्केप अटैक करके निचले स्तर तक पहुंच

सकता है ।

कंटेनर या आभासी मशीनों का उपयोग हार्डवेयर पर किया जाता है, इसके आधार पर, बुनियादी ढांचे के विभिन्न स्तरों पर भेदभाव को लागू किया जाता है।

कंटेनर या आभासी मशीनों का उपयोग हार्डवेयर पर किया जाता है, इसके आधार पर, बुनियादी ढांचे के विभिन्न स्तरों पर भेदभाव को लागू किया जाता है।Pwn2Own 2017 हैकर प्रतियोगिता, साथ ही GeekPwn2018 के दौरान

VMware ESXi हाइपरविजर के लिए ऐसे हमलों की संभावना साबित हुई थी। परिणाम

CVEs (

CVE-2017–4902 ,

CVE-2018–6981 ) की एक जोड़ी थी

जिसका उपयोग

वर्चुअल मशीनों ( वर्चुअल मशीन से बचने ) से

बाहर निकलने के लिए परत-नीचे हमलों में किया जा सकता है। लोहे के सर्वर पर वर्चुअल मशीनें पूर्ण सुरक्षा की गारंटी नहीं देती हैं, भले ही वे लोहे के स्तर को अलग करने के लिए प्रौद्योगिकी का उपयोग करते हैं।

दूसरी ओर, यदि हम लिनक्स कर्नेल की तुलना में नंगे-धातु हाइपरवाइज़र पर हमला करने वाले वैक्टर देखते हैं, तो यह स्पष्ट है कि उत्तरार्द्ध में एक बहुत बड़ा हमला सतह है - इसकी [लिनक्स कर्नेल] आकार और क्षमताओं की सीमा के कारण। एक बड़े हमले की सतह कंटेनर अलगाव का उपयोग कर बादल वातावरण के लिए अधिक संभावित हमले वैक्टर का मतलब है। यह

कंटेनर भागने के हमलों के बढ़ते ध्यान में प्रकट होता है, जिसे कर्नेल कारनामों के लिए संभव बनाया गया था (उदाहरण के लिए,

CVE-2016–5195 [यानी गंदा गाय - लगभग। अनुवाद] ,

CVE-2017–1000405। )।

कंटेनर के

अंदर इन्सुलेशन बढ़ाने के लिए

SELinux या

AppArmor जैसे मॉड्यूल का उपयोग किया जा सकता है। दुर्भाग्य से, कर्नेल में ऐसे सुरक्षा तंत्र कर्नेल पर ही भागने के हमलों को नहीं रोकते हैं। वे केवल हमलावर के संभावित कार्यों को सीमित करेंगे यदि सीमा से परे जाना

संभव नहीं है । यदि हम कंटेनर के बाहर निकास से निपटना चाहते हैं, तो कंटेनर के बाहर एक अलगाव तंत्र या यहां तक कि कोर

की आवश्यकता होती है। उदाहरण के लिए, एक सैंडबॉक्स

(सैंडबॉक्स) !

gVisor कंटेनर

रनटाइम के लिए एक सैंडबॉक्स

है , जिसका कोड Google द्वारा खोला गया था और जो कंटेनर और OS के कर्नेल के बीच एक अतिरिक्त कर्नेल जोड़ता है। इस प्रकार का सैंडबॉक्स

कर्नेल स्तर पर होने वाले आउट-ऑफ-बाउंड कंटेनर हमलों के साथ स्थिति में सुधार कर सकता

है । हालांकि, कोर कारनामे हमलावर के उपकरण में से एक हैं।

यह देखने के लिए कि अन्य हमले समान परिणाम कैसे ला सकते हैं, आपको एक और सामान्य तस्वीर देखने की आवश्यकता है कि कंटेनरों का उपयोग क्लाउड देशी युग में कैसे किया जाता है।

अलगाव पर कंटेनर ऑर्केस्ट्रेशन का प्रभाव

कई नोड्स के साथ वातावरण में चल रहे कंटेनरों का प्रबंधन करने के लिए, वे ऑर्केस्ट्रेशन पेश करते हैं, जिसमें कुबेरनेट्स प्रमुख भूमिका देते हैं। जैसा कि यह पता चला है, ऑर्केस्ट्रेटर कीड़े कंटेनर अलगाव को भी प्रभावित कर सकते हैं।

टिम एलक्लेयर

ने क्यूबाकॉन 2018 में एक अद्भुत प्रस्तुति दी, जिसमें उन्होंने कुछ हमले सतहों पर ध्यान दिया। अपनी रिपोर्ट में, उन्होंने एक उदाहरण (

CVE-2017-1002101 )

का उल्लेख किया है , ऑर्केस्ट्रेशन बग अलगाव को कैसे प्रभावित कर सकते हैं - इस मामले में, फली के बाहर डिस्क स्थान को माउंट करने की क्षमता के माध्यम से। इस तरह की कमजोरियां बहुत समस्याग्रस्त हैं, क्योंकि सैंडबॉक्स को बायपास कर सकते हैं जिसमें कंटेनर लपेटा गया है।

कुबेरनेट्स की शुरुआत करके, हमने हमले की सतह का विस्तार किया है। इसमें ऐसे सिस्टम शामिल हैं जो कुबेरनेट्स मास्टर पर होस्ट किए जाते हैं। उनमें से एक कुबेरनेट्स एपीआई सर्वर है, जहां उन्होंने हाल ही में एक भेद्यता की खोज की थी जो

अत्यधिक विशेषाधिकार (

CVE-2018–1002105 ) की अनुमति दे सकती है। चूंकि कुबेरनेट्स मास्टर की हमले की सतह मेरे शोध प्रबंध के दायरे से परे है, इसलिए इस विशेष भेद्यता पर ध्यान नहीं दिया जाता है।

भागने के हमले इतने महत्वपूर्ण क्यों हैं? कंटेनरों ने एक ही OS के भीतर कई सह-होस्ट किए गए एप्लिकेशन चलाने की क्षमता प्रदान की। इसलिए एप्लिकेशन अलगाव से जुड़ा एक जोखिम था। यदि व्यावसायिक-महत्वपूर्ण एप्लिकेशन और एक अन्य असुरक्षित एप्लिकेशन एक ही होस्ट पर चल रहे हैं, तो एक हमलावर एक कमजोर एप्लिकेशन पर हमले के माध्यम से एक महत्वपूर्ण एप्लिकेशन तक पहुंच प्राप्त कर सकता है।

संगठन किस तरह के डेटा के साथ काम कर रहा है, इस पर निर्भर करता है कि उनका रिसाव न केवल संगठन, बल्कि व्यक्तियों और पूरे देश को नुकसान पहुंचा सकता है। जैसा कि आपको याद है, हम सार्वजनिक क्षेत्र, वित्त, बैंकों के बारे में बात कर रहे हैं ... - एक रिसाव गंभीर रूप से लोगों के जीवन को प्रभावित कर सकता है।

तो क्या कंटेनर ऑर्केस्ट्रेशन भी ऐसे वातावरण में इस्तेमाल किया जा सकता है? आगे के प्रतिबिंब को शुरू करने से पहले, एक जोखिम मूल्यांकन किया जाना चाहिए।

क्या जोखिम स्वीकार्य है?

सुरक्षा उपायों को पेश करने से पहले, यह सोचना महत्वपूर्ण है कि संगठन वास्तव में किस तरह की जानकारी की रक्षा करने की कोशिश कर रहा है। कंटेनरों पर संभावित भागने के हमलों को रोकने के लिए आगे के कदमों की आवश्यकता है या नहीं यह निर्णय उस डेटा पर निर्भर करता है जो संगठन के साथ काम कर रहा है और जो सेवाएं प्रदान करता है।

लंबे समय में, इसका मतलब है कि कंटेनर के लिए सैंडबॉक्स द्वारा संरक्षित

सही ढंग से कॉन्फ़िगर किए गए होस्ट पर कंटेनर से बाहर निकलने की संभावना को प्राप्त करने के लिए, हमलावर को होना चाहिए:

- कंटेनर में कोड निष्पादित करें, उदाहरण के लिए, कोड इंजेक्शन के माध्यम से या एप्लिकेशन कोड में कमजोरियों का उपयोग करके;

- एक अन्य भेद्यता का लाभ उठाएं, शून्य-दिन, या जिसके लिए कंटेनर से बाहर निकलने के लिए एक पैच अभी तक लागू नहीं किया गया है, भले ही एक सैंडबॉक्स हो ।

जैसा कि आप अनुमान लगा सकते हैं, एक संगठन जो इस तरह के परिदृश्य को स्वीकार्य नहीं मानता है, उसे डेटा या सेवाओं की पेशकश के साथ काम करना चाहिए जो

गोपनीयता ,

अखंडता और / या

पहुंच पर बहुत मांग कर रहे हैं।

चूंकि शोध प्रबंध सिर्फ ऐसे ग्राहकों के लिए समर्पित है, इसलिए कंटेनर के बाहर जाकर सिस्टम अलगाव का नुकसान स्वीकार्य नहीं है, क्योंकि इसके परिणाम बहुत महत्वपूर्ण हैं। अलगाव को सुधारने के लिए क्या कदम उठाए जा सकते हैं? आइसोलेशन सीढ़ी में एक स्तर ऊपर जाने के लिए, आपको सैंडबॉक्स को भी देखना चाहिए जिसमें ओएस कर्नेल लपेटा गया है, अर्थात। आभासी मशीनों!

वर्चुअलाइजेशन प्रौद्योगिकियां जो होस्ट किए गए हाइपरविजर का उपयोग करती हैं, वे स्थिति में सुधार करेंगी, लेकिन हम हमले की सतह को और

भी अधिक सीमित करना चाहते हैं। इसलिए, आइए लोहे पर स्थापित हाइपरवाइज़र की जांच करें और देखें कि वे हमें किस दिशा में ले जाएंगे।

लोहे पर हाइपरवाइजर

स्वीडिश स्वीडिश डिफेंस रिसर्च एजेंसी के एक

अध्ययन ने स्वीडिश सशस्त्र बलों के संबंध में वर्चुअलाइजेशन के जोखिमों की जांच की। उनके निष्कर्ष ने सेना को इन तकनीकों के लाभों की बात की, यहां तक कि कड़ी सुरक्षा आवश्यकताओं और जोखिमों के साथ जो कि वर्चुअलाइजेशन लाता है।

इस संबंध में, हम कह सकते हैं कि रक्षा उद्योग में वर्चुअलाइजेशन का उपयोग (कुछ हद तक) किया जाता है, क्योंकि यह

स्वीकार्य जोखिम उठाता

है । चूंकि रक्षा उद्योग में एजेंसियां और उद्यम आईटी सुरक्षा के लिए सबसे अधिक मांग वाले ग्राहकों में से एक हैं, इसलिए हम यह भी तर्क दे सकते हैं कि उनके लिए स्वीकार्य जोखिम का मतलब है कि शोध प्रबंध में माना गया ग्राहकों के लिए स्वीकार्य है। और यह सब - आभासी मशीन से परे संभावित निकास के बावजूद, ऊपर चर्चा की गई है।

यदि हम कंटेनरों के लिए इस प्रकार के सैंडबॉक्स का उपयोग करने का निर्णय लेते हैं, तो क्लाउड-मूल बारीकियों के संदर्भ में विचार करने के लिए कुछ चीजें हैं।

वर्चुअल मशीनों के लिए सैंडबॉक्स नोड्स

विचार यह है कि कुबेरनेट क्लस्टर के नोड्स वर्चुअल मशीन हैं जो हार्डवेयर वर्चुअलाइजेशन का उपयोग करते हैं। चूंकि वर्चुअल मशीनें फली में चलने वाले कंटेनरों के लिए सैंडबॉक्स की भूमिका निभाएंगी, इसलिए प्रत्येक नोड को सैंडबॉक्स-संरक्षित वातावरण माना जा सकता है।

पहले से ही उल्लेख किए गए कंटेनर सैंडबॉक्स के संदर्भ में इन सैंडबॉक्स के बारे में एक महत्वपूर्ण नोट: यह दृष्टिकोण आपको कई कंटेनरों को एक सैंडबॉक्स में रखने की अनुमति देता है। यह लचीलापन आपको ओवरहेड को कम करने की अनुमति देता है जब मामले के साथ तुलना की जाती है जब प्रत्येक कंटेनर का अपना सैंडबॉक्स होता है। जैसा कि प्रत्येक सैंडबॉक्स अपना स्वयं का ओएस लाता है, हम अलगाव को बनाए रखते हुए उनकी संख्या कम करना चाहते हैं।

हार्डवेयर पर स्थापित वर्चुअल मशीनें - क्लस्टर नोड्स - कंटेनरों के लिए सैंडबॉक्स के रूप में कार्य करती हैं। विभिन्न VMs में चल रहे कंटेनरों को स्वीकार्य स्तर के जोखिम के साथ सीमांकित किया जाता है। हालांकि, यह एक ही वीएम पर चलने वाले कंटेनरों पर लागू नहीं होता है।

हार्डवेयर पर स्थापित वर्चुअल मशीनें - क्लस्टर नोड्स - कंटेनरों के लिए सैंडबॉक्स के रूप में कार्य करती हैं। विभिन्न VMs में चल रहे कंटेनरों को स्वीकार्य स्तर के जोखिम के साथ सीमांकित किया जाता है। हालांकि, यह एक ही वीएम पर चलने वाले कंटेनरों पर लागू नहीं होता है।हालांकि, चूंकि कुबेरनेट विभिन्न कारणों से फली के स्थान को बदलने में सक्षम हैं, जो

कि उपयोग किए जा रहे सैंडबॉक्स के विचार को बर्बाद कर सकता

है , फली को साझा करने के लिए तंत्र पर प्रतिबंध जोड़ना आवश्यक होगा। आप कई तरीकों से वांछित हासिल कर सकते हैं।

लेखन के समय, कुबेरनेट्स (

v1.13 ) फली के नियोजन और / या लॉन्च को नियंत्रित करने के लिए तीन मुख्य तरीकों का समर्थन करता है:

कौन सी विधि का उपयोग करना है यह संगठन के आवेदन पर निर्भर करता है। हालांकि, यह ध्यान रखना महत्वपूर्ण है कि निष्पादन चरण में प्रवेश करने के बाद फली को त्यागने की उनकी क्षमता में भिन्नता है। अब केवल taints इसके लिए सक्षम हैं -

NoExecute कार्रवाई के माध्यम से। यदि आप किसी भी तरह से इस क्षण को संसाधित नहीं करते हैं और कुछ लेबल बदलते हैं, तो सब कुछ अवांछनीय सह-स्थान पर ले जा सकता है।

सह-स्थान की आवश्यकताओं का अनुपालन

शोध प्रबंध एक वर्गीकरण प्रणाली का उपयोग करने के विचार का प्रस्ताव करता है जो दिखाता है कि सह-स्थान में संवेदनशीलता कैसे परिलक्षित होती है। विचार कंटेनर और फली के बीच 1: 1 संबंध का उपयोग करना है और कंटेनरीकृत अनुप्रयोगों के वर्गीकरण के आधार पर फली के सह-स्थान का निर्धारण करना है।

सादगी और पुन: प्रयोज्य के लिए, निम्न 3-चरण वर्गीकरण प्रणाली का उपयोग किया जाता है:

- कक्षा ओ : आवेदन संवेदनशील नहीं है और इसमें अलगाव की आवश्यकता नहीं है। इसे किसी भी नोड पर रखा जा सकता है जो अन्य वर्गों से संबंधित नहीं है।

- कक्षा पीजी (निजी समूह) : एक आवेदन, अन्य अनुप्रयोगों के एक सेट के साथ, एक निजी समूह बनाता है जिसके लिए एक समर्पित नोड की आवश्यकता होती है। एक आवेदन केवल पीजी वर्ग के नोड्स पर होस्ट किया जा सकता है जिनके पास संबंधित निजी समूह पहचानकर्ता है।

- कक्षा पी (निजी) : एक आवेदन के लिए एक निजी और अलग नोड की आवश्यकता होती है और इसे केवल अपने वर्ग (पी) के खाली नोड्स पर रखा जा सकता है।

कई वर्गीकृत अनुप्रयोगों के लिए सह-स्थान की आवश्यकताओं को पूरा करने के लिए, टेंट और सहिष्णुता का उपयोग किया जाता है, जिसके साथ प्रत्येक नोड को एक वर्ग सौंपा जाता है, और क्लास पी या पीजी के अनुप्रयोगों के साथ पॉड्स के लिए अतिरिक्त प्रतिबंध लगाने के लिए पॉड एफ़िनिटी।

इस सरलीकृत उदाहरण से पता चलता है कि सह-स्थान नियंत्रण को लागू करने के लिए दागी और सहनशीलता का उपयोग कैसे किया जा सकता है:

पॉड्स 2 और 3 में एक निजी समूह के अनुप्रयोग होते हैं, और पॉड 1 पर आवेदन अधिक संवेदनशील होता है और इसके लिए एक समर्पित नोड की आवश्यकता होती है।

पॉड्स 2 और 3 में एक निजी समूह के अनुप्रयोग होते हैं, और पॉड 1 पर आवेदन अधिक संवेदनशील होता है और इसके लिए एक समर्पित नोड की आवश्यकता होती है।हालाँकि, P और PG वर्गों को अतिरिक्त Affinity नियमों की आवश्यकता होगी ताकि यह सुनिश्चित किया जा सके कि सीमांकन अनुरोधों को क्लस्टर के रूप में निष्पादित किया जाता है और अनुप्रयोग होस्ट किए जाते हैं। आइए देखें कि आप विभिन्न वर्गों के लिए

इन नियमों को कैसे लागू कर सकते हैं:

# Class P affinity: podAntiAffinity: requiredDuringSchedulingIgnoredDuringExecution: - topologyKey: "kubernetes.io/hostname" namespaces: ["default"] labelSelector: matchExpressions: - key: non-existing-key operator: DoesNotExist

कक्षा पी अनुप्रयोगों के लिए आत्मीयता के नियमों में समर्पित नोड्स की आवश्यकता होती है। यदि पॉड बिना

non-existing-key बाहर निकलता है, तो इस स्थिति में, पॉड शेड्यूल नहीं किया जाएगा। सब कुछ तब तक काम करेगा जब तक कि एक पॉड में यह कुंजी न हो।

# Class PG affinity: podAffinity: requiredDuringSchedulingIgnoredDuringExecution: - topologyKey: "kubernetes.io/hostname" labelSelector: matchLabels: class-pg-group-1: foobar podAntiAffinity: requiredDuringSchedulingIgnoredDuringExecution: - topologyKey: "kubernetes.io/hostname" labelSelector: matchExpressions: - key: class-pg-group-1 operator: DoesNotExist

पीजी वर्ग के अनुप्रयोगों के लिए, एफिनिटी नियम उन पॉड्स की सह-मेजबानी करेगा जिनके पास एक

class-pg-group-1 समूह पहचानकर्ता है और नोड्स पर बिना पहचानकर्ता के फली है।

इस तरह के एक दृष्टिकोण से हमें कंटेनरीकृत एप्लिकेशन की प्रासंगिक आवश्यकताओं के आधार पर कंटेनरों का परिसीमन करने के लिए एक वर्गीकरण प्रणाली का उपयोग करने की अनुमति मिलेगी।

हमें क्या मिला?

निष्कर्ष

हमने कुबेरनेट्स समूहों में नोड्स बनाने के लिए टाइप 1 हाइपरवाइजर (यानी, नंगे धातु पर लॉन्च किए गए) के आधार पर सैंडबॉक्स लागू करने का एक तरीका माना और एक वर्गीकरण प्रणाली प्रस्तुत की जो कंटेनरीकृत अनुप्रयोगों को परिसीमित करने की आवश्यकताओं को परिभाषित करती है। यदि हम इस दृष्टिकोण की तुलना अन्य समाधानों के साथ करते हैं, तो सिस्टम अलगाव को सुनिश्चित करने के संदर्भ में इसके फायदे हैं।

एक महत्वपूर्ण निष्कर्ष यह है कि अलगाव की रणनीति कंटेनर

में भागने के हमलों

के प्रसार को प्रतिबंधित करती है ।

दूसरे शब्दों में, कंटेनर को स्वयं छोड़ने से रोका नहीं जाता है, लेकिन इसके प्रभाव को कम किया जाता है। जाहिर है, इसके साथ-साथ अतिरिक्त कठिनाइयाँ भी आती हैं जिन्हें समान तुलना करते समय ध्यान में रखा जाना चाहिए।

क्लाउड वातावरण में निर्दिष्ट विधि का उपयोग करने और स्केलेबिलिटी प्रदान करने के लिए, स्वचालन पर अतिरिक्त आवश्यकताओं को लगाया जाएगा। उदाहरण के लिए, कुबेरनेट क्लस्टर में आभासी मशीनों के निर्माण और उनके उपयोग को स्वचालित करने के लिए। सबसे महत्वपूर्ण बात अनुप्रयोगों के

व्यापक वर्गीकरण का कार्यान्वयन और सत्यापन होगा।

यह

एक कंटेनरीकृत एप्लिकेशन के

अलगाव पर मेरे शोध प्रबंध का हिस्सा है।

हमलावर की संभावना को रोकने के लिए जो अन्य नोड्स की सेवाओं पर हमला करने के लिए एक नोड पर कंटेनर से बाहर निकल गया,

नेटवर्क प्रचारित हमलों पर विचार करना आवश्यक है। इन जोखिमों को ध्यान में रखते हुए, मेरा शोध प्रबंध

क्लस्टर नेटवर्क के विभाजन का प्रस्ताव

करता है और क्लाउड आर्किटेक्चर का परिचय देता है, जिनमें से एक में

हार्डवेयर फ़ायरवॉल है ।

जो लोग अपने आप को पूर्ण दस्तावेज के साथ परिचित कर सकते हैं - शोध प्रबंध का पाठ सार्वजनिक पहुंच में है: "

स्वीडिश पुलिस प्राधिकरण में सुरक्षा डिमांडिंग वातावरण में कंटेनर ऑर्केस्ट्रेशन "।

अनुवादक से पी.एस.

हमारे ब्लॉग में भी पढ़ें: