आमतौर पर, हैबर का उपयोग सूचनात्मक समाधान के रूप में किया जाता है - कोई संचित और संरचित जानकारी साझा करता है, और कोई व्यक्ति इस जानकारी को अवशोषित करता है (मैं "उपभोग" लिखना चाहता था, लेकिन विपणक पहले ही इस शब्द का उपयोग कर चुके हैं)। मैं, एक पुराने-टाइमर के रूप में, 23 फरवरी और 8 मार्च के बीच थोड़ी सी भी विश्राम को ध्यान में रखता था, मैं बहुत ही सामूहिक दिमाग की ओर मुड़ना चाहता था जो किसी भी लेख को अधिक दिलचस्प बनाता है। और एक साधारण प्रश्न लिखने के बाद से - जैसे कि एक मंच पर - उबाऊ है, मैं दिलचस्प तथ्यों के साथ अपने प्रश्न को पतला करने की कोशिश करूंगा।

मैं दूर से शुरू करूँगा: मेरे पास एक पसंदीदा अध्ययन है जो 2014 में वापस आया था। यह कहता है कि 22% से 43% विषय एक अज्ञात निष्पादन योग्य फ़ाइल को डाउनलोड करने और चलाने के लिए तैयार हैं यदि उन्हें 1 प्रतिशत से 10 डॉलर की सीमा में भुगतान किया जाता है। मैंने पहले से ही

भविष्य के

कार्यालयों को समर्पित एक पाठ में उनके बारे में लिखा था।

चूंकि मेरा एक मुख्य कार्य वर्चुअलाइजेशन से संबंधित है, इसलिए मुझे सुरक्षा के इस पहलू में बहुत दिलचस्पी है। ठीक है, समान वितरण और उपयोगकर्ताओं के बैच अपडेट के साथ समस्या एक हाइपरविज़र और एक पतले क्लाइंट की मदद से हल करना काफी सरल है, हालांकि - हम वास्तविकता में रहते हैं - हमेशा ऐसे उपयोगकर्ताओं का एक हिस्सा होगा जो गलत तरीके से जाते हैं, गलत काम लॉन्च करते हैं और गलत काम करते हैं। मेरे पास एक सरल प्रश्न है, वर्चुअलाइजेशन में कौन सुरक्षा प्रणाली का उपयोग करता है और क्यों?

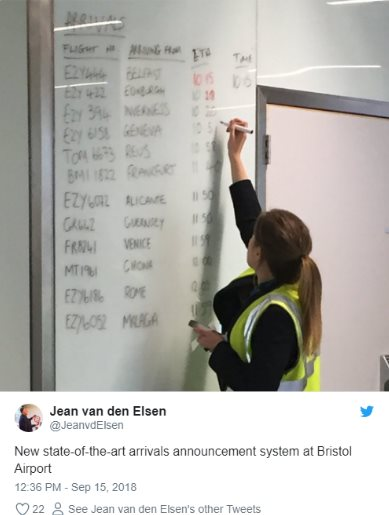

दिलचस्प दिशा नंबर 1 में waggingएक नियम के रूप में, ऐसे लेख जो कॉर्पोरेट ब्लॉग पर प्रकाशित होते हैं, वे दस उदाहरणों के बारे में लिखते हैं कि कैसे एक वायरस ने कुछ एन्क्रिप्ट किया। सबसे अधिक बार, वे फिर से पेट्या को याद करते हैं। ब्रिस्टल हवाई अड्डे पर हुई एक छोटी सी उत्सुक घटना को याद करना मेरे लिए बहुत दिलचस्प है।

वहाँ भी, क्रिप्टोग्राफर ने

मूत दिया , और परिणाम स्वयं दिलचस्प हैं। हमले के परिणामस्वरूप, सभी सूचना बोर्ड बाहर चले गए और गरीब कर्मचारियों को पुराने एनालॉग तरीके से उड़ान संख्या दर्ज करना पड़ा - बोर्ड पर एक मार्कर।

"मेरी उड़ान कहाँ है?"

"और हमने इसे मिटा दिया।"

- और मेरा गेट क्या है?

"लेकिन नरक जानता है, जो एक बुरी लिखावट है।"

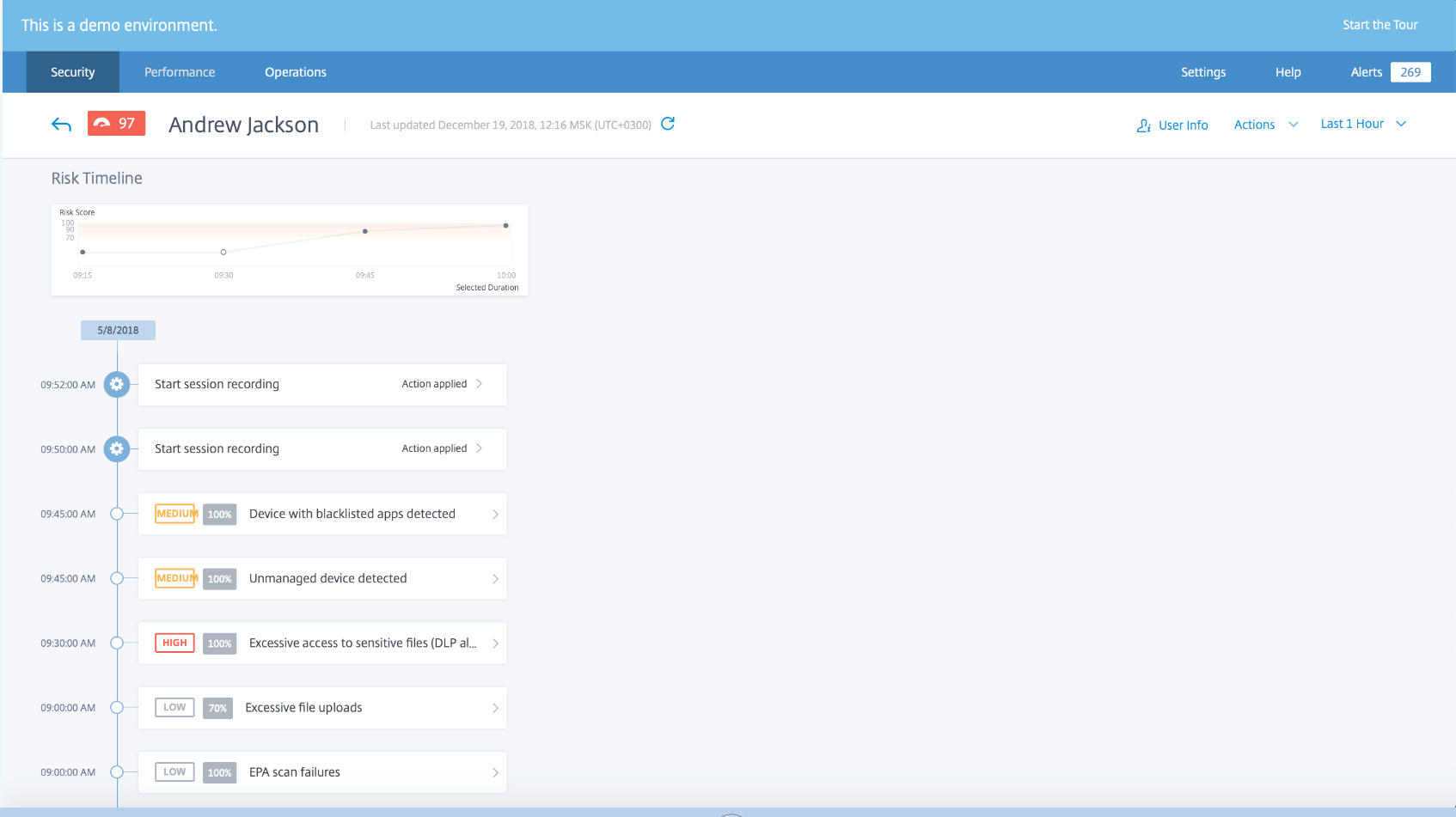

हम उस समस्या पर लौटते हैं जिसके लिए, वास्तव में, यह पोस्ट शुरू की गई है। जिन परियोजनाओं में मैं भाग लेता हूं उनमें से एक पर, हम Citrix का उपयोग करते हैं, और हमने इस

विषय की तुलना में इसे चुना। इसलिए, हाल ही में हमें Citrix Analytics को जोड़ने की पेशकश की गई थी। विक्रेताओं के अनुसार, यह चीज़ उपयोगकर्ता गतिविधि की निगरानी करेगी और कुछ गलत बनाने वाले उपयोगकर्ताओं / प्रक्रियाओं को अलग करेगी।

हमेशा की तरह, वे मशीन लर्निंग, ब्लैकलिस्ट और सुरक्षा भंग पैटर्न का वादा करते हैं। चूंकि, सिद्धांत रूप में, एक उपयोगी चीज, हमारे पास एक तार्किक प्रश्न है - जिन्होंने वास्तव में इसका इस्तेमाल किया है और क्या कोई अन्य विकल्प हैं?

दिलचस्प दिशा नंबर 2 में वैगिंगफिर, जब वे सभी प्रकार के लीक के बारे में बात करते हैं, तो वे पासवर्ड की चोरी और अन्य जानकारी (उदाहरण के लिए, बहुत ही शांत और तकनीकी रूप से सक्षम प्रकाशन को याद करते हैं। वर्ष के डिजिटल परिणामों में

बेल 4 बार उल्लिखित लीक्स है, यदि आप 2 लीक के लिए Google+ की गणना करते हैं, तो सभी 5)। स्रोत कोड और दस्तावेज़ीकरण की लंबी नकल का मुद्दा मेरे लिए क्या हित है।

उदाहरण के लिए, पनामा प्लम (पैनमैजिट)। दस्तावेजों की मात्रा 2.6 टेराबाइट थी। इस तरह की सूचना को कॉपी और संचित करने से किसी का ध्यान नहीं जा सकता है। क्या अब बड़ी कंपनियों को पता है कि कुछ सेवानिवृत्त कर्मचारी अपने डेटा को "मेमोरी के लिए" कॉपी नहीं कर रहे हैं।

क्या निकला। यह पता चला है कि हमें एक निश्चित प्रणाली की आवश्यकता है जो "सूँघता है" जब कोई व्यक्ति बड़े पैमाने पर कुछ (क्रिप्टोग्राफ़र) रगड़ता है और एन्क्रिप्शन के लिए संसाधनों को खाता है जैसे कि वे स्वयं (अच्छी तरह से, या अन्य क्रिप्टोग्राफ़िक व्यवहार पैटर्न) में नहीं थे। इसके अलावा, जब कोई व्यक्ति बड़े पैमाने पर अपने कोने पर कुछ कॉपी करता है। और जब यह कोई, ऐसा मूली, संभावित खतरनाक साइटों के आसपास चलता है। और यहां भी, हमें पैटर्न की आवश्यकता है, क्योंकि वह काली सूची से साइटों पर नहीं जाएगा, लेकिन आसानी से - समान लोगों के लिए। केवल कीवर्ड पर प्रतिबंध लगाना भी एक आधा-अधूरा निर्णय है।

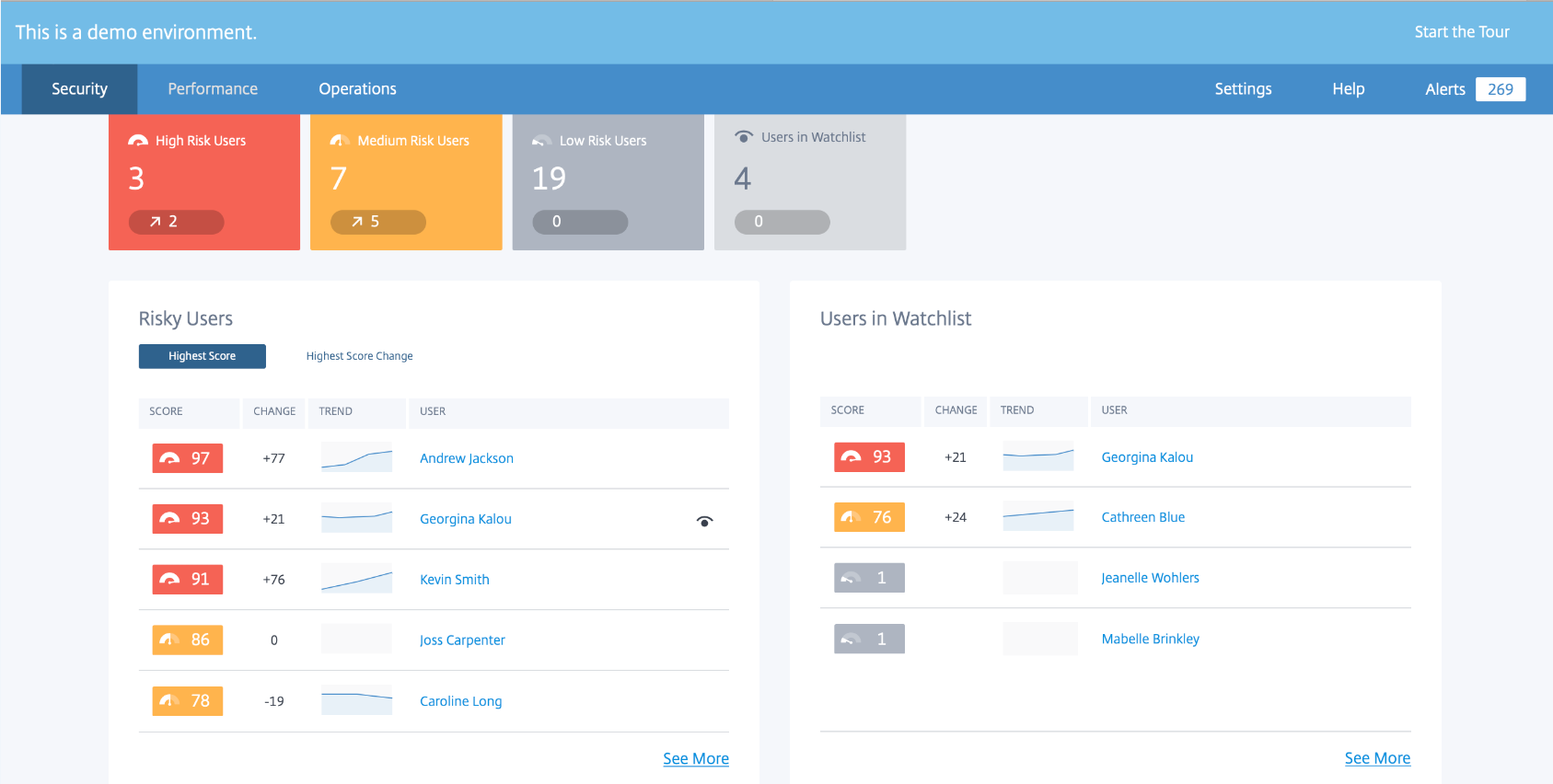

हमें यहां Citrix admin पैनल के साथ खेलने के लिए दिया गया था और यदि आप विवरण देखते हैं और गहरी खुदाई करते हैं, तो यह काफी उपयुक्त प्रतीत होता है।

आपने वहाँ क्या किया, आर्युषा?

आपने वहाँ क्या किया, आर्युषा?लेकिन हम लोग साक्षर हैं। अनुभव बताता है कि जब आप केवल एक विकल्प से चुनते हैं, तो, एक नियम के रूप में, यह विकल्प गलत है :)। इसलिए, मेरा एक आसान सवाल है - क्या किसी ने एक समान या समान समाधान का उपयोग किया था? क्या एक ही समय में कुछ बेहतर, सस्ता या बेहतर और सस्ता है?

सतही googling (और सतही नहीं) से पता चलता है कि बड़े खिलाड़ियों में कुछ समान है, लेकिन बहुत कम जानकारी है। हमने पहली बार WMWare को देखा - यह हमेशा दिलचस्प है, लेकिन क्या आपने वर्चुअलाइजेशन का चयन करते समय दो साल पहले सही विकल्प बनाया था। कुछ पास को

AppDefense कहा जाता है। वहाँ, एक "बुद्धिमान प्रसंस्करण एल्गोरिथ्म" भी आवेदन के अंदर शुरू हो रहा है। लेकिन यह कैसे काम करता है यह एक बेहद दिलचस्प सवाल है।

इस एक घंटे के वीडियो को देखते हुए, एन्क्रिप्शन और अन्य सॉफ़्टवेयर बकवास के खिलाफ सुरक्षा अच्छी तरह से काम करती है - स्टेरॉयड पर ऐसा एंटीवायरस - लेकिन उपयोगकर्ताओं की कोई स्वचालित निगरानी नहीं है। इसलिए, वास्तविक आवेदन के साथ सवाल यह भी है कि वास्तव में क्या है और यह कैसे काम करता है।

आगे चलते हैं। वास्तव में, वर्चुअलाइजेशन सिर्फ नौकरियों का एक गुच्छा है। क्या भौतिक मशीनों के झुंड के लिए कोई समाधान तैयार किए गए हैं? उदाहरण के लिए, सिस्को के पास एक निश्चित सिस्को डीएनए सेंटर है, जो "हैकर्स डेटा चोरी या काम में बाधा डालने से पहले खतरों का जल्द पता लगाने और प्रतिक्रिया देने का वादा करता है।" यह अच्छा लग रहा है। एक और प्रलोभन: "डीएनए सेंटर कई स्रोतों से उपकरणों, अनुप्रयोगों और उपयोगकर्ताओं के बारे में डेटा एकत्र करता है, और फिर सहसंबंधों की पहचान करने और पुनर्प्राप्ति उपायों का सुझाव देने के लिए उन्नत विश्लेषण एल्गोरिदम का उपयोग करता है।"

वीडियो अनुरोधित कार्यक्षमता के करीब कुछ वादा भी करता है।

लेकिन फिर, अनुभव बताता है कि सिस्को नेटवर्किंग समाधान के बारे में अधिक है। और इसे वर्चुअलाइजेशन से जोड़ने के लिए, आपको किसी तरह इस सेवा को डीएचसीपी के साथ बनाना होगा।

यह मुझे लगता है कि यह बात विशेष रूप से नेटवर्क कनेक्शन के एक समूह के लिए है और हमारे सरल और आभासी परिस्थितियों में उपयोगी होने की संभावना नहीं है।

और आप क्या कहते हैं, प्रिय सहयोगियों?