यह पहली बार नहीं है कि हमलावरों ने गेमिंग उद्योग पर हमला किया है, डेवलपर्स से छेड़छाड़ की, खेल के निर्माण के माहौल के लिए बैकडोर जोड़ा, और फिर वैध की आड़ में मैलवेयर वितरित किया। अप्रैल 2013 में, Kaspersky Lab

ने एक ऐसी ही घटना

की सूचना दी । इस हमले का श्रेय विन्बेती नामक एक साइबर समूह को दिया जाता है।

हाल ही में, ईएसईटी विशेषज्ञों को आपूर्ति श्रृंखलाओं पर नए हमलों से आकर्षित किया गया है। पिछले दरवाजे को शुरू करने के लिए दो गेम और एक गेमिंग प्लेटफॉर्म से समझौता किया गया था। ये हमले एशिया और गेमिंग उद्योग को लक्षित करते हैं, जिसमें विन्ती फिर से उनके पीछे है।

तीन मामले, एक पिछले दरवाजे

अलग-अलग मैलवेयर कॉन्फ़िगरेशन के बावजूद, तीन समझौता किए गए सॉफ़्टवेयर उत्पादों में एक ही बैकडोर कोड शामिल था और एक ही तंत्र का उपयोग करना शुरू कर दिया। अब दो उत्पादों में कोई बैकडोर नहीं है, लेकिन अभी भी एक ट्रोजन संस्करण में वितरित किया जाता है - विडंबना यह है कि इस गेम को इन्फेस्टेशन कहा जाता है, जिसे थाई कंपनी एक्सट्रीम एक्सट्रीम द्वारा जारी किया गया है। हम फरवरी की शुरुआत से डेवलपर से संपर्क करने की कोशिश कर रहे हैं, लेकिन अभी तक कोई फायदा नहीं हुआ है।

हम विश्लेषण करेंगे कि दुर्भावनापूर्ण पेलोड कैसे पेश किया जाता है, और फिर पिछले दरवाजे पर विस्तार से विचार करें।

पेलोड कार्यान्वयन

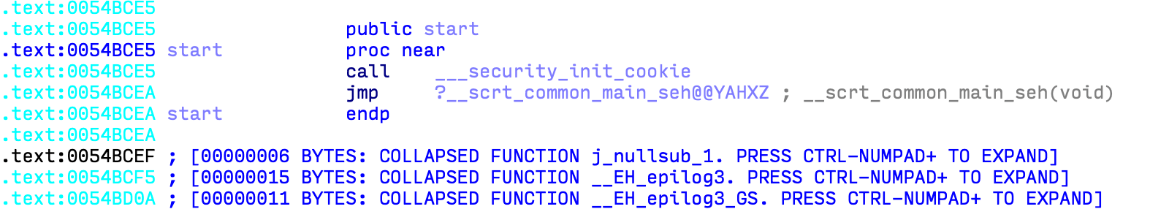

ट्रोजन के निष्पादन के दौरान पेलोड कोड चलता है। पीई प्रवेश बिंदु के तुरंत बाद, मानक सी रनटाइम इनिशियलाइज़ेशन कॉल (नीचे दिए गए चित्र में

__scrt_common_main_seh ) को किसी और चीज़ (चित्रा 2) से पहले दुर्भावनापूर्ण पेलोड लॉन्च करने के लिए इंटरसेप्ट किया गया है। यह संकेत दे सकता है कि हमलावरों ने असेंबली कॉन्फ़िगरेशन को बदल दिया है, न कि स्रोत कोड को ही।

चित्रा 1. निष्पादन योग्य फ़ाइल के लिए शुद्ध प्रवेश बिंदु

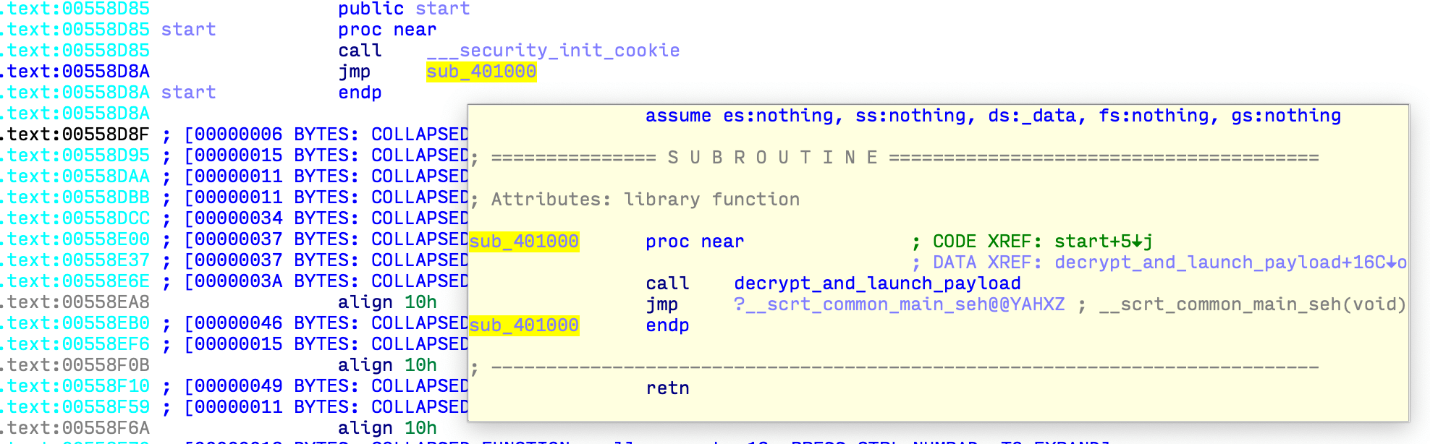

चित्रा 1. निष्पादन योग्य फ़ाइल के लिए शुद्ध प्रवेश बिंदु चित्रा 2. एक समझौता निष्पादन योग्य का प्रवेश बिंदु

चित्रा 2. एक समझौता निष्पादन योग्य का प्रवेश बिंदुC रनटाइम इनिशियलाइज़ेशन कोड और बाद में होस्ट एप्लिकेशन कोड के सामान्य निष्पादन को फिर से शुरू करने से पहले कोड को निष्पादन योग्य डिक्रिप्ट में जोड़ा जाता है और रैम में पिछले दरवाजे को लॉन्च करता है। बिल्ट-इन पेलोड में एक विशेष संरचना होती है, जिसे नीचे दिए गए चित्र में दिखाया गया है, जिसे जोड़ा गया अपघटन कोड द्वारा व्याख्या किया गया है।

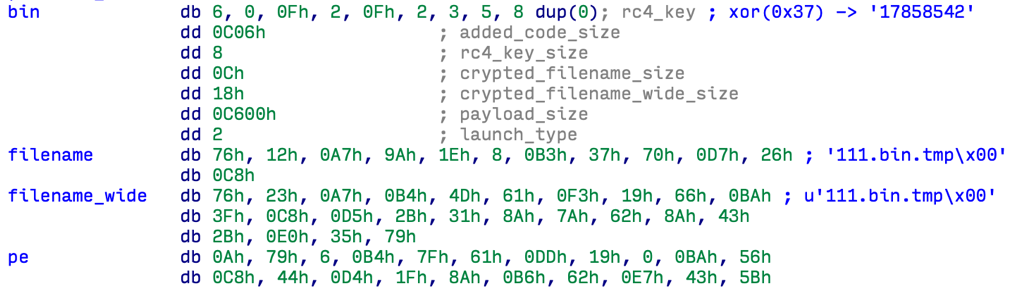

चित्रा 3. एंबेडेड पेलोड संरचना

चित्रा 3. एंबेडेड पेलोड संरचनाइसमें RC4 कुंजी (0x37 के साथ एन्क्रिप्टेड XOR) है, जिसका उपयोग फ़ाइल नाम और एम्बेडेड DLL फ़ाइल को डिक्रिप्ट करने के लिए किया जाता है।

दुर्भावनापूर्ण पेलोड

वास्तविक दुर्भावनापूर्ण पेलोड में केवल 17 KB कोड और डेटा होता है।

विन्यास

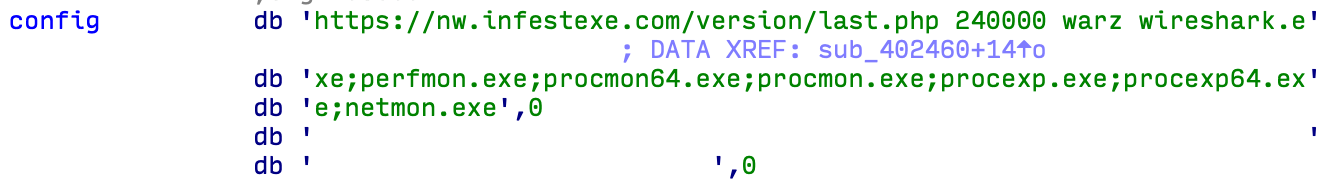

नीचे दिए गए चित्र में दिखाया गया कॉन्फ़िगरेशन डेटा रिक्त स्थान द्वारा अलग की गई लाइनों की एक सूची है।

चित्रा 4. पेलोड कॉन्फ़िगरेशन डेटा

चित्रा 4. पेलोड कॉन्फ़िगरेशन डेटाकॉन्फ़िगरेशन में चार फ़ील्ड शामिल हैं:

- प्रबंध C और C सर्वर का URL।

- चर (टी) का उपयोग जारी रखने से पहले मिलीसेकंड में टाइमआउट निर्धारित करने के लिए किया जाता है। प्रतीक्षा समय को 2/3 से 5/3 t तक यादृच्छिक रूप से चुना गया है।

- अभियान की पहचान करने वाली रेखा।

- निष्पादन योग्य फ़ाइल नामों की एक सूची, जिसे एक अर्धविराम द्वारा अलग किया गया है। यदि उनमें से कोई भी काम करता है, तो पिछले दरवाजे ने इसका निष्पादन रोक दिया।

हमने पेलोड के पांच संस्करणों की पहचान की है:

पहले तीन विकल्पों में, कोड को फिर से नहीं जोड़ा गया था, लेकिन कॉन्फ़िगरेशन डेटा को DLL फ़ाइल में ही संपादित किया गया था। बाकी सामग्री बाइट कॉपी है।

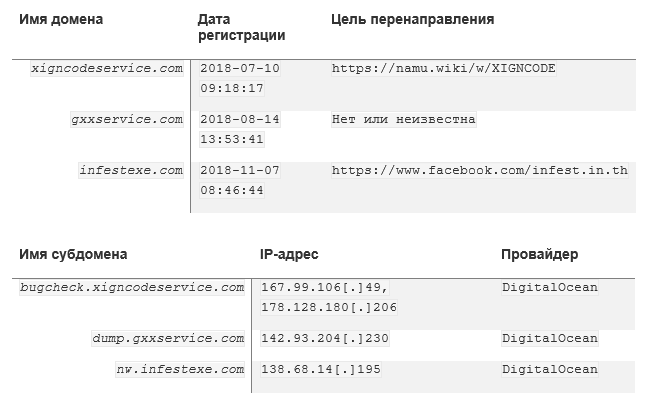

सी और सी इन्फ्रास्ट्रक्चर

डोमेन नाम इस तरह से चुने जाते हैं जैसे कि समझौता किए गए अनुप्रयोगों के डेवलपर्स की साइटों से मिलते जुलते हैं। शीर्ष-स्तरीय डोमेन नामचेक सेवा का उपयोग करके संबंधित वैध साइट पर पुनर्निर्देशित करने के लिए कॉन्फ़िगर किया गया है, जबकि उपडोमेन एक दुर्भावनापूर्ण C & C सर्वर को इंगित करता है।

इस लेखन के समय, कोई भी डोमेन उपलब्ध नहीं है, C & C- सर्वर जवाब नहीं दे रहे हैं।

अध्ययन रिपोर्ट

मशीन के मैक पते से बॉट आईडी उत्पन्न होती है। बैकडोर उपयोगकर्ता नाम, कंप्यूटर का नाम, विंडोज संस्करण और सिस्टम भाषा सहित C & C सर्वर पर मशीन की जानकारी पहुंचाता है, और फिर एक कमांड की प्रतीक्षा करता है। डेटा XOR के साथ कुंजी "

*&b0i0rong2Y7un1 " का उपयोग करके एन्क्रिप्ट किया गया है और base64 के साथ एन्कोड किया गया है। C & C सर्वर से प्राप्त डेटा को उसी कुंजी का उपयोग करके एन्क्रिप्ट किया गया है।

आदेशों

एक साधारण बैकडोर केवल चार टीमों का समर्थन करता है जिनका उपयोग हमलावरों द्वारा किया जा सकता है:

-

DownUrlFile-

DownRunUrlFile-

RunUrlBinInMem-

UnInstallटीमों के नाम खुद बोलते हैं। वे हमलावरों को किसी दिए गए URL से अतिरिक्त निष्पादन को चलाने की अनुमति देते हैं।

शायद अंतिम आदेश कम स्पष्ट है।

UnInstall सिस्टम से मैलवेयर को नहीं हटाता है। अंत में, यह एक वैध निष्पादन योग्य फ़ाइल में एम्बेडेड है जो अभी भी चलेगा। कुछ हटाने के बजाय, रजिस्ट्री कुंजी के लिए मान को 1 पर सेट करके दुर्भावनापूर्ण कोड को निष्क्रिय करता है:

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\ImageFlagपेलोड शुरू करने के बाद, रजिस्ट्री से मूल्य का अनुरोध किया जाता है और, यदि निर्दिष्ट किया जाता है, तो निष्पादन रद्द कर दिया जाता है। शायद हमलावर बिना ब्याज के पीड़ितों के कॉलबैक से बचकर अपने C & C सर्वर पर लोड कम करने की कोशिश कर रहे हैं।

दूसरा चरण

टेलीमेट्री के अनुसार, पीड़ितों को भेजे जाने वाले दूसरे चरण के पेलोड में से एक Win64 / Winnti.BN है। जहाँ तक हम बता सकते हैं, इस मैलवेयर के ड्रॉपर को

api.goallbandungtravel[.]com से

api.goallbandungtravel[.]com माध्यम से डाउनलोड किया जाता है। हमने देखा कि यह एक Windows सेवा के रूप में और

C:\Windows\System32 में DLL के रूप में निम्न फ़ाइल नामों का उपयोग करके स्थापित किया गया था:

- cscsrv.dll

- dwmsvc.dll

- Iassrv.dll

- mprsvc.dll

- nlasrv.dll

- powfsvc.dll

- आरटीएसवीएनडीएल

- slcsvc.dll

- snmpsvc.dll

- sspisvc.dll

हमने जिन नमूनों का विश्लेषण किया वे काफी बड़े थे - लगभग 60 एमबी। हालांकि, यह केवल दृश्यता है, क्योंकि संस्करण के आधार पर वास्तविक आकार या पीई फ़ाइल 63 से 72 केबी तक है। बहुत सारी साफ-सुथरी चीजों को केवल दुर्भावनापूर्ण फ़ाइलों में जोड़ा जाता है। यह एक घटक द्वारा किए जाने की संभावना है जो एक दुर्भावनापूर्ण सेवा को रीसेट और स्थापित करता है।

सेवा शुरू करने के बाद, यह अपने DLL

.mui में

.mui एक्सटेंशन जोड़ता है और RC5 का उपयोग करके इसे कम करता है। डिक्रिप्ट की गई MUI फ़ाइल में ऑफसेट 0. के साथ स्थिति-स्वतंत्र कोड होता है। RC5 कुंजी हार्ड डिस्क के सीरियल नंबर और "

f@Ukd!rCto R$. "। हमें या तो MUI फाइलें नहीं मिलीं या कोड जो उन्हें पहले स्थापित करता है। इस प्रकार, दुर्भावनापूर्ण सेवा का सटीक उद्देश्य हमारे लिए अज्ञात है।

हाल के मैलवेयर संस्करणों में C & C सर्वर

http://checkin.travelsanignacio[.]com का उपयोग कर एक ऑटो-अपडेट तंत्र शामिल है। इस सर्वर ने RC5 स्टैटिक की के साथ एन्क्रिप्टेड MUI फाइल्स के लेटेस्ट वर्जन को सर्व किया। हमारे शोध के क्रम में, इस C & C सर्वर ने कोई प्रतिक्रिया नहीं दी।

लक्ष्यों

आइए उन लोगों के साथ शुरू करें जो अभियान विशेष रूप से लक्षित

नहीं हैं । पेलोड की शुरुआत में, मैलवेयर यह जांचता है कि क्या सिस्टम भाषा रूसी या चीनी है (नीचे आंकड़ा देखें)। यदि उत्तर हाँ है, तो प्रोग्राम काम करना बंद कर देता है। इस अपवाद को प्राप्त करना असंभव है - हमलावरों को इन भाषा सेटिंग्स वाले कंप्यूटरों में मौलिक रूप से दिलचस्पी नहीं है।

चित्रा 5. पेलोड को लॉन्च करने से पहले भाषा की जांच करना

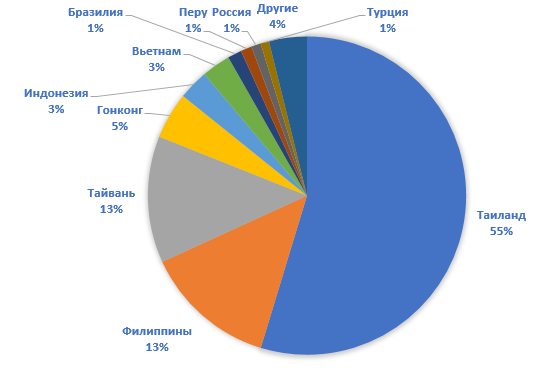

चित्रा 5. पेलोड को लॉन्च करने से पहले भाषा की जांच करनावितरण के आँकड़े

टेलीमेट्री के अनुसार, अधिकांश संक्रमण एशिया, विशेष रूप से थाईलैंड में हुए। समझौता किए गए आवेदन की लोकप्रियता को देखते हुए, जो अभी भी डेवलपर द्वारा वितरित किया जा रहा है, अगर पीड़ितों की संख्या दसियों और सैकड़ों हजारों की संख्या में है तो आश्चर्य की बात नहीं है।

निष्कर्ष

आपूर्ति श्रृंखला के हमलों को उपयोगकर्ता पक्ष पर पता लगाना मुश्किल है। सभी चल रहे सॉफ़्टवेयर का विश्लेषण करना असंभव है, साथ ही साथ सभी अनुशंसित अपडेट भी। डिफ़ॉल्ट रूप से, उपयोगकर्ता डेवलपर्स पर भरोसा करता है और मानता है कि उनकी फ़ाइलों में दुर्भावनापूर्ण कोड नहीं है। संभवत: इसीलिए कई साइबर समूह सॉफ्टवेयर विक्रेताओं पर हमले का लक्ष्य बना रहे हैं - समझौता करने से बॉटनेट बनाने की अनुमति मिल जाएगी, जिसका आकार ट्रोजन सॉफ्टवेयर की लोकप्रियता के बराबर है। इस रणनीति में एक नकारात्मक पहलू है - जब योजना का पता चलता है, तो हमलावर बॉटनेट पर नियंत्रण खो देंगे, और उपयोगकर्ता अगले अपडेट को स्थापित करके सिस्टम को साफ करने में सक्षम होंगे।

विन्ती साइबरबर्ग के इरादे फिलहाल अज्ञात हैं। शायद हमलावर वित्तीय लाभ की तलाश में हैं या एक बड़े ऑपरेशन के हिस्से के रूप में बॉटनेट का उपयोग करने की योजना बना रहे हैं।

ESET उत्पाद Win32 / HackedApp.Winnti.A, Win32 / HackedApp.Winnti.B, Win32 / Winnti.AG के रूप में पेलोड, Win64 / Winnti.BN के रूप में दूसरे चरण के रूप में खतरे का पता लगाते हैं।

समझौता के संकेतक यहां उपलब्ध हैं ।