आधुनिक वेब में कई अलग-अलग प्रौद्योगिकियां शामिल हैं जो विभिन्न प्रकार के अवसर प्रदान करती हैं ... लेकिन साथ ही काफी संख्या में खतरे भी पैदा करती हैं। आधुनिक ब्राउज़र लंबे समय से कंप्यूटर पर सबसे जटिल अनुप्रयोग बन गए हैं, यहां तक कि ओएस कोर को भी जटिलता से आगे निकल गए हैं (फ़ायरफ़ॉक्स में लिनक्स कर्नेल या ऑफिस सुइट्स की तुलना में कोड की कई गुना अधिक लाइनें हैं)। हम अपना अधिकांश समय ब्राउज़र में बिताते हैं, इसलिए यह आश्चर्य की बात नहीं है कि ब्राउज़र बंदूक के नीचे है: वे लगातार इसे हैक करने की कोशिश करते हैं, इसे बॉटनेट में उपयोग करते हैं, इससे हमारे डेटा को चोरी करने की कोशिश करते हैं, इसके ट्रैफ़िक को सुनते हैं, जिन साइटों पर हम जाते हैं और इन साइटों पर हमारे कार्यों को ट्रैक करते हैं। ।

अब यह कहने का समय है कि सब कुछ इतना बुरा नहीं है, और इन सभी समस्याओं से निपटा जा सकता है ... लेकिन ऐसा नहीं है। बॉक्स से बाहर, ब्राउज़र पहले से ही बहुत कुछ कर रहे हैं: वे नियमित रूप से अपडेट करते हैं, सुरक्षा छेदों को प्लग करने की कोशिश करते हैं, सुरक्षा के लिए नई तकनीकों को पेश करते हैं, तीसरे पक्ष के एक्सटेंशन के साथ अपनी कार्यक्षमता का विस्तार करने की क्षमता प्रदान करते हैं। लेकिन बॉक्स के बाहर कोई गंभीर सुरक्षा नहीं है , और यह कभी भी प्रकट होने की संभावना नहीं है: यह ब्राउज़र इंटरफ़ेस की जटिलता और इसकी कार्यक्षमता को आंशिक रूप से अक्षम करने के साथ पूरा होता है, जो साइटों को "तोड़" देता है और आम उपयोगकर्ताओं से अपील करने की संभावना नहीं है। लेकिन सबसे दुखद बात यह है कि इतनी कीमत पर भी ब्राउज़र को पूरी तरह से संरक्षित करना असंभव है - यह बहुत जटिल हो गया है।

हालाँकि, आप ब्राउज़र सुरक्षा बढ़ाने के लिए बहुत कुछ कर सकते हैं। कुछ अच्छे (अंग्रेज़ी) प्रोजेक्ट हैं जो अतिरिक्त फ़ायरफ़ॉक्स सुरक्षा के लिए व्यापक दृष्टिकोण प्रदान करते हैं: फ़ायरफ़ॉक्स कॉन्फ़िगरेशन गाइड फॉर प्राइवेसी फ्रीक्स एंड परफॉर्मेंस बफ़्स लेख (या नियमित उपयोगकर्ताओं के लिए इसका संस्करण फ़ायरफ़ॉक्स प्राइवेसी गाइड फॉर डमीज़! ) 12bytes.org और gunk-user से थोरिन-ओकेनपेंट्स, अर्थलेंग और क्लॉस्ट्रोमैनियाक से .js । वे अधिकतम सुरक्षा पर ध्यान केंद्रित करते हैं, लेकिन सामान्य दैनिक कार्यों के लिए इस तरह के ब्राउज़र का उपयोग करना अत्यंत समस्याग्रस्त और असुविधाजनक हो जाता है। मेरी राय में, आपको सुरक्षा को मजबूत करने, हमारी ज़रूरत की साइटों की कार्यक्षमता को बनाए रखने और इस सब पर खर्च किए गए प्रयास के बीच संतुलन बनाने के लिए अपने आप को सीमित फ़ायरफ़ॉक्स सुरक्षा तक सीमित करना चाहिए।

सामग्री:

खतरा मॉडल

सुरक्षा (सुरक्षा)

गोपनीयता (गोपनीयता)

प्रिंटों (फिंगरप्रिंटिंग)

ट्रैकिंग (ट्रैकिंग)

गुमनामी (गुमनामी)

सुरक्षा बढ़ाने के लिए उपलब्ध तरीके

विस्तार

CanvasBlocker

CSS Exfil सुरक्षा

Decentraleyes

एताग स्टॉपपा

हैडर संपादक

हर जगह HTTPS

नीट यूआरएल

uBlock उत्पत्ति

uMatrix

उपयोगकर्ता

मेरे पास थोड़ा मध्यम हार्डनिंग है, मुझे अधिकतम करने के लिए सब कुछ चाहिए!

साइट काम नहीं करती है - किसे दोष देना है, इसे कहां ठीक करना है?

मजेदार तथ्य

खतरा मॉडल

शुरुआत करने के लिए, आइए खतरे के मॉडल का विश्लेषण करें, कि हम वास्तव में क्या और किससे बचा रहे हैं।

सुरक्षा (सुरक्षा)

यह काफी सामान्य अवधारणा है, लेकिन हमारे मामले में, यह असामान्य तरीके से दूसरों द्वारा ब्राउज़र के उपयोग को बाधित या जटिल करने के बारे में है: इसमें फ़िशिंग के खिलाफ सुरक्षा के लिए शोषण द्वारा ब्राउज़र को हैक करने से लेकर खतरों की एक विस्तृत श्रृंखला शामिल है।

जाहिर है, हमेशा छेद होंगे, इसलिए यहां 100% सुरक्षा सिद्धांत में नहीं हो सकती है। अधिकांश भाग के लिए, यह हमले की सतह को कम करने के लिए किसी ब्राउज़र या वेब तकनीक की कुछ विशेषताओं को अक्षम करने के बारे में है।

गोपनीयता (गोपनीयता)

प्रेषक और प्राप्तकर्ता को छोड़कर कोई भी प्रेषित जानकारी को पढ़ने में सक्षम नहीं होना चाहिए।

यहां हम मुख्य रूप से https कनेक्शन की सुरक्षा बढ़ाने के बारे में बात कर रहे हैं। डिफ़ॉल्ट ब्राउज़र सेटिंग्स यह सुनिश्चित करने पर अधिक केंद्रित हैं कि कनेक्शन स्थापित किया जा सकता है, यहां तक कि इसकी गोपनीयता की गारंटी देने की क्षमता खोने की कीमत पर भी।

प्रिंटों (फिंगरप्रिंटिंग)

उपयोगकर्ता को वेबसाइट को यह निर्धारित करने से रोकने में सक्षम होना चाहिए कि पिछले और वर्तमान साइट दृश्य एक ही उपयोगकर्ता द्वारा किए गए थे।

यहीं से नरक शुरू होता है। उन धन्य समयों को भूल जाइए जब कुकीज़ को साफ़ करने और एक अलग आईपी से साइट को एक्सेस करने के लिए पर्याप्त था, ताकि सिद्धांत रूप में वह अपनी दो यात्राओं को कनेक्ट न कर सके। अब साइटों के पास ब्राउज़र, ओएस और उपयोगकर्ता हार्डवेयर के बारे में इतने विविध और अद्वितीय डेटा हैं कि उन्हें रोकना असंभव हो गया। सच कहूं तो, इस लेख को तैयार करने की प्रक्रिया में मैंने बहुत सी चीजें सीखीं, जिन्हें मैं अब "देखना" पसंद करूंगा - हालांकि मुझे पहले से ही इस क्षेत्र में क्या हो रहा है, इसके बारे में बहुत कुछ पता था, लेकिन मैंने आपदा के पैमाने की कल्पना नहीं की थी।

वेबसाइटों की एक आंशिक सूची आपके सिस्टम के बारे में पता लगा सकती है:- सर्वर पर:

- नेटवर्क कनेक्शन विवरण (आईपी, एमटीयू)।

- एसएसएल सत्र आईडी। आमतौर पर दिन में एक बार बदलता है। और इसका मतलब है कि, उदाहरण के लिए, यदि आप पहले से ही आज एक खाते के तहत https://gmail.com पर गए थे, और फिर कुकीज़ आदि को मंजूरी दे दी। और दूसरे आईपी से https://gmail.com पर जाने के लिए वीपीएन बदल दिया - Google अभी भी यह निर्धारित कर सकता है कि एक ही ब्राउज़र से किए गए दोनों विज़िट क्या हैं।

- HTTP हेडर जो कुछ भी खुलासा करता है: ब्राउज़र संस्करण, ओएस, भाषा।

- सीएसएस:

- ब्राउज़र विंडो का आकार। इसके अलावा, यह ब्राउज़र की सबसे अनूठी विशेषताओं में से एक है।

- डीपीआई / स्केल।

- स्थापित फोंट। CSS के माध्यम से, आप केवल पहले से ज्ञात फोंट की उपस्थिति की जांच कर सकते हैं (जेएस आपको सभी फोंट प्राप्त करने की अनुमति देता है), लेकिन यह पर्याप्त से अधिक है - अंत में, सभी मौजूदा फोंट की सूची परिमित और अच्छी तरह से ज्ञात है।

- ओएस (ठेठ फोंट में)।

- वाया जेएस:

- लोहा:

- समानांतर ब्राउज़र प्रक्रियाओं की संख्या (संगामिति)।

- वीडियो कार्ड के निर्माता और मॉडल (वेबजीएल के माध्यम से)।

- ब्राउज़र:

- नाम और संस्करण।

- ओएस।

- लोकल।

- भाषा।

- समय-क्षेत्र।

- प्रवेश अधिकार सेटिंग्स (स्थान, माइक्रोफ़ोन, आदि तक पहुंच) - जो अनुमत हैं, जो निषिद्ध हैं, जो उपयोगकर्ता से पूछा जाएगा (जो उपयोगकर्ता की सेटिंग के अनुसार एक अद्वितीय सेट बनाता है)।

- क्या निजी ब्राउज़िंग मोड का उपयोग किया जाता है?

- स्क्रीन:

- स्क्रीन, उपलब्ध, बाहरी विंडो, आंतरिक विंडो, व्यूपोर्ट के आयाम (रिज़ॉल्यूशन)।

- क्या पूर्ण स्क्रीन सक्षम है?

- स्क्रीन ओरिएंटेशन।

- रंग की गहराई।

- डीपीआई।

- क्या HiDPI का उपयोग किया जाता है

- पृष्ठ का वर्तमान ज़ूम स्तर।

- devicePixelRatio।

- डेटा वेयरहाउस (उपयोगकर्ता आईडी याद करने के तरीके):

- कुकीज़।

- localStorage।

- sessionStorage।

- IndexedDB।

- AppCache।

- वेब वर्कर।

- साझा कार्यकर्ता।

- सेवा कार्यकर्ता।

- सेवा कार्यकर्ता कैश।

- सूचना (नोटिफिकेशन)।

- सामान्य कैश (ETag के साथ चाल सहित, आदि)।

- फ़ॉन्ट्स (सबसे अनूठे कारकों में से एक)।

- कैनवास (आप ब्राउज़र द्वारा रेंडरिंग का परिणाम पढ़कर एक अनूठा फिंगरप्रिंट प्राप्त कर सकते हैं)।

- DOMRect।

- इंटरसेक्शन ऑब्जर्वर एपीआई।

- WebGL (अन्य बातों के अलावा, आप वीडियो कार्ड का नाम पता कर सकते हैं)।

- ऑडियो एपीआई

- अनुमत एन्क्रिप्शन एल्गोरिदम और टीएलएस संस्करणों की सूची।

इस सूची को देखने के बाद, वेबसाइटों से कुकीज़ के उपयोग के बारे में वेबसाइटों द्वारा आवश्यक कानूनी नोटिस एक नकली की तरह दिखता है।

सुरक्षा के लिए दो दृष्टिकोण हैं: उंगलियों के निशान की एंट्रोपी को कम करना (ताकि कई उपयोगकर्ताओं के फिंगरप्रिंट मैच) और बढ़ते हुए एन्ट्रॉपी (ताकि एक उपयोगकर्ता का फिंगरप्रिंट हर बार पिछले एक से अलग हो)। आमतौर पर, एन्ट्रापी को कम करना बेहतर काम करता है, लेकिन इसे कम या ज्यादा पूरी तरह से केवल टॉर ब्राउजर में ही लागू किया जा सकता है, क्योंकि इसके लिए जरूरी है कि ब्राउजर को कस्टमाइज करने के लिए यूजर्स की क्षमता को गंभीर रूप से सीमित किया जाए और सामान्य प्रयोजन के ब्राउजर इसे बर्दाश्त नहीं कर सकते। एन्ट्रापी में वृद्धि के लिए, मुख्य समस्या यह है कि फिंगरप्रिंट रैंडमाइजेशन के तथ्य को निर्धारित किया जा सकता है (एक पंक्ति में दो उंगलियों के निशान बनाकर), जिसके बाद फिंगरप्रिंट के विशिष्ट मूल्य के बजाय "नकली फिंगरप्रिंट" का उपयोग किया जाना शुरू होता है, जो अपने आप में उपयोगकर्ताओं की एक बहुत ही संकीर्ण श्रेणी में डालता है और आपके लिए एक अद्वितीय प्रिंट प्राप्त करना आसान बनाता है।

हमारे लिए, इसका मतलब यह है कि हमारी उंगलियों के निशान के संग्रह में बाधा डालने का भी कोई मतलब नहीं है, जब तक कि इसे "मुफ्त में" प्राप्त नहीं किया जा सकता है - बिना साइटों और ब्राउज़र की उपयोगिता के प्रदर्शन का त्याग किए।

ट्रैकिंग (ट्रैकिंग)

एक उपयोगकर्ता द्वारा विभिन्न वेबसाइटों के ब्राउज़िंग को लिंक करना संभव नहीं होना चाहिए, जब तक कि उसने खुद एक साइट को किसी अन्य साइट पर अपने खाते की जानकारी के बारे में सूचित नहीं किया हो।

आमतौर पर ट्रैकिंग उसी तृतीय-पक्ष साइट के संसाधनों (JS / CSS / छवि) को कई अन्य साइटों से जोड़कर की जाती है। ऐसा लगता है कि ट्रैकर्स और विज्ञापनों को ब्लॉक करने के लिए एक्सटेंशन का उपयोग करके इस समस्या को हल करना चाहिए ... लेकिन, अफसोस, ऐसा नहीं है। हां, यह मदद करता है, लेकिन कठोर सच्चाई यह है कि साइटें इस डेटा को बेचती हैं, इसलिए भले ही आप दो साइटों पर गए हों जहां सभी तृतीय-पक्ष संसाधन अवरुद्ध हैं, फिर भी ये साइटें आपके विज्ञापनों के बारे में उसी विज्ञापन नेटवर्क पर डेटा बेच सकती हैं , जो उसे इन यात्राओं को एक दूसरे से जोड़ने की अनुमति देगा (एक अद्वितीय उपयोगकर्ता फिंगरप्रिंट प्राप्त करने की उपर्युक्त संभावनाओं को ध्यान में रखते हुए - यह कोई समस्या नहीं होगी)।

फिर भी, तृतीय-पक्ष संसाधनों को अवरुद्ध करना अभी भी इसके लायक है - यह साइटों की लोडिंग को गति देता है, विज्ञापन को समाप्त करता है, जटिल करता है और ट्रैकिंग की लागत को बढ़ाता है, और ब्राउज़र पर हमलों के स्रोतों को भी कम करता है।

गुमनामी (गुमनामी)

किसी वेबसाइट के देखने को उपयोगकर्ता की वास्तविक पहचान के साथ जोड़ना संभव नहीं होना चाहिए यदि वह इस वेबसाइट पर अपने वास्तविक नाम के तहत पंजीकृत नहीं है और उस पर प्रदाता द्वारा पंजीकृत आईपी पते से इसे एक्सेस नहीं किया है।

उंगलियों के निशान और ट्रैकिंग प्राप्त करने की संभावना को देखते हुए - उपयोगकर्ता की गुमनामी, जिसने कम से कम एक साइट पर जाकर उसे अपनी वास्तविक पहचान जानने की अनुमति दी, एक कल्पना में बदल जाता है।

गुमनामी बढ़ाना हमारे दायरे से बाहर है। संक्षेप में, ध्यान रखें: आपके मुख्य ब्राउज़र का उपयोग करते समय कोई गुमनामी नहीं है, और कभी नहीं होगा। गुमनामी की आवश्यकता है - विशेष रूप से फ़ायरफ़ॉक्स के बजाय नियमित रूप से फ़ायरफ़ॉक्स के बजाय वीपीएफ (डिफ़ॉल्ट सेटिंग्स के साथ और डिस्क को बंद करने के बाद रिजल्ट बचाने के लिए) की ओर देखें।

सुरक्षा बढ़ाने के लिए उपलब्ध तरीके

तो हम क्या कर सकते हैं? कठिनाई के बढ़ते क्रम में:

- आप व्यक्तिगत आधार पर वेबसाइटों को नियंत्रित और अलग करने के लिए ब्राउज़र की अंतर्निहित क्षमताओं का उपयोग कर सकते हैं:

- कंटेनरों।

- निजी खिड़की।

- वेबसाइटों के लिए पहुँच अधिकार प्रबंधन।

- तृतीय-पक्ष कुकीज़ और प्रसिद्ध ट्रैकर्स को अवरुद्ध करना।

- वेबसाइटों द्वारा संग्रहीत डेटा / कैश का विलोपन।

- आप विभिन्न प्रकार के एक्सटेंशन स्थापित कर सकते हैं।

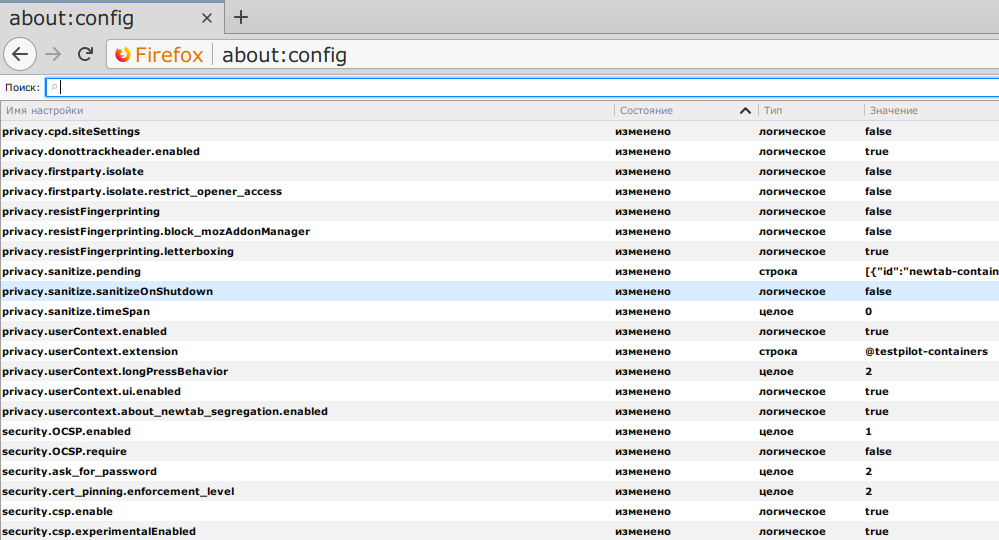

- आप कई हजार उपलब्ध ब्राउज़र सेटिंग्स के बीच में फील कर सकते

about:config उनमें से कुछ को about:config और बदलें।

पहले पैराग्राफ के साथ, सब कुछ तुच्छ है, लेकिन मैं विशेष रूप से कंटेनरों पर ध्यान देना चाहूंगा। यह फ़ायरफ़ॉक्स की एक अपेक्षाकृत नई सुविधा है जो आपको एक कंटेनर में साइटों के समूह को दूसरे में साइटों के समूह से अलग करने की अनुमति देती है। वास्तव में, एक ब्राउज़र में अलग-अलग कंटेनरों का उपयोग करना एक ही समय में कई अलग-अलग ब्राउज़रों का उपयोग करने के समान कार्य करना चाहिए - लेकिन यह उपयोगकर्ता के लिए अधिक सुविधाजनक बनाता है। कंटेनरों का अलगाव अभी भी अलग-अलग ब्राउज़रों का उपयोग करने की तुलना में थोड़ा कमजोर है, लेकिन यह काफी अच्छा है और कंटेनरों का उपयोग किया जा सकता है। हालांकि, कंटेनर खुद हमारे खतरे के मॉडल में विचार किए गए किसी भी बिंदु के संरक्षण को नहीं बढ़ाते हैं - अधिकतम, वे उपयोगकर्ता के फिंगरप्रिंट को डेटा स्टोरेज ( कुकीज़, कैश, आदि ) से अलग-थलग होने से रोकते हैं।

एक्सटेंशन सबसे विविध में आते हैं - कुछ स्थापित करने के लिए पर्याप्त हैं और वे ध्यान और ठीक ट्यूनिंग की आवश्यकता के बिना काम करेंगे, दूसरों को नई साइटों की कार्यक्षमता को बहाल करने के लिए लगातार कॉन्फ़िगर किया जाना चाहिए, और अभी भी अन्य सुरक्षा, गोपनीयता और ट्रैकिंग के लिए खतरा हैं। इसलिए, आपको स्थापित एक्सटेंशन की पसंद, उनकी गोपनीयता नीतियों और उनके अद्यतनों पर ध्यान से विचार करना चाहिए।

के about:config बदलने के लिए के रूप about:config सेटिंग्स, यह सुरक्षा बढ़ाने के लिए सबसे कठिन तरीका है। इनमें से बहुत सी सेटिंग्स, बहुत कम जानकारी जो प्रत्येक सेटिंग को बदलने पर टूट सकती है, उनमें से अधिकांश के लिए प्रभाव बहुत स्पष्ट नहीं है, साथ ही फ़ायरफ़ॉक्स का प्रत्येक नया संस्करण अपने साथ नई सेटिंग्स का एक गुच्छा लाता है और कुछ पुराने को हटा देता है।

विस्तार

स्वचालित एक्सटेंशन अपडेट का उपयोग करना है या नहीं (इसके about:addons आप इसे बंद कर सकते हैं about:addons ) के बारे में सोचें। आपको इसे अक्षम करने के कई कारण हैं (लेकिन आपको अभी भी इन्हें अपडेट करने की आवश्यकता है, गोपनीयता नीति सहित मैन्युअल रूप से और सावधानीपूर्वक परिवर्तनों की निगरानी करना चाहिए):

- डेवलपर्स नियमित रूप से इस लेख के संदर्भ में विस्तार से मुद्रीकरण शुरू करने का निर्णय लेते हैं, इस लेख के संदर्भ में, आप निश्चित रूप से पसंद नहीं करेंगे।

- डेवलपर्स कभी-कभी एक्सटेंशन बेचते हैं, और उनका नया मालिक आमतौर पर उनमें परिवर्तन करता है, जिसे आप पसंद नहीं करते हैं।

- डेवलपर कभी-कभी "अपहृत" करता है।

- नए संस्करण आपके वर्तमान कॉन्फ़िगरेशन और / या छोटी गाड़ी के साथ संगतता को तोड़ सकते हैं।

कुछ एक्सटेंशन व्यक्तिगत सुविधाओं को लागू करने के लिए CSP का उपयोग करते हैं। दुर्भाग्य से, इस समय, फ़ायरफ़ॉक्स की वास्तुकला ऐसी है कि केवल एक एक्सटेंशन एक वेबसाइट लोड करते समय सीएसपी को संशोधित करने में सक्षम होगा - और आप यह सुनिश्चित नहीं कर सकते हैं कि उनमें से कौन सा अग्रिम में है। चूंकि यह uMatrix के सही संचालन की गारंटी देने के लिए बहुत महत्वपूर्ण है, इसलिए यह सुनिश्चित करने के लिए अन्य एक्सटेंशन की सेटिंग्स को सावधानीपूर्वक जांचना आवश्यक है कि सीएसपी का उपयोग करने वाली सभी विशेषताएं उनमें अक्षम हैं:

- uBlock उत्पत्ति :

→ → → [ ] बंद करें → → → [ ] (मुझे निश्चित रूप से निश्चित नहीं है, लेकिन यह मानना तर्कसंगत है कि व्यक्तिगत साइटों के लिए यह सक्षम नहीं करना भी बेहतर है)। - HTTPS एवरीवेयर : डिसेबल

→ [ ] (EASE) । - कैनवसब्लॉकर :

→ → [ ] Block data URL pages अक्षम करें → → [ ] Block data URL pages (इस आइटम को देखने के लिए आपको → [✓] को सक्षम करने की आवश्यकता है → [✓] ) → [✓] )।

यदि आप एक्सटेंशन स्थापित करने के लिए खुद को सीमित नहीं करने का निर्णय लेते हैं, और नीचे वर्णित user.js हैं, तो अतिरिक्त बारीकियों पर विचार करें:

- अनुशंसित

user.js कॉन्फ़िगरेशन user.js को uMatrix एक्सटेंशन के उपयोग की आवश्यकता है। - कुछ एक्सटेंशन के काम को नहीं तोड़ने के लिए,

user-overrides.js में कुछ सेटिंग्स की आवश्यकता होती है - उन्हें आपके द्वारा इंस्टॉल किए गए एक्सटेंशन के अनुसार समायोजित करें।

CanvasBlocker

CSS Exfil सुरक्षा

- लिंक

- सुरक्षा: गोपनीयता।

- विवरण: सीएसएस डेटा एक्सफ़िल्टरेशन (विशिष्ट सीएसएस चयनकर्ताओं के उपयोग के माध्यम से पृष्ठ से डेटा चोरी) जैसे हमले।

- उपयोग करें: स्वचालित रूप से काम करता है, ध्यान देने की आवश्यकता नहीं है।

- आइकन: उन्नत मेनू में छिपाया जा सकता है।

- सेटिंग: आवश्यक नहीं है।

Decentraleyes

- लिंक

- सुरक्षा: ट्रैकिंग।

- विवरण: ट्रैकिंग "मुफ्त" सीडीएन के खिलाफ सुरक्षा। इसमें ऐसी लोकप्रिय फाइलें हैं जो आमतौर पर सीडीएन के माध्यम से अनुरोध की जाती हैं, और सीडीएन के लिए वास्तविक नेटवर्क अनुरोध किए बिना उन्हें ब्राउज़र को देता है। साइड इफेक्ट - साइटों की लोडिंग को थोड़ा तेज करें।

- उपयोग करें: स्वचालित रूप से काम करता है, ध्यान देने की आवश्यकता नहीं है।

- आइकन: उन्नत मेनू में छिपाया जा सकता है।

- सेटिंग: आवश्यक नहीं है।

दुर्भाग्य से, मेरे लिए यह फ़ायरफ़ॉक्स इंटरफ़ेस को निलंबित करता है जबकि कुछ साइटें पृष्ठभूमि में लोड हो रही हैं , इसलिए मुझे इसे अभी के लिए बंद करना पड़ा।

एताग स्टॉपपा

- लिंक

- प्रोटेक्ट्स: फ़िंगरप्रिंट्स।

- विवरण:

ETag: हटाता है ETag: सर्वर प्रतिक्रिया से हेडर। - उपयोग करें: स्वचालित रूप से काम करता है, ध्यान देने की आवश्यकता नहीं है।

- आइकन: कोई नहीं।

- सेटिंग: आवश्यक नहीं है।

इस एक्सटेंशन का उपयोग करने के बजाय, आप हैडर संपादक में एक नियम जोड़ सकते हैं (यह समझ में आता है कि क्या इसका उपयोग अन्य नियमों के लिए भी किया जाता है):

- लिंक

- सुरक्षा: इसका उपयोग करने के तरीके पर निर्भर करता है।

- विवरण: आपको अनुरोधों को अवरुद्ध करने या पुनर्निर्देशित करने के साथ-साथ अनुरोध या प्रतिक्रिया के शीर्षकों को बदलने के लिए अपने स्वयं के नियम निर्धारित करने की अनुमति देता है।

- उपयोग करें: स्वचालित रूप से काम करता है, ध्यान देने की आवश्यकता नहीं है।

- आइकन: उन्नत मेनू में छिपाया जा सकता है।

- सेटिंग: अपने आप से, वह कुछ भी नहीं करता है - आपको उसके लिए नियमों का निर्धारण करना चाहिए।

नियमों का एक उदाहरण ETag Stoppa के विवरण में ऊपर वर्णित है। लेकिन अगर कोई अन्य नियम नहीं हैं, तो इस विस्तार के बजाय ETag Stoppa का उपयोग करना आसान है।

एक और उदाहरण: मैंने पाया कि किसी कारण के लिए इमट्रांसलेटर एक्सटेंशन सभी साइटों को दो कुकीज़ भेजता है: BL_D_PROV=undefined; BL_T_PROV=undefined BL_D_PROV=undefined; BL_T_PROV=undefined । हो सकता है कि यह सिर्फ एक बग है, लेकिन मैं ऐसा नहीं करता कि यह सभी साइटों को बताए कि मैं इस एक्सटेंशन का उपयोग करता हूं। इस नियम से समस्या हल हो गई है:

हर जगह HTTPS

- लिंक

- सुरक्षा: गोपनीयता।

- विवरण: स्वचालित रूप से जहां संभव हो वहां https पर स्विच करें।

- उपयोग: यह स्वचालित रूप से काम करता है, लगभग ध्यान देने की आवश्यकता नहीं है (पिछली बार जब मैंने डेढ़ साल पहले इस विस्तार के कारण एक साइट को तोड़ दिया था)।

- आइकन: साइटों को अनुकूलित करने के लिए उपयोग किया जाता है।

- सेटिंग: आवश्यक नहीं है।

नीट यूआरएल

- लिंक

- सुरक्षा: ट्रैकिंग।

- विवरण: URL से जंक पैरामीटर हटाता है।

- उपयोग करें: स्वचालित रूप से काम करता है, ध्यान देने की आवश्यकता नहीं है।

- आइकन: उन्नत मेनू में छिपाया जा सकता है।

- सेटिंग: आवश्यक नहीं है।

uBlock उत्पत्ति

- लिंक

- सुरक्षा: फ़िंगरप्रिंट, ट्रैकिंग।

- विवरण: प्रकार और / या url द्वारा किसी भी कचरे का एक स्वचालित अवरोधक (तृतीय-पक्ष सूचियों के आधार पर), साथ ही साथ व्यक्तिगत पृष्ठ तत्व: साइट से ट्रैकर और मालवरी को कुकीज़ के उपयोग के बारे में विज्ञापन और सूचनाओं से।

- उपयोग करें: कभी-कभी, आपको एक नई साइट स्थापित करने की आवश्यकता होती है।

- आइकन: वर्तमान साइट को कॉन्फ़िगर करने की आवश्यकता है, जिसमें व्यक्तिगत पेज तत्वों को मैन्युअल रूप से ब्लॉक करना शामिल है।

- सेटिंग: (फिल्टर सूची - व्यक्तिगत प्राथमिकता का मामला)

[✓] → [✓] IP- WebRTC [✓] CSP- → [✓] uBlock filters – Annoyances → [✓] Adblock Warning Removal List → [✓] Fanboy's Enhanced Tracking List → [✓] Malvertising filter list by Disconnect [✓] Spam404 → [✓] AdGuard Annoyances filter [✓] Fanboy's Cookie List [✓] Fanboy's Annoyance List → [✓] Dan Pollock's hosts file [✓] hpHosts' Ad and tracking servers → , [✓] RUS: RU AdList

uMatrix

यह एक्सटेंशन सबसे गंभीर सुरक्षा प्रदान करता है, लेकिन इसकी एक कीमत है: कई साइटें टूट जाएंगी और मैन्युअल रूप से मरम्मत करने की आवश्यकता होगी। उदाहरण के लिए, बस "* * script block" नियम ने सभी साइटों पर जेएस निष्पादन को बंद कर दिया - जो निश्चित रूप से उनमें से कई को तोड़ दिया। लेकिन इस नियम को हटाने के लिए जल्दी मत करो: सबसे पहले, यह बहुत मदद नहीं करेगा, क्योंकि जेएस सहित तृतीय-पक्ष साइटों से कई प्रकार के संसाधनों को लोड करना अभी भी अक्षम है (जो कई साइटों को भी तोड़ता है); और दूसरी बात, " श्वेतसूची: निषिद्ध सब कुछ है जो स्पष्ट रूप से अनुमत नहीं था " आधुनिक वेब पर दृष्टिकोण केवल स्वीकार्य है क्योंकि आप फ़ायरफ़ॉक्स की सुरक्षा को मजबूत करना चाहते हैं।

अच्छी खबर यह है कि साइटों की मरम्मत करना मुश्किल नहीं है - आमतौर पर मैट्रिक्स में सिर्फ दो या तीन क्लिक होते हैं, जो विस्तार आइकन दिखाता है, और फिर वर्तमान पृष्ठ को फिर से पढ़ता है। मुख्य बात यह है कि साइट को ठीक करने के बाद उसी मैट्रिक्स में परिवर्तन सहेजना न भूलें।

और मानसिक रूप से तैयार हो जाओ कि पहली बार आपको लगभग हर साइट की मरम्मत करनी होगी जो आप अक्सर जाते हैं - यह इस तथ्य के कारण है कि सक्रिय रूप से उपयोग की जाने वाली साइटों पर, आपको लगभग निश्चित रूप से साइट के कम से कम जेएस को शामिल करना होगा, साथ ही, संभवतः, कुछ संसाधनों के साथ तृतीय-पक्ष साइटें। पहले दिन धैर्य रखें, फिर यह बहुत आसान हो जाएगा, ईमानदारी से! :)

यह ध्यान दिया जाना चाहिए कि uMatrix इंटरफ़ेस बहुत स्पष्ट और सुविधाजनक है - इससे निपटने के बाद। दूसरे शब्दों में, इसे सहज ज्ञान युक्त नहीं कहा जा सकता है। इसलिए, प्रलेखन को पढ़ने के लिए यह बहुत ही उचित है! न्यूनतम पर, गोपनीयता फ़्रीक्स और प्रदर्शन बफ़्स लेख के लिए ऊपर फ़ायरफ़ॉक्स कॉन्फ़िगरेशन गाइड से uMatrix बुनियादी उपयोग अनुभाग (चित्रों के साथ)। सामान्य तौर पर, मैं wiki uMatrix को पढ़ने की अत्यधिक सलाह देता हूं - बहुत सारी चीजें हैं, लेकिन जानकारी बहुत आवश्यक और उपयोगी है।

नियमों का एक और अतिरिक्त सेट है जो → जोड़ने के लिए समझ में आता है - यह इंटरनेट साइटों को स्थानीय नेटवर्क पर संसाधनों तक पहुंचने से रोकने में मदद करेगा (यह एक डीएनएस विद्रोही हमले के खिलाफ सुरक्षा नहीं है )। यदि आपने बहुत समय पहले uMatrix स्थापित किया है, तो आपको पहले "matrix-off: localhost true" नियम (uMatrix के नए संस्करण इसे इंस्टॉल नहीं करते हैं) को हटाने की आवश्यकता है।

इन नियमों को जोड़ें: * localhost * block * 127 * block * 10 * block * 192.168 * block * 169.254 * block * 172.16 * block * 172.17 * block * 172.18 * block * 172.19 * block * 172.20 * block * 172.21 * block * 172.22 * block * 172.23 * block * 172.24 * block * 172.25 * block * 172.26 * block * 172.27 * block * 172.28 * block * 172.29 * block * 172.30 * block * 172.31 * block * [::1] * block * [fc00::] * block * [fd00::] * block * [fe80::] * block * [fe80::1%lo0] * block * [ff02::1] * block * [ff02::2] * block localhost localhost * allow 127 127 * allow 10 10 * allow 192.168 192.168 * allow 169.254 169.254 * allow 172.16 172.16 * allow 172.17 172.17 * allow 172.18 172.18 * allow 172.19 172.19 * allow 172.20 172.20 * allow 172.21 172.21 * allow 172.22 172.22 * allow 172.23 172.23 * allow 172.24 172.24 * allow 172.25 172.25 * allow 172.26 172.26 * allow 172.27 172.27 * allow 172.28 172.28 * allow 172.29 172.29 * allow 172.30 172.30 * allow 172.31 172.31 * allow [::1] [::1] * allow [fc00::] [fc00::] * allow [fd00::] [fd00::] * allow [fe80::] [fe80::] * allow [fe80::1%lo0] [fe80::1%lo0] * allow [ff02::1] [ff02::1] * allow [ff02::2] [ff02::2] * allow

उपयोगकर्ता

एक्सटेंशन के साथ सब कुछ सरल था (हाँ, और यहां तक कि uMatrix के साथ - हालांकि यह ब्राउज़र के उपयोग को जटिल करता है, यह मुख्य सुरक्षा भी देता है), और अब हम मुश्किल हिस्से में आ गए।

Ghacks user.js परियोजना हमें बुनियादी user.js फ़ाइल प्रदान करती है, साथ ही इसे अद्यतन करने और दूरस्थ सेटिंग्स रीसेट करने के लिए स्क्रिप्ट भी प्रदान करती है। इस फ़ाइल में (इस समय) about:config 488 सेटिंग्स का एक बदलाव है about:config ! और यह किसी कारण के लिए बुनियादी माना जाता है: इसका उपयोग करना, आपके द्वारा आवश्यक बदलाव किए बिना, निश्चित रूप से आपदा का कारण होगा (उदाहरण के लिए, इसकी डिफ़ॉल्ट सेटिंग्स नियमित रूप से पूरे ब्राउज़र इतिहास को हटा देती हैं, फ़ायरफ़ॉक्स राइज़िफिकेशन को ब्लॉक कर देती हैं, कई साइटों और एक्सटेंशनों को तोड़ देती हैं)।

यह परियोजना फ़िंगरप्रिंट और ट्रैकिंग की सुरक्षा के लिए बहुत गंभीर प्रयास करती है ... इतना गंभीर कि ब्राउज़र का उपयोग करना इतना असुविधाजनक हो जाता है कि इसे "असंभव" कहना अधिक ईमानदार है। और एक ही समय में, यह वर्चुअल मशीन में टोर ब्राउज़र के लिए सुरक्षा में उल्लेखनीय रूप से खो देता है। इसका कोई अर्थ नहीं है कि परियोजना उपयोगकर्ताओं के लिए बेकार है - बस इसका उपयोग करने के लिए, आपको अपना user-overrides.js बनाने में बहुत समय बिताने की आवश्यकता है।

इस कारण से, इसका उपयोग करने से पहले, आपको:

- User.js को स्वयं (लगभग 2300 पंक्तियों) को ध्यान से पढ़ें।

- प्रोजेक्ट के सभी विकी पेज को ध्यान से पढ़ें।

user-overrides.js बारे में सभी परिवर्तनों के साथ अपना स्वयं का user-overrides.js फ़ाइल बनाएँ। व्यक्तिगत रूप से आपकी आवश्यकता है।- अपने फ़ायरफ़ॉक्स प्रोफ़ाइल का बैकअप बनाएं !!!

- और उसके बाद ही

user.js सक्रिय user.js

इसमें समय लगता है, और बहुत कुछ। क्या यह इसके लायक है? कठिन प्रश्न।

इसका उत्तर देने के लिए, मैंने फ़िंगरप्रिंट्स और ट्रैकिंग के अलावा इसमें क्या सुधार किया है , इसकी एक (अधूरी) सूची बनाई - अपने लिए देखें और तय करें:

- सुरक्षा:

- क्रॉस-ऑरिजनल HTTP ऑथर (खाता फ़िशिंग) को निष्क्रिय करता है ।

- संग्रहीत पासवर्ड का उपयोग करते समय सुरक्षा बढ़ाता है।

- टीएलएस और प्रमाणपत्रों का उपयोग करते समय सुरक्षा बढ़ाता है।

- फ़ॉन्ट समर्थन (कमजोरियों की उच्च संभावना) को सीमित करता है।

- DRM प्लगइन्स अक्षम करता है ।

- WebGL अक्षम करता है (कमजोरियों की उच्च संभावना)।

- सक्षम होने पर (कमजोरियों की उच्च संभावना) वेबजीएल सुविधाओं को सीमित करता है।

- सभी प्रकार के श्रमिकों के विकल्प (खनिक, मेल्टडाउन / स्पेक्टर) को निष्क्रिय कर देता है।

- Asm.js (भेद्यता की उच्च संभावना) अक्षम करता है ।

- WebAssembly अक्षम करता है ।

- साझा मेमोरी (भूत) को निष्क्रिय करता है।

- जोड़ता है

rel=noopener target=_blank साथ लिंक के लिए rel=noopener target=_blank (सुरक्षा)। - तृतीय-पक्ष स्थानीय अनुप्रयोगों के साथ सहभागिता करते समय सुरक्षा बढ़ाता है।

- MathML (हमले की सतह में कमी) को निष्क्रिय करता है।

- आईडीएन (एंटी-स्पूफिंग) के लिए फोर्स पुण्यकोड।

- CSP 1.1 के लिए प्रयोगात्मक समर्थन सक्रिय करता है।

- पहले पार्टी अलगाव शामिल है।

- लीक, हैंडलिंग:

- फ़ायरफ़ॉक्स टेलीमेट्री को निष्क्रिय कर देता है और इसके साथ जुड़ी सुविधाएँ (सिफारिशें, आदि)।

- पॉकेट जैसी तृतीय-पक्ष सेवाओं को अक्षम करता है।

- यह उन लिंक से बाहर पंपिंग को रोकता है जिन्हें क्लिक नहीं किया गया था (पिंग, प्री-फ़िच, आदि)।

- नेटवर्क सुविधाओं को अक्षम करता है जिसके माध्यम से आप प्रॉक्सी / वीपीएन को बायपास कर सकते हैं और आईपी (आईपीवी 6 और वेबआरटीसी सहित) का पता लगा सकते हैं।

- वर्तमान टैब में पिछले पृष्ठों के इतिहास के रिसाव को सीमित करता है।

- विघटन : दौरा (इतिहास रिसाव)।

- यह खोज इंजन संकेत के माध्यम से पता / पाठ खोज लाइन में टाइप करने के दौरान एक रिसाव को रोकता है ।

- स्क्रीन साझाकरण अक्षम करता है।

- क्लिपबोर्ड तक पहुंच से इनकार करता है।

- इन्टरसेक्शन ऑब्जर्वर एपीआई (स्थिरता, विज्ञापन अवरोधक परिभाषा) को निष्क्रिय करता है।

अपने user-overrides.js की तैयारी को आसान बनाने के लिए user-overrides.js 12bytes.org पर उपरोक्त लेखों user-overrides.js लेखक ने अपना यूजर-ओवरराइड्स.जेएस पोस्ट किया। यह स्पष्ट रूप से मुझे शोभा नहीं देता, क्योंकि मुझे मध्यम सुरक्षा की आवश्यकता होती है, जो फिंगरप्रिंट और ट्रैकिंग से सुरक्षा को कमजोर करने की कीमत पर भी ब्राउज़र का उपयोग करने की सुविधा बनाए रखता है।

मैंने अपना यूजर-ओवरराइड्स.जेएस भी पोस्ट किया है, हो सकता है कि यह आपके लिए ghacks user.js का उपयोग करना आसान बना user.js

तो, ghacks user.js का उपयोग करने के लिए आपको निम्न कार्य करने की आवश्यकता है:

- हमेशा! अपने वर्तमान फ़ायरफ़ॉक्स प्रोफ़ाइल का बैकअप बनाएं ।

- निम्नलिखित फ़ाइलों को अपने वर्तमान प्रोफ़ाइल की निर्देशिका में ghacks user.js परियोजना से डाउनलोड करें:

user.jsupdater.sh (और इसे बनाने योग्य) या updater.batprefsCleaner.sh (और इसे करने योग्य बनाते हैं) या prefsCleaner.bat

- अपनी वर्तमान प्रोफ़ाइल की निर्देशिका में एक

user-overrides.js फ़ाइल बनाएँ।

- आप बस मेरे उपयोगकर्ता-ओवरराइड्स.जेएस को डाउनलोड कर सकते हैं , फिर

dom.push.userAgentID अपना वर्तमान dom.push.userAgentID दर्ज करें। dom.push.userAgentID मान दर्ज करें और आपके द्वारा आवश्यक परिवर्तन करें।

- चलाएँ

./updater.sh या updater.bat । यह user.js को अपडेट user.js और अंत में user-overrides.js की सामग्री को जोड़ देगा। - फ़ायरफ़ॉक्स से बाहर निकलें और चलाएँ

./prefsCleaner.sh या prefsCleaner.bat । यह prefs.js फ़ाइल (आपकी वर्तमान स्थिति about:config सेटिंग्स सहित) सभी सेटिंग्स को हटा देगा जो उपयोगकर्ता में उल्लिखित हैं। user.js (टिप्पणी वाले सहित)। - फ़ायरफ़ॉक्स लॉन्च करें।

Ctrl-Shift-Del और हटाएं (सभी समय):

- कुकीज़।

- कैश।

- ऑफ़लाइन वेबसाइट डेटा।

_user.js.parrot about:config में _user.js.parrot नज़र डालें about:config , _user.js.parrot पैरामीटर को "SUCCESS" पर सेट किया जाना चाहिए - अन्यथा आपके user.js में कहीं न कहीं user.js सिंटैक्स त्रुटि है।

ध्यान रखें कि हर बार फ़ायरफ़ॉक्स शुरू होने पर user.js में निर्दिष्ट सभी सेटिंग्स लागू की जाएंगी। इसलिए यदि आप उनमें से कुछ के about:config माध्यम से बदलते हैं, और फ़ायरफ़ॉक्स को पुनरारंभ करने पर इन परिवर्तनों को सहेजना चाहते हैं, तो आपको उन्हें user-overrides.js में डुप्लिकेट करने की आवश्यकता है, और फिर चलाएं। ./updater.sh या updater.bat ।

चलाने के लिए याद रखें। updater.bat को अपडेट करने के लिए ./updater.sh या updater.bat समय-समय पर (कम से कम फ़ायरफ़ॉक्स के नए संस्करण के रिलीज़ होने के बाद)। अद्यतन प्रक्रिया को प्रोजेक्ट विकी में अधिक विस्तार से वर्णित किया गया है।

मेरे पास थोड़ा मध्यम हार्डनिंग है, मुझे अधिकतम करने के लिए सब कुछ चाहिए!

खैर, इस मामले में, आगे क्या करना है:

user-overrides.js में सुरक्षा-कमजोर करने वाले परिवर्तनों को छोड़ दें।

- अनब्लॉक करने के बजाय वर्कर्स उन्हें यूमेट्रिक्स में विश्व स्तर पर लॉक करते हैं।

- टो और / या सार्वजनिक वीपीएन सेवा के माध्यम से आईपी छिपाएँ।

- गोपनीयता-उन्मुख मूल नीति एक्सटेंशन को स्थापित करें।

- छोड़ें पुनर्निर्देशन एक्सटेंशन को स्थापित करें।

- एक्सटेंशन अस्थायी कंटेनर स्थापित करें।

- फ़ायरफ़ॉक्स खोज इंजन चेतावनी, अनुशंसाएँ पढ़ें और फ़ायरफ़ॉक्स में खोज इंजन सेटिंग्स को साफ करें।

- अंतर्निहित एक्सटेंशन को / usr / lib / फ़ायरफ़ॉक्स / ब्राउज़र / सुविधाओं / से निकालें।

- UMatrix में तृतीय-पक्ष साइटों के लिए स्पूफिंग ग्लोबल रेफ़र सक्षम करें।

साइट काम नहीं करती है - किसे दोष देना है, इसे कहां ठीक करना है?

मैंने उन परिवर्तनों की एक सूची बनाई जो साइट को बाधित कर सकते हैं ताकि आप जल्दी से एक को दोष दे सकें। "()" , user.js , user-overrides.js .

- : CanvasBlocker

- Canvas 2D .

- WebGL .

- Audio API .

- history.length .

- window.name window.opener .

- DOMRect API .

- data:// .

- : CSS Exfil Protection

- : ETag Stoppa

- : Firefox Multi-Account Containers

- ( , localStorage , etc.) .

- : HTTPS Everywhere

- : Neat URL

- : uBlock Origin

- DOM .

- / url .

- popup .

- .

- pre-fetching .

- <a ping> sendBeacon .

- CSP .

- : uMatrix

- .

- mixed content .

- workers .

- Referer: .

- <noscript> .

- <a ping> sendBeacon .

- ghacks user.js

- () en-US.

- pre-fetching (, DNS, onMouseOver, etc.).

- <a ping> .

- IPv6 ( MAC, .. VPN).

- () HTTP/2 Alt-Svc: (fingerprinting).

- () /etc/hosts DNS SOCKS.

- () :visited ( ).

- () date/time picker ( ).

- cross-origin HTTP Auth ( ).

- () https- OCSP .

- SHA1 https- ( /MITM).

- Public Key Pinning ( /MITM).

- () mixed content .

- mixed content Flash.

- () (fingerprinting).

- ( ).

- cross-origin Referer: .

- DRM- .

- () OpenH264 Video Codec - WebRTC.

- () WebRTC ( IP, .. VPN).

- WebGL ( ).

- () WebGL ( ).

- screen sharing .

- canvas (fingerprinting).

- () - HTML5 media .

- window.open .

- .

- popup click dblclick.

- () workers (, Meltdown/Spectre).

- clipboard .

- beforeunload .

- asm.js ( ).

- WebAssembly .

- Intersection Observer API (, ).

- Shared Memory (Spectre).

rel=noopener target=_blank ().- hardware acceleration (fingerprinting).

- Web Audio API (fingerprinting).

- sendBeacon .

- - file:// .

- MathML ( ).

- () .

- offline cache .

- () first party isolation ( - ).

- () resist fingerprinting ( / , , , , ; ; , ; Shift Alt; etc.).

- user-overrides.js

Firefox, , , : Mozilla. , ALSA PulseAudio , PulseAudio. " , PulseAudio, " , , (, , — PulseAudio, ).

Firefox , : , FPI (first party isolation) RFP (resist fingerprinting). - Temporary Containers ( , " Hardening") — , . , . , , .

https://html5test.com HTML5 508 555 ( , user.js ) 493 ( user.js user-overrides.js ).