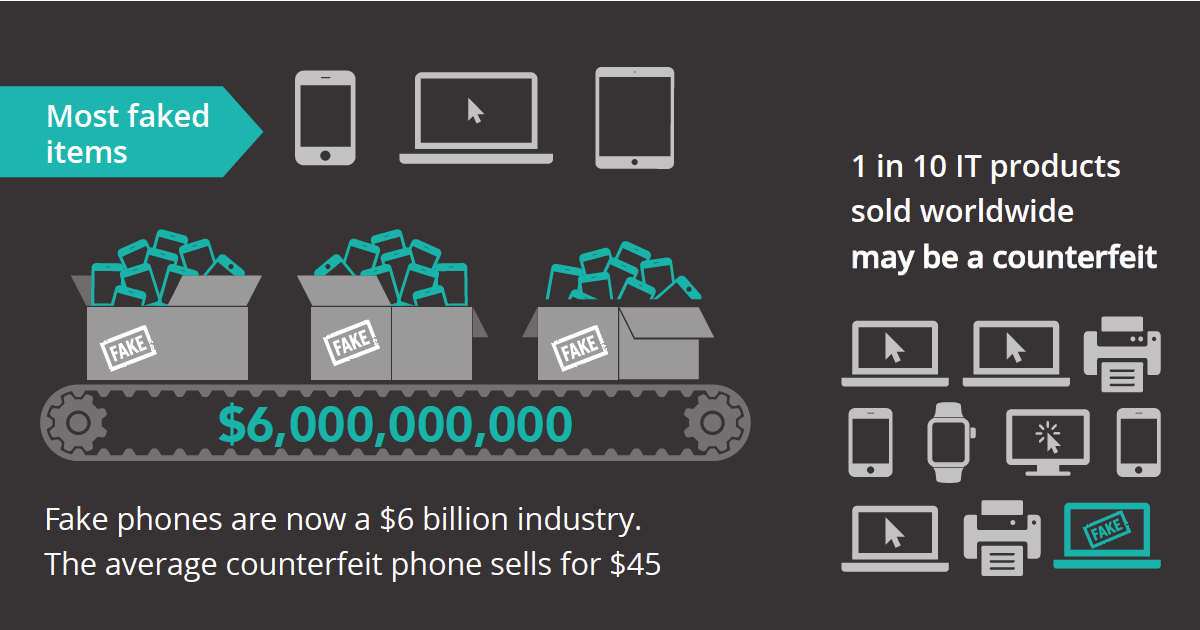

स्रोत: ऑनलाइन नकली अर्थव्यवस्था : उपभोक्ता इलेक्ट्रॉनिक्स, सीएससी द्वारा 2017 में बनाई गई एक रिपोर्ट

स्रोत: ऑनलाइन नकली अर्थव्यवस्था : उपभोक्ता इलेक्ट्रॉनिक्स, सीएससी द्वारा 2017 में बनाई गई एक रिपोर्टपिछले 10 वर्षों में, दुनिया में नकली सामानों की संख्या दोगुनी हो गई है। यह डेटा यूएस डिपार्टमेंट ऑफ होमलैंड सिक्योरिटी द्वारा 2016 (नवीनतम वर्तमान ट्रैक किए गए) में नवीनतम ईयर-एंड बौद्धिक संपदा अधिकार समीक्षा में प्रकाशित किया गया है। बहुत सी जालसाजी चीन (56%), हांगकांग (36%) और सिंगापुर (2%) से होती है। मूल सामान के निर्माताओं को गंभीर नुकसान होता है, जिनमें से कुछ इलेक्ट्रॉनिक्स बाजार पर होते हैं।

कई आधुनिक उत्पादों में इलेक्ट्रॉनिक घटक होते हैं: कपड़े, जूते, घड़ियां, आभूषण, कारें।

पिछले साल, उपभोक्ता इलेक्ट्रॉनिक्स और इलेक्ट्रॉनिक उपकरणों की अन्य सामग्रियों की रचना में अवैध नकल से प्रत्यक्ष नुकसान लगभग 0.5 ट्रिलियन डॉलर था।

इस समस्या को कैसे हल करें?

डिजिटल इलेक्ट्रॉनिक्स को अवैध नकल, संशोधन और रिवर्स इंजीनियरिंग से बचाने के विभिन्न तरीकों से हल किया जा सकता है: हार्डवेयर एन्क्रिप्शन (एईएस, आरएसए, आदि), हैशिंग (उदाहरण के लिए, SHA-256, MD-5), डिजिटल की शुरूआत वॉटरमार्क और डिज़ाइन विवरण, लेक्सिकल और फ़ंक्शनल ऑब्सफिकेशन, औपचारिक सत्यापन और अन्य में उंगलियों के निशान।

इस लेख में, हम हार्डवेयर लागतों के संदर्भ में सबसे अधिक लागत प्रभावी सुरक्षा विधियों में से एक के बारे में बात करेंगे - शारीरिक सामंजस्यपूर्ण कार्य (PUF)।

ऊपर बताए गए अधिकांश तरीकों का नुकसान महत्वपूर्ण हार्डवेयर लागत और, परिणामस्वरूप, उच्च बिजली की खपत है।

इंटरनेट ऑफ थिंग्स (IoT) की अवधारणा के उद्भव के साथ, एक एकीकृत सर्किट की एक चिप पर एक डिजिटल डिवाइस द्वारा अधिग्रहित क्षेत्र की आवश्यकताओं, साथ ही बिजली की खपत के लिए नाटकीय रूप से कम होने वाले उपकरणों के आकार के रूप में और अधिक कठोर हो जाते हैं। साल भर से।

शारीरिक असंगत कार्य (PUF)

डिजिटल उपकरणों को पहचानने और प्रमाणित करने का एक तरीका शारीरिक अयोग्य कार्य हैं, जो उपरोक्त सुरक्षा विधियों की तुलना में लागू करने के लिए अधिक किफायती हैं।

पीयूएफ क्या हैं? हमारे आस-पास की भौतिक वस्तुओं में से दो बिल्कुल समान वस्तुओं को खोजना मुश्किल है। बड़े पैमाने पर उत्पादन में भी, प्रत्येक वस्तु अशुद्धियों और दुर्घटनाओं के कारण अद्वितीय है। प्रत्येक व्यक्तिगत वस्तु की इन विशेषताओं को एक विशिष्ट पहचानकर्ता के रूप में पंजीकृत और उपयोग किया जा सकता है, एक "फिंगरप्रिंट"।

एक अच्छा उदाहरण

ऑप्टिकल PUF है । पिघले हुए कांच का एक टुकड़ा लें, इसमें हवाई बुलबुले जोड़ें, इस द्रव्यमान को ठंडा करें और इसे बराबर सलाखों में काट लें। दो बिल्कुल समान सलाखों को प्राप्त करने का मौका नगण्य है; अंदर हवा के बुलबुले असमान रूप से वितरित किए जाएंगे। हम बार (अनुरोध) पर एक लेजर बीम भेजकर, और अपवर्तन (प्रतिक्रिया) के बाद विकिरण बीम के एक अद्वितीय हस्तक्षेप पैटर्न को प्राप्त करके इन अंतरों को ठीक कर सकते हैं। नतीजतन, हम एक भौतिक असंगत फ़ंक्शन प्राप्त करते हैं जो इनपुट अनुरोध पर प्रतिक्रिया की निर्भरता का निर्धारण करेगा। बेशक, यह फ़ंक्शन एक विश्लेषणात्मक नहीं है, इसलिए न तो ऑब्जेक्ट का कानूनी मालिक और न ही कोई हमलावर इसे पहले से पता कर सकते हैं। आप केवल उत्पादों के एक बैच का परीक्षण कर सकते हैं और इनपुट और आउटपुट मानों की एक तालिका बना सकते हैं, जो वस्तुओं की प्रामाणिकता का निर्धारण करने के लिए मानदंड के रूप में काम करेगा।

इलेक्ट्रॉनिक्स की सुरक्षा के लिए पीयूएफ एकीकृत सर्किट के निर्माण के दौरान विनिर्माण प्रक्रिया विविधताओं के उपयोग पर आधारित हैं: उदाहरण के लिए, थ्रेशोल्ड वोल्टेज के लिए सटीक मान, सिग्नल प्रसार देरी, घटक संचालन की आवृत्ति, आदि। मानक डिजाइन प्रक्रिया में, इलेक्ट्रॉनिक्स डिजाइन इंजीनियर अंतिम उत्पाद पर विविधताओं के प्रभाव को कम करना चाहते हैं। पीयूएफ के लिए, इसके विपरीत, इस अनियंत्रित घटना का उपयोग एक डिजिटल डिवाइस की यादृच्छिकता और विशिष्टता को निकालने के लिए किया जाता है।

दरअसल, PUF हैश फ़ंक्शंस के हार्डवेयर कार्यान्वयन के समान है, केवल अंतर यह है कि PUF के आउटपुट मूल्य की विशिष्टता एक विशेष एकीकृत सर्किट की विशिष्टता पर आधारित है, न कि किसी गणितीय एल्गोरिथ्म पर।

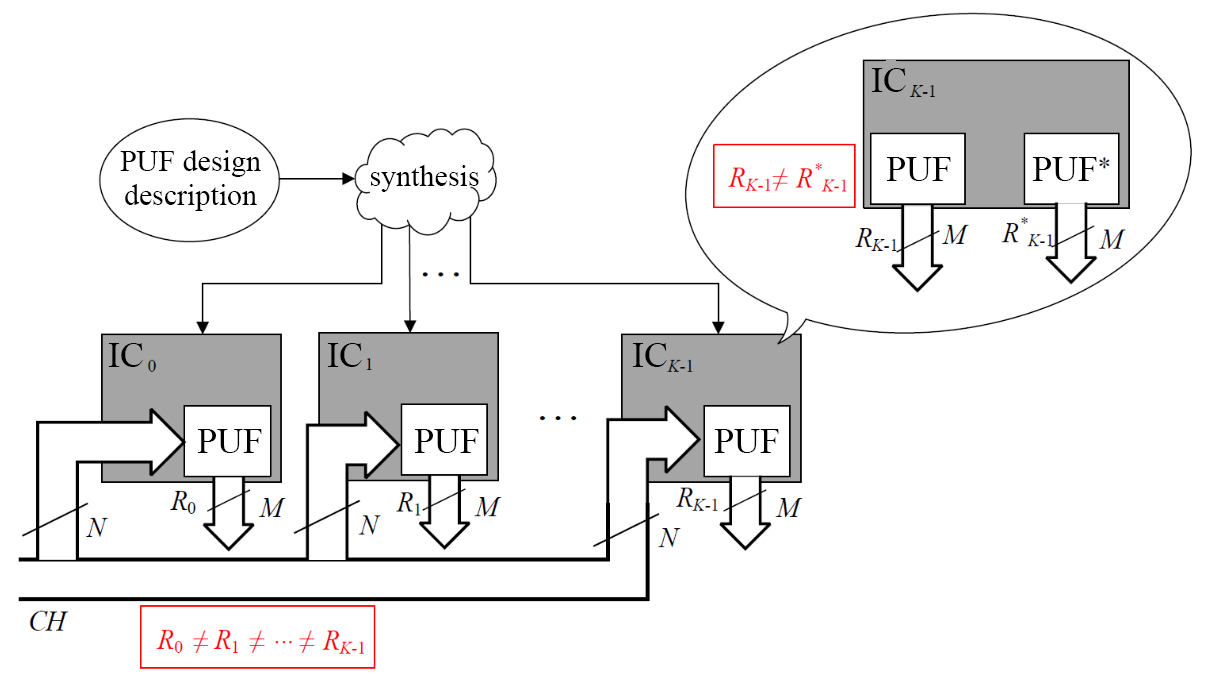

PUF इनपुट तर्क (अनुरोध) को चुनौती (CH) कहा जाता है, और आउटपुट मान प्रतिक्रिया ® है। इस तरह, कुछ एकीकृत परिपथों के लिए - ICk, चुनौतियों का सेट - {CH

0 , ..., CH

N-1 } - विशिष्ट रूप से PUF के साथ {R

0 , ..., R

N-1 } के सेट पर मैप किया जाएगा। :

चुनौती-प्रतिक्रिया जोड़े (CRP) {(CH

0 , R0), ..., (CH

N-1 , R

N-1 )} का एक सेट विशिष्ट रूप से एकीकृत सर्किट ICk की विशेषता है और इसे बिल्कुल समान डिजाइन विवरण के लिए भी कॉपी नहीं किया जा सकता है ( नीचे चित्र देखें)।

इंटर-चिप और इंटीग्रेटेड सर्किट (आईसी) की प्रति-चिप विशिष्टता

जैसा कि आरेख में दिखाया गया है, जब विभिन्न एकीकृत परिपथों पर पीयूएफ के एक समान डिजाइन विवरण को लागू करते हैं, तो एक ही चुनौतियों के लिए प्रतिक्रियाएं (आर

आई ) प्रत्येक कॉपी के लिए अद्वितीय (एक दूसरे से काफी अलग) होंगी। इस घटना को अंतर-चिप विशिष्टता कहा जाता है, यानी PUF का उपयोग करके एक दूसरे से एकीकृत सर्किट को अलग करने की क्षमता। पहचान करने के लिए एकल चिप पर PUF की समान वास्तविकताओं का उपयोग करते समय, उदाहरण के लिए, बौद्धिक संपदा (IP) के विभिन्न घटकों, प्रति चिप विशिष्टता की घटना देखी जाती है। चूंकि चिप के अंदर पीयूएफ के अहसास कम से कम उनकी आपसी व्यवस्था में अलग-अलग होते हैं, प्रति-चिप विशिष्टता या चिप-अद्वितीय हस्ताक्षर, एक नियम के रूप में, अंतर-चिप एक से अधिक स्पष्ट हैं।

पीयूएफ और उनके उपयोग के मौजूदा कार्यान्वयन

वर्तमान में, कई PUF क्रियान्वयन आधारित हैं:

- संकेत प्रसार देरी । चुनौतियों के द्विआधारी मूल्य का उपयोग करते हुए, सममित पथ का कॉन्फ़िगरेशन सेट किया जाता है, जिसके साथ एक संकेत की कई प्रतियां वितरित की जाती हैं। PUF की प्रतिक्रिया प्रसार संकेत देरी की तुलना का परिणाम है।

- घटकों की आवृत्ति । इस PUF का आधार एक अद्वितीय आवृत्ति के साथ समान घटकों के जोड़े की तुलना है। चुनौतियां विभिन्न घटकों के अनुक्रमित जोड़े के सभी प्रकार हैं, और प्रतिक्रियाएं उनके काम की आवृत्ति की तुलना करने का परिणाम हैं।

- स्मृति की स्थिति । स्थिर भंडारण उपकरणों (SRAM) की स्थिति को शक्ति-अप और / या रीसेट करने के परिणामस्वरूप, मूल रूप से प्रत्येक मेमोरी तत्वों (0 या 1) में संग्रहीत मान अद्वितीय और यादृच्छिक है। इस पीयूएफ के लिए चुनौती चालू / बंद है, और प्रतिक्रिया प्रत्येक स्मृति तत्वों की देखी गई स्थिति है जो एकीकृत सर्किट को विशिष्ट रूप से चिह्नित करती है जिस पर पीयूएफ लागू होता है।

- CMOS इमेज सेंसर । एक सहज मैट्रिक्स (इमेज सेंसर) की मदद से बनाई गई प्रत्येक छवि में एक निरंतर शोर घटक होता है जो कार्यान्वित मैट्रिक्स की विशिष्टता को दर्शाता है। इस पीयूएफ के संचालन का सिद्धांत केवल अंतर के साथ आवृत्तियों की तुलना के आधार पर पीयूएफ के समान है कि मैट्रिक्स के प्रत्येक तत्व के दहलीज वोल्टेज के मूल्यों के अनुसार तुलना की जाती है।

- ट्रांजिस्टर दहलीज वोल्टेज । इस प्रकार का पीयूएफ केवल एक एनालॉग के रूप में लागू किया जा सकता है क्योंकि इस मामले में एक इंजीनियर की दहलीज वोल्टेज मूल्यों तक पहुंच है। इस पीयूएफ का आधार, आवृत्तियों के आधार पर पीयूएफ की तरह, एकीकृत सर्किट में उपयोग किए जाने वाले कई ट्रांजिस्टर की विशेषताओं की तुलना है।

- वर्तमान दर्पण पीयूएफ की यह कक्षा वर्तमान दर्पणों की एक सरणी के कार्यान्वयन पर आधारित है। इस सरणी के नोड्स पर वोल्टेज मान विशिष्ट सर्किट को विशिष्ट रूप से चिह्नित करते हैं। इस मामले में चुनौती, तत्वों के कॉलम और पंक्तियों की संख्या है, जो वोल्टेज मूल्यों की आप तुलना करना चाहते हैं। तदनुसार, प्रतिक्रिया एक थ्रेशोल्ड मान के साथ नोड्स की एक जोड़ी में वोल्टेज अंतर की तुलना करने का परिणाम है।

- स्मार्टफोन स्क्रीन पर बाहरी दबाव । इस कार्यान्वयन में, पीयूएफ की चुनौती एक उपयोगकर्ता कार्रवाई है जो एक निश्चित पैटर्न (स्मार्टफ़ोन में ग्राफिक कुंजी की तरह) के अनुसार स्क्रीन पर उंगली घुमाती है। स्मार्टफोन स्क्रीन पर उपयोगकर्ता के दबाव के मूल्यों के आधार पर, एक अद्वितीय प्रतिक्रिया मूल्य की गणना की जाती है जो उपयोगकर्ता और स्मार्टफोन की विशेषता है और इस प्रकार इसका उपयोग प्रमाणीकरण के लिए किया जा सकता है।

- कागज की संरचना । पीयूएफ का यह कार्यान्वयन विनिर्माण प्रक्रिया के दौरान भिन्नताओं के कारण कागज संरचना की विशिष्टता पर आधारित है। तदनुसार, एक निश्चित पेपर माध्यम का उपयोग अद्वितीय क्रिप्टोग्राफ़िक कुंजियों के स्रोत के रूप में किया जा सकता है।

जैसा कि ऊपर दिखाया गया है, PUF की एक विस्तृत विविधता है जो डिजिटल उपकरणों और अन्य तकनीकों (ऑप्टिकल, चुंबकीय, पेपर, आदि) का उपयोग करके दोनों पर लागू की जा सकती है।

2008 में PUF का पहला व्यावसायिक कार्यान्वयन रेडियो फ्रीक्वेंसी आइडेंटिफ़ायर था जिसे वेरायो कंपनी द्वारा निर्मित किया गया था। इसके अलावा, वर्तमान में, कई FPGA निर्माता - उदाहरण के लिए,

Xilinx और

Altera (Intel) - एम्बेडेड गैर-क्लोनिंग FPGA पहचानकर्ता के रूप में PUF का उपयोग करते हैं।

चूंकि PUF को क्रिप्टोग्राफ़िक प्राइमेटिव (यादृच्छिक संख्या जनरेटर, अद्वितीय पहचानकर्ता, हार्डवेयर हैश फ़ंक्शन) के रूप में उपयोग किया जाता है, कई निर्माता घुसपैठियों से अपने सुरक्षा प्रोटोकॉल के कार्यान्वयन के विवरण को गुप्त रखने के लिए PUF के उपयोग का खुलासा नहीं करते हैं।

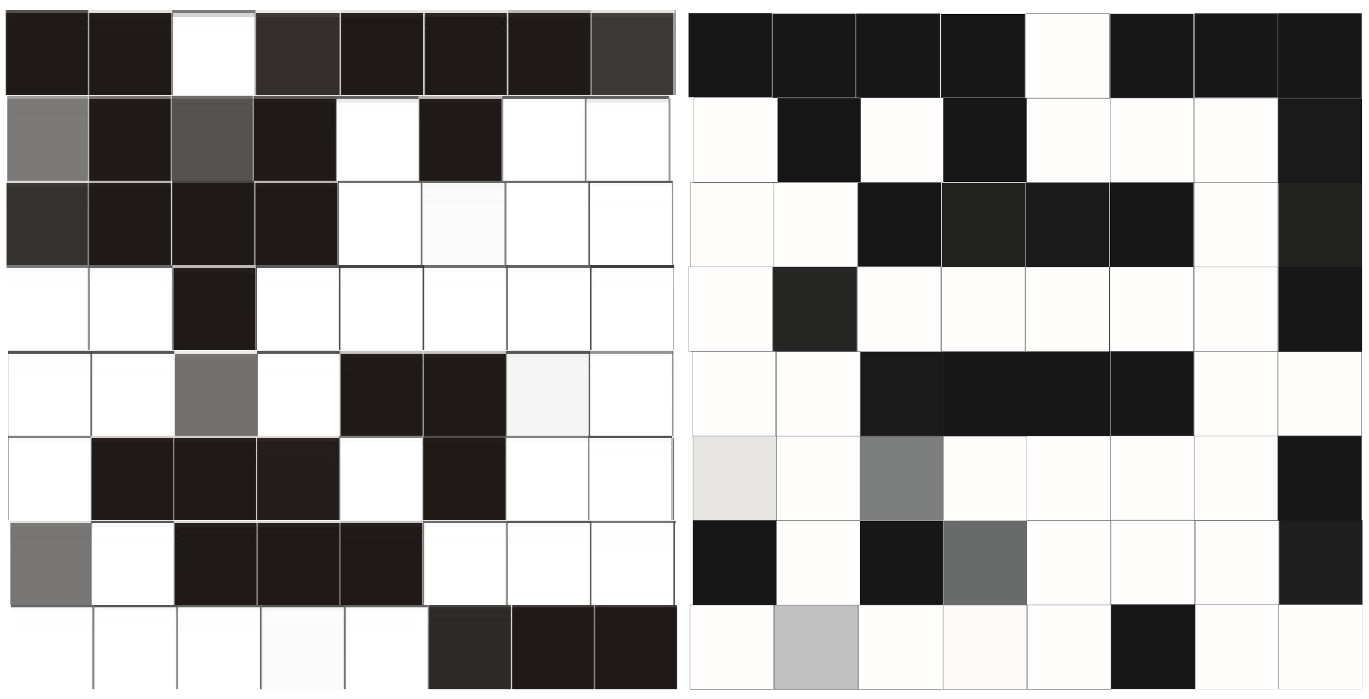

PUF आधारित मेमोरी (SRAM) का उदाहरण

PUF के एक उदाहरण के रूप में, हम Xilinx संयमी 3E FPGA का उपयोग करके मेमोरी के आधार पर

PUF के कार्यान्वयन का उपयोग करेंगे, जो Digilent Nexys-2 विकास बोर्ड का हिस्सा है। मेमोरी एलिमेंट एमुलेशन को एक बिस्टेबल एलिमेंट के रूप में लागू किया गया था, और उसी कॉन्फ़िगरेशन फ़ाइल का उपयोग करके FPGA को रीप्रोग्राम करके मॉडल को बंद / बंद कर दिया गया था।

नीचे दिया गया आंकड़ा दो समान FPGAs के पहचानकर्ताओं को दिखाता है, जो एक ही बिट फ़ाइल के साथ उनकी प्रोग्रामिंग के परिणामस्वरूप प्राप्त किया गया है। काला रंग "स्मृति तत्वों" को दर्शाता है जो 100 रिप्रोग्रामिंग के परिणामस्वरूप 0 के मान को बनाए रखता है, सफेद रंग 1. के मूल्य को दर्शाता है। ग्रे के रंग वे हैं जो लॉन्च से लॉन्च तक के मूल्य को बदलते हैं। तदनुसार, "तत्व" रंग में जितना अधिक काला होता है, उतने ही अधिक मूल्य रिप्रोग्रामिंग के परिणामस्वरूप उत्पन्न होते हैं।

दो समान FPGAs के 64-बिट पहचानकर्ता

जैसा कि आकृति से देखा गया है, "मेमोरी कार्ड" विधि काफी भिन्न है: 64-बिट पहचानकर्ताओं के लिए हैमिंग की दूरी लगभग 20 है। तदनुसार, पहचानकर्ता के अलग-अलग FPGAs पर समान होने की संभावना 0.01 से कम है। उपरोक्त "मेमोरी कार्ड" का उपयोग दो तरीकों से किया जा सकता है: एफपीजीए की पहचान करने और गैर-स्थायी तत्वों की उपस्थिति के कारण यादृच्छिकता के स्रोत के रूप में।

विश्वसनीय पहचान में

त्रुटि सुधार कोड (ECC) के उपयोग की आवश्यकता होगी "मनाया मेमोरी कार्ड।" इस लेख के भीतर, हमने

बहुमत चयन विधि का उपयोग किया। यादृच्छिक संख्या जनरेटर को लागू करने के लिए, इसके विपरीत, उन "स्मृति तत्वों" की यादृच्छिकता के "प्रजनन" की आवश्यकता होती है जिनके मूल्य अस्थिर हैं। इस उद्देश्य के लिए, हमने हानि विश्लेषण संपीड़न एल्गोरिथम के रूप में हस्ताक्षर विश्लेषण का उपयोग किया। मानक हैशिंग एल्गोरिदम (उदाहरण के लिए, SHA-256) का उपयोग भी किया जा सकता है यदि हार्डवेयर लागत की कमी बहुत तंग नहीं है।

मौजूदा समस्याओं और संभावनाओं के लिए PUF

इस अवधारणा की सापेक्ष नवीनता के बावजूद, इस वर्ष PUF शब्द अपना 17 वां जन्मदिन मना रहा है।

इस समय के दौरान, वैज्ञानिक समुदाय पहले से ही पीयूएफ की समस्याओं और संभावित अनुप्रयोगों दोनों का अध्ययन करने में कामयाब रहे हैं।

मुख्य समस्याओं में से एक, जिसे मेमोरी के आधार पर PUF के उदाहरण द्वारा प्रदर्शित किया जाता है, कुछ मूल्यों की अस्थिरता है, जो बदले में, एक इंजीनियर को त्रुटि सुधार कोड और अधिक विश्वसनीय PUF आर्किटेक्चर का उपयोग करने के लिए मजबूर करती है।

दूसरी ओर, बहुत अधिक स्थिरता पीयूएफ को मशीन सीखने के तरीकों का उपयोग करके क्रिप्टोग्राफिक हमले के जोखिम में डालती है, अर्थात निर्माण पर्याप्त रूप से सटीक है - पीयूएफ के 95% से अधिक गणितीय मॉडल, जो शुरू में (2010 तक) असंभव माना जाता था वैज्ञानिक समुदाय।

फिर भी, एक क्रिप्टोग्राफिक आदिम के रूप में आधुनिक वाणिज्यिक अनुप्रयोगों में पीयूएफ का उपयोग नए पीयूएफ आर्किटेक्चर की तलाश में इस क्षेत्र में शोध के वादे के साथ-साथ मौजूदा कार्यान्वयन की विशेषताओं में सुधार करता है।