सभी को नमस्कार! मैं DataLine साइबरस्पेस सेंटर का नेतृत्व करता हूं। ग्राहक क्लाउड में या भौतिक अवसंरचना पर 152-the की आवश्यकताओं को पूरा करने का कार्य करते हैं।

लगभग हर परियोजना में, इस कानून के आसपास के मिथकों को खत्म करने के लिए शैक्षिक कार्य करना आवश्यक है। मैंने सबसे आम गलत धारणाओं को संकलित किया है जो व्यक्तिगत डेटा ऑपरेटर के बजट और तंत्रिका तंत्र के लिए बहुत अधिक खर्च कर सकता है। तुरंत एक आरक्षण करें कि राज्य नियंत्रक (जीआईएस) के मामले राज्य के रहस्यों, केआईआई आदि से निपटने के मामले इस लेख के दायरे से बाहर रहेंगे।

मिथक 1. मैंने एक एंटीवायरस, एक फ़ायरवॉल, बाड़ के चारों ओर फंसे रैक लगाए। क्या मैं कानून का पालन कर रहा हूं?

152-but - सिस्टम और सर्वर की सुरक्षा के बारे में नहीं, बल्कि संस्थाओं के व्यक्तिगत डेटा की सुरक्षा के बारे में। इसलिए, 152-एफजेड के साथ अनुपालन एक एंटीवायरस के साथ शुरू नहीं होता है, लेकिन बड़ी संख्या में कागज और संगठनात्मक मुद्दों के साथ।

मुख्य निरीक्षक, रोस्कोम्नाडज़ोर, सुरक्षा के तकनीकी साधनों की उपलब्धता और स्थिति पर नहीं, बल्कि व्यक्तिगत डेटा (पीडी) के प्रसंस्करण के लिए कानूनी आधार पर देखेंगे:

- किस उद्देश्य से आप व्यक्तिगत डेटा एकत्र करते हैं;

- क्या आप अपने उद्देश्यों के लिए आवश्यक से अधिक एकत्र करते हैं?

- व्यक्तिगत डेटा कितना स्टोर करें;

- क्या व्यक्तिगत डेटा को संसाधित करने के लिए कोई नीति है;

- क्या आप पीडी के प्रसंस्करण के लिए, सीमा पार हस्तांतरण के लिए, तीसरे पक्ष द्वारा प्रसंस्करण के लिए सहमति एकत्र करते हैं, आदि।

इन सवालों के जवाब, साथ ही प्रक्रियाओं को स्वयं, संबंधित दस्तावेजों में दर्ज किया जाना चाहिए। व्यक्तिगत डेटा ऑपरेटर को क्या तैयार करने की आवश्यकता है, इसकी पूरी सूची यहां दी गई है:

- व्यक्तिगत डेटा के प्रसंस्करण के लिए सहमति का एक मानक रूप (ये पत्रक हैं जो अब हम लगभग हर जगह साइन करते हैं जहां हम अपना नाम, पास डेटा छोड़ते हैं)।

- व्यक्तिगत डेटा के प्रसंस्करण के बारे में ऑपरेटर नीति (पंजीकरण के लिए सिफारिशें हैं)।

- पीडी प्रसंस्करण के आयोजन के लिए जिम्मेदार व्यक्ति की नियुक्ति पर आदेश।

- पीडी प्रसंस्करण के आयोजन के लिए जिम्मेदार व्यक्ति का नौकरी विवरण।

- आंतरिक नियंत्रण के नियम और (या) कानून की आवश्यकताओं के साथ पीडी प्रसंस्करण के अनुपालन का ऑडिट।

- व्यक्तिगत डेटा सूचना प्रणाली (ISPDn) की सूची।

- विषय को उसकी पीडी तक पहुंच प्रदान करने की प्रक्रिया।

- घटना की जांच के नियम।

- व्यक्तिगत डेटा के प्रसंस्करण के लिए श्रमिकों के प्रवेश पर आदेश।

- नियामकों के साथ बातचीत के नियम।

- ILV अधिसूचना, आदि

- पीडी प्रसंस्करण आदेश फार्म।

- ISPD खतरा मॉडल

इन मुद्दों को हल करने के बाद, आप विशिष्ट उपायों और तकनीकी साधनों के चयन के साथ आगे बढ़ सकते हैं। आपको जिन लोगों की आवश्यकता होगी, वे सिस्टम, उनकी कार्य स्थितियों और वर्तमान खतरों पर निर्भर करते हैं। लेकिन उस पर और बाद में।

वास्तविकता: कानून का अनुपालन कुछ प्रक्रियाओं की स्थापना और पालन है, पहली जगह में, और केवल दूसरे में - विशेष तकनीकी साधनों का उपयोग।

मिथक 2. मैं व्यक्तिगत डेटा को क्लाउड में संग्रहीत करता हूं, एक डेटा सेंटर जो 152-एफजेड की आवश्यकताओं को पूरा करता है। अब वे कानून लागू करने के लिए जिम्मेदार हैं।

जब आप व्यक्तिगत डेटा के संग्रहण को क्लाउड प्रदाता या डेटा केंद्र में आउटसोर्स करते हैं, तो आप व्यक्तिगत डेटा ऑपरेटर नहीं रहेंगे।

हम कानून की परिभाषा में मदद के लिए कहते हैं:

व्यक्तिगत डेटा को संसाधित करना - किसी भी कार्रवाई (ऑपरेशन) या कार्यों के सेट (संचालन) ने स्वचालन टूल का उपयोग करके या व्यक्तिगत डेटा के साथ ऐसे उपकरणों का उपयोग किए बिना, जिसमें संग्रह, रिकॉर्डिंग, सिस्टमैटिज़ेशन, संचय, भंडारण, स्पष्टीकरण (अद्यतन करना, बदलना), पुनर्प्राप्ति, शामिल हैं। उपयोग, स्थानांतरण (वितरण, प्रावधान, पहुंच), निजीकरण, अवरुद्ध करना, हटाना, व्यक्तिगत डेटा का विनाश।

स्रोत: अनुच्छेद 3, 152-एफजेडइन सभी कार्यों में से, सेवा प्रदाता व्यक्तिगत डेटा के भंडारण और विनाश के लिए जिम्मेदार है (जब ग्राहक उसके साथ अनुबंध समाप्त करता है)। बाकी सब कुछ व्यक्तिगत डेटा के ऑपरेटर द्वारा प्रदान किया जाता है। इसका अर्थ है कि ऑपरेटर, और सेवा प्रदाता नहीं, व्यक्तिगत डेटा को संसाधित करने के लिए नीति निर्धारित करता है, अपने ग्राहकों से व्यक्तिगत डेटा को संसाधित करने, व्यक्तिगत डेटा के रिसाव के मामलों को रोकने और जांच करने के लिए सहमति प्राप्त करता है, और इसी तरह।

इसलिए, व्यक्तिगत डेटा के ऑपरेटर को अभी भी ऊपर सूचीबद्ध दस्तावेजों को इकट्ठा करना चाहिए और अपने ISPDn की सुरक्षा के लिए संगठनात्मक और तकनीकी उपाय करना चाहिए।

आमतौर पर, प्रदाता ऑपरेटर की बुनियादी ढांचे के स्तर पर कानून की आवश्यकताओं के अनुपालन को सुनिश्चित करने में मदद करता है जहां ऑपरेटर की ISPD स्थित होगी: उपकरण रैक या क्लाउड। वह दस्तावेजों का एक पैकेज भी इकट्ठा करता है, 152-एफजेड के अनुसार बुनियादी ढांचे के अपने टुकड़े के लिए संगठनात्मक और तकनीकी उपाय करता है।

कुछ प्रदाता कागजी कार्रवाई में मदद करते हैं और खुद को आईएसपीडी के लिए सुरक्षा के तकनीकी साधन प्रदान करते हैं, अर्थात, बुनियादी ढांचे से ऊपर का स्तर। ऑपरेटर इन कार्यों को आउटसोर्स भी कर सकता है, लेकिन कानून के तहत जिम्मेदारी और दायित्व गायब नहीं होते हैं।

वास्तविकता: किसी प्रदाता या डेटा सेंटर की सेवाओं का उल्लेख करते हुए, आप उसे व्यक्तिगत डेटा ऑपरेटर के कर्तव्यों में स्थानांतरित नहीं कर सकते हैं और जिम्मेदारी से छुटकारा पा सकते हैं। यदि प्रदाता आपसे यह वादा करता है, तो वह इसे हल्के ढंग से रखने के लिए, अपमानजनक है।

मिथक 3. मेरे पास दस्तावेजों और उपायों का आवश्यक पैकेज है। मैं प्रदाता के साथ व्यक्तिगत डेटा संग्रहीत करता हूं, जो 152-the के अनुपालन का वादा करता है। क्या सब कुछ ओपनवर्क में है?

हां, यदि आप आदेश पर हस्ताक्षर करना नहीं भूले। कानून के अनुसार, ऑपरेटर व्यक्तिगत डेटा के प्रसंस्करण को किसी अन्य व्यक्ति को सौंप सकता है, उदाहरण के लिए, एक ही सेवा प्रदाता को। एक आदेश एक प्रकार का समझौता है, जो यह बताता है कि सेवा प्रदाता ऑपरेटर के व्यक्तिगत डेटा के साथ क्या कर सकता है।

ऑपरेटर को व्यक्तिगत डेटा के विषय की सहमति के साथ किसी अन्य व्यक्ति को व्यक्तिगत डेटा के प्रसंस्करण का अधिकार देने का अधिकार है, जब तक कि संघीय कानून द्वारा अन्यथा प्रदान नहीं किया जाता है, उस व्यक्ति के साथ किसी राज्य या नगरपालिका अनुबंध सहित, या संबंधित अधिनियम के राज्य या नगरपालिका निकाय द्वारा अपनाई गई प्रक्रिया के आधार पर (बाद में - आदेश) ऑपरेटर)। एक व्यक्ति जो ऑपरेटर की ओर से व्यक्तिगत डेटा संसाधित करता है, उसे इस संघीय कानून द्वारा प्रदान किए गए व्यक्तिगत डेटा के प्रसंस्करण के लिए सिद्धांतों और नियमों का पालन करना आवश्यक है।

स्रोत: क्लॉज 3, अनुच्छेद 6, 152-एफजेडव्यक्तिगत डेटा की गोपनीयता की रक्षा करने और निर्दिष्ट आवश्यकताओं के अनुसार उनकी सुरक्षा सुनिश्चित करने के लिए प्रदाता का दायित्व तुरंत तय किया गया है:

ऑपरेटर के निर्देशों को व्यक्तिगत डेटा को संसाधित करने वाले व्यक्ति द्वारा व्यक्तिगत डेटा, और प्रसंस्करण के उद्देश्य से व्यक्तिगत डेटा के साथ कार्यों (संचालन) की सूची निर्धारित करनी चाहिए, ऐसे व्यक्ति का दायित्व व्यक्तिगत डेटा की गोपनीयता बनाए रखने और उनके प्रसंस्करण के दौरान व्यक्तिगत सुरक्षा सुनिश्चित करना है। इस संघीय कानून के अनुच्छेद 19 के अनुसार संसाधित व्यक्तिगत डेटा की सुरक्षा के लिए आवश्यकताओं को निर्दिष्ट करना चाहिए।

स्रोत: क्लॉज 3, अनुच्छेद 6, 152-एफजेडइसके लिए, प्रदाता ऑपरेटर के लिए जिम्मेदार है, और व्यक्तिगत डेटा के विषय के लिए नहीं:

यदि ऑपरेटर व्यक्तिगत डेटा के प्रसंस्करण को किसी अन्य व्यक्ति को सौंपता है, तो ऑपरेटर निर्दिष्ट व्यक्ति के कार्यों के लिए व्यक्तिगत डेटा विषय के लिए जिम्मेदार होता है। एक व्यक्ति जो ऑपरेटर की ओर से व्यक्तिगत डेटा संसाधित करता है, ऑपरेटर के लिए जिम्मेदार है।

स्रोत: 152-FZआदेश में व्यक्तिगत डेटा की सुरक्षा सुनिश्चित करने के लिए दायित्व निर्दिष्ट करना भी महत्वपूर्ण है:

सूचना प्रणाली में उनके प्रसंस्करण के दौरान व्यक्तिगत डेटा की सुरक्षा इस प्रणाली के ऑपरेटर द्वारा सुनिश्चित की जाती है, जो व्यक्तिगत डेटा (बाद में ऑपरेटर के रूप में संदर्भित) को संसाधित करता है, या ऐसे व्यक्ति द्वारा जो इस व्यक्ति के साथ अनुबंध के आधार पर ऑपरेटर की ओर से व्यक्तिगत डेटा संसाधित करता है (बाद में अधिकृत व्यक्ति के रूप में संदर्भित किया जाता है)। ऑपरेटर और अधिकृत व्यक्ति के बीच अनुबंध को अधिकृत व्यक्ति के दायित्व के लिए प्रदान करना चाहिए जब वे व्यक्तिगत डेटा की सुरक्षा सुनिश्चित करने के लिए जब उन्हें सूचना प्रणाली में संसाधित किया जाता है।

स्रोत: 1 नवंबर 2012 के रूसी संघ की सरकार की डिक्री 1119 नंबरवास्तविकता: यदि आप प्रदाता को व्यक्तिगत डेटा देते हैं, तो आदेश पर हस्ताक्षर करें। आदेश में, व्यक्तिगत विषयों की सुरक्षा सुनिश्चित करने के लिए आवश्यकता को इंगित करें। अन्यथा, आप किसी तीसरे पक्ष को व्यक्तिगत डेटा प्रोसेसिंग कार्य के हस्तांतरण के बारे में कानून का अनुपालन नहीं करते हैं और प्रदाता 152-एफजेड के अनुपालन के बारे में आपको कुछ भी नहीं देना है।

मिथक 4. मोसाद मुझ पर जासूसी करता है, या मेरे पास निश्चित रूप से यूजेड -1 है

कुछ ग्राहक आग्रहपूर्वक साबित करते हैं कि उनके पास आईएसपीडी सुरक्षा स्तर 1 या 2 है। अक्सर ऐसा नहीं होता है। ऐसा क्यों होता है, यह पता लगाने के लिए मैटरियल को याद करें।

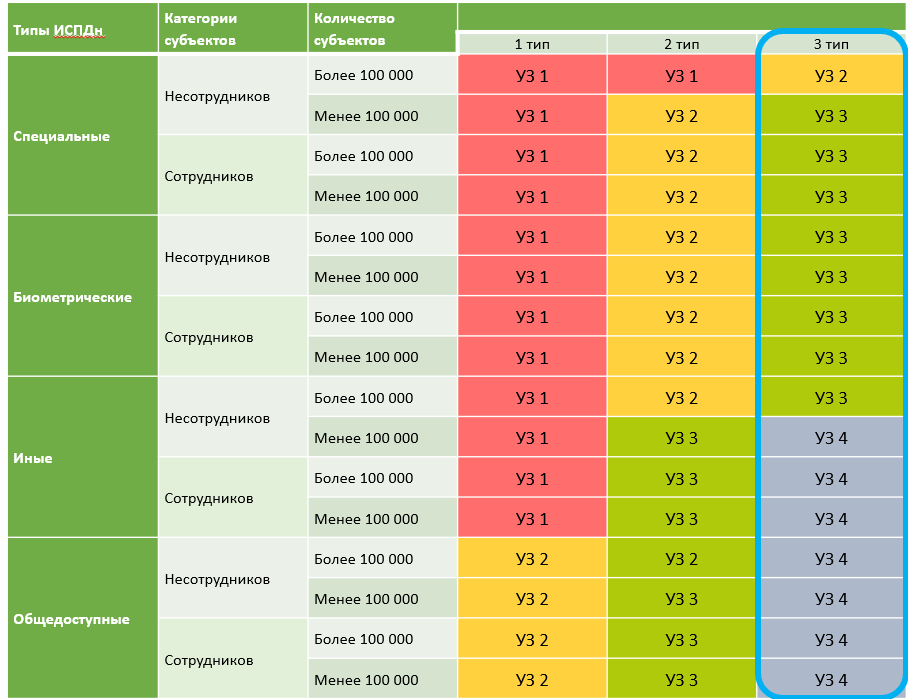

KM, या सुरक्षा स्तर, यह निर्धारित करता है कि आप व्यक्तिगत डेटा की सुरक्षा क्या करेंगे।

निम्नलिखित बिंदु सुरक्षा के स्तर को प्रभावित करते हैं:

- व्यक्तिगत डेटा का प्रकार (विशेष, बॉयोमीट्रिक, सार्वजनिक और अन्य);

- व्यक्तिगत डेटा किसका है - व्यक्तिगत डेटा ऑपरेटर के कर्मचारी या गैर-कर्मचारी;

- व्यक्तिगत डेटा विषयों की संख्या - कम से कम 100 हजार

- वास्तविक खतरों के प्रकार।

1 नवंबर, 2012 नंबर 1119 के रूसी संघ की सरकार की डिक्री द्वारा हमें कई प्रकार के खतरों के बारे में बताया गया है। यहाँ मानव भाषा में मेरे मुफ्त अनुवाद के साथ प्रत्येक का वर्णन है।

सूचना प्रणाली के लिए पहले प्रकार के खतरे प्रासंगिक हैं यदि, इसके लिए, सूचना प्रणाली में उपयोग किए जाने वाले सिस्टम सॉफ्टवेयर में अघोषित (अघोषित) क्षमताओं की उपस्थिति से संबंधित खतरे भी इसके लिए प्रासंगिक हैं।यदि आप इस प्रकार के खतरे को प्रासंगिक मानते हैं, तो आप दृढ़ता से मानते हैं कि CIA, MI-6 या MOSSAD एजेंटों ने आपके ISPD से विशिष्ट संस्थाओं के व्यक्तिगत डेटा को चुराने के लिए ऑपरेटिंग सिस्टम में एक बुकमार्क रखा है।

सूचना प्रणाली के लिए 2 प्रकार के खतरे प्रासंगिक हैं यदि, इसके लिए, सूचना प्रणाली में उपयोग किए जाने वाले एप्लिकेशन सॉफ़्टवेयर में अस्वाभाविक (अघोषित) क्षमताओं की उपस्थिति से संबंधित खतरे भी इसके लिए प्रासंगिक हैं।यदि आपको लगता है कि दूसरे प्रकार के खतरे आपके मामले हैं, तो आप सो रहे हैं और देखें कि सीआईए, एमआई -6, मोसाद, एक दुष्ट अकेला हैकर या एक समूह के समान एजेंट विशेष रूप से शिकार करने के लिए कुछ कार्यालय सॉफ़्टवेयर पैकेज में बुकमार्क कैसे रखे हैं। आपके व्यक्तिगत डेटा के लिए। हां, एक संदिग्ध एप्लिकेशन सॉफ़्टवेयर है जैसे μTorrent, लेकिन आप स्थापना के लिए अनुमत सॉफ़्टवेयर की एक सूची बना सकते हैं और उपयोगकर्ताओं के साथ एक समझौते पर हस्ताक्षर कर सकते हैं, उपयोगकर्ताओं को स्थानीय व्यवस्थापक अधिकार नहीं देते, आदि।

सूचना प्रणाली के लिए तीसरे प्रकार के खतरे प्रासंगिक होते हैं यदि इसके लिए खतरा हो जो सिस्टम में अघोषित (अघोषित) क्षमताओं की उपस्थिति से संबंधित नहीं हैं और सूचना प्रणाली में उपयोग किए जाने वाले एप्लिकेशन सॉफ़्टवेयर इसके लिए प्रासंगिक हैं।टाइप 1 और 2 के खतरे आपको सूट नहीं करते हैं, जिसका अर्थ है कि आप यहां हैं।

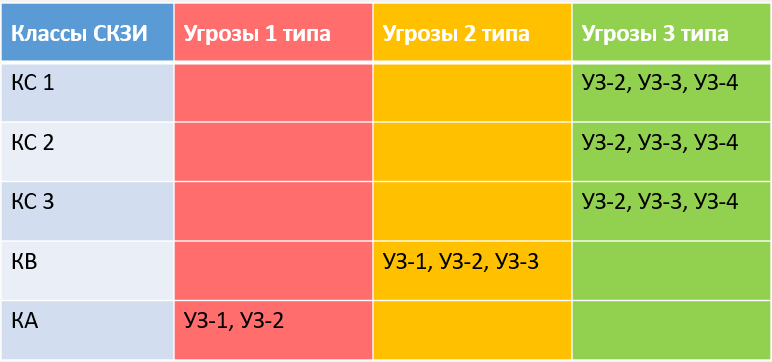

हमने खतरों के प्रकारों को सुलझा लिया, अब हम देख रहे हैं कि हमारे आईएसपीडी के पास किस स्तर की सुरक्षा होगी।

तालिका 1 नवंबर, 2012 संख्या 1119 के रूसी संघ की सरकार की डिक्री में निर्धारित पत्राचार पर आधारित है।

तालिका 1 नवंबर, 2012 संख्या 1119 के रूसी संघ की सरकार की डिक्री में निर्धारित पत्राचार पर आधारित है।यदि हमने तीसरे प्रकार के तत्काल खतरों को चुना है, तो ज्यादातर मामलों में हमारे पास UZ-3 होगा। एकमात्र अपवाद जब टाइप 1 और 2 के खतरे प्रासंगिक नहीं हैं, लेकिन सुरक्षा का स्तर अभी भी उच्च होगा (UZ-2) ऐसी कंपनियां हैं जो 100,000 से अधिक की राशि में गैर-कर्मचारियों के विशेष व्यक्तिगत डेटा की प्रक्रिया करती हैं। उदाहरण के लिए, मेडिकल मैथोडिक्स और रेंडरिंग में लगी कंपनियां। चिकित्सा सेवाएं।

UZ-4 भी है, और यह मुख्य रूप से उन कंपनियों में पाया जाता है जिनका व्यवसाय गैर-कर्मचारियों, अर्थात् ग्राहकों या ठेकेदारों के व्यक्तिगत डेटा के प्रसंस्करण से संबंधित नहीं है, या व्यक्तिगत डेटाबेस छोटा है।

सुरक्षा के स्तर के साथ इसे ज़्यादा नहीं करना इतना महत्वपूर्ण क्यों है? सब कुछ सरल है: सुरक्षा का स्तर सुनिश्चित करने के लिए उपायों और सुरक्षा के साधनों का एक सेट इस पर निर्भर करेगा। अल्ट्रासाउंड जितना अधिक होगा, उतना ही संगठनात्मक और तकनीकी रूप से करने की आवश्यकता होगी (पढ़ें: जितना अधिक पैसा और नसों को आपको खर्च करना होगा)।

यहाँ, उदाहरण के लिए, सुरक्षा उपायों का सेट उसी PP-1119 के अनुसार बदल रहा है।

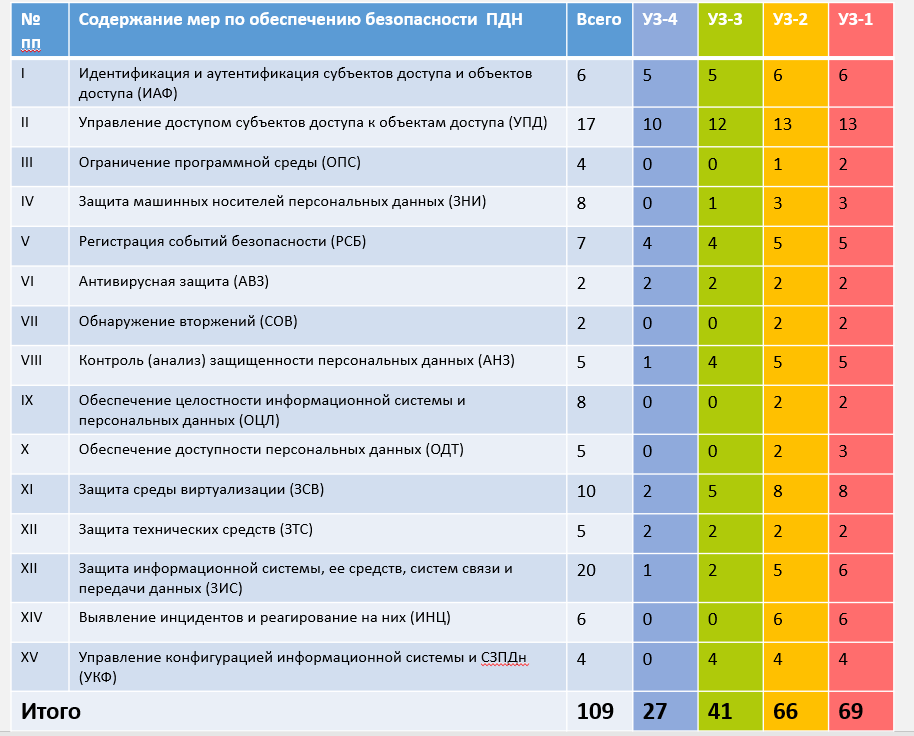

अब हम यह देख रहे हैं कि सुरक्षा के चुने हुए स्तर के आधार पर, आवश्यक उपायों की सूची

रूस के एफएसटीईसी नंबर 21/2/18/2013 के आदेश के अनुसार बदल रही है

। इस दस्तावेज़ में एक लंबा परिशिष्ट है, जहाँ आवश्यक उपायों का निर्धारण किया जाता है। उनमें से 109 हैं, प्रत्येक केएम के लिए, अनिवार्य उपायों की पहचान की जाती है और "+" चिह्न के साथ चिह्नित किया जाता है - वे नीचे दी गई तालिका में सटीक गणना करते हैं। यदि आप केवल उन सभी को छोड़ देते हैं जो UZ-3 के लिए आवश्यक हैं, तो आपको 41 मिलते हैं।

वास्तविकता:

वास्तविकता: यदि आप ग्राहकों के विश्लेषण या बायोमेट्रिक्स एकत्र नहीं करते हैं, तो आप सिस्टम और एप्लिकेशन सॉफ़्टवेयर में बुकमार्क के

बारे में

पागल नहीं हैं, तो सबसे अधिक संभावना है कि आपके पास UZ-3 है। उसके लिए संगठनात्मक और तकनीकी उपायों की एक सूची है जिसे वास्तव में लागू किया जा सकता है।

मिथक 5. व्यक्तिगत डेटा के संरक्षण के सभी साधन (SZI) को रूस के FSTEC द्वारा प्रमाणित किया जाना चाहिए

यदि आप प्रमाणीकरण करना चाहते हैं या करना चाहते हैं, तो सबसे अधिक संभावना है कि आपको प्रमाणित सुरक्षात्मक उपकरणों का उपयोग करना होगा। प्रमाणीकरण FSTEC रूस के लाइसेंसधारी द्वारा किया जाएगा, जो:

- अधिक प्रमाणित SZI बेचने में रुचि;

- कुछ गलत होने पर नियामक द्वारा लाइसेंस निरस्त होने का डर रहेगा।

यदि आपको प्रमाणन की आवश्यकता नहीं है और आप इस बात की पुष्टि करने के लिए तैयार हैं कि आप किसी अन्य तरीके से आवश्यकताओं को पूरा कर चुके हैं, जिसे

रूस नंबर 21 के एफएसटीईसी के आदेश में कहा जाता है, "व्यक्तिगत डेटा सुरक्षा प्रणाली के हिस्से के रूप में लागू व्यक्तिगत डेटा की सुरक्षा सुनिश्चित करने के लिए उपायों की प्रभावशीलता का मूल्यांकन," तो आपके लिए प्रमाणित SZI आवश्यक नहीं हैं। मैं संक्षेप में एक औचित्य देने की कोशिश करूंगा।

अनुच्छेद 19 152-एफजेड 2 के अनुच्छेद 2 में कहा गया है कि सुरक्षात्मक उपकरणों का उपयोग करना आवश्यक है जो निर्धारित प्रक्रिया में अनुरूपता मूल्यांकन प्रक्रिया से गुजर चुके हैं

:

व्यक्तिगत डेटा की सुरक्षा सुनिश्चित करना, विशेष रूप से प्राप्त किया जाता है:

[...]

3) निर्धारित तरीके से पारित की गई सूचना सुरक्षा सुविधाओं की अनुरूपता का आकलन करने के लिए प्रक्रियाओं का उपयोग करके।PP-1119 के पैराग्राफ 13 में सूचना सुरक्षा उपकरणों का उपयोग करने की भी आवश्यकता है जो कानूनी आवश्यकताओं के अनुपालन का आकलन करने के लिए प्रक्रिया पारित कर चुके हैं:

[...]

सूचना सुरक्षा उपकरणों का उपयोग जिन्होंने सूचना सुरक्षा के क्षेत्र में रूसी संघ के कानून की आवश्यकताओं के अनुपालन का आकलन करने के लिए प्रक्रिया को पारित किया है, जब इस तरह के साधनों का उपयोग वर्तमान खतरों को बेअसर करने के लिए आवश्यक है।FSTEC क्रमांक 21 के आदेश का पैरा 4 व्यावहारिक रूप से पैरा PP-1119 की नकल करता है:

व्यक्तिगत डेटा की सुरक्षा सुनिश्चित करने के उपाय, सूचना प्रणाली में सूचना सुरक्षा उपकरणों के उपयोग के माध्यम से, अन्य बातों के साथ, उन मामलों में निर्धारित तरीके से अनुरूपता मूल्यांकन प्रक्रिया पारित कर चुके हैं, जहां व्यक्तिगत डेटा की सुरक्षा के लिए वर्तमान खतरों को बेअसर करने के लिए आवश्यक है।इन योगों में क्या समानता है? सही - उन्हें प्रमाणित सुरक्षात्मक उपकरणों के उपयोग की आवश्यकता नहीं है। तथ्य यह है कि अनुरूपता मूल्यांकन (स्वैच्छिक या अनिवार्य प्रमाणीकरण, अनुरूपता की घोषणा) के कई रूप हैं। प्रमाणन उनमें से एक है। ऑपरेटर अप्रमाणित निधियों का उपयोग कर सकता है, लेकिन सत्यापन के दौरान नियामक को यह प्रदर्शित करना आवश्यक होगा कि वे किसी न किसी रूप में एक अनुरूपता मूल्यांकन प्रक्रिया से गुजर चुके हैं।

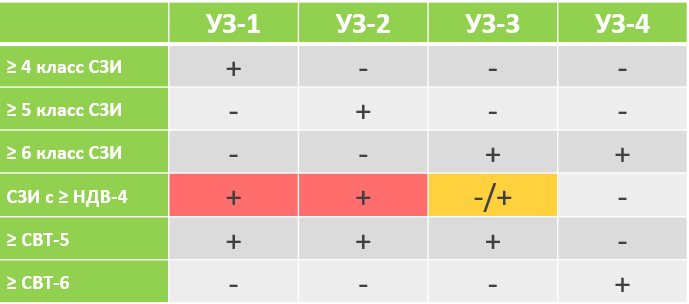

यदि ऑपरेटर प्रमाणित सुरक्षात्मक उपकरणों का उपयोग करने का निर्णय लेता है, तो अल्ट्रासाउंड के अनुसार एक SZI चुनना आवश्यक है, जैसा कि

FSTEC आदेश संख्या 21 में स्पष्ट रूप से दर्शाया गया है:

व्यक्तिगत डेटा की सुरक्षा के तकनीकी उपायों को सूचना सुरक्षा उपकरणों के उपयोग के माध्यम से लागू किया जाता है, जिसमें सॉफ्टवेयर (सॉफ्टवेयर और हार्डवेयर) उपकरण शामिल हैं, जिसमें उन्हें लागू किया जाता है जिसमें आवश्यक सुरक्षा कार्य होते हैं।

सूचना सुरक्षा का उपयोग करते समय सूचना प्रणाली में सूचना सुरक्षा आवश्यकताओं के अनुसार प्रमाणित होने का मतलब है: रूस के FSTEC के क्रम संख्या 21 का खंड 12 ।वास्तविकता:

रूस के FSTEC के क्रम संख्या 21 का खंड 12 ।वास्तविकता: कानून को प्रमाणित उपायों के उपयोग की आवश्यकता नहीं है।

मिथक 6. मुझे क्रिप्टो सुरक्षा की आवश्यकता है।

यहाँ कुछ बारीकियाँ हैं:

- बहुत से लोग मानते हैं कि किसी भी ISPDn के लिए क्रिप्टोग्राफी आवश्यक है। वास्तव में, उन्हें केवल तभी उपयोग करने की आवश्यकता होती है जब ऑपरेटर खुद को अन्य सुरक्षा उपायों के लिए नहीं देखता है, क्रिप्टोग्राफी के उपयोग के अलावा।

- यदि कोई क्रिप्टोग्राफी नहीं है, तो आपको एफएसबी द्वारा प्रमाणित सीपीएसआई का उपयोग करने की आवश्यकता है।

- उदाहरण के लिए, आप ISPD को सेवा प्रदाता के क्लाउड में होस्ट करने का निर्णय लेते हैं, लेकिन इस पर भरोसा नहीं करते। आप खतरे और घुसपैठिया मॉडल में अपनी चिंताओं का वर्णन करते हैं। आपके पास पीडीएन है, इसलिए आपने तय किया कि क्रिप्टोग्राफी सुरक्षा का एकमात्र तरीका है: आप वर्चुअल मशीनों को एन्क्रिप्ट करेंगे, क्रिप्टो सुरक्षा के माध्यम से सुरक्षित चैनल बनाएंगे। इस मामले में, रूस के एफएसबी द्वारा प्रमाणित क्रिप्टोग्राफिक सूचना सुरक्षा प्रमाण पत्र लागू करना आवश्यक है।

- एफएसबी के आदेश संख्या 378 के अनुसार एक निश्चित स्तर की सुरक्षा के अनुसार प्रमाणित क्रिप्टोग्राफिक सूचना सुरक्षा उपायों का चयन किया जाता है।

UZ-3 के साथ ISPDn के लिए KS1, KS2, KS3 का उपयोग करना संभव है। KC1, उदाहरण के लिए, चैनल सुरक्षा के लिए C-Terra Virtual Gateway 4.2 है।

KC2, KC3 को केवल सॉफ्टवेयर और हार्डवेयर सिस्टम द्वारा दर्शाया जाता है, जैसे: ViPNet Coordinator, Continental APKs, S-Terra Gateway, इत्यादि।

यदि आपके पास UZ-2 या 1 है, तो आपको KV1, 2 और KA वर्ग क्रिप्टोग्राफ़िक सुरक्षा साधनों की आवश्यकता होगी। ये विशिष्ट हार्डवेयर और सॉफ्टवेयर सिस्टम हैं, इन्हें संचालित करना मुश्किल है, और प्रदर्शन विशेषताएँ मामूली हैं।

वास्तविकता:

वास्तविकता: कानून FSB द्वारा प्रमाणित FSIS का उपयोग करने के लिए बाध्य नहीं है।