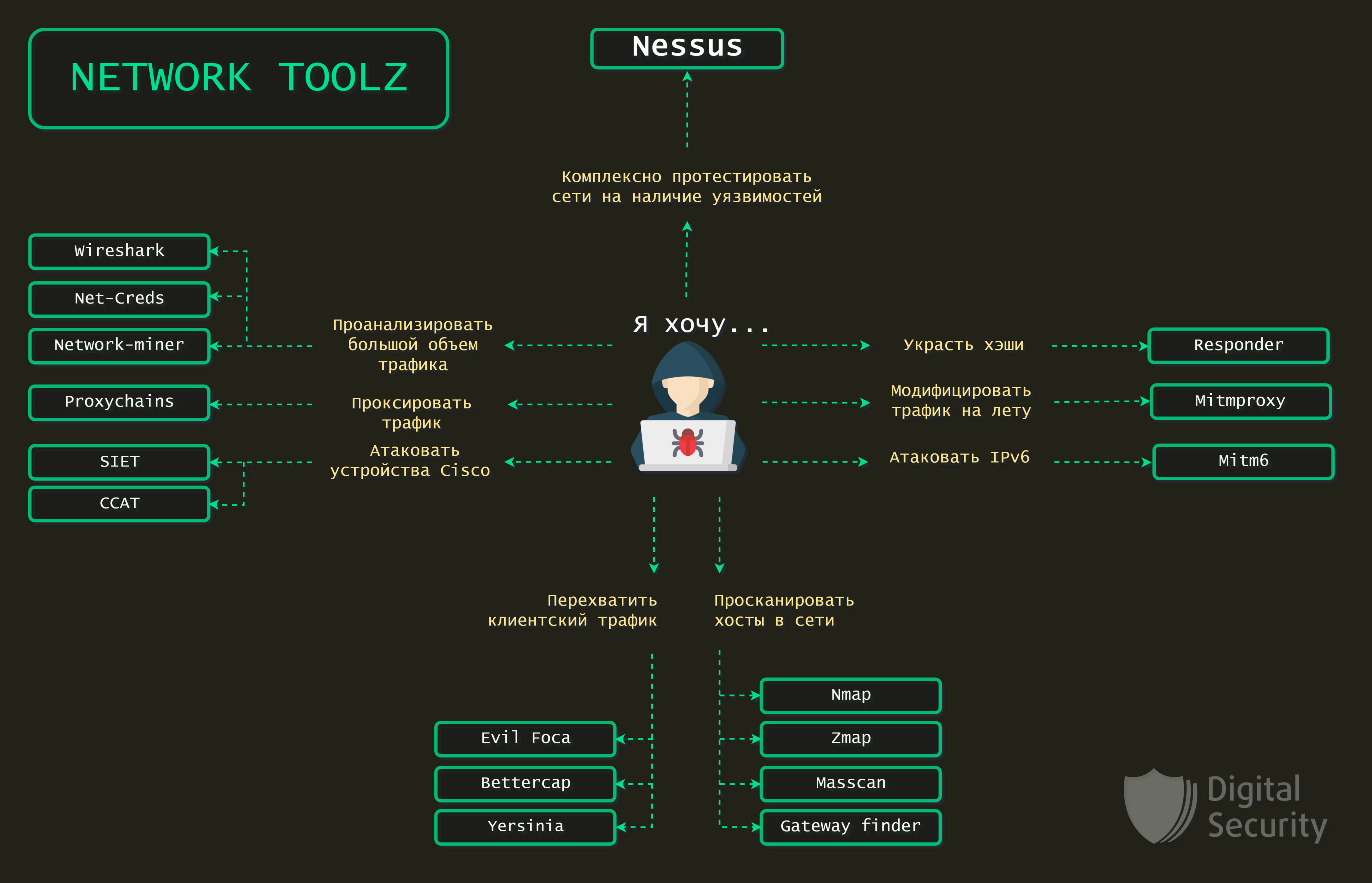

एक शुरुआती पेंटर के लिए टूलकिट: हम मुख्य उपकरणों के एक छोटे से पाचन को प्रस्तुत करते हैं जो आंतरिक नेटवर्क के दौरान सबसे आसान काम में आता है। ये उपकरण पहले से ही विशेषज्ञों की एक विस्तृत श्रृंखला द्वारा सक्रिय रूप से उपयोग किए जाते हैं, इसलिए सभी के लिए अपनी क्षमताओं के बारे में जानना और पूरी तरह से मास्टर करना उपयोगी होगा।

सामग्री:

Nmap

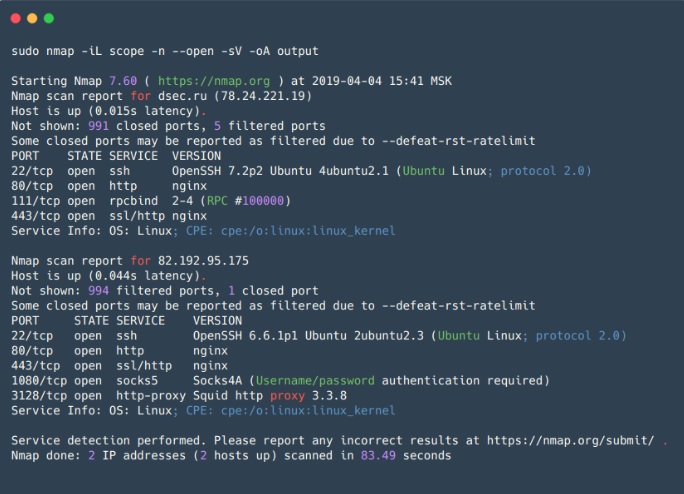

नैमप - स्कैनिंग नेटवर्क के लिए ओपनसोर्स उपयोगिता, सुरक्षा गार्ड और सिस्टम प्रशासकों के बीच सबसे लोकप्रिय टूल में से एक है। यह मुख्य रूप से पोर्ट स्कैनिंग के लिए उपयोग किया जाता है, लेकिन, इसके अतिरिक्त, इसमें उपयोगी कार्यों का एक बड़ा द्रव्यमान है, जो संक्षेप में, नैम्प को नेटवर्क अनुसंधान के लिए

सुपर-हारवेस्टर बनाता है।

खुले / बंद बंदरगाहों की जाँच के अलावा, Nmap खुले बंदरगाह और इसके संस्करण को सुनने वाली सेवा की पहचान कर सकता है, और कभी-कभी यह ओएस निर्धारित करने में मदद करता है। Nmap में स्कैनिंग के लिए स्क्रिप्टिंग सपोर्ट (NSE - Nmap Scripting Engine) है। स्क्रिप्ट का उपयोग करना, विभिन्न सेवाओं के लिए कमजोरियों की जांच करना संभव है (जब तक कि निश्चित रूप से, उनके लिए कोई स्क्रिप्ट नहीं है, या आप हमेशा अपना खुद का लिख सकते हैं) या विभिन्न सेवाओं से पासवर्ड को घुमा सकते हैं।

इस प्रकार, नैंप आपको नेटवर्क का एक विस्तृत नक्शा तैयार करने की अनुमति देता है, नेटवर्क पर मेजबानों पर चलने वाली सेवाओं के बारे में अधिकतम जानकारी प्राप्त करता है, और कुछ कमजोरियों की लगातार जांच करता है। Nmap में लचीली स्कैन सेटिंग्स भी हैं, स्कैन गति, धाराओं की संख्या, स्कैन करने के लिए समूहों की संख्या आदि को सेट करना संभव है।

छोटे नेटवर्क को स्कैन करने के लिए सुविधाजनक और व्यक्तिगत मेजबानों की स्कैनिंग के लिए अपरिहार्य।

पेशेवरों:

- मेजबानों की एक छोटी श्रृंखला के साथ जल्दी से काम करता है;

- सेटिंग्स की लचीलेपन - आप समय की उचित मात्रा में सबसे अधिक जानकारीपूर्ण डेटा प्राप्त करने के लिए इस तरह से विकल्पों को जोड़ सकते हैं;

- समानांतर स्कैनिंग - लक्ष्य मेजबानों की सूची को समूहों में विभाजित किया जाता है, और फिर प्रत्येक समूह को एक-एक करके स्कैन किया जाता है, समानांतर स्कैनिंग का उपयोग समूह के अंदर किया जाता है। इसके अलावा, समूहों में विभाजन एक छोटी खामी है (नीचे देखें);

- अलग-अलग कार्यों के लिए पूर्वनिर्धारित स्क्रिप्ट सेट - आप विशिष्ट स्क्रिप्ट का चयन करने में बहुत समय नहीं लगा सकते हैं, लेकिन स्क्रिप्ट के समूह निर्दिष्ट करें;

- एक्सएमएल सहित आउटपुट 5 अलग-अलग प्रारूप हैं, जिन्हें अन्य टूल में आयात किया जा सकता है।

विपक्ष:

- मेजबान के एक समूह को स्कैन करना - जब तक पूरे समूह की स्कैनिंग पूरी नहीं हो जाती, तब तक एक मेजबान के बारे में जानकारी उपलब्ध नहीं है। यह विकल्पों में अधिकतम समूह आकार और अधिकतम समय अंतराल सेट करके हल किया जाता है, जिसके दौरान प्रयासों को रोकने या किसी अन्य को बनाने से पहले अनुरोध की प्रतिक्रिया की उम्मीद की जाएगी;

- स्कैनिंग करते समय, Nmap SYN पैकेट को लक्ष्य पोर्ट पर भेजता है और जब कोई प्रतिक्रिया नहीं होती है तो किसी भी प्रतिक्रिया पैकेट या टाइमआउट की प्रतीक्षा करता है। यह एसिंक्रोनस स्कैनर (उदाहरण के लिए, ज़ैम्प या मासस्कैन) की तुलना में स्कैनर के प्रदर्शन को एक पूरे के रूप में नकारात्मक रूप से प्रभावित करता है;

- जब स्कैन करने के लिए झंडे का उपयोग कर बड़े नेटवर्क को स्कैन करना (--min-rate, --min-समानांतरवाद) झूठे-नकारात्मक परिणाम दे सकता है, मेजबान पर खुले बंदरगाहों को लंघन कर सकता है। इसके अलावा, सावधानी के साथ इन विकल्पों का उपयोग करें, यह देखते हुए कि एक बड़े पैकेट-दर से अनजाने में DoS हो सकता है।

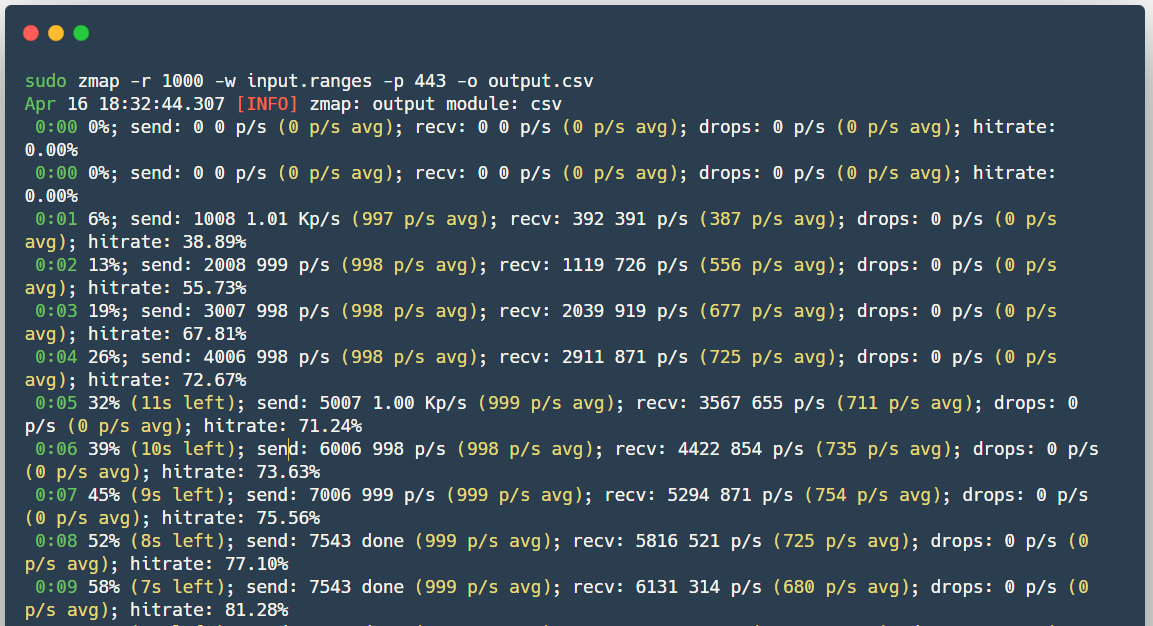

Zmap

Zmap (

ZenMap के साथ भ्रमित नहीं होना) भी एक खुला स्रोत स्कैनर है, जिसे Nmap के तेज विकल्प के रूप में बनाया गया है।

नैंप के विपरीत - एसवाईएन पैकेट भेजते समय ज़ैम्प तब तक इंतजार नहीं करता जब तक कि प्रतिक्रिया वापस नहीं हो जाती, लेकिन स्कैन करना जारी रहता है, सभी मेजबानों से प्रतिक्रियाओं की समानांतर प्रतीक्षा में, इसलिए वास्तव में यह कनेक्शन की स्थिति का समर्थन नहीं करता है। जब SYN पैकेट की प्रतिक्रिया आती है, तो Zmap पैकेट की सामग्री से समझ जाएगा कि कौन सा पोर्ट और किस होस्ट पर खुला था। इसके अलावा, Zmap स्कैन किए जा रहे पोर्ट पर केवल एक SYN पैकेट भेजता है। यदि आप अचानक 10-गीगाबिट इंटरफ़ेस और हाथ में एक संगत नेटवर्क कार्ड लेते हैं, तो बड़े नेटवर्क को जल्दी से स्कैन करने के लिए PF_RING का उपयोग करना भी संभव है।

पेशेवरों:

- स्कैनिंग गति;

- Zmap टीसीपी / आईपी सिस्टम स्टैक को दरकिनार करके ईथरनेट फ्रेम उत्पन्न करता है;

- PF_RING का उपयोग करने की क्षमता;

- ZMap स्कैन किए गए पक्ष पर लोड वितरण के लिए लक्ष्य यादृच्छिक करता है;

- ZGrab (अनुप्रयोग स्तर L7 पर सेवाओं के बारे में जानकारी एकत्र करने का एक उपकरण) के साथ एकीकृत करने की क्षमता।

विपक्ष:

- यह नेटवर्क उपकरण के लिए सेवा से इनकार का कारण बन सकता है, उदाहरण के लिए, वितरित रास्तों के बावजूद, मध्यवर्ती राउटर को अक्षम करें, क्योंकि सभी पैकेट एक राउटर से गुजरेंगे।

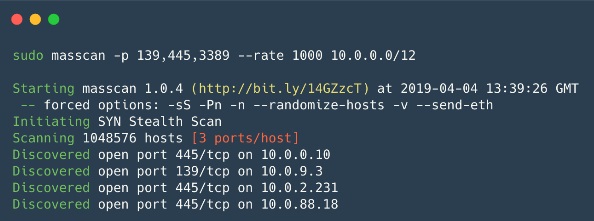

Masscan

Masscan -

आश्चर्यजनक रूप से, यह एक खुला स्रोत स्कैनर भी

है जिसे एक उद्देश्य के लिए बनाया गया था - इंटरनेट को और भी तेज स्कैन करने के लिए (~ 10 मिलियन पैकेट / सेकेंड की गति से कम 6 मिनट में)। वास्तव में, यह लगभग Zmap के समान ही काम करता है, केवल तेज भी।

पेशेवरों:

- सिंटैक्स Nmap के समान है, और प्रोग्राम कुछ Nmap- संगत विकल्पों का भी समर्थन करता है;

- गति सबसे तेज अतुल्यकालिक स्कैनर में से एक है।

- एक लचीला स्कैनिंग तंत्र - एक बाधित स्कैन की बहाली, कई उपकरणों में लोड का वितरण (जैसा कि ज़ैम्प में)।

विपक्ष:

- जैम्प के समान ही, नेटवर्क पर लोड बहुत अधिक है, जो DoS को जन्म दे सकता है;

- डिफ़ॉल्ट रूप से, एप्लिकेशन स्तर L7 पर स्कैन करना संभव नहीं है।

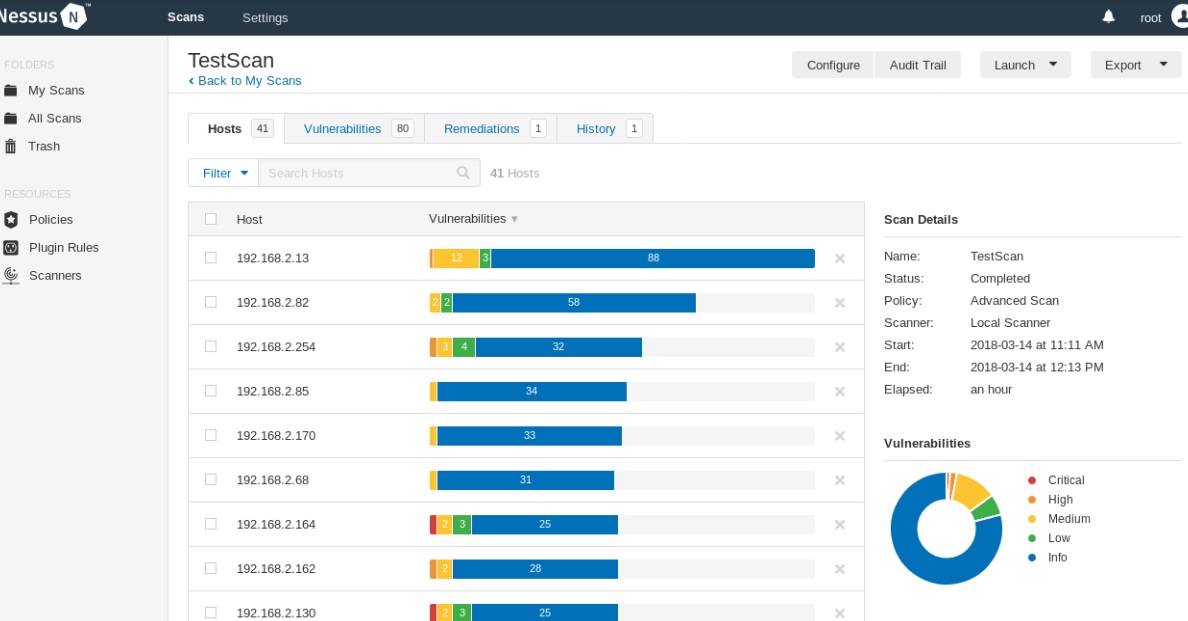

Nessus

नेसस सिस्टम में ज्ञात कमजोरियों के सत्यापन और पहचान को स्वचालित करने के लिए एक स्कैनर है। स्रोत कोड बंद है, नेसस होम का एक मुफ्त संस्करण है, जो आपको भुगतान किए गए संस्करण में समान गति और विस्तृत विश्लेषण के साथ 16 आईपी पते तक स्कैन करने की अनुमति देता है।

सेवाओं या सर्वरों के कमजोर संस्करणों की पहचान करने में सक्षम, सिस्टम कॉन्फ़िगरेशन में त्रुटियों का पता लगाने के लिए, ब्रूटफोर्स डिक्शनरी पासवर्ड का प्रदर्शन करें। इसका उपयोग सेवा सेटिंग्स (मेल, अपडेट आदि) की शुद्धता और साथ ही पीसीआई डीएसएस ऑडिट की तैयारी के लिए किया जा सकता है। इसके अलावा, आप होस्ट क्रेडेंशियल को नेसस (एसएसएच या एक्टिव डायरेक्ट्री में एक डोमेन अकाउंट) में स्थानांतरित कर सकते हैं, और स्कैनर मेजबान तक पहुंच प्राप्त करेगा और सीधे उस पर जांच करेगा, इस विकल्प को

क्रेडेंशियल स्कैन कहा जाता है। अपने स्वयं के नेटवर्क के ऑडिट आयोजित करने वाली कंपनियों के लिए सुविधाजनक है।

पेशेवरों:

- प्रत्येक भेद्यता के लिए अलग-अलग परिदृश्य, जिनमें से आधार लगातार अपडेट किया जाता है;

- आउटपुट - सादा पाठ, XML, HTML और LaTeX;

- एपीआई नेसस - आपको स्कैनिंग और परिणाम प्राप्त करने की प्रक्रियाओं को स्वचालित करने की अनुमति देता है;

- क्रेडेंशियल स्कैन, आप अपडेट या अन्य कमजोरियों की जांच करने के लिए विंडोज या लिनक्स क्रेडेंशियल्स का उपयोग कर सकते हैं;

- अपने स्वयं के एम्बेडेड सुरक्षा मॉड्यूल लिखने की क्षमता - स्कैनर की अपनी स्क्रिप्टिंग भाषा NASL (नेसस अटैक स्क्रिप्टिंग लैंग्वेज) है;

- आप स्थानीय नेटवर्क की नियमित स्कैनिंग के लिए समय निर्धारित कर सकते हैं - इसके कारण, सूचना सुरक्षा सेवा सुरक्षा कॉन्फ़िगरेशन में सभी परिवर्तनों, नए मेजबानों के उद्भव और शब्दकोश पासवर्ड या डिफ़ॉल्ट पासवर्ड के उपयोग से अवगत होगी।

विपक्ष:

- स्कैन किए गए सिस्टम के संचालन में अनियमितताएं हो सकती हैं - सुरक्षित चेक विकल्प विकल्प के साथ, आपको सावधानी से काम करने की आवश्यकता है;

- वाणिज्यिक संस्करण मुक्त नहीं है।

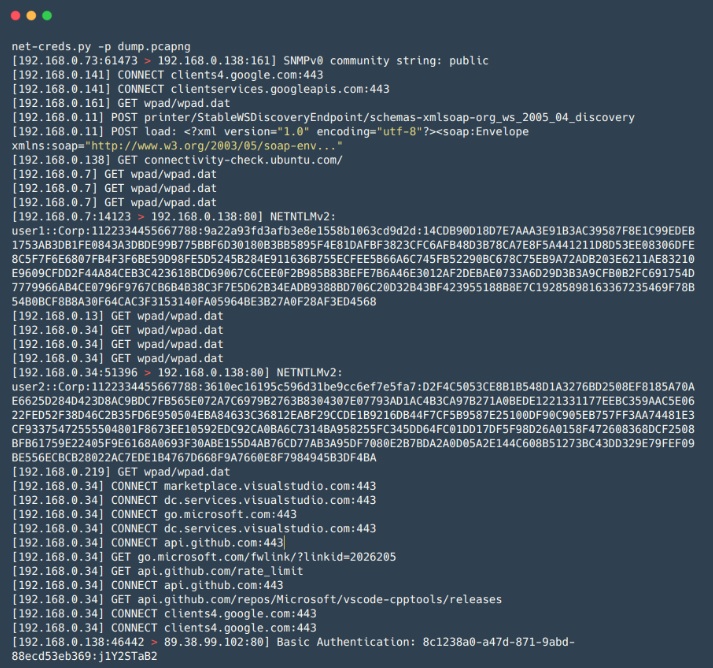

नेट इस creds

नेट-क्रेडिट पासवर्ड और हैश इकट्ठा करने के लिए एक पायथन उपकरण है, साथ ही साथ अन्य जानकारी, उदाहरण के लिए, एक MiTM हमले के दौरान और पहले से सहेजी गई PCAP फ़ाइलों से वास्तविक समय में, दोनों URL, डाउनलोड की गई फ़ाइलें और अन्य ट्रैफ़िक जानकारी देखी गई हैं। । यह यातायात के बड़े संस्करणों के त्वरित और सतही विश्लेषण के लिए उपयुक्त है, उदाहरण के लिए, नेटवर्क MiTM हमलों के दौरान, जब समय सीमित होता है, और Wireshark का उपयोग करके मैन्युअल विश्लेषण के लिए बहुत समय की आवश्यकता होती है।

पेशेवरों:

- सेवाओं की पहचान उपयोग किए गए पोर्ट की संख्या से सेवा का निर्धारण करने के बजाय पैकेट के विश्लेषण पर आधारित है;

- उपयोग में आसान;

- पुनर्प्राप्त डेटा की एक विस्तृत श्रृंखला - जिसमें एफ़टीपी, पीओपी, आईएमएपी, एसएमटीपी, एनटीएलएमवी 1 / वी 2 प्रोटोकॉल के लिए लॉगिन और पासवर्ड शामिल हैं, साथ ही साथ HTTP अनुरोधों से जानकारी, उदाहरण के लिए लॉगिन फ़ॉर्म और मूल स्थिति।

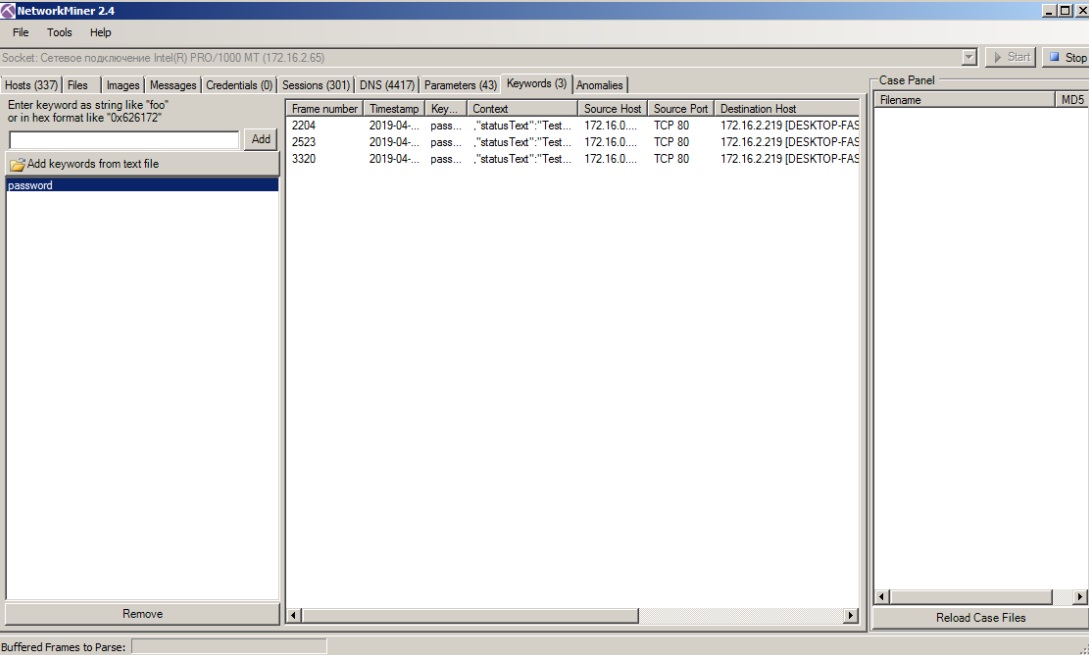

नेटवर्क खान में काम करनेवाला

नेटवर्क-माइनर ऑपरेशन के सिद्धांत के अनुसार नेट-क्रेडिट का एक एनालॉग है, लेकिन इसकी बड़ी कार्यक्षमता है, उदाहरण के लिए, एसएमबी प्रोटोकॉल के माध्यम से प्रेषित फ़ाइलों को निकालना संभव है। नेट-क्रेडिट की तरह, यह सुविधाजनक है जब आपको बड़ी मात्रा में ट्रैफ़िक का विश्लेषण करने की आवश्यकता होती है। इसके अलावा एक सुविधाजनक ग्राफिकल इंटरफ़ेस है।

पेशेवरों:

- ग्राफिकल इंटरफ़ेस;

- समूहों द्वारा डेटा का विज़ुअलाइज़ेशन और वर्गीकरण - ट्रैफ़िक विश्लेषण को सरल बनाता है और इसे तेज़ बनाता है।

विपक्ष:

- परीक्षण संस्करण में कुछ कार्यक्षमता है।

mitm6

mitm6 - IPv6 (SLAAC-attack) पर हमले करने के लिए एक उपकरण। IPv6 विंडोज में प्राथमिकता है (आम तौर पर अन्य ओएस में भी बोलते हुए), और डिफ़ॉल्ट कॉन्फ़िगरेशन में IPv6 इंटरफ़ेस सक्षम है, इससे हमलावर को राउटर एडवरटाइजिंग पैकेट का उपयोग करके पीड़ित के लिए अपना स्वयं का DNS सर्वर सेट करने की अनुमति मिलती है, जिसके बाद हमलावर को पीड़ित के DNS को बदलने का अवसर मिलता है। । Ntlmrelayx उपयोगिता के साथ रिले हमले के संचालन के लिए बिल्कुल सही, जो आपको विंडोज नेटवर्क पर सफलतापूर्वक हमला करने की अनुमति देता है।

पेशेवरों:

- यह विंडोज मेजबानों और नेटवर्क के मानक विन्यास के कारण कई नेटवर्क पर बहुत अच्छा काम करता है;

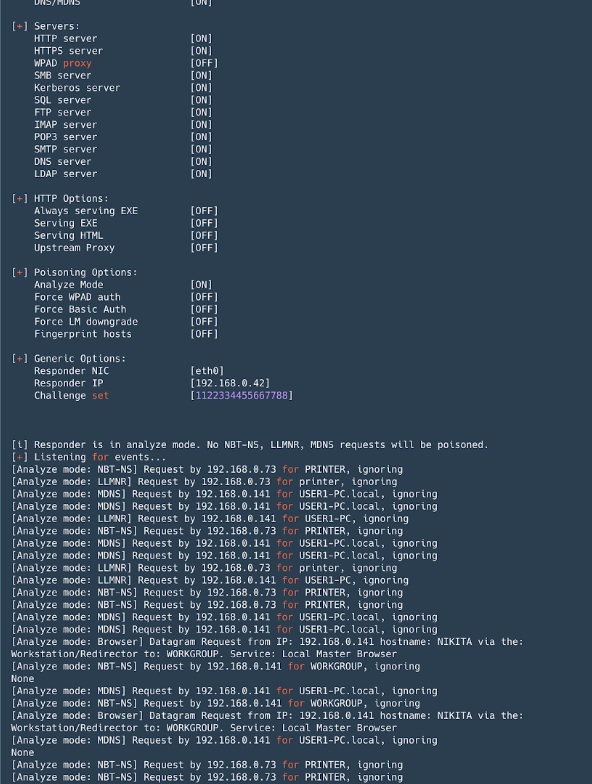

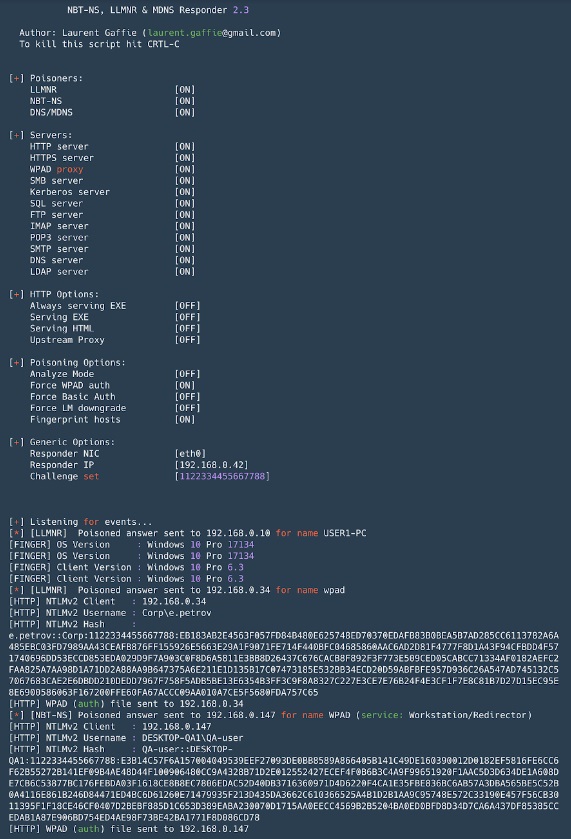

प्रत्युत्तर

उत्तरदाता प्रसारण नाम रिज़ॉल्यूशन प्रोटोकॉल (LLMNR, NetBIOS, MDNS) को खराब करने का एक उपकरण है। सक्रिय निर्देशिका नेटवर्क में एक अनिवार्य उपकरण। स्पूफिंग के अलावा, यह NTLM प्रमाणीकरण को बाधित कर सकता है, यह सूचना एकत्र करने और NTLM- रिले हमलों को लागू करने के लिए उपकरणों के एक सेट के साथ भी आता है।

पेशेवरों:

- डिफ़ॉल्ट रूप से, यह NTLM प्रमाणीकरण के लिए समर्थन के साथ कई सर्वरों को उठाता है: एसएमबी, MSSQL, HTTP, HTTPS, LDAP, FTP, POP3, IMAP, SMTP;

- MITM हमलों (ARP स्पूफिंग, आदि) के मामले में DNS को बदलने की अनुमति देता है;

- मेजबानों का फ़िंगरप्रिंट जिसने एक प्रसारण अनुरोध किया है;

- विश्लेषण मोड - अनुरोधों की निष्क्रिय निगरानी के लिए;

- NTLM प्रमाणीकरण हैशेड अवरोधन प्रारूप जॉन द रिपर और हैशट के साथ संगत है।

विपक्ष:

- जब विंडोज के नीचे चल रहा है, तो पोर्ट 445 (एसएमबी) बिनिंग कुछ कठिनाइयों से भरा हुआ है (इसके लिए संबंधित सेवाओं को रोकना और रिबूट करना आवश्यक है)।

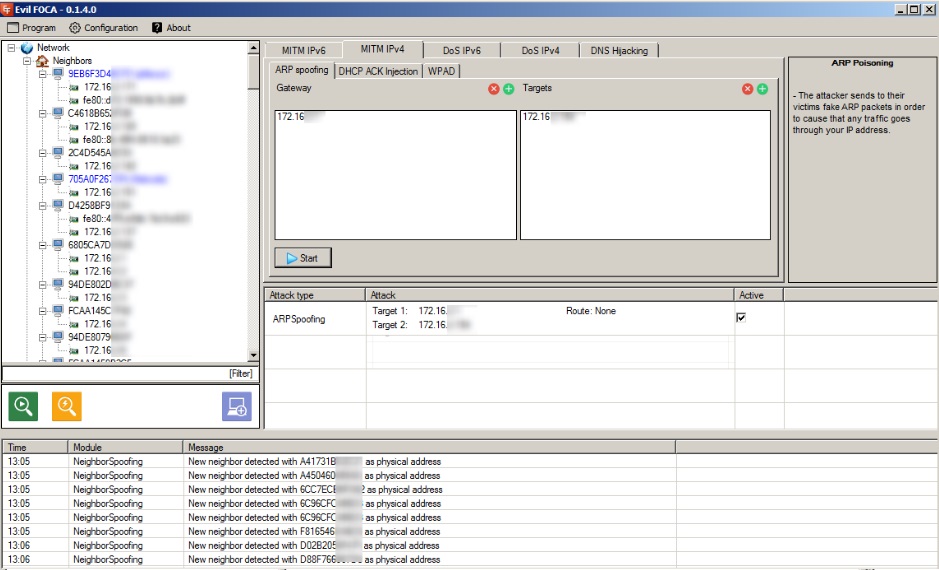

Evil_Foca

ईविल फोका IPv4 और IPv6 नेटवर्क में विभिन्न नेटवर्क हमलों की जांच करने के लिए एक उपकरण है। यह स्थानीय नेटवर्क, उपकरणों, राउटरों और उनके नेटवर्क इंटरफेस की पहचान करता है, जिसके बाद आप नेटवर्क प्रतिभागियों पर विभिन्न हमले कर सकते हैं।

पेशेवरों:

- MITM हमलों (ARP स्पूफिंग, DHCP ACK इंजेक्शन, SLAAC हमला, DHCP स्पूफिंग) के लिए सुविधाजनक;

- आप DoS हमलों का संचालन कर सकते हैं - IPv4 नेटवर्क के लिए ARP स्पूफिंग के साथ, IPv6 नेटवर्क में SLAAC DoS के साथ;

- आप डीएनएस अपहरण को लागू कर सकते हैं;

- उपयोग करने में आसान, उपयोगकर्ता के अनुकूल ग्राफिकल इंटरफ़ेस।

विपक्ष:

- यह केवल विंडोज के तहत काम करता है।

Bettercap

बीइंगकैप नेटवर्क के विश्लेषण और हमला करने के लिए एक शक्तिशाली ढांचा है, और यहां हम वायरलेस नेटवर्क, बीएलई (ब्लूटूथ कम ऊर्जा) और यहां तक कि वायरलेस छिपाई उपकरणों पर माउसजैक हमलों के बारे में भी बात कर रहे हैं। इसके अलावा, इसमें ट्रैफ़िक (नेट-क्रेडिट के समान) से जानकारी एकत्र करने के लिए कार्यक्षमता शामिल है। सामान्य तौर पर, एक स्विस चाकू (सभी एक में)। हाल ही में, इसमें अभी भी एक

ग्राफिकल वेब-आधारित इंटरफ़ेस है ।

पेशेवरों:

- क्रेडेंशियल स्निफर - आप विज़िट किए गए URL और HTTPS होस्ट, HTTP प्रमाणीकरण, कई अलग-अलग प्रोटोकॉल पर क्रेडेंशियल पकड़ सकते हैं;

- कई अंतर्निहित MITM हमलों;

- मॉड्यूलर HTTP (एस) पारदर्शी प्रॉक्सी - आप अपनी आवश्यकताओं के आधार पर यातायात को नियंत्रित कर सकते हैं;

- अंतर्निहित HTTP सर्वर;

- कैपलेट्स के लिए समर्थन - फाइलें जो आपको स्क्रिप्टिंग भाषा के साथ जटिल और स्वचालित हमलों का वर्णन करने की अनुमति देती हैं।

विपक्ष:

- कुछ मॉड्यूल - उदाहरण के लिए, ble.enum - आंशिक रूप से macOS और Windows द्वारा समर्थित नहीं हैं, कुछ केवल Linux के लिए डिज़ाइन किए गए हैं - packet.proxy।

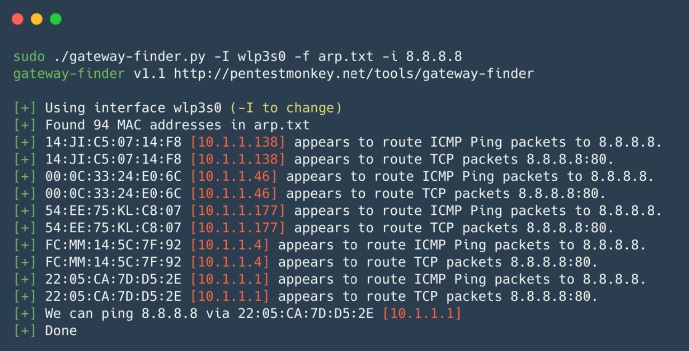

gateway_finder

गेटवे फाइंडर - एक पायथन स्क्रिप्ट जो नेटवर्क पर संभावित गेटवे की पहचान करने में मदद करती है। यह विभाजन की जाँच करने या मेजबानों की खोज करने के लिए सुविधाजनक है जो आवश्यक सबनेट या इंटरनेट पर जा सकता है। आंतरिक पंचकों के लिए उपयुक्त है जब आपको अनधिकृत मार्गों या अन्य आंतरिक स्थानीय नेटवर्क के मार्गों की जल्दी से जांच करने की आवश्यकता होती है।

पेशेवरों:

- उपयोग में आसान और अनुकूलित।

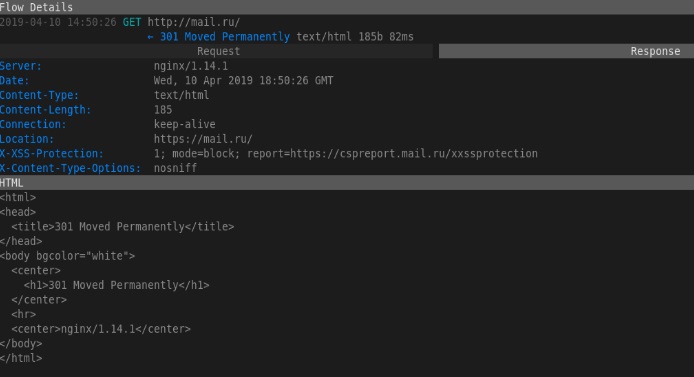

mitmproxy

mitmproxy SSL / TLS के साथ सुरक्षित ट्रैफ़िक का विश्लेषण करने के लिए एक ओपनसोर्स टूल है। माइटोप्रॉक्सी संरक्षित यातायात को बाधित करने और संशोधित करने के लिए सुविधाजनक है, ज़ाहिर है, कुछ कैविटीज़ के साथ; उपकरण SSL / TLS के डिक्रिप्शन पर हमलों को अंजाम नहीं देता है। इसका उपयोग तब किया जाता है जब एसएसएल / टीएलएस द्वारा संरक्षित यातायात में बदलावों को रोकना और रिकॉर्ड करना आवश्यक होता है। इसमें मित्प्रॉक्सी शामिल हैं - ट्रैफ़िक समीपता के लिए, मित्म्पम्प - tcpdump के समान, लेकिन HTTP (स) ट्रैफ़िक, और मितम्वेब के लिए - मित्प्रॉक्सी के लिए एक वेब इंटरफ़ेस।

पेशेवरों:

- यह विभिन्न प्रोटोकॉल के साथ काम करता है, और HTML से Protobuf तक विभिन्न स्वरूपों के संशोधन का भी समर्थन करता है;

- पायथन के लिए एपीआई - आपको गैर-मानक कार्यों के लिए स्क्रिप्ट लिखने की अनुमति देता है;

- यह ट्रैफ़िक अवरोधन के साथ पारदर्शी प्रॉक्सी मोड में काम कर सकता है।

विपक्ष:

- डंप प्रारूप किसी भी चीज के साथ संगत नहीं है - जीआरपी का उपयोग करना मुश्किल है, आपको स्क्रिप्ट लिखना होगा।

SIET

एसआईईटी सिस्को स्मार्ट इंस्टॉल प्रोटोकॉल की क्षमताओं का दोहन करने का एक उपकरण है। कॉन्फ़िगरेशन को प्राप्त करना और संशोधित करना संभव है, साथ ही सिस्को डिवाइस पर नियंत्रण रखना। यदि आप सिस्को डिवाइस के कॉन्फ़िगरेशन को प्राप्त करने में सक्षम थे, तो आप इसे

सीसीएटी का उपयोग करके जांच सकते हैं, यह उपकरण सिस्को उपकरणों के कॉन्फ़िगरेशन की सुरक्षा का विश्लेषण करने के लिए उपयोगी है।

पेशेवरों:

सिस्को स्मार्ट स्थापित प्रोटोकॉल का उपयोग, आप कर सकते हैं:

- एक विकृत टीसीपी पैकेट भेजकर क्लाइंट डिवाइस पर tftp सर्वर का पता बदलें;

- डिवाइस कॉन्फ़िगरेशन फ़ाइल की प्रतिलिपि बनाएँ;

- डिवाइस कॉन्फ़िगरेशन बदलें, उदाहरण के लिए, एक नया उपयोगकर्ता जोड़ना;

- डिवाइस पर आईओएस छवि अपडेट करें;

- डिवाइस पर आदेशों का एक मनमाना सेट चलाएँ। यह एक नई सुविधा है जो केवल 3.6.0E और 15.2 (2) ई iOS संस्करणों में काम करती है।

विपक्ष:

- यह सिस्को उपकरणों के एक सीमित सेट के साथ काम करता है, आपको डिवाइस से एक प्रतिक्रिया प्राप्त करने के लिए "सफेद" आईपी की भी आवश्यकता होती है, या आपको डिवाइस के साथ एक ही नेटवर्क पर होना चाहिए।

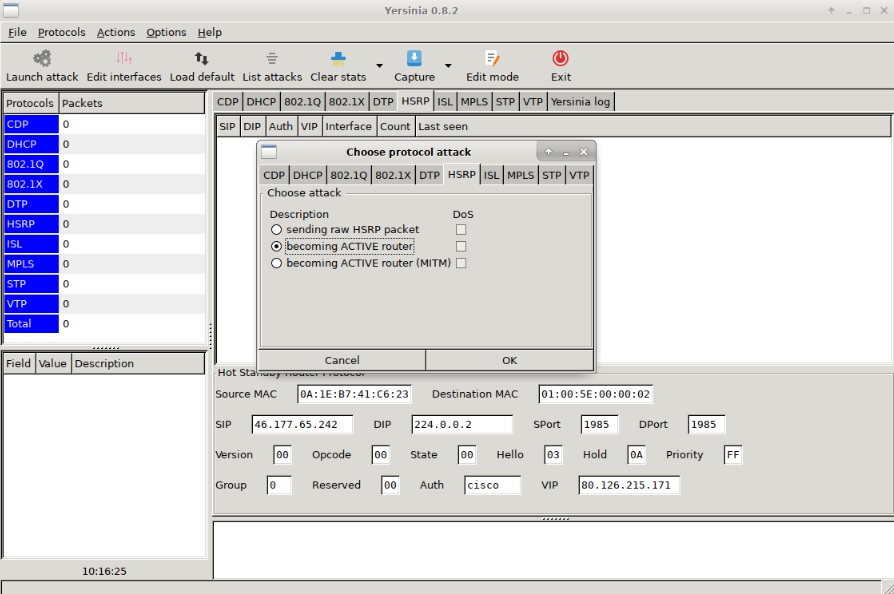

Yersinia

yersinia एक L2 अटैक फ्रेमवर्क है जिसे विभिन्न L2 नेटवर्क प्रोटोकॉल में सुरक्षा खामियों का फायदा उठाने के लिए डिज़ाइन किया गया है।

पेशेवरों:

- आपको प्रोटोकॉल एसटीपी, सीडीपी, डीटीपी, डीएचसीपी, एचएसआरपी, वीटीपी और अन्य पर हमला करने की अनुमति देता है।

विपक्ष:

- सबसे सुविधाजनक इंटरफ़ेस नहीं।

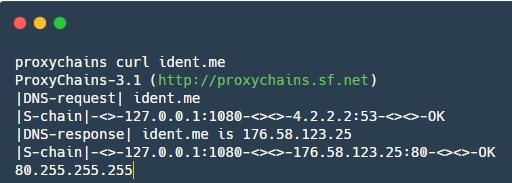

proxychains

समीपस्थ एक उपकरण है जो आपको एक निर्दिष्ट SOCKS प्रॉक्सी के माध्यम से अनुप्रयोग ट्रैफ़िक को पुनर्निर्देशित करने की अनुमति देता है।

पेशेवरों:

- कुछ अनुप्रयोगों को पुनर्निर्देशित ट्रैफ़िक में मदद करता है, जो डिफ़ॉल्ट रूप से, प्रॉक्सी के साथ काम करने में सक्षम नहीं हैं।

इस लेख में, हमने पेंटेस्ट आंतरिक नेटवर्क के लिए बुनियादी साधनों के फायदे और नुकसान की बारीकी से जांच की। बने रहें, हम आगे ऐसे संग्रह अपलोड करने की योजना बनाते हैं: वेब, डेटाबेस, मोबाइल एप्लिकेशन - हम इस बारे में भी लिखेंगे।

टिप्पणियों में अपनी पसंदीदा उपयोगिताओं को साझा करें!