कुछ समय पहले, मुझे एक साधारण राउटर की सेटिंग के साथ प्रयोग करने का अवसर दिया गया था। तथ्य यह है कि अप्रैल के पहले ने मुझे विश्वविद्यालय से अपने साथियों को खेलने के लिए बाध्य किया। विश्वविद्यालय में वाई-फाई नेटवर्क था। मैंने अपने राउटर पर एक नकली नेटवर्क बढ़ाने का फैसला किया (एक नाम, पासवर्ड सेट करें और वैध पहुंच बिंदुओं में से एक का मैक पता सेट करें), लैपटॉप पर अपना डीएनएस, वेब सर्वर शुरू करें। हर कोई जो गलती से मेरे नेटवर्क से जुड़ा हुआ है और किसी भी साइट तक पहुंचने की कोशिश कर रहा है, उसे अप्रैल फूल तस्वीर के साथ मेरे पृष्ठ पर पुनः निर्देशित किया जाना चाहिए। लेकिन कहानी उस बारे में नहीं है। जब मैं राउटर की सेटिंग में इधर-उधर घूम रहा था, मुझे एक दिलचस्प बग मिला, मैं आज आपको इसके बारे में बताऊंगा।

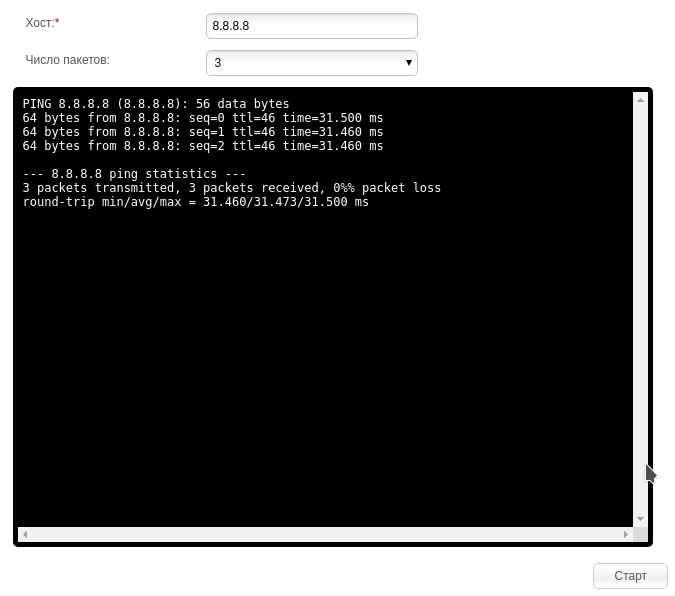

सेटअप चरण में, राउटर इंटरनेट से जुड़ा था। लेकिन किसी कारण से, वाई-फाई से जुड़े उपकरणों को इंटरनेट नहीं मिला। मुझे समझ में आ गया। राउटर के पैनल में एक टैब था जिसमें पिंग यूटिलिटी का उपयोग करने की क्षमता थी, इसलिए टेलनेट को चालू नहीं किया जा सकता है (मुझे आशा है कि सभी पाठकों को टेलनेट के खतरे को बाहर की ओर खुलने का खतरा समझ में आ रहा है?)। पर्चा इस तरह देखा गया:

यह सुविधा निम्नानुसार कार्यान्वित की जाती है। राउटर प्रोग्राम को उपयोगकर्ता से एक स्ट्रिंग मिलती है जिसमें पता होता है, फिर कॉल स्ट्रिंग में पिंग कमांड को प्रतिस्थापित करता है:

ping -c < > <>

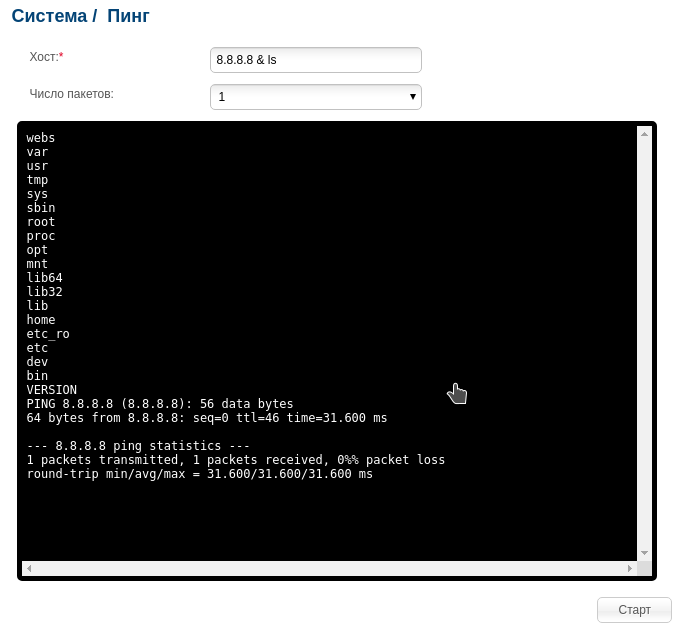

राउटर पते की स्ट्रिंग को कितनी अच्छी तरह से जांचता है? यह सवाल था जो मेरे दिमाग में आया था। फिर मैंने एम्परसेंड और

एलएस कमांड को प्रतिस्थापित किया। मुझे यह मिला:

टैंक में उन लोगों के लिए

UNIX सिस्टम पर, हम बैश को पृष्ठभूमि में एक कमांड निष्पादित करने के लिए बाध्य कर सकते हैं, इसके बाद एक एम्परसेंड को प्रतिस्थापित कर सकते हैं। उसी समय, हम एम्परसेंड के बाद एक कमांड को स्थानापन्न कर सकते हैं, और इसे पहले के साथ-साथ निष्पादित किया जाएगा। मैंने इस मामले में क्या इस्तेमाल किया। "8.8.8.8 & ls" को प्रतिस्थापित करते हुए, मुझे "पिंग -c 3 8.8.8.8 और ls" मिला। राउटर ने पिंग और एलएस कमांड को एक साथ निष्पादित किया। फिर रिजल्ट लाया।

अगर इस बग को कहीं और अनुमति दी गई, तो यह बहुत गंभीर खतरा बन जाएगा। आखिरकार, इस तरह की भेद्यता एक हमलावर को किसी भी कमांड को निष्पादित करने के लिए राउटर को मजबूर करने में मदद करेगी, या यहां तक कि डिवाइस पर पूर्ण नियंत्रण हासिल कर सकती है। ऐसी कमजोरियों को

सीडब्ल्यूई -78 (ओएस कमांड इंजेक्शन) के रूप में वर्गीकृत किया गया है।

मैं अभी भी नहीं बैठा, और मैंने पाया कि बग के बारे में निर्माता को लिखना जल्दबाजी है। मैंने राउटर के मॉडल, फर्मवेयर संस्करण और बग खेलने के लिए स्क्रिप्ट का विस्तार से वर्णन किया है। जिसके लिए मुझे एक दिलचस्प जवाब मिला:

अनुवाद (शब्दशः)

क्या आप उत्पाद के निचले लेबल पर हार्डवेयर संस्करण की जांच कर सकते हैं?

हमारे पास रेव नहीं है। Px। क्या आप इस उपकरण की खरीद का स्रोत या स्थान जानते हैं?

जैसा कि यह निकला, उन्होंने इस बात पर ध्यान नहीं दिया कि मैं रूस से क्या लिख रहा था। राउटर का यह मॉडल केवल हमारे देश में वितरित किया गया था। पत्राचार मेरे पास भेजे जाने वाले एक नए फ़र्मवेयर के साथ समाप्त हुआ, जिसने पिछले एक की सभी कमियों को समाप्त कर दिया और बहुत सी सुविधाएँ जोड़ीं, लेकिन किसी कारण से यह सार्वजनिक डोमेन में नहीं था।