डोनजॉन फ्रांसीसी कंपनी लेजर की एक सूचना सुरक्षा प्रयोगशाला है। लेजर हार्डवेयर क्रिप्ट का उत्पादन करता है जो क्रिप्टोक्यूरेंसी मालिकों की निजी कुंजी को संग्रहीत करता है। हमलावर इन चाबियों का शिकार करते हैं, और क्रमशः हार्डवेयर बटुआ, चाबियों को रिसाव से बचाता है। कैसे विश्वसनीय? "डोनजोन" में हर संभव प्रयास करते हैं ताकि इस तरह का सवाल भी न उठे।

ये लोग लेजर वॉलेट मालिकों के लिए शांति से सोने के लिए सब कुछ कर रहे हैं।

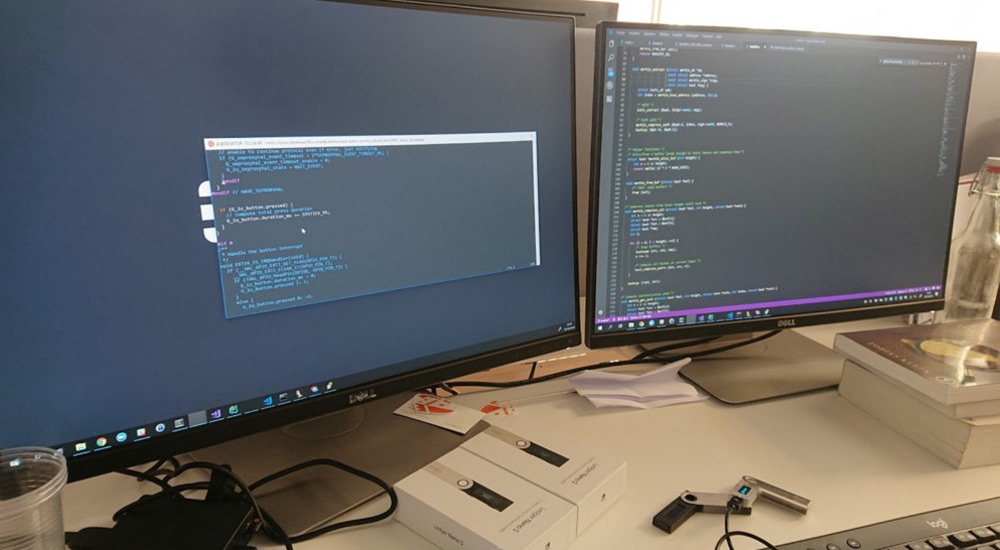

ये लोग लेजर वॉलेट मालिकों के लिए शांति से सोने के लिए सब कुछ कर रहे हैं।लंबे समय तक, प्रयोगशाला के अस्तित्व को गुप्त रखा गया था। इसमें आठ कर्मचारी कार्यरत हैं जो गुमनाम रहना पसंद करते हैं। यह केवल ज्ञात है कि वे साइबरसिटी और स्मार्ट कार्ड में "विश्व स्तरीय विशेषज्ञ" हैं। ये "व्हाईट हैकर्स" सॉफ़्टवेयर में और लेजर के हार्डवेयर के साथ-साथ प्रतियोगियों के उत्पादों में कमजोरियों की तलाश करते हैं। प्रयोगशाला स्वयं कंपनी के पेरिस कार्यालय में स्थित है। कार्यक्षेत्र एक अलार्म द्वारा सुरक्षित है, और केवल डोनजोन कर्मी ही इसमें प्रवेश कर सकते हैं।

प्रयोगशाला विभिन्न प्रकार के हमलों के अनुसंधान में लगी हुई है।

सॉफ्टवेयर हमले जो क्रिप्टो-वॉलेट को उजागर करते हैं, आमतौर पर सिस्टम और इंटरफेस के असामान्य व्यवहार की जांच में शामिल होते हैं। डोन्जोन किसके लिए शिकार कर रहा है इसका एक विशिष्ट उदाहरण: ओपनएसएसएल क्रिप्टोग्राफिक लाइब्रेरी में एक हार्दिक बग। यह प्रसिद्ध भेद्यता 2012 में फैल गई और इसमें सर्वर मेमोरी की अनधिकृत रीडिंग की संभावना थी, जिसमें निजी कुंजी भी शामिल थी। उन्होंने इसे केवल 2014 में तय किया था, जिसके बाद इसी तरह के खतरों को रोकने के लिए Google ने अपना प्रोजेक्ट ज़ीरो लॉन्च किया।

हार्टब्लड क्या है इसके बारे में xkcd

हार्टब्लड क्या है इसके बारे में xkcdडोनजोन के विशेषज्ञ मानक तकनीकों को लागू करते हैं: रिवर्स इंजीनियरिंग, सांख्यिकीय विश्लेषण, क्रिप्टोग्राफी और फ़ज़िंग। फ़ज़िंग एक प्रोग्राम में यादृच्छिक या अप्रत्याशित डेटा का स्थानांतरण है। पिछले अक्टूबर में, उसकी मदद से, हैकर्स ने प्रतिद्वंद्वी ट्रेजर कंपनी के क्रिप्टो वॉलेट कोड में दो कमजोरियां पाईं।

ये बफर ओवरफ्लो त्रुटियां थीं। दोनों मामलों में, फ़ंक्शन ने स्थिति को गलत तरीके से निर्दिष्ट किया; जैसा कि अक्सर ऐसे मामलों में होता है, कोड काम करता है, लेकिन उस तरह से नहीं जैसा कि उसके लेखक चाहते थे। आप इसके बारे

में ट्रेजर ब्लॉग पर अधिक

पढ़ सकते

हैं ।

दोनों कमजोरियों ने आपको उपयोगकर्ता के हस्तक्षेप के बिना ब्राउज़र के माध्यम से हमला करके वॉलेट को दूरस्थ रूप से अक्षम करने की अनुमति दी। उन्होंने फर्मवेयर संस्करणों को 1.6.2 और 1.6.3, और नए संस्करण में निश्चित त्रुटियों को प्रभावित किया।

जैसा कि ईमानदारी से लेज़र चार्ल्स गुइल्यूम में सुरक्षा के निदेशक ने कहा, कंपनी केवल खरोंच से सॉफ्टवेयर विकसित करती है। चिप्स और इलेक्ट्रॉनिक्स तृतीय-पक्ष आपूर्तिकर्ताओं द्वारा प्रदान किए जाते हैं। इसलिए, मध्ययुगीन कालकोठरी की तरह, डोनजोन शारीरिक कमजोरियों के लिए व्यवस्थित रूप से परीक्षण करने के लिए "यातना" उपकरणों से लैस है जो डेटा रिसाव को जन्म दे सकता है।

तृतीय-पक्ष चैनलों पर हमले प्रभावशाली और जटिल दिखते हैं

। इस तरह के हमलों को एक काम करने वाले उपकरण की शारीरिक कमजोरियों के उद्देश्य से किया जाता है। यदि कोई हमलावर खो गया या खो गया क्रिप्टो वॉलेट पाता है, तो वह कोड निष्पादन के दौरान विद्युत चुम्बकीय विकिरण और डिवाइस की बिजली की खपत में बदलाव को माप सकता है। सुरक्षा को बायपास करने के लिए हैकर प्राप्त डेटा का उपयोग करता है।

हार्डवेयर वॉलेट पर हमला जारी है

हार्डवेयर वॉलेट पर हमला जारी हैव्यवहार में, इस विचार ने लेजर हैकर्स को ट्रेजर वन वॉलेट पिन को सफलतापूर्वक क्रैक करने की अनुमति दी। डिवाइस तक पहुंचने के लिए पिन कोड की आवश्यकता थी, और इसने सही संयोजन में प्रवेश करने के लिए उदार 15 प्रयास दिए। "डोनजोन" ने पांच बार पिन का अनुमान लगाना सीखा।

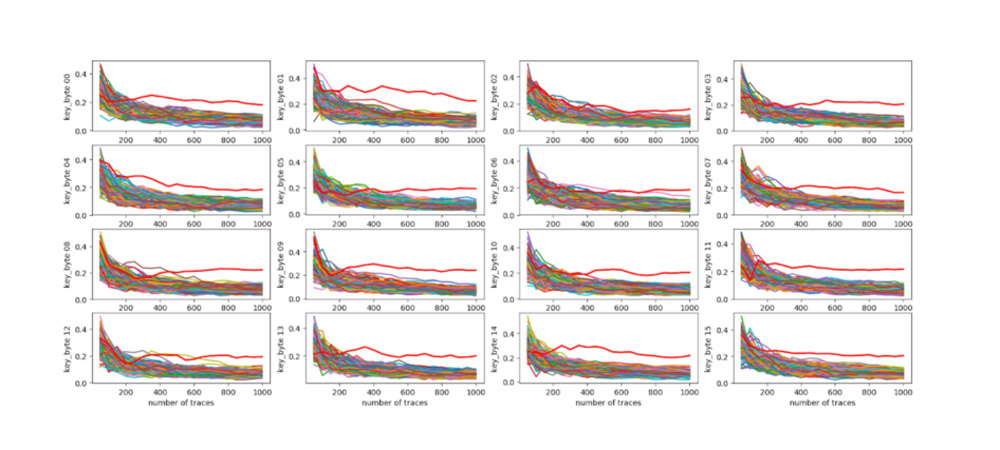

निम्नलिखित हुआ: एक ज्ञात पिन कोड वाला एक बटुआ विघटित किया गया था, और फिर बिजली की खपत और विद्युत चुम्बकीय क्षेत्र को मापने के लिए इसकी फ्लैश मेमोरी पर सेंसर स्थापित किए गए थे। बटुए में मनमानी संख्याएं दर्ज की गई थीं, और आस्टसीलस्कप ने जांच से डेटा लिखा था। डेटा को सही और गलत इनपुट के लिए प्रतिक्रियाओं के रूप में चिह्नित किया गया था, और फिर प्रशिक्षण के लिए एल्गोरिदम को "खिलाया" गया।

हमले के परिणाम। भविष्य आ गया है, इसलिए रोबोट उन्हें समझ जाएगा

हमले के परिणाम। भविष्य आ गया है, इसलिए रोबोट उन्हें समझ जाएगाअलग-अलग प्रतिक्रियाओं को अलग करने के लिए एल्गोरिथ्म सिखाया गया था, शोधकर्ताओं ने सेंसर को दूसरी डिवाइस पर रखा। इसने एक संभावित चोरी किए गए बटुए की भूमिका निभाई, और पिन कोड दर्ज करते समय ठीक उसी डेटा को इसमें से लिखा गया था। पहले बटुए पर प्रशिक्षित एल्गोरिथ्म ने मान्यता दी कि कौन सी संख्या सही थी और कौन सी नहीं थी, और पूरी तरह से पिन का अनुमान लगाया।

चूंकि पिन में प्रवेश करने के प्रत्येक नए प्रयास से पहले एक अतिरिक्त विलंब होता है, ऐसे हैक एक लंबा व्यवसाय है। सभी 15 कोडों को छाँटने के लिए, यह पूरे दिन का काम ले सकता है। सफल होने पर, हैकर को अन्य लोगों की संपत्ति तक असीमित पहुंच मिलती है, इसलिए गेम मोमबत्ती के लायक है।

प्रयोग, डोंजन ने फिर से प्रतियोगियों के साथ साझा किया, जिन्होंने उन्हें बहुत गंभीरता से लिया और पूरी तरह से पिन सत्यापन एल्गोरिथ्म को फिर से लिखा।

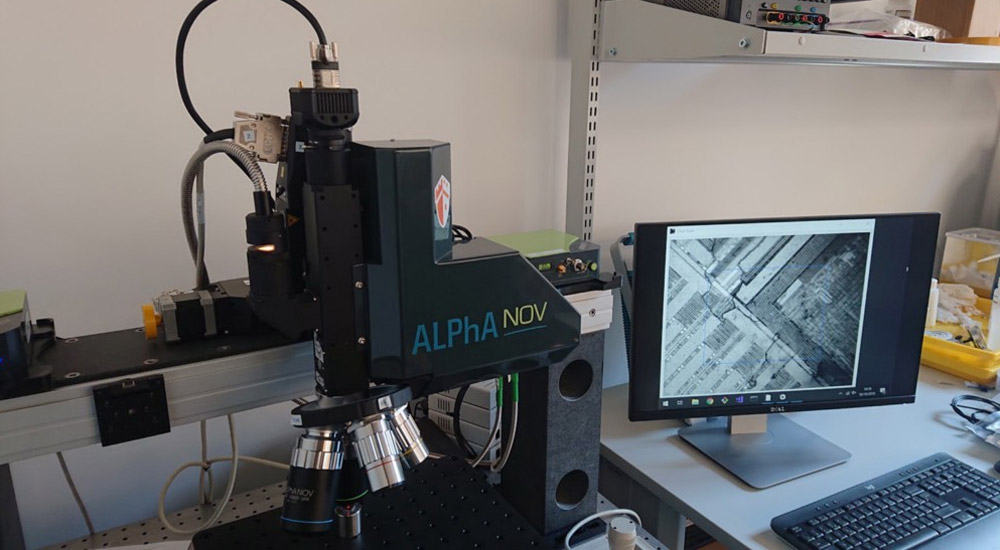

गणना त्रुटियों पर हमले करने के लिए स्थापना

गणना त्रुटियों पर हमले करने के लिए स्थापनालेजर हैकर्स की एक और पसंदीदा तकनीक:

कम्प्यूटेशनल त्रुटियों पर हमला। यह तीसरे पक्ष के चैनलों पर हमले का एक उपप्रकार है, जो डिवाइस के संचालन में एक सक्रिय हस्तक्षेप का तात्पर्य करता है: सर्किट में वोल्टेज को कम करना और बढ़ाना, घड़ी की आवृत्ति बढ़ाना। एक हार्डवेयर वॉलेट आयनीकरण विकिरण, एक लेजर और एक विद्युत चुम्बकीय क्षेत्र से प्रभावित हो सकता है। हमला आपको पिन कोड के इनपुट को बायपास करने की अनुमति देता है: वोल्टेज में वृद्धि, डिवाइस भटक जाता है और प्रवेश किए गए नंबरों की शुद्धता की जांच करता है।

एक अनुभवी पटाखा अन्य डेटा निकालने में सक्षम होगा जो एक हार्डवेयर वॉलेट की रक्षा करना चाहिए। उदाहरण के लिए, बीज, एक मुहावरेदार वाक्यांश जो एक ही बार में सभी संपत्तियों तक पहुंच खोलता है। यह एक जटिल लेकिन व्यवहार्य प्रक्रिया है और डोनजोन टीम ने इसे कीपकी, बी वॉलेट, ट्रेजर वन और ट्रेजोर टी। पर्स के साथ करने में कामयाब रही।

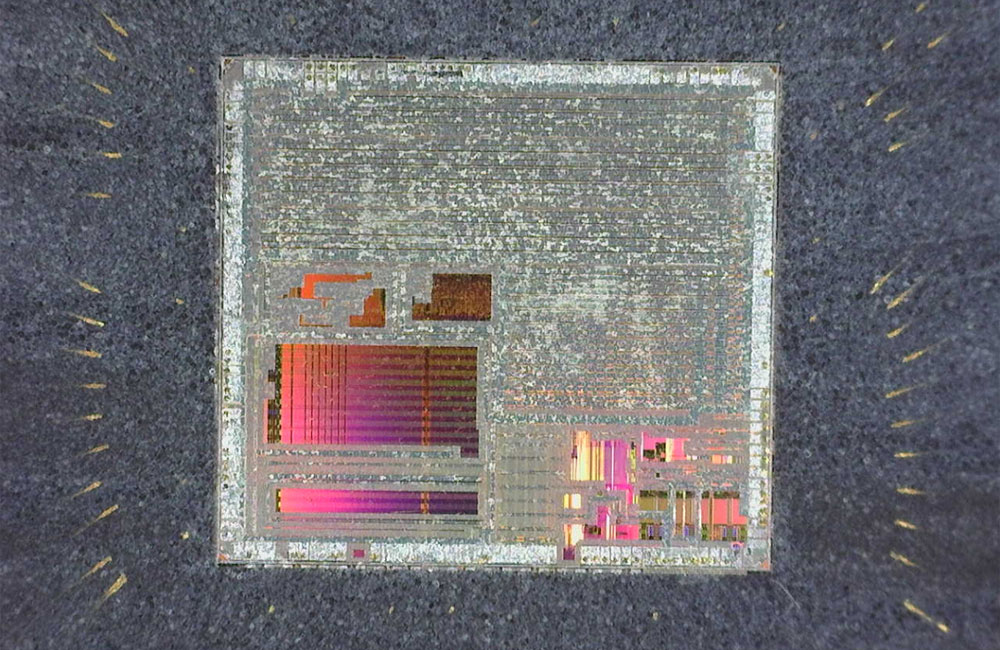

इस बोर्ड का उपयोग डोन्जोन में क्रिप्टोक्यूरेंसी चिप्स पर हमला करने के लिए किया जाता है

इस बोर्ड का उपयोग डोन्जोन में क्रिप्टोक्यूरेंसी चिप्स पर हमला करने के लिए किया जाता हैदुर्भाग्य से, डॉनजोन नवीनतम हैक के विवरण का खुलासा नहीं करता है। हैकर्स के पास बहुत सख्त "सम्मान का कोड" है: वे पहले डिवाइस को क्रैक करते हैं, फिर लेजर या प्रतियोगियों के लिए भेद्यता का विवरण पास करते हैं और सुधार की प्रतीक्षा करते हैं। इसके बाद ही, जनता को सूचित किया जाता है कि समस्या मौजूद थी।

दिसंबर 2018 में हैकरों ने बताया कि वे अपनी जेब से बीज निकाल सकते हैं। भेद्यता अभी भी तय नहीं है। Guillaume के अनुसार, सिद्धांत रूप में, इस दोष के साथ कुछ भी नहीं किया जा सकता है, इसलिए डोनजोन टीम यह नहीं बताएगी कि वास्तव में वॉलेट्स को कैसे हैक किया गया था।

गणना त्रुटियों पर हमलों को रोकने के लिए, लेजर क्रिप्टो वॉलेट एक अलग सुरक्षित तत्व सुरक्षा चिप का उपयोग करते हैं। ऐसे चिप्स क्रेडिट कार्ड, सिम-कार्ड और बायोमेट्रिक पासपोर्ट में डाले जाते हैं। वह एक हमले का प्रयास करता है और सक्रिय रूप से इसका जवाब देता है। सुरक्षित तत्व एक हमलावर को खुद को "सुनने" से रोकने के लिए विद्युत चुम्बकीय विकिरण और बिजली की खपत को भी छुपाता है।

चिप हमले के लिए तैयार

चिप हमले के लिए तैयारकई अन्य क्रिप्टोक्यूरेंसी पर्स में, सभी गणना पारंपरिक माइक्रोकंट्रोलर पर होती हैं। लेजर इस आर्किटेक्चर को असुरक्षित मानता है, जिसमें शामिल हैं क्योंकि उनके अपने हैकर्स नट्स जैसे सरल चिप्स को "क्रैक" करते हैं। ट्रेजर सहित प्रतियोगी दावा करते हैं कि इस तरह के हैक के लिए क्रिप्टोग्राफी के क्षेत्र में डिवाइस और विशेषज्ञ ज्ञान के लिए भौतिक पहुंच होना आवश्यक है। अधिकांश एथेरियम या बिटकॉइन धारक दूरस्थ हमलों के बारे में अधिक चिंतित हैं, इसलिए निर्माता सॉफ्टवेयर सुरक्षा पर ध्यान केंद्रित कर रहे हैं।

हैकर रोजमर्रा की जिंदगी के बारे में xkcd

हैकर रोजमर्रा की जिंदगी के बारे में xkcdएक व्यावहारिक दृष्टिकोण वर्तमान में भुगतान कर रहा है। हालांकि, लेजर भविष्य में देख रहा है, जो कि कंपनी के लिए निश्चित है, क्रिप्टोकरेंसी है। एक पिकपॉकेट जिसने एक पर्यटक की जेब से कल एक "फ्लैश ड्राइव" निकाला, उसे महसूस नहीं हो सकता था कि उसके हाथों में धन की कुंजी थी। एक साल में, उसे पता चल जाएगा कि चोरी किए गए हार्डवेयर क्रिप्टो पर्स को किसी और को बेचने के लिए किसे बेचना है।

हार्डवेयर पर्स के लोकप्रिय होने के साथ, चोरी के उपकरणों को फिर से व्यवस्थित करने के लिए अनिवार्य रूप से "बाजार" होंगे। चोरी के क्रेडिट कार्ड के डेटा के पुनर्विक्रय के लिए मौजूदा के समान ही। लेजर गर्मियों में स्लेज तैयार कर रहा है और इसलिए पहले से ही अन्य क्रिप्टो डिवाइस निर्माताओं को जटिल हैकिंग विचारों (लेजर और तंत्रिका नेटवर्क के साथ) का परीक्षण कर रहा है।

लेजर नैनो एस वॉलेट: प्रमाणित, सुरक्षित और पूरी तरह सुरक्षित (रिंच सुरक्षा शामिल नहीं)

लेजर नैनो एस वॉलेट: प्रमाणित, सुरक्षित और पूरी तरह सुरक्षित (रिंच सुरक्षा शामिल नहीं)लेजर के सीईओ एरिक लार्शेवेक के अनुसार, यह बिंदु प्रतियोगियों के बीच कमजोरियों की तलाश नहीं है, बल्कि एक पूरे के रूप में ब्लॉकचेन उद्योग की जिम्मेदारी बढ़ाने के लिए है। अब किसी भी क्रिप्टो वॉलेट का मालिक उसका अपना बैंक और उसकी अपनी सुरक्षा प्रणाली है। क्लाइंट के कंधों पर जिम्मेदारी सौंपना उन कंपनियों के लिए बहुत सुविधाजनक है जो अपने माल को प्रमाणित नहीं कर सकती हैं।

इस बीच, लेज़र नैनो एस वॉलेट बाजार में पहला था जो फ्रांसीसी राष्ट्रीय साइबर सुरक्षा एजेंसी, एजेंस नेशनले डे सेसुरिट देस सिस्टेम्स डी-इनफॉर्मेशन द्वारा प्रमाणित किया गया था। लेजर काफी नहीं है। "मेरा मानना है कि उद्योग को अधिक सुरक्षा प्रमाणन योजनाओं की आवश्यकता है," गुइल्यूम कहते हैं। हालांकि इस तरह की कोई योजना नहीं है, डोनजोन यह सुनिश्चित करने के लिए हर संभव प्रयास करता है कि लेजर हार्डवेयर वॉलेट यथासंभव सुरक्षित हों।

लेजर द्वारा लिखित। आप हमारे ऑनलाइन स्टोर में

एक फ्रांसीसी कंपनी से हार्डवेयर पर्स खरीद सकते हैं।