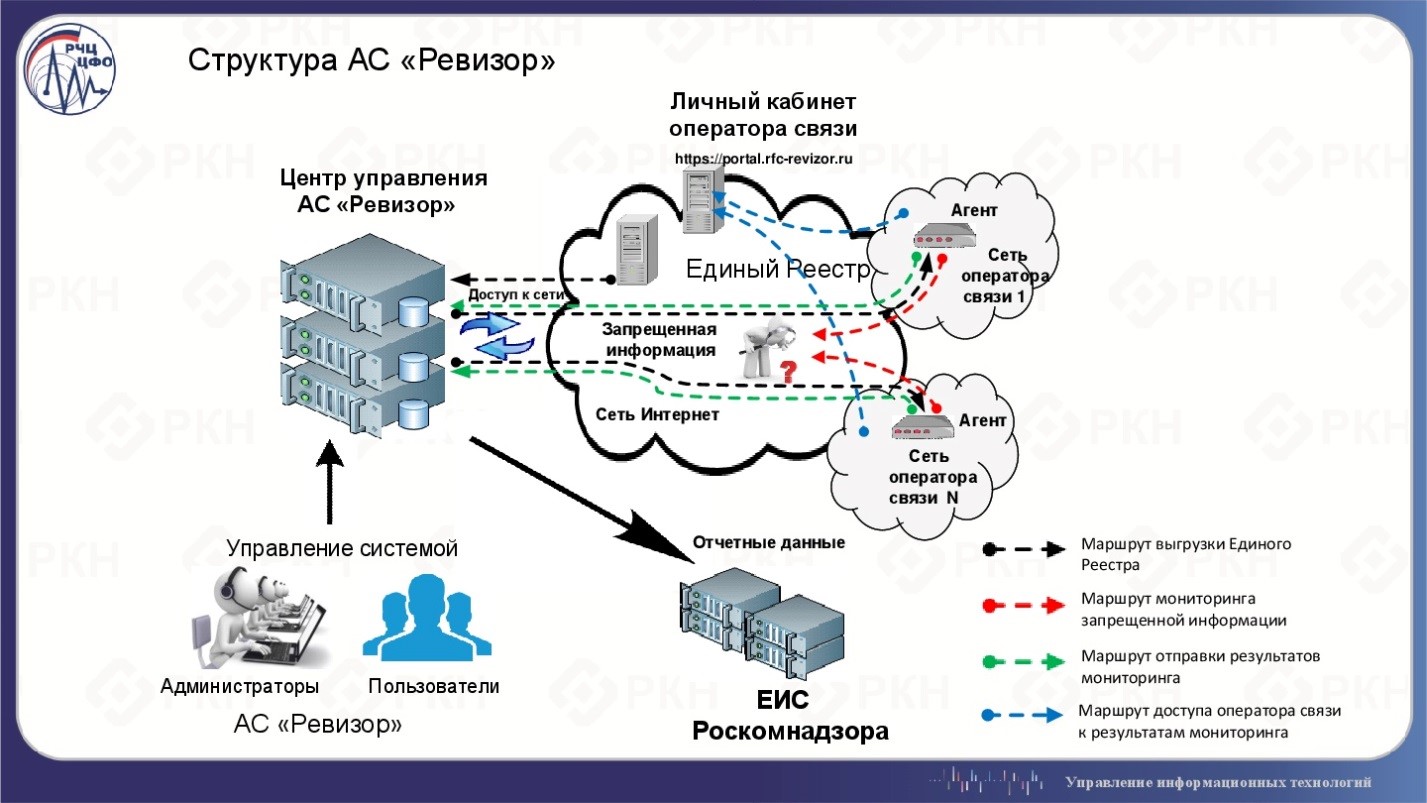

यह कोई रहस्य नहीं है कि "इंस्पेक्टर" स्वचालित प्रणाली रूस में निषिद्ध सूचनाओं की सूची पर ताले के नियंत्रण की निगरानी करती है। यह कैसे काम करता है यह यहाँ

हब्र पर इस

लेख में लिखा

गया है , चित्र वहाँ से है:

प्रदाता

"एजेंट ऑडिटर" मॉड्यूल प्रदाता पर सीधे स्थापित है:

"एजेंट ऑडिटर" मॉड्यूल स्वचालित सिस्टम "ऑडिटर" (एएस "ऑडिटर") का एक संरचनात्मक तत्व है। इस प्रणाली को 27 जुलाई, 2006 नंबर 149-On "सूचना, सूचना प्रौद्योगिकी और सूचना संरक्षण" संघीय कानून के अनुच्छेद 15.1-15.4 द्वारा स्थापित प्रावधानों के ढांचे के भीतर उपयोग पर प्रतिबंध के दूरसंचार ऑपरेटरों द्वारा कार्यान्वयन की निगरानी के लिए बनाया गया है।

ऑडिटर एएस बनाने का मुख्य लक्ष्य 27 जुलाई, 2006 के संघीय कानून के अनुच्छेद 15.1-15.4 द्वारा स्थापित आवश्यकताओं के साथ दूरसंचार ऑपरेटरों द्वारा अनुपालन की निगरानी करना है। निषिद्ध सूचना तक पहुंच के तथ्यों की पहचान के बारे में “सूचना, सूचना प्रौद्योगिकी और सूचना संरक्षण” पर। और प्रतिबंधित जानकारी तक पहुँच को प्रतिबंधित करने के लिए उल्लंघनों पर सहायक सामग्री (डेटा) प्राप्त करना।

यह देखते हुए, यदि सभी नहीं, तो कई प्रदाताओं ने इस उपकरण को घर पर स्थापित किया है, उन्हें

आरआईपीई एटलस और इससे भी अधिक, लेकिन बंद पहुंच के साथ बीकन जांच का एक बड़ा नेटवर्क मिलना चाहिए था। हालाँकि, प्रकाशस्तंभ सभी दिशाओं में संकेत भेजने वाला प्रकाश स्तंभ है, लेकिन क्या होगा अगर हम उन्हें पकड़ते हैं और देखते हैं कि हमने क्या पकड़ा और कितने?

गिनती करने से पहले, आइए देखें कि यह क्यों संभव हो सकता है।

सिद्धांत की बिट

एजेंट एक संसाधन की उपलब्धता की जाँच करते हैं, जिसमें HTTP (एस) अनुरोध शामिल हैं, जैसे कि यह उदाहरण:

TCP, 14678 > 80, "[SYN] Seq=0" TCP, 80 > 14678, "[SYN, ACK] Seq=0 Ack=1" TCP, 14678 > 80, "[ACK] Seq=1 Ack=1" HTTP, "GET /somepage HTTP/1.1" TCP, 80 > 14678, "[ACK] Seq=1 Ack=71" HTTP, "HTTP/1.1 302 Found" TCP, 14678 > 80, "[FIN, ACK] Seq=71 Ack=479" TCP, 80 > 14678, "[FIN, ACK] Seq=479 Ack=72" TCP, 14678 > 80, "[ACK] Seq=72 Ack=480"

पेलोड के अलावा, अनुरोध में कनेक्शन सेटअप चरण भी शामिल है:

SYN और

SYN-ACK का आदान

SYN-ACK , और कनेक्शन पूरा होने का चरण:

FIN-ACK ।

निषिद्ध सूचना रजिस्ट्री में कई प्रकार के ताले होते हैं। जाहिर है, अगर संसाधन आईपी पते या डोमेन नाम से अवरुद्ध है, तो हम कोई अनुरोध नहीं देखेंगे। ये सबसे विनाशकारी प्रकार के ताले हैं जो एक ही आईपी पते पर सभी संसाधनों की दुर्गमता का नेतृत्व करते हैं या डोमेन पर सभी जानकारी। एक URL ब्लॉकिंग प्रकार भी है। इस मामले में, फ़िल्टरिंग सिस्टम को एचटीटीपी अनुरोध शीर्ष लेख को पार्स करना चाहिए ताकि यह निर्धारित किया जा सके कि क्या ब्लॉक करना है। और इससे पहले, जैसा कि ऊपर देखा जा सकता है, कनेक्शन सेटअप चरण होना चाहिए, जिसे आप ट्रैक करने का प्रयास कर सकते हैं, क्योंकि सबसे अधिक संभावना है कि फ़िल्टर इसे छोड़ देगा।

ऐसा करने के लिए, आपको एजेंटों के अलावा बाहरी ट्रैफ़िक के प्रवेश को कम करने के लिए, लंबे समय तक छोड़े गए फ़िल्टरिंग सिस्टम के काम को सुविधाजनक बनाने के लिए, "URL" और HTTP द्वारा "ब्लॉकिंग" के प्रकार के साथ एक उपयुक्त मुफ्त डोमेन चुनने की आवश्यकता है। यह कार्य बिल्कुल भी मुश्किल नहीं था, हर स्वाद के लिए निषिद्ध सूचना की रजिस्ट्री में बहुत सारे मुफ्त डोमेन हैं। इसलिए, डोमेन अधिग्रहीत किया गया था, वीपीएस पर आईपी पते से जुड़ा हुआ था जिसमें

tcpdump चल रहा था, और गिनती शुरू हुई।

"लेखा परीक्षकों" की लेखापरीक्षा

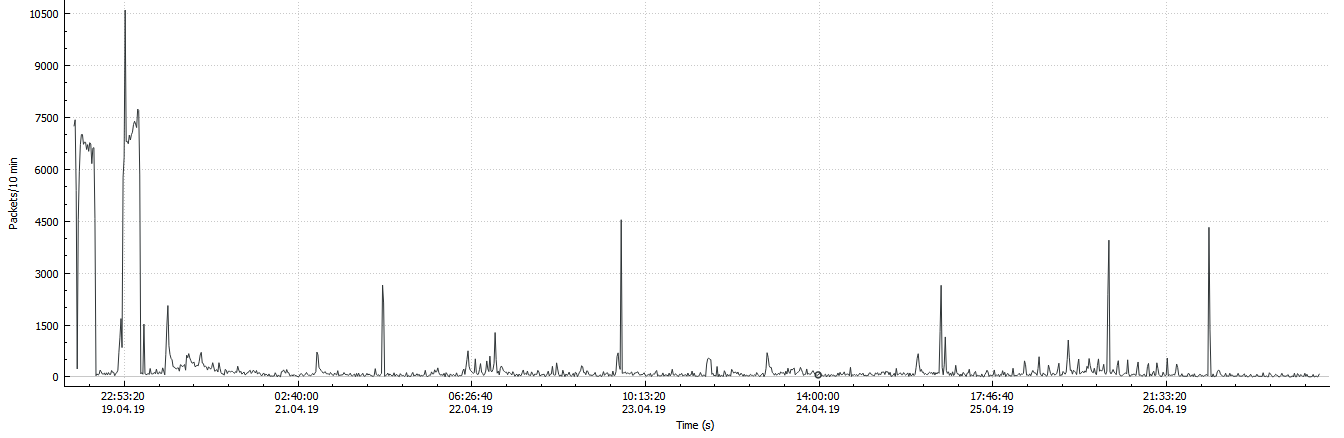

मुझे समय-समय पर अनुरोधों के फटने की उम्मीद है, जो मेरी राय में एक नियंत्रित कार्रवाई का संकेत देगा। यह कहने के लिए नहीं है कि मैंने यह बिल्कुल नहीं देखा था, लेकिन निश्चित रूप से कोई स्पष्ट तस्वीर नहीं थी:

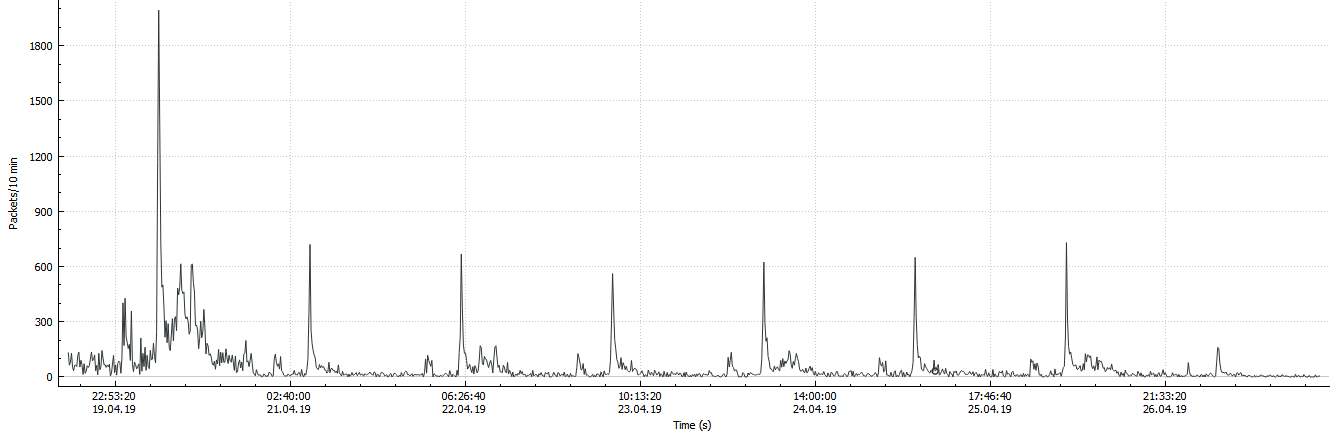

अप्रत्याशित रूप से, यहां तक कि एक अप्रयुक्त आईपी के लिए एक अनावश्यक डोमेन केवल अवांछित जानकारी का एक द्रव्यमान प्राप्त करेगा, ऐसा आधुनिक इंटरनेट है। लेकिन सौभाग्य से, मुझे केवल एक विशिष्ट URL के लिए अनुरोधों की आवश्यकता थी, इसलिए सभी क्रॉलर और पासवर्ड ब्रूट जल्दी से मिल गए। इसके अलावा, यह समझना काफी सरल था कि बाढ़ एक ही प्रकार के अनुरोधों के द्रव्यमान से कहां है। फिर मैंने आईपी पते की घटना की आवृत्ति को संकलित किया और पिछले चरणों में फिसल गए लोगों को मैन्युअल रूप से अलग करने के लिए शीर्ष पर चला गया। इसके अतिरिक्त, मैंने उन सभी स्रोतों को काट दिया जो एक पैकेट भेजते थे, उनमें से कई नहीं थे। और यह निकला:

एक मामूली गेय विषयांतर। एक दिन से थोड़ा अधिक समय बाद, मेरे होस्टिंग प्रदाता ने एक सुव्यवस्थित संदेश भेजा, वे कहते हैं कि आपकी सुविधाओं में ILV की निषिद्ध सूची से एक संसाधन है, इसलिए यह अवरुद्ध है। पहले तो मुझे लगा कि उन्होंने मेरे खाते को ब्लॉक कर दिया है, ऐसा नहीं था। तब मुझे लगा कि वे मुझे केवल उस बारे में चेतावनी दे रहे हैं, जिसके बारे में मुझे पहले से पता था। लेकिन यह पता चला कि होस्टर ने अपने डोमेन के सामने अपने फ़िल्टर को चालू कर दिया और नतीजतन, मैं डबल फ़िल्टरिंग के तहत आया: प्रदाताओं और होस्ट से। फ़िल्टर केवल अनुरोधों के सिरों को छोड़ देता है: निषिद्ध URL पर सभी HTTP को काटकर

FIN-ACK और

RST । जैसा कि आप ऊपर दिए गए ग्राफ़ से देख सकते हैं, पहले दिन के बाद मुझे कम डेटा मिलना शुरू हुआ, लेकिन मैंने फिर भी उन्हें प्राप्त किया, जो क्वेरी स्रोतों की गणना के कार्य के लिए काफी पर्याप्त था।

बिंदु पर पहुंचें। मेरी राय में, हर दिन दो फटने स्पष्ट रूप से दिखाई देते हैं, मॉस्को में आधी रात के बाद पहला कम, दूसरा सुबह 6 से 12 दिनों तक पूंछ के साथ। चोटी एक ही समय में बिल्कुल नहीं होती है। सबसे पहले, मैं आईपी पते को उजागर करना चाहता था जो कि इन अवधियों में और प्रत्येक अवधि में गिर गए, इस धारणा के आधार पर कि एजेंट समय-समय पर जांच करते हैं। लेकिन सावधानीपूर्वक देखने पर, मैंने हर घंटे एक अनुरोध तक विभिन्न आवृत्तियों के साथ अन्य अंतरालों में गिरने की अवधि की खोज की। फिर मैंने टाइम ज़ोन के बारे में सोचा और उनमें क्या संभव है, तो मैंने सोचा कि सामान्य तौर पर सिस्टम विश्व स्तर पर सिंक्रनाइज़ नहीं किया जा सकता है। इसके अलावा, निश्चित रूप से, NAT अपनी भूमिका निभाएगा, और एक ही एजेंट विभिन्न सार्वजनिक आईपी से अनुरोध कर सकता है।

चूँकि मेरा मूल लक्ष्य बिलकुल नहीं था, मैंने एक सप्ताह में प्राप्त सभी पतों की गणना की और

2791 प्राप्त किया । एक पते से स्थापित टीसीपी सत्रों की संख्या औसत 4 पर होती है, जिसमें औसतन 2. पता होता है: 464, 231, 149, 83, 77। नमूना का 95% अधिकतम 8 सत्र प्रति पता है। माध्यिका बहुत अधिक नहीं है, मुझे याद है कि अनुसूची एक स्पष्ट दैनिक आवृत्ति दिखाती है, इसलिए आप 7 दिनों में लगभग 4 से 8 की उम्मीद कर सकते हैं। यदि आप सभी बैठक सत्रों को एक बार बाहर निकाल देते हैं, तो हमें केवल 5 के बराबर माध्य मिलता है। लेकिन मैं उन्हें स्पष्ट आधार पर बाहर नहीं कर सकता था। इसके विपरीत, स्पॉट चेक से पता चला कि वे एक निषिद्ध संसाधन के अनुरोध से संबंधित हैं।

पते, और इंटरनेट पर, स्वायत्त प्रणालियां अधिक महत्वपूर्ण हैं - एएस, जिनमें से

1510 सामने आए, औसतन 2 पतों पर एएस के साथ औसतन 1. एएस पर शीर्ष पते: 288, 77, 66, 39, 27. नमूना के 95% की अधिकतम 4 पते हैं के रूप में। यहाँ मंझला अपेक्षित है - प्रति एजेंट एक एजेंट। हम शीर्ष की भी उम्मीद करते हैं - इसमें बड़े खिलाड़ी हैं। एक बड़े नेटवर्क में, एजेंट्स को ऑपरेटर की उपस्थिति के प्रत्येक क्षेत्र में होना चाहिए, और NAT के बारे में मत भूलना। यदि आप देश से जाते हैं, तो अधिकतम सीमाएँ होंगी: 1409 - RU, 42 - UA, 23 - CZ, 36 अन्य क्षेत्रों से, RIPE NCC नहीं। रूस से अनुरोध ध्यान आकर्षित नहीं करता है। डेटा में भरते समय शायद इसे जियोलोकेशन त्रुटियों या रजिस्ट्रार त्रुटियों द्वारा समझाया जा सकता है। या तथ्य यह है कि एक रूसी कंपनी में गैर-रूसी जड़ें हो सकती हैं, या एक विदेशी प्रतिनिधि कार्यालय हो सकता है क्योंकि यह इतना सरल है कि एक विदेशी संगठन RIPE NCC से निपटना स्वाभाविक है। कुछ हिस्सा निस्संदेह बहुत ही कम है, लेकिन इसे अलग करना मज़बूती से मुश्किल है, क्योंकि संसाधन लॉक के तहत है, और दूसरे दिन से डबल लॉक के तहत, और अधिकांश सत्र केवल कई सर्विस पैकेजों का आदान-प्रदान है। आइए इस तथ्य पर सहमत हों कि यह एक छोटा सा हिस्सा है।

इन नंबरों की रूस में प्रदाताओं की संख्या के साथ पहले से ही तुलना की जा सकती है।

ILV के अनुसार, "डेटा ट्रांसमिशन के लिए संचार सेवाओं, आवाज के अलावा" के लिए लाइसेंस 6387 हैं, लेकिन यह ऊपर से एक अत्यधिक तंग रेटिंग है, ये सभी लाइसेंस विशेष रूप से इंटरनेट प्रदाताओं के लिए नहीं हैं जिन्हें एजेंट को स्थापित करने की आवश्यकता है। RIPE NCC ज़ोन में, रूस में पंजीकृत AS की समान संख्या 6230 है, जिसमें से सभी प्रदाता नहीं हैं।

उपयोगकर्तासाइड ने अधिक कठोर गणना की और 2017 में 3940 कंपनियों को प्राप्त किया, और यह ऊपर से एक अनुमान है। किसी भी मामले में, हमारे पास प्रबुद्ध एएस की संख्या ढाई गुना कम है। लेकिन यहां यह समझना सार्थक है कि एएस प्रदाता के समान कड़ाई से नहीं है। कुछ प्रदाताओं के पास अपना खुद का एएस नहीं है, कुछ के पास एक से अधिक है। यदि हम मानते हैं कि एजेंट अभी भी सभी पर खड़े हैं, तो कोई अन्य की तुलना में अधिक फ़िल्टर करता है, इसलिए उनके अनुरोध कचरे से अप्रभेद्य हैं, यदि सभी। लेकिन मोटे तौर पर आकलन के लिए यह काफी सहनीय है, भले ही मेरे निरीक्षण के कारण कुछ खो गया हो।

डीपीआई के बारे में

इस तथ्य के बावजूद कि मेरे होस्टिंग प्रदाता ने दूसरे दिन से इसके फ़िल्टर को सक्षम किया है, पहले दिन की जानकारी के अनुसार, हम यह निष्कर्ष निकाल सकते हैं कि ताले सफलतापूर्वक काम करते हैं। केवल 4 स्रोत ही इसके माध्यम से टूट सकते हैं और HTTP और TCP सत्र को पूरी तरह से समाप्त कर चुके हैं (जैसा कि ऊपर दिए गए उदाहरण में है) एक और 460 एक

GET भेज सकता है, लेकिन सत्र

RST पर तुरंत समाप्त हो जाता है।

TTL ध्यान दें:

TTL 50, TCP, 14678 > 80, "[SYN] Seq=0" TTL 64, TCP, 80 > 14678, "[SYN, ACK] Seq=0 Ack=1" TTL 50, TCP, 14678 > 80, "[ACK] Seq=1 Ack=1" HTTP, "GET /filteredpage HTTP/1.1" TTL 64, TCP, 80 > 14678, "[ACK] Seq=1 Ack=294"

इस की भिन्नताएं अलग-अलग हो सकती हैं: कम

RST या अधिक पुनरावर्ती - यह इस बात पर भी निर्भर करता है कि फिल्टर स्रोत नोड को क्या भेजता है। किसी भी मामले में, यह सबसे विश्वसनीय टेम्पलेट है, जिसमें से यह स्पष्ट है कि निषिद्ध संसाधन का अनुरोध किया गया था। साथ ही, हमेशा एक उत्तर होता है जो एक सत्र में दिखाई देता है जिसमें

TTL पिछले और बाद के पैकेजों से अधिक होता है।

यहां तक कि

GET बाकी से दिखाई नहीं देता है:

TTL 50, TCP, 14678 > 80, "[SYN] Seq=0" TTL 64, TCP, 80 > 14678, "[SYN, ACK] Seq=0 Ack=1"

या तो:

TTL 50, TCP, 14678 > 80, "[SYN] Seq=0" TTL 64, TCP, 80 > 14678, "[SYN, ACK] Seq=0 Ack=1" TTL 50, TCP, 14678 > 80, "[ACK] Seq=1 Ack=1"

यदि फ़िल्टर से कुछ आता है तो

TTL में अंतर निश्चित रूप से दिखाई देता है। लेकिन अक्सर यह उड़ नहीं सकता है:

TCP, 14678 > 80, "[SYN] Seq=0" TCP, 80 > 14678, "[SYN, ACK] Seq=0 Ack=1" TCP Retransmission, 80 > 14678, "[SYN, ACK] Seq=0 Ack=1" ...

या तो:

TCP, 14678 > 80, "[SYN] Seq=0" TCP, 80 > 14678, "[SYN, ACK] Seq=0 Ack=1" TCP, 14678 > 80, "[ACK] Seq=1 Ack=1"

और यह सब दोहराता है और दोहराता है और दोहराता है, जैसा कि ग्राफ पर देखा जा सकता है, हर दिन एक से अधिक बार।

IPv6 के बारे में

अच्छी खबर यह है कि वह मैं मज़बूती से कह सकता हूं कि 5 अलग-अलग आईपीवी 6 पतों से, निषिद्ध संसाधन के लिए आवधिक अनुरोध हैं, बिल्कुल उन एजेंटों के व्यवहार से जो मुझे उम्मीद थी। इसके अलावा, IPv6 में से एक पता फ़िल्टरिंग के अंतर्गत नहीं आता है और मुझे एक पूर्ण सत्र दिखाई देता है। दो और के साथ, मैंने केवल एक अधूरा सत्र देखा, जिसमें से एक को फ़िल्टर से

RST द्वारा बाधित किया गया, दूसरा समय में। कुल

7 ।

चूंकि कुछ पते हैं, मैंने उन सभी का विस्तार से अध्ययन किया और यह पता चला कि वहाँ केवल 3 प्रदाता हैं, आप उन्हें खड़े होने की सराहना कर सकते हैं! एक अन्य पता रूस में क्लाउड होस्टिंग है (फ़िल्टर नहीं करता है), दूसरा जर्मनी में एक अनुसंधान केंद्र है (एक फ़िल्टर है, जहां))। लेकिन वे शेड्यूल पर क्यों रोकते हैं कि प्रतिबंधित संसाधनों की उपलब्धता एक अच्छा सवाल है। शेष दो ने एक अनुरोध किया और रूस की सीमाओं में नहीं हैं, जिनमें से एक को फ़िल्टर्ड किया जा रहा है (क्या यह अभी भी पारगमन में है?)।

IPv6 पर ताले और एजेंट एक बड़ा ब्रेक है, जिसके कार्यान्वयन इसलिए बहुत तेजी से नहीं बढ़ रहा है। यह दुखद है। जिन लोगों ने इस कार्य को हल किया है, वे खुद पर पूरी तरह से गर्व करते हैं।

निष्कर्ष में

मैंने 100% सटीकता का पीछा नहीं किया, मैं आपको इसके लिए मुझे माफ़ करने के लिए कहता हूं, मुझे उम्मीद है कि कोई इस काम को अधिक सटीकता के साथ दोहराना चाहता है। मेरे लिए यह समझना महत्वपूर्ण था कि क्या इस तरह का सिद्धांत सिद्धांत रूप में काम करेगा। जवाब होगा। मुझे लगता है कि एक पहले सन्निकटन में परिणामी आंकड़े, काफी विश्वसनीय हैं।

और क्या किया जा सकता है और जो मैं करने के लिए बहुत आलसी था वह DNS प्रश्नों की गणना करना था। उन्हें फ़िल्टर नहीं किया जाता है, लेकिन यह भी बहुत सटीकता नहीं देता है क्योंकि वे केवल डोमेन के लिए काम करते हैं, और पूरे URL के लिए नहीं। बारंबारता दिखाई देनी चाहिए। यदि आप अनुरोधों में प्रत्यक्ष रूप से दिखाई देते हैं, तो यह आपको अतिरिक्त को अलग करने और अधिक जानकारी प्राप्त करने की अनुमति देगा। प्रदाताओं द्वारा उपयोग किए जाने वाले DNS डेवलपर्स की पहचान करना और भी बहुत कुछ संभव है।

मुझे पूरी तरह से उम्मीद नहीं थी कि मेरे VPS के लिए होस्टर अपने स्वयं के फ़िल्टर को भी शामिल करेगा। शायद यह एक आम बात है। अंत में, ILV होस्ट करने के लिए संसाधन को हटाने का अनुरोध भेजता है। लेकिन इसने मुझे आश्चर्यचकित नहीं किया और यहां तक कि कुछ लाभ के लिए भी खेला। फ़िल्टर ने निषिद्ध URL के लिए सभी सही HTTP अनुरोधों को काटकर बहुत कुशलता से काम किया, लेकिन सही नहीं जो पहले प्रदाताओं के फ़िल्टर से गुजरते थे, भले ही केवल अंत के रूप में:

FIN-ACK और

RST - माइनस माइनस और लगभग एक प्लस मिला हो। वैसे, आईपीवी 6 होस्टर को फ़िल्टर नहीं किया गया था। बेशक, इसने एकत्रित सामग्री की गुणवत्ता को प्रभावित किया, लेकिन फिर भी आवृत्ति को देखना संभव बना दिया। संसाधनों को रखने के लिए एक साइट चुनते समय यह एक महत्वपूर्ण बिंदु बन गया, आईएलवी से निषिद्ध साइटों और पूछताछ की सूची के साथ काम के आयोजन के मुद्दे में दिलचस्पी लेना न भूलें।

शुरुआत में, मैंने

RIPE एटलस के साथ AC "ऑडिटर" की तुलना की। यह तुलना उचित है और एजेंटों का एक बड़ा नेटवर्क फायदेमंद हो सकता है। उदाहरण के लिए, देश के विभिन्न हिस्सों में विभिन्न प्रदाताओं से संसाधन उपलब्धता की गुणवत्ता का निर्धारण। आप देरी की गणना कर सकते हैं, आप ग्राफ़ का निर्माण कर सकते हैं, आप सब कुछ का विश्लेषण कर सकते हैं और स्थानीय और विश्व स्तर पर होने वाले परिवर्तनों को देख सकते हैं। यह सबसे सीधा तरीका नहीं है, लेकिन खगोलविद "मानक मोमबत्तियों" का उपयोग करते हैं, एजेंटों का उपयोग क्यों नहीं करते हैं? उनके मानक व्यवहार को जानना (खोजना), आप उनके आसपास होने वाले परिवर्तनों को निर्धारित कर सकते हैं और यह प्रदान की गई सेवाओं की गुणवत्ता को कैसे प्रभावित करता है। और उसी समय, आपको नेटवर्क पर स्वतंत्र रूप से जांच स्थापित करने की आवश्यकता नहीं है, वे पहले से ही रोसकोम्नाडज़ोर द्वारा आपूर्ति की गई हैं।

एक और बात जो मैं छूना चाहता हूं वह यह है कि हर उपकरण एक हथियार हो सकता है। जैसा कि "इंस्पेक्टर" एक बंद नेटवर्क है, लेकिन एजेंट निषिद्ध सूची से सभी संसाधनों के लिए अनुरोध भेजकर सभी को उपहार के साथ आत्मसमर्पण करते हैं। इस तरह के संसाधन को पकड़ना पूरी तरह से किसी भी समस्या का प्रतिनिधित्व नहीं करता है। कुल मिलाकर, एजेंटों के माध्यम से प्रदाता, अनिच्छा से अपने नेटवर्क के बारे में अधिक से अधिक यह बताने लायक होगा: डीपीआई और डीएनएस के प्रकार, एजेंट का स्थान (केंद्रीय नोड और सेवा नेटवर्क?), देरी और नुकसान के नेटवर्क मार्कर - और यह केवल सबसे स्पष्ट है। जिस प्रकार कोई अपने संसाधनों की उपलब्धता में सुधार के लिए एजेंटों के कार्यों की निगरानी कर सकता है, कोई अन्य उद्देश्यों के लिए ऐसा कर सकता है और कोई बाधाएं नहीं हैं। एक दोधारी और बहुत बहुआयामी उपकरण निकला, किसी को भी इस बारे में आश्वस्त किया जा सकता है।