विंडोज पर नोटपैड प्रगति के एक बैचैन के बीच में स्थिरता का एक द्वीप है। एक आवेदन जो कभी विफल नहीं होता है। नोटपैड की कार्यक्षमता अपने अस्तित्व के 34 वर्षों में बहुत अधिक नहीं बदली है (सिवाय इसके कि खुले दस्तावेजों के आकार की सीमाएं बढ़ाई गई हैं), और वर्तमान संस्करण का डिज़ाइन विंडोज 3.0 के लिए संस्करण से बहुत अलग नहीं है। Microsoft के बड़े कार्यालय सुइट की कार्यक्षमता के विस्तार ने कमजोरियों की मेजबानी की है, और इस पृष्ठभूमि के खिलाफ, न्यूनतम नोटपैड सुरक्षा का अवतार लगता है।

अब और नहीं। Google प्रोजेक्ट ज़ीरो टीम के शोधकर्ता टैविस ओरमंडी ने नोटपैड में एक भेद्यता पाई, जिससे मनमाने ढंग से कोड निष्पादन हो सकता है। समस्या का वास्तविक खतरा अभी भी आकलन करना मुश्किल है: पैच जारी होने तक विवरण का खुलासा नहीं किया जाता है। खुद ऑरमंडी का मानना है कि बग गंभीर है, अन्य विशेषज्ञ एक वास्तविक खतरे के अस्तित्व पर संदेह करते हैं। सच है, उनका मूल्यांकन Thevis द्वारा प्रदान किए गए केवल स्क्रीनशॉट पर आधारित है, इसलिए आपको अभी भी पूर्ण विवरण की प्रतीक्षा करनी चाहिए। लेकिन तथ्य ही!

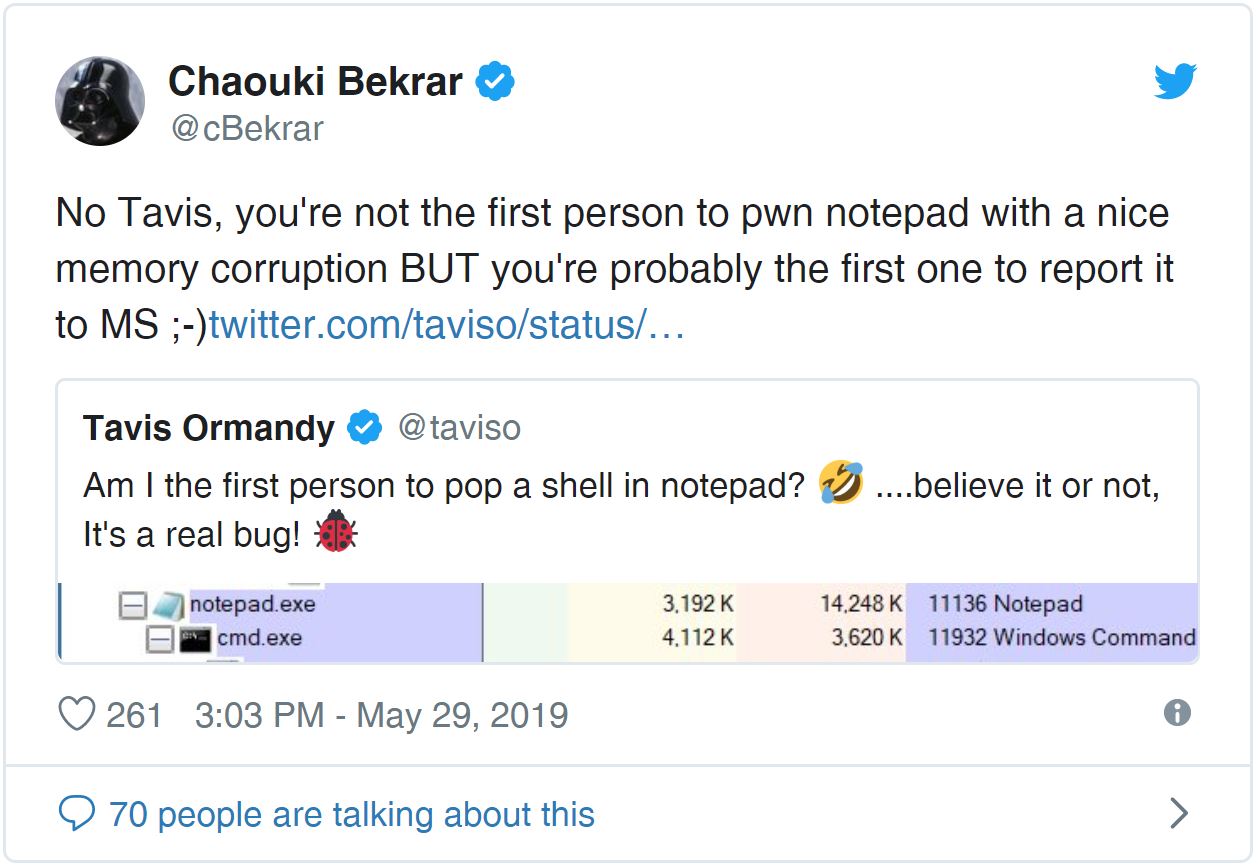

शोधकर्ता नोटपैड को स्मृति भ्रष्टाचार के परिदृश्य में लागू करने में सक्षम था, जिससे मनमाने कोड का निष्पादन हो गया। यह माना जा सकता है कि एक वास्तविक हमले में एक तैयार पाठ फ़ाइल भेजना शामिल है जिसे प्रोग्राम का उपयोग करके खोला जाना चाहिए। इस कोड को किन अधिकारों के साथ निष्पादित किया जाएगा और बाद में हमला कैसे विकसित हो सकता है, यह अभी तक स्पष्ट नहीं है। तवीस ने सुझाव दिया कि वह नोटपैड से सफलतापूर्वक कंसोल खोलने वाले पहले व्यक्ति थे। एक शोषण करने वाली कंपनी ज़ेरोडियम के संस्थापक चौकी बेकर का दावा है कि नोटपैड के लिए शोषण पहले से मौजूद है, लेकिन उनके बारे में कोई जानकारी प्रकाशित नहीं की गई है।

एक मौका है कि बग को 11 जून को तय किया जाएगा, जब माइक्रोसॉफ्ट पैच का अगला मासिक सेट जारी करेगा। वैसे, पिछले पैच ने दूरस्थ डेस्कटॉप सेवाओं में बहुत अधिक गंभीर भेद्यता को कवर किया, जिसे

ब्लूकीप के रूप में जाना जाता है। हमने इसके बारे में

इस डाइजेस्ट में और

इस खबर में और लिखा है। भेद्यता तीन शर्तों के पूरा होने पर विंडोज के साथ एक डिवाइस तक पूर्ण पहुंच की अनुमति देता है: आरडीपी कनेक्शन स्थापित करने की क्षमता, पैच की अनुपस्थिति और अक्षम

नेटवर्क स्तर प्रमाणीकरण ।

इरेटा सिक्योरिटी के रॉब ग्राम इंटरनेट से सुलभ कमजोर प्रणालियों की संख्या का अनुमान लगाने में सक्षम थे: एक मिलियन से अधिक प्राप्त किए गए थे (

समाचार , रॉब

लेख )। स्कैनिंग के लिए, एक समोप्पी उपयोगिता का उपयोग किया गया था, जिसमें एक खुले आरडीपी पोर्ट (3389) के साथ नेटवर्क नोड्स मिले और उनके गुणों का मूल्यांकन किया।

कुल 7.6 मिलियन ओपन पोर्ट सिस्टम पाए गए। इनमें से, बहुमत (53%) ने या तो अनुरोधों का जवाब नहीं दिया, या तो HTTP प्रोटोकॉल का उपयोग करके जवाब दिया, या कनेक्शन को गिरा दिया। 34% सिस्टम या तो पैच किए गए हैं या नेटवर्क प्रमाणीकरण का उपयोग करते हैं। 16% कंप्यूटर, या 1.2 मिलियन, सबसे अधिक संभावना वाले असुरक्षित हैं। व्यवस्थापक की जानकारी के बिना उनके पास पहुंच प्राप्त की जा सकती है, ऑपरेटिंग ब्लूकीप। दुर्भाग्य से, इतने बड़े बेस के कमजोर उपकरणों का साइबर अपराधी (निश्चित रूप से फायदा नहीं उठा पाए हैं)। यदि आपका कंप्यूटर किसी कारण से बाहर से सुलभ है, तो यह निश्चित रूप से सार्थक है कि एनएलए को सक्षम करें या सिस्टम को अपडेट करें (सभी ओएस के लिए विंडोज एक्सपी के लिए पैच जारी किए जाते हैं)। दोनों को करना उचित है, और दूसरा और एक बार फिर से मूल्यांकन करें: क्या सुरक्षित परिधि के बाहर कंप्यूटर तक पहुंचना वास्तव में आवश्यक है।

डिस्क्लेमर: इस डाइजेस्ट में व्यक्त की गई राय कैस्परस्की लैब की आधिकारिक स्थिति से मेल नहीं खा सकती है। प्रिय संपादकों आमतौर पर स्वस्थ संदेह के साथ किसी भी राय का इलाज करने की सलाह देते हैं।