Apple के WWDC में सोमवार को, Apple

ने "फाइंड माई" नाम से एक शांत नया फीचर पेश किया , जो कि

"फाइंड माई आईफोन " के विपरीत है

, जो किसी खोए हुए डिवाइस के सेलुलर और जीपीएस इन्फ्रास्ट्रक्चर पर निर्भर करता है, फाइंड मी फीचर सिम के

बिना भी डिवाइस ढूंढ सकता है। -कार्ड्स और जीपीएस, उदाहरण के लिए, लैपटॉप, या यहां तक कि किसी भी आइटम से जुड़े

"गूंगा" स्थान टैग (केवल एक व्यापक अर्थ में Apple ने इसे संकेत दिया)।

यह विचार आसपास के ऑब्जेक्ट्स को ट्रैक करने के लिए iPhones के पूरे मौजूदा नेटवर्क को बड़े पैमाने पर क्राउडसोर्सिंग सिस्टम में बदलने का है। प्रत्येक सक्रिय iPhone लगातार अन्य उपकरणों से आने वाले BLE बीकन संदेशों की निगरानी करेगा। जब वह इन संकेतों में से एक पाता है, तो वह अपने जीपीएस समन्वय के साथ पैकेट को चिह्नित करता है और इसे Apple सर्वर पर भेजता है। यह मेरे जैसे भिखारी लोगों के लिए बहुत अच्छा है, जो लगातार चीजों को खो देते हैं: यदि मैं कार्यालय

में चीन में

एक पर्यटक बस पर अपना बैग छोड़ता हूं, तो जल्दी या बाद में कोई व्यक्ति उसके संकेत पर ठोकर खाएगा - और मुझे तुरंत पता चल जाएगा कि उसे कहां खोजना है।

(यह ध्यान देने योग्य है कि यह Apple नहीं था जो विचार के साथ आया था। वास्तव में,

टाइल जैसी कंपनियां लगभग कुछ समय के लिए रही हैं। और हाँ, उन्हें अपने व्यवसाय के बारे में चिंता करनी चाहिए)।

यदि आप ऊपर दिए गए विवरण से प्रभावित नहीं हैं, तो मुझे एक प्रश्न उठाना चाहिए जो आपको पूछना चाहिए:

यह प्रणाली बड़े पैमाने पर गोपनीयता के उल्लंघन से कैसे बचाएगी?हम संभावित समस्याओं को सूचीबद्ध करते हैं:

- यदि डिवाइस लगातार एक BLE सिग्नल का उत्सर्जन करता है जो विशिष्ट रूप से इसकी पहचान करता है, तो हर किसी को आपको ट्रैक करने का एक और तरीका मिल गया है। विपणक पहले से ही इसके लिए वाईफाई और ब्लूटूथ मैक पते का उपयोग करते हैं, और फाइंड माई फ़ंक्शन एक अन्य ट्रैकिंग चैनल बनाता है।

- वह इस प्रक्रिया में शामिल लोगों को भी मिटा देती है। अब ये लोग अपना वर्तमान स्थान Apple को भेज देंगे (हो सकता है कि वे पहले से ही ऐसा करते हों)। लेकिन अब उन्हें यह जानकारी अजनबियों के साथ भी साझा करनी होगी जो अपने उपकरणों को "खो" देते हैं। यह बुरी तरह से समाप्त हो सकता है।

- जालसाज सक्रिय हमले भी शुरू कर सकते हैं जिसमें वे आपके डिवाइस के स्थान को नकली बनाते हैं। हालांकि ऐसा लगता है कि संभावना नहीं है, लोग हमेशा आश्चर्यचकित हैं।

अच्छी खबर यह है कि Apple का दावा है कि सिस्टम क्रिप्टोग्राफी के उचित उपयोग के माध्यम से मजबूत गोपनीयता प्रदान करता है। लेकिन, हमेशा की तरह, उन्होंने

कार्यान्वयन विवरण प्रदान करने से इनकार कर दिया। वायर्ड में एंडी ग्रीनबर्ग ने एप्पल से आंशिक

तकनीकी कार्यान्वयन का वर्णन किया, जो बहुत कुछ समझने की अनुमति देता है। दुर्भाग्य से, यह कहानी अभी भी भारी अंतराल छोड़ती है। यह वह है जो मैं भरने जा रहा हूं, जो एप्पल वास्तव में कर रहा है, उसका सबसे अधिक संभावित विवरण पेश करता है।

एक बड़ा चेतावनी: बहुत कुछ पूरी तरह से गलत हो सकता है। जब Apple अधिक बताता है तो मैं निश्चित रूप से लेख को अपडेट करूंगा।

कुछ प्रमुख मुद्दे

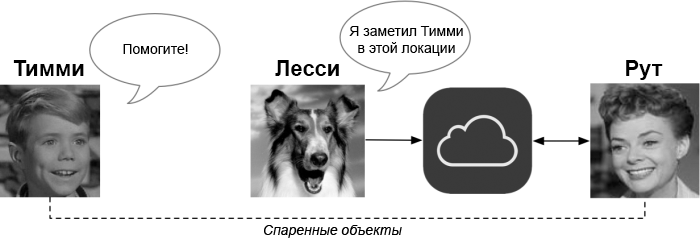

परिदृश्य को रेखांकित करने के लिए, आपको कई उपकरणों को चित्र में पेश करना होगा। प्रेरणा के लिए, 1950 की टेलीविजन श्रृंखला लस्सी को लें।

पहला उपकरण जिसे हम

टिम्मी कहेंगे "खो गया है।"

टिम्मी में BLE रेडियो ट्रांसमीटर है, लेकिन कोई GPS या इंटरनेट कनेक्शन नहीं है। सौभाग्य से, वह पहले से ही

रूथ नामक एक दूसरे उपकरण के साथ जोड़ा गया था, जो उसे ढूंढना चाहता था। हमारा मुख्य चरित्र

लस्सी है : यह एक यादृच्छिक (और अनजान) अजनबी का आईफोन है, जो (मान लीजिए) में कम से कम एक आवधिक इंटरनेट कनेक्शन और विश्वसनीय जीपीएस है। और लस्सी एक बहुत अच्छी लड़की है। नेटवर्क उपकरण एप्पल के आईक्लाउड सर्वर के माध्यम से संवाद करते हैं, जैसा कि नीचे दिखाया गया है:

(चूंकि

टिम्मी और

रूथ को पहले से जोड़ा जाना चाहिए, वे दोनों शायद एक ही व्यक्ति के हैं। मैंने उल्लेख किया था कि आपको सिस्टम के काम करने के लिए

दो एप्पल डिवाइस खरीदने की आवश्यकता होगी। यह एप्पल के साथ ठीक है।)

हम एक सुरक्षा प्रणाली पर विचार कर रहे हैं, इसलिए पहला सवाल यह

है कि बुरा आदमी कौन है ? इस स्थिति में, उत्तर अप्रिय है:

कोई भी संभावित हमलावर हो सकता है । यही कारण है कि समस्या इतनी दिलचस्प है।

टिम्मी गुमनामी

प्रणाली का सबसे महत्वपूर्ण पहलू यह है कि आपको बाहरी लोगों को

टिम्मी पर नज़र रखने की अनुमति नहीं देनी चाहिए, खासकर जब वह खो नहीं जाता है। यह कुछ स्पष्ट निर्णय को समाप्त करता है, उदाहरण के लिए, जब

टिम्मी का उपकरण बस चिल्लाता है:

"हाय, मेरा नाम टिम्मी है, कृपया मेरी माँ रूथ को फोन करें और मुझे बताएं कि मैं खो गया हूं ।

" यह वस्तुतः किसी भी अपरिवर्तनीय स्थिर पहचानकर्ता, यहां तक कि अपारदर्शी और यादृच्छिक को भी समाप्त करता है।

अंतिम आवश्यकता उपकरणों के आंदोलन को ट्रैक करने के लिए स्थिर पहचानकर्ताओं (उदाहरण के लिए,

आपके वाईफाई मैक पते ) का दुरुपयोग करने वाली सेवाओं के दुखद अनुभव से बनी है। मैक पतों जैसे पहचानकर्ताओं को यादृच्छिक करके Apple

मिश्रित सफलता से जूझ रहा है। यदि Apple "फाइंड माई" के लिए एक स्थिर ट्रैकिंग पहचानकर्ता जोड़ता है, तो सभी समस्याएं केवल बदतर हो जाएंगी।

इस आवश्यकता का मतलब है कि

टिम्मी द्वारा भेजे गए किसी भी संदेश को अपारदर्शी होना चाहिए। इसके अलावा, इन संदेशों की सामग्री को अपेक्षाकृत नए मूल्यों में बदलना चाहिए जो पुराने के साथ संबद्ध नहीं हो सकते। इस तरह के संदेशों को पहचानने के लिए एक युग्मित उपकरण के लिए एक स्पष्ट तरीका यह है कि

टिम्मी के लिए यादृच्छिक "

उपनाम " की लंबी सूची पर सहमत होने के लिए

टिम्मी और

रूथ को प्राप्त करें, और

टिम्मी को हर बार एक अलग चुनें।

यह वास्तव में मदद करता है। हर बार

लस्सी कुछ (अज्ञात) उपकरण को पहचानकर्ता को प्रेषित करती हुई देखती है, वह नहीं जानती कि क्या यह

टिम्मी का है : लेकिन वह इसे अपने स्वयं के जीपीएस स्थान के साथ एप्पल सर्वर को भेज सकती है। इस घटना में कि

टिम्मी हार

जाता है ,

रूथ एप्पल से सभी संभव

टिम्मी उपनाम खोजने के लिए कह सकता है। इस स्थिति में, ऐप्पल के बाहर कोई भी इस सूची को नहीं पहचान पाएगा, और यहां तक कि ऐप्पल स्वयं किसी को खो जाने के बाद ही इसे पहचान पाएगा, इसलिए यह दृष्टिकोण सबसे अधिक ट्रैकिंग विकल्पों को रोकता है।

इस विचार को लागू करने का एक और अधिक कुशल तरीका एक क्रिप्टोग्राफिक फ़ंक्शन (उदाहरण के लिए, एक मैक या एक हैश फ़ंक्शन) का उपयोग एक छोटे "किनारे" से उपनामों की एक सूची बनाने के लिए है, जिसकी प्रतियां

टिम्मी और

रूथ द्वारा संग्रहीत की जाती हैं। यह अच्छा है क्योंकि यह संग्रहीत डेटा की मात्रा को कम करता है। लेकिन

टिम्मी को खोजने के लिए,

रूथ को अभी भी सभी उपनामों - या बीज - को Apple में भेजने की आवश्यकता है, जिसे इसके डेटाबेस में हर उपनाम की तलाश करनी होगी।

लस्सी का ठिकाना छुपाना

छद्म नामों के साथ वर्णित दृष्टिकोण को

लस्सी से और यहां तक कि एप्पल से (जब तक

रूथ उसकी तलाश शुरू कर देता है) से

टिम्मी की पहचान को अच्छी तरह से छिपाना चाहिए। हालांकि, एक बड़ी खामी है:

यह लस्सी के जीपीएस निर्देशांक को नहीं छिपाता है ।

यह कम से कम कुछ कारणों से खराब है। हर बार जब

Lassie को BLE सिग्नल वाला डिवाइस पता चलता है, तो उसे अपना वर्तमान स्थान Apple सर्वरों के साथ भेजना चाहिए (साथ ही साथ अन्य नाम)। इसका मतलब है कि

लस्सी लगातार एप्पल को बताती है कि वह कहां है। और क्या अधिक है, भले ही Apple

लस्सी की पहचान को संग्रहीत नहीं करने का वादा करता है, इन सभी संदेशों का परिणाम एक विशाल केंद्रीकृत डेटाबेस है जो सभी जीपीएस स्थानों को दिखाता है जहां

कोई भी ऐप्पल डिवाइस पाया जाता है।

कृपया ध्यान दें कि इस तरह के डेटा की सरणी अकेले बहुत सारी जानकारी पैदा करती है। हां, उपकरण पहचानकर्ता उपनाम हो सकता है - लेकिन यह जानकारी को बेकार नहीं बनाता है। उदाहरण के लिए, यदि

कुछ ऐप्पल डिवाइस शाम को समान निर्देशांक प्रसारित करते हैं, तो यह व्यक्ति का संभावित पता देता है।

Apple को इस डेटा को प्रकट करने से रोकने का एक स्पष्ट तरीका यह है कि इसे एन्क्रिप्ट किया जाए ताकि केवल उन लोगों

को पता चले, जिन्हें डिवाइस के स्थान

को जानने की

आवश्यकता है । यदि

लस्सी को

टिम्मी से एक संदेश मिलता है, तो एकमात्र व्यक्ति जिसे वास्तव में

लस्सी का स्थान जानना आवश्यक है,

रूथ है । इस जानकारी को गुप्त रखने के लिए,

लस्सी को

रूथ की सार्वजनिक कुंजी

के साथ अपने निर्देशांक को एन्क्रिप्ट करना होगा।

बेशक, सवाल उठता है:

लस्सी को

रूथ की कुंजी कैसे मिलेगी?

टिम्मी के लिए स्पष्ट समाधान अपने प्रत्येक प्रसारण में

रूथ की सार्वजनिक कुंजी को चिल्लाना है। लेकिन यह एक स्थिर पहचानकर्ता बनाएगा, जो फिर से

टिम्मी को ट्रैक करने की अनुमति देगा।

इस समस्या को हल करने के लिए,

रूथ को

कई अनैतिक सार्वजनिक कुंजी रखने की आवश्यकता है , ताकि

टिम्मी प्रत्येक प्रसारण के साथ अलग-अलग कुंजी जारी कर सके। एक विकल्प

रूथ और

टिम्मी को कई अलग-अलग सामान्य कुंजी जोड़े उत्पन्न करने के लिए (या एक सामान्य किनारे से कई ऐसे जोड़े उत्पन्न करने के लिए) है। लेकिन यह कष्टप्रद है, और

रूथ को कई गुप्त चाबियाँ रखनी होंगी। और पिछले भाग में उल्लिखित पहचानकर्ता प्रत्येक सार्वजनिक कुंजी को हैशिंग द्वारा प्राप्त किया जा सकता है।

थोड़ा बेहतर दृष्टिकोण (जो Apple उपयोग कर सकता है या नहीं) में प्रमुख

यादृच्छिककरण शामिल है। यह कुछ क्रिप्टोकरंसी की एक विशेषता है, जैसे कि

एलगमल : यह

या तो सार्वजनिक कुंजी को यादृच्छिक बनाने की अनुमति देता है , ताकि यह मूल के साथ संबद्ध न हो। इस सुविधा का सबसे अच्छा हिस्सा यह है कि

रूट एक गुप्त कुंजी का उपयोग कर सकता है,

चाहे उसकी सार्वजनिक कुंजी का यादृच्छिक संस्करण एन्क्रिप्शन के लिए उपयोग किया गया हो ।

यह सब प्रोटोकॉल के अंतिम विचार की ओर जाता है। प्रत्येक प्रसारण में,

टिम्मी एक नया उपनाम और

रूथ की सार्वजनिक कुंजी की एक यादृच्छिक प्रतिलिपि प्रसारित करती है। जब

लस्सी प्रसारण प्राप्त करती है, तो वह अपने जीपीएस को सार्वजनिक कुंजी के साथ समन्वयित करती है और Apple को एक एन्क्रिप्टेड संदेश भेजती है।

रूथ ऐप्पल सर्वरों को

टिम्मी उपनाम भेज सकते हैं, और अगर ऐप्पल एक मैच पाता है, तो वह जीपीएस निर्देशांक प्राप्त और डिक्रिप्ट कर सकता है।

क्या यह सभी समस्याओं को हल करता है?

अप्रिय बात यह है कि कई अजीब सीमा स्थितियों के लिए कोई आदर्श समाधान नहीं है। उदाहरण के लिए, क्या होगा यदि

टिम्मी के बुरे इरादे हैं और वह

लस्सी को अपना एप्पल स्थान

बताना चाहता है? क्या होगा यदि ओल्ड स्मिथर्स

लस्सी का अपहरण करने की कोशिश करते हैं?

कुछ बिंदु पर, इस सवाल का जवाब इस तथ्य के लिए नीचे आता है कि हमने हर संभव प्रयास किया: किसी भी शेष समस्याओं को खतरे के मॉडल से परे ले जाना चाहिए। कभी-कभी तो लस्सी भी पता होती है कि कब रुकना है।