शहर की सड़कों पर खड़े पैसे वाले लोहे के बक्से त्वरित लाभ के प्रेमियों का ध्यान आकर्षित नहीं कर सकते। और अगर पहले विशुद्ध रूप से भौतिक तरीकों का इस्तेमाल एटीएम को खाली करने के लिए किया जाता था, तो अब कंप्यूटर से जुड़े अधिक से अधिक कुशल ट्रिक का उपयोग किया जाता है। अब उनमें से सबसे प्रासंगिक "ब्लैक बॉक्स" है जिसमें एक एकल-बोर्ड माइक्रो कंप्यूटर है। हम इस लेख में कैसे काम करते हैं, इसके बारे में बात करेंगे।

- एटीएम कार्डिंग का विकास

- "ब्लैक बॉक्स" के साथ पहला परिचित

- एटीएम संचार का विश्लेषण

- "ब्लैक बॉक्स" कहाँ से आते हैं?

- "अंतिम मील" और एक नकली प्रसंस्करण केंद्र

एटीएम एसोसिएशन (ATMIA) के इंटरनेशनल एसोसिएशन के प्रमुख ने एटीएम के लिए सबसे खतरनाक खतरे के रूप में ब्लैक बॉक्स की पहचान की ।

एक विशिष्ट एटीएम एक इमारत में स्थित तैयार विद्युत उपकरणों का एक सेट है। एटीएम निर्माता अपनी लोहे की कृतियों को एक बैंकनोट डिस्पेंसर, कार्ड रीडर और अन्य घटकों द्वारा पहले से ही विकसित किए गए थर्ड-पार्टी आपूर्तिकर्ताओं द्वारा बनाते हैं। वयस्कों के लिए एक प्रकार का डिजाइनर लेगो। समाप्त घटकों को एटीएम मामले में रखा जाता है, जिसमें आमतौर पर दो डिब्बे होते हैं: ऊपरी डिब्बे ("कैबिनेट" या "सेवा क्षेत्र"), और निचले डिब्बे (सुरक्षित)। सभी इलेक्ट्रोमैकेनिकल घटक यूएसबी और COM पोर्ट के माध्यम से सिस्टम यूनिट से जुड़े होते हैं, जो इस मामले में एक मेजबान के रूप में कार्य करता है। पुराने एटीएम मॉडल पर, आप एसडीसी बस के माध्यम से भी कनेक्शन पा सकते हैं।

एटीएम कार्डिंग का विकास

अंदर भारी मात्रा में लगे एटीएम कार्डर्स को अपनी ओर आकर्षित करते हैं। सबसे पहले, कार्डर्स ने एटीएम की सुरक्षा में सकल शारीरिक कमियों का दोहन किया - उन्होंने चुंबकीय स्ट्रिप्स से डेटा चोरी करने के लिए स्किमर और शिमर का उपयोग किया; नकली पिन पैड और पिनकोड कैमरे; और यहां तक कि नकली एटीएम।

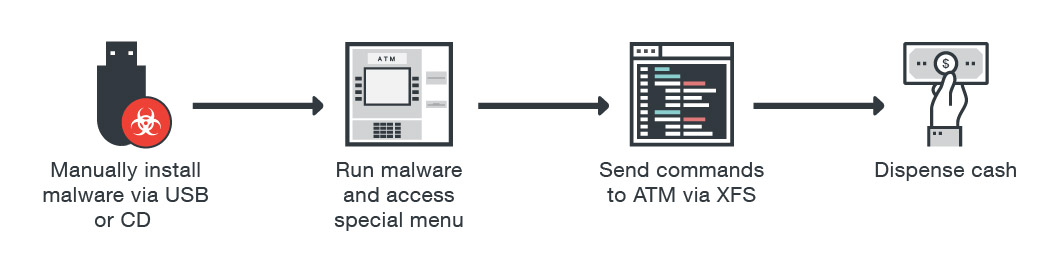

फिर, जब एटीएम एक एकीकृत सॉफ्टवेयर से लैस होने लगे, जो सामान्य मानकों के अनुसार काम करता है, जैसे कि XFS (वित्तीय सेवाओं के लिए एक्सटेंशन्स), तो कार्डर्स कंप्यूटर वायरस से एटीएम पर हमला करने लगे।

इनमें Trojan.Skimmer, Backdoor.Win32.Skimer, Ploutus, ATMii और अन्य कई नामांकित और बिना नाम के मालवेयर हैं जो कार्डर्स ATM होस्ट पर बूट करने योग्य USB फ्लैश ड्राइव के माध्यम से या रिमोट कंट्रोल पोर्ट के माध्यम से प्लांट करते हैं।

एटीएम संक्रमण प्रक्रिया

XFS सबसिस्टम पर कब्जा करने के बाद, मैलवेयर बिना प्राधिकरण के बैंकनोट डिस्पेंसर को कमांड जारी कर सकता है। या कार्ड रीडर को कमांड दें: बैंक कार्ड की चुंबकीय पट्टी को पढ़ें / लिखें और यहां तक कि ईएमवी कार्ड चिप पर स्टोर किए गए लेन-देन के इतिहास को पुनः प्राप्त करें। विशेष रूप से नोट ईपीपी (एन्क्रिप्टेड पिन पैड; एन्क्रिप्टेड पिनपैड) है। यह आमतौर पर स्वीकार किया जाता है कि इस पर दर्ज पिन कोड को इंटरसेप्ट नहीं किया जा सकता है। हालांकि, XFS आपको दो मोड में ईपीपी पिनपैड का उपयोग करने की अनुमति देता है: 1) ओपन मोड (विभिन्न संख्यात्मक मापदंडों में प्रवेश करने के लिए, जैसे कि कैश की जाने वाली राशि); 2) सेफ मोड (ईपीपी स्विच जब आपको पिन कोड या एन्क्रिप्शन कुंजी दर्ज करने की आवश्यकता होती है)। XFS की यह सुविधा कार्डर को MiTM हमले को अंजाम देने की अनुमति देती है: सुरक्षित मोड सक्रियण कमांड को रोकें, जो होस्ट से ईपीपी को भेजा जाता है, और फिर ईपीपी पिनपैड को सूचित करें कि काम खुले मोड में जारी रहना चाहिए। इस संदेश के जवाब में, ईपीपी स्पष्ट पाठ में कीस्ट्रोक्स भेजता है।

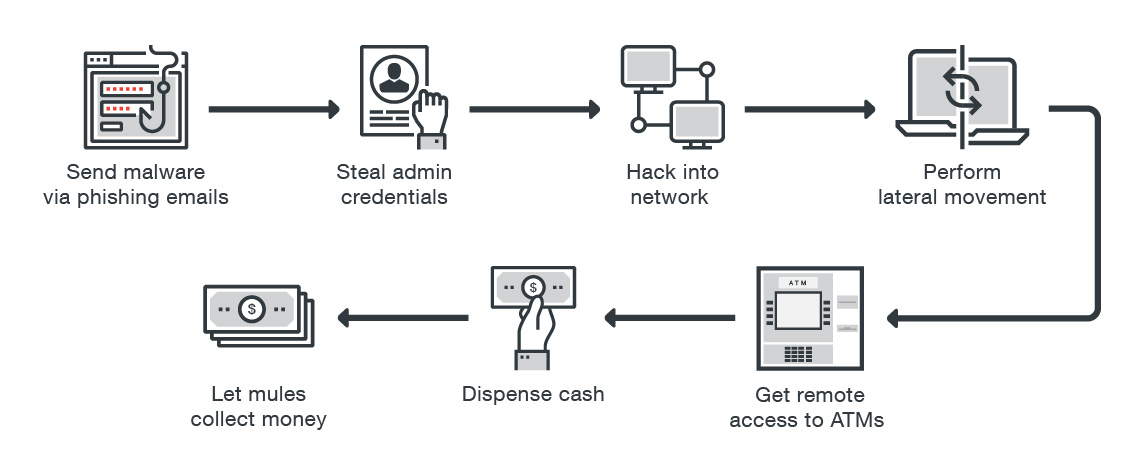

"ब्लैक बॉक्स" के संचालन का सिद्धांत

हाल के वर्षों में, यूरोपोल के अनुसार , एटीएम के लिए मैलवेयर स्पष्ट रूप से विकसित हुए हैं। कार्डधारकों को अब इसे संक्रमित करने के लिए एटीएम तक भौतिक पहुंच नहीं है। वे बैंक के कॉर्पोरेट नेटवर्क का उपयोग करके दूरस्थ नेटवर्क हमलों के माध्यम से एटीएम को संक्रमित कर सकते हैं। समूह आईबी के अनुसार , 2016 में यूरोप में 10 से अधिक देशों में, एटीएम को दूरस्थ हमले के अधीन किया गया था।

रिमोट एक्सेस के जरिए एटीएम पर हमला

एंटीवायरस, फर्मवेयर अपडेट ब्लॉकिंग, यूएसबी पोर्ट ब्लॉकिंग और हार्ड डिस्क एन्क्रिप्शन - कुछ हद तक कार्डर्स द्वारा एटीएम को वायरस के हमलों से बचाते हैं। लेकिन क्या होगा अगर कार्डर मेजबान पर हमला नहीं करता है, लेकिन सीधे परिधि (RS232 या यूएसबी के माध्यम से) से जोड़ता है - कार्ड रीडर, पिन पैड या कैश डिस्पेंसर के लिए?

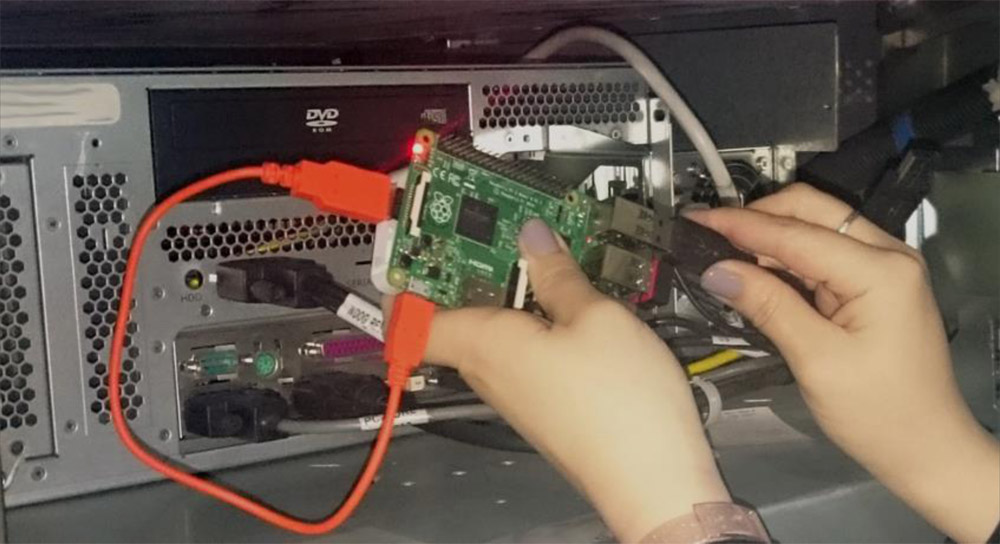

"ब्लैक बॉक्स" के साथ पहला परिचित

आज, तकनीकी रूप से समझ रखने वाले कार्डर्स तथाकथित का उपयोग करते हुए बस यही करते हैं। "ब्लैक बॉक्स" को विशेष रूप से रास्पबेरी पाई की तरह सिंगल-बोर्ड माइक्रो कंप्यूटर प्रोग्राम किया जाता है। "ब्लैक बॉक्स" पूरी तरह से जादुई रूप से (बैंकरों के दृष्टिकोण से) एटीएम को खाली करते हैं। कार्डर्स अपने जादू उपकरण को सीधे बैंकनोट डिस्पेंसर से जोड़ते हैं; सभी उपलब्ध धन से इसे निकालने के लिए। इस तरह के हमले ने एटीएम होस्ट (एंटीवायरस, अखंडता निगरानी, पूर्ण डिस्क एन्क्रिप्शन, आदि) पर तैनात सभी सुरक्षा सॉफ़्टवेयर को बायपास कर दिया।

रास्पबेरी पाई पर आधारित ब्लैक बॉक्स

कई ब्लैक बॉक्स कार्यान्वयन के साथ सामना करने वाले सबसे बड़े एटीएम निर्माताओं और सरकारी खुफिया एजेंसियों ने चेतावनी दी है कि ये सरल कंप्यूटर एटीएम को सभी उपलब्ध नकदी को थूकने के लिए संकेत देते हैं; हर 20 सेकंड में 40 नोट। इसके अलावा, विशेष सेवाओं ने चेतावनी दी है कि कार्डर्स सबसे अधिक बार फार्मेसियों और शॉपिंग सेंटरों में एटीएम को लक्षित करते हैं; और उन एटीएम में भी, जो मोटर चालकों को चलते-फिरते हैं।

उसी समय, कैमरों के सामने चमकने के लिए नहीं, सबसे सावधान कार्डर्स कुछ मूल्यवान साथी, खच्चर की सहायता नहीं लेते हैं। और इसलिए कि वह अपने लिए "ब्लैक बॉक्स" को उपयुक्त नहीं बना सकता, वे निम्नलिखित योजना का उपयोग करते हैं। मुख्य कार्यक्षमता "ब्लैक बॉक्स" से हटा दी गई है और एक स्मार्टफोन इससे जुड़ा हुआ है, जिसका उपयोग आईपी-प्रोटोकॉल के माध्यम से कम "ब्लैक बॉक्स" को कमांड के रिमोट ट्रांसमिशन के लिए एक चैनल के रूप में किया जाता है।

"ब्लैक बॉक्स" का संशोधन, रिमोट एक्सेस के माध्यम से सक्रियण के साथ

बैंकरों के दृष्टिकोण से यह कैसा दिखता है? निम्नलिखित वीडियो कैमरों से रिकॉर्डिंग पर होता है: एक निश्चित व्यक्ति ऊपरी डिब्बे (सेवा क्षेत्र) को खोलता है, एटीएम में "मैजिक बॉक्स" जोड़ता है, ऊपरी डिब्बे और पत्तियों को बंद कर देता है। थोड़ी देर बाद, कई लोग, सामान्य रूप से सामान्य ग्राहक, एटीएम के पास पहुंचे और बड़ी मात्रा में धन निकाला। तब कार्डर वापस आ जाता है और एटीएम से अपने छोटे मैजिक डिवाइस को पुनः प्राप्त करता है। आमतौर पर, "ब्लैक बॉक्स" के साथ एटीएम हमले का तथ्य कुछ दिनों के बाद ही पता चलता है: जब एक खाली तिजोरी और नकद निकासी लॉग मेल नहीं खाते हैं। नतीजतन, बैंक कर्मचारी केवल अपने सिर को खरोंच कर सकते हैं ।

ATM संचार विश्लेषण

जैसा कि ऊपर उल्लेख किया गया है, सिस्टम यूनिट और परिधीय उपकरणों के बीच बातचीत USB, RS232 या SDC के माध्यम से होती है। कार्डर सीधे परिधीय उपकरण के बंदरगाह से जुड़ता है और उसे कमांड भेजता है - मेजबान को दरकिनार करता है। यह काफी सरल है, क्योंकि मानक इंटरफेस को किसी विशिष्ट ड्राइवर की आवश्यकता नहीं होती है। और मालिकाना प्रोटोकॉल जिसके द्वारा बाह्य उपकरणों और मेजबान बातचीत को प्राधिकरण की आवश्यकता नहीं है (आखिरकार, डिवाइस विश्वसनीय क्षेत्र के अंदर है); और इसलिए, ये असुरक्षित प्रोटोकॉल जिनके द्वारा परिधीय और मेजबान बातचीत आसानी से टैप की जाती है और आसानी से एक प्लेबैक हमले के लिए अतिसंवेदनशील होते हैं।

इस प्रकार कार्डर्स एक सॉफ़्टवेयर या हार्डवेयर ट्रैफ़िक विश्लेषक का उपयोग कर सकते हैं, इसे सीधे एक विशिष्ट परिधीय डिवाइस के पोर्ट से जोड़ सकते हैं (उदाहरण के लिए, कार्ड रीडर के लिए) - प्रेषित डेटा एकत्र करने के लिए। ट्रैफ़िक एनालाइज़र का उपयोग करते हुए, कार्डर एटीएम के संचालन के सभी तकनीकी विवरणों का पता लगाएगा, जिसमें उसके बाह्य उपकरणों के अनजाने कार्य भी शामिल हैं (उदाहरण के लिए, परिधीय डिवाइस के फ़र्मवेयर को बदलने का कार्य)। नतीजतन, कार्डर एटीएम पर पूर्ण नियंत्रण हासिल करता है। इसी समय, ट्रैफ़िक विश्लेषक की उपस्थिति का पता लगाना काफी मुश्किल है।

बैंकनोट जारी करने वाले डिवाइस पर सीधे नियंत्रण का मतलब है कि एटीएम कैसेट को उन लॉग्स में बिना किसी फिक्सेशन के खाली किया जा सकता है, जो होस्ट पर तैनात सॉफ्टवेयर सामान्य रूप से लाता है। एटीएम के हार्डवेयर और सॉफ्टवेयर आर्किटेक्चर से अपरिचित लोगों के लिए, यह वास्तव में जादू जैसा दिख सकता है।

"ब्लैक बॉक्स" कहाँ से आते हैं?

एटीएम विक्रेताओं और उपमहाद्वीपों में एटीएम के हार्डवेयर का निदान करने के लिए डिबगिंग उपयोगिताओं का विकास किया जा रहा है, जिसमें विद्युत निकासी के लिए जिम्मेदार इलेक्ट्रोमैकेनिक्स भी शामिल है। ऐसी उपयोगिताओं में: ATMDesk , RapidFire ATM XFS । नीचे दिया गया आंकड़ा इन नैदानिक उपयोगिताओं में से कुछ को दर्शाता है।

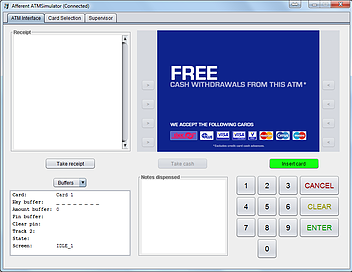

ATMDesk कंट्रोल पैनल

RapidFire ATM XFS कंट्रोल पैनल

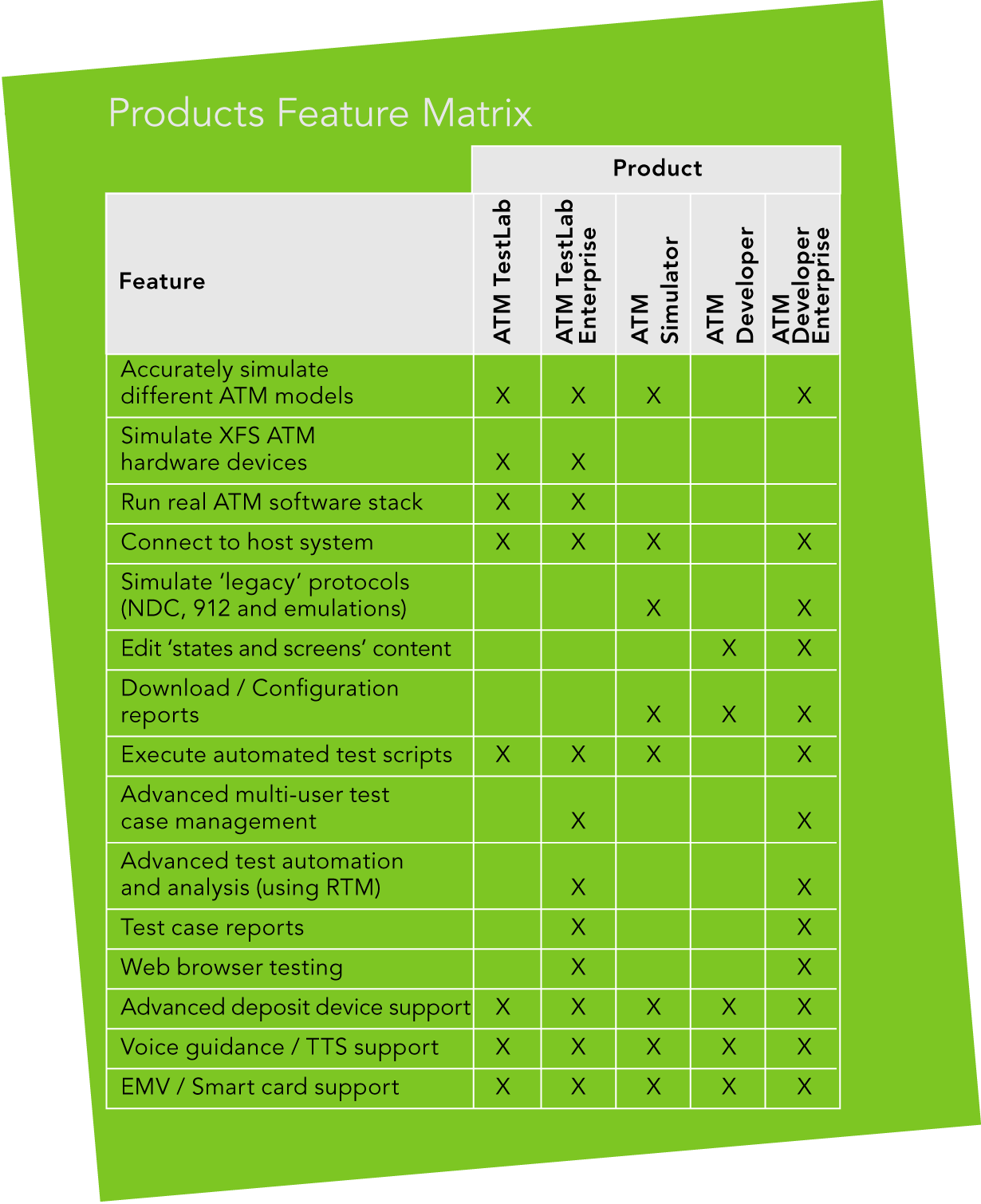

कई नैदानिक उपयोगिताओं की तुलनात्मक विशेषताएं

ऐसी उपयोगिताओं तक पहुंच सामान्य रूप से व्यक्तिगत टोकन तक सीमित है; और वे केवल एटीएम के दरवाजे के साथ सुरक्षित खुले काम करते हैं। हालाँकि, बस उपयोगिता बाइनरी कोड में कुछ बाइट्स को बदलकर, कार्डर्स कैश निकासी को "परीक्षण" कर सकते हैं - उपयोगिता निर्माता द्वारा प्रदान किए गए चेक को दरकिनार करते हुए। कार्डर्स अपने लैपटॉप या एकल-बोर्ड माइक्रो कंप्यूटर पर ऐसी संशोधित उपयोगिताओं को स्थापित करते हैं, जो तब कैश की अनधिकृत निकासी के लिए सीधे बैंकनोट डिस्पेंसर से जुड़े होते हैं।

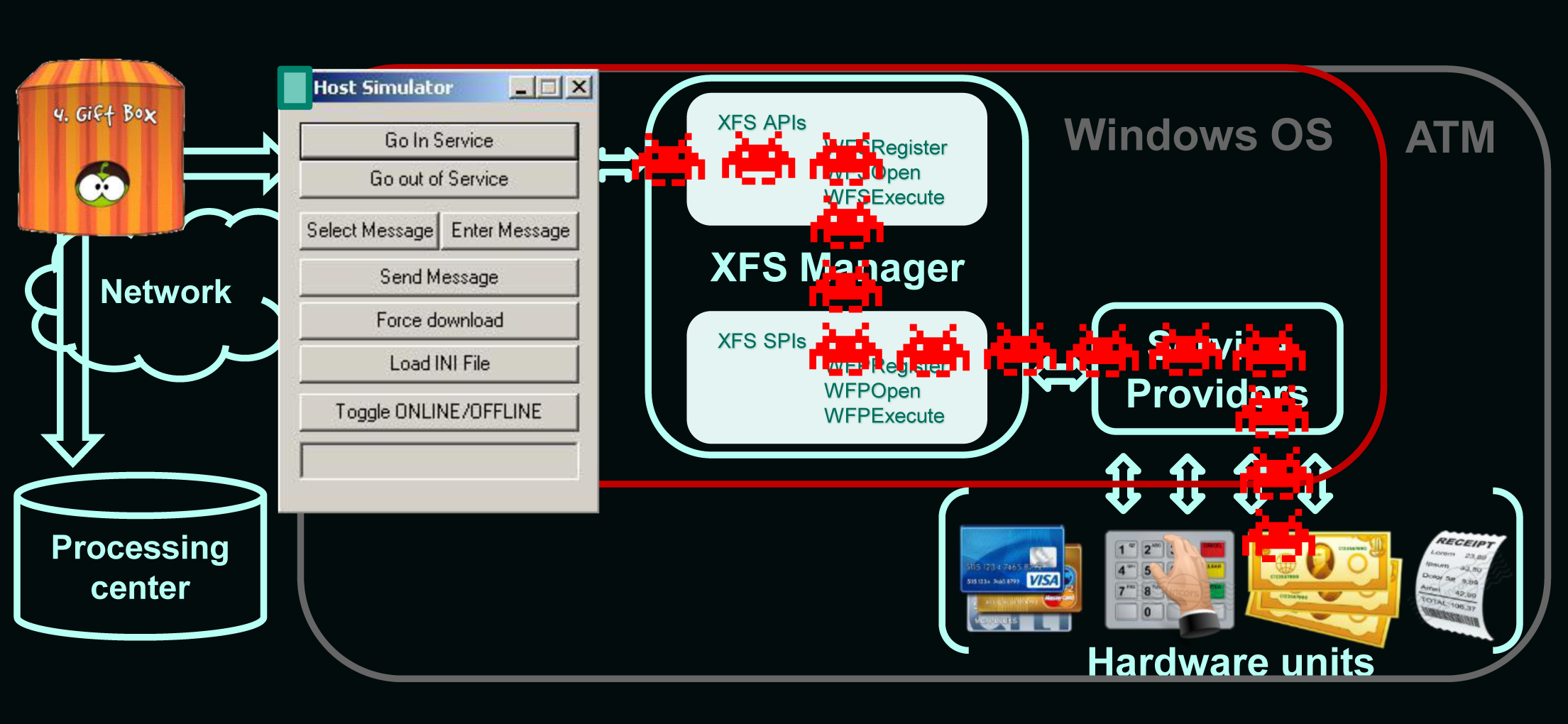

अंतिम मील और एक नकली प्रसंस्करण केंद्र

परिचारिकाओं के साथ सीधे बातचीत, मेजबान के साथ संवाद किए बिना, कार्डिंग के प्रभावी तरीकों में से एक है। अन्य चालें इस तथ्य पर निर्भर करती हैं कि हमारे पास विभिन्न प्रकार के नेटवर्क इंटरफेस हैं जिनके माध्यम से एटीएम बाहरी दुनिया के साथ संचार करता है। X.25 से ईथरनेट और सेलुलर तक। Shodan सेवा के माध्यम से कई एटीएम को पहचाना और स्थानीय किया जा सकता है (इसके उपयोग के लिए सबसे संक्षिप्त निर्देश यहां प्रस्तुत किए गए हैं ), इसके बाद एक हमले में जो कमजोर सुरक्षा कॉन्फ़िगरेशन, व्यवस्थापक आलस्य और बैंक के विभिन्न विभागों के बीच कमजोर संचार पर परजीवी।

एटीएम और प्रसंस्करण केंद्र के बीच संचार का "अंतिम मील" कई प्रकार की तकनीकों से समृद्ध है जो एक कार्डर के लिए प्रवेश बिंदु के रूप में काम कर सकता है। बातचीत को वायर्ड (टेलीफोन लाइन या ईथरनेट) या वायरलेस (वाई-फाई, सेलुलर: सीडीएमए, जीएसएम, यूएमटीएस, एलटीई) संचार विधि के माध्यम से किया जा सकता है। सुरक्षा तंत्र में शामिल हो सकते हैं: 1) वीपीएन समर्थन के लिए हार्डवेयर या सॉफ्टवेयर (दोनों मानक, अंतर्निहित ओएस, और तीसरे पक्ष के निर्माताओं से); 2) एसएसएल / टीएलएस (दोनों विशिष्ट एटीएम मॉडल के लिए विशिष्ट, और तीसरे पक्ष के निर्माताओं से); 3) एन्क्रिप्शन; 4) संदेश प्रमाणीकरण।

हालांकि, ऐसा लगता है कि बैंकों के लिए सूचीबद्ध प्रौद्योगिकियां बहुत जटिल प्रतीत होती हैं, और इसलिए वे विशेष नेटवर्क सुरक्षा के साथ परेशान नहीं करते हैं; या इसे त्रुटियों के साथ लागू करें। सर्वोत्तम स्थिति में, एटीएम वीपीएन सर्वर के साथ संचार करता है, और पहले से ही निजी नेटवर्क के अंदर यह प्रसंस्करण केंद्र से जोड़ता है। इसके अलावा, भले ही बैंक ऊपर सूचीबद्ध सुरक्षात्मक तंत्र को लागू करने का प्रबंधन करते हैं, कार्डर के पास पहले से ही उनके खिलाफ प्रभावी हमले हैं। इस प्रकार भले ही सुरक्षा PCI DSS मानक के अनुरूप हो, फिर भी एटीएम असुरक्षित हैं।

पीसीआई डीएसएस की बुनियादी आवश्यकताओं में से एक यह है कि सभी संवेदनशील डेटा, जब एक सार्वजनिक नेटवर्क पर प्रेषित किया जाता है, तो उसे एन्क्रिप्ट किया जाना चाहिए। और आखिरकार, हमारे पास वास्तव में नेटवर्क हैं जो मूल रूप से डिज़ाइन किए गए थे ताकि उनमें डेटा पूरी तरह से एन्क्रिप्ट किया गया हो! इसलिए, यह कहना लुभावना है: "हमारा डेटा एन्क्रिप्टेड है, क्योंकि हम वाई-फाई और जीएसएम का उपयोग करते हैं।" हालांकि, इनमें से कई नेटवर्क पर्याप्त सुरक्षा प्रदान नहीं करते हैं। सभी पीढ़ियों के सेलुलर नेटवर्क लंबे समय तक हैक हो चुके हैं। अंत में और अपरिवर्तनीय रूप से। और यहां तक कि ऐसे आपूर्तिकर्ता भी हैं जो उपकरणों को उनके माध्यम से प्रसारित डेटा को बाधित करने की पेशकश करते हैं।

इसलिए, या तो एक असुरक्षित संचार में या "निजी" नेटवर्क में, जहां प्रत्येक एटीएम अपने बारे में अन्य एटीएम को प्रसारित करता है, एक MiTM- हमला "नकली प्रसंस्करण केंद्र" शुरू किया जा सकता है, जो डेटा प्रवाह को नियंत्रित करने वाले कार्डर के बीच ले जाएगा एटीएम और प्रसंस्करण केंद्र।

हजारों एटीएम संभावित रूप से ऐसे MiTM हमलों के लिए अतिसंवेदनशील होते हैं। एक वास्तविक प्रसंस्करण केंद्र के रास्ते में - कार्डर अपना खुद का, नकली डालता है। यह नकली प्रसंस्करण केंद्र एटीएम को बैंक नोट जारी करने का निर्देश देता है। उसी समय, कार्डर अपने प्रसंस्करण केंद्र को इस तरह से सेट करता है कि नकद वितरण हो जाता है, भले ही कोई भी कार्ड एटीएम में डाला गया हो - भले ही वह समाप्त हो गया हो या शून्य शेष हो। मुख्य बात यह है कि एक नकली प्रसंस्करण केंद्र इसे "पहचान" करता है। एक नकली प्रसंस्करण केंद्र के रूप में, या तो एक हस्तकला, या एक प्रसंस्करण केंद्र सिम्युलेटर हो सकता है, जो मूल रूप से नेटवर्क सेटिंग्स ("निर्माता" से एक और उपहार - कार्डर्स) डिबगिंग के लिए विकसित किया गया है।

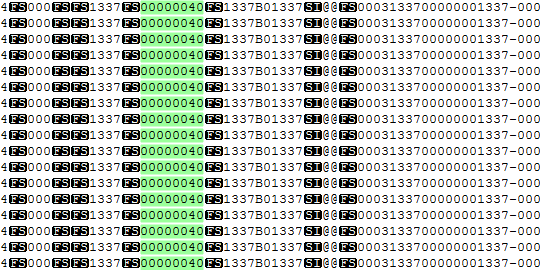

निम्नलिखित आंकड़ा चौथे कैसेट से 40 बैंकनोट जारी करने के लिए आदेशों का एक डंप दिखाता है , एक नकली प्रसंस्करण केंद्र से भेजा गया और एटीएम सॉफ़्टवेयर लॉग में संग्रहीत किया गया है। वे लगभग असली जैसे दिखते हैं।

नकली प्रसंस्करण केंद्र को डंप करता है