मुद्दे का परिचय

विभिन्न प्रकार की ग्राहकों के साथ काम करने के हमारे अभ्यास में - बड़ी अंतरराष्ट्रीय कंपनियों से लेकर छोटी फर्मों या यहां तक कि व्यक्तिगत उद्यमियों तक - हम कमजोरियों के साथ व्यवस्थित रूप से काम करने की कोशिश करते समय समान समस्याओं का पालन करते हैं।

जबकि कंपनी अपेक्षाकृत छोटी है, यह एक या अधिक भेद्यता स्कैनर और एक विशेषज्ञ के लिए पर्याप्त है जो समय-समय पर पूरे बुनियादी ढांचे की जांच करेगा, समस्याओं को ठीक करने के लिए सबसे स्पष्ट या आसान कवर करेगा।

व्यवहार में, जब कोई कंपनी बढ़ती है, तो नेटवर्क पर उपकरणों की संख्या बढ़ती है, नई सूचना प्रणाली का उपयोग किया जाता है, जिसमें गैर-मानक वाले भी शामिल हैं, एक सरल दृष्टिकोण अब पर्याप्त नहीं है, क्योंकि व्यवसाय सवालों के जवाब चाहता है:

- और स्कैनर रिपोर्ट से क्या कमजोरियां हो सकती हैं (हजारों और दसियों हजार हो सकती हैं) क्या आपको काम करने की आवश्यकता है और क्यों?

- इन कमजोरियों को ठीक करने में कितना खर्च होता है?

- और क्या कोई वास्तव में हमले का शुभारंभ करने के लिए उनका उपयोग कर सकता है?

- और अगर मैं कुछ भी ठीक नहीं करता तो मैं क्या जोखिम उठा रहा हूं?

- और कैसे सुनिश्चित करें कि सब कुछ तय हो गया है?

प्रत्येक सुरक्षा गार्ड और सिस्टम प्रशासक के पास तुरंत इन सभी सवालों का स्पष्ट जवाब नहीं होगा। इसके अलावा, यह मत भूलो कि भेद्यता प्रबंधन अपने आप में एक जटिल प्रक्रिया है, और कई कारक हैं जो निर्णय लेने को प्रभावित करते हैं:

- यदि समय में कमजोरियों को समाप्त नहीं किया जाता है, तो बड़े पैमाने पर या लक्षित हमले का शिकार बनने के उच्च जोखिम;

- कई कमजोरियों के लिए उन्मूलन की उच्च लागत, खासकर अगर कोई तैयार पैच नहीं है या भेद्यता बड़ी संख्या में वितरित उपकरणों के संपर्क में है (अक्सर यह एक रोक कारक है, और परिणामस्वरूप, समस्याएं बनी रहती हैं);

- यदि अलग-अलग लोगों या यहां तक कि कंपनियों के पास हमेशा नहीं है, तो पता चला कि कमजोरियों के सही मूल्यांकन के लिए आवश्यक योग्यताएं विभिन्न प्रकार के उपकरणों के लिए जिम्मेदार हैं, उन्मूलन की प्रक्रिया में लंबा समय लग सकता है या बिल्कुल भी शुरू नहीं हो सकता है;

- यदि विशेष उपकरण या SCADA प्रणाली का उपयोग किया जाता है, तो निर्माता से आवश्यक पैच की अनुपस्थिति या सिद्धांत को सिस्टम को अपडेट करने में असमर्थता की एक उच्च संभावना है।

इस सब के कारण, भेद्यता प्रबंधन प्रक्रिया, बेतरतीब ढंग से लागू की गई, व्यवसाय की दृष्टि से प्रभावी और समझ में नहीं आती है।

व्यवसाय की जरूरतों को देखते हुए और सूचना सुरक्षा कमजोरियों के साथ काम करने की बारीकियों को समझते हुए, हम अक्रिबिया में एक अलग सेवा के साथ आए।

हम क्या लेकर आए?

हमने सोचा कि भेद्यता प्रबंधन को किसी भी प्रक्रिया की तरह, व्यवस्थित रूप से संपर्क करने की आवश्यकता है। और यह ठीक प्रक्रिया है, इसके अलावा, निरंतर और पुनरावृत्ति, कई चरणों से मिलकर।

ग्राहक कनेक्शन

हम सभी आवश्यक उपकरणों के प्रावधान, विन्यास और समर्थन का ख्याल रखते हैं। क्लाइंट को केवल एक आभासी या भौतिक सर्वर आवंटित करने की आवश्यकता होती है (संभवतः कई अगर नेटवर्क बड़ा और वितरित किया जाता है)। हम स्वयं सब कुछ आवश्यक स्थापित करेंगे और सही संचालन के लिए कॉन्फ़िगर करेंगे।

एसेट इन्वेंटरी और प्रोफाइलिंग

संक्षेप में, बिंदु नेटवर्क पर सभी उपकरणों की पहचान करना है, उन्हें एक ही प्रकार के समूहों में विभाजित करें (इस तरह के ब्रेकडाउन के विस्तार का स्तर क्लाइंट के नेटवर्क के आकार या बड़ी संख्या में विशिष्ट उपकरणों की उपस्थिति के आधार पर भिन्न हो सकता है), उन समूहों का चयन करें जिनके लिए सेवा प्रदान की गई है, पता करें। चयनित समूहों के लिए जिम्मेदार व्यक्ति।

यह महत्वपूर्ण है कि न केवल एक बार इस प्रक्रिया को अंजाम दिया जाए, बल्कि पैटर्न को उजागर किया जाए ताकि आप समझ सकें कि किसी भी समय नेटवर्क पर क्या हो रहा है, नए डिवाइस ढूंढें, पुराने डिवाइस खोजें जो स्थानांतरित हो गए हैं, समूहों के भीतर नए उपप्रकार ढूंढें, और बहुत कुछ। यह महत्वपूर्ण है। दी गई आवृत्ति के साथ इन्वेंट्री लगातार होती है। हमारे व्यवहार में, हम इस निष्कर्ष पर पहुंचे हैं कि संपत्ति की संरचना को समझने के बिना, प्रभावी भेद्यता प्रबंधन संभव नहीं है।

हमने लंबे समय तक संपत्ति प्रोफाइलिंग एल्गोरिदम पर काम किया, हर बार जब हमने नई शर्तें जोड़ीं या सब कुछ खरोंच से बदल दिया। हम सभी तकनीकी विवरणों को प्रकट नहीं करेंगे और कोड की लाइनें देंगे जो हमारे एल्गोरिथ्म को लागू करते हैं, हम केवल सामान्य अनुक्रम कार्रवाई करते हैं:

- क्लाइंट एक आईपी नेटवर्क योजना प्रदान करता है।

- नेटवर्क स्कैनर का उपयोग करते हुए, ओपन नेटवर्क पोर्ट और OS के आधार पर प्रत्येक डिवाइस के लिए एक फिंगरप्रिंट बनाया जाता है।

- प्रोफाइल उपकरण और प्रकार (उदाहरण के लिए, सिस्को उत्प्रेरक 2960 \ नेटवर्क उपकरण) द्वारा संयुक्त हैं।

- जब कोई नया उपकरण दिखाई देता है, तो सबसे समान प्रोफ़ाइल खोजा जाता है।

- यदि सटीकता अपर्याप्त है, तो क्लाइंट द्वारा डिवाइस का प्रकार निर्दिष्ट किया जाता है।

- डेटा को अपडेट करने और नए उपकरणों और प्रकारों की खोज करने के लिए समय-समय पर नेटवर्क स्कैन किए जाते हैं।

नेटवर्क की सटीक आईपी-योजना की अनुपस्थिति में (उदाहरण के लिए, डीएचसीपी या "मानव कारक" का उपयोग करते समय), कई ज्ञात आईपी पते के आधार पर ऑनलाइन प्रोफाइलिंग का विकल्प संभव है। अगला, इसी प्रकार के उपकरणों को प्रकार के भीतर परिभाषित किया गया है, और प्रोफ़ाइल को अपग्रेड किया गया है।

यह दृष्टिकोण हमें लगभग 95% की सटीकता के साथ डिवाइस के प्रकार को निर्धारित करने की अनुमति देता है, लेकिन हमेशा अधिक चाहता है। हम नए विचारों, टिप्पणियों और टिप्पणियों के लिए खुले हैं। अगर कुछ ऐसा है जिसे हमने ध्यान में नहीं रखा है, तो हम टिप्पणियों में चर्चा करने के लिए तैयार हैं।

स्कैन अनुसूची

जब हमारे पास क्लाइंट के नेटवर्क के बारे में पहले से ही सभी आवश्यक जानकारी होती है, तो हम प्रत्येक प्रकार के डिवाइस के लिए चेक की आवश्यक आवृत्ति को ध्यान में रखते हुए, कमजोरियों के लिए स्कैन करने के लिए एक शेड्यूल तैयार करते हैं। आवृत्ति किसी भी दिन - 1 दिन से 1 वर्ष तक हो सकती है। एक तरफ की आवृत्ति इस बात पर निर्भर करती है कि ग्राहक कितनी जल्दी और कितनी बार एक या किसी अन्य उपकरण की कमजोरियों के साथ काम करने के लिए तैयार है, दूसरी ओर यह सेवा की कीमत को प्रभावित करता है।

उदाहरण के लिए, एक योजना इस तरह दिख सकती है:

यह ध्यान रखना महत्वपूर्ण है कि हम 1-दिन (सिर्फ प्रकाशित) कमजोरियों के दोहन के जोखिम को कम करने के लिए दैनिक रूप से बाहरी नेटवर्क परिधि की जांच करने की सलाह देते हैं। ग्राहक की सार्वजनिक वेब संसाधनों पर भी यही सिफारिश लागू होती है

दरअसल, स्कैनिंग

उपकरणों के समूहों को स्कैन करने के लिए निर्धारित शुरुआत की तारीख से एक सप्ताह पहले, हम समूह के लिए जिम्मेदार व्यक्ति से संपर्क करते हैं, उसे स्कैन की तारीखों के बारे में सूचित करते हैं और उन उपकरणों की पूरी सूची भेजते हैं जिन्हें हम जांचेंगे। इस स्तर पर, आप सत्यापन क्षेत्र को (यदि आवश्यक हो) समायोजित कर सकते हैं। यह नेटवर्क पर उपकरणों की गलत पहचान के जोखिम को कम करने के लिए किया जाता है।

स्कैन पूरा होने के बाद, जिम्मेदार व्यक्ति को भी सूचित किया जाता है। यानी हितधारक अब तक के हैं।

हम वेब-सिस्टम में कमजोरियों को खोजने के लिए अलग-अलग टूल सहित कई अलग-अलग स्कैनर का उपयोग करते हैं। इसलिए हम विश्लेषण के लिए अधिक जानकारी प्राप्त करते हैं और अधिक संभावित समस्याओं का पता लगा सकते हैं।

लागतों का अनुकूलन करने के लिए, हम एक ही प्रकार के उपकरणों के पूरे समूह को स्कैन नहीं कर सकते हैं, लेकिन खुद को प्रतिनिधि नमूने तक सीमित कर सकते हैं, उदाहरण के लिए, समूह से यादृच्छिक रूप से चयनित उपकरणों का 30-50% या प्रत्येक भौगोलिक रूप से वितरित कार्यालय से 30-50% डिवाइस। जब चयनात्मक उपकरणों पर महत्वपूर्ण कमजोरियां पाई जाती हैं, तो समूह में सभी उपकरणों पर पहले से ही विशिष्ट कमजोरियों के लिए एक खोज शुरू की जाती है। इसलिए हम कम समय में सबसे व्यापक कवरेज प्राप्त करते हैं।

यह ध्यान रखना महत्वपूर्ण है कि अलग-अलग कमजोरियाँ हैं जो मानक उपकरणों द्वारा निर्धारित नहीं हैं। जब हम एक निश्चित प्रकार के उपकरण को स्कैन करना शुरू करते हैं, तो हम सभी सार्वजनिक कमजोरियों की जांच करते हैं और सुनिश्चित करते हैं कि हमारे स्कैनर उन्हें ढूंढ सकते हैं। यदि हम समझते हैं कि मानक उपकरण पर्याप्त नहीं हैं, तो हम व्यक्तिगत रूप से कमजोरियों की तलाश करते हैं या जाँच के लिए अपने स्वयं के उपकरण विकसित करते हैं।

और सबसे महत्वपूर्ण बात, जब सार्वजनिक स्थान पर एक नई खतरनाक भेद्यता के बारे में जानकारी दिखाई देती है, तो हम एक अनुसूचित स्कैन की प्रतीक्षा नहीं करेंगे। सभी ग्राहक जो संभावित रूप से केवल भेद्यता से पीड़ित हो सकते हैं, समस्या की तुरंत सूचना दी जाएगी, और हम एक अनिर्धारित जांच करेंगे।

सामान्य तौर पर, हमारी भेद्यता खोज तकनीक का विस्तृत विवरण कुछ हद तक इस लेख के दायरे से परे है, लेकिन आप इसे उस

प्रस्तुति से परिचित करवा सकते हैं, जिसे हमने 2017 में एसओसी-फोरम में बनाया था।

स्कैन परिणाम विश्लेषण

यदि आपने कभी 100+ मेजबानों के कॉरपोरेट नेटवर्क पर भेद्यता स्कैनर चलाया है, तो आप शायद उस भावना को याद करते हैं जब आप एक ही प्रकार के रिकॉर्ड की एक किलोमीटर लंबी सूची को देखते हैं, जिसमें से पहली नज़र में सामग्री समझ में नहीं आती है। विशेष ज्ञान के बिना, यह पर्याप्त रूप से आकलन करना मुश्किल है कि क्या छोड़ना है, क्या तय करना है, और किस क्रम में कार्य करना है।

हम यह कदम खुद उठाते हैं, हम परिणामों को देखते हैं, वास्तव में महत्वपूर्ण समस्याओं का चयन करते हैं जो ग्राहक के व्यवसाय को वास्तविक नुकसान पहुंचा सकते हैं।

हम इस तरह के मापदंडों का मूल्यांकन करते हैं:

- एक संभावित हमलावर के लिए एक कमजोर डिवाइस / सेवा की उपलब्धता;

- एक सार्वजनिक शोषण की उपस्थिति;

- ऑपरेशन की जटिलता;

- व्यवसाय के लिए संभावित जोखिम;

- क्या यह गलत सकारात्मक है?

- उन्मूलन की जटिलता;

- और इसी तरह।

प्रसंस्करण के बाद, घटना प्रबंधन प्रणाली में हमारे द्वारा "सत्यापित और अनुमोदित" कमजोरियों को प्रकाशित किया जाता है (हम इसके बारे में अलग से बात करेंगे), जहां ग्राहक के कर्मचारी उन्हें देख सकते हैं, सवाल पूछ सकते हैं, उन्हें काम पर ले जा सकते हैं या जोखिम स्वीकार किए जाने पर उन्हें अस्वीकार कर सकते हैं।

यदि आवश्यक हो, तो हम कमजोर उपकरणों के लिए जिम्मेदार व्यक्ति के साथ एक परामर्श की व्यवस्था करते हैं और विस्तार से बताएं कि क्या पाया गया है, यह क्या सामना करता है और जोखिम को कम करने के लिए क्या विकल्प हैं।

भेद्यता काम करने के लिए स्थानांतरित होने के बाद, गेंद क्लाइंट की तरफ जाती है, और हम उपकरणों के अगले समूह को स्कैन करने के लिए आगे बढ़ते हैं।

लेकिन पहले समूह के लिए प्रक्रिया वहाँ समाप्त नहीं होती है।

भेद्यता नियंत्रण

सिस्टम में, प्रत्येक प्रकाशित भेद्यता के लिए, आप उन्मूलन के लिए स्थिति और समय सीमा निर्धारित कर सकते हैं। हम स्थिति में बदलाव के साथ-साथ समय सीमा की निगरानी करते हैं।

यदि क्लाइंट द्वारा भेद्यता को बंद कर दिया जाता है, तो हम यह देखते हैं और यह सुनिश्चित करने के लिए एक जांच चलाते हैं कि भेद्यता वास्तव में चली गई है। क्योंकि चेक केवल एक भेद्यता के लिए लॉन्च किया गया है, फिर इसमें अधिक समय नहीं लगता है, परिणाम एक दिन में सैकड़ों हजारों मेजबानों के लिए या यहां तक कि सेकंड में उपकरणों के एक छोटे समूह के लिए प्राप्त किया जा सकता है।

यदि भेद्यता वास्तव में बंद है, तो हम इसकी पुष्टि करते हैं। यदि समूह से सभी या उपकरणों के भाग पर भेद्यता संरक्षित है, तो हम संशोधन के लिए वापस आ जाएंगे।

प्रत्येक भेद्यता के साथ काम का चक्र केवल तभी समाप्त होता है जब हम यह पुष्टि करते हैं कि यह सभी कमजोर उपकरणों पर नहीं है।

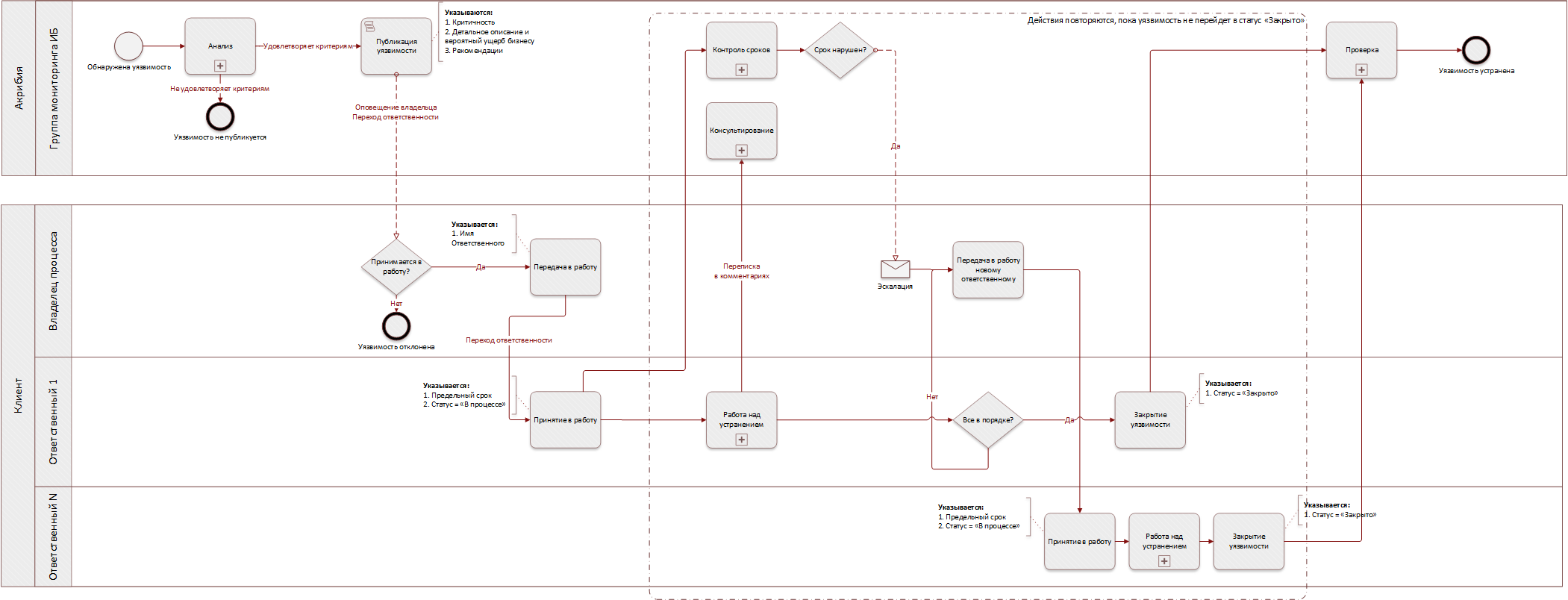

सामान्य योजना कुछ इस प्रकार है:

कमजोरियों के उन्मूलन को नियंत्रित करने की प्रक्रिया में, 2 सहायक उपप्रकारों को प्रतिष्ठित किया जा सकता है: समय सीमा का नियंत्रण और ग्राहक पक्ष पर भेद्यता को बंद करने के लिए जिम्मेदार लोगों के साथ काम करना।

समय पर नियंत्रणमैं दोहराता हूं, प्रत्येक भेद्यता के लिए, इसके उन्मूलन के लिए एक समयसीमा निर्धारित की जानी चाहिए। यह पैरामीटर क्लाइंट द्वारा स्वतंत्र रूप से सेट किया गया है, अर्थात। हम यह सुनिश्चित नहीं करते हैं कि ग्राहक कर्मचारियों को कितनी तेजी से काम करना चाहिए, लेकिन हम लक्ष्यों की प्राप्ति की निगरानी करते हैं। यदि कार्य अतिदेय हैं, तो ग्राहक की भेद्यता प्रबंधन प्रक्रिया के धारक को इसकी सूचना दी जाती है। कमजोरियों के बारे में जानकारी जो समय पर या समाप्त हो गई थी, समय-समय पर रिपोर्टों में हमारे द्वारा परिलक्षित होती है, इसलिए "उत्कृष्ट छात्रों" और "युगल"। हम इस तरह के एक संकेतक को कमजोरियों को ठीक करने की औसत गति के रूप में भी मानते हैं। इसलिए ग्राहक शेड्यूलिंग, लोडिंग जिम्मेदार, साथ ही साथ उनकी उपलब्धियों या चूक के बारे में आवश्यक जानकारी एकत्र करता है।

जिम्मेदार के साथ काम करेंकभी-कभी, व्यक्तिगत कमजोरियों के लिए, कई व्यक्तियों को ज़िम्मेदार नियुक्त करने की आवश्यकता होती है, जो किसी कार्य को करने के लिए किसी अन्य व्यक्ति को काम पर स्थानांतरित करते हैं, या बस ज़िम्मेदार व्यक्ति को बदलते हैं, क्योंकि पहले वाला विफल हो गया, छुट्टी पर चला गया, बीमार छुट्टी पर, आदि। यह सब हमें हमारी प्रणाली को लागू करने की अनुमति देता है।

नीचे दी गई तस्वीर एक भेद्यता के संदर्भ में सेवा की योजना को दर्शाती है।

प्रभावशीलता

इस तरह से हमने कार्य प्रक्रिया का निर्माण किया और अपने दृष्टिकोण में कई फायदे और अवसरों को देखा जो कमजोरियों के साथ अधिक प्रभावी ढंग से काम करने में मदद करेंगे और साथ ही साथ लेख के पहले भाग में पहचानी गई समस्याओं को हल करेंगे:

- हम न केवल नेटवर्क में कमजोरियों की खोज करने के लिए स्कैनर लॉन्च करने का कार्य करते हैं, बल्कि उनके काम के परिणामों का विश्लेषण भी करते हैं। हम अतिरिक्त को फ़िल्टर करते हैं और अंतिम परिणाम उन कमजोरियों की एक सूची है जिन्हें हम कर सकते हैं और जिनके साथ काम करना चाहिए।

- इस सूची को बनाना और इसे जिम्मेदार ग्राहक के विशेषज्ञों के सामने प्रस्तुत करना, हम हमेशा 2 चीजें लिखते हैं: जोखिम का अर्थ और उस व्यवसाय पर पड़ने वाले नकारात्मक प्रभाव का विस्तृत विवरण, और जोखिम को कम करने या कम करने के लिए सिफारिशें। इस प्रकार, आप हमेशा समझ सकते हैं कि यदि आप कुछ नहीं करते हैं तो क्या होगा, और आप अनुशंसित उपायों को लागू करने के समय और लागत का अनुमान लगा सकते हैं।

- यदि किसी निश्चित भेद्यता को समाप्त करने के पक्ष में अभी भी संदेह या तर्क हैं, तो हम वास्तविक परिस्थितियों में या वास्तविक लोगों के करीब इस भेद्यता के दोहन की संभावना का परीक्षण कर सकते हैं। इस तरह के "मिनी-पेंटेस्ट" के बाद, यह देखा जाएगा कि किसी संभावित हमलावर के लिए हमला करना कितना संभव और मुश्किल है।

- अंत में, जब भेद्यता हटाने का काम पूरा हो जाता है, तो हम हमेशा इसकी जांच करते हैं। इस प्रकार, त्रुटियों या चूक के जोखिम को समाप्त किया जा सकता है।

और ग्राहक, बदले में, हमारी राय में मूल्यवान अवसर प्राप्त कर सकता है और कर सकता है:

- उपकरणों के वास्तव में महत्वपूर्ण समूहों पर ध्यान केंद्रित करें और अधिक बार उनकी स्थिति की निगरानी करें;

- वास्तव में खतरनाक कमजोरियों पर ध्यान केंद्रित करें जो वास्तविक नुकसान का कारण बन सकते हैं;

- प्रत्येक भेद्यता, ट्रैक स्थिति परिवर्तन और समय सीमा पर निगरानी कार्य;

- कमजोरियों को बंद करने पर व्यक्तिगत सलाह प्राप्त करें;

- स्कैन के परिणामों को लॉन्च करने और संसाधित करने के साथ-साथ सभी आवश्यक उपकरणों की स्थापना और समर्थन के लिए आवश्यक अपने कर्मचारियों के समय को मुक्त करना;

- खैर, और सीएफओ के लिए एक बोनस के रूप में - विशेषज्ञों की सेवाओं के लिए भुगतान करने के लिए परिचालन लागत में स्कैनिंग के लिए अपने स्वयं के उपकरण खरीदने की पूंजी लागत का अनुवाद करना।

रुचि रखते हैं? हमारी वेबसाइट के

सेवा अनुभाग में, आप कीमतों को देख सकते हैं, साथ ही विशेष परिस्थितियों पर ऑर्डर परीक्षण सेवाओं को भी देख सकते हैं।