साइबर क्रिमिनल्स ने साइबर हमलों के लिए कई विकल्पों का आविष्कार किया है, जो तकनीकी कार्यान्वयन और प्रभावशीलता की जटिलता में भिन्न हैं। उनमें से, एक विशेष स्थान पर एक हमले का कब्जा है, जो इसकी तकनीकी सादगी और प्रभावशीलता में आश्चर्य की बात है - बिजनेस ईमेल समझौता (बीईसी), या समझौता व्यापार पत्राचार का उपयोग करके हमला। इसके लिए गहन तकनीकी ज्ञान की आवश्यकता नहीं है, इसकी उच्चतम दक्षता है, पारंपरिक साधनों के साथ इसका बचाव करना लगभग असंभव है। एफबीआई के अनुसार,

2018 में इस तरह के हमलों से नुकसान 1.2 बिलियन अमेरिकी डॉलर से अधिक था ।

ब्रंसविक में सेंट एंब्रोज के पैरिश से पिता बॉब स्टैक, पीसी। ओहियो, अप्रिय रूप से आश्चर्यचकित था जब ठेकेदार मार्स ब्रदर्स कंस्ट्रक्शन ने उसे फोन किया और चर्च की इमारत की मरम्मत और जीर्णोद्धार किया और पूछा कि दो महीने से ठेका भुगतान क्यों नहीं हुआ है। चूंकि फादर बॉब को पता था कि धन हस्तांतरित किया जा रहा है, उन्होंने प्राप्तकर्ता के विवरण को निर्दिष्ट किया और पाया कि भुगतान ठेकेदार को नहीं, बल्कि अज्ञात स्कैमर को दिया गया था। दो महीने पहले, उन्होंने मार्स ब्रदर्स कंस्ट्रक्शन की ओर से विवरण बदलने पर एक पत्र भेजा। वार्ड के कर्मचारियों ने प्राप्तकर्ता का खाता नंबर समायोजित किया और दो महीने के भीतर काम के लिए भुगतान भेजा।

क्षति की राशि 1.75 मिलियन अमेरिकी डॉलर थी ।

पिता बॉब स्टैक ने एफबीआई का रुख किया। जांच के दौरान, यह पता चला कि हमले से कुछ समय पहले अज्ञात हैकर्स ने दो वार्ड कर्मचारियों के मेलबॉक्स के लिए पासवर्ड उठाए थे, ठेकेदारों के साथ उनके पत्राचार का अध्ययन किया और फिर उनमें से सबसे बड़े, मार्स ब्रदर्स कंस्ट्रक्शन से एक ठोस पत्र की रचना की। डिज़ाइन, रिटर्न एड्रेस और अन्य सभी विशेषताओं को पुराने पत्राचार से कॉपी किया गया था, इसलिए उनकी प्रामाणिकता के बारे में कोई संदेह नहीं था। नतीजतन, पैसा एक अज्ञात दिशा में बह गया, और उन्हें अप्रशिक्षित कर्मचारियों द्वारा भेजा गया था।

बॉब के पिता का आगमन और वह खुद एक BEC हमले का शिकार बने।

बीईसी हमला कैसे काम करता है

बीईसी मुख्य रूप से विदेशी आपूर्तिकर्ताओं के साथ काम करने वाली कंपनियों के साथ-साथ गैर-नकद भुगतान करने वाली कंपनियों पर केंद्रित एक घोटाला है।

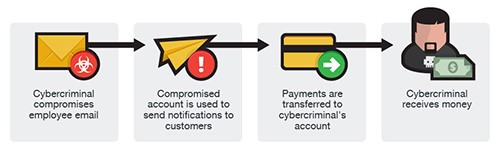

हमला कंपनी के बारे में जानकारी के संग्रह के साथ शुरू होता है: प्रबंधकों और एकाउंटेंट के भुगतान, कर्मचारी ईमेल पते और ठेकेदारों पर डेटा के बारे में जानकारी। फ़िशिंग या मैलवेयर का उपयोग करते हुए, अपराधी प्रबंधकों, फाइनेंसरों और एकाउंटेंट के ईमेल खातों और समकक्षों के साथ पत्राचार का अध्ययन करते हैं। उनका कार्य यह पता लगाना है कि वित्तीय लेनदेन कैसे होते हैं, जो हस्तांतरण का अनुरोध करता है, जो इसकी पुष्टि करता है और जो सीधे इसे निष्पादित करता है।

जब आवश्यक जानकारी एकत्र की जाती है, तो धोखेबाज निम्नलिखित योजनाओं में से एक के अनुसार कार्य करते हैं।

काल्पनिक चालान

आपूर्तिकर्ताओं के साथ कंपनी के संबंधों के विवरण का पता लगाने के बाद, धोखेबाज उनमें से एक के नाम पर एक पत्र भेजते हैं ताकि विवरण बदल जाए। लेखाकार वित्तीय दस्तावेजों में जानकारी को सही करते हैं और अपराधियों को पैसा भेजते हैं। इस योजना का शिकार सेंट एम्ब्रोस का पैरिश था।

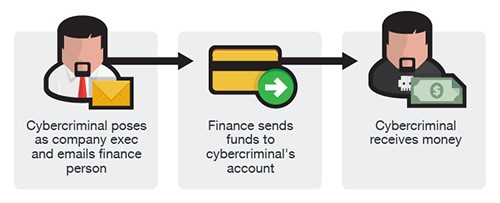

झूठा कार्यकारी आदेश

एक समझौता किए गए मेलबॉक्स का उपयोग करते हुए, धोखेबाज़ सीईओ की ओर से वित्तीय विभाग को एक पत्र भेजते हैं या किसी अन्य प्रबंधक को मौद्रिक संचालन करने के लिए अधिकृत किया जाता है। संदेश में किसी भी ठोस बहाने के तहत निर्दिष्ट खाते में तत्काल धन हस्तांतरित करने का अनुरोध है।

झूठे एकाउंटेंट से पत्र

धोखाधड़ी करने वाले लोग कंपनी के समकक्षों को एक ई-मेल से वित्तीय इकाई के कर्मचारी को विवरण बदलने पर पत्र भेजते हैं। संदेश प्राप्त करने पर, प्रतिपक्षी सुधार करते हैं और स्कैमर्स को धन हस्तांतरित करना शुरू करते हैं।

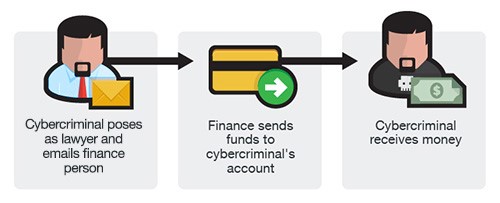

झूठे वकील

साइबर क्रिमिनल ईमेल या टेलीफोन द्वारा वित्त विभाग या सीईओ से संपर्क करता है और खुद को एक लॉ फर्म के कर्मचारी के रूप में पेश करता है जो गोपनीय और जरूरी मामलों से संबंधित है। किसी भी काल्पनिक लेकिन ठोस खतरे की सूचना देने के बाद, जालसाज गुप्त रूप से समस्या को तुरंत हल करने के लिए उसे धन हस्तांतरित करने की पेशकश करता है। एक नियम के रूप में, कार्य दिवस के अंत से पहले या छुट्टियों की पूर्व संध्या पर, कार्य सप्ताह के अंत में एक "खतरे" का पता चलता है, जब कर्मचारी आराम की तैयारी कर रहे होते हैं और स्थिति का गंभीर रूप से आकलन करने के लिए इच्छुक नहीं होते हैं।

बीईसी हमलों की प्रभावशीलता के कारण

- सोशल इंजीनियरिंग । कर्मचारियों के घर पहुंचने पर, कार्य दिवस के अंत में या छुट्टियों की पूर्व संध्या पर पत्र भेजे जाते हैं। पत्रों के ग्रंथों को प्रेषक और प्राप्तकर्ता के बीच संबंधों की ख़ासियत को ध्यान में रखते हुए तैयार किया जाता है।

- वैध रूप । फ्रॉडस्टर्स एक अद्वितीय पत्र विकसित करने के लिए एकत्र की गई जानकारी का उपयोग करते हैं, जो शैली और डिजाइन में पत्राचार से अप्रभेद्य होगा, जो कर्मचारियों से परिचित समकक्षों के साथ होगा। उदाहरण के लिए, एक लेखाकार को ऐसे आदेशों की तरह दिखने वाले धन को स्थानांतरित करने के लिए सीईओ से निर्देश प्राप्त हो सकता है।

- फ़िशिंग स्कैम के विपरीत, BEC द्वारा उपयोग किए गए ईमेल वैध मेलबॉक्सेज़ से एक ही कॉपी में भेजे जाते हैं और स्पैम में समाप्त नहीं होते हैं ।

- कोई दुर्भावनापूर्ण सामग्री नहीं । बीईसी घोटाले के ईमेल में लिंक और अटैचमेंट नहीं होते हैं, इसलिए वे आसानी से एंटीवायरस और अन्य सुरक्षात्मक समाधानों से पारित हो जाते हैं।

- सिस्टम में कोई पैठ नहीं । कर्मचारी अपनी मर्जी का पैसा ट्रांसफर करते हैं, क्योंकि उन्हें यकीन है कि वे सब कुछ ठीक कर रहे हैं। धोखाधड़ी करने वालों को भुगतान प्रणाली का अध्ययन करने और उन तक पहुंच प्राप्त करने की आवश्यकता नहीं है। यहां तक कि अगर बैंक नए विवरणों के संबंध में कोई सवाल पूछता है, तो पीड़ित आवश्यक स्पष्टीकरण देंगे और यहां तक कि भुगतान को जल्द से जल्द करने का प्रयास करेंगे, और यदि आवश्यक हो - आत्मविश्वास में।

- ऊर्जावान और अन्य जोड़तोड़ एम्पलीफायरों । गंभीर और अपरिहार्य परिणामों के खतरे के तहत एक समस्या को तुरंत हल करने की आवश्यकता कर्मचारियों की महत्वपूर्ण सोच को अक्षम करती है, और वे ऐसे कार्य करते हैं जो साइबर क्रिमिनल उन्हें धक्का दे रहे हैं।

BEC हमलों से लड़ना

सेंट एम्ब्रोस के पैरिश ने अपने कर्मचारियों से हर्जाने की मांग नहीं की, लेकिन सभी कंपनियां जो बीईसी की शिकार बन गईं, वे इतनी सुस्त नहीं हैं। उदाहरण के लिए, स्कॉटलैंड की एक मीडिया कंपनी

ने अपने पूर्व कर्मचारी को £ 108,000 की राशि में एक मुकदमा दायर किया, जिसने बैंक से

BEC स्कैमर्स को हस्तांतरण की धोखाधड़ी की प्रकृति के बारे में एक चेतावनी की अनदेखी

करने के लिए मनी ट्रांसफर को अंजाम दिया।

हालांकि, बीईसी हमलों के खिलाफ सुरक्षा के प्रभावी उपाय के रूप में कर्मियों को धमकाया जा सकता है। संगठनात्मक और तकनीकी उपायों का वास्तव में प्रभावी संयोजन।

संगठनात्मक गतिविधियों

- कर्मचारियों को ध्यान से प्रत्येक पत्र की जांच करने के लिए प्रशिक्षित करें यदि यह धन हस्तांतरण या वरिष्ठ प्रबंधन से अन्य महत्वपूर्ण आदेशों की चिंता करता है। तत्काल और गोपनीय पत्रों पर विशेष ध्यान दें।

- बीईसी हमलों को पहचानने के लिए कर्मचारियों को प्रशिक्षित करें। सूचना सुरक्षा विभागों को प्रत्येक कर्मचारी को समझौता पत्रों की पहचान करने के सिद्धांतों को सिखाना चाहिए।

- वित्तीय प्रकृति के सभी पत्रों और अनुरोधों की जांच करना अनिवार्य है । यदि आपूर्तिकर्ता ने विवरण के परिवर्तन पर एक नोटिस भेजा है, तो उसे वापस बुलाएं और सुनिश्चित करें कि दस्तावेज़ वास्तविक है, और कंपनी की आधिकारिक वेबसाइट से या अनुबंध से फोन नंबर का उपयोग करें, और प्राप्त पत्र से नहीं।

तकनीकी गतिविधियाँ

चूंकि बीईसी पत्रों में लिंक, अटैचमेंट नहीं होते हैं और, एक नियम के रूप में, दुर्भावनापूर्ण अक्षरों के विशिष्ट लक्षण नहीं होते हैं, पारंपरिक सुरक्षात्मक समाधान उनकी पहचान का सामना नहीं कर सकते। आर्टिफिशियल इंटेलिजेंस और मशीन लर्निंग का उपयोग करके व्यापक ईमेल सुरक्षा यहां मदद कर सकती है।

ट्रेंड माइक्रो में, हम एक एआई टूल का उपयोग करते हैं जिसे विशेषज्ञ प्रणाली कहा जाता है। यह सुरक्षा विशेषज्ञ के निर्णय लेने की प्रक्रिया की नकल करता है। ऐसा करने के लिए, सिस्टम उस प्रदाता का मूल्यांकन करता है जिसमें से पत्र भेजा गया था, प्रेषक के ईमेल पते की वास्तविक संगठन पते से तुलना करता है। यदि पत्र संगठन के प्रमुख से आया है, तो स्टाफ सूची में ऐसे प्रमुख की उपस्थिति की जांच की जाती है, साथ ही संपर्क जानकारी द्वारा इसकी उपलब्धता भी।

अगले चरण में, विशेषज्ञ प्रणाली ईमेल की सामग्री का एक सामग्री विश्लेषण करती है, जिससे बीईसी पत्रों के लिए विशिष्ट कारकों के बारे में प्रेषक के इरादों का पता चलता है - वित्तीय कार्यों को करने के लिए तात्कालिकता, महत्व और आवश्यकताएं। विश्लेषण के परिणाम मशीन लर्निंग सिस्टम को प्रेषित किए जाते हैं।

एनरॉन के अधिकारियों के बीच पत्र के लेखक की पहचान

एनरॉन के अधिकारियों के बीच पत्र के लेखक की पहचानयदि पत्र में कुछ भी संदिग्ध नहीं पाया जाता है, तो पाठ शैली विश्लेषण की प्रणाली - लेखन शैली डीएनए ("लेखन शैली डीएनए") खेल में आती है। यह ट्रेंड माइक्रो डेवलपमेंट अपने पिछले संदेशों के साथ एक नेता या प्रतिपक्ष के संदेश की तुलना करने के लिए एक मशीन लर्निंग सिस्टम का उपयोग करता है। लेखन शैली डीएनए एक अद्वितीय प्रेषक शैली की पहचान करने के लिए 7,000 से अधिक संदेश विशेषताओं का उपयोग करता है। इनमें शब्दों और विराम चिह्नों में बड़े अक्षरों का उपयोग, वाक्यों की लंबाई, पसंदीदा शब्द और वाक्यांश, और बहुत कुछ शामिल हैं।

एक शैली मॉडल बनाने के लिए, कृत्रिम बुद्धिमत्ता को 300 से 500 पहले से भेजे गए पत्रों का विश्लेषण करना होगा। एक महत्वपूर्ण बिंदु: गोपनीयता की रक्षा के लिए, एआई केवल मेटाडेटा को पुनः प्राप्त करता है जो प्रेषक की शैली की विशेषता है, लेकिन पाठ ही नहीं।

परिणाम क्या है?

व्यावसायिक पत्राचार का समझौता सामान्य हमलों से न्यूनतम तकनीकी प्रभावशीलता द्वारा भिन्न होता है। बीईसी हमलों की सफलता सीधे एकत्र की गई जानकारी की गुणवत्ता और सामाजिक इंजीनियरों के काम पर निर्भर करती है। वास्तव में, ये हमले सामान्य "ऑफ़लाइन" धोखाधड़ी के करीब हैं, जिससे पारंपरिक तकनीकी समाधानों का उपयोग करके उनका मुकाबला करना मुश्किल हो जाता है।

कर्मचारी प्रशिक्षण और अन्य संगठनात्मक उपायों के संयोजन में मशीन लर्निंग और कृत्रिम बुद्धिमत्ता पर आधारित रक्षा प्रणालियों का उपयोग सफलतापूर्वक बीईसी के हमलों का पता लगा सकता है और उन्हें अवरुद्ध कर सकता है।